セキュリティホール memo - 2010.02

Last modified: Fri Aug 8 11:59:05 2014

+0900 (JST)

このページの情報を利用される前に、注意書きをお読みください。

セキュリティ修正が含まれてます。

* Improved LCG entropy. (Rasmus, Samy Kamkar)

* Fixed safe_mode validation inside tempnam() when the directory path does not end with a /). (Martin Jansen)

* Fixed a possible open_basedir/safe_mode bypass in the session extension identified by Grzegorz Stachowiak. (Ilia)

Renegotiating TLS

OpenSSL

0.9.8m 登場。RFC5746 に対応している。iida さん情報ありがとうございます。

》

『週刊朝日』のコンビニ等への配本が差し止められている模様

(日常の活動日記, 2/24)。マジですか?!

週刊朝日 2010年3月5日増大号 (asahi.com)

確認のために立ち寄った某コンビニでは、本当に週刊朝日だけがなくてびっくり。マジなのか?!

》

セキュリティ情報リリース スケジュール

(Microsoft)。予定日。

》

「クラウドへの移行では自衛が必要」──NRIセキュアが指摘

(日経 IT Pro, 2/23)

》

PtoPネットワークでの個人情報流出をFTCが検出、約100組織に通知

(日経 IT Pro, 2/24)

》

グーグル、「Google Apps」に続き「YouTube」でもIE 6のサポートを終了

(ComputerWorld.jp, 2/24)。さよなら IE 6。

》

「これまでに人を傷つけたことがないのが我々の誇りだ」とシーシェパードが声明を発表

(gigazine, 2/24)、Sea Shepherd Does Not Condone the Use of Firearms

(seashepherd, 2/24)

“The Sea Shepherd Conservation Society has never used firearms and has no intention of using firearms against illegal whalers,” said Captain Paul Watson, Sea Shepherd president and founder.

ボウガンやレーザーや酪酸瓶は firearms ではないのでしょう。

“We are proud of our record of never causing an injury to any person in our entire history. We may be aggressive, obstructive, and we may damage harpoons, nets, and longlines used by poachers, but we have never, and will never, injure a human being.”

彼らの実際の行動とあわせて考えると、日本人は人間じゃないと判断した、ということですかね。

》

【オムニバス】トヨタ自動車はハイラックスでも欠陥放置

(JANJAN, 2/22)。三菱はあれだけ責められたのに、トヨタはまったく責められませんでしたからね。

》

公開鍵暗号の安全性の根拠となる計算で世界記録を更新

〜676ビット長の「有限体上の離散対数問題」を汎用コンピュータによって33日間で計算 〜

(情報通信研究機構, 2/23)

本成果は、今後のコンピュータの処理能力の向上によって、現在広く使われている1024ビット長の暗号技術の安全性が2020年までに危うくなるという将来予測(CRYPTRECプロジェクトによる)で示されている経過を裏付けています。

》

やじうまミニレビュー

スケーター「即席ラーメンメーカー UDR1」

(家電 Watch, 2/22)。へぇ。

》

政治家のウェブ上の風評をクリーンにするサービスが登場、無料の「Web身体検査」も

(gigazine, 2/23)。怪しさ爆発。

》

小沢氏またも不起訴 07年分でも 虚偽記入事件

(北海道新聞, 2/23)

》

米国民69%が同性愛者の軍入隊に賛成、最新世論調査

(CNN, 2/23)

》

New Paper: SSL/TLS Hardening and Compatibility report 2010

(G-SEC, 2/18)

》

フォークランド:英国が油田試掘開始 アルゼンチンは反発

(毎日, 2/23)。マルビナス諸島には石油があるかもしれないのか……。

》

電子メールアドレスの誤送信について(お詫び)

(広島県, 2/22)。あいかわらずの Bcc: ねた。匿名希望さん情報ありがとうございます。

今後は,外部の複数名に対して電子メールを送信する場合は,宛先ごとに送信するか,宛先を「BCC」とし,複数の職員による送信前のチェックを徹底して,誤送信の再発防止に努めるとともに,職員に対し情報管理の徹底を指示します。

自動的に対応できるしくみを作ります、という話にならないのは何故なんだろう。

ところで、<title> が『「情報系大学等と県内企業の意見交換会」を開催します!』になってますよ、広島県さん。

》

謝って済むなら警察はいらない

ほら、警察はいらないし。

おまけ: 万引き容疑で女性を誤認逮捕 警視庁が謝罪

(asahi.com, 2/23)

同署は女性を約22時間にわたり拘束した

議員秘書を騙して拘束 10 時間は、それでもまだ甘い方だったのね。

同庁によると、昨年12月20日夜、東京都足立区内のスーパー店内でアイロンなど15点(約3万2千円相当)を手提げ袋に入れた女を同店の警備員が発見。店の外に出た女は自転車と盗難品が入った手提げ袋を捨てて逃げた。同署は、警備員の証言や店内の防犯カメラの映像などをもとに女性を今年1月26日に逮捕したが、女性は一貫して容疑を否認。その後、同署が自転車の所有者の東京都足立区の女(39)から事情を聴いたところ、容疑を認めたため窃盗容疑で逮捕したという。

これはひどい……。物証チェックもロクにしてないってことか。

》

中国、弾道ミサイル迎撃能力を保有 英シンクタンク分析 (琉球新報, 2/23)。ABM ですか。

》

沖縄は燃えているか

》

終了:2010 年第3回CTF勉強会(2/21)(AVTokyo CTF Project) (てっしーの丸出し, 2/22)

》

韓国の(リバースエンジニアリング)関連法律

(てっしーの丸出し, 2/18)

》

米Tenable、脆弱性スキャン「Nessus 4.2.1」リリース

(sourceforge.jp, 2/23)

》

New White Papers

(ESET blog, 2/21)

》

第2回愛媛情報セキュリティ勉強会。

2010.03.06、愛媛県松山市、1,000円。

》

アラートメールにご用心〜偽MSのウイルスメール、偽MasterCardのフィッシング

(so-net セキュリティ通信, 2/22)

》

【オムニバス】「連帯ユニオン議員ネット」が「在特会糾弾特別決議」を採択

(JANJAN, 2/23)

》

Public Beta of CSI and WSUS Integration

(Secunia blog, 2/16)

》

警察庁:国際犯罪に対策室設置 中・韓と連携強化

(毎日, 2/23)

》

福岡県警が県下全署のコンピュータを出張診察

〜職員の要望聴取や情報セキュリティの問題点発見活動を〜

(ポリスチャンネル, 2/23)

》

Hack The Wedding。

おめでとうございます。

》

エフセキュアの無料マルウェア駆除ツール「オンラインスキャナ4.2」がOperaとGoogle Chromeにも対応

(エフセキュアブログ, 2/23)。

IE / Firefox / Opera / Chrome に対応だそうで。

》

クラウドの「暗黒面」

便利なサービスは攻撃者も“活用”、迷惑メール送信や攻撃の踏み台に

(日経 PC Online, 2/22)。

DDoS とかね。

》

VeriSign 謹製 phishing サイト判別クイズ、あなたは正答できるか

(slashdot.jp, 2/23)。EVSSL の宣伝なのはいいのだけど、日本語版の出来がよくないですね。あと、問 1〜5 は「どちらがフィッシングサイトですか?」なのに、6〜10 は「どちらが本物ですか?」というひっかけ問題になっているので注意。

(ええ、ひっかかりましたとも)

2010.03.19 追記:

[SA38608]

Mozilla Firefox Unspecified Code Execution Vulnerability

(secunia, 2010.02.18) の件、

Update on Secunia Advisory SA38608

(Mozilla Security Blog, 2010.03.18) によると、

Mozilla.org で欠陥の存在が確認され、

2010.03.30 (US 時間か?) にリリースされる予定の

Firefox 3.6.2 で修正される模様。

2010.03.24 追記:

[SA38608]

Mozilla Firefox Unspecified Code Execution Vulnerability

(secunia, 2010.02.18) の件、Firefox 3.6.2 がリリースされ、修正されました。

MSFA 2010-08: WOFF の整数オーバーフローによるヒープ破損

(mozilla-japan.org)

この件: May the force be with you (Aviv Raff On .NET, 2010.02.15)。

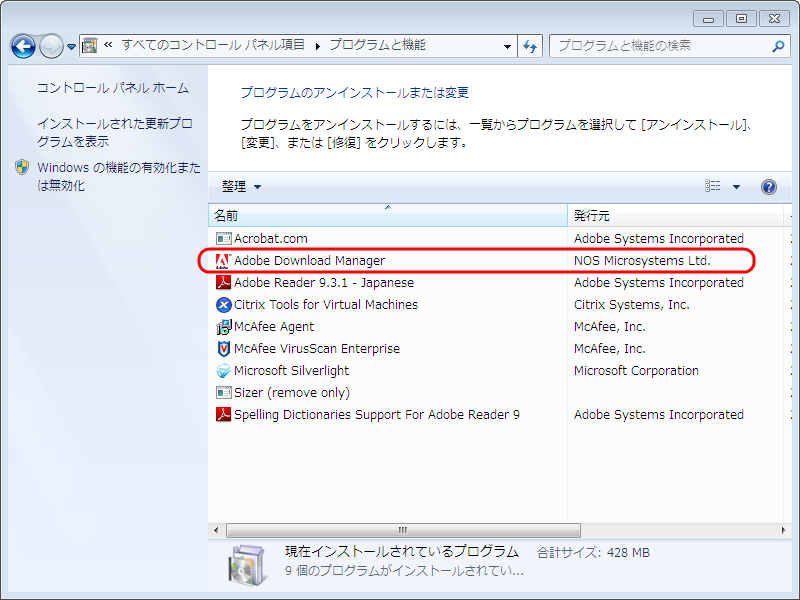

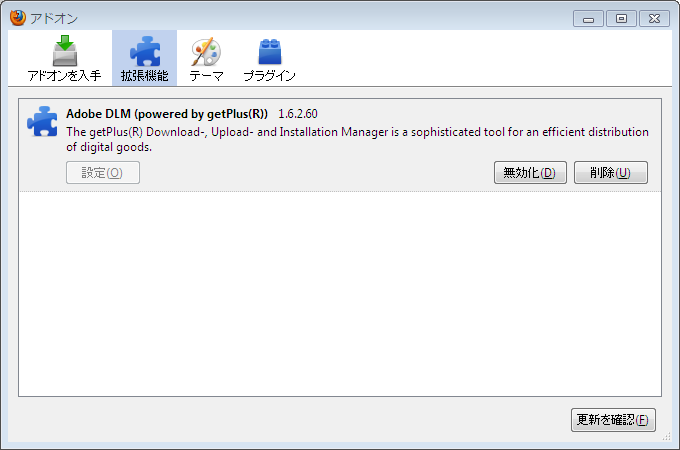

Adobe Reader や Flash Player をインストールするときに、

Adobe Download Manager というものもインストールされてしまうことがあるのだが、これに欠陥がある模様。この欠陥を使うと、任意のプログラムを自動的にインストールさせることができる、ということでいいのかな。

修正版はまだない。Aviv Raff 氏は Adobe Download Manager のアンインストールを推奨している。

あと、

Firefox users should disable or uninstall the Adobe Download Manager extension.

とも書かれているので、Firefox 利用者はご注意を……。

……と思ったけど、Adobe Download Manager をアンインストールしてみたら、Firefox の機能拡張もちゃんと消えた。

2010.02.24 追記:

出ました: APSB10-08: Security update available for Adobe Download Manager

(Adobe, 2010.02.23)。

CVE-2010-0189。2010.02.23 以降 (米国時間でしょう) の Adobe Download Manager にはこの欠陥はないそうで。Adobe Download Manager が欠陥入りか否かは、次の方法で確認できるそうです。

欠陥入りの場合は、

2010.02.28 追記:

Multiple Vendor NOS Microsystems getPlus Downloader Input Validation Vulnerability

(iDefense, 2010.02.23)

2010.03.11 追記:

APSB10-08 - Adobe Download Manager用セキュリティアップデート公開 (Adobe)

OpenOffice.org 3.2 が 2010.02.12 に公開されたが、実は、7 種類のセキュリティ修正が含まれていた。

こういうのはリリースノートに明記してちょうだい……。

》

見事な“鎮火”はなぜ可能だったのか UCCの事例から考えるTwitterマーケティング

(ITmedia, 2/22)

》

Winnyでの著作権侵害に警告メール、ISPと権利者団体が3月1日から

(Internet Watch, 2/22)

》

高速増殖炉もんじゅ再開、原子力安全委が了承

(読売, 2/22)

》

09年の広告費、過去最悪の下げ ネット向けが初めて新聞上回る

(中日, 2/22)、

ネット広告費が新聞を抜く--電通「2009年日本の広告費」を発表

(CNET, 2/22)。元ねた。

つまり……。ジョブズ流に言えば、新聞・TV 広告は「死にかけ」、ってことなんじゃ。

》

東京都の五輪招致、事業契約の8割が電通に 32億円分

(asahi.com, 2/21)

》

ハッカー志望の中学生、不正ダウンロードを自慢で炎上

(探偵ファイル, 2/21)。torrent で落としているだけの中学生。

天才ハッカーにはなれないから安心してほしい。

》

Three New Announcements

(Microsoft SDL blog, 2/2)

- a new white paper: Simplified Implementation of the Microsoft SDL

- SDL Pro Network Tools category and new members

- MSF for Agile Software Development + SDL Process Template for VSTS 2008

》

Kneber と呼ばれることもある、ZeuS ボットネット

》

Winny作者が開発した不正コンテンツ流通防止技術、特許取得

(Internet Watch, 2/22)。SkeedCast 2 の技術。

》

iTunesストアの不正アクセス被害で問題にすべきポイントは何か

(iTunesストアの不正アクセス被害で問題にすべきポイントは何か, 2/17)

この種の不正アクセス行為が起きる原因として、検討するべき重要な可能性は、他のサイトで流出したIDとパスワードが用いられたのではないか(流出パスワードを売買する中国語の闇市場があると聞く)、という点である。この可能性について、朝日新聞の記事は触れていないし、続報として書かれた1月29日の朝日新聞記事も、この点に触れていない。

(中略)

設定していたのが弱いパスワードだったとか、フィッシングによってパスワードを盗まれたのだとすれば、利用者の責任だと言うこともできるかもしれない。しかし、他のサイトに登録していた同じパスワードが流出したのが原因だとすれば、それを利用者の責任として問うべきではない。

最近は、マルウェアが盗み出すパターンも増えているようですし。

》

消費者庁、音楽サイトの不当請求問題でカード会社側に実態を照会 (Internet Watch, 2/22)

》

RIAJが違法配信対策強化、“アップローダー”も削除要請の対象に

(Internet Watch, 2/19)

》

ここが違う、2010年版セキュリティソフト[シマンテック編]

膨大なユーザー数を背景としたレピュテーション技術を導入

(Internet Watch, 2/22)

》

Reputation-based Security: Suspicious.Insight detections on Virus Total

(symantec, 2/19)

》

「ふつう全面禁煙」へ

》

警察庁、アフガン警察幹部に研修

(大分合同新聞, 2/4)、

アフガン復興への挑戦:国民から信頼される警察の再建のために

JICA研修 アフガニスタン国「警察強化支援」

(JICA, 2/4)

》

長崎県知事選、民主系候補「KO負け」のわけ

(JANJAN, 2/22)、

民主失速、長崎県知事に中村法道氏 しかし終わった自民の時代 (JANJAN, 2/22)

自民公明の支援を受けた中村氏だが、前副知事でありながら自民党の名を徹底的に伏せた選挙手法に、県民の間には「自民党の時代は終わった」と嘆く声も多かった。その自民系候補中村氏の今回の大勝で自民政権復活を期待できるかというとそう有権者は甘くはないのである。

》

ICANN、ドメイン所有者を特定できないケースが多発と認める

「やるべきことはすべてやっているが…」とICANN

(ComputerWorld.jp, 2/22)、

Draft Report for the

Study of the Accuracy of WHOIS Registrant Contact Information

(ICANN, 1/17)。iida さん情報ありがとうございます。

》

“本物”のグリーン・データセンターとはどのようなものか?

事例から学ぶ、理想的な施設の作り方

(ComputerWorld.jp, 2/22)

》

突然の大規模DDoS攻撃! その時オンラインゲーム運営はどうする?

とっても厳しいiPhoneアプリ、ソーシャルゲームの現実と、将来の展望

(Game Watch, 2/17)。オンラインゲームに対する DDoS など。

》

更新プログラムのクリーンアップについて

(Japan WSUS Support Team Blog, 2/18)

》

沖縄密約訴訟結審で、国は米国への無利子預金6000万ドルの返還について回答せず…メディアも伝えず… (情報流通促進計画 by ヤメ記者弁護士(ヤメ蚊), 2/19)

》

「ナンバープレートに"IM GAY"と入れさせないのは違法」米オクラホマ州の男性、州を訴える

(みやきち日記, 2/19)。非対称な事例。

》

ニューハンプシャー州議会、同性婚違法化を否決

(みやきち日記, 2/19)

》

New ISC Tool: Whitelist Hash Database

(SANS ISC, 2/15)

》

「市場原理」を持ち込まれた時点で負けだった〜弁護士会の針路はいかに…日弁連会長選挙再投票 (情報流通促進計画 by ヤメ記者弁護士(ヤメ蚊), 2/22)

》

国際内部告発サイトWikiLeaksに寄付を〜日本語版も充実してほしいよね

(情報流通促進計画 by ヤメ記者弁護士(ヤメ蚊), 2/21)

》

The .ru Substitutions for .cn Domains

(symantec, 2/19)。ロシア大活躍。

》

dnsmap v0.30 is now out!

(gnucitizen, 2/20)。IPv6 対応など。

》

Looking for "more useful" malware information? Help develop the format.

(SANS ISC, 2/21)。MAEC (Malware Attribute Enumeration and Characterization)

というのだそうで。

》

トヨタ:07年リコール限定「91億円節約」 米で報道

(毎日, 2/22)

》

僚船14隻も違法操業の疑い 国後島沖、位置データ空白

(asahi.com, 2/22)。ロシアによる漁船銃撃事件の件。

》

11人の暗殺チーム:ドバイの監視カメラ網が捉えていた全行動(動画)

(WIRED VISION, 2/19)。例によってモサドの仕業か。

》

イタリア:ムソリーニの通説覆す素顔 愛人の日記

(毎日, 2/22)。明白なユダヤ人差別発言など。

》

閣議後のぶら下がり会見中止

(外務省, 2/19)。記者クラブの人達って本当にいやらしいなあ。

【読売新聞 川崎記者】閣議後の会見ということで、他の閣僚の方々は閣議の直後にずっとやっていらっしゃいます。結局大臣だけが閣議後のぶら下がり会見も含めて取材の機会がなくなるということで非常に記者として残念なことですが、閣議後の会見というのは、この会見もそうですが、あらゆる重要政策、或いは政局についてタイムリーな話についても政治家としての大臣の見解をお伺いしたいということも非常にある訳です。その中で、閣議後のぶら下がり取材の機会は我々の貴重な機会として、削減をして欲しくなかったという点では非常に残念です。「閣議のこと以外は発言しない」という括りを最初にされたのは大臣のお考えですが、閣議以外のことも是非聞ける機会として閣議直後のぶら下がりは是非続けて欲しかったということですが、閣議直後に他の閣僚の方々全員に対してお話をお伺いしたいときに岡田大臣だけ(話が)聞けない、或いは岡田大臣だけが「発信がない」となることについて、改めて大臣の見解をお伺いします。

【大臣】今のお話だけ聞けば何か取材を制限しているように聞こえますが、全体を見て考えて頂きたいと思います。どこの省庁で、オープンで、そして1時間近く毎週2回、こういう形で会見をしている、そういう大臣がいるだろうかということです。閣議直後が良いか、それとも改めてこういった形で行ったほうが良いかということは、最初に随分議論を致しました。閣議直後に官邸内や国会の中であれば、それは一部の人しか参加出来ない、端的に言えば記者会の皆さんしか参加出来ない、後の人はなかなか入るのが容易ではない、そういう中で取材の機会が偏ってしまうので、それよりはこのような会見の場で、オープンで取材機会に偏りがない中でやるべきだというのが私(大臣)の基本的な考え方です。そういう(会見を)オープンにしていない大臣が国会の中や官邸でされるのは、それは一つの考え方だと思いますが、私(大臣)が見ていても、長くても10分か20分で(会見が)終わっている大臣が多いと思います。これだけ長時間、いろいろな質問に答えている大臣はあまりいないのではないかと思います。どちらが良いかという選択の問題、特にその選択というのは、それは聞き手である国民の皆さんにとってどちらが良いかという観点で決められるべき問題だと私(大臣)は思います。

産経の記事はこちら: 岡田外相が閣議後の取材を拒否へ 外務省記者クラブに通告

(産経 MSN, 2/18)

》

核弾頭塔載型トマホーク - BGM/RGM/UGM-109A

Tomahawk Land Attack Missile - Nuclear (TLAM-N) 退役話

》

はてなのかんたんログインがオッピロゲだった件

(高木浩光@自宅の日記, 2/21)

こんな事態になっているのは、携帯電話会社が、どうやったら「かんたんログイン」なるものが実現できるのか、ちゃんとした実装方法の公式解説を出さないからだろう。

ドコモは参照実装を公開していないのですか……。

》

圧縮ファイルの再帰展開ツールその名も“蟹ハンマー”壱号

(B-) の独り言, 2/10)

“蟹ハンマー”は内部的には 7zip の DLL を呼び出して圧縮ファイルを展開するラッパープログラムになっていますので、7zip が対応している圧縮ファイルであれば再帰展開できます。

》

Robocopy vs EnCase Image

(B-) の独り言, 2/18)。ツールが違えば意味も違う。

》

警察庁は子供にハッキングを唆すのを止めるべき(パスワードを玩具にするな)

(高木浩光@自宅の日記, 2/20)。不正アクセス禁止法に関するリテラシー教育の話。教科書にきちんと書かれていないばかりか、法執行機関自身が不適切なコンテンツを公開してしまっている、という指摘。

》

龍谷大、受験生取り違え欠席者に合格通知

(サンスポ, 2/20)。これってつまり、「替え玉受験に見事成功」ってことだよなあ……。

》

タミフル量産、東大と中国企業が共同研究

(読売, 2/20)。日本では特許第3300365号はまだまだ有効ですが、相手は中国ですから。

》

「撮り鉄」また快速止める お座敷列車狙い?線路敷地に侵入…草津

(読売, 2/21)。またかよ……。

関連: 「撮り鉄」運行停止捜査、大阪府警が実況見分へ

(読売, 2/21)

》

バンクーバー五輪:「失格続き」で橋本団長が猛省求める

(毎日, 2/21)。関連:

》

日弁連:「第三者委」でガイドライン

(毎日, 2/21)。これからつくる、という話。

》

ローソンエンターメディア 150 億円不正流用問題

「独自調査の予定なし」ローソン150億円不正流用の闇

(zakzak, 2/12)

不正流用の舞台となったプレジールとは、一体どんな会社なのか。関係者はこう明かす。

「プレジールはもともと、日本郵政からアーティストなどの企画切手の発行や販売を独占的に請け負っていた会社。2007年10月の郵政民営化と同時に、西川善文・日本郵政前社長と懇意にしていた外資系証券会社を通じて、企画切手に関する一切の技術や権利を取得しました。当時のプレジール社長が日本郵政幹部と親しかったことから独占契約が実現したといわれています」

企画切手の事業権利を手中にした1カ月後、プレジールはLEMとの取引を開始。社員数約10人の会社は、年商10億円に達するほどの急成長を遂げる。

「郵政との独占契約を実現した直後、プレジールの大株主である投資会社の社長がプレジール社長を兼務することになりました。この新社長はLEMの専務と同い年で、夫婦同士での親交もあると聞いています。それを機に、LEMとの取引が始まったのです」(同)

これも郵政民営化の闇というわけですかねえ。

一方、ローソンは「現時点で何も情報を把握しておらず、独自に調べる予定もありません。刑事告訴が完了した後、捜査当局が実態を解明するのを待つことになります」としている。

ローソンは第三者調査委員会を設立しているんですが、ZAKZAK はどこに取材しているんでしょう。

ローソンエンターメディア取締役による不正行為の発覚について

(ローソン代表取締役社長 CEO

新浪剛史, 2/9)

また、第三者委員会を本日付で発足させ、LEMの徹底した資金管理を行う内部管理体制の構築に着手いたします。

第三者調査委員会(敬称略)

委員長 高野 利雄 (弁護士、高野法律事務所所長、元名古屋高等検察庁検事長)

政木 道夫 (弁護士、シティユーワ法律事務所パートナー)

高岡 俊文 (公認会計士、株式会社KPMG FAS 執行役員パートナー)

なお、本調査委員会の調査結果につきましては、まとまり次第、速やかに公表させていただく予定です。

株式会社アーマーホールディングス 。なんもない。

事業の継続について

(Yahoo! JAPAN ファイナンス, 2/11)

》

NICT、日本標準時のNTPサーバーをJPIXに設置

(Internet Watch, 2/18)

》

オランダ連立政権が崩壊、アフガニスタン駐留延長めぐり対立

(AFPBB, 2/20)

》

ソマリア沖海賊襲撃、09年は198隻 2年前の10倍

(asahi.com, 2/20)。やっぱり、根本の原因 (ソマリアの悲惨な状況) をなんとかしないことには。

》

自動車業界に広がるトヨタ擁護論!

プリウスのリコールは本来不要だった

〜不条理なバッシングの餌食になった

企業の悲しい宿命

(diamond.jp, 2/17)。

関連:

プリウス ブレーキ抜け

(国沢光宏, 2010.01)。複数のコメントあり、興味深い。

同じクルマに乗っているのに、ダンナと評価が異なる人の話とか。

「旧型プリウスで……」というコメントもあるので注意。

プリウス、SAIのリコール (toyota.jp, 2/10)。「改善個所説明図」はここから参照できる。

1.不具合の状況

ABS(アンチロックブレーキシステム)の制御プログラムが不適切なため、ABS作動完了後の制動力が作動直前の制動力より低下することがあります。そのため、ブレーキをかけている途中に凍結や凹凸路面等を通過してABSが作動すると顕著な空走感や制動遅れを生じることがあり、そのまま一定の踏力でブレーキペダルを保持し続けた場合には運転者の予測より制動停止距離が伸びるおそれがあります。

(中略)

お客様へ【運転時の注意事項】についてのお願い

お車を運転時、凍結等で滑りやすい路面や凹凸路面、段差等を走行時は注意して運転していただくようお願い致します。

(1) ブレーキをかけている時に空走感や制動遅れを生じた場合には、ブレーキペダルを踏み込んでいただければ確実にブレーキが効きますので、ご対応いただきますようお願いします。

(2) ABSが作動した時は、ブレーキペダルを素早く強く踏み続けていただきますようお願いします。

プリウスのブレーキはこうなっている,汎用部品の活用で回生協調機能を低コスト化

(日経 Tech On, 2/8)

トヨタ,不適切なABS制御プログラムによって起こる二つの事象を説明---「制動遅れ」と「利き不良」

(日経 Tech On, 2/10)

トヨタ、「プリウス」のリコールに関する記者会見

問題の詳細を解説、新型プリウスから採用のブレーキシステムに穴

(Car Watch, 2/10)。記者会見で公開している図を、トヨタのホームページにも掲載してほしいなあ。

【トヨタ品質問題・識者の見方】「大型リコールの原因は部品共通化」のウソ,真因は製品の品質検証体制にあり

(日経 Tech On, 2/12)

「プリウス」リコール記者会見報告 ((日経 Tech On)

こういうのも、トヨタのホームページに掲載すべきだと思うんだよねえ。

トヨタ自動車が世界でEDRを本格活用、不具合への対応を迅速化

(日経 Tech On, 2/18)。転んでもタダでは起きない。

新型プリウス・ブレーキ問題の真相は?

(ZEVEX〜行動する自動車環境問題NGO〜, 2/12)

新型プリウスのブレーキ問題の真相は?2

(ZEVEX〜行動する自動車環境問題NGO〜, 2/13)

上の新型プリウスの車速が、ABS作動後の凍結路でも直線的な減速を示しているのに対して、通常ABSでは車速のラインが折れ曲がっています。

私が赤線を入れた部分(車速が落ちていないので線の傾斜が緩い)は、タイヤがロックして2発目3発目のABSが働こうとしている瞬間ですから、この赤線の部分ではステアリングが効かないことになります。

今回リコールではプリウス特有だったABSの制御プログラムを、通常のABSと同じに改修するという話でしたから、改修を受けると上グラフだった車速の変化が、下グラフのように変わることになります。これを「改善」と評価して良いのでしょうか?

タイヤがロックすることも無く(つまり常時ハンドルの操作性を維持しながら)、スムースに減速している「上グラフ」の現状から、時々タイヤのロックが発生してステアリングが効かなくなる「下グラフ」の制御へ変更することは、少なくとも「ABSはステアリング操作性維持の為の装置」という観点からは「改悪」だと感じます。

今回の改修で、騒動になった症状は出なくなるのだと思いますが、引きかえにABS作動時のステアリング操作性が低下するとしたら、

「リスクを別の条件下に移しかえただけ」

であるように思えます。

あとここ:

更に言えば、グラフには止まるまでの距離は示されていませんが、他日の記者会見では、ブレーキペダルの踏力が同じならば現状の方が停止までの距離は伸びると説明があったものの、

「踏み増しすれば当初の目標地点で止まる」

とも説明が有りました。

「踏み増しすれば止まる」のならば、そもそも何の問題も無いようにも思います。「緩いブレーキング時にABSが作動するとブレーキが抜ける、更に踏み増しても止まらない」のならばリコールですが、「制動力が足らないと感じたら床が抜けるまででもブレーキペダルを踏み増す」のはドライバーの責任であると私は感じます。

(中略)

そう考えると、今回の騒動で判明したのは、プリウスのABSプログラムに修正が必要だ、ということではなくて、

モーター駆動車を運転する人は、それ相応の教育を受けるように免許制度を修正する必要があるのではないか?ということだと感じます。

システムと人間との間にミスマッチがあり、それこそが事故原因、ということなのだろうなあ。

ミスマッチをどこで調節するのかはともかく。

(モーター駆動車講習受けたいなぁ……って、そういうのやってるトコあるのかなあ)

リコール改修後のプリウスの挙動変化

(ZEVEX〜行動する自動車環境問題NGO〜, 2/15)

というわけで、今回の件はクルマの UI の話だと思うのだけど、

クルマ屋さんって、クルマの UI のテストってどうやっているんだろう。

ソフトウェアの開発だと、シロウトさんを何人も集めて操作性をテストしたりするのはふつうだと思うけど、クルマ屋さんって、そういうことしてるんだろうか。

》

グーグルへのサイバー攻撃「中国2校が発信」 米紙報道

(asahi.com, 2/20)。NYTimes による報道。

グーグルは1月、サイバー攻撃などを理由に中国からの撤退検討を表明。米政府の情報部門・国家安全保障局(NSA)の専門家らが発信元の解析を急いだ結果、理工系の名門・上海交通大と山東省の山東藍翔高級技工学校が発信元と判明したという。

これ: 2 China Schools Said to Be Tied to Online Attacks

(NYTimes, 2/18)

》

スケルトンに挑戦してみた スリルのち「もう1回!」

(asahi.com, 2/19)。「リュージュ・スケルトン体験会」レポート。

仕分け人のみなさんも、ぜひどうぞ。

》

炭疽菌事件犯人は自殺した研究者 単独犯行、捜査終結

(中日, 2/20)。2001 年の米国・炭疽菌事件の話。

》

Firefox 3.6 Compatibility Update is Now Available!

(norton.com, 2/18)。Norton シリーズ、ようやく Firefox 3.6 に対応。

LiveUpdate すれば ok。

手元の NIS 2010 でも確認しました。

cadz さん情報ありがとうございます。

》

GoogleのBuzz、悪い宣伝などというものは無い…

(エフセキュアブログ, 2/18)

実際、Facebookは既に、ヒットに関しては世界最大のニュース・リーダーだ。最近のFacebookのトップページのアップデートで、検索フィールドがスクリーンの中央に移動されたことに言及しないわけにはいかないだろう。すべて関連しているのだ。

そうなんだ。へぇ〜。

覚えておいて欲しい。Googleは皆さんの友人ではない。ビジネスなのだ。

皆さんが本当にプライバシーを必要とするなら、 Gmail(そしてWebベースの他の無料ソリューション)の他に、何か別の物を使うことだ。電子メール・サービスのために料金を支払っている人もいる。年に20ドルくらいで、よりセキュアなサービスを利用できる。そしてプライバシーについて考えるなら、それは安いと言える。

確かになあ。

》

UPKIシンポジウム2010 。

2010.03.12、東京都千代田区、無料。

シンポジウムの案内ページは https なのだが、参加申込ページはなぜか

http。

》

ユーザー名にダブルバイトが含まれている場合、プリブート画面での認証が行えません

(マカフィー, 2/15)。Endpoint Encryption 話。

プリブート認証画面では、文字の入力が直接入力のみに制限されるため、入力に文字変換を必要とするユーザー名を入力する事ができません。 (中略) 入力可能な全角文字列はひらがなのみに制限されます。漢字や全角の記号など、入力に文字変換を必要とする文字列を入力する事ができません。

これだけなら「まぁそんなもんだろう」で済む話なのだが、次がひどい。

なお、Endpoint Encryption Manager (EEM) 5.2.x では、インストール時に表示されるデフォルトの管理者ユーザー名は漢字を含んだユーザー名 (デフォルト : 管理者) となっています。ユーザーはクライアント端末へのログインには使用できませんので、admin や administrator などの半角英数文字のみを使用したユーザー名への変更を推奨しています。

》

HDD/SSDの健康診断を行うS.M.A.R.T.対応ツール「CrystalDiskInfo」

(sourceforge.jp, 2/18)

》

経済産業省 パブコメ 「営業秘密管理指針の再改訂(案)」

(まるちゃんの情報セキュリティ気まぐれ日記, 2/17)

》

「石井一議員への依頼、行ってない」と凛の会元幹部が証言 (JANJAN, 2/19)。

「郵便不正事件」ねた。

》

「グリーンピースのクジラ肉裁判」傍聴報告(1) あやふやな「土産品」の評価額

(JANJAN, 2/19)

》

日本版フェアユースは「導入前提」で合意、焦点は適用範囲に

文化審・法制小委の2010年度会合がスタート

(日経 IT Pro, 2/18)

》

IPAフォントの派生フォント「Takaoフォント」リリース

(sourceforge.jp, 2/18)

》

セラフィールドの危険な核遺産:貯蔵プールに放置された使用核燃料棒

濁ったプール水の底には、汚染された金属片が溶けて沈殿し、致死量の放射線を放出

−日本の行き場のない使用済MOX燃料への警鐘−

(美浜の会, 1/12)。英国における使用済燃料水中保存のひどい実態。

日本もそのうちこうなるんですかねえ。

》

湯浅誠氏、内閣府参与を辞任 「一区切りつけたい」

(asahi.com, 2/18)

》

河村氏の機密費引き出し「異様」 政府答弁書で指摘

(asahi.com, 2/19)。質問したのはムネオ議員。

出てます。セキュリティ修正も含まれています。

修正されているのは次の欠陥。

いずれも Firefox 3.6 では既に修正されている。また

MFSA 2010-01

と

MFSA 2010-03

は

Thunderbird

にも影響し、Thunderbird 3.0.2 で修正される予定。

MFSA 2010-01 は JavaScript 無効化により回避できるが、

MFSA 2010-03 はそういうわけにはいかない。

2010.03.02 追記:

Thunderbird 3.0.2 出ました。

リリースノート。高橋さん情報ありがとうございます。

》

政府が検討中のISPに対する「海賊版を自動検出する技術の導入」義務付け、影響範囲は広い?

(slashdot.jp, 2/18)

》

警察庁「街頭防犯カメラシステムモデル事業」。

こちらのつづき。

》

存在感増す市民メディア、ブロガー記者 各国ジャーナリストが最新事情語る

(JANJAN, 2/18)

》

「情報セキュリティ実践トレーニング 2010 Spring」の募集を開始しました!

(Eiji James Yoshidaの記録, 2/16)

》

iPadの電子ブック・ストア、「FairPlay」DRMを採用へ (ComputerWorld.jp, 2/17)

》

PCI DSS改訂版の発行は10月の見込み——同規格策定団体の幹部が明言

(ComputerWorld.jp, 2/17)

》

菅財務相の真意は「消費税増税」より「再分配強化」

(JANJAN, 2/18)

》

ウイルスバスター コーポレートエディション 8.0 Service Pack 1 Patch 5適用によりWindows 7 への導入をご検討されているお客様へ

(トレンドマイクロ, 2/18)

しかしながら、Windows 7へ導入いただくにあたり、本Patchの他に以下の

2つのモジュールを事前に必ず適用いただく必要がございます。

- ウイルス検索エンジン (8.952以降)

- ダメージクリーンナップエンジン (6.2.1016以降)

さらに:

※ダメージクリーンナップエンジンは「Client/Server Suite Premium」ライセンス、

もしくは「Web Security Service」(オプション)をご契約をされていない場合、

弊社アクティブアップデートサーバよりご入手いただくことが出来ません。

(中略)

上記ライセンスのご契約をご検討される予定がない場合、且つWindows 7

への導入を強くご希望される場合はウイルスバスター Corp. 10.0 Service Pack 1

をご利用いただきますようお願い申し上げます。

》

街頭の大画面スクリーンに無修正ポルノを流した男が逮捕される

(gigazine, 2/18)

南ロシアの黒海沿岸にあるノボロシスク出身の容疑者(氏名は非公開)は1月14日にモスクワ中心街にある巨大スクリーンに無修正ポルノ映像を流し、その様子を携帯電話の録音機能で記録しYoutubeにアップロードしていたそうです。

そりゃあ捕まるわなぁ……。

》

クジラ肉裁判

》

ISC BIND 9.7.0 is now available

(ISC, 2/16)。ついに出ました。

New Features in BIND 9.7 - 'DNSSEC for Humans'

がウリでございます。

》

ネットカフェに本人確認義務付け、東京都条例案が都議会に提出

(Internet Watch, 2/17)

》

平成21年中のいわゆる出会い系サイトに関係した事件の検挙状況について

(警察庁, 2/18)

非出会い系へのシフトはますます顕著。

》

平成21年度第2回総合セキュリティ対策会議の発言要旨

(警察庁, 2/18)

》

プライバシ団体が「Google Buzz」の調査をFTCに要請

(日経 IT Pro, 2/18)、EPIC Urges Federal Trade Commission to Investigate Google Buzz (EPIC, 2/16)。

》

トヨタ

》

消費者庁、iTunesに公開質問状 ~ iTunes Store被害で

(RBB Today, 2/18)、

音楽情報サイト運営事業者に対する照会について掲載しました。

(消費者庁, 2/17)

》

検察の裏金有無、総務相が「行政評価」指示

(読売, 2/17)

》

龍谷大:院生にセクハラと解雇 教授は「恋愛関係」主張

(毎日, 2/18)。教員の懲戒処分について

(龍谷大学, 2/17) の件。

発表によると、教授は龍谷大に着任した07年4月、指導的立場にあった前任大学の私的な研究会で院生と知り合い、同年7月〜08年11月ごろ、性的関係を繰り返し強要したとされる。院生は研究会に参加できなくなり、09年6月、龍谷大に相談した。

「09年6月、龍谷大に相談」で、ようやく明るみに出たということですか。

2007.04 着任、かつ、現在の龍大教員リストに載ってない文学部教授は 1 人しかいないなあ。けっこう big name な方なんですかね。しかし、「前任大学」には相談はなかったのだろうか。

教授は「恋愛関係だった」と主張し、セクハラ行為を否定しているという。

本人だけが勘違い系の話なのかもしれぬが、学生に手を出しちゃ駄目なんだってば。

》

Googleの新機能「バズ」で思わぬ個人情報公開〜個人情報管理に気をつけて

(so-net セキュリティ通信, 2/16)。Buzz 関連:

》

【オムニバス】拝啓 立花隆様 身の処し方を考えるべきはあなたです

(JANJAN, 2/17)。立花隆氏の検察に対する立ち位置はこういう場所、というだけの話なのでは。

》

【オムニバス】トヨタ・バッシングは普天間問題の報復か

(JANJAN, 2/17)。こういう話 (トヨタ・バッシング陰謀説)

がちらほら出ているけれど、一連の対応は、どう見ても変だったわけで。

》

Kaspersky defends false detection experiment

(The Register, 2/10)。

クラウド上で“カジュアル・コピー”が横行?

シグネチャはセキュリティ業界の「MP3問題」、専門家が警鐘

のつづき。関連:

》

Mobile Application Security Webcast - Win a Free Book

(SANS ISC, 2/17)

》

Digital Books and Your Rights: A Checklist for Readers

(EFF, 2/16)

》

データ不正取得マルウエア「Qakbot」の正体を暴く:パート2

(日経 IT Pro, 2/17)

》

ウイルスバスター コーポレートエディション 8.0 SP1 Patch 5 公開のお知らせ

(トレンドマイクロ, 2/17)

》

アップル、ハッカーを「App Store」から排除か--ジェイルブレイクなどと関係の可能性

(CNET, 2/17)。別の名前で復活するだけなんじゃ。

》

やっぱり再生!黒鷹安全網(Dark Hawk Safety Net)

(エフセキュアブログ, 2/17)。予定調和。

》

血栓性血小板減少性紫斑病という病名でした

(インフラ管理者の独り言, 2/16)。とりあえず母子ともに無事でなにより。

血栓性血小板減少性紫斑病(TTP)

(難病情報センター)

ADAMTS13活性測定はこのように重要な検査で、最近簡便測定法も開発され、そのキットも市販されています。また、複数の会社で受託検査として行っていますが、検査費用は未だ保険適用になっておりません。測定を希望される方、もしくは興味ある方は奈良県立医科大学輸血部のホームページ(http://www.naramed-u.ac.jp/~trans/)を御覧下さい。

こういう、罹るとヤバいけど検査すら困難、という病気って、他にもあるんだろうなあ。

》

パスワードの強さまとめ図

(マイコミジャーナル, 2/16)。この図、どちらかというとパーティージョークに見えるのだけど。thx1138 よりも ncc1701 の方が強いというのは納得できないなぁ。

まぁ、なんにせよ、パスワード チェッカー (Microsoft) で確認したりする方がいいと思うし。

》

教員の懲戒処分について

(龍谷大学, 2/17)

龍谷大学は、本学文学部教授(60歳代)に対して、2月16日付けでセクシュアル・ハラスメント行為による懲戒解雇処分を決定しましたので、ご報告申し上げます。

処分の理由は、同教授が、2007年7月から長期間にわたり、被害者である他大学の女子大学院生に対してハラスメント行為を行ったからです。

放火容疑学生の次はセクハラ教授ですか……。「2007.07 から」というのもなあ。もっと早く対応できなかったのは何故だろう。

》

Worms 2.0

(Panda Security Japan ブログ, 2/16)

》

薬物違反のランディスが検査機関コンピュータ侵入

(cyclestyle.net, 2/16)

2006年ツール・ド・フランスで総合優勝しながら薬物使用の事実が発覚して失格になったフロイド・ランディス(米国)が、フランスアンチドーピング機構のコンピュータに不正侵入した容疑で国際手配された。

》

「郵便不正事件」関係

》

男性の多くがサイズの合わないコンドームによる健康リスクにさらされている (gigazine, 2/17)

また、服や靴と違って試着ができないものなので、さまざまなサイズの詰め合わせのような試供品が配布されているとフィットする商品を見つけやすいのではないでしょうか。

確かになぁ……。

》

"難読化スクリプトを読み解く?" by yamagata21

(yamagata.int21h.jp, 2/14)。難読化スクリプト解読機。ヴァレンタインなプレゼント。

》

VC++ 2010 and memcpy

(Microsoft SDL blog, 2/16)。

VC++ 2010 で /D_CRT_SECURE_CPP_OVERLOAD_STANDARD_NAMES_MEMORY=1 オプションをつけると、memcpy() がオートマジカルに安全にされる (memcpy_s() に置きかわる) そうで。

》

河村たかし市長「市議政調費」実態調査を副市長に指示

(JANJAN, 2/17)

》

ベンチマーク:vSphere 4.0対XenServer 5.5対Hyper-V R2:Terminal ServicesとVDIのワークロード(20100216-1)

(virtualization.info, 2/16)。確かに興味深いです。

》

黄金のマスクで知られるファラオ・ツタンカーメンの死因は足を骨折し、ひどいマラリアにかかったこと

(gigazine, 2/17)。そんなことまでわかるんだ……。

》

仏の核実験で「人体実験」か 爆心に兵士突撃し影響調査

(asahi.com, 2/17)。

US が人体実験バリバリだったのは有名ですけど、フランスもやっぱりやってました話。

》

モバイルブラウザ保護とディープガード

(エフセキュアブログ, 2/16)。

そういえば、Windows Phone 7 なんてのも発表されたそうで。

・Music + Video

「Windows Phone 7」は、Microsoftの携帯音楽端末のZune HDを実質的に内蔵しており、このハブを通して管理する。

日本でも、ようやく Zune をふつうに使えるようになるんですかね。

》

岩手県警・恐喝被害者が殺人犯に仕立て上げられる恐怖

(JANJAN, 2/16)

同シンポジウムには、元愛媛県警の仙波敏郎氏も顔を見せたが、休憩をはさんだ後半の討論会で、仙波氏は黒木氏の講演についていくつか言葉を補足した。

「警察は、“犯人”が喉から手が出るほど、欲しいのです。誰が犯人か、ということではなく、誰であれ“犯人”が存在しているということが重要なのです。なぜなら、事件の“犯人”がいて、その人物を警察が追っているということにすれば、300万から500万円ほどの捜査費用がおり、それを県警幹部らが山分けできるからです。だから、黒木さんのような人から『小原さんが犯人ではないのではないか?』などと言われたら困るのです。一度“犯人”と名指しした以上、とにかくその人を“犯人”として押し通さないと、警察の面子(メンツ)にもかかわるのです——」

pixiv に CSRF 欠陥が存在、

ログインした状態で攻略 URL にアクセスすると中傷コメントが自動的に書き込まれる事件が発生。

現在は修正されている。

関連: [不具合報告]意図しない作品へのコメントについて

(pixiv 開発者ブログ, 2010.02.15)

》

本学学生の逮捕について (龍谷大学, 1/21)。この件:

不審火で自宅全焼…女子中生に「殺す」と脅迫、龍谷大生を逮捕

(産経 MSN, 1/21)

脅迫容疑で龍谷大生逮捕 女子中学生に迫る

(47news.jp, 1/21)

阪南市の住宅全焼 住人の中学生脅迫で龍谷大生逮捕

(関西TV / google cache, 1/21)

大阪府阪南市の共同住宅が先月2度にわたって放火され全焼しました。警察はここに住む女子中学生を脅迫していたとして龍谷大学の男子学生を逮捕し放火についても追及しています。先月25日、阪南市の共同住宅で廊下などが燃える火事があり、3日後にも再び出火し建物が全焼しました。住民にけがはありませんでした。近所の人は「真っ赤になって全ての部屋から火が出ていた」と火事の様子を話しました。警察は放火事件と断定。現場近くで目撃された不審な車を特定し、この車を使用していた龍谷大学3年・●●●●容疑者(22)を割り出しました。

(伏字は小島)

これを読む限りでは、警察が追っていたのは放火事件で、容疑者が判明したので別件逮捕した、ということか。放火は重罪だからなあ……。

……放火容疑で再逮捕されたようで:

》

五輪スピード:窮地救うか銀銅メダル…不況で細る冬季競技

(毎日, 2/16)

長島と加藤が所属する日本電産サンキョーはスケートへの理解が深い企業だが、それでも不況の影響は逃れ得ず、2人は今年度上半期に賃金カットを受けた。選手たちは「競技を続けられるか」との危機感と、常に背中合わせにいる。五輪で再び敗れれば、選手たちの競技環境は、さらに悪化するだろう。

仕分け人のみなさんはわかりましたか。

》

「無届けで自宅サーバーを運用していた」として逮捕?

(slashdot.jp, 2/16)。電気通信事業法違反容疑だそうですが、

横浜市大中国人留学生 電気通信事業法違反容疑で逮捕

(産経 MSN, 2/15) によると、もともと追っていたネタは

21年1月下旬、さいたま市緑区の大学生から「オンラインゲームの仮想マネーが盗まれた」との相談を受け、浦和東署が調べていたところ、

だそうで。電気通信事業法違反容疑は「別件」でしょう。

関連: 自宅サーバを無届けで設置すると逮捕される?

(MobileHackerz再起動日記, 2/16)

》

Windows 7実践ナビ: ファイル暗号化機能を活用する

(日経 IT Pro, 2/16)。EFS 話。

Windows 7 / Server 2008 R2 の EFS では、楕円曲線暗号が使えるのですね。

》

環境対策がファシズムのように描かれるアウディの低公害車のコマーシャル

(gigazine, 2/16)。別にいいんじゃないの?

》

違法ダウンロードユーザーがインターネットから強制切断へ、政府が海賊版対策を強化

(gigazine, 2/16)

》

ベルギーISPへのフィルタリング義務裁判、欧州司法裁判所による審査へ

(P2Pとかその辺のお話, 2/15)

》

エロ漫画7冊所持の米国人男性、児童ポルノ禁止法違反で懲役6カ月

(slashdot.jp, 2/16)。#1718764

(slashdot.jp, 2/16)。ややこしや。

#1718654

(slashdot.jp, 2/16)。やっつけ仕事。

》

『Software Design』の10年間がこの1冊に──『Software Design総集編【2000〜2009】』発売決定!

(技評, 2/17 発売予定)。

》

有料音楽配信サイト「iTunes」で請求トラブル多発〜消費者庁が注意喚起

(so-net セキュリティ通信, 2/15)

》

InterScan Web Security Suite 3.1 Solaris版 プログラムモジュール入れ替えのお知らせ

(トレンドマイクロ, 2/16)。インストールスクリプトの修正。

》

「Web Application Firewall 読本」を公開

〜WAFの概要、機能の詳細、導入におけるポイント等をまとめた手引書〜

(IPA, 2/16)

》

地域ごとにカレンダーの休日がバラバラになる「祝日法改正案」、一体どこにメリットがあるのか?

(gigazine, 2/15)。高校や大学は、結局オレオレで動くしかなさそうだから、あまり関係ないかなあ。ハッピーマンデー廃止は大賛成だけれど。

》

クジラ肉裁判

グリーンピース「横領」鯨肉「窃取」事件の初公判で捕鯨会社幹部が船員による塩蔵の存在を認める!

(情報流通促進計画 by ヤメ記者弁護士(ヤメ蚊), 2/15)

私が担当した運送会社の支店責任者は、4個口で送った荷物のうちの1個が紛失したことに気づいて仮伝票を作成して荷主の船員方に運ばせたが、その際、箱の中身などについて聞いていない、それにもかかわらず、3万円を自腹を切って弁償していたこと、3万円という示談金が決まる場面でも中身について船員に尋ねていないなどと証言した。

これも不思議。中身が何かを知っていたから、このような行動に出たとしか思えない。

クジラ肉裁判初公判

「土産」の矛盾と調査捕鯨の不正隠ぺいが明るみに

(グリーンピース, 2/15)

次回は、3月8日から11日まで4日間の連続開廷となります。3月8日は午後2時から開廷。

鯨肉窃盗事件初公判 背景の調査捕鯨にこそ注目を

(愛媛新聞, 2/16)

一方、グリーンピースは鯨肉を証拠に業務上横領容疑で調査捕鯨関係者らを告発したが、東京地検は「慰労の意味で乗組員に配布していた」として不起訴としている。

この不起訴は拙速だった。金額が多くないか。調査に慰労が必要か。疑問を積み残したまま、一方だけ起訴され迎えた初公判だ。

また東京地検か。

》

迷惑メールの逆襲。 The SpamMails Strikes Back!!

(パソコントラブル出張修理・サポート日記, 2/9)。「ドコモの「ドメイン指定受信」という迷惑メール対策のフィルターは、後方一致」のため、「mixi.jp」と設定していると、「admixi.jp」ドメインからのメールは着信してしまうという話。

「@mixi.jp」「.mixi.jp」と設定して対応したそうで。

》

「みんなの党」=自民党別働隊の動かぬ証拠 (植草一秀, 2/15)

衝撃的な事実とは、渡辺喜美氏の政治団体「喜世会」と森喜朗氏の政治団体「経済政策懇談会」の住所が同一で、しかも収支報告書事務担当者までもが同一である事実である。

つまり、「みんなの党」とは、「自民党清和政策研究会」別働隊であることが証明されたと言って過言でないのである。

》

「検察リーク」について(これで最後)

(池田信夫, 2/15)

上杉隆氏との「検察リークと記者クラブ報道にマジレス」が終わった。すれ違いに終わるのではないかと危惧していたのだが、意外に事実認識は違わないことがわかった。主な一致点は

(中略)

- 公務員の情報漏洩は世界中にあり、記者クラブとは関係ないが、日本の情報漏洩は記者クラブを介して行なわれる点が特異である。特に非公開の「記者懇」によって記者クラブの全員に情報が提供されることが多いため、加盟社全体が検察に対して「借り」を負ってしまい、それが検察に不利な情報を出さないバイアスを生む。

- したがって問題はリークの有無ではなく、それが記者クラブを介して行なわれる「日本的」な性格である。世界的には、報道の責任は記者個人が負い、記者会見の参加資格も個人レベルでチェックされるが、日本では記者クラブ加盟社の社員は無条件に会見に参加できるため、セキュリティ上も危険である。

記者クラブが諸悪の根源、という話。

》

内部統制の形骸化

(まるちゃんの情報セキュリティ気まぐれ日記, 2/13)

そもそも内部統制は道具ですから、形骸化しようがないですね。初めから形骸です。。。

》

元社員による不祥事件発生について

(ソニー銀行, 2/10)。未然に防ぐことはできていないものの、これはむしろ、内部統制が機能している事例なのでは。

顧客からの問いあわせが 2009.10.13 で、原因社員の懲戒解雇は 2 日後の

2009.10.15 ですし。

》

ローソンエンターメディア 150 億円不正流用問題。

大手スポンサーの不祥事は、マスメディアは例によってスルーですかね。

ローソンエンターメディア取締役による不正行為の発覚について

(ローソン, 2/9)

LEMは、通常コンサート等のチケットを販売する際には、コンサート企画会社からチケットの販売業務を直接受託していました。しかし、一部のチケット販売受託に関し、2007年11月より、LEMがお客様からお預かりしたコンサート等のチケット代金を、当時写真付き切手等を販売していたプレジール社を通してコンサート企画会社へ支払うという内容の三者間契約をプレジール社、コンサート企画会社、LEMで締結し始めました。(添付資料1)

この三者間契約の仕組みは、LEMの実質NO2である専務が持ち込んだものです。(中略) LEMからのコンサート等のチケット代金受領日からコンサート企画会社への支払日までは期間が長く、長期(2ヶ月〜6ヶ月)にわたり資金がプレジール社に滞留していました。これを利用し、プレジール社は資金を流用していました。

そもそもここがおもいっきり怪しいわけですが、プレジール社って何者?

いやあ怖い怖い。「ローソンのウラは闇」とか「ローソンの横はドブ」とかいう世界なんだろうか (元ねた: これとこれ)。

2008年10月頃より、プレジール社からコンサート企画会社への支払いが遅延するようになり、コンサート企画会社から専務へクレームが多数寄せられるようになりました。そこで専務は取締役に相談し、両名は、プレジール社が流用していることを認識しながら、社内の正式な決裁を経ず、LEMがプレジール社に肩代わりして直接コンサート企画会社へ支払いました。さらに2009年10月頃にはチケット販売前のコンサート企画のチケット代金をプレジール社に前払いする等、資金を不正に流出させていました。

LEMとプレジール社を含む三者間の契約は、2007年11月から行われており、また専務および取締役の両名が資金をプレジール社に不正に流出させていたのは2008年10月から2010年1月までの1年4ヶ月間であることがわかりました。(添付資料2)

現在判明しているLEMの被害予想総額は、最大約150億円です。

「内部統制」という概念はどこにも存在しなかったようだなあ。

ローソン子会社不祥事の波紋は?

(大西 宏のマーケティング・エッセンス, 2/10)

情報源が二階堂ドットコムの記事なのでと断り書きがありましたが、二階堂ドットコムの記事によれば、もともとは、プレジール社は日本郵政の企画切手を独占していた会社のようです。郵政といえば、ローソンは郵政とは良好な関係です。不自然なプレジール社との契約と郵政民営化スタートの時期が一致しているのは偶然かもしれませんが、背景には、そういった事情があったのでしょう。

プレジール社は、記事にあるように、現在はARMOR HOLDINGSの子会社です。冷凍寿司や高齢者専用賃貸住宅などを手がけている会社のようですが、プレジール社の資金繰りが悪化した時期と、ARMOR HOLDINGSの投資先で、筆頭株主であった株式会社リミックスポイントが債務超過に落ちいった時期が重なっているようにも見えます。

-

いろいろ (2010.02.15)

-

-

黒い画面にマウスカーソル (Win32/Daonol)

-

いろいろ (2009.12.06)

iモードIDを用いた「かんたんログイン」のDNS Rebinding脆弱性

(HASHコンサルティング, 2009.11.24) が 2010.01.21 付で更新されている。

訂正(2010年1月21日)

当初リリースで「FOMAカード製造番号などを用いている場合は影響を受けない」としていたが、これは誤りであり、FOMAカード製造番号などを用いている場合も影響を受ける可能性がある。FOMAカード製造番号をXMLHttpRequestにより送出する方法はないと当初考えていたが、 XMLHttpRequestを用いずに別の方法で攻撃が可能であることが判明した。FOMAカード製造番号を使っている場合、利用者のブラウザ画面上に確認画面が表示されるので、そこでユーザが拒絶すれば攻撃にあわないが、巧妙な誘導などにより攻撃されれば、被害に遭うユーザも出てくると考えられる。

》

Does Your Email Account Give Me Access To Your Bank Account? (ESET blog, 2/2)

》

Two New White Papers

(ESET blog, 1/31)。AVAR 2009 Kyoto での発表資料:

》

Adobe Flash Now Supports InPrivate Browsing

(IEBlog, 2/11)。Flash 10.1 話。

》

中国からのサイバー攻撃に米国はどう立ち向かうべきか

Black Hat講演者たちがITのチャイナ・リスクについて熱弁

(ComputerWorld.jp, 2/12)

》

FreeBSD 7.3リリーススケジュール,FreeBSDセキュリティサポート情報更新

(FreeBSD Daily Topics, 2/12)。もうちょっとすると FreeBSD 7.3 が出るらしい。

》

石原コンクリート都政の問題点を明らかにしたシンポジウム

(JANJAN, 2/15)

》

「CRYPTRECシンポジウム2010」応募暗号説明会開催のお知らせ

(IPA, 2/15)。2010.03.02〜03、東京都港区、無料。

》

サポートを装い金銭を狙う偽ウイルス対策ソフトに注意——シマンテックが報告

(ComputerWorld.jp, 2/15)

》

終了:2010 年第2回CTF勉強会(2/11)(AVTokyo CTF Project)

(てっしーの丸出し, 2/11)

》

今後の環境影響評価制度の在り方について(案)(環境影響評価制度専門委員会報告案)に対する意見 (日弁連, 2/12)

》

なぜ無実の人が自白するのか?−講演録−

(日弁連)

》

情報保全の在り方に関する有識者会議の透明化についての要望書

(日弁連, 1/22)。

情報保全の在り方に関する有識者会議 (内閣官房)

》

日弁連の表現の自由に関する500頁の報告書がネット上にアップ〜お休みにでもぜひ一読を

(情報流通促進計画 by ヤメ記者弁護士(ヤメ蚊), 2/14)

》

なぜGoogleストリートビューカメラ問題は嘘がまかりとおるのか

(高木浩光@自宅の日記, 2/13)。解像度を低くする、なんて話はどこにもないですよねえ。[要出典] をつけとかなきゃ。

(typo fixed: Benjamin さん感謝)

》

グリーンピース VS 検察: クジラ肉裁判開始

佐藤潤一の罪状認否スピーチ (グリーンピース, 2/15)

まず、1つ目として、この捕鯨船団の不正に関する情報は、もともとが内部告発であるということです。内部告発者は、「私は捕鯨に賛成だが、実際に行われていることが『調査捕鯨』という名にふさわしくない」と語ってくれました。南極海で大量のクジラ肉を投棄していること、そして船員がクジラ肉を大量に持ち帰っていること、さらに癌などの病気がクジラに見つかったとしてもその肉を販売にまわしていることが耐えられなかったと言います。

(中略)

そして二つ目に、私たちは、毎年5億円以上もの税金が22年間にもわたり投入され続けてきた事業における不正なクジラ肉の横流しを世に公表しようとしたもので、決してその肉を自ら消費したり、転売するために確保したということではないということです。

(中略)

そして最後に、わたしがもっとも重要だと思うことに、民主的な社会において、不正を厳しく罰することと、不正を指摘しようとする人を厳しく罰すること、どちらが良い社会につながるのかを問いたいと言うことがあります。

わたしたちが大々的に逮捕されたその当日に、船員の横領行為については強制捜査もないまま不起訴になりました。さらに、水産庁の官僚や事業主体である日本鯨類研究所の職員が、賄賂のように高級クジラ肉を貰っていた事実もまともな調査すらされず、今後はクジラ肉を受け取らないとするだけで責任をとっておりません。

このことからもわかるように、このクジラ肉不正横流し問題は、船員個人の横領問題だけではなく、調査捕鯨の主体である日本鯨類研究所、共同船舶株式会社、そして水産庁が三位一体となって行い、その不正が発覚した後に三者が隠蔽した公の機関を巻き込んだ腐敗なのです。

結果として、捜査機関は国の不正を見逃し、不正を指摘したわたしたちを罪に問うことを選びました。国連人権理事会の作業部会はこの決定が国際人権法に違反していると日本政府に警告しています。

氷像「正義の女神」 for クジラ肉裁判

〜女神像ができあがるまで〜 (グリーンピース)

国連:鯨肉持ち出し逮捕 「人権規約に違反」と意見書送付

(毎日, 2/12)

http://twitter.com/gpjSato。被告人、佐藤潤一氏の twitter。

マスメディア報道は、例によって一色に染まってますねえ。酷いものだ。

》

「Zeus」ボットネットのマーケット奪取を画策する新興ボットネット

(ComputerWorld.jp, 2/12)

》

ターゲットは国内企業か?「年賀状ウイルス」が出現

(アメリカンが上位に!)

》

データ不正取得マルウエア「Qakbot」の正体を暴く:パート1

(日経 IT Pro, 2/9)

》

出荷前の製品にひそむマルウエア

(日経 IT Pro, 2/9)

》

「日本語で偽のウイルス警告」——19言語に対応した「偽ソフト」出現

米CAが報告、OSに応じてソフト名を変更する機能も

(日経 IT Pro, 2/15)

》

Twitpic, EXIF and GPS: I Know Where You Did it Last Summer

(SANS ISC, 2/10)

》

国家公安委員会所管の事業分野における個人情報保護指針が決まる

(ポリスチャンネル, 2/15)、

警察庁 確定 国家公安委員会が所管する事業分野における個人情報保護に関する指針

(まるちゃんの情報セキュリティ気まぐれ日記, 2/13)

》

2009年は「政治的ハッキング活動」が急増 ——— マカフィーが報告

「もはや米国だけが標的ではない」と警告

(CNN, 2/12)

》

海外情報セキュリティ関連文書の翻訳・調査研究(NIST文書など)

(IPA)。「電子メールのセキュリティに関するガイドライン」は公開された。

》

重要インフラ情報セキュリティフォーラム2010

(IPA, 2/13 更新)。プレゼン資料が公開されています。

》

Time to update those IP Bogon Filters (again)

(SANS ISC, 2/12)

》

Wiiソフト違法配信〜任天堂豪州、賠償金1億2000万円で違法配信者と和解

(so-net セキュリティ通信, 2/12)

》

米軍と同性愛

あとこんなの: 米租税裁判所、性別変更手術の費用を税控除対象と認める (みやきち日記, 2/5)

》

タイの性的健康促進団体「Mplus」、HIV/AIDSの予防と救済を訴えるアニメーションをプロデュース

(みやきち日記, 1/30)

上から目線で「予防しろ」「感染は自業自得」みたいに説教するのではなく、「HIV陽性になってもセックスもできるし、ふつうに生活できるし、友達は友達のままでいられる」というあたたかいメッセージがあったりするところが特によかったです。

》

Linux Kernel Watch 1月版: 無視できないフラグメンテーション問題への解答は?

(@IT, 2/10)

》

ハッカージャパン

出てますね。

》

技術担当者がトラブル対応の現場に持って行くべきアイテム10選

(ZDNet, 2/15)

》

So-netでメールサービス障害、8600通が消失し復旧不能

(Internet Watch, 2/10)

》

スイス銀行の顧客データ流出 独政府に買い取り打診

(asahi.com, 2/4)

》

Twitter、サーバ・デプロイメントにBitTorrentを利用?

(P2Pとかその辺のお話, 2/11)

》

公務員初任給を最低賃金基準にすると時給いくらか

(回答する記者団, 2/14)。1238 円。

》

省電力は狙い通り 〜 CTC さんが Hyper-V 2.0 と Intel 最新 CPU で検証をしてくれました〜

(高添はここにいます, 2/9)。Xeon X5560 + Hyper-V 2.0 + Windows Server 2008 R2。

》

ガンブラー対策、

ウェブ制作会社名の公表が有効

(日経ビジネス, 2/8)。晒し首。

》

フィッシング対策セミナー資料公開のお知らせ

(フィッシング対策協議会, 2/8)

》

「30歳未満に携帯フィルタリング」--愛知県の条例案、説明不足で問い合わせ相次ぐ

(CNET, 2/12)

》

モカのコーヒー、やっと飲めるカモ 安全な豆確保にめど

(asahi.com, 2/13)。モカ:消えるかも 輸入ストップ、在庫わずか (memo, 2008.07.21)

のつづき。

農薬問題の発覚後、業界団体の全日本コーヒー協会は現地で調査し、豆を入れる麻袋が高濃度の農薬で汚染されていたことを突き止めた。エチオピア政府側は「古い麻袋を廃棄した」とアピールするが、昨年8月の協会の再調査では、汚染された麻袋がまた見つかった。麻袋に農薬がついた原因も不明のままだ。

関連:

》

ScanSafe Annual Global Threat Report

(ScanSafe, 2/12)

》

仮想インフラにおける現実のセキュリティ - パート7(20100211-4)

(virtualization.info, 2/11)

》

カツダウカ、政府へ 反貧困・湯浅誠の1年

(NNN ドキュメント '10, 2/21 放送予定)。嶋坂さん情報ありがとうございます。

》

CO2 排出権取引とフィッシング。実害発生か。

》

謎の条約 ACTA (Anti-Counterfeiting Trade Agreement; 模倣品・海賊版拡散防止条約) 関連

》

【オムニバス】大手マスコミはなぜ謎の市民団体の実態を報道しないのか?

(JANJAN, 2/10)。小沢氏を告発した“謎の市民団体”「世論を正す会」「真実を求める会」、鳩山氏を告発した“謎の市民団体”「鳩山由紀夫を告訴する会」の件。

》

2009Q4報告: OpenBSD 4.5のpf(4)実装へアップデート,IPセキュリティスタックの修正

(FreeBSD Daily Topics, 2/11)

》

Windowsロゴが出た後、真っ黒の画面にマウスカーソルが…ない?

(パソコントラブル出張修理・サポート日記, 2/3)

原因について聞かれましたが、今回はどうやらノートン先生のチョンボが原因と見て間違いなさそうです。

ウイルス駆除ログを見ると、症状の発生した日の直前に「Trojan.FakeAV」というマルウェアで削除していたレジストリの一番最後に、今回起動で引っかかっていた「Userinit」というレジストリキーを削除した跡がありましたので、どうも「Userinit」改変を、ノートン先生が見境なく削除だけで済ませたせいだと思われます。

》

スパイウェアパターン891.00にアップデート後にインターネットにアクセスできなくなる現象についてのお知らせ

(トレンドマイクロ, 2/11)。スパイウェアパターン893.00で対応済。

》

東のエデン 劇場版 I:

The King of Eden

(京都みなみ会館)。そういえば、まだ見てなかった。2/18・19 はレイト割引が効くので、行くならここかな。

》

V1 DAT の終焉、もうすぐ

》

性同一性障害:8歳児童、小2の秋から「女の子」 埼玉の公立小、性切り替え容認

(毎日, 2/12)、

性同一性障害:理解求め手探り…女児として登校

(毎日, 2/12)。こういう事例に news value がなくなるくらいにあたりまえな世の中になるといいのだが。

》

暴走鉄道ファン、線路内で撮影し列車止める

(読売, 2/14)。こんな奴らは「鉄道ファン」じゃない。

》

第20回まっちゃ139勉強会

でのプレゼン資料は、

このへんに置いておきますね。

PPT 版のノートは、

プレゼン後の議論を参考にして記述してあります。

-

Renegotiating TLS

-

マイクロソフト セキュリティ アドバイザリ (977377)

TLS/SSL の脆弱性により、なりすましが行われる

(Microsoft, 2010.02.10)。マイクロソフト セキュリティ アドバイザリ: TLS/SSL の脆弱性により、なりすましが行われる

(Microsoft KB 977377) に示されている修正プログラムを適用することで、SSL / TLS の再ネゴシエーション処理を無効にできる。ただし、もちろん副作用がある。

マイクロソフトにより以下のソフトウェアがテストされ、この更新プログラムをインストールすると問題が発生することが確認されています。

* Windows 7 DirectAccess: IP HTTPS インターフェイスが機能しません。

* Exchange ActiveSync: クライアント証明書の認証を使用する場合に機能しません。

* インターネット インフォメーション サービス (IIS): ある種の構成では、証明書マッピングのシナリオを含むクライアント証明書の認証を使用する IIS が影響を受けます。サイト規模のクライアント証明書の認証は影響を受けず、引き続き機能します。

* Internet Explorer: サイト規模のクライアント証明書の認証ではなく、単なるクライアント証明書の認証が必要な Web サイトを参照した場合、正常に接続できないことがあります。

上記 RFC に基づく再実装が完了するには、まだしばらくかかるだろう。

-

マイクロソフト セキュリティ アドバイザリ (979682)

Windows カーネルの脆弱性により、特権が昇格される

-

-

Claimed Zero Day exploit in Samba

-

Microsoft 2010 年 2 月のセキュリティ情報

MS10-015 の件ですが、どうやら、特定の種類の rootkit にヤラレていると、

MS10-015 patch (kernel patch です) を適用・再起動した段階で

との間に不整合が生じて、結果としてブルー画面になるようで。

あと、今回の patch といっしょに、Active Directory Rights Management Services (AD RMS) に関する修正プログラムが配布されたのだそうで。

今日はまっちゃ 139。……あぁ、ハルヒの舞台挨拶というのは、これのことか。

》

バンクーバーでリュージュ選手が練習中の事故で死亡

》

アキバ歩行者天国、再開申し入れへ 早ければ大型連休前

(asahi.com, 2/13)

》

Firefox 3.6 Support (Updated February 12, 2010)

(norton.com, 2/12 更新)。

2 月の第 2 週 (つまり今週) に patch をリリースする予定だったが、

During our testing with the Toolbar update and the IPS update, we have identified a few issues that may occur on some computer configurations if we release the patch in it's current state. We decided that it would be in the best interest of users that we correct these issues and ensure that no one receives any issues with the patch. Because of this, we will not meet our goal of having the patch out the second week of February.

リリース品質に到達できなかったので延期ということですね。

If all goes well in our testing and the issues are quickly verified fixed, we will begin rolling out patches to each individual product next week. The changes that need to be made are minor, but we want to ensure everything updates correctly.

まぁ、期待せずに待ちますか。

》

YouTubeに「セーフモード」搭載、不適切なコンテンツを非表示に

(Internet Watch, 2/12)。[ON] [OFF] の 2 択でしかないなあ。

》

インプレスHD従業員、個人情報19万5621件の入ったPCが盗難

(Internet Watch, 2/12)

》

北朝鮮、貨幣改革失敗の実態とは(上)

(朝鮮日報, 2/13)

》

VSE 8.7i Patch 3 release notes

(mcafee.com, 2/9)、

VirusScan Enterprise 8.7i Patch 3 Release Notes (Addendum)

(mcafee.com, 2/11)。一般配布は 3/9 からの予定。

CMS 実装の 1 つ TYPOlight 2.7.5 以前に欠陥。インストールツールに欠陥があり、

パスワード認証を回避して database login credentials や

FTP login credentials

(Safe Mode Hack が有効な場合) を読み取られてしまう。

TYPOlight 2.7.6 で修正されている。また TYPOlight 2.4.x 〜 2.7.x 用の patch

が用意されている。

Adobe Reader / Acrobat 9.3 / 8.2 以前に重大な欠陥があり、

2010.02.16 (例によって US 時間でしょう) に更新版が公開される予定だそうだ。

2010.02.17 追記:

APSB10-07: Security Advisory for Adobe Reader and Acrobat

が更新され、Adobe Reader / Acrobat 9.3.1 / 8.2.1 アップデーターが公開されています。2 つの欠陥が修正されています。

2010.03.11 追記:

関連:

2010.03.24 追記:

CVE-2010-0188

関連:

2010.07.28 追記:

Zbot and CVE2010-0188 (securelist.com, 2010.07.28)。6 月末から急激に増えている。

2010.08.24 追記:

Anatomy of a PDF Exploit (provos.org, 2010.08.19)。

CVE-2010-0188 exploit の解説。

2012.02.24 追記:

PDF マルウェア開発者に狙われ続ける脆弱性

(シマンテック, 2012.02.22)

Flash Player 10.0.45.2 / 9.0.262.0、AIR 1.5.3.1930 1.5.3.9130 登場。以下の 2 つの欠陥が修正されている。

2010.02.17 追記:

APSB10-06: Security update available for Adobe Flash Player

が 2010.02.12 付で改訂されている。修正済の AIR のバージョン番号は 1.5.3.1930 ではなく 1.5.3.9130

だそうです。

Google Buzz で設定した「公開プロフィール」は Google のサービスで共通に使われてしまうため、たとえば Gmail の差出人も「公開プロフィール」の内容となってしまう。

iPhone 版ウェブアプリを起動すると、「“Safari”は現在の位置情報を利用します。よろしいですか? [許可しない] [OK] 」というダイアログが表示される。ここで [OK] を選択すると、Buzz に位置情報が付加されてしまう。

位置情報を付加したくない場合は、上記ダイアログで [許可しない] を選択するか、あるいは、Buzz 投稿画面の「表示されている現在地の右にある矢印」をタップし、[現在地情報を非表示] を選択する。

Android 版の Buzz は、問答無用で位置情報を付加してしまう。選択肢はない。

抵抗は無意味だ。

Buzz 関連:

予定どおり出ました。Windows の他、Office XP / 2003、Office 2004 for Mac

の修正プログラムも出ています。

(あとで追記予定)

2010.02.12 追記:

Restart issues after installing MS10-015

(MSRC blog, 2010.02.11)、

MS10-015で再起動やブルースクリーンが発生する件について

(日本のセキュリティチーム, 2010.02.12)

2010.02.15 追記:

MS10-015 の件ですが、どうやら、特定の種類の rootkit にヤラレていると、

MS10-015 patch (kernel patch です) を適用・再起動した段階で

との間に不整合が生じて、結果としてブルー画面になるようで。

あと、今回の patch といっしょに、Active Directory Rights Management Services (AD RMS) に関する修正プログラムが配布されたのだそうで。

2010.02.18 追記:

MS10-015 関連:

2010.03.01 追記:

やっと書けた。

-

MS10-003 - 重要:

Microsoft Office (MSO) の脆弱性により、リモートでコードが実行される (978214)

-

Office XP、Office 2004 for Mac に欠陥。

MSO.DLL に buffer overflow する欠陥があり、

攻略 Office ファイルによって任意のコードを実行できる。

CVE-2010-0243。

Exploitability Index: 1

-

MS10-004 - 重要:

Microsoft Office PowerPoint の脆弱性により、リモートでコードが実行される (975416)

-

PowerPoint 2002 (XP) / 2003、PowerPoint 2003 Viewer、Office 2004 for Mac に 6 つの欠陥。

PowerPoint のファイル パスの処理のバッファー オーバーフローの脆弱性 - CVE-2010-0029

Exploitability Index: 2

PowerPoint の LinkedSlideAtom のヒープ オーバーフローの脆弱性 - CVE-2010-0030

Exploitability Index: 1

PowerPoint の OEPlaceholderAtom 'placementId' の無効な配列のインデックスの脆弱性 - CVE-2010-0031

Exploitability Index: 1

PowerPoint の OEPlaceholderAtom の Use After Free の脆弱性 - CVE-2010-0032

Exploitability Index: 1

PowerPoint Viewer の TextBytesAtom レコードのスタック オーバーフローの脆弱性 - CVE-2010-0033

Exploitability Index: 1。影響するのは PowerPoint Viewer 2003 のみ。

Office PowerPoint Viewer の TextCharsAtom レコードのスタック オーバーフローの脆弱性 - CVE-2010-0034

Exploitability Index: 1。影響するのは PowerPoint Viewer 2003 のみ。

PowerPoint 2003 Viewer については、アンインストールした上で

PowerPoint 2007 Viewer

に移行する。

でもこのページ、PowerPoint 2007 Viewer SP2 がリンクされてない。

-

MS10-005 - 警告:

Microsoft ペイントの脆弱性により、リモートでコードが実行される (978706)

-

Windows 2000 / XP / Server 2003 に欠陥。付属する Microsoft ペイントに integer overflow する欠陥があり、攻略 JPEG ファイルによって任意のコードを実行できる。

CVE-2010-0028。Exploitability Index: 2

-

MS10-006 - 緊急:

SMB クライアントの脆弱性により、リモートでコードが実行される (978251)

-

Windows の SMB クライアント実装に 2 つの欠陥。

SMB クライアントのプール破損の脆弱性 - CVE-2010-0016

Windows 2000 / XP / Server 2003 に欠陥。

SMB クライアント実装に欠陥があり、攻略 SMB 応答によって、

remote から無認証で任意のコードを実行できる。

Exploitability Index: 2

SMB クライアントの競合状態の脆弱性 - CVE-2010-0017

Windows Vista / Server 2008 / 7 / Server 2008 R2 に欠陥。

SMB ネゴシエーション処理に欠陥があり、

Exploitability Index: 1

関連:

-

MS10-007 - 緊急:

Windows Shell ハンドラー の脆弱性により、リモートでコードが実行される (975713)

-

Windows 2000 / XP / Server 2003 に欠陥。ShellExecute() の実装に欠陥があり、入力パラメータ (URL) を細工することで、remote から任意のコードを実行できる。

CVE-2010-0027。

Exploitability Index: 1

関連:

-

MS10-008 - 緊急:

ActiveX の Kill Bit の累積的なセキュリティ更新プログラム (978262)

-

Windows 2000 / XP / Server 2003 / Vista / Server 2008 / 7 / Server 2008 R2 に欠陥。

Microsoft Data Analyzer (max3activex.dll) の ActiveX コントロールに欠陥、

remote から任意のコードを実行できる。

CVE-2010-0252

Exploitability Index は公開されていないが、Windows 2000 / XP では「緊急」とされている。

この他に、3rd party 製のもの x 4。

-

MS10-009 - 緊急:

Windows TCP/IP の脆弱性により、リモートでコードが実行される (974145)

-

Windows Vista / Server 2008 に 4 つの欠陥。

ICMPv6 のルーター アドバタイズの脆弱性 - CVE-2010-0239

TCP/IP スタックに欠陥があり、

攻略 ICMPv6 ルーター アドバタイズ パケットによって、remote から任意のコードを実行できる。

Exploitability Index: 2

ヘッダーの MDL 断片化の脆弱性 - CVE-2010-0240

UDP データグラム フラグメント上の ESP の処理に欠陥があり、

攻略 ESP によって remote から任意のコードを実行できる。

Exploitability Index: 2

ICMPv6 のルート情報の脆弱性 - CVE-2010-0241

TCP/IP スタックに欠陥があり、

攻略 ICMPv6 ルート情報パケットによって、remote から任意のコードを実行できる。

Exploitability Index: 2

TCP/IP の選択型応答確認の脆弱性 - CVE-2010-0242

TCP/IP スタックに欠陥があり、

攻略 SACK によって DoS 攻撃を受ける。

Exploitability Index: 3

-

MS10-010 - 重要:

Windows Server 2008 Hyper-V の脆弱性により、サービス拒否が起こる (977894)

-

Windows Server 2008 Hyper-V / Server 2008 R2 Hyper-V に欠陥。

ゲスト仮想マシンから特定の命令列を実行すると、Hyper-V が停止してしまう。

CVE-2010-0026。

Exploitability Index: 3

-

MS10-011 - 重要:

Windows クライアント/サーバー ランタイム サブシステムの脆弱性により、特権が昇格される (978037)

-

Windows 2000 / XP / Server 2003 に欠陥。Windows クライアント/サーバー ランタイム サブシステム (CSRSS) に欠陥があり、local user による権限上昇が可能となる。CVE-2010-0023。

Exploitability Index: 1

-

MS10-012 - 重要:

SMB サーバーの脆弱性により、リモートでコードが実行される (971468)

-

Windows 2000 / XP / Server 2003 / Vista / Server 2008 / 7 / Server 2008 R2 に 4 つの欠陥。

SMB のパス名のオーバーフローの脆弱性 - CVE-2010-0020

SMB パケットの処理に欠陥があり、remote から任意のコードを実行できる。ただし、この攻撃を行うには、認証を突破する必要がある。

Exploitability Index: 2

SMB のメモリの破損の脆弱性 - CVE-2010-0021

SMB パケットの処理に欠陥があり、remote から DoS 攻撃を実施できる。

Exploitability Index: 2

SMB の Null ポインターの脆弱性 - CVE-2010-0022

SMB パケットの処理に欠陥があり、remote から DoS 攻撃を実施できる。

Exploitability Index: 3

SMB の NTLM 認証のエントロピ不足の脆弱性 - CVE-2010-0231

SMB パケットの処理に欠陥があり、remote から任意のコードを実行できる。

Exploitability Index: 1

-

MS10-013 - 緊急:

Microsoft DirectShow の脆弱性により、リモートでコードが実行される (977935)

-

Windows 2000 / XP / Server 2003 / Vista / Server 2008 / 7 / Server 2008 R2 に欠陥。DirectShow に heap overflow する欠陥があり、攻略 AVI ファイルを開くと任意のコードが実行される。CVE-2010-0250。Exploitability Index: 1

-

MS10-014 - 重要:

Kerberos の脆弱性により、サービス拒否が起こる (977290)

-

Windows 2000 Server / Server 2003 / Server 2008 に欠陥。

Kerberos の Key Distribution Center (KDC) に欠陥があり、

Windows ではない (例: UNIX の) Kerberos realm との間で信頼関係を結んでいた場合に、細工した Ticket Granting Ticket (TGT) 更新リクエストを送ることで

NULL pointer dereference が発生、

KDC が応答を停止するため DoS 攻撃が成立。

Windows Server 2008 R2 にはこの欠陥はない。

CVE-2010-0035。

Exploitability Index: 3

-

MS10-015 - 重要:

Windows カーネルの脆弱性により、特権が昇格される (977165)

-

Windows 2000 / XP / Server 2003 / Vista / Server 2008 / 7 に 2 つの欠陥。

特定の種類のマルウェア (rootkit) に感染していると、patch 適用後、ブルー画面になったりすることがあるので注意。

2010.03.03 追記:

MS10-015 - 重要:

Windows カーネルの脆弱性により、特権が昇格される (977165)

が改訂されました。新しい patch が登場しています。

なぜこのセキュリティ情報は 2010 年 3 月 3 日に更新されたのですか?

マイクロソフトはこのセキュリティ情報を更新し、Windows Update 上で MS10-015 のセキュリティ更新プログラムの改訂版パッケージの提供を開始したことをお知らせしました。この改訂は、パッケージのインストール ロジックの変更のために行われたもので、特定の異常な状態がシステムに存在する場合にはセキュリティ更新プログラムがインストールされないようにします。 これらのシステムの異常な状態は、コンピューター ウイルスへの感染によるものであると考えられ、オペレーティング システムのファイルを改ざんされることで、感染したコンピューターは MS10-015 のセキュリティ更新プログラムと互換性のない状態になります。また、場合によって、ウイルスに感染したコンピューター上にセキュリティ更新プログラム MS10-015 をインストールすると、コンピューターが再起動を繰り返します。この現象に関する詳細情報は、こちらの Web サイト (英語情報) をご覧ください。これは、Windows Update で配布される更新プログラム パッケージのインストール ロジックのみの変更で、セキュリティ更新プログラムのバイナリまたは Windows Update の検出ロジックに対する変更はありません。マイクロソフト ダウンロード センターより提供しているセキュリティ更新プログラムには変更はなく、この新たなパッケージ インストール ロジックは含まれていません。すでにシステムを更新済みのお客様、自動更新を有効にしているお客様は特別な措置を講じる必要はありません。自動更新を有効にされているお客様で、このセキュリティ更新プログラムをまだインストールしていない場合は、できる限り早い時期にこのセキュリティ更新プログラムを適用することを検討してください。

How to determine whether a computer is compatible with security update 977165

(Microsoft KB 980966) も参照。patch を適用できるか否かを判断するための

Microsoft Fix it や、チェックツール MpSysChk.exe が公開されている。

2010.03.21 追記:

SMB の NTLM 認証のエントロピ不足の脆弱性 - CVE-2010-0231

関連: Beyond the Initial Compromise

(Symantec, 2010.03.18)

-

黒い画面にマウスカーソル (Win32/Daonol)

-

-

いろいろ (2009.10.29)

-

VMSA-2009-0015 /

CVE-2009-3733

関連:

VM Stealing: The Nmap way (CVE-2009-3733 exploit)

(skullsecurity.org, 2009.02.10)

This is a vulnerability in the VMWare management interface, which is a Web server. All you have to do is add a bunch of "../" sequences to the URL, and give it your chosen path, and it'll let you grab any file on the filesystem. I'm not kidding, but I wish I was. You can even do the classic: https://x.x.x.x/sdk/%2E%2E/%2E%2E/%2E%2E/%2E%2E/%2E%2E/%2E%2E/etc/passwd

Nmap スクリプトが掲載されている。

Datacenters and Directory Traversals

(SANS ISC, 2010.02.10)

-

Please read: Security Issue on AMO

-

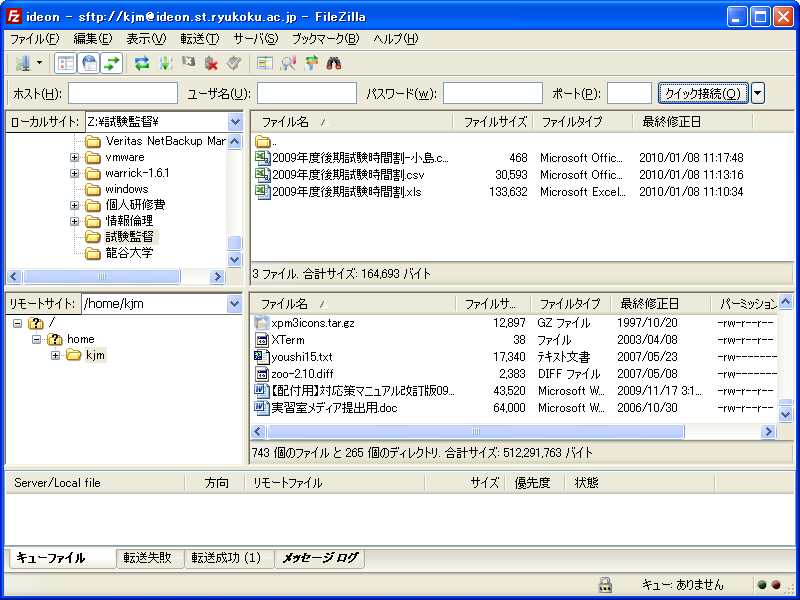

FTP アカウント情報を盗むマルウエアに関する注意喚起

WinSCP ですが、4.2.4 beta 以降ではマスターパスワード機能に対応しています。最新版は 4.2.5 です。

EmFTP についてはベンダーから案内が出てました:

EmFTP 本体 : マルウェア (Gumblar など) にご注意ください

(emftp.com, 2010.02.04)

EmFTP のアカウント情報はレジストリ内に含まれており誰でも簡単に確認することができますが、アカウント情報の中のパスワードは、ログオンしている Windows アカウントの情報をもとに暗号化されています。この暗号化には、Windows API を使用しており、アカウント使用者本人以外は簡単に復号できない設計になっています (マスター キーは、Windows にログオンするときのパスワードから作成されます)。しかし、現在マルウェアがどの程度の復号まで可能かなど、正確な情報が不明な点、さらに今後マルウエアが変化し、アカウント窃取の対象となる情報が変化する可能性もあるため、EmFTP にはパスワードを保存せずに、ログオンのたびにパスワードを入力することを推奨します。

SmartFTP にはマスターパスワード機能はないみたい:

Enhancement Requests: Encryption of saved passwords / favourites

(smartftp.com, 2009.12.21)

》

新聞の「説明責任」を問う

(江川紹子ジャーナル, 2/7)

検察が石川議員ら2人の起訴と小沢氏の不起訴を発表した記者会見に出席できたのは、朝日新聞など大マスコミで作る司法記者会(記者クラブ)だけ。しかもカメラを入れたいという要請も断られている。カメラの前で堂々と語ることができない検察をなぜ、批判しないのだろう。しかも、匿名で検察幹部が「心証は真っ黒」などと語るのを無批判に載せる。これはいいかがなものか。

一方の小沢氏の記者会見は、フリーのジャーナリストなども参加可能で、カメラの持ち込みももちろん可。事情聴取を受けた後の会見は、インターネットで生中継されたりもした。その説明内容は万人が満足するものではないにしろ、検察と比べれば、はるかに開かれた対応をしている。なのに、そのことは伏せて、小沢氏が国民に説明することから逃げているようなイメージ作りをするのは、あまりにもアンフェアだ。検察はあくまで正義、小沢氏はあくまで不透明で閉鎖的というイメージ作りに、マスコミは大きな役割を果たしてきた。果たしてこれが、公正公平な報道と、報じている側は考えているのだろうか。

》

「労災隠し」問題でINAX、労組との話し合いを拒絶 (JANJAN, 2/5)

》

【書評】『あの時、バスは止まっていた 高知「白バイ衝突死」の闇』の感想

(JANJAN, 2/7)

》

権力の懐に飛び込んだ男・100日の記録(仮)

(NHK スペシャル, 2/28 放送予定)。湯浅誠氏の件。

》

NHK スペシャル MEGAQUAKE。第3回は長周期地震動の話、第4回は津波の話の模様。

東京は長周期地震動に耐えられるのか?

》

Be careful on help files

(McAfee Labs Blog, 2/2)。ヘルプファイル感染型ウイルスの話。

》

オーストラリアISP、著作権侵害裁判で映画産業に歴史的勝利を収める

(P2Pとかその辺のお話, 2/5)

本日、デニス・ コーディロイ判事は、iiNet加入者がBitTorrentを利用して著作物を共有していたとしても、iiNetはその加入者の著作権侵害に責任を負うことはない、という判断を下した。

》

豪州: スーパーマリオ違法アップロードの男性、任天堂に1億1600万円の損害賠償

(P2Pとかその辺のお話, 2/10)

》

94法人「天下り専用」103役職の一覧を入手

(回答する記者団, 2009.04.21)、

338団体「天下り専用」422役職の一覧を入手 (回答する記者団, 2009.05.20)

》

2010年問題こんにちは。

(Security, time after time, 2/5)。「暗号の 2010 年問題」と Oracle 製品との件。

》

第5回データベース・セキュリティ・コンソーシアム

(DBSC) セミナー。2010.02.16、東京都千代田区、無料。

》

VISAをかたるメールにご用心〜攻撃を仕掛けているのはボットネット

(so-net セキュリティ通信, 2/9)

》

Windows 2000をメーカーサポート終了後も保護する「FFR yarai」新製品

(Enterprise Watch, 2/8)

》

Windows 7の内部機構:カーネルAPIの作り直し

(日経 IT Pro, 2/3)

》

Windows 7の内部機構:XP Mode (日経 IT Pro, 2/4)

》

釣堀マーケティング 第33回:ソフトバンクの決算説明会で明らかになった、Ustreamの衝撃

(日経 NETMarketing, 2/10)

》

プリウスのブレーキ問題に見る燃費追求と安全・安心の狭間

(日経 ECO JAPAN, 2/9)

そこで、トヨタの新型プリウスでは、回生ブレーキ中にタイヤがスリップしてABSが作動した場合、瞬時に油圧ブレーキに切り替えたうえでABSを作動させるという制御をしている。今回の不具合の原因は、油圧ブレーキに切り替える際、いったん下がっていた油圧を上げるので、ブレーキペダルを踏んで実際に制動が効くまで時間差が生じることだった。

トヨタの調査ではその制動の遅れは0.46秒で、その間、人によっては空走感を感じるという。加えて、切り替え直後の油圧が通常のABSより低い状態になり、ブレーキの効きも多少悪くなるという。ちなみにプリウスの前モデルでは、回生ブレーキ中にABSが作動すると油圧ブレーキに切り替わりつつ、ブレーキの制動力は電磁ポンプが担う仕組みになっていた。これにより、制動の遅れは0.4秒に縮まり、制動開始後の油圧も通常レベルになるという。

新型プリウスでは、静粛性を重視し、作動音の大きい電磁ポンプを使わず、通常の油圧ユニットによる制動力を採用したことが、0.46秒の制動遅れにつながった。リコールによる修理は、制動力を前モデルと同じ電磁ポンプに戻すという処置になる。

(中略)

今回の不具合をリコールで修理しても、同じ条件下では依然として0.4秒の制動遅れが生じることになる。その意味で、モーターを併用しない従来のガソリン車とまったく同じ運転感覚を実現できるわけではない。0.4秒の遅れは、回生ブレーキ活用の代償とも言えるものだ。プリウスに乗るなら、この制動遅れは「フィーリング」の違いとして、受け入れる必要があるのだ。

人をクルマに合わせる必要があるクルマなのですね。

》

中国、ハッカーサイト「黒鷹安全網 (Black Hawk Safety Net)」を閉鎖

》

著作権によるもうひとつのブレーキ

(ITmedia, 2/8)。日本は、こんな話ばっかですな。

》

公然陳列容疑:公共のPC使いポルノサイト開設 少年逮捕

(毎日, 2/8)

》

児童ポルノ:DVD複製・販売 6容疑者逮捕

(毎日, 2/9)、児童ポルノ:販売に新手口、前払い通信端末悪用 匿名契約、運営者たどれず

(毎日, 2/8)

グループが使っていた端末はUSBタイプで、量販店などで売られている。電器店などで端末を購入しパソコンにつなぐだけで携帯電話の通信網や公衆無線LANサービスに接続できる。有効期限はあるが、料金を補充すれば継続して使える。グループはこの端末を使って販売サイトを数カ月ごとに開設し直していたという。捜査関係者は「プロバイダー契約が結ばれていないのと、サイトを短期で切り替えているため、サイト運営者をたどることが難しい」と指摘する。端末を販売する日本通信(本社・東京都)は「開通手続き専用の電話番号に利用者の携帯電話から連絡し、端末に割り当てられた固有の番号を入力して手続きする。携帯電話からの着信記録が残るため、本人確認は可能だ」としている。

bモバイルのことですかねえ。既存の捜査手法が通用しないので文句を言っているだけのように聞こえるんだけど……。日本通信からすれば、「苦労して本人確認手段を用意したのに、警察に文句を言われるなんて……」って感じなんじゃないのか。

》

グリーンワールド。

「アフターマン」「フューチャー・イズ・ワイルド」の、ドゥーガル・ディクソン最新作みたい。

スーパー・スタジオ、長編SF小説「グリーンワールド」制作について

(News Release Japan, 2/8):

物語は、惑星到着当初は「ここでは、われわれはよそ者です。」と謙虚に暮らし始めた人類が、時を経るにつれその活動により徐々に惑星の自然環境や生態系を破壊していく過程を描いた衝撃的な内容となっており、今の地球が抱えている問題点を再考せざるを得なくなる作品です。

関連: ノンマルトの使者

》

【郵便不正】厚労省元部長が証言翻す 民主議員の口利き「なかった」

(産経 MSN, 2/8)

元部長はこの日の公判で検察側の尋問に対し、口利き電話や村木被告への指示を事実上否定したうえで、村木被告から「証明書を渡した」と報告を受けた後に石井議員に連絡したという内容の供述調書についても、「電話の交信記録があると検事に言われたので論理的に判断したが、書かれてあることは事実ではない」と証言した。

捜査段階で供述したのは「政治家から電話を受けることは日常茶飯事で、倉沢被告と年齢が近い国会議員秘書の応対をした記憶が残っていた。検事に言われ、そういうこともあったかと思い込んだ」と説明した。

公判で一転させた理由として、最近になり、検事から交信記録はないと聞かされた▽倉沢被告が公判で「(私と)会ったことがない」と証言した▽上村被告が「村木被告の指示を受けていない」と供述を翻していると報道されたことなどを挙げ、「この話が壮大な虚構ではないかと思った」と述べた。

村木被告への指示「記憶にない」 郵便不正公判で元上司 (asahi.com, 2/8) には

さらに、発行後に議員に電話で連絡したとされる経緯も、取り調べをした検事から「電話の交信記録がある」と言われたのに、最近になって別の検事から「ない」と聞かされたことを「思い込み」の根拠に挙げた。そのうえで、この事件について「一定の大きなストーリーの中で私の立場が位置づけられたように思う。壮大な虚構ではないかと思い始めている」と語った。

結局、これもまた「検察の暴走」の一例のようだ。

関連:

》

南極海、ミンククジラ増えず 調査捕鯨に米研究者が反証

(中日, 2/9)

研究グループは、遺伝子の変異の多様さから、個体数を推定する手法を使い、日本の調査捕鯨で捕獲され、市販されていたミンククジラの肉52サンプルの遺伝子を分析。

研究者が「市販されていたミンククジラの肉」を使わざるを得ないというのは……。調査捕鯨と言うくらいなんだから、研究者にはサンプルを無償提供するくらいでないとだめなんじゃ。

》

メタボ腹囲は科学的根拠なし…線引き困難

(読売, 2/9)。ようやく認めましたか。

》

「竹田の子守唄」元唄伝え10年

歌詞に思い込め13日披露

(京都新聞, 2/9)。いわゆる「放送禁止」だったわけですが、こういうのを放送禁止にすることこそ差別助長だと思うなあ。

》

SNSは個人情報の宝庫、ターゲット型攻撃が主流に

(Internet Watch, 2/4)。「標的型攻撃」という用語は、まだまだ広く認知されてはいないのですかね。

》

海の向こうの“セキュリティ”

第41回:クライアント証明書をハードディスクに保存してはダメ? ほか

(Internet Watch, 2/4)

確かにAuctionは顧客への告知が大幅に遅れたことで批判を受けましたが、それでも告知・公表しただけでも韓国では珍しいことであり、その点が裁判において「Auctionはやるべきことをやった」と示す結果になったようなのです。そこで、今回の判決を好意的に見る向きからは、これによりインシデント発生を隠さず、公表するようになるのではと期待する声も上がっています。

韓国ってそうなんだ……。

韓国では、主にインターネットバンキングで利用される公認認証書(クライアント証明書)のハードディスクへの保存を禁止するとの政府方針が波紋を呼んでいます。

(中略)

当然ながら韓国でも反発の声が上がっており、ハードディスク保存禁止の前に、そもそも金融決済院が発行する公認認証書がActiveXを前提にしていることの方が問題だとの指摘がなされています。

韓国ってそうなんだ……。

》

Winnyの著作権侵害ユーザーに削除要請、ISPと権利者がガイドライン

(Internet Watch, 2/8)。「ファイル共有ソフトを悪用した著作権侵害への対応に関するガイドライン」の公表について (ファイル共有ソフトを悪用した著作権侵害対策協議会, 2/8)

なお、CCIFでは2010年3月より本ガイドラインに基いてメール等の送付による啓発活動を実施する予定です。

》

「Black Hat Japan」講演者が日本のセキュリティの課題を議論

(Internet Watch, 2/8)。「現在の日本のセキュリティ 〜ブラックハットジャパンその後〜」の件。

》

山谷剛史のマンスリー・チャイナネット事件簿

Googleの中国撤退可能性について、中国メディアは原因にダンマリ ほか 2010年1月

(Internet Watch, 2/8)

その後1月20日に百度は、百度のドメインを管理するレジストラ(ドメイン登録事業者)、米Register.comに対して、数時間同サイトが停止したことによる損害賠償を求めて訴えを起こしたと発表。損害賠償額は明示していないが、中国メディアでは、600万元(8000万円強)から1000万元(約1億3500万円)の損失になると推計している。米Register.comはこの訴えに対し、「根拠がない訴えだ」と反論している。

へぇ。

》

When is a 0day not a 0day? Fake OpenSSH exploit, again.

(SANS ISC, 2/8)。にせ OpenSSH exploit だそうで。

》

Memory Analysis - time to move beyond XP

(SANS ISC, 2/5)。

Advanced Mac OS X Physical Memory Analysis だそうです。

》

ソフォス、2009年の年間傾向をまとめたセキュリティ脅威レポートを発表

(Sophos, 2/1)。日本語版は 2 月下旬に公開予定だそうです。「技師長、慌てず急いで正確にな!」(さらば宇宙戦艦ヤマト: 斉藤始)

》

FakeAV Uses False “Microsoft Security Updates”

(Sophos blog, 2/8)。進化するニセモノ。

》

Windows 7ノートPCのバッテリー問題、Microsoftは「問題なし」と報告

(ITmedia, 2/9)

同社によると、Windows 7はバッテリーの減衰が一定のレベルになると警告するが、この機能はBIOSから読み込んだバッテリー情報を報告しているだけで、バッテリーに変更を加えたりはしていないという。この機能はWindows 7で新たに追加されたものであるため、「Windows 7がパフォーマンスを変えたように見えてしまうということはわれわれも分かっている。だが実際は、Windows 7は既に起きた状態を報告しているだけだ」と同社は説明している。

つまり、その場合は BIOS を更新してくださいね、と。

》

Winnyネットワーク観測クローラの接続成功率が低下

(高木浩光@自宅の日記, 2/6)

》

モンベルウェブサイト、不正アクセス受けカード情報盗難か

(so-net セキュリティ通信, 2/8)

》

What DNS Is Not (邦訳版) (e-ontap.com, 2/9)

》

西日本新聞社がWebサイトの改ざん被害

(security.gs, 2/8)

》

インジェクション 8080のアクセス制御?

(cNotes, 2/8)

》

またおもしろい棒グラフの件について、Benjamin さんから (情報ありがとうございます)

またおもしろい棒グラフ (Okumura's Blog, 1/26)。

http://www.st.ryukoku.ac.jp/~kjm/security/memo/2010/01.html#20100128__oricon

で、紹介されていたグラフは今日書き直されていました。

(修正前)2010年2月4日 10:33

http://megalodon.jp/2010-0204-1033-10/biz-m.oricon.co.jp/news/data/337.shtml

(修正後)2010年2月5日 16:00

http://megalodon.jp/2010-0205-1600-19/biz-m.oricon.co.jp/news/data/337.shtml

仕様です。CVE-2010-0787

This is by design, as applications running on UNIX clients may have good reasons to create symlinks anywhere on the filesystem they have write access that point to local files (such as /etc/passwd).

この仕様が問題だと考える場合は wide links = no

すればよいそうで。

2010.02.15 追記:

Sambaのディレクトリトラバーサルの脆弱性に関する検証レポート

(NTT データセキュリティ, 2010.02.12)

2010.03.03 追記:

samba 3.5.0

ではデフォルトで wide links = no

となっているそうです。

元ねた: Flash Bug Report (Emmy Huang, 2010.02.06)。結局 Flash Player 10.1 待ちのようで。

この件:

patch があるので適用すればよい。また Node Manager ポートへのアクセスを制限することで、脅威を低減できる。

》

プリウス、国内はリコール 対象は17万台以上

(北海道新聞, 2/7)。結局リコールするみたい。

》

「検察の暴走」

お騒がせして申し訳ありません(週刊朝日編集長・山口一臣)

(週刊朝日 談, 2/6)。例の「検察出頭要請」の顛末。

東京地検・谷川次席検事からの「抗議書」が掲載されている他、

一連の「検察の暴走」についてのまとめにもなっている。

一方、谷川氏の抗議書には、「真実は」として、おそらく担当検事から聞き取りをしたと思しき内容の記述があります。これには正直、驚きました。これは「真実」でなく、あくまでも「検察側の主張」ではないかと思います。わたしたちも、上杉さんの記事は丁寧な取材を重ねたもので、内容に自信を持っていますが、「真実」とは軽々に断定できないと思っています。「真実」とは、それほど重たいものなのです。そのため、わたしたちは通常であれば対立する相手方の意見を取材することになりますが、東京地検に関しては過去に何度、取材申し込みをしても、「週刊誌には、一律してお答えしないという対応を取らせていただいております」というような返事を繰り返すばかりでした。

このような抗議をする前に、取材に応じていただければよかったのに......。

いずれにしても、自分たちの一方的な「主張」を「真実」であるとするのは、法律家の事実認定としてあまりに乱暴ではないか、という感想を持ちました。東京地検では、日ごろからこのような事実認定が行われているのかと心配にもなりました。週刊朝日の記事が「全くの虚偽」と書いてありますが、その根拠となる証拠の提示もありません。

ムネオ日記 2010年2月4日(木) (鈴木宗男, 2/4)

法務省、東京地検に言いたい。だから取調べや聴取の全面可視化が必要なのだと。可視化されていたなら、間違いなく正確で公正、公平な記事が書かれる。併せて検察の名誉も守れるのではないか。全面可視化をすれば、検察がいちいちクレームを付ける必要もなくなる。「事実は小説より奇なり」なのである。

法務省、東京地検よ。ここは一緒になって、全面可視化に向けて行動しようではないか。

「小沢氏不起訴」となって、ようやくマスメディアの一部からも検察に対する疑問の声が掲載されはじめている。

小沢氏団体不透明会計:小沢氏不起訴 「大山鳴動」否めず=社会部副部長・松下英志

(毎日, 2/5)

小沢氏不起訴 石川議員ら3人起訴 陸山会捜査終結

(東京新聞, 2/5)

東京地検特捜部は石川知裕被告ら三人を起訴、小沢一郎民主党幹事長を不起訴として、小沢氏の資金管理団体をめぐる捜査を終結した。特捜部長は「土地購入の原資の隠ぺいを図った犯罪だ」と明言しながら、原資を明示しなかった。事件の核心部分を公表せず、「実質犯だ」と事件の悪質性を強調しても、これでは国民の納得は得られまい。

政治資金規正法違反は決して形式犯ではない。二十億円を超える虚偽記入があれば、十分に処罰価値はあるだろう。政治資金に絡んで現職や元職の秘書が三人も逮捕、起訴された事実は重く、小沢氏の政治責任は大きい。

規正法は資金管理団体などの収支報告書の記載について、責任を持つのは会計責任者と規定している。政治家自らが直接記入していない限り、報告書作成者との共謀を立証する必要があり、特捜部には乗り越えねばならない壁が二つあった。

一つは、小沢氏から石川被告らへの虚偽記入の指示などを明らかにすること。もう一つは、虚偽記入しなければならなかった理由を明らかにすることだ。

捜査の結果、前者は、小沢氏の明確な指示などを確認できなかった。問題は後者だ。原資にゼネコン資金が含まれていたため虚偽記入したとの特捜部の見立てが、正しかったのかどうか。それがはっきりしない。

「土地購入費の原資は何だったのか」との大疑問を明らかにすることこそが、今回の捜査の最大の意義だったはずで、国民の関心もこの点にあった。

刑事訴訟法四七条は、公判前の訴訟関係書類を公表することを禁じている。しかし、特捜部は小沢氏の事務所や複数のゼネコンも捜索した上、国会開会直前に国会議員を逮捕してまで捜査を進めた。

これだけ影響を及ぼした捜査の結果について、刑事訴訟法を盾に口をつぐんだままでいられるはずはない。特捜部にとって有利、不利を問わず、国民に最低限の説明を果たす責務があるはずだ。

結局のところ、「見込み捜査を行ってみたが大外れ」という話なんじゃないのか。そして、「見込み捜査」というのは、刑事警察ではなく公安警察の手法なのだ。

特捜部長、異例の長時間会見=「狙い撃ち」否定−東京地検

(時事, 2/4)

「証拠がなかった。それに尽きる」。東京地検の佐久間達哉特捜部長は4日、谷川恒太次席検事とともに検察庁舎で記者会見し、小沢一郎民主党幹事長を不起訴とした理由などについて、約1時間20分にわたり説明した。

にしては、その詳細がさっぱり報道されないのはなぜなんですかね。

小沢氏団体不透明会計:小沢氏不起訴 「有罪得る証拠ない」−−東京地検特捜部長

(毎日, 2/5) も、1時間15分 (だと毎日は書いている) でたったこれだけ?

という記事だし。

TV もフリー記者も入れて、会見を全面公開すればいいだけなのに。

関連: 「オープンなほうが良かった」検察会見巡り公明幹事長

(asahi.com, 2/5)

「マスコミは検察の犬」 自民・河野議員が「検察報道」批判

(J-CAST, 1/22)。この件:

小沢氏団体不透明会計:小沢氏不起訴 検察リーク批判に答える=社会部長・小泉敬太

(毎日, 2/5)

とりわけ政治家ら権力者側の疑惑には、捜査状況も含めてさまざまな情報を国民に伝え、監視を続ける責務がメディアにはある。「指揮権発動」が叫ばれ、当局に都合のいい発表以外には情報が国民に届かないのでは、健全な民主主義社会とはいえない。

「検察」も、「メディア」自身も、「権力者側」なのであるという自覚はあるのかな。「検察当局に都合のいい発表以外には情報が国民に届かない」という状態になっているのではないのか。

検察の「正義」 (The Journal, 1/6)。

リクルート事件・江副浩正の真実

(中央公論新社) の件など。

去年3月に西松建設事件で小沢民主党代表の秘書が逮捕された時、リクルート事件の主任検事だった宗像紀夫弁護士が日本記者クラブで講演し、検察の捜査手法に疑問を呈した。その時「検察の暴走を止められるのはマスコミしかない」と発言したが、そう言いながら「しかし現役の時にマスコミは本当に都合が良かった」と宗像氏は言った。

これまで検察とメディアが「都合の良い関係」で共に作り上げてきた事件は枚挙にいとまがない。代表格を一つ挙げればロッキード事件である。ロッキード社から日本の政界に流れた55億円の工作資金のうち解明されたのは田中角栄元総理が受領した5億円にすぎない。それを「総理大臣の犯罪」と囃し立て国民の目を真実からそらさせたのはメディアである。人身御供となった田中角栄氏は「闇将軍」となって日本政治を「裏支配」した。

当時の新聞とテレビは田中角栄氏を総理に選んだ日本の民主主義の未熟さを大いに嘆いて見せたが、嘆かなければならないのは日本の民主主義を歪めてきた検察とメディアの「正義」の方ではないか。

宗像元特捜部長が「検察が議員の生殺与奪を握る」と危惧

(保坂展人のどこどこ日記, 2/6)

「捜査手法にも疑問が残った。仮に事件が特捜部の見立て通りだったとすれば、捜査上、まずダム受注を巡る金の流れがむからなければならなかったはずだ。そのためには、ゼネコン側を先に調べ、全容についての供述を得るのが筋だが、今回は小沢氏側に強制捜査をかけてからゼネコン側の大々的な家宅捜索を実施した。順番が違うと感じた」

まさに同感だ。私は、特捜部が現職議員・元秘書の一斉逮捕、ゼネコンへの捜索などに踏み切った時、「公共事業受注に絡んだ不正を立証する証拠」が存在し、これを『隠し玉』として持ちながら「政治資金収支報告書」の虚偽記載という「形式犯」で逮捕することから攻め込んだのかと考えていた。この場合は、逮捕や捜索の結果、「事件本体」への証拠が万全なものになるというのが捜査の常道だろう。

宗像氏は次ぎのように続けている。

「そもそも現職国会議員を逮捕するからには、政治資金規正法違反のような『形式犯』ではなく、贈収賄や脱税など『実質犯』を問うべきだと考える。かつて、特捜部が現職議員の逮捕に踏み切る場合、決定的な証拠を握り、別容疑の再逮捕や更なる大物の立件につなげられる『隠し玉』を持つのが常だった。『隠し玉』がなかったのなら、今回わざわざ石川議員を逮捕する必要性は低かったのではないか」

任意の事情聴取の過程で、「石川議員は完オチ寸前だ。絶対に供述する」と見込んで逮捕したと、「不起訴」が決まった後の新聞報道はふり返っている。

「政治資金規正法は改正が繰り返されて厳罰化が進み、政党助成金が導入されるようになったことから、違反に対する認識が変わりつつあるのは事実だろう。だが、虚偽記載の起訴だけで捜査を終えるなら、見通しのない捜査だったと批判されても仕方がない。同法違反で簡単に逮捕できるとなれば、検察が議員の生殺与奪を握ることにならないかも心配だ」

政治資金規正法は、政治家の政治資金の「入口」「出口」を透明化し、国民の監視下に置くための法律である。今回のように「小沢疑惑」に迫るために、「形式犯」で現職国会議員を逮捕し、規正法違反で起訴することが繰り返されるとなれば「検察が生殺与奪を握る」ことになりはしないかという宗像氏の危惧は特捜部長として事件捜査を指揮してきただけに重い指摘である。

「小沢幹事長不起訴」国民をなめきって暴走続ける特捜部

(JANJAN, 2/4)。出頭要請の件については、

お騒がせして申し訳ありません(週刊朝日編集長・山口一臣)

(週刊朝日 談, 2/6)

を参照ですが。

東京地検の記者会見 なぜ記者クラブ以外は入れない

(J-CAST, 2/2)

》

抗インフルエンザ薬

| 種類 |

名前 |

商品名 |

投与経路 |

開発元 |

特記事項 |

| ノイラミニダーゼ阻害薬 |

ザナミビル

zanamivir |

リレンザ Relenza |

吸入 (1日2回、5日間) |

Biota |

|

オセルタミビル

oseltamivir |

タミフル Tamiflu |

経口 (1日2回、5日間) |

Gilead Sciences |

耐性ウイルスが存在 |

ペラミビル

peramivir |

ラピアクタ Rapiacta |

点滴 (1回) |

BioCryst / シオノギ |

耐性ウイルスが存在 (作用機序はオセルタミビルと同様) |

ラニナミビル

laninamivir |

イナビル Inavir |

吸入 (1回) |

Biota / 第一三共 |

CS-8958「第2世代リレンザ」。R-125489 (ラニナミビル laninamivir) のプロドラッグ、ラニナミビルオクタン酸エステル水和物。 |

| RNA ポリメラーゼ阻害薬 |

T-705 (ファビピラビル favipiravir) |

アビガン |

経口 |

富山化学 |

製造販売承認取得、ただし一般販売はせず |

関連:

2013.04.05 追記:

CS-8958 ラニナミビルオクタン酸エステル水和物は 2010.09 に製造承認され、商品名イナビル Inavir となった。

処方されたことあるけど、使いやすいです。

T-705 ファビピラビルは臨床第 III 相試験を終了し、2011.03.30 に製造販売承認申請されているが、そこで止まっているみたい。

》

ワクチン余って困ってます

》

調査捕鯨:妨害問題 シー・シェパード船籍はく奪も オランダ政府が法改正案

(毎日, 2/5)

》

外交機密費を官邸に「上納」(財政法違反?)

》

ネット最大手SBI証券、システム障害を放置

(asahi.com, 2/6)、

株式会社SBI証券に対する検査結果に基づく勧告について

(証券取引等監視委員会, 2/5)

証券取引等監視委員会は5日、インターネット証券最大手のSBI証券に対し、システム障害592件について適切な対応をとらず事実上放置していたとして、金融商品取引法に基づく行政処分を出すよう金融庁に勧告した。顧客が売買できなくなるといった深刻な障害も33件含まれていた。

》

仮想インフラにおける現実のセキュリティ (virtualization.info)

パート1: 仮想世界におけるテンプレート管理 (virtualization.info, 2009.07.09)

パート2: 仮想インフラ管理インターフェースのリスク

(virtualization.info, 2009.07.16)

パート3: 外部ツール (エコシステム) の管理

(virtualization.info, 2009.07.23)

パート4: 仮想化と高セキュリティ機能

(virtualization.info, 2009.08.27)

パート5: 仮想マシン間のコミュニケーション

(virtualization.info, 1/11)

パート5: 仮想アプライアンス (virtualization.info, 2/4)

パート5 が 2 つあるのは原文の不具合みたい。

》

論文:サードパーティーのクラウドサービスで発生する情報漏えいの探究

(virtualization.info, 1/25)。

Hey, You, Get Off of My Cloud:

Exploring Information Leakage in Third-Party Compute Clouds

(Thomas Ristenpart, Eran Tromer, Hovav Shacham, Stefan Savage)

の件。

この論文は、「VMを立ち上げるにあたってわずか数ドル程度しか投資をしないと、ターゲットの顧客と同じ物理サーバ上に悪質なVMが配置される可能性が40%ある」と主張している。

Firefox 用のアドオン、Sothink Web Video Downloader 4.0、および

Master Filer の全バージョンに、トロイの木馬が発見された話。

上記アドオンは addons.mozilla.org (AMO) から削除された。

なお、Sothink Web Video Downloader > 4.0 にはこの欠陥はない。

関連: Firefox Add-ons Infected

(ESET Threat Blog, 2010.02.05)

2010.02.11 追記:

Sothink Web Video Downloader 4.0 の件は誤検出だったそうで:

Firefox用アドオンにトロイの木馬、1種類は誤検知と判明

(Internet Watch, 2010.02.10)。Master Filer は誤検出ではない模様。

》

横浜事件は「冤罪」と地裁決定 拷問認め「無罪明らか」

(中日, 2/4)

》

Samsungの半導体製造技術がHynixなどに流出か,米Applied Materialsの複数社員が逮捕

(日経 Tech On, 2/4)

》

個人情報がHPで閲覧可能に〜国連WFP協会、日本公認会計士協会

(so-net セキュリティ通信, 2/2)

》

Symbian Foundation、予定より早くソースコードを完全にオープンソースに

(sourceforge.jp, 2/5)。しかしもう遅すぎる気が。

》

広範囲でFOMA不具合 800万人に影響か 復旧は6日未明

(産経 MSN, 2/5)、

【第二報】東京都、神奈川県、 千葉県、埼玉県、茨城県、栃木県、群馬県、山梨県、長野県、新潟県の一部地域においてFOMAの音声が途切れてしまうなどの状況について(午後1時20分更新)

(NTT ドコモ, 2/5)

》

龍谷大入試、日本史で出題ミス 予備校が指摘し判明

(asahi.com, 2/5)、

一般入試A日程(1/23実施)「日本史」の出題ミス及び「化学」の表記ミスについてのお詫びとお知らせ

(龍谷大学, 2/5)

入学試験問題の事後精査を依頼している外部機関から指摘を受け、判明した。

》

Paragon Backup & Recovery Free Edition

有償版は、日本語化されてジャストシステムから販売されるそうで。

》

【SSCP資格ガイド 第3回】

「アクセス制御」ドメインで求められる知識/スキル

共通知識分野(CBK)詳説(1)

(ComputerWorld.jp, 2/3)

》

プリウス方面

「ブレーキ、感覚の問題」 安全性を強調

(中日, 2/5)

横山氏は「お客さまの感覚と車両の動きが少しずれているということで、違和感を感じられる問題と認識していた」というが、苦情を精査する中で「あれっ、と思った」「少し不安になった」「びっくりした」などのドライバーの声が浮かび上がった。

トヨタはこれらを基に、今年1月から生産しているプリウスのABSのソフトを変更。「(ブレーキの)切り替わり時の時間差を短くすることで、『利かない時間』があることを解消した」とする一方で、これは車両の欠陥ではなく、ドライバーの「感覚」とのずれとも強調した。

(中略)

顧客からは、ブレーキが利かないと感じた時間を「1秒」とする苦情もあった。低速時でも車は数メートル進む可能性があるが、「そういう時、あっ、と思って踏んでいただければ、きちっと止まる」。

トヨタは「人がクルマに合わせるべき」という会社ですか。

運転感覚に対して明確なズレが生じるのはいかんでしょ……。

まぁ、だから改修したのでしょうけれど。

トヨタ、新型プリウス全車を無償改修へ 欠陥は認めず

(asahi.com, 2/5)

プリウスのブレーキ問題では、トヨタや日米の当局に200件以上の苦情が寄せられた。

多くは、滑りやすい路面を低速で走行中、1秒前後、ブレーキが利かなくなるというもので、トヨタの調査では、車輪がロックしてハンドル操作が不能にならないようにするアンチロック・ブレーキ・システム(ABS)の制御ソフトの問題という。

プリウスのリコール検討 トヨタ、日米30万台で

(中日, 2/5)

》

ミスター・コンプライアンス、郷原信郎氏方面

「4億円不記載」とは一体何なのか

小沢氏は現金貸付の原資を早急に説明すべき

(日経ビジネス, 1/13)

不可解な特捜の強制捜査

郷原信郎氏インタビュー

(videonews.com, 1/14)

検察の「暴発」はあるのか(上)

郷原信郎が読み解く陸山会政治資金問題の本質

(日経ビジネス, 2/2)

検察の「暴発」はあるのか(下)

郷原信郎が検察と政治の関係を考える (日経ビジネス, 2/3)

今回の陸山会をめぐる政治資金の問題の背景には、このような資金管理団体による不動産取得に関する疑念があったのであり、小沢氏には、その疑念を晴らすための十分な説明と不動産の所有関係の問題を解消するために納得できるだけの措置をとる必要がある。法令に違反していないので問題はない、という言い方は、悪しき「法令遵守」主義そのものであり、「政治団体の収入・支出についての誤りはすべて処罰の対象」という理屈で今回の捜査を進めてきた検察の「法令遵守」主義と同レベルだと言えよう。

小沢氏は、刑事責任追及を免れた場合も、今回の事件に関連して受けた様々な批判を、真摯に謙虚に受け止め、政治的、社会的責任を明確にすることで国民の信頼を回復することに努めるべきだ。

もう 1 点。

拙著『検察の正義』(ちくま新書)の中でも述べたように、検察の危機の根本的な原因は、社会的価値判断が不要な一般的刑事事件中心の刑事司法において「正義」を独占してきた検察が、社会が複雑化・多様化し、複雑化・多様化する中で、様々な分野における法令違反行為に対する健全な制裁機能を果たすことを求められているにもかかわらず、組織の閉鎖性、硬直性ゆえに、社会の構造変化に対応できず、大きく立ち後れていることにある。

検察は、今回の事件を機に、検察組織が直面している危機的な状況を認識し、特捜検察の組織体制や権限行使の在り方についての抜本的な改革に自ら着手しなければならない。

最悪のケースは、検察の「暴走」が成功し、「小沢VS検察」が検察の勝利に終わった場合だ。最大の政治権力者を、今回のようなレベルの政治資金規正法違反の容疑で葬り去ることができるとすれば、もはや、マスコミ報道を味方につけた検察の権力に対抗できる個人も組織もなくなるであろう。昭和初期に、帝人事件をはじめとする検察の疑獄摘発と軍部の台頭によって民主主義が崩壊したのと同様に、戦後初めての選挙による政権交代によって新しいステージに入りつつあった日本の民主主義は重大な危機に瀕することになる。

検察の正義 (ちくま新書) ですか。

「小沢氏は検察に決して報復してはならない」

郷原信郎氏が記者会見

(videonews.com, 2/4)

》

エル・エヌ・シー = 民主党・糸川正晃衆議院議員

》

SNS経由のオンライン攻撃が急増、ユーザーの57%がスパム攻撃を経験

(日経 IT Pro, 2/2)

2009年12月時点で過去1年間にSNS経由でスパム攻撃を受けた経験のあるユーザーは57%で、4月調査時の33.4%と比べ大幅に増加した。

》

技術に頼らないセキュリティ: 第8回 対策のバランスを考える(最終回)

(日経 IT Pro, 1/27)

一定のルールに基づいて規範を統一する情報セキュリティ対策において、重要な考え方が「なし崩し」です。あまり良いイメージではない言葉ですが、実際に対策を進める際には成否を左右する重要な考え方です。情報セキュリティ対策に限らず、新しいルールは多かれ少なかれ現場に変化をもたらします。そして、その変化に対する抵抗を最小限にとどめる手段として、「なし崩し」が極めて有効なのです。現場の方々が「これぐらいならできる」と思える範囲・程度から始め、徐々に範囲を拡大し、程度を高め、当人たちが負荷と認識しないうちに対策が実施されている状況を作り出すのです。

(中略)

「なし崩し」と並んで実施に際して重要になってくるのが、例外措置の扱いです。例外は認めるべきではないというのが情報セキュリティ対策の一般的な考え方ですが、現場ではどうしてもルールの適用が難しくなってしまうケースが発生します。

》

"Bots and Spiders and Crawlers, be gone!" - or - "New Open Source WebAppSec tools, Huzzah!"

(SANS ISC, 1/25)。

mod_webfw2 is an Apache 2.x module that facilitates the blocking of malicious HTTP traffic

と

thrashd - a centralized rate-limiting service with many features

。

》

McAfee Network IPS Recognized By NSS Labs

(McAfee Security Insights Blog, 1/27)。

IPS Comparative and Individual Test Reports

(NSS Labs) の件。

》

Windows 7のバッテリ管理機能に不具合、マイクロソフトが調査

すでに多くのユーザーが報告、ハードウェア・ベンダーと共同で対策へ

(ComputerWorld.jp, 2/4)

この問題は、バッテリがあまり消耗していない状態にもかかわらず、「バッテリが消耗している」あるいは「バッテリを交換する必要がある」といった警告が表示されるというもの。

》

詐欺の調査目的でGoogle画像を使用する

(エフセキュアブログ, 2/4)。「詐欺の調査にGoogle画像検索を利用する」という話。オンライン詐欺との相性はいいようです。

Samiは、出品者が信用できるか確認したいと考え、写真をリクエストし、以下の画像を受け取った。

この画像のプロパティを調べたところ、Samiはこの写真が2008年に撮られたものであることを発見した。

次に彼は、サイズ・オプションを使用してGoogleの画像検索を行った。スマートだ。

》

第11回神戸情報セキュリティ勉強会「セキュメロ」のご案内。

2010.02.27、兵庫県神戸市、無料。場所はこれまでとは違って「三宮研修センター505室」なので注意。

テーマ:

『セキュメロ第一部<完>

〜スペシャル企画,カーネギーメロン大学教授と語るセキュリティ〜』

》

パブコメ デジタル・フォレンジック研究会 「証拠保全ガイドライン」

(まるちゃんの情報セキュリティ気まぐれ日記, 2/4)

うわっ、もうそんな季節ですか。緊急 x 5、重要 x 7、警告 x 1。

内容は、Windows x 11、Office x 2。

February 2010 Bulletin Release Advance Notification

(MSRC blog, 2010.02.04) によると、

だそうです。あと、

Windows XP SP2 のサポートは 2010.07.13 で終了するから SP3 を当てるか

Windows 7 に移行してね

Windows Vista gold (= RTM、SP なし) のサポートは 2010.04.13 で終了するから

SP2 を当てるか Windows 7 に移行してね

Windows 2000 のサポートは 2010.07.13 で終了するから覚悟してね

と。

》

激増する「素人偽札」の世界。なぜ「1000円札」「子どもの犯行」が多いのか。その「理由」 (日経 BP, 2/4)

》

警察庁が「P2P観測システム」を正式運用

(Internet Watch, 2/4)。しかし Share のことしか書かれてない。

》

新型プリウスのブレーキにも欠陥か

米でプリウスの苦情相次ぐ ブレーキ不具合で100件以上

(産経 MSN, 2/3)

トヨタ「プリウス」不具合 先月出荷分から改善 公表はせず

(産経 MSN, 2/4)、

トヨタ、プリウスのブレーキ苦情で会見へ 改善策を公表か

(産経 MSN, 2/4)。今日記者会見するみたい。

昨秋「事故車に異常なし」 プリウス苦情で国に報告

(中日, 2/4)

調査指示のきっかけになった事故は、昨年7月19日夜、同県松戸市の国道で発生。信号待ちの車列にプリウスが追突し、4台の玉突きで2人が軽いけがをした。プリウスの運転手は「ブレーキを踏んだが利かずに追突した」と説明したという。

国交省には8月13日、事故を調べた千葉県警が「車両欠陥が疑われる事故」として通報。これを受け、国交省がトヨタに調査を指示した。トヨタは9月24日、「事故車両からは異常が見つからなかった」とする調査結果を報告したが、その後、国交省に13件、トヨタには販売店を通じて77件の苦情が寄せられた。

一方、トヨタの佐々木真一副社長(品質保証担当)は3日、直嶋正行経済産業相と面会し、席上、プリウスのブレーキに対する苦情への対応を報告。佐々木副社長は「今年から工場でつくっている車については対策は終わった。ブレーキの中の小さなコンピューターの調整などで改善している」などと説明したという。

米当局、プリウスのブレーキも調査 日本の苦情38件に

(asahi.com, 2/4)

プリウスのブレーキ問題で、国土交通省に2月1〜3日の3日間だけで新たに38件の苦情・不具合情報が寄せられていることがわかった。1月末までの14件と合わせて52件となる。

》

英空港で「全身透視スキャナー」運用開始

(slashdot.jp, 2/3)。

世の中の全身透視スキャナーは、X線を使うものとミリ波を使うものが存在するみたい。

》

平成21年中の死体取扱状況まとまる〜刑事調査官の臨場は3万体を超える〜

(ポリスチャンネル, 2/4)。

警察庁にはまだ掲載されてないみたい。

全国の警察による死体取扱総数は16万858体で、前年に比べ980体減少した。平成11年以降年々増加しているが、平成20年からは16万体台で推移している。このうち刑事調査官の臨場死体取扱数は3万2,676体(構成率20.3%)3万体を超えた。また死体解剖を行ったのは1万6,184体で、うち犯罪死体やその疑いのある死体として司法解剖を行ったのは6,569体(同4.1%)にのぼった。

司法解剖したのはたったの 4%。

》

警察庁「犯罪死の見逃し防止に資する死因究明制度の在り方に関する研究会」第1回会議 (警察庁, 1/29 開催)。[議事要旨]

[名簿]。

何この中身のない議事要旨……。

関連: 犯罪死究明の体制強化 警察庁研究会29日発足

(日経, 1/21)

》

警察庁「街頭防犯カメラシステムモデル事業」

警察の街頭防犯カメラ開発、パナソニックに決定

(Security Show, 2009.04.30)

運用は2年間で、今年度は実証・開発のため予算1億300万円を確保。技術を開発するメーカー(企画競争)は5社が参加し、技術提案やコスト面など総合的判断の結果、パナソニック システムソリューションズ ジャパンに決定。また、モデル地区の選定に当たっては、全国の都道府県警察から地元繁華街を中心に5地区の推薦があり、犯罪発生状況、地域住民の要望の有無など総合的に勘案した結果、JR川崎駅東口地区を選定した。

街頭防犯カメラシステムモデル事業の実施にあたっては、法律、都市工学、画像処理技術等の専門家や自治体、地域住民の代表者など10名前後で構成する「有識者会議」を6月頃を目途に設置し、意見等を聴取しながら"運用ガイドライン"を策定する。

「有識者会議」 = 「警察が設置する街頭防犯カメラシステムに関する研究会」

の模様。

第1回 警察が設置する街頭防犯カメラシステムに関する研究会:

[議事要旨]

[事業概要]

[配付資料]

(警察庁, 2009.06.29 開催)

【委員名簿】

前田 雅英 首都大学東京法科大学院教授 [座長]

阿部 孝夫 川崎市長

猪熊 俊夫 川崎中央商店街連合会会長

小幡 純子 上智大学法科大学院長

小出 治 東京大学大学院工学系研究科教授

佐藤 洋一 東京大学大学院情報学環准教授

篠崎 芳明 弁護士

樋野 公宏 独立行政法人建築研究所主任研究員

星 周一郎 首都大学東京都市教養学部法学系教授

宮崎 緑 千葉商科大学大学院政策情報研究科教授

こんなとこにも前田雅英氏ですか……。

第2回 警察が設置する街頭防犯カメラシステムに関する研究会:

[議事要旨]

[資料:アンケート]

[資料1]

[資料2]

(警察庁, 2009.09.29 開催)

国家公安委員会定例会議 平成21年12月17日(木)

(国家公安委員会)

(3)街頭防犯カメラシステムモデル事業のシステム試験運用開始について

生活安全局長から、街頭防犯カメラシステムモデル事業のモデル地区である神奈川県川崎市JR川崎駅東口地区に、異常行動検出機能等の実証・開発に向け街頭防犯カメラ5台を設置し、12月22日からシステムの試験運用を開始する旨の報告があった。

葛西委員より、「防犯カメラを設置するというのは、大変有意義なことだと思う。しかし、人間が見ても誰が異常行動をとっているのか分からないものなので、防犯カメラが異常行動を検知するのは至難の業であり、おそらく検知できないのではないか。むしろ、何かが起こったときに犯人が必ず映っていて、それが証拠になることによる抑止力を期待するし、また、犯罪捜査で活用できると思う」旨の発言があり、委員長より、「JR東海では防犯カメラを何台設置しているのか」旨の質問があり、葛西委員より、「東海道新幹線の駅では5,000台くらい設置している」旨の発言があり、委員長より、「JR東海と比べて、警察の防犯カメラが約360台だというのは、恥ずべきことである。委員御指摘のとおり、防犯カメラは抑止力であり、証拠になるので、防犯カメラを多数設置した方が良いと考えて、警察には、設置数をもっと増やすように話している。費用等について一度御提示願いたい」旨の発言があった。

監視で GO!

田尾委員より、「今回、警察本部長通達で運用要綱を定めるようだが、例えば、警視庁のように、公安委員会の規程でガイドラインを定めて、更に運用要綱を定めているところもある。将来的には、適正な管理という観点から、全国で同じような形で公安委員会の規程でガイドラインを定めて、更に運用要綱を定める方が良いのではないかと思う」旨の発言があり、生活安全局長から、「御指摘のとおり、現在のところ、運用要綱の定め方が統一されていない。基本的には、公安委員会の規程でガイドラインを定めるべきだと思うが、運用の結果を見て、その方が良いということであれば、これを全国に広めることとなるのではないかと思う」旨の説明があった。

各地でオレオレ運用しているのが現状、と。

田尾委員より、「スーパー防犯灯のモデル事業のときも事業評価をしていたが、今回のモデル事業は、有識者研究会に検証結果を検討してもらうことで、事業評価に代えるのか」旨の質問があり、生活安全局長から、「事業評価は別に行うものだと思うが、今後どういう形でするのが良いかは検討中である」旨の説明があり、次長から、「スーパー防犯灯のときは政策評価の対象として事業評価が行われたが、今回は、モデル事業の中で有識者の意見を聞いて今後どうするかを決めていくとのことであるので、正式な政策評価にはなじまないと思う」旨の説明があった。

正式ではない政策評価をしてお茶を濁すべき、と。

》

子どもや女性を守るための匿名通報モデル事業の運用状況及び対象犯罪の拡充について

(警察庁, 1/28)。匿名通報ダイアルの件、2009.07.01 からインターネット受付を開始したら件数が大幅増加、3/4 はインターネット受付に。また、2010.02.01 から対象犯罪を拡充。

これまでは、少年の福祉を害する犯罪と人身取引事犯を対象犯罪としてきたところであるが、子どもや女性の保護を更に推進するため、本年2月1日から児童虐待事案及び人身取引事犯のおそれのある犯罪(風営法、売防法及び入管法違反のうち一定のもの)を対象犯罪として追加し運用することとした。

IE 5.01 / 6 / 7 / 8 に欠陥。攻略 Web サーバにアクセスすると、既知パス名のファイルを取得されてしまう。

patch はまだない。回避策 / 緩和策は、

Windows Vista / Server 2008 / 7 / Server 2008 R2 では、

Internet Explorer の保護モード

を使用する (デフォルト有効)

保護モードを利用できない環境では、

KB 980088

に延べられている Microsoft Fixit を使用する。

(file: プロトコルのロックダウン)

あとは、JavaScript 無効化とか ActiveX 無効化とかそういう系。

Black Hat ねたなのだそうで: 米マイクロソフトのブラウザに新たな脆弱性

(AFPBB, 2010.02.04)。

2010.02.05 追記:

元ねたはこれらしい: CORE-2009-0625: Internet Explorer Dynamic OBJECT tag and URLMON sniffing vulnerabilities (CORE Security, 2010.02.03)。

CVE-2010-0255

CVE-2010-0555。

CORE-2008-0103: Internet Explorer Zone Elevation Restrictions Bypass and Security Zone Restrictions Bypass

(CVE-2008-1448、MS08-048)

と

CORE-2008-0826: Internet Explorer Security Zone restrictions bypass

(CVE-2009-1140、MS09-019

のバリエーションだと説明されている。

2009-04-17 からはじまるタイムラインが記されている。

2010.06.11 追記:

IE 7 / 8 については、

MS10-035 - 緊急:

Internet Explorer 用の累積的なセキュリティ更新プログラム (982381)

で修正された。

Apache 1.3 最終版だそうです。iida さん情報ありがとうございます。

1.3.42は、バージョン1.3系で最後のリリースとなる。今後はフルリリースの公開はせず、重要なセキュリティ更新のみを公開する。

そのうち「ファイナル・カット」が出るにちがいない。

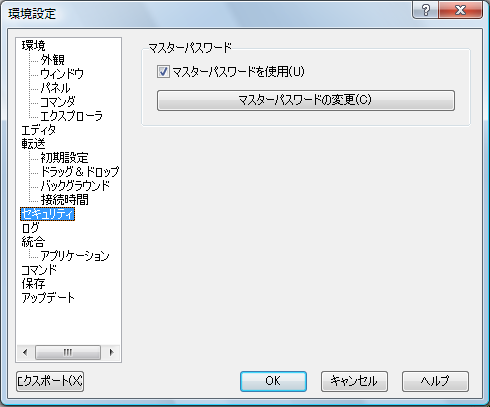

FTP アカウント情報を盗むマルウエアに関する注意喚起

現時点において知られているマルウェアでは、Opera で「マスターパスワード機能」を有効にしていれば、パスワードは漏洩しないそうです。しかしユーザ名や接続先は漏洩してしまうそうです。

これは、OperaのWandを解析するソフト (ソースあり) (by edvakf in hatena, 2008.07.24)

で紹介されているソフトと同様の挙動のように見えます。

また、現時点において知られているマルウェアは、IE 7 や IE 8 は「アカウント窃取は確認されておりません」だそうですが、

たとえば IE PassView (NirSoft) は IE 7 / 8 にも対応していますから、マルウェアが進化するのは時間の問題のように思います。ちなみに、PasswordFox (NirSoft) という姉妹品もありますから、Firefox なら安心などという幻想を持つのはやめましょう。

というわけで「マスターパスワード機能」は、現時点では有効な軽減策ではあります。

しかしそれに安心せずに、マルウェアに罹らないための対処 (OS / アプリの更新と、セキュアな設定・運用) を行いましょう。

興味深いなあ。

ある人物が過去数年間にわたり、ログインとパスワードが必要なTorrentサイトとフォーラムを構築してきたことが、Twitterの調査により判明した。この人物はその後、構築したサイトとフォーラムを、Torrentダウンロードサイトを独自に始めたいという複数の人物に売却したという。

購入者は知らされていなかったが、売却されたサイトにはじつは脆弱性があり、(中略) 「この(サイトを作成した)人物はフォーラムやサイトが人気になるのを待ち、その後、脆弱性を利用してサイトにサインアップしたすべてのユーザーのユーザー名、電子メールのアドレス、パスワードにアクセスした」

この攻撃についてTwitter側が警戒を始めたきっかけは、異常にフォロワー数が多いアカウントが見つかったことだった。これを受けて同社は調査を行い、最終的にはこれらの疑わしいアカウントをフォローしているユーザー全員のパスワードについて、リセットを行った。Torrentサイトは以前からあるが、このような方法を使った攻撃が見つかったのはこれが初めてだとTwitterは述べている。

》

iTunesで不正請求被害 アップル社、ID流出否定

(asahi.com, 1/25) の件だけど、

実例 (と、つづき) を読んだ限りでは、もしかしてこんな感じなのかなあ。

Apple ID のパスワードを brute force で突破する。

Apple ID (= メールアドレス) とパスワードを変更する。

買物を楽しむ。

Apple ID を元に戻して (あるいは元に戻さないまま?) 知らん顔。

実例では「受領確認メールが届いていない」ということなので、Apple ID を変えられたのだろうと推測してみた。

ユーザ側の対策としては、やっぱり「強いパスワードをつける」ですかねえ。

たとえば、今設定しているパスワードを

パスワード チェッカー (Microsoft) で試してみるとどうなるか。

一方で、Apple 側は、Apple ID 変更時にはクレジットカード情報を強制消去する

(今はそのまま残っちゃう)、

といった対応が必要なんじゃないのか。

……野村さんから (情報ありがとうございます)

2010/01/26 に Apple ID を変えたのですが、次回ログイン時にクレジットカードのセキュリティコードを再度入力させられた記憶があります。

以前からそうだったかどうかは分かりませんが。

》

Webベースの「ボットネット」が急増中、半年で2倍に

通信方法が「IRC」から「HTTP」へ、構築用ツールが出回る

(日経 IT Pro, 2/1)。時代ですか。

》

「コンフィッカー」ウイルスは死なず、現在でも数百万台に感染

(日経 IT Pro, 1/28)。しぶとい。

》

クラウド上で“カジュアル・コピー”が横行?

シグネチャはセキュリティ業界の「MP3問題」、専門家が警鐘

(@IT, 2/2)。Kaspersky の興味深い実験。

》

制御システムセキュリティカンファレンス 2010 。

2010.02.09、東京都千代田区、無料。