セキュリティホール memo - 2008.07

Last modified: Thu Dec 17 01:07:40 2009

+0900 (JST)

このページの情報を利用される前に、注意書きをお読みください。

》

犯行予告を自分で通報するサイト「予告.if」登場

(gigazine, 7/31)。うーん、予告.in、そんなことになってたのか。

Satoru.net もなんだか……。

関連: 犯行予告を共有するサイト「予告.in」はもう限界に達している

(gigazine, 7/31)

》

“情報化時代”に追いつけるか?

審議が進む「新常用漢字表(仮)」

第2部 新常用漢字表と文字コード規格

》

北京の大気汚染、劇的改善は困難か 「良」でも注意が必要 (産経 MSN, 7/31)、緊急大気汚染対策、北京五輪開幕に向け発表

(CNN, 7/31)。本当にひどいみたいですね。

》

規律違反の喫煙原因、横須賀配備予定の米原子力空母の火災

(CNN, 7/31)。タバコ + 引火物、ですか。

関連: 横須賀配備予定の原子力空母「ジョージ・ワシントン』(97,000トン)の艦長ら更迭。航行中の火災事故の管理責任を問う

(aviationnews.jp, 7/31)。艦長と副艦長を更迭ですか。

》

NHK番組改編事件「最高裁判決は表現の自由を保障しない」 (JANJAN, 7/30)。ふぅむ。

関連かな: NHKスペシャルの衝撃

〜企業広報が「覚悟」すべきディスコミュニケーション

(日経ビジネス, 7/29)。インドの衝撃

第1回 “貧困層”を狙え (NHK スペシャル, 7/20 放送) の話。

コンテンツの制作内容に関しての編集権・決定権は、メディア側にあるのです。

そして、情報を出す場合はどんなに注意を払っても、「誤解される可能性」をゼロにすることはできない。

積極的な広報を展開するためには、そうした「覚悟」をあらかじめもっておくべきです。

石けんの話、2006 ユニリーバ サステナビリティ・レポート (ユニリーバ) でも紹介されてますね。ここに書かれていることは、現場ではあのようになっているのだということですね。

》

Insomnia: Tool Release - PuttyHijack V1.0

(insomniasec.com, 7/31)。その名のとおりのツールのようです。

》

プチ整形で注文殺到、ボツリヌス菌毒素入り薬の無許可販売摘発

(読売, 7/31)。「プチ整形」ってそういうことやってたのか。

》

日テレが役員報酬一部返上、CM収入の落ち込みで

(読売, 7/31)。結局、業界全体として落ちてるという理解でいいのかな。

》

JICPA 「インサイダー取引に関するQ&A」(公開草案)を公表

(まるちゃんの情報セキュリティ気まぐれ日記, 7/31)

》

Wanted: IE8 Beta Testers

(IEBlog, 7/30)。Beta 2 というのがそろそろ出るらしい。

》

石油、低炭素、WTO−三重苦の農業 (JANJAN, 7/31)

》

『貧困大国ニッポン』〜2割の日本人が年収200万円以下〜 (JANJAN, 7/31)

》

イージス艦あたご衝突事故を教訓に監視カメラ設置

(JANJAN, 7/31)

》

見過ごされた被爆

〜残留放射線 63年後の真実〜

(NHK スペシャル, 8/6 放送予定)

》

ZoneAlarm ForceField

(ジャングル, 7/29) という、Web ブラウザ向けのセキュリティ製品が登場したそうで。

》

ボットネットの新たな温床になりかねないネットワーク・プロセッサ(NPU)

(日経 IT Pro, 7/31)

》

Webブラウザ攻撃の94%,ぜい弱性公表から24時間以内に発生 -- IBM調査 (日経 IT Pro, 7/30)

》

グーグル、まもなくゲーム内広告市場に進出の可能性--米報道

(CNET, 7/31)

》

日本脳炎流行の恐れ ワクチン未接種 ブタから抗体

(産経 MSN, 7/27)

》

日経コンピュータ 2008.8.1 号の特集2 はサウンドハウスねたですね。

対応費は 2800 万ですか。

クレジットカードはいまだに取り扱えないようで。

》

植草一秀さんが名誉毀損の「悪質フライデー記事」で勝訴

(JANJAN, 7/31)。植草氏、またも勝訴。

我々がはっきりさせたかったことは、警察からのリーク情報だけでいいんだ、という取材の在り方ではだめなんですよ、ということ。メディアの無責任な取材方法で書かれた記事については真実性・相当性のいずれも認定できない、と判決で明確の判断が示されている点は高く評価できます。

》

京都祇園祭、マスコミの撮影マナーに物申す

(JANJAN, 7/31)。ウンコ座りのマスゴミのみなさん。

》

Cookieを利用したセッション維持(Sticky)の問題点

(日経 IT Pro, 7/31)

最近になってCookieを利用したセッション維持が失敗するケースが増えてきました。(中略)

IE(Internet Explorer)のCookieサイズはおおよそ4〜5kbyteなようです(他のWEBブラウザーもほぼそのくらいなようです)。最近はこの容量制限をオーバーするケースが非常に増えてきたように思います。この制限をオーバーすると当然のことながらCookieを利用したセッション維持に失敗します。

ではなぜ最近容量制限をオーバーするケースが増えたのか。それはタブブラウザの普及が原因なようです。他のブラウザはよく知りませんが、IE7では全てのタブでCookie情報を共有するようです。これは1つのタブでログインしておけば他のタブでもログイン状態が続くので便利という側面もあるのですが、わずか4〜5KBしかないCookieサイズを1つのブラウザで共有するのでタブを開けば開くほど限られたCookie容量がひっ迫してくることになります。

ふぅむ……。非タブ環境だと高々ウィンドウ 3 つくらいで済んでいたけど、タブ環境だと 10 とか 20 とか……ということなのかな。

Firefox など他のブラウザでも同様の話のようなのですが、Firefox の場合は

CookiePie という機能拡張を使うと個別に管理できるようになるようです。

もっとも、セッション cookie がタブ間で共有されないとなると、それはそれで不便な場合があるだろうしなあ。

》

フィッシングでID入手、1300万円詐取容疑

(asahi.com, 7/30) の件、小島が読んだときは

被害金額は確認されただけで、イーバンク銀行11口座約420万円、ゆうちょ銀行9口座約750万円、新銀行東京1口座約120万円の計約1300万円に上る。同センター (小島注: ハイテク犯罪対策総合センター) によると、これら3銀行は他の大手ネット銀行に比べ、セキュリティーが甘かったという。

となっていたのですが (関連: Google cache)、今見るとこうなってます。

被害金額は確認されただけで、イーバンク銀行11口座約420万円、ゆうちょ銀行9口座約750万円、新銀行東京1口座約120万円の計約1300万円に上る。同センターによると、これら3銀行は他の大手ネット銀行に比べ、セキュリティーが甘かったが、一部は事件を受けて対策をとった。

「一部は事件を受けて対策をとった」の「一部」にはイーバンク銀行が含まれるようです。フィッシング詐欺により不正出金を行なった容疑者逮捕の報道について

(イーバンク銀行, 7/30) も参照。Benjamin さん情報ありがとうございます。

なお、当行では2008年2月より「資金移動を伴う一部お取引の際の本人認証方法の変更」を実施させていただいております。本人認証方法の変更以降、新たなフィッシングによる不正出金の被害は発生しておりません。

2月より?!

資金移動を伴う一部お取引の際の本人認証方法変更について

(イーバンク銀行, 4/30) では 5/19 よりとあるのだが、これとは別の内容なのか?

……これだそうです: 資金移動を伴う一部お取引の際の本人認証方法変更について (イーバンク銀行, 2/5)。おざきさん情報ありがとうございます。[個人のお客さま] タブをチェックしなくてはいけなかったのね。

Oracle WebLogic Server (BEA WebLogic Server) 6.1 / 7.0 / 8.1 / 9.0 / 9.1 / 9.2 / 10.0 に欠陥。これに含まれる WebLogic plug-in for Apache に欠陥があり、長大な HTTP バージョン番号文字列を使って、remote から無認証で任意のコードを実行できる。既に 0-day で攻略プログラムが公開されている。

CVE-2008-3257

修正プログラムはまだない。回避方法として 2 つ挙げられている。

2008.08.07 追記:

修正プログラムが公開された。SECURITY ADVISORY (CVE-2008-3257) version .01 - Patch available for security vulnerability in WebLogic plug-in for Apache

(Oracle)

を参照。

》

WASForum Conference 2008 方面

》

JICPA 監査提言集 (まるちゃんの情報セキュリティ気まぐれ日記, 7/22)、

監査提言集から読み取る内部統制の文書化の限界・・・

(まるちゃんの情報セキュリティ気まぐれ日記, 7/28)

》

IIA Managing the Business Risk of Fraud: A Practical Guide (事業上の不正リスク管理のための実務指針)

(まるちゃんの情報セキュリティ気まぐれ日記, 7/26)

》

IIA Global Technology Audit Guide

(まるちゃんの情報セキュリティ気まぐれ日記, 7/26)

》

嗚呼、燃料高…海自が演習中止も検討

(産経 MSN, 7/29)。「海上自衛隊演習」が中止されるかも、だそうです。

》

Kraken騒動とボットネット観測方法への賛否両論

(ITセキュリティのアライ出し, 7/30)。この間隔は、やっぱりフーテンの寅さんだなあ。

》

BoF発表を終えて

(よそ行き顔で, 7/26)。TOMOYO ちゃん方面。

》

ネットジャパン、Mac OSからNTFSにフルアクセスできるドライバソフト

(PC Watch, 7/29)

》

この一事をもって共謀罪成立に絶対反対しなければならない!

(情報流通促進計画 by ヤメ記者弁護士(ヤメ蚊), 7/30)

それこそ、ネット上で「テレビのゴミ掃除企画の前にゴミを片付けちまおうぜ」っていう企画があったそうですが、立派な業務妨害の共謀罪だとして、「やろう」「いいね」と書き込んだ人たちの身元が次々と警察に報告され、逮捕されていく。

「小泉って馬鹿だね、天誅下したいね」「いいね、それ」って書き込んだだけで殺人の共謀罪になるかもしれない。

いや、正直、これまでは、いくらなんでもそこまではそんな簡単にはしないだろうけど…と思っていたけれど、最近の犯罪予告に対する警察の態度を見ていると、恐ろしくなってくる。

関連: 『太田総理「殺害予告」書き込み逮捕』で思うこと

(保坂展人のどこどこ日記, 7/28)

》

NY原油が急落 株は急騰、266ドル高

(asahi.com, 7/30)。$122.19/バレル だそうです。

関連: 燃料高騰で帆船による海運が復活

(gigazine, 7/29)

》

任天堂、「マジコン」輸入販売業者5社を提訴

(Internet Watch, 7/29)

》

【お詫びとご報告】「ATOK 2008 for Mac」に同梱のUSBメモリについて

(justmyshop.com, 7/28)。「ATOK for Mac」直販製品の一部、付属USBメモリにウイルス混入

(Internet Watch, 7/25) の件。しかしこれ、ジャストシステムのトップページからも、

「セキュリティ情報」ページからも、リンクされていませんね。

》

中国の軍事的脅威、着実に高まる—ロシアへの依存から脱却、独自技術の確立へ大きく前進—

(aviationnews.jp, 7/30)

》

「痴漢でっちあげ」女に懲役4年求刑 大阪地検

(asahi.com, 7/30)

》

県、増水時の安全対策見直しへ 神戸・都賀川水難事故

(神戸新聞, 7/30)、水位10分で1.3m上昇 神戸・灘の都賀川 (神戸新聞, 7/29)。地球温暖化時代の都市型水害、どこでも起こり得る話だよなあ。

》

大流行期の対応策を策定へ 新型インフルで厚労省

(産経, 7/30)。第8回新型インフルエンザ専門家会議 (厚生労働省, 7/28) の話。taka さん情報ありがとうございます。

会議では、死者を最大64万人と見積もっている現在の被害想定について、「もっと高めに見積もるべき」という意見が相次いで出されており、策定される基本戦略でも、より深刻な被害を想定した対応策が盛り込まれるとみられる。

》

日本原燃:核燃料再処理工場の試運転終了延期へ 11回目

(毎日, 7/30)

》

新日鉄八幡製鉄所ほぼ鎮火状態 高炉は生産を開始 (asahi.com, 7/30)

》

振り込め詐欺:防止対策の「ATM付近携帯禁止」難しい

(毎日, 7/30)

金融機関の中にはコンサート会場などで使われる技術を応用し、ATMコーナーを妨害電波で「圏外」にする装置を導入する動きもあるが、ハードルは高い。1台約100万円の設置費に加え、設置許可を出す総務省も「ATMの周囲に少しでも妨害電波が漏れるならば許可できない」と慎重な姿勢だ。

》

フィッシングでID入手、1300万円詐取容疑

(asahi.com, 7/30)

被害金額は確認されただけで、イーバンク銀行11口座約420万円、ゆうちょ銀行9口座約750万円、新銀行東京1口座約120万円の計約1300万円に上る。同センター (小島注: ハイテク犯罪対策総合センター) によると、これら3銀行は他の大手ネット銀行に比べ、セキュリティーが甘かったという。

週1万〜5万件のフィッシングメールを無作為に送付。摘発を免れるため、他人の無線LANに不正侵入したり、ネット喫茶のパソコンを使ったりしていた。

》

Another Fraudulent Trend Micro Site Appears

(trendmicro blog, 7/29)。にせトレンドマイクロですか。

》

PCIDSSセミナー資料掲載

(高橋晶子のセキュリティ漂流記, 7/30)。こちら。

》

JIPDEC、BCMに関する第3者評価制度の実証運用を開始

(computerworld, 7/30)

》

マイクロソフト、データセンターの温度監視システムを披露

(computerworld, 7/30)。ZigBee を使っているそうで。

温度センサはMicrosoftが自社開発したもので、そのデータはZigBeeでデータベースにワイヤレス送信される。ZigBeeは、メッシュ・ネットワークを形成してデータを伝達する短距離標準ワイヤレス技術だが、今回の用途の場合、きわめて少量のデータしか扱えないことがネックになっていると、 Liu氏は話す。

》

An update is available to adds support for the TLS_RSA_WITH_AES_128_CBC_SHA AES128-SHA and the TLS_RSA_WITH_AES_256_CBC_SHA AES256-SHA AES cipher suites in Windows Server 2003 (Microsoft KB948963)

》

The W32Time service does not synchronize the CMOS clock time to the Internet time on a Windows XP or Windows Server 2003-based computer after the W32Time service stops

(Microsoft KB951531)。patch があるそうです。ほしい人、けっこういるんじゃないかなあ。

》

Behavior of the BitLocker Drive Encryption feature when a Windows Vista-based computer resumes from sleep

(Microsoft KB954379)。仕様です。

》

The system stops responding during the logoff, shutdown, or restart process on a computer that is running Windows Server 2003 or Windows XP and that has the Japanese IME installed

(Microsoft KB950820)。デッドロックすることがあり、patch があるそうです。

》

Description of the Office 2003 hotfix package: July 21, 2008

(Microsoft KB955383)

》

A memory leak occurs every time that you use a smart card to authenticate against a Windows Server 2003-based domain controller (Microsoft KB955410)。

Windows Server 2003 なドメインコントローラでスマートカード認証するとメモリリーク。

patch があるそうです。

》

Description of the Jet 4.0 Database Engine cumulative hotfix package for Windows XP SP2 and SP3, Windows Server 2003 SP1 and SP2, Windows Vista, Windows Vista SP1, and Windows Server 2008: July 2, 2008

(Microsoft KB954193)。Windows XP / Server 2003 / Vista / Server 2008 用の累積的 Jet 4.0 エンジンというのがあるそうです。

》

ボット感染者には「郵送」が効果的、駆除サイトへのアクセスが8割に

「ボット対策プロジェクト」のISP向け説明会、OCNやZAQが事例を報告

(日経 IT Pro, 7/29)。地道な活動に頭が下がります。

OCNでは2007年12月以降、メールでの警告に反応しないユーザーに対して、郵送による警告文書の送付を開始。すると、対策サイトへのアクセス率は急増。以前は3割程度だったアクセス率が、2008年4月には8割程度になったという。「郵送はコストがかかるが、確実に効果がある」。

》

日本総研 「内部統制報告制度取り組みに関する実態調査」の結果を公表

(まるちゃんの情報セキュリティ気まぐれ日記, 7/25)

》

OSCONで審問を受けたOpenID

(Open Tech Press, 7/29)

》

“情報化時代”に追いつけるか?

審議が進む「新常用漢字表(仮)」

第2部 新常用漢字表と文字コード規格

》

5分で絶対に分かる工事進行基準

(@IT, 7/28)

》

パキスタン:石仏破壊 タリバン系組織が昨年

(毎日, 7/29)。関連: タリバン・ショック:第1部・パキスタンの苦悩/1(その1) 武装組織、地域に根、

タリバン・ショック:第1部・パキスタンの苦悩/1(その2止) 水面下、進む大連帯

(毎日, 7/29)

》

新日鉄八幡製鉄所でコークス炉から火災、高炉も停止

》

「au one net」WEBメールにおける他のお客さま向けメールの閲覧について

(KDDI, 7/25)。現在もサービス停止中。

WEBメール(従来版)

は問題なく利用できるそうだ。

》

『Google Earth』で隠されている「国家機密」

(WIRED VISION, 7/29)

》

from IPA

》

これでフリーオは不要、市販のUSB地デジチューナーでコピーフリー録画が可能に

(gigazine, 7/29)、

USB地デジチューナー「MonsterTV HDUS」のドライバにパッチを当てることでフリーオと同等になることが発覚

(Tentative Name., 7/28)。

そのうち独自の GUI つくる人とか出てくるのかな。

》

「ATOK for Mac」直販製品の一部、付属USBメモリにウイルス混入

(Internet Watch, 7/25)。ジャストシステムは、自身がアンチウイルスベンダーという自覚が今だにないんですかねえ。

》

夜討ち朝駆けが犯罪でないという理由を1000字以内で述べよ

(情報流通促進計画 by ヤメ記者弁護士(ヤメ蚊), 7/22)

グリーンビースの行為を許すとテロまで許すことになると煽った一部メディアの皆さん、あなたがたが日常的に行っている警察への夜討ち朝駆けは、犯罪ですよ。そんなことはもう止めた方がいいんじゃないですか?

》

最新版「Adobe Reader 9」の登場に伴って準備しなければならないこと

(日経 IT Pro, 7/22)。なにしろ Adobe ですからねぇ。

》

日本の政治をROCKしろ!8・3イベント

(保坂展人のどこどこ日記, 7/21)。SUGIZO (元LUNA SEA)×PANTA (頭脳警察)×保坂展人。

》

教員採用試験、面接は恣意的な評価が横行か

(保坂展人のどこどこ日記, 7/27)

》

「防衛利権捜査」と永田町のサバイバルゲーム

(保坂展人のどこどこ日記, 7/26)、

秋山理事逮捕、「防衛利権の闇」に特捜部は迫れるのか (保坂展人のどこどこ日記, 7/29)

》

ハッカーセーフのサイトの脆弱性が修正された

(水無月ばけらのえび日記, 7/23)

当該フォームにもハッカーセーフのシール(?)が貼ってあったので、ハッカーセーフでチェックされていたのだと思うのですが、このような単純なXSSが見つからないものなのですね……。

》

IPAからの指摘を教訓にできなかったアイリスプラザ

(水無月ばけらのえび日記, 7/24)。

アイリスプラザの件。

私が見たのはトップページと商品ページという、これ以上目立ちようがないようなページだけです。それらがことごとく脆弱だったわけですから、指摘されたポイントを修正して終わりにするのではなく、「他のページも危ないのではないか」と思ってほしいところです。そこで棚卸しと総点検を行っていれば、「既に使われていない古いプログラム」が放置されることもなかったのではないかと思います。

》

琉球大学生「校内性暴力にもの申す!」シンポジウムを開催

(JANJAN, 7/23)

》

10代のネット利用を追う

全国高等学校PTA連合会・高橋正夫会長に聞く(前編)

(Internet Watch, 7/24)、

(後編) (Internet Watch, 7/25)

》

システム開発をめぐる法律問題(1)紛争に発展しやすいオーダーメイドのシステム開発

(日経 IT Pro, 7/23)、

システム開発をめぐる法律問題(2)裁判所は契約書が存在しない契約の成立に消極的

(日経 IT Pro, 7/29)

》

Pwnage Tool 2.0 (てっしーの丸出し, 7/24)。iPhone 2.0 に 3rd party アプリをインストールできるようにするツール。

》

ネットワーク不通は続き、真相解明もまだ先——サンフランシスコ市IT局を襲ったWAN接続障害事件

(computerworld, 7/24)。職場への不満から(?)自分以外の管理者パスワードを無効にしたエンジニア、逮捕される

(slashdot.jp, 7/17) のつづき。

》

ミラクル・リナックス、NGN向け高可用プラットフォームに効果的なソフトウェア"KAHO"を開発

(Miracle Linux, 7/23)。高可用性を意識した機能のようです。

》

Child Online Protection Actは控訴審でも違憲無効を維持

(崎山伸夫のBlog, 7/25)

》

仮想環境は物理環境よりセキュアか?サーバ仮想化における優位性と課題を洗い出す

(高橋晶子のセキュリティ漂流記, 7/25)。今日ですね。

》

NISC 第8回基本計画検討委員会の資料

(まるちゃんの情報セキュリティ気まぐれ日記, 7/28)。

情報セキュリティ政策会議 基本計画検討委員会 第8回会合(平成20年7月25日)

(NISC) と、第7回会合(平成20年5月27日)の 議事要旨

の話。

》

最新のLinuxディストリビューションおよび仮想化環境に対応したウィルス対策ソフトウェアの最新版「HDE Anti-Virus 5」を発表

(HDE, 7/25)。HDE Anti-Virus のページを見ると「欧州で多くのシェアを持つ、エフ・セキュア社製のエンジン、ウィルスの検知率No1のカスペルスキーラブス社製のエンジンのいずれかを利用し」と書かれているのですが、for Server と for Gateway が F-Secure、Realtime Scan と SMTP Gateway がカスペルスキーですね。どちらかを選択できるわけではないようです。

》

カンタス航空、B747型機・急減圧事故原因はNo4酸素ボトルの破裂が最有力(カンタス航空急減圧事故第4報)

(aviationnews.jp, 7/28)

》

グーグル、Web上のユニークURL数が1兆を突破したと報告

(computerworld, 7/28)。関連: スタージョンの法則。

(ここにある奴の「2.」)

》

マイクロソフトの日本語表記ルールの変更について

(日経 IT Pro, 7/29)

既に各種メディアで報道されているように,マイクロソフトの日本語表記ルールが変更されました。それにしても,ここまで大きな記事になるとは驚きです。それほど重大なこととも思えないのですが,私の感覚が鈍いのでしょうか。

商売にモロ影響する人達が大きな記事にしているということなのでは。IT 出版系とか。

》

検索エンジンをだます「クローキング」をご存じですか?

(日経 IT Pro, 7/29)。「SEO 対策」としてこういうことをやっているサイトもありますよね。

HTML/text/JavaSript Escaping/Encoding Script というページがあるのですか。

各種アプリケーションのネットワーク更新機能に対し、DNS キャッシュ汚染や

ARP スプーフィング、DHCP スプーフィングを利用した中間介入攻撃を行うことによって偽の更新ファイルを提供し、攻撃コードを仕込むための framework。現在用意されているモジュールは:

- Java plugin

- Winzip

- Winamp

- MacOS

- OpenOffices

- iTunes

- Linkedin Toolbar

- DAP [Download Accelerator]

- notepad++

- speedbit

コードとデモが公開されている。

2008.08.04 追記:

CVE:

》

リコール:アイホンのインターホンなど7機種 発煙の恐れ

(毎日, 7/28)。アイフォーンではありません。

》

95%以上の女性が自分に合ったブラをつけておらず危険状況にある

(gigazine, 7/25)

》

市民の表現者も追い詰める高額訴訟やネット規制

(JANJAN, 7/28)。関連:

》

Google、Gmailのセキュリティ設定を変更

(ITmedia, 7/26)。「常に https を使用する」という選択肢ができたそうで。

》

Skypeにバックドア機能がある可能性

(slashdot.jp, 7/26)

》

あっという間に水「店ぐちゃぐちゃや」 北陸豪雨

(asahi.com, 7/28)、

》

脱獄したスパム王、家族を殺害し自殺

(ITmedia, 7/28)

》

五輪選手団、防塵マスク持参 大気汚染対策に完全防備

(asahi.com, 7/28)。そういう国でオリンピックやっていいんですか?

》

F-22ラプターの輸出禁止解除か?

(aviationnews.jp, 7/25)、

防衛省、F15改修費を来年度予算で要求…FX選定遅れで

(読売, 7/27)

》

インフルエンザ:ウイルス体内増殖の構造解明

(毎日, 7/28)

》

夏場は毎日1人が「熱中症」で救急車に〜トヨタ自動車組立工場での派遣体験

(JANJAN, 7/25)

》

おかしいことをおかしいと言ってなぜ悪いのか〜「法大弾圧ぶっとばせ!7・24全国集会」

(JANJAN, 7/27)

》

マイクロソフト製品ならびにサービスにおける外来語カタカナ用語末尾の長音表記の変更について

〜 新しい長音表記ルールに順次移行 〜

(Microsoft, 7/25)。正式発表されましたね。

読み上げソフト等、アクセシビリティ向上においても自然な発音が求められており、これが可能となります。

なるほど……。関連としては……

Microsoft だけ勝手にやってるわけじゃないということで。

》

露海軍、本格空母5〜6編成整備を目指す。ビィソッツキー海軍司令官言明

(aviationnews.jp, 7/28)。大ロシア海軍復活か。

》

泥酔女性乗客、1万メートル高空で扉開閉を試みる。フランクフルト空港に緊急着陸

(aviationnews.jp, 7/27)

》

カンタス航空 B-747 減圧事故、酸素貯蔵ボトルが爆発か

》

新型インフルエンザ対策セミナー

(グラクソ・スミスクライン)。先日行われたセミナーの一部が公開されています。taka さん情報ありがとうございます。

RealNetworks, Inc.、セキュリティ脆弱性に対応するアップデートをリリース

(RealNetworks, 2008.07.25) の件。

影響があるのは以下のもの:

Windows 版 RealPlayer 11 (11.0.0 - 11.0.2 ビルド 6.0.14.738 - 6.0.14.802)

/ 10.5 (6.0.12.1040-6.0.12.1663、6.0.12.1698、6.0.12.1741)

/ 10、RealPlayer Enterprise

Mac 用 RealPlayer 10.1 (10.0.0.396 - 10.0.0.503) /

10 (10.0.0.305 - 352)

Linux 用 RealPlayer 10 (注: Helix Player (10.*) にはこの欠陥はない)

各プラットホームにおける最新版をインストールすればよい。

》

裁判員制度:状況証拠だけで起訴の模擬裁判で無罪判決

(毎日, 7/24)

裁判員を務めた会社員、小林克之さん(42)は「悩んだが、疑わしいだけで有罪にはできないと考えた」と話した。

「疑わしきは罰せず」をきちんと適用した、ということですね。

一方、検察側は「従来の裁判なら、証拠を総合評価して有罪になり得るケース。証拠の選択などで改善する余地がある」と語った。

「従来の裁判」では「疑わしきは罰せず」がきちんと適用されていないことを正直に告白していらっしゃるようで。

いやはや。

》

通信機能を備えた心臓ペースメーカー、クラックされる可能性あり

(slashdot.jp, 7/20)

》

オバマ上院議員搭乗機(MD-81型機)の異常運航で最後尾の脱出装置の作動を確認

(aviationnews.jp, 7/19)。次期大統領候補は、本当に、こういうのがついた奴に乗っているんですね。

》

英情報機関、外国スパイ摘発強化

(aviationnews.jp, 7/19)

》

改ざん被害拡大の一因は、不当な営業活動を広げる偽セキュリティソフトウェア

(トレンドマイクロ セキュリティ blog, 7/18)

》

How to Use AccessChk.exe for Security Compliance Management

(Solution_Accelerators Security Blog, 7/21)。

Security Compliance Management toolkit

というものがリリースされたのだそうで。

Security Compliance Management (Microsoft) も参照。

》

第01回まっちゃ445勉強会。

2008.08.23、東京都大田区、1000円。

》

Malware Abuses DoubleClick's Open Redirects

(trendmicro blog, 7/23)

》

ベリサインのセキュアドシールは役に立つのか

(水無月ばけらのえび日記, 7/17)。シール自体は、昔から無駄だと言われてますね。

》

関西のベンチャー組織が学校裏サイト通報システムを発表

(Internet Watch, 7/23)。「2008年内か、2009年4月までには開始したい」だそうで。

》

ホワイトリストとブラックリスト

(徳丸浩の日記, 7/16)。WAF の話。

》

マルウエアの指数関数的な増加傾向は終わりか?

(日経 IT Pro, 7/24)

》

IEBlog : IE8 Security Part V: Comprehensive Protection

(葉っぱ日記, 7/23)。葉っぱの人による邦訳版。

》

モジラ,セキュリティ評価基準の作成プロジェクト

(日経 IT Pro, 7/23)

》

米商品市場が軒並み安、原油先物は125ドル割り込む

(asahi.com, 7/24)。原油バブルはとっとと終了してほしいものです。

》

お詫びとご説明

(アイリスプラザ, 7/24)。アイリスプラザインターネットショッピングが SQL インジェクション攻撃を受け、「2007年6月1日〜2008年6月6日までにアイリスプラザインターネットショッピングで利用された総数のうち、カード番号28105件と、有効期限987件」が流出。植田さん情報ありがとうございます。左側のメニュー覧にある

当サイトは日本クロストラスト株式会社の認証を受けております。万全のセキュリティですので安心してお買い物をお楽しみ頂けます。

が虚しさを誘います。

経緯を見ると、これまたカード会社からの通報 (6/6) ではじまってますね。

FAQ を見ると、

Q.不正アクセスに対する対策はしていたのか?

A.ファイヤーウォールやSQLインジェクション対策はしておりましたが、既に使われていない古いプログラムは対策されておらず、結果的にそのプログラムから攻撃を受けています。

このパターン、少なくないようですね……。

》

キャッシュカードの暗証番号を用いた残高照会受付サービス等の廃止について

(鳥取銀行, 7/22)。benjamin さん情報ありがとうございます。

顧客情報保護及びセキュリティ強化を目的に (中略) 廃止するサービス

とりぎん砂丘ダイレクトサービス等の会員契約を行なっておられないお客さまが、電話またはインターネットを利用し、キャッシュカードの暗証番号を用いて行なう、残高照会サービス及び旧インターネット照会サービス(モバイル含む)。

インターネット経由でキャッシュカードの暗証番号を使って照会……。

》

トレンドマイクロ、USBメモリ用ウイルス対策ソフト参考出展

(Internet Watch, 7/23)。おぉっ! と思ったのだが、

参考出展の「Trend Micro USB Security」は、USBメモリにセキュリティソフトをプリインストールした製品。USBメモリに保存するデータをスキャンし、ウイルスの感染を防止する。リムーバブルメディアの自動実行機能を悪用する不正プログラム(MAL_OTORUN1など)の蔓延を受けて提案されたものだ。「製品化のめどは今のところないが、製品にする場合はUSBメモリのベンダーと協業して開発するかたちになる」(説明員)という。

なんだ、予定は未定か……。

》

第5回神戸情報セキュリティ勉強会「セキュメロ」のご案内。

2008.08.02、兵庫県神戸市、無料。

Web 管理画面に CSRF 脆弱性があるそうです。XR-410 / XR-510 については修正版ファームウェアが用意されているが、XR-440 / XR-540 / XR-640 / XR-730 / XR-1100 / XR-410-L2 / XR-640-L2 については「近日公開予定」。

OpenSSH

5.1/5.1p1 が出ています (link fixed)。iida さん重ね重ね情報ありがとうございます。

リリースノート

にはこんな記述が。ふつうの人は X11UseLocalhost=no にはしないと思うけど……。

Security:

* sshd(8): Avoid X11 man-in-the-middle attack on HP/UX (and possibly

other platforms) when X11UseLocalhost=no

When attempting to bind(2) to a port that has previously been bound

with SO_REUSEADDR set, most operating systems check that either the

effective user-id matches the previous bind (common on BSD-derived

systems) or that the bind addresses do not overlap (Linux and

Solaris).

Some operating systems, such as HP/UX, do not perform these checks

and are vulnerable to an X11 man-in-the-middle attack when the

sshd_config(5) option X11UseLocalhost has been set to "no" - an

attacker may establish a more-specific bind, which will be used in

preference to sshd's wildcard listener.

Modern BSD operating systems, Linux, OS X and Solaris implement the

above checks and are not vulnerable to this attack, nor are systems

where the X11UseLocalhost has been left at the default value of

"yes".

Portable OpenSSH 5.1 avoids this problem for all operating systems

by not setting SO_REUSEADDR when X11UseLocalhost is set to no.

This vulnerability was reported by sway2004009 AT hotmail.com.

こんな楽しそうな機能↓もつきました (デフォルト無効)。試してみないと……。

* Introduce experimental SSH Fingerprint ASCII Visualisation to ssh(1)

and ssh-keygen(1).

sshd_config の Match address や ~/.ssh/authorized_keys の from="..." で

CIDR 記法がサポートされました。

* sshd_config(5) now supports CIDR address/masklen matching in "Match

address" blocks, with a fallback to classic wildcard matching. For

example:

Match address 192.0.2.0/24,3ffe:ffff::/32,!10.*

PasswordAuthentication yes

* sshd(8) now supports CIDR matching in ~/.ssh/authorized_keys

from="..." restrictions, also with a fallback to classic wildcard

matching.

sshd で -T オプション (拡張テストモード) がサポートされました。

Match ルールのテストにも使えるそうです。

* Added an extended test mode (-T) to sshd(8) to request that it write

its effective configuration to stdout and exit. Extended test mode

also supports the specification of connection parameters (username,

source address and hostname) to test the application of

sshd_config(5) Match rules.

Match についてはこんな記述も:

* "Match group" blocks in sshd_config(5) now support negation of

groups. E.g. "Match group staff,!guests" (bz#1315)

リリースノートを日本語で読みたい人は、春山さんによる邦訳版をどうぞ。

2008.08.04 追記:

CVE-2008-3259。SO_REUSEADDR の件。

》

長銀判決と公正ナル会計慣行

(まるちゃんの情報セキュリティ気まぐれ日記, 7/20)。

長銀粉飾決算事件、最高裁で逆転無罪話。関連:

粉飾決算逆転無罪 破たん10年、解明なく幕

(中日, 7/19)

OBが集まると、今もなぜ破たんしたのか議論になる。元役員の一人は、貸し出し権限を部店担当常務に全面移譲し、実質的に「青天井」の決裁権限を常務に与えた一九八九年の機構改革が最大の原因だと言い切る。

「民事訴訟や内部調査委員会の調査も、不良債権になった貸し出しがなぜ増加したのかという基本的な原因、それを生んだ経営判断の誤りを掘り下げていない」。それが、今も釈然としない。

元支店長は「大野木さんらはいわば敗戦処理投手の役回り。最終イニングに点数を取られたとはいえ、それが敗戦の原因だというむちゃな検察の論理に巻き込まれた。野放図な拡大を主導、放置した無能な経営者たちと、容認してきた行政当局が長銀を崩壊に導いた」と総括した。

真の原因、真の犯人は別にあると……。

旧長銀粉飾決算事件の捜査と公判に携わった検察幹部は「責任を個人に負わせるべきか、刑事事件がふさわしいのか、疑問を感じながらだった」と当時の心境を明かした。

この幹部は「世論の支持を得て捜査を始めたが、だれかが責任を負う必要があったという意味では、あれこそ国策捜査だったかもしれない」と語った。

旧長銀粉飾決算:最高裁判決<要旨>

(毎日, 7/19)

クローズアップ2008:長銀粉飾決算、逆転無罪 消えた税金、責任どこへ (毎日, 7/19)

》

重要インフラ専門委員会 第18回会合(平成20年7月18日)

(NISC, 7/18)。安田さん情報ありがとうございます。

自衛隊初の3自衛隊の統合部隊「指揮通信システム隊」

(産経 MSN, 3/26) というのができていたんですね。知りませんでした。

》

Denial of Service Attack Against Georgia-- Are You Participating?

(SANS ISC, 7/20)。グルジア大統領の Web サイト (www.president.gov.ge) が DDoS 攻撃を受けている模様。

》

テレビや新聞で詳しく報道されない「毎日新聞英文サイト変態記事事件」、一体何が問題なのか?

(gigazine, 7/21)、英文サイト出直します 経緯を報告しおわびします (毎日, 7/20)。ふぅむ……こんな感じですか:

「新聞社」としてはあまりにもひどい記事を出していた。どのくらいひどいかというと、

おことわり

「WaiWai」の掲載内容については、事実関係が不確かなうえ、読者に不快感を与えるだけでなく、雑誌発行元の出版社や記事中の関係者にご迷惑をお掛けすることになるので、詳細な説明は控えさせていただきます。

経緯説明においてすらまともに語れないくらいくらいにひどい、と。

さらに、

MDNサイトの全ページに、検索エンジンに反応しやすいようプログラムに埋め込む「メタタグ」のキーワードが41語登録されていた。その中に「hentai(ヘンタイ)」「geisha(ゲイシャ)」「japanese girls(ジャパニーズガールズ)」という単語もあった。

<META name="keywords" contents="hentai,geisha,japanese girls"> ですか……。「新聞社」でそれはあり得ないだろ……。

信じがたいことに、ひどい記事をチェックする仕組みがまるでなかった。「新聞社」でそれはあり得ないだろ……。

何度も抗議・警告があったのに無視した。

ネットの一部で批判が拡大する中、火に油を注ぐような対応を行った。

(遅い対応、甘い処分、恫喝)。

インターネット上には、今回の処分とは全く関係のない複数の女性記者、社員個人の人格を著しく誹謗(ひぼう)・中傷する映像や書き込みが相次いでいる。毎日新聞はこうした名誉を棄損するなど明らかな違法行為に対しては、法的措置を取る方針でいる。

こんなことは今回にはじまったことではないのに、なぜわざわざこの場・この時なのか……。また、そう言うのなら、直後から法的措置をガンガン実行してしかるべきなのに、まるでやっていない。どういうつもりでこんな一文を出したのか。

状況が広く認識された結果、広告配信対象から外されたり、「新聞社」として扱われなくなったりした ←今ココ。

いやあ、「毎日jp」が自社広告だらけに、ネット上に深いつめ跡残る

(日経 IT Pro, 7/8) なんてすごい記事があったのね。広告は表示しないように Web ブラウザを設定しているから、「広告引きあげ」には全く気がつかなかったなあ。

毎日新聞の英文記事、主婦および看護師を始めとする医療従事者の怒りを買う(その52)毎日新聞英文版のライアン・コネルの記事が米州機構(OAS)の人身売買に関する調査の「出典」になっている件 (天漢日乗, 7/20) なんて話もあるようです。伊能さん情報ありがとうございます。

あと、Ryann Connellの著書のレーティングがやけに高い件

(H-Yamaguchi.net, 7/1) とか。

》

バービーとブラッツは姉妹? 著作権訴訟で米地裁が認定

(asahi.com, 7/20)

》

家を追われ、職もない…サブプライムショック拡大の現実

(読売, 7/20)

「職求む。実務経験あり。MIT(米マサチューセッツ工科大学)卒」

昨年末に米証券会社を解雇されたジョシュア・パースキーさん(48)は6月下旬、体の前後に手製の「求職看板」を付け、ニューヨーク中心部の金融街を練り歩いた。

理系では世界最高峰といわれる名門大学を卒業し、証券実務の経験も豊富だが、半年たっても再就職先が見つからない。「妻と5人の子供を養わなければならない。日本の金融機関でもいい」と切実に語る。

》

モカ:消えるかも 輸入ストップ、在庫わずか

(毎日, 7/20)。先月末あたりから話題になっていたようで:

人気の「モカ」品薄 残留農薬問題で輸入減

(北日本新聞, 6/22)

関連:

最近発出したモニタリング通知 (厚生労働省) を見ると、「イエメン産コーヒー豆」

という文字列もあるなあ。

》

シマンテック、「ノートン2009」日本語ベータ版を無償公開

(Internet Watch, 7/18)

》

もう試しましたか? Googleの脆弱性発見ツール「ratproxy」

(マイコミジャーナル, 7/17)

》

NY原油、3日連続で急落、1カ月半ぶり130ドル割れ

(asahi.com, 7/18)。それでも $130 ではねえ。せめて 2 ケタにまで戻ってくれないと。関連:

》

クールビズ「28度では能率低下」…日本建築学会調査

(読売, 7/18)。送風・換気が重要な模様。

東京都内の官庁のオフィスではクールビズを導入後、消費電力が以前より11・9%減ったが、調査すると、室温にムラがあり、30度に達する席もあって働く人の不満は高かった。3〜6席に1台の大型扇風機を運転すれば、体感温度が下がって能率は維持され、電力消費は以前の10・2%減と、さほど変わらなかった。

チームの田辺新一・早稲田大教授(建築環境学)が、平均賃金などから試算すると、冷房の設定が25度の場合と比べ、軽装のみでは、能率低下で期間中、オフィス1平方メートルあたり約1万3000円の損失が出る。

》

パネルディスカッション「裁判員制度と犯罪報道『光市事件』報道についてのBPO(放送倫理検証委員会)『意見』を受けて」

(JANJAN, 7/18)

》

冬柴不況方面

》

G8 札幌ピースウォーク方面

》

漁業危機〜激変する水産物市場の中で考える (JANJAN, 7/17)

》

見捨てられるイラク難民

(JANJAN, 7/18)

》

Extracting scripts and data from suspect PDF files

(SANS ISC, 7/15)。Ghostscript + perl script。

》

SCO対NovellのUNIX訴訟、SCOがNovellに250万ドル支払いとの裁定 (Open Tech Press, 7/18)

》

KDE 4のリリースは何が問題であったのか?

(Open Tech Press, 7/18)

》

WASForum Conference 2008

》

6年ぶりの新作、「ターミネーター4」予告編が公開

(gigazine, 7/18)

》

「犯行予告」してしまった皆さんへ

(崎山伸夫のBlog, 7/18)。「犯行予告しちゃったんだけど……」と学生に相談された時用。

いきなり警察に行って「自首」してしまうのも、実はおすすめできません。普通の人が、警察官といきなり話をして、自分の権利を守ってきちんとした話ができるとはいえません。あなたは動揺しているでしょうし、警察官は秩序の味方であってあなたの味方ではありません。時間に余裕がありそうなら、まずは弁護士に相談することをおすすめします。弁護士の知り合いがいない人も多いでしょうから日弁連のガイドを紹介しておきます。

》

著作権の間接侵害(5)事業化するためには十分なリスク評価が必要

(日経 IT Pro, 7/15)

》

スタート!CSIRT 第1回 CSIRTは何をする組織?

(日経 IT Pro, 7/16)

》

標的型攻撃のワナ〜偽装と使い回しの手口

中国成都での地震発生から6時間後に送信されたメール

(日経 IT Pro, 7/17)

》

JavaScriptをブロック!Firefox 3のアドオン「NoScript」で安心ブラウズ

(マイコミジャーナル, 7/17)。YesScript なんてものがあったとは。

》

SQLインジェクションによる正規Webサイト改ざんとWebサイト経由の不正プログラム感染を警告

(トレンドマイクロ, 7/17)

》

バウンス・メールの発生源

(日経 IT Pro, 7/15)

》

CIAによるマインド・コントロール人体実験:「被害者」たちが会合

(WIRED VISION, 7/17)

》

セキュリティ教育は役に立たない

米SANSインスティチュート アラン・パーラー代表

(日経 IT Pro, 7/15)

ほとんどの攻撃では,思わず添付ファイルを実行して(開いて)しまうような内容のメールを送るなど,ソーシャル・エンジニアリングの手法が使われる。ソーシャル・エンジニアリング攻撃を教育で守るのは不可能だ。

(中略)

まず,添付ファイルはサーバー側ですべてPDFに変換する,HTMLメールを禁止するといった処置を取ることだ。さらに,パソコンに自由にアプリケーションをインストールできないように,ユーザーから管理者権限を取り上げてしまう。

》

syslogdの限界と次世代シスログデーモン

(@IT, 7/15)

》

ボーイング、FAA(米連邦航空局)などと共同で降下進入時の省エネ航法実用化。マイアミ国際空港で新方式を本格実験

(aviationnews.jp, 7/18)。本当にやるのか……。

》

情報モラル啓発セミナー

(Okumura's Blog, 7/17)。「モラル教育」よりも「サバイバルガイド」が必要なんじゃないか、という気も。生き残れ!

》

ドコモ、新規未成年契約者のフィルタリングをブラックリスト方式適用へ

2008年8月1日から運用開始

(日経 IT Pro, 7/16)

》

Gmailから発信されるスパム、急激に増加中

(slashdot.jp, 7/17)。Gmail って便利ですね。from #1385807

> Gmail発のスパムが増えた理由は、GmailのCAPTCHAが破られたということもあるが、ブラックリストに入れられにくいGmailの高い信用度がスパマーに好まれるからでもある。

いや、それだけじゃない。

Gmailの最大の問題点は、web経由でメイルを送信する際、クライアントのIPアドレスをヘッダに記録しない点にある。

このために、DNSBLが全く使えない。

これじゃspamの温床になって当然だろう。

》

DS版「ドラクエ5」、マジコンでプレイすると船が港にたどり着けないトラップ

(痛いニュース, 7/17)、DS版ドラゴンクエスト5のコピープロテクトが話題に

(slashdot.jp, 7/17)。そういう「プロテクト」は昔からあったみたいですね。

》

ASP技術を採用しているウェブサイトにて改ざん被害が広がる

(トレンドマイクロ, 7/17)

》

紛失したPCのデータを遠隔から消去,KDDIがサービス開始

(日経 IT Pro, 7/17)

》

音声ガイダンスで料金の支払いを督促,NTT東日本を名乗る不審電話に注意

(日経 BP, 7/17)

》

Energy Starの責任者が語る、EPA/米国政府のグリーンIT最新施策

(computerworld, 7/17)。PC で国際エネルギースタープログラムに適合するのは、それなりに大変みたい。

》

「グーグルに広告を出したのに効果がない」--弁護士が広告掲載手法を巡って提訴

(CNET, 7/17)

》

有害情報対策の優良企業リスト化も? 民間による“規範"策定へ

(Internet Watch, 7/17)。「インターネット上の違法・有害情報への対応に関する検討会」話。

》

実演家の著作権保護期間、95年への延長を提案〜欧州委員会

(Internet Watch, 7/17)。「俺のものは俺のもの、人類全体なんかに還元するのは嫌なこった」ってコトですかね。

》

ニコニ・コモンズの詳細が判明

(slashdot.jp, 7/17)

》

Blizzard社 vs BOTプログラム開発者の裁判、BOTプログラムの著作権侵害認められる

(slashdot.jp, 7/17)。Blizzard は World of Warcraft の開発元。

問題を起こしたGPUの具体的な製品名は明らかにしていないが、一部報道よると問題を起こしたGPUは同じASICを用いて生産されたノートブック用の「G84」と「G86」の模様だ。

この話みたい: All Nvidia G84 and G86s are bad

(The Inquirer, 2008.07.09)。全ての (!) G84 / G86 GPU に欠陥があった?!

2008.07.31 追記:

関連: デル、NVIDIA GPU搭載ノートで発生する不具合を予防するBIOS

(PC Watch, 2008.07.29)

2008.10.15 追記:

関連:

FreeStyleWiki 3.6.2 および 3.6.3 dev3 以前の開発版に欠陥。

FreeStyleWiki が使用している CGI::Session にディレクトリトラバーサル欠陥があるため、パスワードを知ることなく管理者としてログインできてしまう。

FreeStyleWiki については patch

が用意されている。また CGI::Session 4.34 でも修正されている。

SECURITY: Patch CGI::Session::Driver::file to stop \ and / characters being used in

session ids and hence in file names. These characters, possibly combined with '..',

could have been used to access files outside the designated session file directory.

Reported by TAN Chew Keong of vuln.sg.

既に CGI::Session 4.35

というのもあるみたい。

こういう欠陥だそうで:

研究チームは、Wordや「Google Desktop」などの一般的なアプリケーションが暗号化ファイルを扱う際、HDD内の非暗号化セクションへデータを格納していることを突き止めた。

》

ガラス固化技術に重大な欠陥があるのは明らか 六ヶ所再処理工場営業運転の危険

(JANJAN, 7/8)

》

鯨肉横領を告発したグリーンピース・ジャパンスタッフ2名を起訴−国政調査権の発動で横領鯨肉の行方を調べるべき:「くじらどうなの?公開討論会」・下

(JANJAN, 7/15)

》

PHP 4.4.8用のStrict Sessionパッチ

(yohgaki's blog, 7/15)

》

「なくした“人生の一部”を取り戻せ」——オープンソースのノートPC追跡ソフト「Adeona」が完成 紛失/盗難にあったノートPCを持ち主の下へ——商用版にどこまで対抗できるか

》

食糧価格高騰で48か国の農業従事者に支援:FAO

(国連情報誌SUNブログ対応版, 7/10)

》

深刻なジンバブエ情勢 (国連情報誌SUNブログ対応版, 7/12)

》

はてな偽装広告疑惑!はちょっとあれでない?

(捨身成仁日記, 7/15)。倭文さん情報ありがとうございます。

》

「学校裏サイトは、別の有害サイトの入り口にも」、デジタルアーツ

(日経 IT Pro, 7/15)

》

総務省、青少年の安全なネット利用促進を目指すプログラム査定

(日経 IT Pro, 7/15)

》

CAPTCHA認証は“終わった”技術なのか

専門家は「次の技術に取って代わられる」と悲観的

(computerworld, 7/15)。終了。

》

総務省、通販番組ばかりを流している放送局を規制へ

(gigazine, 7/16)。「BSデジタル放送」ってそんなんばっかなの?

》

Symantec、Norton 2009のβ版公開

(ITmedia, 7/16)。来年のことを言うと鬼が……

》

竹島方面

「竹島は、歴史的事実に照らしても、かつ国際法上も明らかに我が国固有の領土です」

(外務省) と言ってるくせに教科書には何の記述もなかったというのがそもそも変な話だったと思うのだよなあ……。

》

教員採用汚職:不正合格は解雇、本来合格を救済へ 大分

(毎日, 7/16)。方向性は間違っていないと思うが、実際には、

教員採用汚職:不正判定困難か 大分県教委は資料破棄 (毎日, 7/16)

という苦しい状況の模様。

》

ICC:スーダン大統領の逮捕状請求 3万5千人虐殺容疑

(毎日, 7/15)、スーダン:国連職員が退避開始 ICCの大統領逮捕状で

(毎日, 7/16)

》

鉄道自殺が急増 影響深刻、踏みとどまって

(中日, 7/14)。

新幹線が2時間ストップ 米原駅で「ひかり」が人はねる (asahi.com, 7/8)

(通過用線路に侵入して自殺、新幹線前面血ドバ写真あり)

関連話。

中部国際空港に向かう常滑線では特に利用者への影響が大きく、車両の破損、乗客を代行バスに振り替える費用などで損害は数百万円に上る。新幹線の場合、特急料金の払い戻しや臨時の人件費などで数千万円の損害が出ることも。鉄道各社は基本的に損害を遺族らに請求し「場合によっては法的手続きを取る」(JR東海)。このため遺族側は、家族を失った心の傷に加え、多大な経済的負担を背負うことになるという。

運転士への影響も深刻だ。線路で人を見つけても、非常ブレーキをかけて「どいてくれ」と祈るしかない。遺体の確認作業などによる精神的ショックで辞めた運転士もいる。

関連: 新幹線と人が衝撃 (知的漫遊紀行, 7/9)。当該新幹線に乗っていたという人の記事。

この人は『「ひかり373号」の運転手は「何か衝撃」を感じたので、停止したのだろうね』と書いているが、

新幹線、米原駅線路で人はねる

(産経 MSN, 7/8) によると、

JR東海によると、ひかり373号は米原駅を通過するため、ホームから離れた通過用線路を走行していた。異常な音を聞いた駅係員が、列車防護スイッチを押し、周辺の新幹線を止めた。

運転手が異常に気づいて停めたわけではない模様。設計段階で、猪とか鹿とかと衝突することくらいは考えてあるだろうから、人間と衝突しても大した衝撃はないのかも (勝手な推測)。遺体はバラバラになって飛び散ったのだろうけど、ちゃんと回収できたのかなあ。

それはそれとして、やっぱり自殺自体をなくしていかないと。

人間やってりゃ、そのうちいいこともあるよ。死ぬ前に相談しようよ。

》

全国一斉休漁:漁師悲鳴 5年で燃料3倍、出漁で赤字

(毎日, 7/15)、クローズアップ2008:20万隻一斉休漁 窮状、遠洋も養殖も

(毎日, 7/16)。状況があまりにも急激すぎるため、短期的には補てんなどでなんとかするしかないと思うのだが、中長期的には「脱石油」の方向で解決しなければならない問題だろう。で、「脱石油」の方向は現状どうなっているんだろう、と思うのだが、

そういうところを突いた報道ってほとんどないんだよなあ。

IHI は船を目指しているようだが、住友電工は業務車を目指しているようで。

Firefox 2.0.0.16 登場。2 種類の欠陥が修正されている。

Firefox 3.0 にも同じ欠陥があり、近日登場予定の Firefox 3.0.1 で修正される予定。

また MFSA 2008-34

(mozilla-japan.org)

の場合は Thunderbird や SeaMonkey にも影響する。Thunderbird 修正版は開発中。

SeaMonkey は 1.11.1 で修正されている。

2008.07.18 追記:

Firefox 3.0.1 出ました。リリースノート。上記 MFSA 2008-34 / 35 に加え、

MFSA 2008-36: Mac OS X 上での悪質な GIF ファイルによるクラッシュ

(CVE-2008-2934)

が修正されています。Firefox 3 のみの欠陥です。

2008.07.24 追記:

Thunderbird 2.0.0.16 が登場しました。リリースノート。

APSB08-11 - Flash Player update available to address security vulnerabilities

Flash Player 9.0.124.0 をインストールした環境では、VeriSign の「セキュアドシール」(Flash 版) を正常に確認できない模様。

VeriSign は、GIF 版は問題ないので GIF 版を使ってくれ、と言っているようです。

Benjamin さん情報ありがとうございます。

》

はてなによる、偽装広告疑惑?

(悪徳商法?マニアックス ココログ支店, 7/12)

》

【速報】ニコニコ動画の特許出願が公開されました

(栗原潔のテクノロジー時評Ver2, 7/2)

》

写真家が著作権侵害でNHKを刑事告訴の件

(栗原潔のテクノロジー時評Ver2, 6/26)

》

漫画喫茶問題を貸与権で解決しようとする考え方について

(栗原潔のテクノロジー時評Ver2, 6/24)

》

【お知らせ】グリーンITの単行本を書き下ろしました

(栗原潔のテクノロジー時評Ver2, 6/23)

》

未対策PCをネットにさらすと4分で感染——米サンズのウイルス調査

(日経 IT Pro, 7/15)。まぁ、Windows XP ではこんなもんでしょう。

Vista で試すべき。

》

続・柏崎刈羽原発「震災」の影響(4)既設の原発等に活断層の存在が続々浮上

(JANJAN, 7/15)。さぁ、ストレッチだ! のび〜るのび〜るのび〜る……

これだけ羅列されると、あたかも原発に反対する立場からの活断層復活劇と思われるかもしれない。しかし島根のトレンチ調査のころ、原発反対派は嫌いだといって会ってもらえなかったという市民もいるし、何より原発の必要性は認めているのだそうだ。ただ、あまりにも欺瞞の審査がなされていることに対する怒りから、科学者として義憤を感じての行動であるという。

》

世界の土地が支配される! 〜バイオ燃料生産の恐るべき実態〜

(JANJAN, 7/15)

》

自民党の政策は「党員として胸をはれない」と支部が解散

(JANJAN, 7/15)。凄いな……。

》

日航機事故と当時の広告代理店 〜戦ったのは新聞社だけじゃなかった〜 (JANJAN, 7/13)。

》

全国で竹林崩壊?国土崩壊の先触れなのか

(JANJAN, 7/12)。あなたの近くの竹林はだいじょうぶ?

》

治安回復?のイラクの上下水道は「破壊の臨界状態」 (JANJAN, 7/11)

》

小学生天窓転落死亡事故 続報〜同小勤務経験教師が指摘する教育委員会の現場軽視

(JANJAN, 7/11)

一番危険だったのがプールで、地域に開放しているため大人用に作ってあり、深いので、本当なら底上げするブロックを入れればいいのですが、それはお金がかかるため、子どもが使う時には水位を低くし、水からプールサイドに上がるために壁にベンチのようなものを設置したとのことです。しかし1年生などはプールから上がれず、子どものお尻を押すアルバイトが雇われたそうです。そして、子どもが使う時に抜いた水をためて、夜になるとプールに戻す装置が設置されたそうです。

このように、同小学校の校舎は大人に開放することを兼ねて作ったため、子どものための施設ではなくなり、学校現場の要望に応えたものではありませんでした、とAさんは言います。

凄いな……。本来用途に不適であっては意味ないじゃないか……。

3年生の社会科には「屋上から眺めてみよう」という単元があるそうです。この小学校は、屋上には子どもを出さないということで設計したため、フェンスの高さは1.1m、天窓に柵も作らなかったけれど、屋上でやらなければいけない授業があることを、教育委員会は熟知していたはずだということでした。

……。

》

サングラス・マスクでATM操作はダメ…警察庁など要請へ

(読売, 7/15)。一口にサングラスと言ってもいろいろあるわけだが……。

今年1〜5月の全国の振り込め詐欺被害は前年同期比1・6倍の約137億4500万円。このままでは年間被害が300億円を超える可能性がある。

これだけ儲かるとなると、やってる方はやめられないだろうなぁ。

特に昨年末ごろから増えているのが、ATMの操作に不慣れな高齢者に携帯電話で指示を出しながら、指定の口座に振り込ませる手口。

ATM にもれなくケータイジャミング装置を設置すべきなんじゃないの?

……ATM 周辺でのケータイの利用を制限する話もあるそうで:

振り込め詐欺防止 ATM周辺の警戒強化を要請へ 警察庁

(産経 MSN, 7/15)。arai さん情報ありがとうございます。

》

圧力式炊飯器で煮物やスープ、やけどの恐れ 都が実験

(asahi.com, 7/15)。もともと目的外利用だからなぁ……。

まぁ、そういう目的の場合は圧力式じゃない方がいいということみたいですね。

》

仏ダッソー社、無人航空機「AVE-D」の完全自動運行実験に成功

(technobahn, 7/14)、First fully autonomous flight for AVE drone

(Dassault, 7/7)。エプロンから出発、滑走路に進入、離陸、空中起動、着陸、ブレーキ、エプロンに戻る、を全て自律して実行。ターミネーターにまた一歩近づいた。

》

誤訳・珍訳について再び

(栗原潔のテクノロジー時評Ver2, 6/28)

ところで、こういう感じで誤訳サイトを見回っていて非常に頭に来たパターンがあります(上記サイトとは別のサイトに載っていた話)。かなりヒットした作品の翻訳なのですが、原文の一部(4ページ分)くらいをカットして、しかも、カットしたことのの整合性を取るために「あまり多くは語らないが」というせりふを訳文に追加してしまった(もちろん、原文にはこんなせりふはない)部分があるらしいのです。

これか? アホでマヌケなアメリカ白人のレビュー: アホでマヌケな翻訳本 悪訳本の金字塔 (amazon)

》

ソフトウエア等の脆弱性関連情報に関する届出状況

[2008年第2四半期(4月〜6月)]

(IPA, 7/15)。ウェブサイトに関する届出、1Q ほどではないにせよ多いですね。

ウェブサイトの脆弱性で90日以上も対策が完了していないものが、図8に示すように、前四半期から28件増加し136件となりました。SQLインジェクションのように、深刻度の高い脆弱性でも修正が長期化しているものがあります。

》

『中堅・中小企業のためのIT経営・IT活用セミナー』〜 躍進企業に求められる攻めと守りとは? 〜。

2008.07.17、東京都目黒区、無料。って明後日じゃん。園田道夫×藤田憲治……どういう対談になるんだろう。

》

デスクトップPC(Mate及びMateJ)の

部材入手難による出荷遅延について(お詫び)

(NEC, 7/7)。NECと富士通の一部PC、筐体製造元の経営難で出荷停止に?

(slashdot.jp, 7/5) の件。

Apache Struts 2.0.11.2 リリースノートに

Struts 2.0.11.2 comes with a security fixed version 2.0.5 of XWork, which corrects a serious vulnerability in ParametersInterceptor allowing malicious users to remotely change server side context objects. All users are strongly encouraged to upgrade to Struts 2.0.11.2.

と書かれている件。

うーん……とりあえず様子見するしかなさげ?

主張を信じる限りでは、実は Errata に全部書いてあるっぽいのですが……。

2008.07.16 追記:

そういえば、昔、Pentium F00F バグ (ウィキペディア) なんてのもありましたね……。

もしかして、昨年の、特定のインテルプロセッサを搭載するデスクトップ製品のシステムBIOSをアップデートしてください(改版)の話のつづきだったりするんだろうか……。

》

法案が廃案となった今こそ,電子投票について活発な議論を

(日経 IT Pro, 7/15)

》

FSF、海賊版拡散防止条約に対し反対意見を表明 (Open Tech Press, 7/14)

》

Kismetパケットスニッファ入門 (Open Tech Press, 7/14)

》

カナダのオープンソースコミュニティが不安を指摘する著作権法の草案 (Open Tech Press, 7/14)

》

第5回神戸情報セキュリティ勉強会「セキュメロ」 。

2008.08.02、兵庫県神戸市、無料。

》

闇取引される個人情報が値崩れ、“フルセット”でも1件わずか1ドル

(日経 IT Pro, 7/14)。1ドルで楽しむべ。

》

新司法試験にネット規制の問題のリアリティ

(崎山伸夫のBlog, 7/14)、新司法試験に架空の「ネット規制法」出題

(ITmedia, 7/14)

》

摩訶不思議なマルウエアの検出数

(日経 IT Pro, 7/14)

》

ニューヨーク・ケネディ国際空港で管制方式を緊急変更。ニアミス発生を未然に防ぐ

(aviationnews.jp, 7/14)

》

今日相談を受けた、誤検出っぽい事例。

相談しに来た人は GData のを使ってたみたい。

》

商習慣の大幅変更も−「工事進行基準」にゆれるSIer

(Enterprise Watch, 7/11)

》

Wiresharkで特定の通信セッションだけを抽出して表示する (@IT, 7/11)

》

POPFileで構築する迷惑メール・フィルタ

(@IT, 6/23)

》

グループ・ポリシーでOffice互換機能パックのデフォルトのファイル保存形式を2007形式に変更する

(@IT, 7/11)

》

WASForum Conference 2008 方面

》

米英金融革命の終わり (tanakanews.com, 7/8)、

アメリカ型金融の破綻 (tanakanews.com, 7/12)、

》

(MS-Windows)TightVNC Ver.1.3.9漢字キー対応4 を公開

(あんでるどん, 1/1)。UltraVNC 1.0.4 RC16 が手元の環境ではどうにも安定しないので入れかえ。

》

アフガニスタン:誤爆で民間人47人死亡 米軍機が結婚式車列を

(毎日, 7/12)。USA はあいかわらず結婚式とタリバンの区別がつかないようで。

iPhone v2.0 / iPod touch v2.0 登場。複数の欠陥が修正されている。

関連:

-

Microsoft 2008 年 7 月のセキュリティ情報

-

WSUS 2.0 環境の WMSDE に MS08-040 patch を適用する場合の話、適用すべきなのは日本語版 patch ではなく英語版 patch なのだそうだ。ややこしや。

-

日本のインターネットが終了する日

-

マイクロソフト セキュリティ アドバイザリ (954960)

Microsoft Windows Server Update Services (WSUS) によるセキュリティ更新プログラムの展開がブロックされる

Windows 2008 上で上記修正プログラムを適用するには、エクスプローラから右クリックして [管理者として実行] を選択する必要があるそうだ。

また、この修正プログラムはアンインストールできないそうだ。

Wireshark 1.0.2 登場。Wireshark 0.8.19 〜 1.0.1 に存在する、パケットの再構築時に crash する欠陥 wnpa-sec-2008-04 が修正されている。

》

「チャレンジ・ザ・G8サミット 私たちの世界をつくろう!ピースウォーク」(2008.07.05) で「警察暴力が炸裂」、逮捕者 4 名話。

》

個人情報保護法 ガイドラインの共通化

(まるちゃんの情報セキュリティ気まぐれ日記, 7/4)

》

孤独と絶望、でも世界は君を抱きしめてはくれない

(保坂展人のどこどこ日記, 7/5)、

孤独の果てに「世界」と出会う訓練

(保坂展人のどこどこ日記, 7/6)。17歳で魯迅ですか。小島の17歳は……竹村健一だったな (笑)。

》

IE 8 Security。いろいろ機能あるからβ試してね、ということかしらん。

》

Gaming the Vote: Why Elections Aren't Fair (and What We Can Do About It)

(Okumura's Blog, 6/28)

》

そろそろ目を覚まそうよ、「年金積立金5兆円含み損」

(保坂展人のどこどこ日記, 7/4)

》

Oracleが2008年第3四半期定例パッチで45件のぜい弱性を修正,15件は遠隔攻撃関連

(日経 IT Pro, 7/11)。予告。

》

VirusScan Enterprise のTerminal Serviceへの対応

(マカフィー)。どこが更新されたんだろう。

》

ダビング10「対価の還元」を補償金に限定するな、JEITAが主張

(Internet Watch, 7/11)

》

平成20年「情報通信に関する現状報告」(情報通信白書)の公表

(総務省, 7/11)

》

ウイルス感染防止へ「危険なWebサイト」データベース構築を検討 - 総務省 (マイコミジャーナル, 7/7)。レピュテーション話。トレンドマイクロから買ってきてオワリかも。関連:

今すぐほしい人は、こんなのもあります。

》

著作権の間接侵害(4)付随的な争点となるプロバイダ責任制限法と自動複製機器

(日経 IT Pro, 7/8)

》

つくられたナショナリズム:「調査捕鯨」と逮捕劇問題の本質は何か?−「くじらどうなの?公開討論会」・上 (JANJAN, 7/10)

》

「科学の名による冤罪—足利事件」再審無罪を求める東京集会参加報告

(JANJAN, 7/10)

当時は、指紋とDNAは同様の証拠能力があるとされ、画期的な技術が開発されたと思われていたそうです。一審の弁護士も菅家さんが犯人だと思っていました。しかし、最新の技術でDNAの鑑定をした結果、菅家さんのDNAは「16‐26」という型ではなく、「18‐29」の型であることが判明しました。

佐藤弁護士によると、型の違いはB型とA型のちがいほどの違いであり、当時の技術水準は低かった、と語りました。一審判決後、科警研はサイズマーカーの誤りを認め、犯人のDNAは「16‐26」ではなく、「18‐30」と訂正しています。

しかし、菅家さんのDNAはその型とも違います。これだけで菅家さんが犯人ではないことがわかる、と佐藤弁護士は強調しました。

》

裁判員制度におけるメディア規制の真の狙いと戦わないメディア〜次号インパクションに掲載

(情報流通促進計画 by ヤメ記者弁護士(ヤメ蚊), 7/11)。

》

米Kingston,政府調達のセキュリティ基準満たす暗号化USBメモリー

(日経 IT Pro, 7/11)。FIPS 140-2 レベル 2 だそうで。

FIPS 140-2 自身については、ちょっと古いけど、

平成11年度 スマートカードの安全性に関する調査 調査報告書

(IPA) の

IV. 安全性評価の標準化動向

がいいかな。

》

CanSecWest 2008参加レポート - Part 2

(高橋晶子のセキュリティ漂流記, 7/10)

》

WASForum Conference 2008 方面

》

イラン中距離弾道ミサイル「シャハブー3」の発射演習(続報)*

(aviationnews.jp, 7/11)

》

Vulnerabilities in AV software

(McAfee blog, 7/10)。よくあるマーケ話ということで FA。

》

【緊急情報】カラーコンタクトレンズ、ついに規制

(薬事日報, 7/11)

》

「後発医薬品」品質検証の新システム導入へ…厚労省

(読売, 7/9)。オリジナル 1 に対して、ジェネリックって 10 とか 20 とかあるように思うのですが、全部検証できるんですかね?

まぁ、できるじゃなくてやる、という話なのでしょうが。

後発医薬品は従来品と同じ有効成分を使うが、着色料などの添加物が違うため、品質を疑う医師や薬剤師が多い。一部の薬に対しては、「不純物が混ざっている」「効かない」などと批判する論文や症例報告も出ており、後発医薬品が市場で半分を占める米英に比べ、日本では17%(2006年度)と低迷している。

日本の場合は「安価にオリジナル薬を利用できる」という、すばらしい医療体制だったわけですから……。でももう限界なのでジェネリックに舵を切っている模様。

関連:

》

蒼龍の「感電」事故、実は火災が発生していた。MHI、またですか?

建造中の新型潜水艦で感電、2人重傷3人軽傷 神戸

(asahi.com, 7/9)

潜水艦内で火災起きていた 神戸市消防局が断定

(asahi.com, 7/10)

三菱重工業神戸造船所(神戸市兵庫区)で建造中の新型潜水艦内で5人がやけどを負った事故で、神戸市消防局は9日、艦内で火災が起きていたと断定した。同造船所は電流の計測器から火花が散っただけと判断して市消防局に火災を通報しておらず、同局は消防法の通報義務違反の疑いがあるとみている。同造船所は「火花を浴びたやけどで、火災ではないと判断した」と説明している。

(中略)

市消防局が負傷者に聴いたところ、2人が「小さな炎が艦内の2カ所からあがり、消火器で消火した。煙も充満した」などと説明。艦内には消火器を噴霧した跡があり、熱い空気や煙を吸った時に起きる気道熱傷を負った作業員もいたため、火災と断定した。

》

今だ、国政調査権を使え! 目だ!

》

Help EFF Continue the Fight Against Warrantless Wiretapping

(EFF, 7/10)

》

イラン、ペルシャ湾の軍事演習で"音速"魚雷も発射テスト?

(aviationnews.jp, 7/11)。軍事的緊張が高まってくると、こういうマユツバ話がゴロゴロ出てくるんだけど、ごく稀に本当が混ざっているのが怖いんだよなあ。

イラン / イスラエル関連: 米海軍、対イスラエル弾道ミサイル攻撃に備えたイージス艦訓練を実施。米統合参謀本部議長、マレン大将がイスラエル訪問時

(aviationnews.jp, 7/11)

》

New SDL Website

(The Security Development Lifecycle, 7/10)。

http://www.microsoft.com/sdl

だそうです。http://msdn.microsoft.com/en-us/security/cc448177.aspx

に飛ばされるようですが。

》

【ベトナム事故】一つの基礎で生じた「12mm以上」の不等沈下でカントー橋は崩落

(日経 KEN-Plats, 7/10)

事故の原因は、隣り合う支保工の間で生じた不等沈下ではなく、T13U (小島注: P13橋脚とP14橋脚の間にある支保工) のパイルキャップの中で生じた不等沈下だった。パイルキャップとは上部の構造物と杭からの力を相互に伝える接合部材。柱や杭といった部材が定着されている。

T13Uの支柱の基礎をボーリング調査したところ、P14橋脚側の杭は緩い砂質層の中に打ち込まれていた。これに対してP13橋脚側の杭は、密度の高い砂質層に打ち込まれていた。

この土質の差から、1辺がわずか5m程度のパイルキャップの中で不等沈下が発生。緩い砂質層のP14橋脚側に傾いたことがわかった。調査委員会は、パイルキャップ内の杭の間で起きた不等沈下の量は12mm以上と計算している。

なんというか……まるで「サンダーバード」を見ているかのような事故だな……。

関連:

うわ、こんなことになってたんだ……。知らなかった。

「ドコモ、iモード用のユニークなIDを学校裏サイトにも開放へ」とか「ドコモ、iモード用のユニークなIDをブラックサイトにも解放へ」とか、そういうことだよね……。

どうやら、平成19年度中という区切りで、契約者固有IDの全サイトへの送信というのが、「日本のケータイWeb」の「標準仕様」となったようだ。

これが総務省の公開されていない方針に基づくものであるかどうかは知らない。何をもって「ケータイWeb」であるのか、その定義が存在するのかわからないが、とにかく、NTTドコモの「iモード」、auの「EZweb」、ソフトバンクモバイルのWeb、イー・モバイルの「EMnet」のいずれも、契約者固有IDをHTTPのヘッダに載せて全サイトに送信するようになった。

なぜこの時期にこのような展開になったのか。(中略) つまり、悪質なユーザを締め出すために、契約者固有IDの勝手サイトへの送信を必要としているわけだ。

うーん……。そういうやり方は副作用ありすぎだと思うのだけど、世の中既にそちらの方向に行ってしまった後なのね……。いやあ、怖いなあ。

契約者固有IDを全サイトに送信するのが標準仕様である「ケータイWeb」においては、次の通り使い方に注意する必要がある旨、情報セキュリティを専門とする者として一般利用者へ勧告したい。

- ケータイWebにおいては、絶対に住所氏名を入力しない。

- 商品配送先として住所氏名の入力が必要となるネットショップは利用しない。(着メロ等のダウンロード購入のように、住所氏名を送信する必要のないショッピングしかしないようにする。)

- どうしても物を買いたいときは、携帯電話会社が運営するショップを使う。(携帯電話会社は、ユーザIDを流用することはないので。)

- ケータイWebにおいては、完全に匿名で使うことを覚悟するか、又は、常に非匿名であることを前提に行動する。

- 匿名を選択する場合は、自分が誰であるかわかるようなことを、どのサイトでも明らかにしないようにする。

- 非匿名を選択する場合は、自分が誰であるかはどのサイトでも知られ得ると覚悟して、それでもかまわない行動しかとらないようにする。

こんなリテラシーが必要な社会になってしまったのね……。いやはや。

この調子で、何年か後には、「PCもケータイWeb同様に固有IDの送信を義務づける」という法案が浮上するかもしれない。

そんな法案が出そうになったとき、私たちは、ちゃんとくい止めることができるだろうか。

「日本発」の Web ブラウザが支配的な立場にあったなら、既にそうなっていたのかも……。ひー。

これはセキュリティ対策の必要性を訴えるときにしばしば苦労させられるのと同様の話だ。きちんと事前に対策を打てば被害は出ない。それを後になって、「現に被害はない。その懸念は杞憂でしょう。」と言われたとき、セキュリティ専門家はどう応じるべきだろうか。

杞憂で済んでいるうちに対策を実施して、本当に杞憂にしてしまうのが、正しい技術者だと思うのだが……。別にセキュリティに限った話じゃないよね……。

2008.07.14 追記:

関連:

2008.07.30 追記:

関連:

-

Microsoft 2008 年 7 月のセキュリティ情報

-

-

APSB08-15 - Security Update available for Adobe Reader and Acrobat 8.1.2

-

Vulnerability Note VU#800113 -

Multiple DNS implementations vulnerable to cache poisoning

-

ZoneAlarm 話と同様のことが Check Point Secure Access/Integrity クライアントでも発生してました話。更新版が出ています。

また、CheckPoint VPN-1 / UTM-1 / Connectra を使用している場合は、SmartDefense の DNS リクエスト・スクランブル機能を有効にすることで、この欠陥を回避できるそうです。

あと、DNSの脆弱性に対するパッチが公開 (Open Tech Press, 2008.07.11) によると、Kaminsky氏のWebサイト

の [Check My DNS] ボタンで自身の DNS サーバを検査できるそうです。

》

米国上院が可決した「テロ監視プログラム延長」の顛末

通信事業者の免責条項を巡り議会は紛糾

(computerworld, 7/10)

》

iPod課金先送りへ、権利者とJEITAの対立で補償金議論振り出しに

(Internet Watch, 7/10)

》

イージス艦情報漏えい:3佐、無罪を主張…横浜地裁初公判

(毎日, 7/10)。報道内容を見た限りでは、「特別防衛秘密」に該当するにもかかわらず、そのことが全く明記されていない資料だった?

という疑問が。

もし本当にそうなら、無罪にすべきでしょう。

というか、もし明記されていれば、これだけ広がっていたのだから、誰かが「コレはマズいのでは」と気づくよねえ。

》

タミフルと異常行動「関連なし」 厚労省が10代処方禁止見直しも

(産経 MSN, 7/10)

》

1万円の硫化水素除去装置に照会殺到 大阪市消防隊員を表彰

(産経 MSN, 7/10)

》

ディスプレイを“正しく”使えば疲労は減る——ナナオの疲れ目対策とは?

(ITmedia, 7/4)、今の液晶の輝度は明るすぎ、適切に輝度を下げよ

(slashdot.jp, 7/3)。短時間観賞するだけならともかく、長時間作業する場合は……ってことだろうなあ。で、デフォルト設定は前者ですよ、と。

手元の SONY の奴は「バックライト輝度 30%、コントラスト 70%、ブライトネス 50%、色温度 6500K」で使用中。

》

CO2増加で海洋酸性化が急激に進行中:「6500万年前の恐竜絶滅時のレベル」へ

(WIRED VISION, 7/7)

》

「JCO臨界事故住民健康被害訴訟」控訴審はじまる

(JANJAN, 7/6)。

》

韓国は燃えているか

》

Advisory: Unexpected terminations of selected Sophos products by zero-byte MIME attachments

(Sophos, 7/9)。Sophos Email Appliance / Pure Message for Unix / SAVI

ねた。

》

権威主義を脱却していない日本〜民主主義を実現するために必須となるネットの自由

(情報流通促進計画 by ヤメ記者弁護士(ヤメ蚊), 7/8)。

アラブ諸国の情報統制

インターネット・コントロールの政治学

(慶應義塾大学出版会) は他人事じゃない話。

》

ウィキメディア財団理事選挙

(Okumura's Blog, 7/8)

》

eBayとPayPal,フィッシング対策でGmailと協力

(日経 IT Pro, 7/9)

Googleは,発信元をeBayあるいはPayPalと偽る電子メールがGmailユーザーに配信されるのを防止するために,Gmailサービスに送信ドメイン認証技術「DomainKeys」および「DomainKeys Identified Mail(DKIM)」を導入。

Gmail における DomainKeys / DKIM の利用は以前から行われていたわけですから、「導入」と言うと語弊があるのでは。元ねたである eBay And PayPal Team Up With Gmail To Fight Phishing

(PayPal) でも

Through the use of DomainKeys and DomainKeys Identified Mail (DKIM) e-mail authentication technology, Google is able to prevent the delivery of fraudulent eBay and PayPal messages into Gmail users' inboxes.

DomainKeys / DKIM を利用して、としか言ってません。そもそも、

Yahoo!とeBay,「Yahoo! Mail」におけるフィッシング攻撃対策で協力

(日経 IT Pro,

2007.10.05) にあるように、このあたりの話は Yahoo! の方が先だったわけですし。実態としては、Gmail における DomainKeys / DKIM を、eBay / PayPal については強く適用することにした、くらいの意味なのでは。

》

グーグル:「検索結果の手動調整はない」

(CNET, 7/10)

この分野を統括するGoogleのフェローであるAmit Singhal氏の投稿の中で最も興味深い部分は、なぜ同社が、正しく順序付けするために特定の検索結果を手作業で上位に移動させることをしないのかについて説明した部分である。

Google の場合、どちらかというと、特定の検索結果を手作業で下位に移動させているんじゃないかという気がするのですが……。

》

掲示板監視のイー・ガーディアン、犯行予告通報活動

(ITmedia, 7/9) を開始した、という話。

》

民主党次期大統領候補、オバマ上院議員の搭乗機で操縦装置に異常発生。NTSB(米国家運輸安全委員会)が調査開始

(aviationnews.jp, 7/10)。24 風味?

MD-8x 方面については、FAA(米連邦航空局)、マクダネル・ダグラスMD-80型機シリーズに耐空性改善命令。対象機数は米国内で670機

(aviationnews.jp, 7/10) なんて話もあるそうで。

》

日本でのフィルタリングと思想・信条の自由の関係

(崎山伸夫のBlog, 7/9)。「有害情報」の起源 (崎山伸夫のBlog, 7/8) とあわせて興味深い。

》

世界最大規模のネット犯罪組織「RBN」、前身はわずか5人のグループ

(日経 IT Pro, 7/10)。Kaspersky の Sergey Golovanov 氏へのインタビュー。

》

Webブラウザを使い続けるための“お勧め”設定【プラグイン管理編】 (日経 IT Pro, 7/10)

》

10代のネット利用を追う

問題はネットではなく現実の側にある〜「学校裏サイト」著者に聞く

(Internet Watch, 7/10)

》

情報教育は実際どうなっているのか

(ITmedia, 7/7)

》

韓国でトンだ模倣 みそカツ「矢場とん」、当局に訴え

(asahi.com, 7/10)。韓国にニセ矢場とんですか。

》

米国の空港で紛失/盗難に遭うノートPCは毎週1万2,000台

(computerworld, 7/9)。「毎週」?!

一方、Ponemon Instituteの代表を務めるラリー・ポネモン(Larry Ponemon)氏は、調査結果と各空港の紛失/盗難件数が食い違っている理由として、同社調査員らの手法を挙げる。「われわれは、TSAのセキュリティ・チェックポイントや空港内の各施設、搭乗ゲート、売店など、広範なエリアを担当する一般職員を対象に聞き取り調査を行った」

この一般職員というのが“クセ者”で、一時的に紛失したケースもカウントしていることが多いのだ。実はこうしたケースが1万2,000台/週の大部分を占めている。1つの例として、空港内のレストランやセキュリティ・チェックポイントにノートPCを置き忘れたものの、すぐ気がついて取りに来たというケースがある。こうした数字は当局の公式統計には報告されないそうだ。

》

山谷剛史のマンスリー・チャイナネット事件簿

2008年6月

(Internet Watch, 7/9)。去年 Norton が中国語版 Windows を誤検出で破壊した話の続報が。

2007年、ノートンの中国語版セキュリティ製品の正規版または海賊版を利用するユーザーが、同社製品をアップロードしたところ、OSのファイルを間違って消してしまい、多くのパソコンが起動できなくなってしまった事件があった。

このとき、同製品の正規版を利用していてパソコンが動作しなくなってしまった広州の一利用者がノートンを相手取って1644元(約2万5500 円)の損害賠償を請求した裁判で、6月30日に判決が下された。判決は、被告のノートンが、原告の市民に248元(約3850円)の損害賠償を行うというもの。原告の広州市民はこれを不満とし、控訴する予定だという。

3850円!! 関連:

》

TLDは本当に“自由化”されるのか、JPRS堀田取締役に聞く

(Internet Watch, 7/8)

》

肥料価格高騰と、新しい合成法の研究 (WIRED VISION, 7/8)

》

世界の石油供給、5大「急所」——「攻撃されれば国際経済が危機に」

(WIRED VISION, 7/8)。ホルムズ海峡は今まさに hot な話題ですな。

》

マイクロ波で脳内に音を発生させる兵器『MEDUSA』:「サブリミナルメッセージも」

(WIRED VISION, 7/8)。マイクロ波……大丈夫なのか?!

》

PC管理はエンドユーザー自身で——「マイPC・セルフ管理」の時代

IT運用管理の新アプローチがもたらすメリットとリスク

(computerworld, 7/9)

もちろん、あらゆるタイプの企業がPCのセルフ管理モデルに向いているわけではない。このモデルの導入に取り組んでいる企業は、自宅にもPCを所有し、ある程度の技術スキルがあるホワイトカラーを対象にしていることが多い。対照的に、コールセンターはPCのセルフ管理には適していない。保険会社の証券管理や、製造現場、病院など、作業内容が定型化されている業務で使用されるPCも同様にセルフ管理に不向きである。

》

「情報セキュリティ実践トレーニング 2008 Summer」のネットワークセキュリティコースの内容を更新

(Eiji James Yoshidaの記録, 7/8)

》

The S.P.A.M Experiment Final Report

(McAfee blog, 7/8)

Java SE 6 / 5.0 / 1.4.2 / 1.3.1 に複数の欠陥。

Java SE 6 Update 7 / 5.0 Update 16 / 1.4.2_18 / 1.3.1_23 で修正されている。

関連:

》

新型インフル:ウイルスの増殖助けるたんぱく質特定 東大

(毎日, 7/9)

》

『スカッとゴルフ パンヤ』公式サイト緊急メンテナンスの経緯についてのお知らせ(PDF)

(まっちゃだいふくの日記, 7/9)

》

不正採用、03年以前も?大分県教委参事「聞いていた」

(asahi.com, 7/9)。大分県には、まっとうに合格した教員は何人いるの?

そして、他の都道府県は?

》

スポットCM不振 TBSも役員報酬カット

(asahi.com, 7/9)。終りのはじまり。

》

イラン長距離弾道ミサイル『シャハブ3』発射テスト。イスラエル全土が射程内

(aviationnews.jp, 7/9)

関連じゃない:

》

地デジで有名な「B-CAS」の財務状況が明らかになったので税理士に鑑定してもらいました

(gigazine, 7/9)

・B-CAS社はただの「トンネル会社」、裏にさらに儲けている会社がある可能性あり

あくまでも感想だが、B-CAS社というのが「トンネル会社」になっている可能性がある。つまり、最大の利益を上げているのはB-CASカードを作っている取引先会社、あるいはB-CASカードに必要なチップなどを作っている取引先会社が黒幕という可能性が考えられる。B-CASカードの仕組みから考えて原価は相当安いはずであり、公開されている財務状況からだと明らかにカードの原価が高価すぎる。一番利益を出しているのはB-CAS社ではなく、カードを作っている会社ではないか。

・取引先会社の一覧が必要

今後公開すべきは関連子会社ではなく、取引先会社の一覧。一体どこが儲けているのか、取引先会社がわかれば判明する。

関連:

》

ウイルスバスター コーポレートエディション 8.0 Critical Patch (Build_1257.1) 公開のお知らせ

(トレンドマイクロ, 7/9)

》

杉並区が住基ネット参加へ、「区民選択方式」認められず

(読売, 7/8)

》

哺乳瓶のビスフェノールA、厚労省が健康影響評価を依頼

(読売, 7/8)

》

生コンに溶融スラグを違法混入 (建築基準法第37条違反)

》

米、チェコとMD施設設置文書に調印

(産経 MSN, 7/8)

》

セブン−イレブン:仕入れ価格、加盟店へ報告義務 最高裁が2審破棄、審理差し戻し

(毎日, 7/5)。実質勝訴。

セブン−イレブンでは、加盟店が本部に商品を注文し、本部が仕入れ先に商品を一括発注している。代金は本部がいったん仕入れ先に支払った上で、加盟店に請求しているが、加盟店は仕入れ単価や値引き額などを知らされていない。このため群馬、埼玉両県の現・元経営者2人が「商品が高すぎ、本部が支払額と加盟店への請求額の差額を『中抜き』していても検証できない」と訴えていた。

関連:

予定どおり「重要」x 4 なのですが、DNS ねた、「重要」でいいんですか?

と思っちゃうんだよね。

-

MS08-037 - 重要:

DNS の脆弱性により、なりすましが行われる (953230)

(Microsoft)

-

-

MS08-038 - 重要:

Windows エクスプローラの脆弱性により、リモートでコードが実行される (950582)

(Microsoft)

-

-

MS08-039 - 重要:

Exchange Server の Outlook Web Access の脆弱性により、特権の昇格が起こる (953747)

(Microsoft)

-

Exchange Server 2003 / 2007 の Outlook Web Access に 2 つの欠陥。

-

MS08-040 - 重要:

Microsoft SQL Server の脆弱性により、特権が昇格される (941203)

(Microsoft)

-

SQL Server 7.0 / 2000 / 2005、MSDE 1.0 / 2000、SQL Server 2005 Express Edition、Windows SQL Server 2000 Desktop Engine (WMSDE)、Windows Internal Database (WYukon) に 4 つの欠陥。

patch があるので適用すればよい。ただし、WSUS 2.0 環境の WMSDE に MS08-040 patch を適用する場合、自動更新や Windows Update ではうまく適用できない模様。手動で

SQLWMSDE-KB948110-x86-ENU.exe /upgradesp sqlrun BLANKSAPWD=1 INSTANCENAME=WSUS

などとすると適用できるそうだ。

関連:

2008.07.11 追記:

関連:

2008.07.14 追記:

WSUS 2.0 環境の WMSDE に MS08-040 patch を適用する場合の話、適用すべきなのは日本語版 patch ではなく英語版 patch なのだそうだ。ややこしや。

Microsoft Word 2002 (Word XP) に欠陥があり、攻略 Word ファイルによって任意のコードを実行できる。この欠陥は Word 2000 / 2003 / 2007、Word Viewer、Office Compatibility Pack for Word、Excel、PowerPoint には存在しない (と、現時点では考えられている)。CVE-2008-2244

修正プログラムは開発中。関連:

2008.08.13 追記:

MS08-042 - 重要:

Microsoft Word の脆弱性により、リモートでコードが実行される (955048)

で修正された。Word 2002 (XP) だけでなく Word 2003 も修正されている。

2008.08.14 追記:

関連: MS08-042 : Understanding and detecting a specific Word vulnerability

(Microsoft Security Vulnerability Research & Defense, 2008.08.12)

複数の DNS 実装に欠陥。DNS クエリに十分なエントロピーがない

(トランザクション ID のランダム性、および/または UDP ソースポートのランダム性が足りない)、あるいは偽の DNS レスポンスを受け入れてしまうために、DNS キャッシュ汚染が可能。

本件に関する詳細情報は、2008.08.07 の Black Hat conference において Dan Kaminsky 氏から発表される予定。

ベンダー情報:

ISC - BIND 全バージョンに CVE-2008-1447 欠陥。BIND 9.5.0-P1 / 9.4.2-P1 / 9.3.5-P1 で修正されているが、10,000 クエリ/秒 を越える環境ではパフォーマンスの問題が発生する。新ベータ版 (9.5.1b1, 9.4.3b2) では欠陥の修正に加えてパフォーマンスの最適化が図られており、影響を軽減できる。

http://www.isc.org/sw/bind/bind-security.php を参照。

The patches will have a noticeable impact on the performance of BIND caching resolvers with query rates at or above 10,000 queries per second. The beta releases include optimized code that will reduce the impact in performance to non-significant levels.

また ISC はファイアウォールポリシーに関する注意を呼びかけている。

DNS administrators who operate these servers behind port-restricted firewalls are encouraged to review their firewall policies to allow this protocol-compliant behavior. Restricting the possible use of various UDP ports, for instance at the firewalls, in outgoing queries and the corresponding replies will result in decreased security for the DNS service.

あと、いつものおことば。

Again, DNSSEC is the definitive solution to this type of attack. ISC strongly encourages DNS administrators to deploy DNSSEC as soon as possible to fully address this problem. DNS domain owners that want their data to be protected against spoofing to the end-user must sign their zones. ISP and Enterprise DNS administrators who provide caching recursive name servers to their users should enable DNSSEC validation.

こんなのも。

DNSSEC Lookaside Validation (DLV), offered by ISC and others, is another DNSSEC deployment option.

RFC5074: DNSSEC Lookaside Validation (DLV) というものがあるのですか。ぐぐってみたら、DNSSECの勉強 (7) (yebo blog, 2007.01.18) を発見。

Noninum - Nominum Security Advisory NOM-20080708。

Nominum Information for VU#800113

によると、CNS 3.0.4.0 以上 / Vantio 3.3.1.0 以上で CVE-2008-1447 に対応している模様。

Microsoft - Windows 2000 / XP / Server 2003 / Server 2008 に欠陥。

Windows Vista にはこの欠陥はない。MS08-037 - 重要:

DNS の脆弱性により、なりすましが行われる (953230)

(Microsoft) を参照。

patch が用意されているので適用すればよい。

なお、この patch を適用すると、ZoneAlerm が不具合を起こすようです。

Cisco - 一部のプロダクトに CVE-2008-1447 欠陥。詳細については Cisco Security Advisory: Multiple Cisco Products Vulnerable to DNS Cache Poisoning Attacks を参照。

Foundry - この欠陥はない。

Juniper - Juniper Networks, Inc. Information for VU#800113 を参照。

関連:

2008.07.10 追記:

MS08-037 patch で ZoneAlarm が不具合の件、

Workaround to Sudden Loss of Internet Access Problem

(ZoneAlarm.com) が公開され、修正版が配布されています。英語版のようです。

また回避方法が 2 種類あるそうです。

ZoneAlarm の [インターネット ゾーン セキュリティ] スライダーを [中] に設定する。

MS08-037 patch (KB951748) をアンインストールする。

あと、追加情報:

2008.07.11 追記:

ZoneAlarm 話と同様のことが Check Point Secure Access/Integrity クライアントでも発生してました話。更新版が出ています。

また、CheckPoint VPN-1 / UTM-1 / Connectra を使用している場合は、SmartDefense の DNS リクエスト・スクランブル機能を有効にすることで、この欠陥を回避できるそうです。

あと、DNSの脆弱性に対するパッチが公開 (Open Tech Press, 2008.07.11) によると、Kaminsky氏のWebサイト

の [Check My DNS] ボタンで自身の DNS サーバを検査できるそうです。

2008.07.12 追記:

さらなる検査方法。dig +short porttest.dns-oarc.net TXT を実行すればよいそうです。

Windows な人は、Windows 用の BIND バイナリを使うとか。

2008.07.18 追記:

Blue Coat の状況: DNS CACHE POISONING VULNERABILITY (CERT VU#800113)

(Blue Coat, 2008.07.14)。複数のプロダクトに patch が用意されています。

2008.07.22 追記:

関連:

2008.07.23 追記:

複数の DNS サーバ製品におけるキャッシュポイズニングの脆弱性

(JPCERT/CC, 2008.07.09) が更新されました。

2008年7月22日、当初の予定より早く本脆弱性の攻撃手法に関する情報が誤って公開されました。このため、近日中に本脆弱性を狙った攻撃が発生する可能性が高まりました。管理者は、各製品ベンダが提供する修正済ソフトウエアを早急に適用してください。

2008.07.24 追記:

関連:

2008.07.29 追記:

関連:

2008.07.30 追記:

関連:

2008.07.31 追記:

関連:

2008.08.04 追記:

BIND 9.3.5-P2 / 9.4.2-P2 / 9.5.0-P2 が公開されました。パフォーマンスが改善されているそうです。

2008.08.06 追記:

関連:

2008.08.08 追記:

関連:

2008.08.11 追記:

関連:

2008.08.14 追記:

関連:

2008.08.19 追記:

関連:

詳細が明かされたDNSキャッシュ・ポイズニングの新手法

(日経 IT Pro, 2008.08.18)

DNSの脆弱性が影響:

OpenIDにフィッシングの危険発覚

(ITmedia, 2008.08.18)

「Debian Predictable Random Number Generator」の脆弱性の影響で、さまざまなOPのTLSサーバ証明書で暗号強度の弱い鍵が使われていることが判明した。

こうした弱いTLS認証に対応する非公開鍵を攻撃者が見つけ、偽サイトを開設して被害者のDNSキャッシュを汚染すれば、攻撃者のサーバを本物のOPのように見せかけることができてしまう。その結果、ユーザーがHTTPSを使っている場合でも偽サイトを見抜くことができず、ログイン情報を攻撃者に提供してしまう恐れがあるという。

それ DNS の問題じゃないし。

DNSサーバーに存在するぜい弱性の詳細情報が流出

(日経 IT Pro, 2008.08.19)

2008.08.25 追記:

関連:

2008.08.27 追記:

関連:

脅威レベル (トレンドマイクロ)。2008.08.27 20:45 現在、こうなっている。

現在の脅威レベル : すべて中

複数のアプリケーションに渡る影響が想定されるDNSキャッシュポイズニングの脆弱性が発見されています。

この脆弱性により、目的と異なったWEBサイトへの接続が行われる可能性があります。

システムが最新の状態か、また関連するセキュリティ情報が無いかご確認ください。

ネットの管理システムに欠陥

(NHK, 2008.08.27)。壁にかけられている額縁の位置が微妙にズレているのがとても気になる、と言っておけば、次回までには直っているだろうか。(先日も気になったのだが、言い忘れた……)

2008.09.02 追記:

関連:

DNSキャッシュ・ポイズニングとNAT機能

(日経 IT Pro, 2008.08.28)

DNS発明者のモカペトリス氏、DNSセキュリティの強化訴える

(Internet Watch, 2008.08.29)

ウィルボーン氏によれば、今年初めにカミンスキー氏から電話があり、DNSの新たな脆弱性が見つかったと告げられたという。その後、3月末にNominumをはじめとするDNSベンダー各社の専門家が集まり、脆弱性の分析や対策の方向性が協議された。(中略) 7月上旬にCERTからこの脆弱性の存在が公表されるとともに、ベンダー各社からもパッチが提供されることとなったが、対応が十分に行き渡らないうちに、あるセキュリティアナリストから7月下旬に脆弱性の詳細が公開されてしまう。さらに8月に入り、カミンスキー氏自身がセキュリティカンファレンス「Black Hat」で詳細情報を講演。直後、ロシアのセキュリティリサーチャーによるギガビットネットワークを通じた攻撃実験によって、BINDのパッチが10時間で突破されたという。

モカペトリス氏は「この攻撃者はついていなかった」と表現し、確率的にはこの攻撃はもっと早い段階で成功すると指摘。「UDP SPRでは十分に防御できない」と述べた。

ノミナム、DNS脆弱性への対処を施したDNSサーバ・ソフトのアップグレード版をリリース

(computerworld.jp, 2008.09.01)

2008.09.16 追記:

関連:

2008.09.18 追記:

DNSキャッシュポイズニングの脆弱性に関する注意喚起

(IPA, 2008.09.18)。問題に対応するための 3 つのポイントと、それらを確認する方法。

2008.10.03 追記:

関連:

2008.11.13 追記:

関連:

2008.11.23 追記:

関連:

2009.12.10 追記:

MS08-037 - 重要:

DNS の脆弱性により、なりすましが行われる (953230)

(Microsoft) の Windows 2000 用の patch が再リリースされている。

このセキュリティ情報は 2009 年 12 月 9 日になぜ更新されたのですか?

マイクロソフトはこのセキュリティ情報を更新し、Microsoft Windows 2000 Service Pack 4 上の DNS クライアント用の更新プログラム (KB951748) を再提供し、追加のコード パスに非常にランダムな DNS トランザクション ID を提供しました。その他の Windows プラットフォームと異なり、Microsoft Windows 2000 では DNS トランザクションに 2 つのコードパスがあります。以前の更新プログラムは、これらのコード パスのうち 1 つでのトランザクション ID のランダム化のみを提供していました。この更新プログラムの提供で、同じトランザクション ID のランダム化が Microsoft Windows 2000 上のもう一方のパスに提供されます。Microsoft Windows 2000 Service Pack 4 (KB951748) 上の DNS クライアント用の更新プログラムを以前にインストールされたお客様は自動的に再提供される更新プログラムをインストールする必要があります。その他の更新プログラムについては、今回の再リリースによる影響はありません。

つまり、これまでの対応は中途半端だったと。

2009.12.17 追記:

またもや MS08-037 patch の副作用ねた。

》

【大気圏外】検察はどこへ行く? (JANJAN, 7/8)

》

ガラス固化技術に重大な欠陥があるのは明らか 六ヶ所再処理工場営業運転の危険 (JANJAN, 7/8)

》

公式サイト緊急メンテナンスの経緯について:スカッとゴルフ パンヤ - 無料で楽しめるオンラインゴルフゲーム!で改ざんがあったそうです。

(まっちゃだいふくの日記, 7/8)

》

ヤマハ発動機製ドライブユニットを搭載した電動ハイブリッド自転車の無償修理について

(ヤマハ, 7/7)。ブリヂストンやミヤタ、タカラから発売されているものもあるので注意。

》

セキュリティ修正パッチの管理——迅速な適用が最も大切

(日経 IT Pro, 7/8)

》

ロシアの戦闘機

》

サントリー、顧客センターの問い合わせ記録が流出

(Internet Watch, 7/7)。いまだに Winny ですか。

》

Windows XP SP3、間もなく自動配布開始

(ITmedia, 7/8) だそうです。

》

仮想化セキュリティ対策セミナー

新たな脅威とその対応策について

(住商情報システム)。2008.07.29、東京都中央区、無料。高橋さん情報ありがとうございます。

》

from JPCERT/CC

関連報道:

》

アフガニスタンのインド大使館で自爆攻撃、41人死亡

(ロイター, 7/7)

》

リトビネンコ氏暗殺にロシア政府関与、英情報筋

(産経 MSN, 7/8)

》

サミット警備の機動隊員、私用トランシーバーで違法電波

(読売, 7/8)

》

大分教員不正採用、合格者の半数口利き 100点加点も

(asahi.com, 7/8)。それで、不正採用教員は今後どうするんだろう。全員クビ?

関連: 教員採用事務の大半を外部委託、大分県教委が改善策

(読売, 7/8)

》

ICANNのサイト乗っ取り、原因はレジストラ攻撃

(ITmedia, 7/8)。ICANN Web Site Compromise

(Websense Alerts, 6/27) のつづき。詳細: Response to Recent Security Threats

(ICANN, 7/3)

Snapshot Viewer for Microsoft Access に欠陥。snapview.ocx の ActiveX コントロールに欠陥があり、攻略 Web ページによって任意のコードを実行できる。この欠陥を利用した標的型攻撃が確認されている。

VU#837785、

CAN-2008-2463。

このソフトは Access 2003 以前 (Access 2003, 2002, 2000, 98, ……) に同梱されている。

修正プログラムはまだない。次の ActiveX コントロールに kill bit を設定することで回避できる。

{F0E42D50-368C-11D0-AD81-00A0C90DC8D9}

{F0E42D60-368C-11D0-AD81-00A0C90DC8D9}

{F2175210-368C-11D0-AD81-00A0C90DC8D9}

kill bit 設定用 .reg ファイルはこちら。

このソフトの名前は Snapshot Viewer for Microsoft Access なのか、それとも Microsoft Access Snapshot Viewer なのか、はっきりして頂きたい。マイクロソフトはわかりましたか。

2008.07.18 追記:

宣伝: チェック・ポイント、Internet Explorer のパッチ未公開の脆弱性に対する保護機能を提供

(checkpoint, 2008.07.17)。

2008.07.29 追記:

Ms-Access SnapShot Exploit Snapview.ocx v 10.0.5529.0

(milw0rm)

2008.08.13 追記:

MS08-041 - 緊急:

Microsoft Access Snapshot Viewer の ActiveX コントロールの脆弱性により、リモートでコードが実行される (955617)

で修正された。ただし、スタンドアロン版の Microsoft Access Snapshot Viewer だけは、まだ修正版が用意されていない。

2008.08.14 追記:

関連: MS08-041 : The Microsoft Access Snapshot Viewer ActiveX control

(Microsoft Security Vulnerability Research & Defense, 2008.08.12)

2008.10.20 追記:

ようやくスタンドアロン版の Microsoft Access Snapshot Viewer が登場。

MS08-041 - 緊急:

Microsoft Access Snapshot Viewer の ActiveX コントロールの脆弱性により、リモートでコードが実行される (955617)

を参照。

》

[Clamav-announce] announcing ClamAV 0.93.2

だそうです。

》

ベビーカー欠陥、6人けが 国「メーカーが事故隠し」

(asahi.com, 7/7)。複数のアップリカ製品でリコールだそうです。

詳細: 消費生活用製品の重大製品事故に係る公表について

(経産省, 7/7)。アップリカの話だけです。

》

「999盗作」法廷 槇原さん・松本さんが直接対決

(asahi.com, 7/7)

》

グーグル、プライバシー擁護団体の要請に対応——ホームページの「総ワード数」を変えずにリンクを追加

(computerworld, 7/7)

》

ガラス固化再開直後、装置の故障?でまた停止 六ヶ所再処理工場営業運転の危険

(JANJAN, 7/7)。まともに動かないみたいですね。

》

Wiresharkでネットワーク・プロトコルを解析する(基本操作編)

(@IT, 7/4)。Windows で Wireshark を使う例。

》

Windows Vista SP1 へのVirusScan Enterprise 8.5iの対応について (マカフィー, 7/1 更新)

》

Windows XP SP3 へのVirusScan Enterprise 8.5iの対応について

(マカフィー, 7/1 更新)

》

リトアニアのWebサイトに大規模な攻撃——親ロシア派ハッカーの仕業か

「旧ソ連のシンボルは表示禁止」法案の可決が引き金?

(computerworld, 7/7)

》

Network Security Monitoring Dojo

- セキュリティとインシデントハンドリング -。

2008.07.25、東京都渋谷区、無料。wireshark / argus / sguil などなど。

実習もあるようです。

定員16名、締切 7/8。櫻井さん情報ありがとうございます。

》

さようなら VB100、とトレンドマイクロは言った

》

BarracudaがTrend Microに対して不本意な反訴

(Open Tech Press, 7/7)。ギララの逆襲 洞爺湖サミット危機一発って感じ? (意味不明)

日本映画界では、伝統に従って「危機一髪」ではなく「危機一発」という言葉を使うようです。関連: 「危機一発」はあの水野晴郎さんが起源! (ブログせいりゅうbyあわらin芦原温泉, 6/13)、水野晴郎 (ウィキペディア)。「ファイト一発」も親戚なんだろうか……と思ったら、水野晴郎とは関係ないらしい:

ファイトの数え方は、いつから「一発」なのか (excite ニュース, 2005.10.25)

》

主要IT企業の株価が軒並み下落——1930年以来、最悪の6月に

投資家たちは7月末の第2四半期決算に期待

(computerworld, 7/4)。Apple、Google ですら下落ですか。

》

資源獲得戦争

一方、中東では脅しの応酬が続いているようで。

》

「Firefox 3」のセキュリティ機能について

(日経 IT Pro, 7/7)

》

「ツールを導入して油断」「情報は現場から」---サウンドハウス社長とカカクコムCOOが語る不正アクセス被害と教訓

(日経 IT Pro, 7/7)

セキュリティを支えるのはシステム投資,社員への教育,社内体制の見直し,社外との情報ネットワークだという。「特にコミュニティに入っていることは重要だと感じた。誰に相談すればいいのか。経済産業省にどう報告すればいいのか。そういった情報を得ることができる。カカクコムではCERT(コンピュータ緊急対応チーム)を社内で作っている企業のコミュニティや,(世界各国のセキュリティ緊急対応チームが集まる)FIRSTなどに加盟している。

「CERT(コンピュータ緊急対応チーム)を社内で作っている企業のコミュニティ」は、日本シーサート協議会かな。

関連:

》

アニメーター評価表らしきファイルがネット上にアップロードされた件について株式会社ボンズが公式見解発表

(gigazine, 7/6)。公式見解は「偽物」

》

気象衛星が消滅の危機、「ひまわり」後継機に予算集まらず

(読売, 7/5)。ハァ〜?!

現行2基の予算の7割を分担した国土交通省航空局が計画から外れることになったため、管理運用を含め1基400億円とされる予算の確保が気象庁だけでは難しいためだ。

何それ……。道路はバンバンつくるが気象衛星をつくる金はないってか? 日本政府って本当にバカばっかなの?

》

ダビング10解禁、いきなり更新不具合 松下製300件

(asahi.com, 7/5)、ダビング10で不具合 松下製の11機種で (共同, 7/4)。DIGA ねた。

11 機種ですか。

》

New Panda Antivirus Command Line 9.5.1

(panda research, 7/4)

》

Google Earth Downloads

(F-Secure blog, 7/4)。viva! GIS.

7/4 なので花火。

》

『ウィキペディアで何が起こっているのか』

(Okumura's Blog, 7/5)

》

世界初!ワクチン事前接種 新型インフル大流行前に

(産経 MSN, 7/4)。プレパンデミックワクチン話。

接種対象は計6400人。全国の検疫官や空港警察、税関職員、感染症指定医療機関といった感染リスクが高い職業が対象で、パンデミック時の感染予防も兼ねている。また、対象者は未知の新型インフルエンザウイルスと接触した際、プレ・パンデミックワクチンがどこまで有効か、身を持って確かめる役割も担っている。

具体的には来月から年末までに順次、中国株とインドネシア株のワクチンを各3000人ずつ接種し、副反応のデータを集める。

400人には来年3月までにワクチンを接種して、抗体がきちんと付くかを詳しく検査。うち200人はすでにベトナム株を接種した人を選び、中国株やインドネシア株の追加接種による影響を調べる。

》

たばこ自販機、「顔認証」で成人識別 財務省が認定

(asahi.com, 7/4)。taspo についている顔写真とは何の関係もないので注意。

そもそも論としての「たばこ自動販売機と成人識別装置」については、たとえばこのあたり:

ついさきほどまでぜんぜん知らなかったのですが、たばこネタの監督官庁って、財務省なんですね。たばこ増税議論がやたら元気なのって、そういう理由なのか。

自身が監督官庁だから、なんでも ok なのね。

財政制度等審議会

たばこ事業等分科会(第13回)

議事録 (財務省, 6/30)、配布資料 (財務省, 6/30)。いやはや、財政制度等審議会なんだ。

配布資料、なかなか興味深いです。判定基準、

顔認証方式と暗証番号方式の判定結果、

既に ok をもらっている

taspo と「運転免許証方式」の判定結果。

運転免許証方式は、運転免許証年齢識別装置 EXC-2100MA (松村エンジニアリング) のこと?

議事録によると、

それから、次の基準(2)の成人識別装置に未成年者を成人と誤認させようとする行為に対する措置が講じられていることという点でございますが、実は顔認証方式は既に先行的に販売・設置されているところでございます。その中で、先に議案1において西原委員からご指摘がありましたように、問題点としてポスターの写真を人間と誤認したり、顔の向きを傾けると成人と誤認するといった話も聞いております。この点につきましては、実は市場に出ているものはバージョン3.0タイプという古いタイプであり、今回A社が顔認証方式として提示してきているものはバージョン3.01タイプという本年の1月に開発された最新型の顔認証ソフトを搭載したものでありまして、資料にあるとおり、ポスター等の写真を人間と誤認しない、顔の向きを傾けても誤認しないための措置が講じられており、また2次的には顔認証で判定されない場合には運転免許証で成人か、未成年者かを識別することになりますけれども、本人以外の免許証は使用できない措置もされているということであり、このような観点からも基準(2)もクリアしているものと考えられます。

たばこ自販機(未成年対策自販機) (フジタカ) にはこんな記述があるのだが、

[成人識別ソフト] バージョンアップ中!!

成人識別の精度向上・不正防止を目的に新バージョンのソフトを開発致しました。6月下旬より順次切替作業を行っております。

※防犯上、新バージョンの内容は公表しておりません。

財務省が公開してますよ……。

あと、神奈川県が興味深いことになっているようで。

》

CRYPTREC Report 2007 の公開

(IPA, 7/4)

》

韓国 DMZ 付近でマラリア、北朝鮮経由の模様

》

株価12日続落、54年ぶり 「スターリン暴落」に並ぶ

(産経 MSN, 7/4)

》

NTT Com、ロシア経由で光海底ケーブルの日欧間ルート運用開始

(Internet Watch, 7/4)。サハリン経由。

》

TOMOYO Linuxの世界 (tomoyo.sourceforge.jp)。技評の Software Design に連載された「今日から使えるセキュアOS TOMOYO Linuxの世界」。

》

第8回目 The Linux Foundation Japan Symposium

(@IT)。SELinux の話とか TOMOYO Linux の話とか。7/9 ですが、既に満席のようです。

》

【OS-1グランプリ】

チョコレートの国の侍 2008 (thinkit)。

侍魂と言っても、「あの」侍魂とは違います。

善人は、メトロン星人流の攻撃には弱いんだよなあ。

》

「DIGA」シリーズの一部機種で内蔵HDDが強制的に初期化,「ダビング10」対応用ファームウエアが原因か?

(日経 Tech On, 7/4)。DIGA ねた、メジャーサイトではこれだけか?

さっそく「ダビング10」を試す(1)

(ITmedia, 7/4) のテスト機材は話題の DMR-BW800 なのだが、問題なくアップデートできている模様。

》

Stormy fireworks

(F-Secure blog, 7/3)。昔 Happy99 というのがありましたな……。

》

Tibia: Part Two

(F-Secure blog, 7/3)。MMORPG ソフト Open Tibra が利用する "IP Changer" にトロイの木馬。

》

EV SSL導入に伴い生じ得る特有の脆弱性

(高木浩光@自宅の日記, 7/3)。

(EV) SSL の導入とサイトコンテンツの正当性とは常に無縁ですから……。

それを脆弱性と言われても。

》

改ざん攻撃はこう防げ!Webサイトの正しい守り方 第5回 クロスサイト・スクリプティング対策も忘れずに

(日経 IT Pro, 7/4)

》

FAA(米連邦航空局)の安全監督行政がないがしろ。航空会社との癒着が背景と運輸省監察総監が厳しく批判

(aviationnews.jp, 7/4)。FEMA につづいて FAA もボロボロですか。

子ブッシュ政権は何もかもボロボロにして退陣なんですかね。

》

クラウド・コンピューティングが抱える7つの“セキュリティ・リスク”

(computerworld, 7/3)。Gartner の言う「クラウド・コンピューティングするなら、この 7 つは確認しとけ」というポイント。

》

シトリックスと日立、XenAppで指静脈認証を利用できるシステムを開発

(Open Tech Press, 7/3)

》

インドの衝撃2

(NHK スペシャル)

7/6 の放送タイトルは、CO2は減らせるか

〜巨大都市 東京の苦闘〜に決定したようで。

》

グーグル-バイアコム訴訟、地裁はYouTubeユーザーデータを引き渡す判決 YouTubeのソースコード提出要求は却下、「判決には従う」とグーグル弁護士

(computerworld, 7/4)

》

PS3の最新ファームウェアに不具合、配布を一時中止

(ITmedia, 7/3)

》

スイッチングハブ底面マグネットに関するお詫びとお願い

(ロジテック, 7/4)。外れちゃうらしい。「不具合対策済み製品との交換」を実施するそうです (7/22 から)。

》

米テキサス州、PC修理業を行うのに探偵免許が必要に

(slashdot.jp, 7/4)

》

「ロボット売春婦」との性行為は浮気に該当するか?

(slashdot.jp, 7/3)。

科学の進歩とともに、いずれは(技術的には)「ロボット売春婦」は可能になると思われるが、

「いずれは」じゃなくて「今すでに」。「パートナーが自宅に高級ラブドール (アダルト注意) (オリエント工業) を置きたいと言ったら許せるか?」と聞いてみればいい。

》

ボーイング社、第2四半期の生産実績公表。対前年同期比11%増

(aviationnews.jp, 7/4)。737、3 か月で 100 機ですか。すごいなあ。

Opera 9.51 登場。4 つの欠陥が修正されている。

- いろいろ (2008.07.03)

-

FreeStyleWiki の patch が改訂されています。関連: セキュリティパッチ適用エラー (fswiki.org, 2008.07.03)。はせがわさん情報ありがとうございます。

- 最新版のAVGによって、トラフィックが増大?

-

関連:

予定されているのは、重要 x 4 です。ひさしぶりに SQL Server や Exchange Server の欠陥が修正される模様なので注意。

関連: 2008年7月のセキュリティリリース予定 (日本のセキュリティチーム, 2008.07.04)

》

日本弁護士連合会と死刑廃止議員連盟で意見交換 (保坂展人のどこどこ日記, 7/2)

日弁連側からは「現状の無期懲役は、事実上の終身刑となっており、仮釈放のない終身刑は世界的にも例がない。重罰化・厳罰化の流れの中で、もうひとつ終身刑を創設することには危惧がある」という意見が述べられ、私は「鳩山大臣の連続執行が世論的に評価され、サミット後も処刑を予定していると聞いている。裁判員制度がスタートする前年の今年は、20人の執行があってもおかしくない情勢で、死刑判決をより慎重に行うために『全員一致』ルールを採用した。しかし、同時に終身刑を創設することで国会議員や世論の理解を得ることも必要だ。法務省や鳩山大臣に抗議しているだけでは解決しない」と意見を述べた。

》

「死刑執行と裁判員制度に関する質問主意書」&答弁書

(保坂展人のどこどこ日記, 6/27)

》

経済産業省 パブコメ 「ITサービス継続ガイドライン(案)」

(まるちゃんの情報セキュリティ気まぐれ日記, 7/3)。個人的にはむしろ、「IT サービス停止ガイドライン」こそが必要なんじゃないのか、という気もしたり。

》

「6億3700万人のブラウザユーザーが危険にさらされている」--研究者グループが警告 (CNET, 7/2)。

元ねた: Understanding the Web browser threat

(techzoom.net)。Web ブラウザ = 牛乳説 (「腐りやすい」)。

》

「里帰りウナギ」、すべて「輸入」表示に…日本鰻輸入組合

(読売, 7/3)

》

福井の「ミサイル攻撃」誤報、原因はプログラム不良

(asahi.com, 7/3)

総務省消防庁は3日、機器点検時のテスト情報を消去するプログラムが働かなかったことが原因だった、と発表した。

物騒なテスト情報をつっこんだことが原因じゃないの?

》

インターネットと規制社会を考える(上)

(保坂展人のどこどこ日記, 6/30)、(下)

(保坂展人のどこどこ日記, 7/1)

》

海の向こうの“セキュリティ”

第22回:データ侵害の発生源、リスクが最も高いのは取引先? ほか

》

経済産業省 パブコメ 情報セキュリティ管理基準改正案 (まるちゃんの情報セキュリティ気まぐれ日記, 7/2)

》

結局、不備は3つに分けたほうが合理的ですよ。。。それははじめからわかっていることなんです。。。

(まるちゃんの情報セキュリティ気まぐれ日記, 7/2)

》

改ざん攻撃はこう防げ!Webサイトの正しい守り方 (日経 IT Pro)

》

編集長インタビュー: 内閣官房情報セキュリティセンター 情報セキュリティ補佐官 山口英 (日経コミュニケーション)

【前編】セキュリティの周辺環境が激変,時代に即した政策が必要

(日経 IT Pro, 取材日 4/30)

【後編】企業はセキュリティ強化と競争力強化の両立を目指せ

(日経 IT Pro, 取材日 4/30)

現在コンピュータ・セキュリティに詳しい人間が詳しくない人間を食い物にしている構図がある。こうした状況に対して,規制すればよいと考える人たちがいるが,それには反対だ。規制をすると国民が豊かになるチャンスをつぶしてしまう。

むしろ,新しい技術が出てきた際に,リスクへの知識をしっかりと持ちながら,新技術を積極的に活用して,仕事を効率化したり,新しいコンピューティング社会を楽しんだりする強い個人を生み出す政策を採るべきだ。そのためには,情報セキュリティの知識を向上させる教育が必要になる。

》

遺伝子欠陥による胚選択、どこで線を引くべき?

(slashdot.jp, 7/1)。問題定義自体がめちゃアバウトだよなあ。

オランダ政府はつぎに、乳癌や大腸癌など、発生する可能性があると思われる遺伝的欠陥に対する選択を可能にするか検討を始めている。

「乳癌や大腸癌など」と一口に言っても、たとえば

では話がぜんぜん違うだろうし。なお、大腸癌の原因遺伝子は他にもあるみたい: 大腸がんと遺伝子 (mymed.jp)

関連:

》

DIGA DMR-BW700 クチコミ: ダビング10対応ファームの不具合か?

(カカクコム)。各社のレコーダにおいて「ダビング 10 」対応のためのファームウェアアップデートがかかっているようだが、Panasonic DIGA の一部機種において、

アップデート後に HDD をフォーマットせざるを得ない状況になることがある模様。

濱田さん情報ありがとうございます。

関連:

2008.07.04 追記:

FreeStyleWiki の patch が改訂されています。関連: セキュリティパッチ適用エラー (fswiki.org, 2008.07.03)。はせがわさん情報ありがとうございます。

- Firefox 2.0.0.15 リリースノート

-

SeaMonkey 1.1.10 が公開されています。

セキュリティアドバイザリが公開されています。いずれの欠陥も、

Firefox 3.0 / 2.0.0.15、SeaMonkey 1.1.10 で修正されています。おおかわさん情報ありがとうございます。

》

パスワードを盗むトロイの木馬が暗躍、マイクロソフト製ツールを悪用して拡散

(computerworld, 7/2)。

PsExec を悪用するのだそうで。 Report of Coreflood.dr Infection

(SANS ISC, 6/25)

》

著作権の間接侵害(3)利便性の高いサービスほど「侵害行為の主体」と見なされる傾向

(日経 IT Pro, 7/1)

》

軽視できない蛍光灯による水銀汚染

(JANJAN, 7/1)

》

激流中国

環境汚染 あくなき闘い(仮)

(NHK スペシャル, 7/13 放送予定)

》

中国「ネット弾圧」事情 中国人ジャーナリストが講演

(JANJAN, 6/22)

》

高遠菜穂子さんインタビュー〜これからは、イラク市民の心のケアが課題〜

(JANJAN, 6/21)

》

Flashをサポートした「Adobe Reader 9」配布開始

(Internet Watch, 7/2)

》

(Google Online Security Blog, 7/1)。

ratproxy

というツールが公開されたそうです。

A semi-automated, largely passive web application security audit tool, optimized for an accurate and sensitive detection, and automatic annotation, of potential problems and security-relevant design patterns based on the observation of existing, user-initiated traffic in complex web 2.0 environments.

》

総務省、官民共同で悪質なサイトを識別するデータベースを構築へ (gigazine, 7/2)

》

ついに論文やレポートの「コピペ」を摘発するサービスが日本上陸

(gigazine, 7/2)

》

都道府県の60%が未定 新型インフル薬の配布方法

(47news, 6/30)

》

フジテレビ通信員の日本人男性重傷 モンゴル総選挙混乱

(asahi.com, 7/2)

》

陸自中部方面隊 USB メモリ「盗難」話。読売の報道では、

ところが「演習の情報は含まれていなかった」わけでは全くなかった模様。

》

米軍『横田空域』、南部を中心に9月25日から2割返還。空路短縮等で年間98億円の経済効果と二酸化炭素排出81,000トン削減

(aviationnews.jp, 7/2)。掲載されている図は、このへん↓からかっぱらったっぽい。

》

グリーンピース:「巨悪暴く手段」…拘置理由開示で主張

(毎日, 7/1)

》

落書き:伊紙「あり得ない」 日本の厳罰処分に

(毎日, 7/1)

Firefox 2 の最新版 2.0.0.15 登場。MFSA 2008-21〜25、MFSA 2008-27〜33 が修正されている……が、いずれについても詳細情報が一切公開されていない。

Firefox 3 にも該当するのか否か、についても不明。

2008.07.03 追記:

SeaMonkey 1.1.10 が公開されています。

セキュリティアドバイザリが公開されています。いずれの欠陥も、

Firefox 3.0 / 2.0.0.15、SeaMonkey 1.1.10 で修正されています。おおかわさん情報ありがとうございます。

Security Update 2008-004 / Mac OS X v10.5.4

登場。

Mac OS X 10.4.11 用の Safari 3.1.2。CVE-2008-2307 が修正されている (上記参照)。

なお、Mac OS X 10.5.x 用の Safari 3.1.2 は

Mac OS X v10.5.4 に含まれている。

》

NPJのパンフレット完成〜7月22日には「マスコミはなぜ〜」の勉強会も

(情報流通促進計画 by ヤメ記者弁護士(ヤメ蚊), 6/25)。

NPJ = News for the People in Japan。

》

「中立」新聞の形成〜朝日新聞と政府の密約

(情報流通促進計画 by ヤメ記者弁護士(ヤメ蚊), 6/27)

》

逮捕者84名!法政大学で何が起きているのか〜日本外国特派員協会で会見 (JANJAN, 6/21)

》

高知「白バイ事件」のその後

(JANJAN, 6/22)

》

洞爺湖サミット、独立系メディアの記者が次々に拘束・尋問される

》

「情報セキュリティ実践トレーニング 2008 Summer」開催のご案内 (Eiji James Yoshidaの記録, 6/30)。セキュリティ虎の穴?。2008.07.28〜08.08。

》

tcpdumpやwiresharkでTCP制御フラグを指定してパケットを収集する方法

(Eiji James Yoshidaの記録, 6/25)

》

海賊版押収累計455万枚、コンテンツ海外流通促進機構が活動報告

(Internet Watch, 6/30)

》

米SANSの脆弱性リストに見る脅威の過去と現在

(Internet Watch, 7/1)

》

秋葉原事件以後のネット上犯行予告、検挙事例一覧

(Internet Watch, 7/1)

》

撮影時に割り込み、写真に落書きができる「カメラ銃」

(WIRED VISION, 7/1)

》

VirusScan Enterprise / McAfee AntiSpyware EnterpriseのQ&A

(マカフィー) にはまだ出てきていないようですが、VSE 8.5i patch 6 が出てますね。Release notes for VirusScan Enterprise 8.5i Patch 6 (README.TXT) (McAfee)。Port blocking fails after installing Windows Vista Service Pack 1

(McAfee) も直ってます。

Supported environments for VirusScan Enterprise on Microsoft Windows (McAfee) を見ると、

- Vista SP1 は VSE 8.5i patch 6 以降

- XP SP3 は VSE 8.5i patch 5 以降

- Server 2008 + HyperV は VSE 8.5i patch 6 以降

でサポートしている模様。

VSE 8.0i は patch 16 で打ちどめなのですね。

》

CSIRT マテリアル

(JPCERT/CC)。「構築フェーズ」「運用フェーズ」が公開されています。

》

質問:結局内部統制の不備を3つに分けとるやんけ。。。

(まるちゃんの情報セキュリティ気まぐれ日記, 6/29)。

金融庁 「内部統制報告制度に関するQ&A」の追加

(まるちゃんの情報セキュリティ気まぐれ日記, 6/24) のつづき。

》

やっぱり過剰反応があるんですかね。。。

(まるちゃんの情報セキュリティ気まぐれ日記, 6/30)

》

「金融庁業務継続計画」の策定について

(金融庁, 6/30)。首都直下地震用。新型インフルエンザなど用については、それぞれについて BCP を別途作成するそうです。

法務省業務継続計画

(法務省, 6/27) も出てます。こちらも首都直下地震用です。

》

日本HP、「データ重複排除技術」搭載のディスクバックアップ製品

(Open Tech Press, 6/30)。最近、どいつもこいつも「データ重複排除」機能を装備しだしたようで。

》

志布志事件「でっちあげではない」と県警本部長

(保坂展人のどこどこ日記, 6/24)

「無罪判決が出た元被告の皆さんには、違法な捜査は行われていないという前提で、結果的に御負担をおかしたとお詫びしている。しかし、『でっちあげ』ではない。このことを、近く国賠訴訟の場で明らかに出来る」

鳩山法相が「冤罪と呼べない」と言って、予算委員会でその発言を撤回したのは、2月14日だった。それから、4ヶ月が経過して地元の県警本部長は「でっちあげではない」と断言することに、心底驚いた。

この事件、まだぜんぜん終っていないのですね……。

》

GTA風(?)セキュリティ情報サイト「Malware City」

(ITmedia, 6/25)。by BitDefender だそうです。

》

Eicielを使った抜け目のないACL管理 (Open Tech Press, 6/24)

》

GPLv3リリースから一年

(Open Tech Press, 7/1)

》

Snort Security Platform 3.0 Beta Now Available

(snort.org, 6/30)

》

マルウエアとオープンソースDB「MySQL」の取り合わせ

(日経 IT Pro, 7/1)

》

山火事多発のカリフォルニア州に米空軍、空中消火機C-130H『ハーキュレス』増派 (aviationnews.jp, 7/1)。エッまた燃えてるの?

とおもったのだが、落雷8千発、山火事800カ所以上 米カリフォルニア

(asahi.com, 6/25) の続きなのかな。

》

主婦の友社が早速やらかしてくれました

(高木浩光@自宅の日記, 6/30)。

》

X線照射によるアハマディネジャド・イラン大統領暗殺未遂(?)発覚

(aviationnews.jp, 7/1)

》

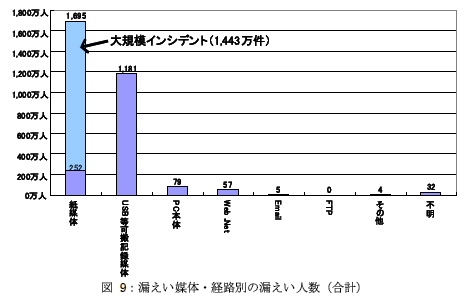

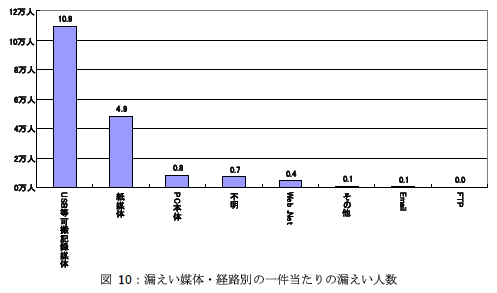

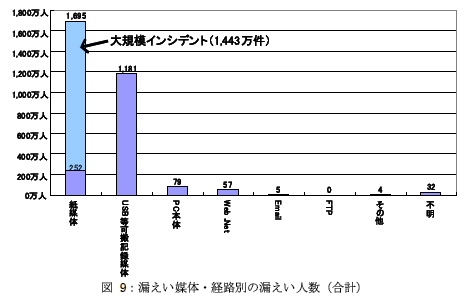

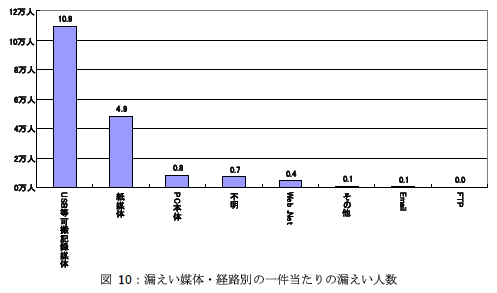

個人情報の漏えい人数はUSBメモリが実質最多——JNSA報告書

(ITmedia, 6/30)。図 10 は図 9 とあわせて紹介した方がいいと思うなあ。

元ねたの 2007年度 情報セキュリティインシデントに関する調査報告書 (JNSA)

(v1.2) から引用すると、

「USB 等可搬記憶媒体」は、「(大規模インシデントを除けば) 総漏洩人数でトップ」「1件あたりの漏洩人数でもトップ」ということで、最優先での対応が求められるわけです。関連:

》

新型インフルエンザの“リアル”を語ろう (日経 BP, 3/28)。

WHO インフルエンザ協力センター長の田代眞人氏へのインタビュー。

すごい話がさらりと書かれている。読みませう。

——今、ウイルスがパンデミック毎に代替わりするというお話でしたが、ということはもしもH5N1ウイルスがヒト型に変異してパンデミックを起こした場合、その後毎年H5N1ウイルスの亜種が冬になるたびに流行を起こすようになるということでしょうか。つまり、高い致死率を示す強毒型のインフルエンザが毎年流行するようになってしまうのでしょうか。

田代:その可能性は否定できません。ですからパンデミック対策では、いったんパンデミックが起きてしまった後の世界において、どのような防疫を恒久的に進めるかということも視野に入れておかなくてはなりません。それは社会の仕組みを組み替えるような一大事業になるでしょう。

強毒型のH5N1ウイルスがヒト型に変異するということは、人類史に大きな影響を与える一大事なのです。

「インフルエンザといえばふつ〜H5N1」な世界……。

現状ではタミフルも不足するでしょう。日本はタミフルを2800万人分備蓄しているとしていますが、現在鳥インフルエンザ患者には、通常のインフルエンザの2倍の量を2倍の期間投与しています。つまり日本の備蓄量は実質700万人分でしかないのです。これでは全く足りません。過去の経験によれば、パンデミックでは第一波、第二波というように爆発的感染拡大が波状攻撃をかけてきます。現在の備蓄量では第一波をしのいだとしても、第二波以降はタミフルが尽きてしまいます。

「実質700万人分」……。

パンデミック対策は防疫というよりも、戦争と考えるべきものです。トップダウンによる素早い意志決定と思い切った行動が、被害拡大をくい止めます。緊急時の素早い意志決定と行動は、平時に十分な準備と訓練を行っておかなければできません。

どう考えても国家安全保障の問題なのだけど、日本政府はそれを理解しているようには見えないんだよなあ。しばらく北からミサイルは来ないだろうから、ミサイル防衛の費用を今すぐ新型インフルエンザ対策に回しなさい。

》

パンデミックに挑む

(日経 Medical Online)。日経 Medical Online の特集ページ。

》

米陸軍「フセイン打倒に酔いしれ、性急に部隊縮小」と検証

(読売, 7/1)。

On Point II: Transition to the New Campaign

(google キャッシュ) の話。関連: Army criticizes itself in Iraq invasion report

(CNN, 6/30)

》

taspoの“成人”識別の違和感

(日経 IT Pro, 7/1)

違和感の一つがここにある。なぜ顔写真まで必要なのか,意味があるのか。つまり,送付した顔写真はいらないのである。taspo申し込みで顔写真が必要と知ったとき,「もしかすると,自販機にカメラをつけてタバコ購入者の顔と,taspo上の顔写真を比較して本人確認をするのか」と思ったが,やはりそれはなかった。

「不要な個人情報の収集」という奴ですか……。もう 2008 年なのに何やってんでしょうねえ。

WSUS 3.0 / 3.0 SP1 において、カタログに重複エントリが発生し、これによって同期に失敗することがある模様。重複が発生しているファイルは Office 2003 Service Pack 1 のようで、WSUS 3 の手動操作によって問題を解決できる。解決方法の詳細は

954960 を参照。

関連:

2008.07.10 追記:

Advisory が改訂された。この問題を解決するための修正プログラムが用意されたそうだ。Some computers do not receive updates from the WSUS server

(Microsoft KB954960) 参照。

2008.07.14 追記:

Windows 2008 上で上記修正プログラムを適用するには、エクスプローラから右クリックして [管理者として実行] を選択する必要があるそうだ。

また、この修正プログラムはアンインストールできないそうだ。

2008.08.13 追記:

改訂版の修正プログラムが Microsoft Update で入手できるようになったそうだ。

2008.08.14 追記:

WSUS アドバイザリ 954960 について

(Japan WSUS Support Team Blog, 2008.08.13)

![[セキュリティホール memo]](/%7Ekjm/security/memo/sechole-memo.gif) 私について

私について