セキュリティホール memo - 2009.12

Last modified: Wed Feb 24 11:22:38 2010

+0900 (JST)

このページの情報を利用される前に、注意書きをお読みください。

》

ウィルコムユーザー襲う迷惑メールの嵐、モバゲー/GREE/mixiかたるスパムも

(so-net セキュリティ通信, 12/29)

》

How good are website-reputation services

(StopTheHacker.com, 12/21)

》

イスラエル軍のガザ地区侵攻から1年

(国連情報誌SUNブログ対応版, 12/28)

》

A computer that is running Windows Vista or Windows Server 2008 stops responding at a black screen early in the startup process

(Microsoft KB 977675)

》

An update is available for Windows XP to support protocol negotiation for remote procedure call (RPC) over HTTP Authentication

(Microsoft KB 974841)

》

セキュリ亭: 〜安全なメール環境の構築〜

(日本のセキュリティチーム, 12/21)

》

Ready to use IDS Sensor with Sguil

(SANS ISC, 12/30)

》

Major International Hacker Pleads Guilty for Massive Attack on U.S. Retail and Banking Networks

(US Department of Justice, 12/29)。Albert Gonzalez 方面。

》

サイバー攻撃「防衛隊」を新設へ…防衛省

(読売, 12/31)

「防衛隊」ではウイルスの最新情報の収集や分析・研究、対処訓練を一元的に行う。

要は CSIRT ってことなんじゃないの?

》

JNSA 2009セキュリティ十大ニュース

(JNSA, 12/25)。どのようにして選ばれた順位なのかがよくわからない。

》

StartCom CAでコード署名用証明書を取得した

(高木浩光@自宅の日記, 12/30)。これにあわせて

Nyzilla 1.0.1 がリリースされています。

》

失血量はコブシに聞け、もしもの時に役立つかもしれない単純かつ画期的な失血量推定法「MARメソッド」

(gigazine, 12/16)

「MARメソッド」とは、「握りこぶしで隠れる面積の血だまりはおよそ20mlの血液である」ということを覚え、流れ出た血液を隠すには握りこぶしが何個必要かを数えることにより推定失血量を計算するという方法。

》

Panda Cloud Antivirusのご利用可能台数について

(Panda Security Japan オフィシャルブログ, 12/28)

Panda Cloud Antivirusのご利用にはメールアドレスによる簡単な登録が必要ですが、一度登録をすれば同じアカウントで何台分でもご利用頂くことができます。

(中略)

また、Panda Cloud Antivirusは個人やご家庭でのご利用だけでなく、非営利団体や学校等の教育機関でのご利用もフリーとさせて頂いています。

》

現在の日本のセキュリティ 〜ブラックハットジャパンその後〜

(てっしーの丸出し, 12/29)。

2010.02.05、東京都千代田区、無料。

》

粉ミルク汚染で引責辞任、中国高官「復活」

(読売, 12/28)。その男、李長江。

》

柏崎刈羽原発:7号機、やっと営業運転−−中越沖地震から2年5カ月 /新潟

(毎日, 12/29)

》

搭乗客に全身透視スキャナー使用 テロ未遂でオランダ空港

(47news.jp, 12/31)。米国便に適用だそうで。

》

強毒鳥インフル:「大流行前ワクチン」一千万人分期限切れ

(毎日, 12/29)。

H5N1 プレパンデミックワクチン話。

厚生労働省は「忘れてました」と正直に言いなさい。

》

存続キャンペーン延長のお知らせ

(DAYSから視る日々, 12/24)。DAYS JAPAN がヤバい件、なんとか年は越せたので (ということでしょう)、キャンペーン期間が 3/9 まで延長されてます。

fujisan.co.jp

もキャンペーン価格になってます。

》

FreeBSD Foundation Donations (freebsdfoundation.org)。

目標までまだ若干足りない模様。もう $10 寄付してみた。

-

黒い画面にマウスカーソル (Win32/Daonol)

-

Microsoft IIS ASP Multiple Extensions Security Bypass

関連:

New Reports of a Vulnerability in IIS

(MSRC blog, 2009.12.27)。IIS が「non-default, unsafe configuration」の場合にのみ発生する、という反論。

Results of Investigation into Holiday IIS Claim

(MSRC blog, 2009.12.29)。もうすこし詳しい内容。

The key in this is the last point: for the scenario to work, the IIS server must already be configured to allow both “write” and “execute” privileges on the same directory. This is not the default configuration for IIS and is contrary to all of our published best practices. Quite simply, an IIS server configured in this manner is inherently vulnerable to attack.

However, customers who are using IIS 6.0 in the default configuration or following our recommended best practices don’t need to worry about this issue.

8 Basic Rules to Implement Secure File Uploads

(SANS SSI, 2009.12.28)

CVE-2009-4444

》

219自治体で不適切高給 総務省初調査、見直し要請

(中日, 12/28)

》

硬派写真誌SOS 「DAYS」存続へ読者獲得作戦

(asahi.com, 12/28)

》

IPA、ITセキュリティ評価基準「CC/CEM」新版日本語版を公開

(sourceforge.jp, 12/25)

》

貨物列車が異音で非常停車、6万人に影響 JR京都線

(asahi.com, 12/28)。こういうときに無視しちゃうのがいちばん危険なので、所属長は「よくやった」と誉めてあげてね。安全第一。

》

2009 年版ウイルス対策ソフト性能調査レポート、公開中

(slashdot.jp, 12/28)。あいかわらず AV-Comparatives.org を無批判に参照しているなあ。

》

津田大介さんに聞く:

ダウンロード違法化、補償金問題…… ネットと著作権、2010年はどうなる

(ITmedia, 12/25)

》

「ゲド戦記」の作者、Googleブック和解を「悪魔と取引」と批判

(ITmedia, 12/25)。ル・グィンが米作家組合を脱退。

》

医薬品ネット販売規制の訴訟が結審、判決は3月30日に--「厚労省はドイツの同様事例を隠した」との主張も

(CNET, 12/25)。ケンコーコム VS 厚生労働省の件。

実はドイツでも、対面販売の原則のもと、1998年に医薬品の通信販売が全面禁止されたという経緯がある。しかしその後、ドック・モリス事件(*)などを踏まえて2003年末には薬品法や薬局法が改正され、2004年以降、医薬品のネット販売が可能になったという経緯がある。 (中略) ドイツでの法改正を知りながら、検討会で誤った説明をし、訂正しなかった厚労省が「あえて規制撤廃されたことを明らかにせず、検討会の審議を誘導したのではないか」(原告代理人で弁護士の関葉子氏)というのが原告の主張だ。

「検討会」を利用した情報操作ですか。

》

紀文食品から客のメルアド382人分流出

(asahi.com, 12/27)、

電子メール誤配信に関するお詫び

(紀文食品, 12/25)

「紀文おせち料理オンラインショップ」にて商品をご購入されたお客様へのご案内メールを送信する際に、本来はBCCでお送りするべきところを、誤って対象の方全員のメールアドレスを表示した状態で送信してしまいました。

このネタ、あいかわらず出ますねえ。

弊社では、本件のことにつきまして厳粛に受け止め個人情報の取り扱いの強化を行うと共に、今後このようなことが二度と起こらないように情報管理の更なる強化を図り、お客様の信頼回復に全力をあげて努めて参ります。

具体的な行動予定は何もない、ということですね。

》

テレ東:アドレス流出 観覧希望者472人分

(毎日, 12/27)、

番組観覧者のメールアドレスの不適切な取り扱いに関するお詫び

(テレビ東京, 12/26)。テレビ東京も Bcc ねたですか。具体的な行動予定が何もないのも、紀文食品と同様ですな。

》

合作社事件の捜査記録発見 矛盾点多くでっちあげの疑い

(asahi.com, 12/27)

》

メールフィルターの設定ができない状況について

(KDDI, 12/26)。12/26 14:26 に発生し、現在も状況継続中だそうで。

》

汎用USBメモリが“暗号化機能付き”に大変身−ALSIのSecureDeviceを試す

(Enterprise Watch, 12/25)。

市販の「暗号化対応 USB メモリ」よりも、「一般の USB メモリ + InterSafe SecureDevice」の方が安価で高機能、というのがウリみたい。

》

mixiの招待制廃止に便乗するフィッシングサイトに要注意

(Internet Watch, 12/25)。GREE もですか。

》

読者が選ぶ2009年インターネット10大ニュース 結果発表

(Internet Watch, 12/25)。551人しか投票していないなんて寂しいなあ、

と最初は思ったのだが、投票者が 500 人を突破したのは、実は

2004 年以来だったのね。

Microsoft Security Essentials が 9 位に入っている。

読まれた記事ランキングでも 15 位。注目されているんですね。

ぶっちゃけ、商用製品と比べても全く遜色ないですからね……。

》

車いすの立てこもり犯人が投降 ロボットがホールドアップ 米バージニア州

(産経, 12/24)。

リアルロボコップは、ちょっとチャチい。

でも、アサルトライフルを持った

HRP-4C

が近接したりすると、犯人の警戒心を煽ってしまうだろうしなあ。

そういう意味では、いかにもロボットっぽい奴の方がいいのかも。

》

拷問を指示してきた軍高官の昇進に懸念:ネパール

(国連情報誌SUNブログ対応版, 12/26)

》

年末年始のセキュリティ対策、IPAなどが注意呼びかけ

(so-net セキュリティ通信, 12/25)

》

MEGAQUAKE 巨大地震 (NHK スペシャル)

黒い画面にマウスカーソル (Win32/Daonol)

【注意喚起】Gumblarウイルスの組織内感染拡大とホームページ改ざん被害増加に伴う対策の確認

(LAC, 2009.12.25)

感染した際にアクセスする送信先のIPアドレス:

67.212.81.67

67.215.237.98

67.215.238.194

67.215.246.34

91.215.156.74

91.215.156.75

91.215.156.76

94.76.250.73

94.229.65.174

193.104.12.20

195.24.76.250

210.51.166.228

216.45.48.66

》

よみがえる第二次世界大戦〜カラー化された白黒フィルム〜

(NHK)。先日深夜に放送されていて、見入ってしまった。

音楽が川井憲次さんだったし。

あ、iTunes でサントラ買えるんだ。

Amazon MP3 もあった (こっちの方が安い、$8.99) けど、日本からは買えないのか……。

》

IPv6移行へ最後の障壁、家庭内ルーターの議論にIETF広島で進展

(Internet Watch, 12/25)

》

米軍特殊部隊グリーンベレーがアフガニスタンで行っているものものしすぎる検問

(gigazine, 12/17)

》

児童ポルノ:政府が対策チーム 省庁連携、来年6月に報告書

(毎日, 12/22)

》

会計検査院:2元局長の懲戒要求 防衛省で支出違反

(毎日, 12/24)

懲戒要求は今回で57年ぶり7件目。

これも政権交代の成果なのでしょうか。

》

“thumbs.db”ファイルの中身を覗ける「Thumbnail Database Viewer」

(窓の杜, 12/25)

》

テキサス州、飲酒運転違反者の氏名をTwitter上で公開

「羞恥刑で飲酒運転事故を減らしたい」に弁護士からは批判の声も

(ComputerWorld.jp, 12/25)

》

(Not So) Happy Holidays from Koobface

(McAfee Labs Blog, 12/24)

》

Lawyers claim Palin hack suspect's PC had spyware

(TheRegister, 12/9)。ボクがやったんなじゃない、ボクの PC に感染していたスパイウェアがやったんだ! という主張。トロイの木馬戦法 (Trojan defence) だそうで。

》

福袋を販売したビックカメラの公式サイトにアクセス殺到、他人の名前が表示されるようになり、現在メンテナンス中

(gigazine, 12/25)。個人情報漏洩……なのかなあ。

》

「庶民感覚とかけ離れ」鳩山家旧邸宅ながめ納得?

(読売, 12/25)。鳩山さんのお宅拝見。麻生さんのお宅をみんなで見にいくと転び公妨で不当逮捕されますが、鳩山さんのお宅は問題なく見学できるようです。

》

高速道:実験で新上限制、普通車2000円 ETC不要

(毎日, 12/25)。

2010 年度からだそうで。新方式でも、渋滞道路なのは変わらないかなあ。

しかし、年始はどうやって帰省しようかしらん。

》

DNS サービスプロバイダー UltraDNS に対する DDoS が発生

》

「殺虫剤の効かない南京虫」が流行、手作りのトラップが活躍

(WIRED VISION, 12/25)。南京虫もゆとり世代なんですかね。

少なくとも IIS 6.0 に欠陥。アップロード対象ファイルの拡張子を制限しているような環境でも、たとえば file.asp;.jpg のように指定することで、

といったシナリオが考えられる。その場合、結果として、意図しない処理が実施されてしまう。

なんだか、ISO9660 のセミコロンとバージョン番号を思い出した。

2009.12.28 追記:

関連:

2009.12.31 追記:

関連:

New Reports of a Vulnerability in IIS

(MSRC blog, 2009.12.27)。IIS が「non-default, unsafe configuration」の場合にのみ発生する、という反論。

Results of Investigation into Holiday IIS Claim

(MSRC blog, 2009.12.29)。もうすこし詳しい内容。

The key in this is the last point: for the scenario to work, the IIS server must already be configured to allow both “write” and “execute” privileges on the same directory. This is not the default configuration for IIS and is contrary to all of our published best practices. Quite simply, an IIS server configured in this manner is inherently vulnerable to attack.

However, customers who are using IIS 6.0 in the default configuration or following our recommended best practices don’t need to worry about this issue.

8 Basic Rules to Implement Secure File Uploads

(SANS SSI, 2009.12.28)

CVE-2009-4444

2010.01.05 追記:

How to configure uploads for IIS Web applications

(Microsoft KB 979124)

》

ウイルスバスター2010: 年賀状作成ソフト「筆まめ」にて、ファイルの保存ができない

(トレンドマイクロ, 12/23)。暮れも押し迫ってからこれですか。

》

ロシアの犯罪組織、シティバンクのハッキングに関与か?——FBIが捜査へ

一方、同行関係者は「システム侵害の形跡も、損失もない」と話す

(ComputerWorld.jp, 12/24)。RBN ねた。

》

GnuPG 2.0.14 released

(linuxsecurity.com, 12/21)

》

Amazon Web Services(AWS)のセキュリティ関連情報(メモ)

(まるちゃんの情報セキュリティ気まぐれ日記, 12/24)

ただ、SAS70のType2の報告書を監査法人から受け取っているようですので、それを確認すれば、確認したい事項の一部がわかるのではないかと思います。

問題は、契約する前に見せてもらえるかでしょうね。。。

》

Nyzilla 1.0 リリース

(高木浩光@自宅の日記, 12/23)

》

マイクロソフト、「Word」特許侵害の控訴審で敗訴--問題技術を削除へ

(CNET, 12/24)

》

休校や学級閉鎖、ピーク時の4割に インフルエンザ

(asahi.com, 12/24)

》

新型インフル、ペットの犬に感染確認 米、すでに回復

(asahi.com, 12/24)

》

人に感染しやすい特徴のウイルス発見 強毒の鳥インフル

(asahi.com, 12/24)。H5N1 話。

》

国産新薬、強毒インフルに有効 動物実験で確認 東大研

(asahi.com, 12/21)。富山化学工業の T-705。

関連: インフルエンザ治療薬「T-705」臨床第相試験開始のお知らせ

(富山化学工業, 10/29)

》

JR 東日本公式サイトの改ざんは /*GNU GPL*/ 。まぁ、コードはともかく、手法としては Gumblar と同じみたいですけれど。

-

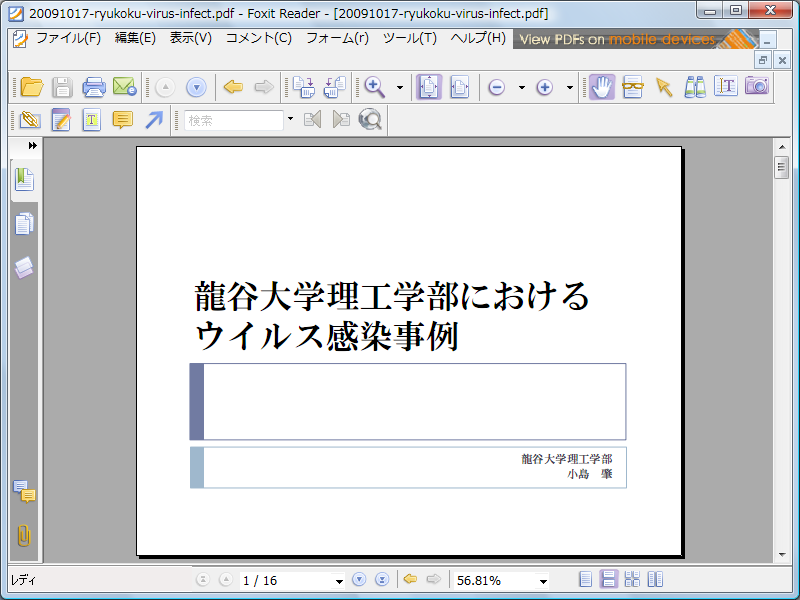

Adobe Reader / Acrobat 9.2 以前に新たな 0-day 欠陥 (CVE-2009-4324)

-

関連:

なんかもう嫌になってきたので、Foxit Reader をインストールしてみた。

問題なく動作するみたい。もちろん、Foxit Reader に穴がみつかる可能性もある (前例あり) ですけど。

気に入らなかったら、関連付けを Adobe Reader に戻せばいいだけだし。

-

Microsoft 2009 年 10 月のセキュリティ情報

-

黒い画面にマウスカーソル (Win32/Daonol)

-

》

Windows Vista または Windows Server 2008 を実行しているコンピューターで、Outlook Anywhere 機能を使用すると、W3wp.exe プロセスがクラッシュします。

(Microsoft KB 977571)。Rpchttp.dll の問題。hotfix あります。

》

USB device supporting selective suspend may fail to resume from suspend state.

(Microsoft KB 2010159)。

Windows XP では USB の

Selective Suspend 機能は無効に設定した方がいいみたい。

関連:

》

「アニたまどっとコム」がヤラレた件のつづき

ヤラレて Google に止められちゃう人はこちら: FAQ: Malware and hacked sites

(Google)

》

Yahoo ID Helperを使ったBotのアカウント収集活動

(cNotes, 12/23)

》

mwcollectd released

(viruslist.com, 12/22)。

mwcollectd。マルウェア収集用ハニーポット。LGPL。

》

ネットアップ、Hyper-Vのバックアップ/リカバリを自動化する管理ソフト

(Enterprise Watch, 12/16)。SnapManager for Hyper-V。

「Hyper-Vが提供するスナップショット機能と連携して実行される」そうです。

》

マルウェア解析の現場から-02

(トレンドマイクロ セキュリティ blog, 12/22)

》

タコイカウイルス (Winny 方面)。夏ごろからだそうで。

》

JR東日本公式サイトが不正アクセスにより改ざんされて一時停止中 (gigazine, 12/23)

》

新自由主義(構造改革)を支持してきた「朝日」と、警鐘を鳴らしていた「赤旗」 (JANJAN, 12/22)。いまだに朝日をサヨだサヨだと言う人がいてびっくりしますよね。

》

国境を越えた「放射線廃棄物の実態を調査するNGO機関」の設置が早急に必要

(JANJAN, 12/22)

》

Windowsのプリフェッチフォルダのハッシュ値を計算するツールを書いた

(葉っぱ日記, 12/17)

》

最近のWinnyノード数の推移

(高木浩光@自宅の日記, 12/22)

》

安全なパスワードの作り方

(日経 IT Pro, 12/22)

》

An E-Book Buyer's Guide to Privacy

(EFF, 12/21)

》

核持ち込み密約合意文書、なんと佐藤元首相宅に現存

》

「無料」オンラインゲームで高額請求〜小学生の被害多発、国や都が注意喚起

(so-net セキュリティ通信, 12/18)。

緊急消費者被害情報

携帯で無料ゲームをしたら高額請求が! (東京都, 12/16) の件。

》

「ファッカ油田」方面。

イラン軍がイラク油田に侵入 施設に国旗立てる

(12/19) のつづき。

》

ThreatExpert Report: Mal/Generic-A, Worm:Win32/Taterf.B, Trojan:Win32/Inhoo.A

(ThreatExpert)。www.googler3g.com を使う奴の親戚。これは www.yahoov2a.com を使う。

ぐぐってみると、www.googler3g.com と www.yahoov2a.com は同じ日に取得されたドメインのようで:

》

米大統領、サイバー防衛政策の担当者任命 元MSシュミット氏

(日経, 12/23)、米国のサイバー・セキュリティ責任者

(エフセキュアブログ, 12/22)。ハワード・シュミット氏方面:

》

小沢幹事長のメディア戦術 意外な一面

(JANJAN, 12/22)

それでも評価できるのは、小沢氏が記者会見をオープンにしていることだ。小沢氏は記者会見を永田町の民主党本部で開く。このため、検察のリークを受けた社会部記者が出席し突っ込んだ質問を浴びせてくる。院内で会見すれば、出席者は手の内を知る政治部記者に限られているにもかかわらずだ。

小沢氏はネットメディアやフリー、海外紙の記者には丁寧だ。日本政界の事情に疎い外国メディアの記者が、ちょっとピント外れな質問をしても噛んで含めるように話す。大メディアの記者に対するように「君」とは口が裂けても言わない。「あなた」と呼ぶ。強面で鳴る「小沢一郎」の意外な一面だ。

》

MSINFO32 may report the incorrect MAC address for some languages.

(Microsoft KB 2011647)。アラビア語など、右から左に書く言語でこの問題が発生するそうで。

》

PHPはエコじゃない?

(slashdot.jp, 12/22)、この手のエコ活動が先鋭化した果てに

(slashdot.jp, 12/22)。わはは。

Windows Server 2008 R2、Windows Server 2008、Windows Server 2003、Windows 2000、Windows XP、または Windows Vista を実行しているコンピューターでウイルス スキャンを行う場合の推奨事項

(Microsoft KB 822158) の件。これ、ずいぶん昔から存在する文書なのですが (2009.12.22 現在、日本語版は 2009.10.02 更新のリビジョン 11.0 が最新、英語版は 2009.10.16 更新の Revision: 12.1 が最新)、何をいまさらこんなことを言っているのでしょう。

関連 (オマエモナー):

Consumer Anti-Malware Endpoint Protection Test Report Q3

AV-Comparatives.org が似たような内容のテストを 2010 シリーズを使って実施したみたい。

1 日あたり 15〜20 のテストケースを収集できたが、実際にテストできたのは、2009.11.16〜26 で合計 100 件だそうで。なので、少なくとも 1/3 はテストできなったことになる。正直、これはちょっとなぁと思う。

NSSLabs のテストでは「当該 URL へのアクセスを抑止できたか」「当該マルウェアを阻止できたか」の 2 つの角度からテストを実施しているが、AV-Comparatives.org はそういう区別はせず、URL へのアクセスから当該マルウェアのダウンロード・実行までの一連の流れのどこかで阻止できたか否かだけを判定しているみたい。

また、NSSLabs のテストのような、時間経過における阻止状況の変化といったデータも公開されていない。

NSSLabs のテストではテスト対象は 2009 シリーズだが、AV-Comparatives.org のものは 2010 シリーズ。2010 シリーズでは、各社ともレピュテーションにも力を入れているように思うので、2009 シリーズほどには差がなくなっているのかもしれない。

注目すべきは、単体のアンチウイルスソフトウェア製品である

Microsoft Security Essentials 1.0 が、各社の総合セキュリティソフトに匹敵する結果を残している点か。

あと、avast! はなぜか製品版ではなく5.0 Beta がテストされているみたい。何故?

》

理系クンが書くマニュアルが読みづらい理由

『私の夫は理系クン』鼎談・その1

(日経ビジネス, 12/16)。わはは。「オレンジ色の四角い箱のチョコレート」という指示はわかりづらいなあ。ぐぐってもわからないし。気になる。

福地 そうだ、さっき言おうと思って忘れたけど、男のスイーツで唯一バリエーションが受け入れられたんじゃないかと僕が思っているのが、カカオ何パーセント。

渡辺 ちょっと待ってよ、それ、バリエーションっていうほどのことじゃないよ。

福地 言うと思った(笑)。スイーツ回路を持たない人にとっては、「俺は77%と50%と90%を試しちゃった」みたいな気持ちにさせてくれるわけですよ。その中で、俺が一番いいと思うのを選んだという満足感を与えていると思うよ、あれは。

あれ見たとき、こんなの誰が買うんだろう、意味わかんねぇと思ったけど、そういうことだったのか。

》

Bingウェブマスターツールの登録方法

(OPERASEO)

》

休眠IPアドレス探せ…国内売買解禁へ

(読売, 12/21)

》

ルートゾーンへのDNSSECの導入と展開

〜DNSSECの世界的普及に向けた大きな一歩〜

(JPRS, 12/16)

》

街を囲む路面電車、36年ぶり復活 富山、高齢化見越し

(asahi.com, 12/21)

》

Nyzillaは12月23日公開予定

(高木浩光@自宅の日記, 12/20)

関連: 久しぶりのSwing開発で躓いたところ (高木浩光@自宅の日記, 12/19)。メイリオ前提かしらん。

》

ストーブの供給で薪を集める際の危険を軽減:ソマリア・ウガンダ

(国連情報誌SUNブログ対応版, 12/17)

The United Nations today launched a pilot project to provide fuel-efficient stoves to some 150,000 women in Sudan and Uganda to cut the risks of murder, rape and other violence they face in gathering firewood, while at the same time protecting the environment.

》

クラウドのセキュリティ確保を目指すCSA,ガイダンス第2版を公開

(日経 IT Pro, 12/18)。

Security Guidance

for

Critical Areas of Focus

in

Cloud Computing V2.1 (cloud security alliance) の件。

アナウンス

(cloud security alliance, 12/17)

》

クライムウエアの真犯人〜ボットネット〜

(日経 IT Pro, 12/15)

》

技術に頼らないセキュリティ

第6回 人によってブレない重要情報の判断ルールを作る

(日経 IT Pro, 12/14)

情報漏洩対策のためのルールでは,はっきりとやっていいことだけをルールとして掲げるべきです。前述のメール・セキュリティの例で言えば,「会社の情報セキュリティ・ポリシーで規定されている機密情報レベル2以上および個人情報に該当するデータをメールで送信する場合は,8文字以上で英数字記号をすべて含むパスワードを設定するか,会社規定の暗号化ソフトを使用して暗号化した上で送信すること」という具合です。

》

CSRFの評価とCVSS現状値

(水無月ばけらのえび日記, 12/18)。Ameba なうねた。

》

リアル店舗よりネットが多い「模倣品・海賊版」流通〜加害者にならないために

(so-net セキュリティ通信, 12/17)。

平成21年度模倣品・海賊版撲滅キャンペーンについて

(特許庁, 12/10) の件。

》

Winny事件高裁判決文公開

(壇弁護士の事務室, 12/19)。読まなきゃ。

》

ジェダイ毛布

(水無月ばけらのえび日記, 12/19)。ふむん……。

もともと US で流行ったのは

Snuggie

のようで。

Wikipedia の項目名は Sleeved blanket。

どうやら、Snuggie 自身も、実はオリジナルではない模様。

NuKME は、

Sleeved blanket のどこにも名前が出てこないところを見ると、US では売られていないか、あるいは知名度が低い類似品ということなんですかね。

》

お知らせ: TOMOYO Linux 1.7.1 にメモリリークの不具合が発見されました。

(熊猫さくらのブログ, 12/20)。

TOMOYO Linux 1.7.1p1 で修正されている。

また、[tomoyo-users 704] TOMOYO Linux 1.7.1 の不具合について において回避方法が示されている。

》

書き続けること、伝え続けること

(保坂展人のどこどこ日記, 12/21)

最近、あちこちからツイッター(Twitter)をやるように勧められている。

やめた方がいいと思う。twitter は、もっと暇な議員にまかせておけばいいでしょう。

》

不正なSIP着信 68.168.112.252

(cNotes, 12/18)。「いつもの」の一言で済んでしまうのですね。

Wireshark 0.9.0〜1.2.4 に 3 つの欠陥。Wireshark 1.2.5 で修正されている。

》

McAfee IPS ‘Recommended’ by NSS Labs

(McAfee Security Insights Blog, 12/18)。マカフィーの総合セキュリティ製品は NSS Labs の別のテストでは Recommended を取れなかった、という点に関してはは、もちろん宣伝にならないので、彼らには取りあげられません。

関連: Network IPS Group Test Results Available

(NSS Labs, 12/10)

》

Microsoft EU Case Close Marks New Beginning

(McAfee Security Insights Blog, 12/17)

Microsoft is committing to providing “timely” APIs for both Windows client and server operating systems “that are called on” by Microsoft’s own security products. The key points are “timely” access to APIs that may not have been documented in the past but used by Microsoft in their own security product.

Microsoft は前科持ちだからねえ。

》

Ikee.B iPhoneワームの詳細レポート

(エフセキュアブログ, 12/18)

》

twitter の DNS がハクられた件

Internal Twitter Credentials Used in DNS Hack, Redirect

(WIRED, 12/18)

Tom Daly, chief technology officer at Dyn, a New Hampshire-based DNS company that services Twitter, said somebody using a “set of valid Twitter credentials” redirected the site.

“From our perspective, it was a perfectly valid username-and-password combination that was logged in with,” Daily said in a telephone interview. “The only credentials that were compromised were Twitter’s.”

Twitter、イラン・サイバー・アーミーと称するハッカーに攻撃される—DNSリダイレクトだった(復旧ずみ)

(techcrunch, 12/19)

Twitterは今までもセキュリティ問題では失敗を重ねている。われわれが報じてきただけでも、 たとえばわずか2ヶ月前にはウェブ・サーバの設定の失敗から内部のネットワーク情報が漏れてしまう件があった。その前には管理者アカウントに入るためのパスワードが‘passwordだった’件があったし、従業員のメールアカウントに侵入したハッカーに内部資料を公開されるという大失態があった。しかしその後、Dick Costoloが新たにCOOに就任し、その他セキュリティーの専門家を含む幹部エンジニアを採用したこともあって、Twitterのセキュリティーもこうした初歩的なセキュリティー上の失敗を大規模に繰り返す段階からは卒業するものと期待されていた。

けどやっぱり駄目だった……ってことですかね。

ハックされたTwitter: それはイランの大きな立体的作戦の一側面にすぎない

(techcrunch, 12/19)

DNS Disruption

(twitter blog, 12/17)

Update on Last Night's DNS Disruption

(twitter blog, 12/18)

Twitter.comのドメインハイジャック

(cNotes, 12/20)

》

イラン軍がイラク油田に侵入 施設に国旗立てる

(asahi.com, 12/19)、油田占拠のイラン軍に即時撤退要求 イラク政府声明

(asahi.com, 12/19)。「ファッカ油田」だそうで。al-Fakkah なのか al-Fauqa なのかよくわからん。

その第 4 油井 (oil well No. 4) にイラン国旗を立てちゃったのだそうで。

》

CNNIC changes have effect on spam tactics

(Sophos blog, 12/19)。劇的な変化ですね。

》

アフガン新閣僚名簿、にじむ論功行賞色 旧軍閥から登用

(asahi.com, 12/19)。USA が支持する政府はいつもこんな調子ですけどね。

》

グアンタナモ収容者100人、オバマ氏地元の刑務所へ

(asahi.com, 12/19)

》

国の電子申請、システムの2割廃止へ 14億円を削減

(asahi.com, 12/20)

》

米国FTC、競争阻害と不公正取引でインテルを提訴

(ComputerWorld.jp, 12/17)、

インテル

FTC の訴訟に対する声明を発表

(インテル, 12/17)

》

Koobface ねた

》

気づかずに児童ポルノをダウンロードしていた米男性、刑期を短くするため罪状を認める

(slashdot.jp, 12/8)

》

FBAC-LSM:

Protect Yourself From Your Apps。

まだ unstable だそうで。

》

Trojan-SMS.WinCE.Sejweek

(viruslist.com, 12/17)

》

Reflecting on NTLM Reflection

(IBM ISS, 12/17)

》

Amazon Cloud has Rained Malware Before

(ScanSafe blog, 12/17)。もっと前からありますよ話。

》

DAYS JAPANからの今年最後のお願い

(DAYSから視る日々, 12/14)

》

Stop error message on a computer that is running Windows Server 2003 SP2 and that has almost 4 GB or more of physical memory: "0x00000050" or "0x0000000A"

(Microsoft KB 975986)。PAE 環境での話。hotfix あるようです。

》

CSRF対策は基本?

(水無月ばけらのえび日記, 12/12)。いまどきの新作 web アプリなのですから、基本になってくれてないとマズいのでは。

》

グーグルのDoodle検索、結果の約半数が詐欺サイトへのリンクに

(ComputerWorld.jp, 12/17)。SEO ポイズニング話。

》

米Microsoft、「Forget Drupal」広告でDrupalコミュニティに謝罪

(sourceforge.jp, 12/18)。何やってんだか……。

》

海外におけるインターネットセキュリティインシデント概観

〜2009年7月の韓国大規模 DDoS インシデントのその後

(JPCERT/CC, 11/24)。

先日の Internet Week 2009 での鎌田さんのプレゼン

の資料が公開されました。鎌田さんありがとうございます。

関連: サイバー攻撃:国内の8台関与 警察庁確認 (12/17)。ちょっと追記した。

》

チェルノブイリ周辺の核汚染、予想より減少進まず

(WIRED VISION, 12/18)

》

FreeBSD Foundation Donations (freebsdfoundation.org)。とりあえず $50 寄付してみた。

》

NECビッグローブ:アンドロイド搭載、7インチのタッチパネル端末を使った新事業を開始

(毎日, 12/17)、

BIGLOBEの「クラウドデバイス&サービス事業」展開について

〜7インチタッチパネル端末を使ったモニターを開始〜

(NEC ビッグローブ, 12/17)。イメージキャラクターには、ぜひアンドロー梅田を!

(ありえない)

》

DNS data corruption occurs when the DNS records are transferred from a BIND DNS server to a Windows Server 2003 SP2-based DNS server

(Microsoft KB 977171)。

bind が master で Windows Server 2003 SP2 の DNS サーバが slave だった場合に、ゾーン転送を行うとデータが壊れる話。

hotfix あります。

[memo:9718] セブン&アイの通販サイトの脆弱性

なんだかとんでもない状況になっているようで……

いやはや……。

元ねた: Insurgents Hack U.S. Drones (Wall Street Journal, 2009.12.17)。

無人機 Predator

や Reaper

から送られるライブ映像は暗号化されていないため、

SkyGrabber のようなプログラムを使って簡単に傍受でき、実際にイラク武装勢力に傍受されていた、という話。

》

機密情報を編集しない方法

(エフセキュアブログ, 12/16)。絶対安全な「黒塗り」PDF のつくり方。

それでは、これらを安全に公開するにはどうすれば良いのだろうか?

簡単だ。いくつかの方法があるが、我々は以下の方法を推奨する…

編集されたドキュメントを紙に印刷するのだ。

そしてそれをPDFファイルにスキャンし直す。

バーン! これで問題ない。

》

犯罪捜査ツール『COFEE』が流出、対抗ツールが早速登場

(WIRED VISION, 12/16)。DECAF だそうです。カフェイン抜きでおねがいします。

》

北から来た Il-76 にはお宝がざっくざく。

12/14 のつづき。

「ほにゃららか」が多いなあ。

》

大気中の電子数から『テポドン』弾道等を分析:北大の研究者

(WIRED VISION, 12/17)。北海道大学の日置(へき)教授。

》

overlay.xul is back

(SANS ISC, 12/17)。Firefox の web 検索機能に寄生する、という理解でいいのかな。

The symptoms: You try to search with Google/Yahoo/Ask/Bing, but NoScript (a great add-on!!) warns you that the browser is actually trying to run a JavaScript from innoshots-dot-org.

関連: JS/Redirector.b (マカフィー)

》

Yahoo! JAPANをかたるフィッシィング、新パターンで12月も継続中

(so-net セキュリティ通信, 12/16)。定着しましたね。

》

ボット感染に注意:フィッシング等に悪用される国内ユーザーのパソコン多数 (so-net セキュリティ通信, 12/16)

》

顧客情報がネットで閲覧可能に〜JAくにびき/サイレックス/Digipri (so-net セキュリティ通信, 12/10)。モロ見え系。

》

クリエイティブ、「Sound Blaster X-Fi Go!」の一部にウイルス混入

(so-net セキュリティ通信, 12/9)

》

「違法DLでネット切断、国内でも可能か議論したい」——JASRAC菅原常務

(ITmedia, 12/16)。スリーストライク法がほしいという話。

》

Trend Micro ビジネスセキュリティ 6.0 Service Pack 1 公開のお知らせ

(トレンドマイクロ, 12/17)。Windows 7 / Server 2008 R2 対応など。

》

ダビング10:東芝社員に罰金100万円 解除ソフト販売

(毎日, 12/17)。略式起訴、罰金 100 万。

》

最高裁「量刑検索システム」のデータはボロボロ

》

埼京線に防犯カメラ導入方針 「痴漢抑止に期待」と長官

(中日, 12/17)、埼京線「日本一の痴漢電車」のえげつない手口

(日刊ゲンダイ / livedoor ニュース, 12/17)

》

児童ポルノの通信ブロッキング、民間協議会で法的側面の検討開始

(Internet Watch, 12/14)

》

「スケジュールされたインストールの再起動を遅らせる」のポリシー

(日本マイクロソフト セキュリティ サポート部門 WSUS 担当チームのブログ, 12/10)。次の場合には効力がなくなるそうで:

これらの点はポリシーの説明や WSUS のドキュメントにも明記がなく判りづらいかと思いますので、本ブログでご案内させていただきました。

》

[Announce] Libgcrypt 1.4.5 released

(gnu.org, 12/11)

》

2008年発生の個人情報漏えい、ファイル共有ソフト関与は23%

(Internet Watch, 12/16)。「日本情報漏えい年鑑2009」の宣伝。

2005年から2007年までの平均である30%と比べると減少した。

》

ボット仕掛けの「VISA」装うメール出回る〜フィッシング対策協議会も注意喚起

(so-net セキュリティ通信, 12/16)。ZeuS/Zbot 方面。

》

EnumFontFamiliesEx may return “Meiryo Bold” instead of “Meiryo” in elfFullName member for ENUMLOGFONTEX structure after KB975929 is installed or uninstalled on Windows Vista or Windows Server 2008

(Microsoft KB 978799)。

KB975929

(メイリオ UI フォント) をインストール / アンインストールすると、Vista / Server 2008 の EnumFontFamiliesEx() においてメイリオとメイリオボールドが入れかわってしまう模様。レジストリ設定による回避方法が示されている。

》

押収した偽ブランド品の靴1万2000足、カンボジアに贈る

(中央日報, 12/17)。日本ではどうしているんですかねえ。

》

セキュリティ脅威予想2010

(エフセキュアブログ, 12/14)

2010年中に、「Windows 7」はマーケット・シェアを獲得するだろう。「Windows XP」のマーケット・シェアは全体で50パーセント以下に落ち、したがって「簡単に達成できる目標」の量は減ることになる。このことは豊かな国でのインターネット・セキュリティを改善し、おそらくそれほど豊かではない国でマルウェア・ゲットーが作られ始めるだろう。サイバー犯罪者は「Windows XP」がまだインストールされている拠点に努力を傾注させるからだ。攻撃者がMicrosoft Windowsのみに集中し続けるかどうか、あるいはOS Xやモバイルプラットフォームを含める方向に変化していくかどうか、現時点ではわからない。

》

OSSEC v2.3 released

(OSSEC, 12/7)

》

FNG08参加者募集 (B-) の独り言, 12/15)。12/19 だそうです。

》

コンピュータフォレンジクス技術解説 無料セミナーの資料公開

(B-) の独り言, 12/7)、1204フォローアップ関係 (B-) の独り言, 12/11)

》

マイクロソフト、中国「Plurk」のコード盗用を認める

(ComputerWorld.jp, 12/16)。外注先の管理は Microsoft にとっても難しいと。

》

ヤフー、マイクロ・ブログの中国語版をリリースするも中国当局がアクセス遮断

検閲しにくい“つぶやき系”サービスは厳しく規制

(ComputerWorld.jp, 12/15)

》

SFLC、家電企業14社をGPL違反で提訴

「BusyBox」を不正に利用しているとして

(ComputerWorld.jp, 12/15)

》

「Googleによるデータ保有が人々の個性を奪う」——セキュリティ研究者シュナイアー氏

(ITmedia, 12/15)

》

「被害額は130億円以上」、FBIが「偽ソフト」を警告

(日経 IT Pro, 12/16)。にせアンチウイルスねた。

》

Rogue AV raising the stakes

(viruslist.com, 12/16)。にせアンチウイルスのみかけが、どんどんホンモノっぽくなってきているようで。

》

米Sun、認証ソフトウェア「OpenSSO Express 9」「OpenDS 2.2」を発表

(sourceforge.jp, 12/16)。オープンソースだそうで。

》

対策のしおりシリーズ (IPA, 12/14 更新)。「電子メール利用時の危険対策のしおり ver.1」が追加されました。

》

コンゴ民主共和国北西部の紛争で8万人以上が避難

(国連情報誌SUNブログ対応版, 12/16)

》

海洋が二酸化炭素増加のために急激に酸性化

(国連情報誌SUNブログ対応版, 12/15)。温暖化するだけじゃない。

》

食糧価格、再び高騰へ (国連情報誌SUNブログ対応版, 12/10)

》

ソマリア支援資金が枯渇 (国連情報誌SUNブログ対応版, 12/9)

》

サイバー攻撃:国内の8台関与 警察庁確認

(毎日, 12/17)、サイバー攻撃の「指示役」に日本のコンピューター8台も (asahi.com, 12/17)。7 月の韓国・US DDoS 攻撃話の件。C&C の一部が日本国内に存在したことが確認された、と警察庁が記者クラブにタレ流したみたい。でもそれ、

韓国、米国で発生している DDoS 攻撃に関する注意喚起 (JPCERT/CC, 7/10) に

国内での状況:

2009年7月10日 17時現在、ウイルスによる DDoS 攻撃の対象に日本の Web

サイトは含まれておりません。しかしながら、JPCERT/CC では、韓国

KrCERT/CC より、日本国内にこの DDoS 攻撃に用いられたコンピュータが複数あるとの報告を受けています。

と書かれているものと同じなんじゃないの? 毎日の記事には

同庁は、来年のアジア太平洋経済協力会議(APEC)に向け、サイバーテロが懸念されるとして、対策を強化する。

とあるけど、具体的に何を「強化」するんだかさっぱりわからないし。つまりは「とりあえず何もしない」ということか。

韓国・US DDoS 攻撃話については、

先日の Internet Week 2009 での鎌田さんのプレゼンがいちばんまとまっていると思うのだけど、鎌田さんのプレゼン資料は公開されるかなあ。

……風の噂によると、3 月ごろらしいぞ。

2009.12.18 追記:

プレゼン資料が http://www.jpcert.or.jp/present/ で公開されました。鎌田さんありがとうございます。

あらためてプレゼン資料を見てみると、

7月上旬 KrCERT/CC より日本国内 367 のボット等の IP アドレスを受理

■ 国内への通知連絡を実施

となってますね。

》

「スパコン」40億円削減し復活…大臣折衝で

(読売, 12/16)。それって結局、富士通の持ち出し分が増えるってだけなんじゃないの?

》

Blank screen when accessing On-Access Scanner Default, Low-Risk, High-Risk Processes policy in ePolicy Orchestrator 4.5 (with Internet Explorer 8 or Firefox 3.0/3.5)

(McAfee, 12/16)。VSE 8.5i + ePO 4.5 話。

Hotfix HF505273 for VSE8.5i で修正されるそうで。

》

家電製品ミニレビュー

三洋電機「eneloop tones」

(家電 Watch, 12/17)

このパッケージは10万パック限定となっている。

あ、そうなんだ……。

》

BackupExec fails to backup system state files on Windows 2000 when VirusScan Enterprise 8.7i is installed

(McAfee, 12/16)。答: 「除外設定してね」

》

McAfee Labs Report on VoIP Vulnerabilities

(McAfee Labs Blog, 12/16)。残念ながら日本語版はないようで。でも、

Download the report, available in nine languages, in its entirety here.

その場所には 8 か国語分しかないんだよね。日本語版ができあがったら、

セキュリティ解析センター (マカフィー) で公開されるんじゃないかなあ。

PostgreSQL 2009-12-14 Security Update

(postgresql.org, 2009.12.14)。PostgreSQL 8.4.2, 8.3.9, 8.2.15, 8.1.19, 8.0.23, 7.4.27 が登場しています。更新しましょう。

SYM09-017:

セキュリティ アドバイザリー - Symantec Veritas VRTSweb にリモートコード実行と権限昇格の脆弱性

(シマンテック, 2009.12.09)。

多くの Veritas 製品に欠陥。

Veritas 製品共通のコンポーネント VRTSweb に buffer overflow する欠陥があり、remote から任意のコードを実行できる。 CVE-2009-3027。

たいていの Veritas 製品には修正版が用意されているが、回避策しか提示されていないものもある。

JVN#00152874:

P forum におけるディレクトリトラバーサルの脆弱性

(JVN, 2009.12.15)。ver 1.28 で修正されているそうです。

JVN#49602378:

SEIL/B1 の認証処理における脆弱性

(JVN, 2009.12.09)。firmware 2.60 で修正されているそうです。

HPSBMA02483 SSRT090257 rev.2 - HP OpenView Network Node Manager (OV NNM), Remote Execution of Arbitrary Code

(HP, 2009.12.09)。修正版があるようです。

CVE-2009-0898

CVE-2009-3845

CVE-2009-3846

CVE-2009-3847

CVE-2009-3848

CVE-2009-3849

CVE-2009-4176

CVE-2009-4177

CVE-2009-4178

CVE-2009-4179

CVE-2009-4180

CVE-2009-4181

IMPORTANT Security Alert: Remove extra folders from your server after install

(zen-cart.com, 2009.11.28)。修正版があるようです。

CVE-2009-4321

CVE-2009-4322

CVE-2009-4323

Cisco Security Advisory: Multiple Cisco WebEx WRF Player Vulnerabilities

(Cisco, 2009.12.16)。

CVE-2009-2875

CVE-2009-2876

CVE-2009-2877

CVE-2009-2878

CVE-2009-2879

CVE-2009-2880

》

【映像】会田・藤本・神保の3氏、「記者クラブシステムの問題」について語る

(JANJAN, 12/12)

》

CNNICによる.cnドメイン登録審査の見直し

(cNotes, 12/15)

しかし、これって審査通るまでそのドメインは使えないんですよね?じゃなくってオンライン登録後から5日たてば自動で削除してくれるテンポラリドメインとして使えるってことじゃないですよね?

だとしたら悪さに使うにはより便利じゃないですか。

関連: Trend Micro Advisory on CNNIC Domain Registration Requirements

(trendmicro blog, 12/15)

Malicious URLs can infect as many users that are led to them in as little as a few minutes. Cybercriminals thus already benefit even if a URL is up for only a few hours. Giving the cybercriminals a total of 120 hours before a domain gets withdrawn will do very little in stopping their crimes.

》

シャープ在韓米軍司令官「在韓米軍、全世界に配置すべき」 (中央日報, 12/16)。ププ。実は在韓米軍すら不要らしいよ。

》

辺野古以外に移設、数か月で結論…首相意向

(読売, 12/16)、普天間移設先、与党3党で再検討 岡田外相訪米で調整 (asahi.com, 12/15)。再検討してもいいんだけど、県外・国外移設への勝算 and/or 不退転の決意はあるのかなあ。

US 側も、日本政府がどれくらい本気なのか、さっぱりわからないんじゃないのか。

関連:

》

キャラバン東京 - セキュリティ&プログラミングキャンプキャラバン2009

(葉っぱ日記, 12/14)。東京は豪華ですね。

》

最新ファイルシステムの機能と特徴

(B-) の独り言, 12/5)。amazon で買おうと思ったら買えなかったので、リアル書店で購入。

》

布川事件再審決定。おめでとうございます。

布川事件:再審開始が確定…最高裁が検察の特別抗告棄却 (毎日, 12/15)

東京高裁は、弁護側が提出した(1)被害者宅付近で目撃した男は2人と異なるとの近隣女性の証言(2)自白内容とは殺害方法が異なるとの医師の鑑定結果(3)取調官の誘導をうかがわせる取り調べの録音テープなどを新証拠として採用した。

その上で確定判決の証拠(旧証拠)と総合判断し「有罪の根拠になった別の目撃証言には重大な疑問がある。『被害者の口にパンツを押し込んだ後に手で首を絞めた』との自白は鑑定結果と合わない」と指摘。新証拠を「新たに発見され(新規性)、確定判決の事実認定に合理的な疑いを抱かせる(明白性)もの」と認めた。

布川事件:再審確定 無罪の叫び 重い扉を開く

(毎日, 12/15)

78年に2人の無期懲役を確定させた最高裁決定は「あらゆる角度から慎重に全証拠を検討した結果、2人の自白は信用できる」と判断した。約30年を経て結論が変わった決め手は、確定後に検察側が開示した証拠だ。(1)近隣女性の目撃証言(2)遺留毛髪が2人の毛髪ではないとする鑑定書(3)取り調べ録音テープ滿新証拠3点は再審請求後に開示され、高裁は「当初の裁判で提出されていれば有罪に合理的な疑いが生じていた」と述べている。

つまり、警察・検察は、証拠を隠したり改ざんしたりするということ。

布川事件:再審確定 無実の叫び、扉開く 「証拠隠し」許せぬ

(毎日, 12/15)

また、2人の主張を退けた第1次再審請求の審理を担当した元裁判官は「高裁決定が出ており驚きはない。結果的に誤審と見えるかもしれないが、1次と2次では出された証拠が違う。認定が異なるのは当然で当時としては正しい判断だった」と語った。さらに「2人の自白は迫真性がなかったが、別の証拠が重要なポイントだった。検察側が全証拠を出す必要がない現行制度では事実認定の誤りは起こりうるし、弁護側も開示請求が困難。全証拠が裁判所に提出されるよう制度を改正すべきだ」と指摘した。

》

「訪問販売お断り」シールでは訪問販売を断れない?

(slashdot.jp, 12/11)、

訪問販売お断りシール、消費者庁「取り組みは有効」

(asahi.com, 12/11)

》

官民共同のGXロケット、開発中止 宇宙開発戦略本部

(asahi.com, 12/16)。さんざん迷走していたから仕方ない。

エンジンだけ続けるそうで。

》

夢の旅客機「787」、2年遅れて初飛行

(読売, 12/16)。やっと飛びました、とりあえず。

》

被害金額がめちゃくちゃ大きかった歴史的事故トップ10

(gigazine, 12/16)。先日の首都高速タンクローリー火災事故はいくらだっけ?

と思ったら、約45億円だそうです。

》

若かりし頃の汚点を消すには?

(slashdot.jp, 12/12)。#1687975。Google キャッシュは、申請すれば消してもらえると思うけど……。

》

VMware View 4で採用された画面転送プロトコル「PCoIP」 (Enterprise Watch, 12/14)

PCoIPとRDPの差が出るのは、低速回線での表示パフォーマンスだ。Teradiciでは、400KbpsのWAN回線(200msの遅延)で、 PowerPointのスライドやPDFファイルを表示した場合、PCoIPはRDPに比べて2倍以上高速に表示できるとしている。(中略)

RDP 7.0でもPCoIPと同じような機能が利用できるが、Windows 7とWindows Server 2008 R2だけの機能となっており、Windows XPやWindows Vistaはサポートしていない。(中略) ちなみに、VMware View 4は、PCoIPとRDPの両方が利用できる。

》

マイクロソフト、パブリック・クラウド向けの新しいセキュリティ技術を説明

Windows Azureベースのプライベート・クラウド製品も2010年に登場

(ComputerWorld.jp, 12/11)。「Project Sydney」ですか。

Project Sydneyでは、ネットワークの仮想化によって顧客間でクラウド・リソースを隔離し、企業の社内データセンター機器と、企業がクラウドで使っている機器とを安全に接続すると、アルハティブ氏は語った。Project Sydneyは、企業内のクライアントPCとサーバや、Windows Azureのようなパブリック・クラウド・サービスのリソースなど、「任意のエンドポイント・セット」を包含し、「仮想ネットワーク・オーバーレイ」(アルハティブ氏)を構築する。このオーバーレイはIPsecで保護され、許可された人だけがアクセスできるという。

要は VPN?

》

LCATで起動を3倍高速化したKNOPPIX 6.2DVD 日本語版,産総研が公開 (日経 IT Pro, 12/14)。赤く塗れ!

》

迷惑メールフィルターの設定ミス

(日経 BP, 12/14)。厚木市:メール2300通を誤削除 設定ミスで「迷惑」と判断 /神奈川

(毎日, 12/2) の件。

この件は、厚木市においては既に黒歴史になっているようで。

ホーム > まちづくり > 情報政策・IT > 情報化への取り組み

に掲載されていたようだが、たった 2 週間でもう消えている。

Google キャッシュでならまだ読める。

》

未婚女性と不倫した男性が息絶えるまで顔に石を投げつけられる

(gigazine, 12/15)。ソマリアにて。うわ……。

出てます。高橋さん情報ありがとうございます。

直っているもの (最高 x 3、高 x 1、中 x 2、低 x 1):

注: MFSA 2009-66, 67 は Firefox 3.0.x には影響しない。他は 3.0.x / 3.5.x 両方に影響。SeaMonkey 2 は 3.5.x と同様。SeaMonkey 2.0.1 で修正されている。

2009.12.28 追記:

MFSA 2009-69

関連: Firefoxのlocationオブジェクト処理の脆弱性(CVE-2009-3985)に関する検証レポート

(NTT データ・セキュリティ, 2009.12.25)

-

Vulnerability Note VU#800113 -

Multiple DNS implementations vulnerable to cache poisoning (Kaminsky attack 話)

-

またもや MS08-037 patch の副作用ねた。

-

アメーバあしあとちょう

-

にせはまちちゃんによる攻撃が行われ、被害者が出ている模様です。山口さん情報ありがとうございます。

ほまち

(ぼくはまちちゃん!(アメーバ), 2009.12.15)

ぼくの名前をかたったウイルス? (ぼくはまちちゃん!(アメーバ), 2009.12.15)。

とくにこれ、

プロフィールのデータを勝手に消去されてしまうのが凶悪で、

電子計算機損壊等業務妨害罪かなあ。

多分関連: ルーム表示不具合とメンテナンスについて

(アメーバスタッフ スタッフブログ, 2009.12.15)

まあぶっちゃけ (ぼくはまちちゃん!(アメーバ), 2009.12.16)

アメブロまわりを数分程度ざざっと眺めただけでも、

いたるところでCSRFの対策が入ってないようなんだけど、

この規模のサービスなら、いちおうそれなりにやっておいた方が…。

たぶん現状だと脆弱性をひとつひとつどこかに報告するとかっていうレベルじゃないです…。

-

Adobe Reader / Acrobat 9.2 以前に新たな 0-day 欠陥 (CVE-2009-4324)

-

SA 出ました: APSA09-07: Security Advisory for Adobe Reader and Acrobat

(Adobe, 2009.12.15)。軽減策として、Adobe Reader / Acrobat での JavaScript 無効化と、Windows での DEP (データ実行防止) 有効化が挙げられています。ただし DEP が効くバージョンの組みあわせには限りがあるようで:

| Windows バージョン |

Acrobat / Adobe Reader バージョン |

| Windows XP SP3 |

Acrobat 8.1.7 / 9.2, Adobe Reader 8.1.7 / 9.2 |

| Windows Vista SP1 |

Acrobat 8.1.7 / 9.2, Adobe Reader 8.1.7 / 9.x |

| Windows 7 |

Acrobat 8.1.7 / 9.2, Adobe Reader 8.1.7 / 9.x |

Vista SP2 は…… SP1 と同じでいいんですかね。

関連情報: Adobe Acrobatゼロデイ分析 (エフセキュアブログ, 2009.12.15)

2009.12.16 追記 2:

SA が改訂され、修正版の予定日が明記されました。2010.01.12 だそうです。

日本時間だと 2010.01.13 ですかね。

BIND Dynamic Update DoS

トレンドマイクロ InterScan MSS がようやく対応:

》

橋下知事「ヘボい案」井戸知事「負け犬論理」…3空港一元化で火花

(読売, 12/15)。

負け組のみなさんこんにちわ。

関西空港のハブ(拠点)化を目指す大阪府の橋下徹知事が「関西に滑走路は5本も必要ない」と「大阪(伊丹)空港廃止」を唱えたのに対し、兵庫県の井戸敏三知事は「3本で航空需要が賄えるのか」と応酬。

その需要がないのが現状じゃん……。

これに反発したのが井戸知事だった。「3空港の最適運用を考えれば、需要はもっと増える」。顔を背けて左隣に座った橋下知事を見ようともせず、「橋下知事のように、(一元管理しても需要が伸びないという)負け犬の論理を展開する必要はない」と切り返した。

どう考えても壊滅寸前なのに、壊滅寸前であるとの自覚がないですか……。

まぁ、関空を変な場所につくったり、さくっと廃止すべきだった伊丹を残したりしたツケなだけなんですけどね。

》

インプレスWatch 一部サイトを統廃合

(fx-it.com, 12/14)

雑誌の休刊が続くと知ったかぶりで「時代の終焉」みたいな記事を書くWebメディアもありますが、Webメディア運営も斯様に超厳しいという事実を知っている筈なんですがね。

》

閣僚“失言”で波紋…日本のW杯出場権はく奪も

(スポニチ, 12/11)。

だから、スポーツと政治を混ぜちゃ駄目だってば。

「それはそれ、これはこれ」という対応が、なぜできない。

三重1区 中井洽ですか。

ZFS に関する重要な fix が、FreeBSD 8.0 に入っていないという話。

"There was important bug in ZFS replay code. If there were setattr logs

(not related to permission change) in ZIL during unclean shutdown, one

can end up with files that have mode set to 07777.

This is very dangerous, especially if you have untrusted local users, as

this will set setuid bit on such files. Note that FreeBSD will remove

setuid bits when someone will try to modify the file, but it is still

dangerous."

このメール: HEADS UP: Important bug fix in ZFS replay code!

2010.01.14 追記:

Advisory 出てます: FreeBSD-SA-10:03.zfs: ZFS ZIL playback with insecure permissions

(FreeBSD.org, 2010.01.06)

Adobe Reader / Acrobat 9.2 以前に新たな 0-day 欠陥だそうです。

2009.12.16 追記:

SA 出ました: APSA09-07: Security Advisory for Adobe Reader and Acrobat

(Adobe, 2009.12.15)。軽減策として、Adobe Reader / Acrobat での JavaScript 無効化と、Windows での DEP (データ実行防止) が挙げられています。ただし DEP が効くバージョンの組みあわせには限りがあるようで:

| Windows バージョン |

Acrobat / Adobe Reader バージョン |

| Windows XP SP3 |

Acrobat 8.1.7 / 9.2, Adobe Reader 8.1.7 / 9.2 |

| Windows Vista SP1 |

Acrobat 8.1.7 / 9.2, Adobe Reader 8.1.7 / 9.x |

| Windows 7 |

Acrobat 8.1.7 / 9.2, Adobe Reader 8.1.7 / 9.x |

Vista SP2 は…… SP1 と同じでいいんですかね。

関連情報: Adobe Acrobatゼロデイ分析 (エフセキュアブログ, 2009.12.15)

2009.12.16 追記2:

SA が改訂され、修正版の予定日が明記されました。2010.01.12 だそうです。

日本時間だと 2010.01.13 ですかね。

2009.12.17 追記:

関連:

2009.12.23 追記:

関連: CVE-2009-3459, CVE-2009-4324, and one PDF trick

(Macro Cova, 2009.12.19)

2009.12.24 追記:

関連:

なんかもう嫌になってきたので、Foxit Reader をインストールしてみた。

問題なく動作するみたい。もちろん、Foxit Reader に穴がみつかる可能性もある (前例あり) ですけど。

気に入らなかったら、関連付けを Adobe Reader に戻せばいいだけだし。

2010.01.05 追記:

Sophisticated, targeted malicious PDF documents exploiting CVE-2009-4324

(SANS ISC, 2010.01.04)

2010.01.13 追記:

やっと出ました: APSB10-02: Security updates available for Adobe Reader and Acrobat

(Adobe, 2010.01.12)。Acrobat / Adobe Reader 7.x のサポートは既に終了しているので注意。

2010.01.14 追記:

関連:

Office 2003 + Rights Management Service (RMS) の環境で、2009.12.10 (日本時間) 以降、Office 文書を開けなくなる事象が発生していた模様。原因は証明書の期限切れ。

Office 2003 / Word Viewer / Excel Viewer への Hotfix の適用で対応できる。

渋谷さん情報ありがとうございます。

……日本語の情報も出てました: Office 2003 における IRM で制限されたファイルの参照・作成ができない問題について (Microsoft, 2009.12.15)。小野寺さん情報ありがとうございます。

■

アメーバあしあとちょう

(ぼくはまちちゃん!(アメーバ), 2009.12.14)

Ameba なうなんて序の口だったのですね……。

いやはや……。山口さん情報ありがとうございます。

2009.12.16 追記:

にせはまちちゃんによる攻撃が行われ、被害者が出ている模様です。山口さん情報ありがとうございます。

ほまち

(ぼくはまちちゃん!(アメーバ), 2009.12.15)

ぼくの名前をかたったウイルス? (ぼくはまちちゃん!(アメーバ), 2009.12.15)。

とくにこれ、

プロフィールのデータを勝手に消去されてしまうのが凶悪で、

電子計算機損壊等業務妨害罪かなあ。

多分関連: ルーム表示不具合とメンテナンスについて

(アメーバスタッフ スタッフブログ, 2009.12.15)

まあぶっちゃけ (ぼくはまちちゃん!(アメーバ), 2009.12.16)

アメブロまわりを数分程度ざざっと眺めただけでも、

いたるところでCSRFの対策が入ってないようなんだけど、

この規模のサービスなら、いちおうそれなりにやっておいた方が…。

たぶん現状だと脆弱性をひとつひとつどこかに報告するとかっていうレベルじゃないです…。

入力作業ミスなんて序の口だったのですね……。

いやはや……。

2009.12.18 追記:

なんだかとんでもない状況になっているようで……

いやはや……。

2009.12.21 追記:

7&Yネットショッピングのソースコード、ディレクトリトラバーサルで流出?

(水無月ばけらのえび日記, 2009.12.19)

》

柔道:「タックル技」1度で反則負けに

(毎日, 12/14)

国際柔道連盟(IJF)は (中略) タックル技を繰り返す柔道を「柔道の本質から外れている」として問題視。今年10月の世界ジュニア選手権(パリ)から「1回目は指導、2回目で反則負け」とする新ルールを試行し、その後の検証の結果「1度で反則負け」とするルール改正に踏み切った。

すばらしい。ただし、副作用もあるそうで。

これに伴い、「肩車」「すくい投げ」「朽ち木倒し」「もろ手刈り」の四つの技は厳しく制限されるが、連絡技や返し技として掛けた場合は反則としない。

ともあれ、これで柔道らしくなってくれるといいなあ。

》

北から来た Il-76 にはお宝がざっくざく

》

セブン&アイの通販サイトで価格の誤表示、原因は入力作業ミスか

(日経 IT Pro, 12/10)

》

小惑星の衝突を避けるには、核ではなく「縄」で

(WIRED VISION, 12/14)。要は、ぶつからなければいいわけだから。

》

オバマ米大統領ノーベル平和賞受賞演説全文(日本語訳)

(京都新聞)

しかし、世界は思い出さなければならない。第2次大戦後の安定をもたらしたのは国際機関や条約、宣言だけではない。いかに過ちを犯したとしても、その国民の血と力で60年以上にわたり、世界の安全保障を支えてきたのは米国なのだ。われわれの男性、女性兵士らの献身と犠牲が、ドイツから韓国までに平和と繁栄をもたらし、バルカンに民主主義を打ち立てることを可能にしたのだ。

なんと脳天気なのだろう。犯した過ちが巨大であるが故に、世界はこんなにも混乱しているというのに。

》

トヨタ:プラグインHVの法人向けリース販売開始

(毎日, 12/14)。525 万円 (補助込みだと 380 万円) ですか。

フル電池駆動の i-MiEV は

500 万円 (補助込みだと 320 万円) だそうですが、

バイブリッドだからこの価格で済んでいるということなんですかねえ。

まぁ、この手のクルマの場合は、単価じゃなくて TCO で比較しないと駄目なのだろうけど……。

》

Gnome-Lookのスクリーンセーバーにマルウェアが見つかる

(slashdot.jp, 12/11)。拾い食いするときは気をつけよう。

》

中国の自国品優遇、日米欧が「強い懸念」表明へ

(読売, 12/13)

》

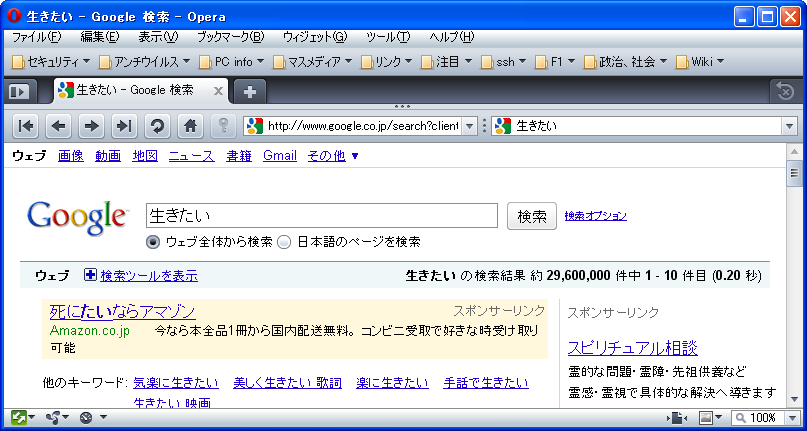

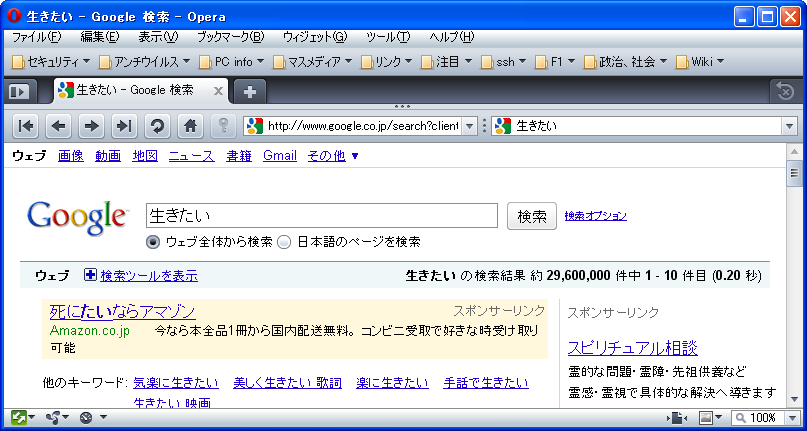

Googleで「生きたい」と検索すると表示されるAmazonの広告とは

(やじうまWatch, 12/14)。シュールだ、シュールすぎる。

なぜこんなことに……。

》

IPv6 and your web application

(SANS SSI - The Application Security Street Fighter Blog, 12/11)

》

SQLインジェクション攻撃検知数(2009年11月まで)

(LAC, 12/9)

》

Tiger still hot stuff

(Sophos, 12/13)

》

318x.com

》

「ルワンダ虐殺」分析 武内進一氏、サントリー学芸賞

(読売, 11/24)。「現代アフリカの紛争と国家」(明石書店) の件。

関連: メディアで憎悪を増幅してはいけない!

ルワンダ大虐殺:本当に起きたことは何なのか(CSR解体新書43)

(日経ビジネス, 2008.05.27)

》

欧州海賊党議員、「インターネット権利章典」提案に着手

(P2Pとかその辺のお話, 12/11)

》

デンマーク人男性、DRM破りをしたと自ら警察に出頭へ

(P2Pとかその辺のお話, 12/4)、

デンマーク著作権団体よりDRMブレイカーへ:法律を違反してもOKですよ

(P2Pとかその辺のお話, 12/7)

簡単に言えば、Antipiratgruppenは、正規に購入されたもので、そのコピーを第三者に配るのでもなければ、私的利用目的でのデジタルコピーの作成は気にしないよ、ただし、そうした行為は違法行為に等しいけどね、ということだろう。

このニュースについて、ヘンリークはTorrentFreakに「彼らが私を告訴するつもりはない、というのは喜ばしいことですが、それでも違法行為のままなのですね…。」と話した。

》

ACTA:デジタルライフの脅威となりうる国際条約が秘密裏に進行中、日本政府も加担

(P2Pとかその辺のお話, 12/3)。Anti-Counterfeiting Trade Agreement (模倣品・海賊版拡散防止条約) 方面。

関連:

》

BitTorrent 方面

》

UK 方面

》

コリィ・ドクトロウ、Apple iTSにDRMフリーのオーディオブックを拒否される

(P2Pとかその辺のお話, 12/13)

ドクトロウがPublishers Weeklyに書いた記事によると、Audibleからは昨年、『リトル・ブラザー』のDRMフリー版に関して拒絶されたのだという。AudibleはiTunes Store唯一のリテーラーであるため、これは巨大市場からの締め出しを意味するものであった。そして今回の『メイカーズ』では、彼らはYesと返答した。しかし今度はAppleがNoを突きつけた。オーディオブックにはDRMをかけねばならぬ、と。

(中略)

今年初め、Appleが誇らしく宣言したように、DRMは音楽からはなくなっていくのかもしれない。しかし、DRMは依然とし健在である。アーティストや出版社側がDRMを求めているためではなく、しばしばストア側の都合でそうなっているのである。

》

大学はゲイや非クリスチャンを排除するクリスチャンサークルを認めるべきか? 米最高裁、判決へ

(みやきち日記, 12/9)。「公認サークル」であれば、「来るものは拒まず」が基本だと思うんですけどねえ。当該大学それ自体は、そういう人達も受け入れているんでしょう?

》

MS、配布再開したUSBドライブ版Windows 7作成ツールをGPLv2で公開

(マイコミジャーナル, 12/11)。

Windows 7 USB/DVD Download Tool

の件。再配布開始。

》

NTT西日本の不適切な顧客情報提供、KDDIなど13社が総務省に要望書

(Internet Watch, 12/9)、他事業者情報及びその利用者に関する情報が

西日本電信電話株式会社の販売代理店へ提供された件に関する要望書の提出

(ソフトバンクBB, 12/9)

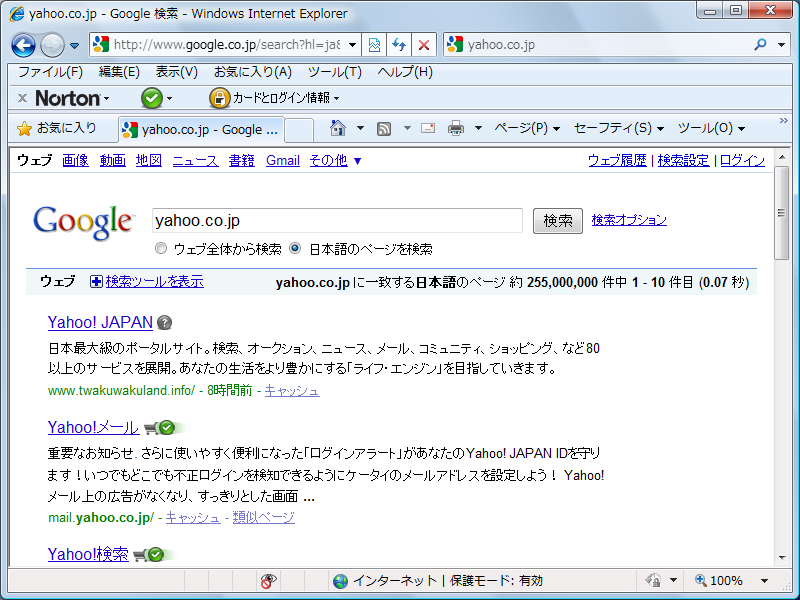

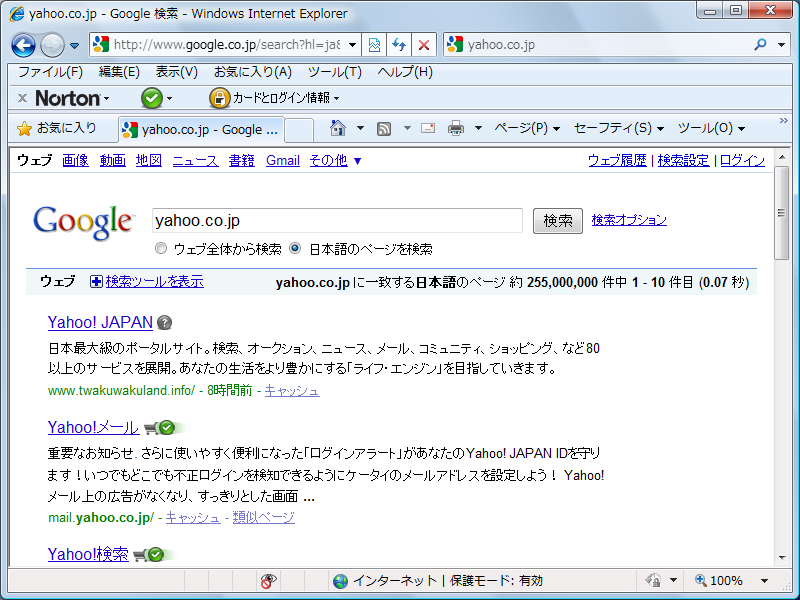

2009年12月13日に,Twitterなどで話題になった「www.twakuwakuland.info」というサイトがある。

これは,Yahoo! Japan と同一の内容を表示するサイトである。

仕組みとしては,DNSのレコードをCNAMEでyahoo.co.jpに向け,Yahoo!JapanのサーバのIPアドレスを返すようになっている。

現在,Googleで「yahoo.co.jp」を検索すると,トップにこの偽サイトがヒットするようになっている。

うわー本当ですね……。

…… 12:42 現在、Google 検索結果は修正された模様です。www.twakuwakuland.info が yahoo.co.jp

を指している状況は変わってませんが。

…… 関連: Yahoo Japanの偽サイト? (slashdot.jp, 2009.12.14)。スラドクオリティ全開のようで……。

Active! mail 2003 Build 2003.0139.0871 以前に複数の欠陥。

Active! mail 2003 Build 2003.0139.0911 以降で修正されている。

最新版は 2003.0139.0939 だそうだ。

「Ameba なう」に CSRF 欠陥があり、はまちちゃんがまたやったらしい。

》

新型インフルエンザA(H1N1)の流行状況−更新26

(国立感染症研究所 感染症情報センター, 12/10)

》

新型インフルエンザワクチンに関するカナダ調査結果(2009年12月8日)

(厚生労働省, 12/10)。ロット7Aだけの問題、問題が発生した原因は不明、使用中止はあくまで予防処置。他のロットについては、特段の問題は生じていない模様。

》

韓国人と日本人

「韓国人の祖先は東南アジアから来た」

(中央日報, 12/12)。ヒトゲノム解析から得られた結論。

明らかになった韓国人祖先の移動経路…遺伝子は日本人と最も近い

(中央日報, 12/12)

各民族間にどの程度の差があるのかも今回の研究で確認された。韓国人とアフリカ人の差を100とした場合、韓国人と中国人は5.03、韓国人と日本人は4.23、中国人と日本人は6.99、韓国人とヨーロッパ人は58.2だった。

韓国人は日本人と最も近いということだ。これは「日本人は韓国から渡った」という学説を傍証するものだと、研究チームは説明した。

》

電気・鉄道の中央制御システムが止まれば大韓民国がストップ

(中央日報, 12/12)。SCADA ねたなのだけど、

03年8月に発生したニューヨーク大停電も代表的な例だ。米国北東部地域7州・約5000万人の市民に被害が出たこの停電は、発電所の中央制御システムがウイルスに感染したことで発生したという結論が出た。コンピューターの異常終了と再起動を繰り返す「ブラスターワーム」のため電力送出がまひしたのだ。

中央日報は、どのような情報に基づいてこんなことを書いてるんだろう。

FERC の最終報告書では、そういった可能性は全否定されているのだが。

Chapter 9 の冒頭から引用:

Specifically, further analysis by the SWG found

no evidence that malicious actors caused or contributed

to the power outage, nor is there evidence

that worms or viruses circulating on the Internet at

the time of the power outage had an effect on

power generation and delivery systems of the

companies directly involved in the power outage.

FERC といっても、Far East Research Corporation じゃないよ。

Federal Energy Regulatory Commission です。

》

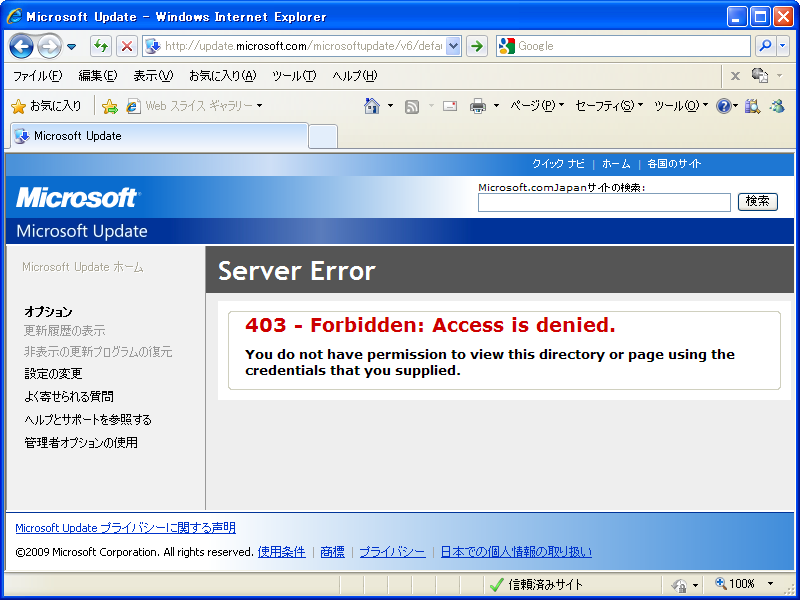

Windows Update で 403 エラー その2

(日本のセキュリティチーム, 12/12)。

Microsoft Update を実行すると 403

になる件、

自動的に対応されるよう、サーバ側で調整されたそうです。

Microsoft Security Essentials Beta

MS無料ウイルス対策ソフトでできること、できないこと

「Microsoft Security Essentials」導入レポート

(Internet Watch, 2009.12.11)

他のソフトウェアなどと比べた場合で目立つのは、スパムへの対応だろうか。現在では、ウイルスやワームを直接配布するような攻撃は滅多に見かけなくなっており、スパムメールなどに記載したURLを通じてユーザーを不正なWebサイトに誘導した上で、フィッシング詐欺を仕掛けたりスパイウェアなどをダウンロードさせたりといったソーシャルエンジニアリング的な手法を組み合わせた攻撃が増えている。こうした攻撃の入口を断つという意味ではスパム対策が極めて有効なのだが、ここは他のソフトウェアに任せるということのようだ。

ふぅむ……。

ということなのでは。

》

スイッチングハブCG-SW08TXWMの無償交換のご案内とお詫び

(コレガ, 12/7)

この度、2004年3月〜4月に製造されたコレガスイッチングハブCG-SW08TXWMの一部製品において、製品内部の発熱によって樹脂ケース変形に至る可能性があることが確認されました。

つきましては、対象製品CG-SW08TXWMの回収とともに、コレガ製品CG-SW08TXRXへの無償交換を実施させていただきます。

》

第2回 セキュリティうどん(かまたま)。

2009.12.26、香川県高松市、無料。

》

アライ出しの中の人、Amazon EC2 を語る

関連:

》

「ワンクリック請求」巧妙化に注意〜女子高生や小学生も罠に(国民生活センター)

(so-net セキュリティ通信, 12/8)

》

暗室で 50 年・1400 世代交代したハエ、「進化」した ?

(slashdot.jp, 12/9)

》

SNSや銀行を狙ったサイバー犯罪が増加傾向に——シスコ調査

(ComputerWorld.jp, 12/9)

》

グーグル、“在宅ワーク詐欺”にGoogleブランドが悪用されたとして提訴

「仕事上必要」と称して高価なツールを購入させる手口

(ComputerWorld.jp, 12/9)。在宅ねたって、US にもあるんですね。

》

IE5/6の利用をいまなお推奨する、大阪府の電子調達システム

(やじうま Watch, 12/10)、大阪府の電子調達システム、どうしてこうなった。

(slashdot.jp, 12/10)

》

ミクシィ、マイミクごとに日記の公開範囲を設定できる機能改善

(Internet Watch, 12/8)

》

漢方薬保険適用除外は【誤報】です! 仕分け人枝野議員が明言

(JANJAN, 12/9)

ノーベル賞受賞者の野依良治博士が理事長をしている文科省所管の独立行政法人「理化学研究所」に関しては、その組織内に高給取りの役員として文部科学省のOBが何人も天下りしている。

野依理事長は仕分けの現場には来なかったが、科学研究現場の為の予算が削られるかのような前提で、「仕分け」に対する批判の会見をした。そのときにマスコミの記者たちは研究所内の「天下り役員」の存在について質問していない。

宇宙飛行士として有名な毛利衛さんが館長である「日本科学未来館」についても、仕分け人が問題にしたのは、予算「中抜き」のムダな組織が寄生していることだ。ここにも文科省の天下りがいる。

仕分け人から、「なぜ同科学館の予算が国から直接出されずに、間に科学技術広報財団を経由させているのか」という問いかけがあり、毛利さんは「そうなんです。アメリカに、館の運営についてアドバイスを求めたところ、二重構造に問題があるとの指摘を受けました。これについて、3年前に文科省に改善を求めました。しかし、いまだ現状のままです」と答えている。

つまり、毛利氏は仕分け人の言い分に納得したのだが、報道は「対立」「激論」というニュアンスだった。

(中略)

枝野議員にすれば、「抗議する相手が違う。予算を効率的に使うためには、独法や財団などにOBを天下りさせている文部科学省に文句を言うべきだ」ということになる。

》

Event ID 5022が記録されオンアクセススキャンが有効にならない場合の対応方法(OS起動時)

(マカフィー, 12/9)。%TEMP% が暗号化されている場合に発生するかもしれないトラブルみたい。

複合化後にオンアクセススキャンを有効とする

二重に誤っているので修正してね > マカフィー。

ウイルスバスター2008 の URL フィルタリングエンジンに欠陥。長大な URL によって buffer overflow が発生、プログラムがクラッシュする。

2009.12.10 の ActiveUpdate で自動的に更新・対応される。

あの〜 Microsoft さん、KB 974926

にアクセスすると、「申し訳ありません。お探しのページは見つかりませんでした。」と言われてしまうのですが……。

Windows 2000 / XP / Server 2003 に欠陥。Indeo Codec (ir32_32.dll など) に欠陥があり、攻略メディアファイル (.avi など) を使って任意のコードを実行できる。

Microsoft Windows Indeo32 Codec Parsing Heap Corruption Vulnerability

(iDefense, 2009.12.08)、

CVE-2009-4313

Microsoft Security Advisory: Description of the AppCompat update for Indeo codec: December 08, 2009

(Microsoft KB 955759) を適用すると、Internet Explorer と

Windows Media Player が Indeo Codec を使わないように設定される (AppCompatFlags によって)。

KB 955759

に出ているのは英語版直リンクっぽいので (渋谷さん情報ありがとうございます)、

必要であれば、ダウンロードセンターで 955759 を検索してダウンロードしましょう。ふつうは自動更新 / Microsoft Update で適用すればよいはずですが。

-

マイクロソフト セキュリティ アドバイザリ(973811)

認証に対する保護の強化

-

SA 973811 が更新された。

2009/12/09: このアドバイザリを更新し、「よく寄せられる質問 (FAQ)」 に、Windows HTTP Services、HTTP プロトコル スタック、インターネット インフォメーション サービス (IIS) に関連する 3 種類のセキュリティ以外の更新プログラムの情報を追加しました。

なになに……

2009 年 12 月 9 日、マイクロソフトは次の更新プログラムを公開しました。

サポート技術情報 971737 には、セキュリティ以外の更新プログラムが含まれ、Microsoft Windows HTTP サービス (WinHTTP) API を有効にして認証に対する保護の強化を選択できます。

サポート技術情報 970430 には、セキュリティ以外の更新プログラムが含まれ、HTTP プロトコル スタック (http.sys) を有効にして認証に対する保護の強化を選択できます。

サポート技術情報 973917 には、セキュリティ以外の更新プログラムが含まれ、インターネット インフォメーション サービス (IIS) を有効にして認証に対する保護の強化を選択できます。

ふむん……。

-

IE6 and IE7 0-Day Reported

-

-

Vulnerability Note VU#800113 -

Multiple DNS implementations vulnerable to cache poisoning (Kaminsky attack 話)

-

MS08-037 - 重要:

DNS の脆弱性により、なりすましが行われる (953230)

(Microsoft) の Windows 2000 用の patch が再リリースされている。

このセキュリティ情報は 2009 年 12 月 9 日になぜ更新されたのですか?

マイクロソフトはこのセキュリティ情報を更新し、Microsoft Windows 2000 Service Pack 4 上の DNS クライアント用の更新プログラム (KB951748) を再提供し、追加のコード パスに非常にランダムな DNS トランザクション ID を提供しました。その他の Windows プラットフォームと異なり、Microsoft Windows 2000 では DNS トランザクションに 2 つのコードパスがあります。以前の更新プログラムは、これらのコード パスのうち 1 つでのトランザクション ID のランダム化のみを提供していました。この更新プログラムの提供で、同じトランザクション ID のランダム化が Microsoft Windows 2000 上のもう一方のパスに提供されます。Microsoft Windows 2000 Service Pack 4 (KB951748) 上の DNS クライアント用の更新プログラムを以前にインストールされたお客様は自動的に再提供される更新プログラムをインストールする必要があります。その他の更新プログラムについては、今回の再リリースによる影響はありません。

つまり、これまでの対応は中途半端だったと。

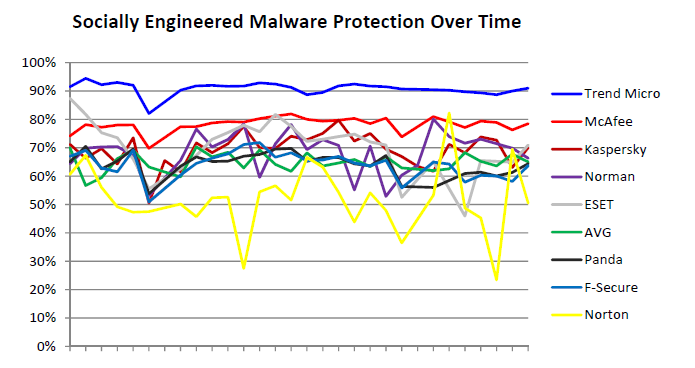

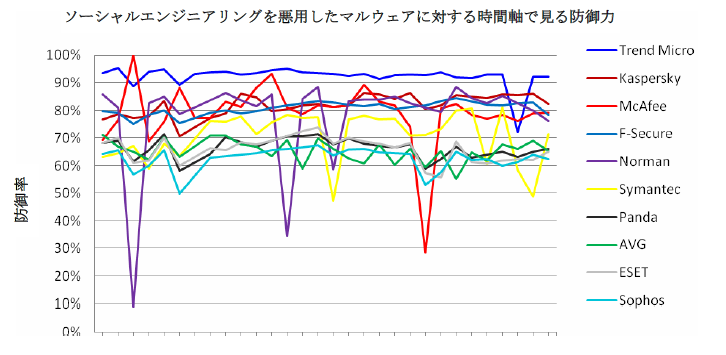

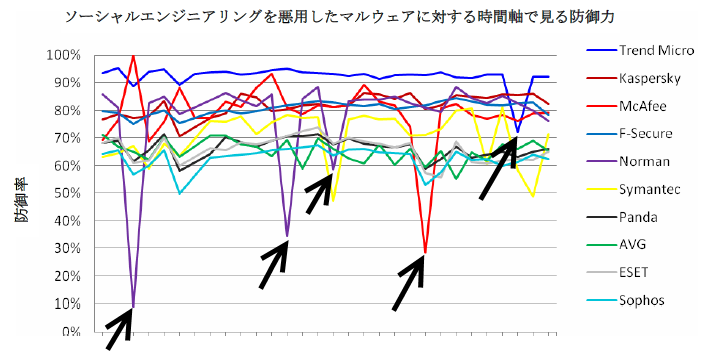

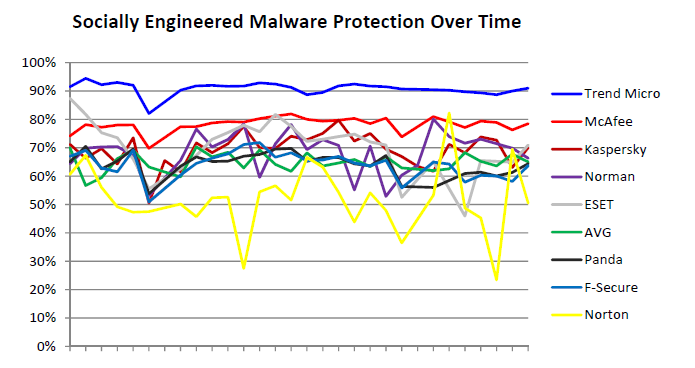

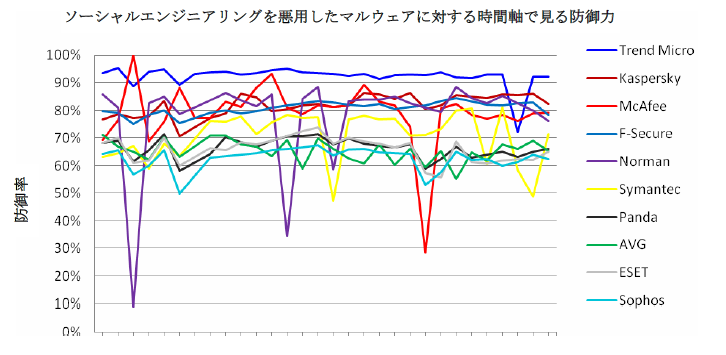

Consumer Anti-Malware Endpoint Protection Test Report Q3

エンタープライズ向け製品レポートが、日本語化され、かつ無料で入手できます:

トレンドマイクロ株式会社: 第三者機関が徹底比較 最新の不正プログラムに本当に強いソフトはどれだ

(techtarget, 2009.12.09)。トレンドマイクロ製品がいい成績だったから買い取って翻訳してばら撒いているのか、それとも、そもそもトレンドマイクロの資金提供の元に行われたものだったのか。後者であったとすれば、「当時、トレンドマイクロが強みを持っていた領域でのテストを行った」ということになるのだろう。

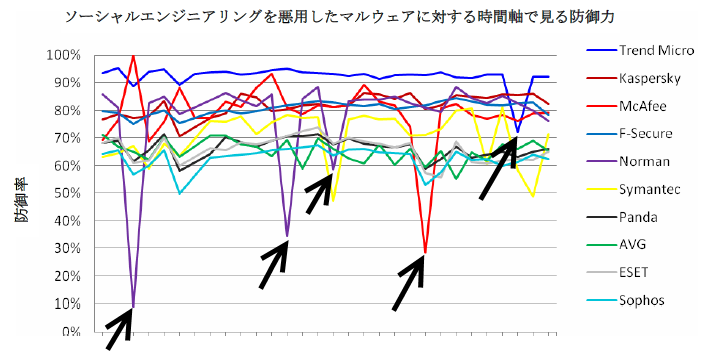

それはともかく、コンシューマ向けとエンタープライズ向けとでは、結果がかなり異なるのが興味深い。以下は、コンシューマ向け製品の「8 時間ごとに、悪意のある URL のライブセットをテストした結果」の引用。

次にエンタープライズ向けの結果を引用。

エンタープライズ向けの方がギザギザが多い (特にマカフィーと Norman) こと、

エンタープライズ向けのトレンドマイクロはコンシューマ向けのように「圧勝」というわけではないこと、が読みとれる。特定時期におけるマカフィー、Norman、トレンドマイクロの落ち込みは気になる (黒矢印部分)。

なぜコンシューマ向けとエンタープライズ向けとで、こんなにも違いが発生するのだろう。よくわからない。

》

ラジオ聞こえにくいマンション、高さより構造が原因?

(asahi.com, 12/8)。ただし NHK を除く。

住民の苦情を受け、このマンションを訪れたことのある民放局の技術担当者は「柱がベランダに張り出した最近主流のアウトフレーム構造の影響で、電波がより手前で遮られてしまうのかもしれない」と話す。NHKより周波数が高い民放の電波は、障害物による影響を受けやすいという。

》

レジストリのタイムスタンプを表示するためのツールを書いた

(葉っぱ日記, 12/8)。おぉ。

find みたいなツールないのかなあと思ってぐぐってみたら、あった:

RegScanner

In addition to the standard string search (Like in RegEdit), RegScanner can also find Registry values by data length, value type (REG_SZ, REG_DWORD, and so on), and by modified date of the key.

xntp2 〜 ntp 4.2.4p7 / 4.2.5 に欠陥。

NTP mode 7 (MODE_PRIVATE) パケットの扱いに欠陥があり、restrict 設定による制限がない場合に、

攻略パケットを使って、NTP サーバ 2 台の間で NTP mode 7 パケットをピンポンさせることが可能。結果として DoS 攻撃が成立する。

CVE-2009-3563

ntp 4.2.4p8 / 4.2.6 で修正されている。

ntp 4.2.4p7 との diff を見てみたのだが、ntpd/ntp_request.c を修正すればいいということですかね。

関連: Resolved Vulnerabilities: DoS attack from certain NTP mode 7 packets

(ntp.org)

2009.12.11 追記:

JVNVU#568372:

NTP におけるサービス運用妨害 (DoS) の脆弱性

(JVN, 2009.12.09)

Flash Player 10.0.42.34、AIR 1.5.3 出ました。7 つの欠陥

(任意のコードの実行 x 6、情報漏洩 x 1) が修正されてます。

CVE-2009-3794

CVE-2009-3796

CVE-2009-3797

CVE-2009-3798

CVE-2009-3799

CVE-2009-3800

CVE-2009-3951

Flash Player 9 の更新版は出ません。Flash Player 10.0.42.34 にアップグレードしてください。

Flash Player 9 の更新版 9.0.260.0 は

Flash Player 9 for Unsupported Operating Systems (Adobe) から入手できます。長登さん情報ありがとうございます。

あと、こんな文章が:

Note: The Adobe Flash Player 10.1 release, expected in the first half of 2010, will be the last version to support Macintosh PowerPC-based G3 computers. Adobe will be discontinuing support of PowerPC-based G3 computers and will no longer provide security updates after the Flash Player 10.1 release. This unavailability is due to performance enhancements that cannot be supported on the older PowerPC architecture.

PowerPC はいよいよディスコンですか……。

関連: Adobe Flash Player のバージョンテスト

(Adobe)

(念のため魚拓)

次の表に、最新の Flash Player バージョンに関する情報を示します。

| Windows |

Internet Explorer |

10.0.32.18 |

駄目じゃん……。

2010.02.24 追記:

日本語版: APSB09-19: Adobe Flash Player用のセキュリティアップデート公開

(Adobe)

予定どおり出ました。

-

MS09-069 - 重要:

Local Security Authority Subsystem Service (LSASS) の脆弱性により、サービス拒否が起こる (974392)

-

Windows 2000 / XP / Server 2003 に欠陥。「IPsec で通信中に、リモートで認証された攻撃者が特別に細工した ISAKMP メッセージを影響を受けるサーバーに送信し、LSASS.exe にシステム リソースを消費させ、サービス拒否を引き起こす」。

CVE2009-3675

Exploitability Index: 3

-

MS09-070 - 重要:

Active Directory フェデレーション サービスの脆弱性により、リモートでコードが実行される (971726)

-

Windows Server 2003 / 2008 の Active Directory フェデレーションサービス (ADFS) に 2 つの欠陥。

ADFS のシングル サイン オンのなりすましの脆弱性 - CVE-2009-2508

この脆弱性により、攻撃者は何を行う可能性がありますか?

インターネットキオスクなど、共有アクセスを持つコンピューターで、攻撃者がこの脆弱性を悪用した場合、別の以前の認証されたユーザーが権限を持つリソースにアクセスされる可能性があります。この攻撃は ADFS 管理者により構成されたセッションのタイムアウト (既定で 600 分に構成されています) 中にのみ実行される可能性があります。

攻撃者はこの脆弱性をどのように悪用する可能性がありますか?

攻撃者はブラウザーのキャッシュからの特定のデータにアクセスし、それを再使用して ADFS シングル サインオン (SSO) に対し認証を行うことにより、この脆弱性を悪用する可能性があります。サーバーでセッションがタイムアウトした後、ADFS はサーバー側で認証されたセッションを無効にするため、攻撃者はこれらの資格情報を再使用できなくなります。

再送攻撃ですか。Exploitability Index: 3

ADFS でリモートでコードが実行される脆弱性 - CVE-2009-2509

攻撃者はログオン済である必要あり。

Exploitability Index: 1

-

MS09-071 - 緊急:

インターネット認証サービスの脆弱性により、リモートでコードが実行される (974318)

-

Windows 2000 / XP / Server 2003 / Vista / Server 2003 に 2 つの欠陥。

「MS-CHAP v2 を使用する PEAP 認証」を使用している場合にのみ影響。

-

MS09-072 - 緊急:

Internet Explorer 用の累積的なセキュリティ更新プログラム (976325)

-

IE 5.01 / 6 / 7 / 8 に 5 つの欠陥。

関連: KB 976325。

patch に含まれる、セキュリティではない修正 (計 5 件) に関する情報あり。

-

MS09-073 - 重要:

ワードパッドおよび Office テキスト コンバーターの脆弱性により、リモートでコードが実行される (975539)

-

-

MS09-074 - 緊急:

Microsoft Office Project の脆弱性により、リモートでコードが実行される (967183)

-

Project 2000 / 2002 / 2003 に欠陥。攻略 Project ファイルによって任意のコードを実行できる。CVE-2009-0102

Exploitability Index: 2

2010.01.31 追記:

MS09-054 / MS09-072 patch + IE 6 + HTTP 1.1 でハングることがあったそうで:

After the installation of security update 974455 or 976325, Internet Explorer 6 may stop responding (hang) when accessing Web sites that provide compressed content

(Microsoft KB 978722)。

MS10-002 patch で直っているそうです。

ruby 1.9.1-p376 登場。heap overflow する欠陥

CVE-2009-4124

が修正されている。この欠陥は ruby 1.8 系列には存在しない。

》

アップル、オプティへの特許侵害で2,150万ドル以上の賠償金支払い命令

メモリ・アクセス技術を侵害したとして

(ComputerWorld.jp, 12/8)

》

WPAのパスワードを“ハッキング”するクラウド・サービスがスタート

用途は自社のセキュリティ監査や侵入テスト限定

(ComputerWorld.jp, 12/8)。任天堂のおかげで捨てられないんだよなあ。

》

CSIRT奮闘記

(日経 IT Pro)

という連載がはじまった模様です。

》

[P2P情報流出]:NTTコミュニケーションズ/NTT西日本/文部科学省

(so-net セキュリティ通信, 12/7)。あいかわらずですね。

》

Analyzing Malicious Documents Cheat Sheet

(zeltser.com)。他にもいろいろあるそうで。

》

セキュリティ対策の心得、基礎の基礎5カ条

第4回:不正プログラムの入り口(USBメモリ編)

(Internet Watch, 12/8)。USB メモリを NTFS フォーマットした上で「フォルダのスキャン/ファイルの実行」を拒否に設定する技。

》

ネット広告に未来はあるのか? 〜ネット広告サバイバル/Infinity Venture Summit 2009 Fallレポート

(Web 担当者フォーラム, 12/1)

》

MIAUのネットの教科書、「ネットの情報はだれのもの?」など追加 (Internet Watch, 12/8)

》

グーグル、リアルタイム検索を提供開始へ--TwitterやFacebookもカバー

(CNET, 12/8)

》

架空ユーザーからの友達リクエストに多数反応、Sophosが実験

(ITmedia, 12/8)。Facebook での実験結果。

関連: Facebook のユーザー、「ゴム製アヒル」の顔写真でも騙される? ユーザーの 46%、全個人情報を見知らぬ他人に簡単に公開

(Sophos, 12/7)

》

7割の若者がWord/Excelを使えない - MSがITスキルアップによる就労支援へ

(マイコミジャーナル, 12/7)。ここでいう「若者」とは「無業の状態にある15歳〜39歳」の人なので注意。

無業状態の若者の就労支援を行っているNPO法人「育て上げネット」理事長工藤啓氏は、運営している都内のある「若者サポートステーション」での例を挙げ、「利用者1000人のうち、パソコンにさわったことない人が約20%、パソコンでネットとメールだけを利用している人が50%で、7割の人間がWord/Excelを使えない状況だ。

マイクロソフト、ITを活用した若者の就労支援プログラムの提供を開始

(PC Watch, 12/4) の方がわかりやすいか。

今回、マイクロソフトに協力している、地域若者サポートステーションを受託するNPO法人 育て上げネットの工藤啓理事長によれば、「我々がステーション運営を行なっている立川での実例では、登録者1,000人のうちPCに触ったことがない若者が20%、触ったことはあるがメールとホームページしか使ったことがない若者が50%を占めた。合計7割の若者が専門的なITスキルはもちろん、就職の最低条件となるWord、Excelを利用した経験がない。

「無業の状態にある15歳」の人は、つまりは「義務教育のみ」ということだろう。

現在の義務教育では「Office ソフト利用」まで習熟できなかったということだろう。

「無業の状態にある39歳」の人は、そもそも義務教育では

PC に触っていないだろう。そのまま非事務系の現場でずっと仕事をしていたのなら、

PC に触る機会が一切なかったということもあるだろう。

また、大学に進学していた場合でも、Word や Excel に触る機会はなかった可能性がかなりあるだろう。

》

ウェブ学会シンポジウム:

「初音ミク出馬」も? ネットが導く「民主主義2.0」

(ITmedia, 12/7)。

日本は今日も平和です。

》

トムラウシ遭難 調査委が中間報告

(十勝毎日新聞社ニュース, 12/8)。

なぜか日本山岳ガイド協会のサイトには当該の中間報告はないのだが、トムラウシ山遭難事故調査特別委員会 「中間報告書」について

(Sub Eight, 12/6) で読める。

関連: 北海道大雪山系 トムラウシ山 大量遭難を考える。 (Sub Eight)、

+ C amp 4 +。

ガイドの質もさることながら、ツアー会社自身の支援体制にも大きな問題があるように思う。

》

他人も出せる郵便「転居届」 便利さの陰で転送被害多発

(asahi.com, 12/8)。あなたも私も今すぐこの攻撃を受ける可能性があるということ。しかも、防ぐ方法がない (郵便局は防ぐつもりが全くない)。

》

巨大アヒル、大阪の大川にアンコール登場

(読売, 12/8)。12/12〜14。

》

Build Your Own FreeBSD Update Server

(experts-exchange.com, 11/11)。freebsd-update ベースの運用に移行しようと画策中。

》

Virgin Galactic、初の民間宇宙船「SpaceShip2」披露

(ITmedia, 12/8)。VSS Enterprise だそうです (^^;) 。

テスト飛行はこれから。

》

「頑張るっス」でも滅びの呪文「バルス」は発動する? ほか

(やじうまWatch, 12/8)。実は two-man rule が適用されている、とか?

「パズーはラピュタ人じゃないだろ」「ラピュタの王族が持つ飛行石にはナノマシンが仕掛けられていて、ラピュタの王族が心を許した相手にだけ侵入し、ラピュタ化してしまうんだよ」

「な、なんだってー」

》

ITmedia ネトラン休刊報道で大チョンボ

(fx-it.com, 12/8)

》

「あなたは馴染みのないロケーションからログインしています」

(エフセキュアブログ, 12/8)。Facebook のすばらしい機能の話。

唯一の問題は──誕生日を入力してください?

》

F15戦闘機:胴体着陸は人為ミス原因か 車輪出し忘れ

(毎日, 12/7)。なんじゃそりゃぁ〜。

》

マイクロソフトの犯罪捜査ツール「COFEE」が流出

(日経 IT Pro, 12/7)。

Computer Online Forensic Evidence Extractor

(wikipedia) の件。

EC-CUBE 正式版 2.4.0 RC1 〜 2.4.1 / コミュニティ版 r18068 〜 r18428 に欠陥。

CVE-2009-4236。

攻略リクエストによって、

遠隔の第三者により、当該製品に保存されている顧客情報が漏えいする可能性があります。

顧客情報漏洩の脆弱性について(2009年12月7日) (EC-CUBE)

から入手できる修正ファイルを適用するか、あるいは示されている修正方法を手動で実施すればよい。また EC-CUBE 2.3 系列にはこの欠陥はない。

》

龍大関連の検索を実施すると「にせアンチウイルスソフト」にぶつかるという事例がみつかったので、

このへんにまとめてみた。とある学生が実際にこのように検索し、「変なの出てきた」と報告があったのだ。

》

プレイ・ザ・ゲーム! CTFが問いかけるハックの意味

(@IT, 11/30)。ゲームなんだよ。

》

Mapping the Mal Web: McAfee’s 3rd Annual Report

(McAfee Labs Blog, 12/2)

》

「マジコン」自販機、大阪・日本橋で撤去へ

(産経 / ITmedia, 12/7)

》

ウェブ学会シンポジウム:

「日本の著作物、世界から無視される恐れも」 長尾館長、Googleブック検索「対象外」に懸念

(ITmedia, 12/7)

》

動き始めたケータイ規制、果たして?

(ITmedia, 12/7)

》

Googleが「EtherPad」を買収、オープンソースに

(Internet Watch, 12/7)。Google Wave の敵をツブしたってこと?

》

【速報】ネトラン12月8日で休刊決定!

(ニュー速クオリティ, 12/6)。明日ので終了だそうです。

》

Windowsセキュリティセンターで「ウィルス対策 最新の状態ではありません」と表示されます

(マカフィー, 12/4)。c:\windows\system32\wbem\repository

が壊れることがある、という話かな。

》

行方不明者発見活動に関する国家公安委員会規則を制定

(ポリスチャンネル, 12/7)。

行方不明者発見活動に関する国家公安委員会規則(案)の概要に対する意見の募集について

(e-gov.go.jp, 10/29 締切) のつづきですかね。

》

改正著作権法関係のパブリックコメント募集中

(壇弁護士の事務室, 12/6)。ネタ満載。役人の質はここまで落ちたということか。

》

他人のネットタダ乗り“無銭”LANが秋葉原でバカ売れ

(zakzak, 12/3)。WEP クラッカーソフトつき無線 LAN 機器 GS-27USB-50 ですか。

メーカーサイト。

って、これによると、

WEPキーを自動的に解析するソフト=Back Track 3が付属しています

なんだそりゃあ……。オリジナルでもなんでもないんじゃん。

時代は

BackTrack 4 Pre Release

のようだし。

中国在住のITライターで、今回の機器について早くから取材していた山谷剛史氏は「中国ではパソコンのヘビーユーザーに受けた。ただ、日本人の所得やインターネット常時接続の普及率を考えると、違法すれすれの行為をしてまで導入する必要はないのではないか。趣味の世界で使う物で実用的ではない」と話している。

管理権限のない AP に WEP クラックして接続したら、「すれすれ」じゃなくて間違いなく違法でしょ……。

》

楽天トラベルで虚偽予約 全国1600ホテル被害か

(産経 MSN, 12/7)

》

龍大瀬田学舎で大阪税関の中の人による講演があるらしい。流れてきたメールから:

日時: 2009年12月9日(水) 15:10〜16:40

場所: 龍谷大学瀬田学舎2号館106教室

演題: 「最近の薬物密輸の動静について」

講師: 大阪税関長 青木一郎氏

大阪税関調査部 情報管理官 林 和男氏

当日は税関による薬物取締活動や大学生による薬物密輸実態について、映像資料やパワーポイントを活用して講演を頂きます。

興味深いなあ。

》

ジェイコム株の誤発注問題、一審では東証に賠償命令

(slashdot.jp, 12/6)、

東証に107億円賠償命令、みずほ証券の株式誤発注訴訟 (Update3)

(bloomberg.co.jp, 12/4)

松井裁判長は判決趣旨で、異常な誤発注をしたみずほ証と誤発注後に取引を停止しなかった東証の双方の過失を認め、過失割合をみずほ証3、東証7と認定した。その上でみずほ証の誤発注数分後の午前9時35分から発生した150億円の損失については東証にも負担する義務があるとして、過失割合を当てはめて賠償額を算出した。

》

世界中のウェブサイトを翻訳して日本語で検索!

(Google, 12/4)

》

グーグル:ストリートビュー22都道府県に拡大 撮りなおしに注力

(毎日, 12/2)、ストリートビューが新潟、岡山、広島、福岡、熊本にエリア拡大しました。

(Google, 12/2)

》

「子持たなくてもよい」過去最高42% 内閣府調査

(中日, 12/6)。

「内閣府が5日付で発表した男女共同参画社会に関する世論調査」だそうですが、

世論調査 (内閣府)

にはまだ掲載されていないのかな。

》

天下り法人理化学研究所と巨額スパコン利権

(日刊ゲンダイ / ライブドアニュース, 11/30)

》

JASRACに一審で敗訴した「TVブレイク」運営会社、知財高裁に控訴

(Internet Watch, 12/3)

》

久間章生元防衛相方面

》

“New Koobface Variant” Targets Skype

(trendmicro blog, 11/26)、

No Thanks Koobface

(IBM ISS, 11/25)、

Koobface Worm Asks for Captcha

(McAfee Labs Blog, 11/29)

》

A Cloudy Weekend

(SANS ISC, 11/29)。クラウドねた 2 件。

》

警視庁、「ネットカフェ」利用者の本人確認義務化などに一般から意見募集

(so-net セキュリティ通信, 12/3)

》

「日本版セカンドライフ」かたり勧誘するマルチ業者に業務停止命令(消費者庁)

(so-net セキュリティ通信, 12/4)。ビズインターナショナルの件。

》

重要社会インフラのためのプロセス制御システム (PCS) のセキュリティ強化ガイド

(JPCERT/CC 11/24)

》

制御システムセキュリティガイドライン、標準、及び認証への取り組みに関する分析

(JPCERT/CC 11/24)

》

Malice Through The Looking Glass: Conference Paper

(ESET Threat Blog, 12/2)。

Malice Through the Looking Glass: Behaviour Analysis for the Next Decade

ESET Documentation - Free White Papers

を見ると、AVAR 2009 in Kyoto で発表されたものもある。

》

Whatever Happened to the Unlikely Lads? - Conference Paper

(ESET Threat Blog, 12/3)。

》

OS X and Linux beta versions

(ESET Threat Blog, 12/4)。NOD32 for Mac OS X Desktop / Linux Desktop β。

》

学校の暴力行為のグラフ比較

(Okumura's Blog, 12/1)。マスゴミのたのしいグラフ。

》

総会議長、スイスのイスラム教施設建設中止に懸念

(国連情報誌SUNブログ対応版, 12/3)。【背景】が興味深い。

》

GoogleとUNESCOが提携

(国連情報誌SUNブログ対応版, 12/4)。世界遺産バーチャルツアー。

iモードIDを用いた「かんたんログイン」のDNS Rebinding脆弱性

(HASHコンサルティング, 2009.11.24)、

docomoのJSケータイ、DNS Rebindingで「かんたんログイン」を突破される

(水無月ばけらのえび日記, 2009.11.26)

JVNVU#261869:

複数の SSL VPN (Web VPN) 製品においてウェブブラウザのセキュリティが迂回される問題

(JVN, 2009.12.01)、

Vulnerability Note VU#261869:

Clientless SSL VPN products break web browser domain-based security models

(US-CERT, 2009.12.01)。

CVE-2009-2631。

SSL VPN を介した web アクセスを行うと same origin policy が破壊されてしまうことがある、という製品がある話。

現時点 (2009.12.06) では

Cisco, Juniper, SafeNet, SonicWall, Stonesoft が Vulnerable とされている。

関連: Sun's Portal Server Secure Remote Access is not vulnerable to CVE-2009-2631

(Sun, 2009.12.04)

Vulnerabilities in the PDF distiller of the BlackBerry Attachment Service for the BlackBerry Enterprise Server

(BlackBerry, 2009.12.01)

SYM09-016: Symantec Altiris Deployment Solution と Notification Server の Web ベースの管理コンソールに RunCmd メソッドの脆弱性

(Symantec, 2009.11.24)。Hotfix あり。

CVE-2009-3033

Java for Mac OS X 10.5 Update 6 のセキュリティコンテンツについて

(Apple, 2009.12.03)。

Java 1.6.0_17 / 1.5.0_22 相当になった、ということですかね。

Mac OS X 10.6 用はこちら: Java for Mac OS X 10.6 Update 1 のセキュリティコンテンツについて

(Apple, 2009.12.03)

2010.02.16 追記:

iモードIDを用いた「かんたんログイン」のDNS Rebinding脆弱性

(HASHコンサルティング, 2009.11.24) が 2010.01.21 付で更新されている。

訂正(2010年1月21日)

当初リリースで「FOMAカード製造番号などを用いている場合は影響を受けない」としていたが、これは誤りであり、FOMAカード製造番号などを用いている場合も影響を受ける可能性がある。FOMAカード製造番号をXMLHttpRequestにより送出する方法はないと当初考えていたが、 XMLHttpRequestを用いずに別の方法で攻撃が可能であることが判明した。FOMAカード製造番号を使っている場合、利用者のブラウザ画面上に確認画面が表示されるので、そこでユーザが拒絶すれば攻撃にあわないが、巧妙な誘導などにより攻撃されれば、被害に遭うユーザも出てくると考えられる。

》

Windows Live メールでドコモ・auに送信できない

(パソコントラブル出張修理・サポート日記, 12/2)。例の変なアドレス話。

》

「自殺対策白書」公表〜「硫化水素自殺」激増で問われる報道とネットの責任

(so-net セキュリティ通信, 11/27)

》

死刑制度と児童ポルノ禁止法を語り終えて

(保坂展人のどこどこ日記, 12/4)

》

チャイナパワー

第3回 世界を駆ける中国マネー(仮)

(NHK, 12/13)

》

クラウドベースのアンチウイルスに対する否定的な意見について

(Panda Security Japan オフィシャルブログ, 12/4)。「クラウド」と一口に言っても、各社でやってることが違うみたいだからアレなのですが、panda の場合はこうだそうで:

実際には、全てがクラウドでチェックされているわけではありません。少なくともPandaが行っているクラウドスキャニングの実装においては、ローカルの PCにインストールされたテクノロジー(ヒューリスティックス、クラウド検出のキャッシュ、グッドウェアのキャッシュななど)が存在しており、かなりの割合でマルウェアの脅威や既知の悪意の無いファイルを検出することができます。これら全てのファイルに関してはクラウドでチェックされることはありません。

考えてみてください、もしクラウドベースのアンチウイルスをインストールしたとします。それ以降、毎日いったいどれだけの新しいプログラムをあなたはインストールしますか?多分それほど多くないのではないでしょうか?

一旦インストールされて以降は、PCに新たにコピーされたり実行されたりするプログラムで、さらにローカルにあるテクノロジーで判定されなかったもののみが、クラウドでチェックされます。我々のベータテスト期間中、平均してPanda Cloud Antivirusが使用した帯域は一日当たりわずか数KBでした。これは典型的なアンチウイルスが毎日のアップデートに要する帯域を下回っています。

初回こそそれなりの通信量が出るが、そのあとは大したことないと。

》

Max Power's Malware Paradise

(SANS ISC, 12/4)

》

SOHANAD’s Secret Revealed

(trendmicro blog, 12/2)。東南アジア・インド方面ですか。

》

米ニューヨーク州上院、同性婚を認める法案を否決

(みやきち日記, 12/5)

》

米国で同性愛や宗教への偏見によるヘイトクライムが増加

(みやきち日記, 11/27)

》

セキュア開発にも仕分けが必要だ

(ockeghem(徳丸浩)の日記, 11/29)。セキュア開発とコストの話。

今年の分は既に満席だそうですが、来年もあるそうで。

先の問い掛けに、回答を挙げておきます。なぜそうなるかは当日セミナーにてお答えします。

* セキュア開発にコストが掛かるというのは本当

* セキュア開発にもっともコストが掛かる行程はテスト

* セキュア開発のために余計に掛かるコストは10%以内が妥当で、目標は5%以下

セキュア開発のために20%も30%も余分に掛けている企業、あるいは逆に、まったくコストが掛かっていない企業は、概ね「仕分け」が必要だと考えます(WAFやIPSなどの購入品の費用は別としてです)。

》

【注意喚起】ワンクリック不正請求に関する相談急増!

パソコン利用者にとっての対策は、まずは手口を知ることから!

(IPA, 12/3 改訂)。2008.09.09 に出た文書ですが、「ワンクリック不正請求に関する相談が急増」している状況を受けて、大幅改訂されたそうです。

関連: ワンクリック詐欺の相談が過去最多に〜巧妙になった手口に注意喚起(IPA)

(so-net セキュリティ通信, 12/4)

》

海の向こうの“セキュリティ”

第39回:サイバー犯罪捜査支援の無償ツール「BATTLE」提供開始 ほか

(Internet Watch, 12/3)。その昔、「BATTLE - TATTLE 事件」というのがあってのう…… (ネタ元: 未来世紀ブラジル)

「ほか」の部分に児童ポルノねたあり。

》

「PostgreSQL」保護が加わったデータベース・ファイアウォール「GreenSQL 1.2」

(sourceforge.jp, 12/4)

》

“情報漏えい元が一目で分かる”追跡システム、早大や日立などが開発

(日経 IT Pro, 11/30)。つまり、「どこでも認証」「どこでもロギング」ってことかな……。

》

SEOポイズニング実行手段としてのiframe

(日経 IT Pro, 12/3)

》

「鉄のカーテン」や「納豆ミサイル」が全自動で車両を守る動画

(gigazine, 12/3)。

Artis, LLC の Iron Curtain Active Protection System と

Raytheon の Quick Kill Active Protection System。

すごいなあ。

》

Windows7/Vista/XPのリモートデスクトップのセッション数制限を解除する「Universal Termsrv.dll Patch」

(gigazine, 12/5)。うーん……。

EULA (Microsoft)

も読んでね。

》

IBM,データベース・セキュリティ技術のGuardiumを買収

(日経 IT Pro, 12/1)。椎名さん情報ありがとうございます。

》

Windows7パソコンが勝手に電源が入る(起動する)?

(パソコントラブル出張修理・サポート日記, 12/1)。

Windows 7 / Windows Media Center の仕様なんですかね。

気分は攻殻機動隊?

》

独Avira、1億のユーザーを持つウイルス対策ソフトの日本語版−無償版も提供

(Enterprise Watch, 12/1)。椎名さん情報ありがとうございます。

》

Mapping the Mal Web: McAfee’s 3rd Annual Report

(McAfee Labs Blog, 12/2)。英語版しかないのかなあ。

》

重要な欠陥を開示した企業は累計71社に、8月期決算企業は2社

(日経 IT Pro, 12/1)。内部統制報告書ねた。

》

河村たかし名古屋市長「陽子線がん治療施設」事業に「待った!」

(JANJAN, 12/4)。あり得ない患者数見込みに基づく建設ですか。

》

警視庁による「盗撮事件」国賠訴訟、第5回裁判開廷 (JANJAN, 12/4)

》

ドイツ将軍、アフガン誤爆隠匿で辞任

(JANJAN, 11/28)

》

全国一斉取締りによる影響か、「Share」ノード数が2008年8月の水準まで大きく減少

(japan.internet.com, 12/4)、

Shareノード数推移の分析 (ネットエージェント)

》

海難事故:護衛艦同士が接触、けが人なし 高知沖

(毎日, 12/4)。海賊対策訓練中の事故。

》

韓国軍サイバー司令部、1月新設 400~500人規模

(中日, 12/1)

》

『ブラッディ・マンデイ』シーズン2

(TBS)

息をもつかせぬスピーディーな展開はまさに、日本版『24-TWENTY FOUR-』とも言われ、

「24」とは比べるべくもない酷い脚本で本当にがっかりだったのだが、今度はまともなんですかね。

》

攻撃型のウイングスーツ『Gryphon』(動画)

(WIRED VISION, 12/4)。いよいよそういう用途にもですか。

》

トランスジェンダーの従業員、「性別」理由に解雇される

(JANJAN, 11/30)

》

「市議会政調費のでたらめ使途」で河村たかし名古屋市長への公開質問状

(JANJAN, 11/26)

》

「事業仕分け」伝える大メディアの姿勢

(JANJAN, 11/27)

なぜ大メディアが官僚の肩を持つのか納得させる光景を時々会場で見かける。説明に来ている官僚はベテランだ。省庁詰めの記者との付き合いは長い。ヒアリングを終えて取り囲んだ記者が社名を告げると、「○○さん、元気?」と先輩記者の名前を挙げるのだ。

省庁クラブ詰めの記者は日頃から官僚に世話になっている。省庁の行政をウォッチングするのが仕事だから、政策ひとつにしても官僚からいろいろと教えてもらう。報道課の官僚に放送原稿の草稿を書いてもらっていたという記者も過去にいた(その人物は現在、衆院議員として“活躍”している)。

官僚とのこうした関係が連綿と続くと、官僚批判など本気でできる訳がない。急所を突くことなどできっこない。

》

どこに行く毎日新聞、業界再編は加速するのか?

(JANJAN, 12/2)

今回の提携で新聞業界は「朝日・読売・日経連合」と「毎日・共同・地方紙連合」「北海道・中日・西日本など有力ブロック紙」に産経新聞が独自路線で臨むという構図が出来上がりつつある。

》

西松建設「二階ルート」、なぜ忘れた頃に立件?

(JANJAN, 12/4)

》

「葛飾ビラ配布事件」最高裁・判決文の真相

(JANJAN, 12/4)。コピペで判決。

》

Spammer believes WOW users are sad lonely men. (Sophos blog, 11/27)。

World of Warcraft をプレイ中の独身男性を探しています (全ては金のため)。

日本語版: スパム送信されたセクシーな少女はゲーム World of Warcraft のパスワードを盗むのが目的 (Sophos)

》

Telltale Signs

(Sophos blog, 12/4)。(Empty) という名前のスタートアップですか。うまいなあ。

》

Metasploit 3.3.1 + NeXpose Community Edition

(Metasploit blog, 12/3)

》

ブラックスクリーン問題を指摘したPrevx、誤りを認めマイクロソフトに謝罪

Prevxの主張が“文脈から切り離されて”誤解されたと主張。だが……

(ComputerWorld.jp, 12/3)。関連:

》

マイクロソフト、Bingの地図サービスに“ストリートビュー風”機能などを追加

Twitterやブログとの連係機能も備える新しい「Bing Maps」、ベータ版を公開

(ComputerWorld.jp, 12/3)

》

On Microsoft Windows Vista and Windows 7, non-ASCII characters in Computer Name will cause problems with dynamic disk conversion

(Microsoft KB 2008750)。いまだにこういう話があるんですね。

KB 番号が 7 桁だなあ。

》

A hotfix is available that addresses the issues that occur when you perform a host-level backup of a Hyper-V VM on a computer that is running Windows Server 2008

(Microsoft KB 975925)。Server 2008 上の Hyper-V VM 上でホストレベルバックアップを実行すると不具合が発生することがあるらしい。hotfix 出てます。

》

Googleの無料パブリックDNSサービス「Google Public DNS」を使ってネットのアクセス速度を上昇させる方法

(gigazine, 12/4)。

我々は Google だ (以下略)

》

自衛隊広報施設は、アミューズメント施設にあらず!

(佐藤正久, 11/24)。はぁ。どう考えてもアミューズメント施設だし、むしろ、「国防知識が得られる、他に類のないアミューズメント施設です!」と言うべきなんじゃないのか。ハワイで戦艦ミズーリ見たときもチケット買ったよ?

こんなことでは、そのうち総合火力演習、観艦式、音楽まつりも入場料や乗船料を徴収なんて言い出しかねない。

取ればいいじゃん。総合火力演習 S 席 20,000 円、とか。出す奴いくらでもいるでしょ。

》

タイ、性別適合手術の条件を厳格化 (みやきち日記, 11/28)。なにしろ

one-way ticket だからなあ。やって後悔しても戻れないんだよねえ。

》

12月1日は世界エイズデー - 「現実から目をそむけないで」ブラジルNGO代表、日本人に警鐘

(みやきち日記, 12/1)

》

ミニスカートが作られた目的は、誘惑じゃなくて税金対策

(みやきち日記, 12/3)。産経新聞 + 曾野綾子氏がまたトバシてます話。

》

Updates: VMMap v2.5, Disk2vhd v1.4; Sigcheck v1.63; Autoruns v9.57; PsExec v1.97; PsKill v1.13 and a new Mark's Windows Internals Session video from PDC 2009

(Sysinternals Site Discussion, 12/1)

》

Topic: Win32:Delf-MZG false positive issue statement

(avast.com, 12/3)。avast! まつり話。

VPS update 091203-0 が配布されていたのは

00:15am GMT 〜 5:50am GMT だそうで。

》

Solaris 10 Security Essentials by Sun Microsystems Security Engineers published in Paperback

(Sun Security blog, 12/2)。「Solaris 10 Security Essentials」という本が出たそうで。

》

Fake Security Software All Up

(Microsoft Malware Protection Center, 11/30)。いろんな名前で出ています。

関連:

》

Sony Ericsson Aino上の「モバイル セキュリティ」

(エフセキュアブログ, 11/25)

残念ながら、iPhone用のアンチ・ウィルス製品は、どのベンダからも提供されていない。

iPhone用のこのようなツールを制作するには、Appleの助力が必要だ。しかし、変更が加えられていないiPhoneに影響するワームは存在しないのだから、そうする必要はない(と彼らは考える)わけだ…

一方ソニエリは……という話。

関連: 「iPhone」ワーム登場! 日本上陸の可能性は?

(トレンドマイクロ セキュリティ blog, 12/3)

》

仕事の紹介までたどりつけないパソコン内職

(国民生活センター, 11/27)。よくある話。

》

新型インフルエンザを悪用してロシア人ハッカーが大金を獲得 ソフォス、偽タミフルで数百万ポンドを稼ぐロシアのサイバー犯罪者の利益モデルを暴露

(Sophos, 11/16)。

関連:

》

「お名前.com」のレンタルDNSに障害、3万3000件に影響

(Internet Watch, 12/1)。「レンタルDNS」と「転送Plus」で障害が発生。

GMOインターネットによれば、この障害の原因は、通常の数十倍のDNSサーバーへのアクセス集中により、DNSサーバーの処理遅延および一時停止が発生。また、過負荷状態により、一部データに不整合が発生したという。

》

任天堂、ニンテンドーDSのマジコン訴訟でまさかの敗北

(ライブドアニュース, 11/30)。これか: Spanish Court Dismisses Complaint From Nintendo Against Counterfiet DS Cartridges, Since They Add Functionality

(techdirt.com, 11/20)

》

修理中の自衛隊機、何者かが配線切る 三菱重工の工場内

(asahi.com, 12/2)。SH-60J と UH-60J。

また牧南か。以前にもこういうのあったよね。

愛知県警は器物損壊容疑で捜査を始めた。

殺人未遂だろ……。堕ちたら死ぬんだってば。

関連:

》

第14回ばりかた勉強会のお知らせ。

2009.12.12、福岡県福岡市、一般2500円 (忘年会費用込、予価)。

》

Intelが48コアの「シングルチップ・クラウド・コンピュータ」試作,Hadoopも移植へ

(日経 IT Pro, 12/3)。時代がすごい速度で動いているなあ。

関連: 国内サーバ市場規模、5期連続の大幅なマイナス成長 〜 IDC Japan調べ

(RBBToday, 12/3)

2009年第3四半期の市場動向を製品分野別にみると、メインフレームがプラス成長。一方、メインフレーム以外は、2桁のマイナス成長で、RISCサーバ、IA64サーバ、ビジネスサーバ、スーパーコンピュータは、30%を超える大幅なマイナス成長だった。

(中略) ベンダー別では、富士通が首位に復帰した。メインフレームで獲得した大型案件が貢献した模様だ。また、x86サーバで複数の大口案件があり、上位6社中、唯一プラス成長だった。

一方「京速計算機」は Sparc を推進 (笑)。

関連: Hadoop Conference 2009 Tokyo Report:高まるHadoopの導入機運、日本のHadooperが集結 (ITmedia, 11/27)

》

東海道新幹線雪害対策用水に係る指示及び当社の改善策について

(JR 東海, 12/1)。どんぶり勘定……。

》

エクスプレス予約が 12/3 10:00 ごろ停止、13:00 ごろ復旧

それはいいのだけど、この件、

JR 東海にも

JR 西日本にも

エクスプレス予約にも掲載されていないのだよなあ。

》

日本語迷惑メールに騙された事例

(極楽せきゅあ日記, 12/3)。このところ私の手元に来るのは 419 ばかりだなあ。

》

「ネフスキー急行」爆破事件に思うこと

(チェチェン総合情報 annex, 12/4)

Adobe Reader / Acrobat を Fuzzing してみました話。

Adobe Reader の人達は Peach

を使っているそうです。

Peach provides:

- A rich set of data mutators

- Several mechanisms for extension and modification (including extending the engine itself since it's open source)

- Excellent Monitoring/Logging, using the !exploitable (bang exploitable) tool from Microsoft.

Adobe Illustrator CS4 に 0day な欠陥があるってことですかね……。

……これですか: Adobe Illustrator CS4 v14.0.0 Encapsulated Postscript (.eps) Buffer Overflow Exploit

(exploit-db.com)

CVE-2009-4195

2009.12.05 追記:

続報: Adobe Illustrator issue update

(adobe, 2009.12.04)。

Illustrator CS4 / CS3 for Windows / Mac に欠陥あり、

2009.12.07 に SA を出す、だそうです。

2009.12.08 追記:

SA: APSA09-06: Security Advisory for Adobe Illustrator CS4 and Adobe Illustrator CS3

(Adobe, 2009.12.07)。2010.01.08 に修正版が登場予定だそうで。

2009.12.23 追記:

日本語版: APSA09-06 - Adobe Illustrator CS4とAdobe Illustrator CS3に関するセキュリティ情報

(Adobe)

2010.01.13 追記:

patch 出てます: APSB10-01: Security updates available for Adobe Illustrator CS4 and CS3

(Adobe, 2010.01.07)。自動更新ではなく、手動で zip ファイルをダウンロードして入れかえろ、だそうです。

2010.02.24 追記:

日本語版: APSB10-01: Adobe Illustrator CS3およびCS4用セキュリティアップデート公開

(Adobe)

Microsoft Update の日に Flash Player の更新も出るそうで。

Adobe Reader は何度も来てますけど、Flash Player はひさしぶりですねえ。

The update addresses critical security issues in the product.

うぅ、もうそんな季節なのか。緊急 x 3、重要 x 3 を予定。

Office (Word, Project, Office Converter Pack) や IE の修正が含まれます。

Office 2007 には欠陥はないようです。

IE6 and IE7 0-Day Reported は直るかなあ。

関連: 2009年12月9日のセキュリティリリース予定 (定例)

(日本のセキュリティチーム, 2009.12.04)。

IE6 and IE7 0-Day Reported も直る予定と明記されてました。

FreeBSD 7.0 / 7.1 / 7.2 / 8.0 に欠陥。Run-Time Link-Editor (rtld) における

LD_PRELOAD 環境変数の処理に欠陥があり、local user が root 権限を奪取できる。

CVE-2009-4146

CVE-2009-4147

緊急 patch が公開されている: ANNOUNCE: [FreeBSD-Announce] Upcoming FreeBSD Security Advisory

2009.12.04 追記:

Security Advisory 出ました: ANNOUNCE: [FreeBSD-Announce] FreeBSD Security Advisory FreeBSD-SA-09:16.rtld

2009.12.28 追記:

FreeBSDのrtldの脆弱性に関する検証レポート

(NTT データ・セキュリティ, 2009.12.04)

![[セキュリティホール memo]](/~kjm/security/memo/memologo-s.png)

![[セキュリティホール memo]](/~kjm/security/memo/memologo-s.png)