セキュリティホール memo - 2010.04

Last modified: Tue Aug 24 15:11:39 2010

+0900 (JST)

このページの情報を利用される前に、注意書きをお読みください。

》

ウイルスバスター 2010のMicrosoft Office 2010への対応状況について

(トレンドマイクロ, 4/28)。なんだか不思議な現象だなあ。

》

Xperia、発売20日で10万台 ドコモ今期、スマートフォン100万台目指す

(ITmedia, 4/28)。こういう時代なんだけど、こういう現実。

》

これだけは押さえておきたいIIS FTPサーバ・セキュリティ(前編)

(@IT, 4/28)

》

McAfee for Android - a Mobile Security Update

(McAfee Security Insights Blog, 4/29)

》

インジェクション - uniquedrugs-shop.com:8080

(cNotes, 4/29)

》

Amazon EC2のアドレスブロックのブラックリスト登録状況 2010/04/30

(cNotes, 4/30)。Spamhaus PBL

や MAPS DUL はブラックリストじゃないので、「ブラックリスト登録状況」という表現は不適切ですね。

》

Amazon.co.jpと真っ向勝負か、楽天が全国で当日配送するために拠点整備へ

(gigazine, 4/30)。配送だけじゃなく品揃えにも力を注いでほしいです。

ところで、Amazon、日本で$119Mを課税される - さらにあちこちで税金トラブルあり

(techcrunch, 2009.07.06) の件って、その後どうなってたんでしたっけ。

》

新型 iPhone / Gizmodo 方面

》

80年代まで昭和天皇の情報収集=大統領会見前に対米感情分析−CIA文書

(とれまがニュース, 4/29)。CIA って、よっぽど暇なんですね。

》

The setting Sun

(Opera Desktop Team, 4/29)。Solaris さようなら。

》

広島高速の高架橋で検査データに改ざんの疑い

(日経 KEN-Plats, 4/28)。関西エックス線。

》

フェアユースがもたらす売り上げ、米国だけで4兆7000億ドル——業界団体調査

(ITmedia, 4/28)。Computer & Communications Industry Association

だそうで。

》

米Amazon、AWSクラウドのアジア太平洋地域拠点を運用開始

(マイコミジャーナル, 4/29)。シンガポールだそうで。

現状だと、APCN 2 (2.56Tbps) とか経由なんですかね。

日本 - シンガポール間には、South-East Asia Japan Cable (SJC) という新しいケーブルをつくる話が進行中だそうで。日本〜シンガポール間光海底ケーブル「SOUTH-EAST ASIA JAPAN CABLE SYSTEM」の建設保守協定締結について (KDDI, 2009.12.10)。初期 17Tbps, 最大 23Tbps、2012 年運用開始予定だそうです。

ネットワーク構成

日本〜シンガポール

ケーブル分岐先: 香港、フィリピン、インドネシア

ちなみに、3/30 から運用が始まった日米間ケーブル Unity は最大 4.8Tbps だそうで。

》

S・ジョブズ氏、「Flash」に対する考えを公開書簡で明らかに

(CNET, 4/30)

Jobs氏は、次の6つの点において、Flashを批判した。つまり、オープン性、「フルウェブ「full web)」、信頼性とセキュリティとパフォーマンス、バッテリ寿命、タッチ互換性、そして、Flashのクロスプラットフォームツールとしての性質についてである。

結局のところ、Apple が儲けるため、Apple が儲けるため、Apple が儲けるため、Apple が儲けるため、Apple が儲けるため、Apple が儲けるため、としか読めないのだが。「どちらがより優れているのか、ユーザ自身に選択してもらう」のが本来のあり方であろ。

》

警察庁で「男女間トラブルに起因する相談事案への対応」について通達

〜警察本部の積極的な関与等を指示〜

(ポリスチャンネル, 4/30)。関連:

》

口蹄疫方面

》

Apple製品のネット通販停止問題、公取委も注視 「安売りで出荷停止なら問題」

(産経 / ITmedia, 4/27)

公取委は「一般論でいうと、メーカーが『このルートで売りたい』と販路を絞り込むことは問題にはならない」(取引企画課)と指摘。その上で、「『安売りするなら出荷停止する』と取引を拒絶したのなら、独占禁止法で問題になる」としている。

》

「マジコンでゲームをするのは違法?」経産省と文化庁がパンフ作成

(Internet Watch, 4/28)、

経済産業省・文化庁「デジタルコンテンツについてのルールを守ろう!」のご紹介

(ACCS, 4/23)。

誰に向けて作成した文書なんだろう。

Q1. マジコンでゲームをすることは違法なのでしょうか?

A1. マジコンでゲームをするために、インターネット配信されるゲームソフト※を、その配信行為が著作権侵害 (国外で行われるインターネット配信であって、国内で行われたとしたならば著作権の侵害となるべき場合も含みます。) であることを知りながらダウンロードする場合には、著作権侵害となります (著作権法30条1項3号等)。なお、2009年2月27日に東京地方裁判所はマジコンの輸入、販売等を不正競争防止法2条1項10号に違反すると判示しています。

※ゲームソフトのうち、映画の著作物に該当するものを指します。

答になってないし。これでは大学生でもわからないよ。

あと、「国外で行われるインターネット配信であって、」は、「国外で行われるインターネット配信であっても、」の間違いじゃないかなあ。

※本資料は、下記のウェブサイトから入手できますのでご活用ください。

http://www.meti.go.jp/policy/economy/chizai/chiteki/index.html

http://www.meti.go.jp/policy/economy/chizai/chiteki/index.html

を見てもみつからないのですが。

ぐぐってみても ACCS にしかなさげだし。

》

第二次世界大戦中に兄が墜落した場所を探し続けていた男性、67年目にしてついに報われる

(gigazine, 4/28)

》

TechCrunchサイトを改竄したハッカー容疑者発見 - 被害届を出すべきか?

(techcrunch, 4/29)

》

Androidの携帯広告トラフィックがiPhoneを抜いた(アメリカ・AdMob調べ)

(techcrunch, 4/29)

》

Layer 2 Security - L2TPv3 for Disaster Recovery Sites

(SANS ISC, 4/27)

L2TPv3 allows you to dramatically simplify the networking requirements for DR. With the prevalence of Virtual Datacenters now, it's very common to see a rack of servers running VMs as a primary datacenter, and a smaller rack of servers running the DR site. Given the replication tools, and now simplified networking, the technical delivery of a DR site can easily be a short 1-2 week project.

》

口蹄疫方面

》

大好評をいただきまして、『検察が危ない』がamazonでまたもや在庫切れに……。ご迷惑をおかけし、申し訳ないです。すでに倉庫にある全ての本を入れておりますので、長らくはおまたせいたしません! 現在、超特急重版で対応中です。

(atsung0918, 4/29)

》

「餃子の王将」の新人研修にネットで反響、公式コメントにもまた賛否両論

(ITmedia, 4/28)。ふぅん? と思ってちょっとぐぐってみた。

餃子の王将「スパルタ新人研修」やりすぎなのか

(J-CAST ニュース, 4/14)

5日間の研修中、携帯電話は会社に預け、テレビ、新聞、酒、タバコも一切禁止。夜は11時に消灯、朝は6時半からランニングだ。2つの社訓とオリジナルの「王将体操」、あいさつなどの接客基本動作、3分間の「私の抱負」スピーチの全てで合格点をもらえないと、修了が認められない。

別にふつうじゃん。

学生気分の抜けない新人たちは、研修中に居眠りをしたり集合時間に遅刻したりするたびに、「なんだ、このザマは!」「変われ!」などと怒鳴られる。

問題ないじゃん。

もしかして、いまどきのアムロは、「……二度も怒鳴った。親父にも怒鳴られたことないのに」

とか言うのだろうか。(元ねた)

》

「CPU-Z」「GPU-Z」などにも匹敵する情報量の総合スペックビューワー「Speccy」 (窓の杜, 4/28)

》

64bit版Windows 7で困ること、うれしいこと

(PC Watch, 4/28)。困ることは Adobe ねたばっか。

》

スイッチカスペ | カスペルスキー乗り換えキャンペーン。

自分でカスペ言うか……。期間中だと「追加キー」をもらえるそうで。

「追加キー」は使い方もあなた次第!

・製品期限切れ後に1年延長!

・自分のPC2台に追加!(Windows版の場合)

・友達にあげてもOK!(Windows版の場合)

これはおもしろいなあ。

》

サイト改ざんに新展開:8080系改ざんサイトが怪しい薬局キャンペーンを支援

(so-net セキュリティ通信, 4/28)、

止まらぬサイト改ざん:訪問の心あたりはありませんか〜新規告知サイト12件

(so-net セキュリティ通信, 4/28)

関連: インジェクション - easydrugsbuy.com:8080

(cNotes, 4/27)

》

≪注目≫UFS2にジャーナル機能登場,Soft-Updates Journaling

(FreeBSD Daily Topics, 4/28)

》

口蹄疫、なおも拡大中

》

Gizmodo、記事の転載にクレームを入れるも記事内画像の無断転載を突っ込まれる

(P2Pとかその辺のお話, 4/25)

》

Preliminary Analysis of the Officially Released ACTA Text

(EFF, 4/22)

》

新型 iPhone / Gizmodo 方面

》

Facebook 方面

Facebook Further Reduces Your Control Over Personal Information

(EFF, 4/19)

Community Driven Privacy and Facebook: PC / Mac / iPhone Dependent? (ESET Threat Blog, 4/23)

Facebook checked out, 1.5 million accounts overdue for password changes?

(ESET Threat Blog, 4/24)

Facebookの新サービス--対グーグルも視野の戦略に広がる期待と懸念

(CNET, 4/27)

FacebookのオープングラフはGoogleが恐れる"Google革命の再来"か?

(マイコミジャーナル, 4/28)

Facebookはついに次世代ウェブの主導権を握ったのではないか? (techcrunch, 4/21)

Zuckerberg曰く: “Web全体が最初からすみずみまでソーシャルである状態を作りたい” (techcrunch, 4/22)

MicrosoftがFacebookのOpen Graphに乗ってDocs.comを立ち上げGoogle Docsとの競り合いを目指す

(techcrunch, 4/22)

“Like”ボタンは悪か?Open Web派がFacebookのあまりOpenでないOpen Graphを批判 (techcrunch, 4/24)

Open Graphがオープンなのはその名前だけだ。実態はFacebookがコントロールするプロトコルとAPI集合だ。そのデータはFacebookが取得するが、それがそのまま公開API等からも得られるわけではない。Kevin Marksによれば、そのOpenは”open your underwear drawer”(あなたの下着が入っている引き出しを開けなさい)のような意味でのオープンだ。つまり”Like”ボタンを押したらそのユーザの好みがFacebookにとってオープンになるだけである。データは完全にFacebookの資産になる。すでに、オープンWebの活動家たちは、ソーシャル世界のこのような覇権主義に対して反対運動を起こそうとしている。

Facebook時代

(techcrunch, 4/25)

Facebookのプライバシー問題で上院議員たちが方針の変更を要請

(techcrunch, 4/28)

すでに5万サイトがFacebookの新しいソーシャル・プラグインをインストールずみ (techcrunch, 4/29)

》

ソフォス、最新の「スパム送信国ワースト 12」を発表 - 中国が初めて「スパム送信国ワースト 12」のリストから姿を消す

(Sophos, 4/28)

「新たにワースト 4 となった国々は、韓国、ブラジル、インド、および首謀格の米国で、ハイジャックされた世界中のコンピュータによって送信される全スパムの 30%を超えるスパムを、これらの 4カ国が送信しています。」

》

「風車病」。

住宅に近すぎるために、健康被害がひどい模様。

》

機密費、評論家にも 野中元長官、講演で証言

(琉球新報, 4/28)

野中氏は自民党政権時代に、歴代の官房長官に慣例として引き継がれる帳簿があったことにも触れ「引き継いでいただいた帳簿によって配った」と明言。その上で「テレビで立派なことをおっしゃりながら盆と暮れに官邸からのあいさつを受けている評論家には亡くなった方もいる」と指摘した。一方で機密費の提供を拒否した評論家として田原総一朗氏を挙げた。

毎日にも転載されてました: 機密費:評論家にも 野中元長官、講演で証言

(毎日, 4/28)。

しかし、琉球新報 / 毎日の記事は、総理大臣や歴代首相などにじゃんじゃんタレ流した件は一言も触れられてないんだよね: 前官房長官・河村をビビらせた野中広務の告白

(日刊ゲンダイ, 4/26)

》

サイバー犯罪に対抗する輪が拡大

(日経 IT Pro, 4/27)。「Octopus Interface Conference 2010」の件。

》

ニュージーランド: 帰ってきたスリーストライク法案、全会一致で第一読会を通過

(P2Pとかその辺のお話, 4/28)

》

ヒトラー総統閣下が動画の削除にお怒りのようです

(P2Pとかその辺のお話, 4/23)

》

海賊行為が音楽産業を殺す?またまたご冗談を (P2Pとかその辺のお話, 4/22)

》

カナダ知財弁護士、TorrentFreakは民主主義を悪用していると批判

(P2Pとかその辺のお話, 4/21)

》

資料公開: ブラウザ搭載フィッシング検出機能の検出精度に関する調査

(フィッシング対策協議会, 4/22)、

報告書。

実際にはもっと大部の報告書があり、公開されているのはそのダイジェスト版、のように思えますね。

例: 報告書のこの記述:

ただし、3.1(9)(a)で述べたように、Google 社の SafeBrowsing API は、API を利用する実装側の実装方法によって判定結果に差が生じる場合がある。

実際には 3.1(9)(a) なんて項目はないんだよね。

(えぇ、探しましたとも)

それはそれとして、報告書はなかなか興味深いです。

》

有料サイト利用料金等の「架空請求」急増、3月の被害は2億6千万円(警察庁) (so-net セキュリティ通信, 4/23)

》

「クレジットカード現金化」トラブル増加〜国民生活センターが注意喚起

(so-net セキュリティ通信, 4/23)

》

チェルノブイリ周辺地区の活性化へ努力:事務総長

(国連情報誌SUNブログ対応版, 4/27)

》

C/C++ セキュアコーディングセミナー 2010 @福岡 お申し込み

(JPCERT/CC)。

2010.05.27〜28、福岡県福岡市、無料。

》

ソフトウェア等の脆弱性関連情報に関する届出状況

[2010年第1四半期(1月〜3月)]

(IPA, 4/27)

》

Files do not go into the Recycle Bin when you delete more than 1000 files at the same time in Windows 7 or in Windows Server 2008 R2

(Microsoft KB 979158)。Hotfix 出てます。Microsoft Update にも流れてるんじゃないかな。

》

CERT C Secure Coding Standards 日本語版

(JPCERT/CC)。JPCERT/CC お知らせ RSS には、4/23 付で

「CERT C Secure Coding Standards日本語版」に1つのカテゴリと76のレコメンデーションを追加

とあるのだけど、どの部分が増えたのか、よくわからない。

》

スケアウェアで武装した新型トロイの木馬「Bugat」、巧妙さをRSAが解説

(Internet Watch, 4/27)

》

Twitter APIの認証方法が6月末にOAuthへ移行、クライアント更新を

(Internet Watch, 4/27)

》

グアンタナモ・ダイアリー(その1)

(The Journal, 4/27)

》

二審も中部電力に賠償命令 信越放送ヘリ墜落

(asahi.com, 4/27)

この日の判決は、事故原因となった送電線が航空法上、標識の設置義務がある「地表から60メートル以上の高さの物件」に該当すると改めて判断。標識を設置しなかった中部電力の過失を認めた。

》

ボーイズラブ雑誌8冊を含む雑誌11冊が正式に「有害図書」として指定される

(gigazine, 4/28)。大阪府の話。成人向け指定されているべき内容なのに成人向け指定されていない、と大阪府は判断した、という理解でいいんですかね。

関連: ボーイズラブ雑誌、R18に 大阪府が「有害図書」指定

(奥村徹弁護士の見解, 4/27)

》

日本大学方面

個人情報を含む日本大学内部情報の流出について(お詫び)

(日本大学, 4/28)

今回の件は、極めて遺憾なことであり、今後は、再発防止のため、内部情報の管理に万全の対策をいたす所存です。

それはそれとして、流出情報の回収は?

日大が職員情報流出で緊急会見「業務情報は無断持ち出しだった」

(Internet Watch, 4/27)

——今回流出した情報は、大学にとって機密情報に近い内容とも思われるが、これらの業務情報は人事課の職員であれば誰でも閲覧できる状況だったのか。

閲覧に関しては、業務マニュアルということで可能だった。情報管理についてはかなり厳しくしていたが、職員は4月24日、業務情報をUSBメモリーに保存して無断で持ち出してしまった。業務情報の持ち出しは、ガイドライン上で禁止している。

ガイドラインはルールじゃないと思うんだけど。

》

畠山理仁の「永田町記者会見日記」第12回

(agazine9.jp, 4/28)。「オープン市民会見」ですか。

》

新しいコンセプト、新しい試みが受け入れられるまでの苦悩

(FFR blog, 4/28)

前職退職時から、現在マイナス15キロ減量中〜

な、なんだってー

》

なんじゃこりゃ……。

Microsoft さんどうしたの。

》

「検察が危ない」を読んでから出直すべき人々

朝日社説のタイトルは、ずば抜けてひどいな。

関連:

》

Some font files are not updated when you install Microsoft Office 2010 on a computer that is running Windows Vista or Windows Server 2008

(Microsoft KB 980248)。Office 2010 対応ねた。Hotfix 出てます。Microsoft Update にも流れてるんじゃないかな。

》

The April 2010 stability and reliability update for Windows 7 and Windows Server 2008 R2 is available

(Microsoft KB 980408)。Hotfix 出てます。Microsoft Update にも流れてるんじゃないかな。

2010.05.02 追記:

Opera 10.53 出ました: 10.53 released

(Opera Desktop Team, 2010.04.30)。

SA39590: Opera Content Writing Uninitialised Memory Vulnerability

(secunia, 2010.04.27) の件が修正されています。

Google Chrome 4.1.249.1064 登場。3 件のセキュリティ修正が含まれています。

いずれも High で、

$1000 x 1、$500 x 1 が含まれます。

》

「日本人プロ野球選手のオフィシャルサイト」改ざん事例に対する分析

(トレンドマイクロ セキュリティ blog, 4/27)

》

実践、Gumblar対策 (日経 IT Pro)

》

「検察が危ない」を読んでから出直すべき人々

関連:

》

ポテトチップスに異物が混入していたので「お客様相談室」に電話してみた

(ロケットニュース 24, 4/24)。

「詳細かつ丁寧にまとめられた報告書」がすごい。

カルビー、さすがです。私はコイケヤ派だけど、カルビー製品を食べたくなってきた。

》

Manual Verification of SSL/TLS Certificate Trust Chains using Openssl

(SANS ISC, 4/25)

》

OWASP TOP 10 for 2010 released

(OWASP.org, 4/19)

》

Surrounded by Malicious PDFs

(McAfee Labs Blog, 4/26)。Adobe「圧倒的じゃないか、我が軍は!」

》

from 警察庁

》

日大“激震”不祥事資料流出…セクハラ実名、大麻、ハレンチ写真

(ZAKZAK, 4/26)。うわ……。オオカワさん情報ありがとうございます。

関連:

》

障害者郵便割引不正:「凛の会」代表、偽公文書作成は無罪

(毎日, 4/27)。凛の会元会長、倉沢邦夫被告への大阪地裁判決。

関連:

》

与謝野・舛添両氏を除名処分 自民、党紀委員会で決定

(asahi.com, 4/27)。

忘れたころに、ようやく除名。

与謝野、舛添両氏はいずれも比例区選出のため、厳しく対応する必要があると判断した。

》

ファイアウォールはアプリ識別型に移行している

(日経 IT Pro, 4/26)

》

白書:vSphere 4.0 Security Hardening Guide(20100423-1)

(virtualization.info, 4/23)。4/13 付で正式版が登場した、という話。

》

snort 方面

》

Vulnerable Sites Database

(SANS ISC, 4/26)。http://www.vs-db.info/

というサイトができたそうです。

》

Data Redaction: You're Doing it Wrong

(SANS ISC, 4/22)。黒塗りが黒塗りになってません話。

関連: 機密情報を編集しない方法

(エフセキュアブログ, 2009.12.16)

》

マイクロソフト セキュリティ インテリジェンス レポート

(Microsoft)。

第 8 版 (2009 年後半分) が出ました (日本語版はまだ概要だけ)。

用意された時点で、

ここから入手できるようになると思われます。

第 7 版 (2009 年前半分) については、日本語版があります。

》

Red Had社はRHEL 6.0のベータでXenを打ち切り、Citrix社はOracle Enterprise Linuxへの移行を推奨 - 記事更新(20100423-7)

(virtualization.info, 4/23)

》

締結した小売店以外、Apple製品を販売できない「Authorized Japan Apple Reseller契約」とは?

(gigazine, 4/26)

》

前官房長官・河村をビビらせた野中広務の告白

(日刊ゲンダイ, 4/26)

野中の衝撃告白は、先週放送された「官房機密費の真実」(TBS系)。番組で野中は、官房機密費の使途をバクロした。

「総理の部屋に月1000万円。衆院国対委員長と参院幹事長に月500万円ずつ持って行った」「政界を引退した歴代首相には盆暮れに毎年200万円」「外遊する議員に50万〜100万円」「(小渕元首相から)家の新築祝いに3000万円要求された」と次々に明らかにしたのだ。

「これはもう公私混同どころのレベルじゃなく、税金ドロボー、公金横領ともいえる驚愕の実態です。告発されている河村はもちろん、自民党の歴代首相や官房長官はみな泡を食っています」(司法ジャーナリスト)

うへぇ。

野中証言にはもうひとつ注目発言があった。「(政治)評論をしておられる方々に盆暮れにお届け」と明かしたことだ。

「テレビに出ている政治評論家やタレントが数百万円を提示されてマスコミ工作をお願いされたという話もある。この人たちが“毒まんじゅう”を食べていたと仮定すると、官房機密費のニュースに触れない理由が分かります」(民主党関係者)

鳩山政権が、歴代政権の官房機密費の使途を完全公開すれば、政界と大マスコミは一気にガタガタだ。

マスゴミのマスゴミたる所以ですか。今すぐ完全公開しようぜ。

(って、やる気あるんならとっととやってるよなぁ)

》

アンリアルな攻撃性:ゲームと男性ホルモンの研究

(WIRED VISION, 4/26)

》

無料で使える「USTREAMスタジオ 渋谷」、一般利用の受け付け開始

(Internet Watch, 4/26)

》

孫正義氏、全世帯へ光ファイバー整備する「光100%」の意義語る

(Internet Watch, 4/26)

孫氏は「メタルの保守費用は10年間で3兆9000億円になる計算。しかし、2兆5000億円あれば光の100%敷設ができる。NTTだって増益になるはずだ」と、その意義を強調する。

敷設工事についても、世帯別で個別で工事するのではなく、エリアを定めて道路工事的に一斉に行う。現行の工事費は部材込みで8万円だが、効率化により2万 6000円まで圧縮できると見込み、営業費も4万円から4000円に削減可能という。孫氏は「仮に2015年までにメタル回線を100%撤廃するなら、定年前のベテラン工事技術者の力を借りられ、経済的にも良い効果をもたらせる」と人材面での不安もないとした。

》

NGN=ネクスト・ガラパゴス・ネットワーク、三木谷浩史氏が批判

(Internet Watch, 4/26)。

ざぶとん 3 枚。

》

SpyEye’s "Kill Zeus" Bark is Worse than its Bite

(Symantec, 4/26)

》

A new place to hide web-based malware: php.ini + cgi-bin

(Sucuri Security, 4/26)

auto_append_file = "/home/user/USER/cgi-bin/security.cgi

Opera 10.52 登場。Windows 版

は安定性の強化のみだが、Mac 版は 10.10 以来の正式版なので、それまでのセキュリティ修正を含んでいる。

UNIX / Linux 版はまだみたい。snapshot 6325 が最新かな。

》

世界マラリアデー

(国連情報誌SUNブログ対応版, 4/26)、

Twitterで著名人がつぶやくマラリア撲滅キャンペーン ビル・ゲイツ氏も参加

(ロイター, 4/22)

》

ローソン、「ARエヴァ」等のエヴァンゲリオン企画中止に

(MdN, 4/26)。人大杉ですか。何も対策してなかったんだろうか。

》

MSN産経ニュース「昔話知らない子供たち」に多数のツッコミ

(やじうま Watch, 4/26)、

桃太郎 (ウィキペディア)

桃太郎の姿が、日の丸の鉢巻に陣羽織、幟を立てた姿になり、犬や鳥、猿が「家来」になったのも明治時代からである。それまでは戦装束などしておらず、動物達も道連れであって、上下関係などはない。明治の国家体制に伴い、周辺国を従えた勇ましい日本国の象徴にされたのである[2]。

(中略)

[2] 『日本の民話』(角川書店)

へぇ〜。

ところで、 桃太郎 (ウィキペディア) には、もーもーたろうに関する記述がないな……。

》

野副州旦氏 vs 富士通

》

TLDにAレコードが設定される

(水無月ばけらのえび日記, 4/19)。.to そのものに A レコードがある話。

こうなってくると、やはり気になるのはCookie Monsterの問題です。domain=.to のCookieが発行できると、.toドメインのサイト全てに影響が出てくる可能性があります。

》

Googleストリートビューカーが街中の無線LANをスキャンして記録、2010年末までに表示開始か

(gigazine, 4/23)。うわ……。

》

Wizard Bible vol.50

(wizardbible.org, 4/22)

》

Internet Explorer 8 による Web セキュリティ対策

(MS TechNet, 4/16)。

IE 8 の SmartScreen フィルターを中心に解説。

》

ファン心理読み暗証番号推測 窃盗容疑で男逮捕

(asahi.com, 4/25)

被害者の横浜市の女性(33)は同コンビの上田晋也さんのファンで、暗証番号を上田さんの誕生日にしていた。同署は、吉田容疑者は女性が上田さんのファンと知っており、番号を簡単に割り出すことができたとみている。

よく知られた情報をパスワードにするのはやめましょう。

》

韓国哨戒艦沈没:非接触水中爆発が船体破壊 第2次調査

(毎日, 4/26)

》

性的虐待被害の男性、ローマ法王を提訴 書類公開求める

(asahi.com, 4/24)

男性は、1950〜74年の間に同州の聴覚障害者の学校に勤務していた神父から性的虐待を受けた約200人の少年らの一人。訴訟を準備していた96年、地元の大司教が問題を報告する書簡を2度、バチカンで聖職者の破門や懲戒などの処分を所管する教理省に送った。当時の教理省長官が現法王のラツィンガー枢機卿だったが、加害者の神父は聖職を剥奪(はくだつ)されることなく、2年後に死亡した。

関連:

》

引きこもり高年齢化 愛知の家族殺傷容疑者は30歳

(asahi.com, 4/25)

》

口蹄疫方面

マカフィー DAT5958 で C:\WINDOWS\system32\svchost.exe を w32/wecorl.a として誤検出

関連:

DAT5958での誤検知に関するCEOからのメッセージ

(マカフィー, 2010.04.24)

そして復旧が完了した後には、もう一つ重要なこととして次にやらなければならないのは、プロセスを見直し、このようなことが二度と起きないようにすることです。重要なシステムファイルに影響を与えるようなリリースに関しては、QAプロセスを追加するよう、改善してまいります。 さらにArtemisに関して、重要なシステムファイルとそれに関連する暗号化されたハッシュに関する拡張されたホワイトリストを使用することによって、誤検知を防ぐ機能を追加する準備をしています。

誤検出の原因は Artemis だったってこと?!

でも Artemis に関する記述は、英文にはないよ?!

……と思ったら、Open Letter to McAfee Customers

(McAfee Security Insights Blog, 2010.04.23) にはあった。

As that effort comes to a conclusion, our next and equally important priority is to review our processes to make sure this never happens again. We are implementing additional QA protocols for any releases that directly impact critical system files. We are also rolling out additional capabilities in Artemis that will provide another level of protection against false positives by leveraging an expansive whitelist of critical system files and their associated cryptographic hashes.

5400 エンジン自身にはホワイトリスト機能があるわけですが、

Artemis にもホワイトリスト機能を追加する……となると、

Artemis は 5400 エンジンの機能よりも前で動いちゃうってことですかね。

Malware Authors Taking Advantage of McAfee False Positive

(Symantec, 2010.04.22)

》

普天間移設問題の論点整理として国民新党の政策提言を読む

(ジャパン・ハンドラーズと国際金融情報, 4/13)

ジャパン・ハンドラーズという言葉があるんですね。

ジャパン・ハンドラーズ—日本を操るアメリカの政治家・官僚・知識人たち (単行本)

(amazon)

》

【普天間移設】テニアン島(米自治領)が移設先として立候補 地元議会が誘致決議 日米政府に検討求める

(47news.jp, 4/22)

》

バンコク方面

タイ:バンコクで砲撃 死者3人に

(毎日, 4/23)

タクシン元首相派組織「反独裁民主戦線」(UDD)とUDDに反対する一般市民がにらみ合うバンコク都心部のビジネス街シーロム通りに22日夜、M79と呼ばれる砲弾数発が撃ち込まれた事件で、死者数は3人に上った。

「M79と呼ばれる砲弾」?

M79 グレネードランチャーから発射された榴弾のことか?

タイ「内戦」の愚かさ (Newsweek 日本版編集部ブログ, 4/23)。

そういう理解でいいみたい。

必ずしもすべてがタクシン派の犯行ではないかもしれない。反タクシン派の自作自演の可能性もある。でも、殺傷力の強い小型火器が首都でこれほど頻繁に発射される国を「微笑みの国」と呼ぶのは、もはやブラックジョークでしかない。

(中略)

まだ誤解している人がいるかもしれないが、現在起きているタイの騒乱は民主化運動でも何でもない。極論すれば、都市中流層と農村貧困層の間のカネの奪い合いである。まともな国なら議会で話し合うところを、空港や金融街を占拠し、あげくの果てに内戦まがいの砲撃戦をやっている。

タイ情勢 悪化の一途 タクシン氏だけが決定権、当事者能力ないUDD

(産経 MSN, 4/23)

また、タイ特別捜査局(DSI)幹部は23日、逮捕したUDD支持者の証言からデモ隊の中に軍が使用する擲弾銃(てきだんじゆう)「M79グレネードランチャー」を扱う集団がおり、22日にもこれが使われていたことが分かったと述べた。

誰が M79 だと特定したんだろうと思っていたが、M79 という名前を出しているのは政府側みたい。

「デモ隊側から爆発物」とタイ副首相 連続爆発で3人死亡、75人負傷 (産経 MSN, 4/23)

UPDATE1: バンコク情勢が再び緊迫化、連続5回の爆発で3人死亡

(ロイター, 4/23)

爆発は、M79と呼ばれる砲弾が撃ち込まれたことによるもので、現場には政府支持派が集結していた。M79は、犠牲者25人を出した今月10日の衝突で治安部隊に向けて発射されたのと同じタイプのもの。爆発の1回は、同国食品大手チャルーン・ポカパン・フーズCPF.BKの本社近くで起きた。

4/10 のときもそうだったのか。

》

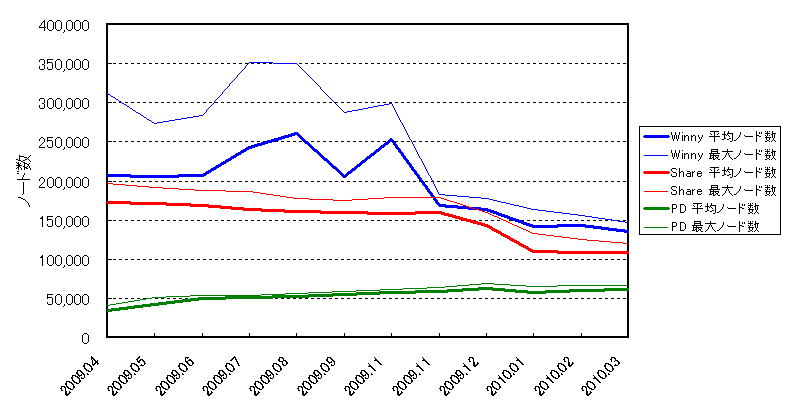

きょうの脅:ファイル共有ソフト「監視システム」 「捜査効率、大幅アップ」 /京都

(毎日, 4/22)。「P2P 観測システム」の件。lion jp さん情報ありがとうございます。で、Winny とか PD とかには対応したんですかね。

》

そんなことが論点ですか。。。「「国民ID」はIT市場に特需をもたらすか」ITProの記者の眼

(まるちゃんの情報セキュリティ気まぐれ日記, 4/19)。全ては金のため。

》

Macはアイスランドの火山灰に影響されない (Panda Security Japan ブログ, 4/23)

》

OpenOffice.org日本語版のセキュリティ対策の不十分な状況と参加の呼びかけ

(中田真秀(なかたまほ)の研究用ブログ, 4/22)。

OpenOffice.org日本語版のリリースに関して、特定個人に大きな負担がかかっているのが現状なので、まずはリリース品質保証にぜひ参加してほしい、という話でいいのかな。

中田さん情報ありがとうございます。

》

韓国のネット接続速度が大幅低下:「原因はiPhone」

(WIRED VISION, 4/22)

》

#Microsoft Security Engineering presentation on Automated vulnerability analysis of zero sized heap allocations http://bit.ly/b0zyCt

(msftsecresponse,

4/22)

》

Troj/PDFJs-JN: An exploit kit encapusulating malicious TIFF files

(Sophos, 4/22)。

VB2010 conference

で発表される予定の内容に関連しているそうで。

》

Windows Server 2008、Windows Server 2008 R2 または Windows 7 で論理プロセッサが 17 個以上ある場合、Windows Media Player (WMP) でメディアファイルを再生した後に WMP を終了すると異常終了する

(Microsoft KB 982640)。回避方法が記載されてます。

-

Operation “Aurora” Hit Google, Others

-

NY Times の記事が話題となっているようで。

中国の Google 従業員の PC を、MS Messenger 経由で罠サイトに誘導して攻略し、そこから Google 本社のソフトウェア開発チームの PC へ接続。開発チームのソフトウェアリポジトリにまでアクセスし、ソフトウェアを強奪したと。

で、強奪したものの中に、Google の統合認証システム Gaia のコードも含まれていた、という話みたい。

マカフィー DAT5958 で C:\WINDOWS\system32\svchost.exe を w32/wecorl.a として誤検出

-

》

記者の目:酪農牛の感染症 厚労省が過剰反応=小島正美

(毎日, 4/20)。厚労省が「検査日にさかのぼって回収」という過剰反応を行った結果、酪農家が手抜き検査でお茶を濁すという対応を行うようになり、おかげでヨーネ病の実態がわからなくなっている模様。

国立医薬品食品衛生研究所の実証では、ミルクプラントの牛乳のヨーネ菌は72~82度15秒、63度30分で死滅した。これは3月下旬、日本細菌学会でも発表された。農水省も「殺菌で死滅するなら検査日にさかのぼり回収する必要はない」と主張する。

つまり、牛乳の通常の殺菌工程において死滅するわけで。

もう一つ、輸入される乳製品との「二重基準」の問題もある。輸入品は検査日にさかのぼり回収するという厚労省の措置が適用されないのだ。

ひでぇ……。

》

消費者庁、届かぬ事故報告 「情報の一元化」看板倒れ

(asahi.com, 4/21)

》

Controversial content and free expression on the web: a refresher (Google, 4/19)。

》

Google Shows Government Information and Takedown Requests

(EFF, 4/20)。

Greater transparency around government requests

(Google, 4/20)、

Government requests directed to Google and YouTube (Google) の件。

》

Members of ClamAV Community Furious at Version EOL

(linuxsecurity.com, 4/19)。ClamAV team が ClamAV 0.94 以前の clamd を強制停止させるという行為に出たためにユーザが激怒という話。

特に、これのためにメールが届かなくなっちゃった事例が多数発生したのが痛い模様。

》

拡大する「ZBOT」の脅威 「運び屋」が担う役割とは?

(日経 IT Pro, 4/20)

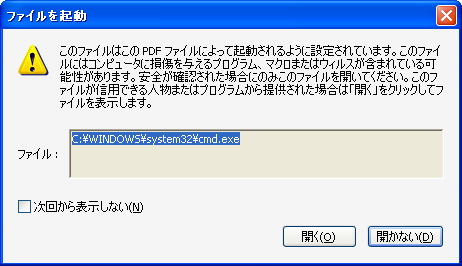

関連: PDF Launch Feature Abused to Carry ZeuS/ZBOT

(trendmicro blog, 4/20)

》

平野貞夫さんの新著「小沢一郎 完全無罪 『特高検察』が犯した7つの大罪」が発売開始!

(The Journal, 4/19)

》

Guidance on Internet Explorer XSS Filter

(MSRC blog, 4/19)

》

(日本の)多くの会計士はITに対する理解が十分ではないのではないか。。。

(まるちゃんの情報セキュリティ気まぐれ日記, 4/21)

「上場会社の不正調査に関する公表事例の分析」を読んでていて、やはり気付いたのですが、ほとんどITに関係する話がでてきませんよね。。。まったくといってほど、出てきません。(たとえば、コンピュータ、ITというキーワードで検索してみてください。。。)

現在の不正調査という点で、ITの活用は不可欠ですよ。。。不正調査等をした人であれば、そのくらいわかるわけですが、なぜにこの報告書では、ITを活用する手法が書かれていないのか。。。

関連: 公認会計士協会 経営研究調査会研究報告第40号「上場会社の不正調査に関する公表事例の分析」

(まるちゃんの情報セキュリティ気まぐれ日記, 4/20)

》

自動車革命II

リチウム電池 国益をかけた攻防

〜米中急接近の脅威〜(仮)

(NHK スペシャル, 5/9 放送予定)

》

北海道開発局でウイルス感染〜駆除は完了したが、データ受領者は感染対策を

(so-net セキュリティ通信, 4/21)

》

Internet Security Threat Report: Volume XV: April 2010

(Symantec, 4/20)、

Executive Summary: April 2010

(Symantec, 4/20)。

関連: 狙われるAdobe Readerの脆弱性、Web経由攻撃の5割が悪用

(日経 IT Pro, 4/22)

》

「callservice.biz」事件

(エフセキュアブログ, 4/20)

》

「攻撃するチャンスだ。第一目標、木馬」(シャア・アズナブル)

》

Adobe CEO「Appleはクローズドを選択した」 iPhone向けFlashアプリ変換ツールへの投資中止

(ITmedia, 4/22)

》

男女共同参画局が「女性に対する性暴力表現規制」を検討するようだ

(slashdot.jp, 4/21)。まだこんなのがあったのか。

》

自分の役割はもう十分に果たした

「記者会見開放運動」卒業宣言!

(週刊・上杉隆, 4/22)

そして3月26日、目標の第一歩であった首相の記者会見が一応オープンになった。

会見が不完全ではあるのは十分承知している。だが、何も進展しなかった戦後65年間のどの政府よりも鳩山首相がマシだということだけは断言できる。

マカフィー DAT5958 で C:\WINDOWS\system32\svchost.exe を w32/wecorl.a として誤検出した模様。

McAfee Response To Current False Positive Issue

(McAfee Security Insights Blog, 2010.04.21)。こうかな:

DAT5958 が出たのは 2.00 PM GMT+1 (6am Pacific Time) on Wednesday, April 21 だそうで。日本時間だと

2010.04.21 22:00。

DAT5958 がマカフィーのアップデートサーバから削除された正確な時刻は不明。

The faulty update was removed from all McAfee download servers within hours, preventing any further impact on customers. We believe that this incident has impacted less than one half of one percent of our enterprise accounts globally and a fraction of that within the consumer base.

オンアクセス スキャン プロパティの [一般設定] → [一般] タブの

[スキャン] 項目にある「有効なプロセス」にチェックが入っている場合に、誤検出が発生する。

デフォルトではチェックされていない。

Windows XP SP3 において、誤検出が発生する。

現在の最新リリースである DAT5959 では、この問題は修正されている。

False positive detection of w32/wecorl.a in 5958 DAT

(McAfee, 2010.04.22)。こうかな:

影響を受けると、こんな現象が発生するそうで:

Blue screen or DCOM error, followed by shutdown messages after updating to the 5958 DAT on April 21, 2010.

で、再起動を繰り返すようで。

回復するには:

「セーフモードとネットワーク」で起動する。

まず 5959xdat.exe

を使って DAT5959 に更新。

C:\WINDOWS\system32\svchost.exe が存在しない、あるいは存在するがサイズが 0 になっている場合は、

VirusScan コンソールから [Quarantine Manager のポリシー] をダブルクリックする。「Quarantine Manager のポリシー」ウィンドウが表示される。

なお、VirusScan コンソールをうまく起動できない場合は、

"C:\program files\mcafee\virusscan enterprise\mcconsol.exe" /standalone を実行する。

「Quarantine Manager のポリシー」ウィンドウの

[マネージャ] タブで w32/wecorl.a を含む項をダブルクリックして詳細を表示し、名前 (ファイルパス) を確認する。

C:\WINDOWS\system32\svchost.exe ではなく

\\?\C\WINDOWS\system32\svchost.exe

のように表示されるかも。確認後、詳細ウィンドウを閉じる。

「Quarantine Manager のポリシー」ウィンドウの

[マネージャ] タブで、w32/wecorl.a を含む項を右クリックして

[復元] を選択する。

再起動する。

上記手順で回復できない場合は、

C:\WINDOWS\ServicePackFiles\i386\svchost.exe

あるいは

C:\WINDOWS\system32\dllcache\svchost.exe

を C:\WINDOWS\system32\ にコピーする。

A Long Day at McAfee

(McAfee Security Insights Blog, 2010.04.21)

How McAfee turned a Disaster Exercise Into a REAL Learning Experience for Our Community Disaster Team

(SANS ISC, 2010.04.22)

日本語版出てた:

2010.04.23 追記:

アンチウイルスの誤検知が偽アンチウイルスを配布するために使われるという皮肉

(Panda Security Japan オフィシャルブログ, 2010.04.23)

2010.04.25 追記:

関連:

DAT5958での誤検知に関するCEOからのメッセージ

(マカフィー, 2010.04.24)

そして復旧が完了した後には、もう一つ重要なこととして次にやらなければならないのは、プロセスを見直し、このようなことが二度と起きないようにすることです。重要なシステムファイルに影響を与えるようなリリースに関しては、QAプロセスを追加するよう、改善してまいります。 さらにArtemisに関して、重要なシステムファイルとそれに関連する暗号化されたハッシュに関する拡張されたホワイトリストを使用することによって、誤検知を防ぐ機能を追加する準備をしています。

誤検出の原因は Artemis だったってこと?!

でも Artemis に関する記述は、英文にはないよ?!

……と思ったら、Open Letter to McAfee Customers

(McAfee Security Insights Blog, 2010.04.23) にはあった。

As that effort comes to a conclusion, our next and equally important priority is to review our processes to make sure this never happens again. We are implementing additional QA protocols for any releases that directly impact critical system files. We are also rolling out additional capabilities in Artemis that will provide another level of protection against false positives by leveraging an expansive whitelist of critical system files and their associated cryptographic hashes.

5400 エンジン自身にはホワイトリスト機能があるわけですが、

Artemis にもホワイトリスト機能を追加する……となると、

Artemis は 5400 エンジンの機能よりも前で動いちゃうってことですかね。

Malware Authors Taking Advantage of McAfee False Positive

(Symantec, 2010.04.22)

2010.04.27 追記:

McAfee、Windows XP破壊問題で家庭/ホームオフィスユーザーの復旧費用を補償

(日経 IT Pro, 2010.04.27)

2010.04.28 追記:

Moving to Help Customers

(McAfee Security Insights Blog, 2010.04.27)

》

「非実在青少年」をめぐり藤本由香里さんと語る

(保坂展人のどこどこ日記, 4/20)

》

エンド・ツー・エンドの信頼が崩壊(パート2)

(日経 IT Pro, 4/21)

》

加東市のサーバーが不正アクセス受けスパム配信元に〜5か月で約48万回送信

(so-net セキュリティ通信, 4/20)

》

『検察が危ない』を読んで

(江川紹子ジャーナル, 4/20)

》

Stuffing Javascript into DNS names

(skullsecurity, 4/20)。DNS レコードで XSS。

Web インターフェイス狙い。

》

上杉隆+週刊朝日取材班 vs 検察 vs 小沢一郎のバトルロワイヤルの記録が発売中!

(The Journalk, 4/21)。「検察暴走」の件。

》

米兵力の削減を

——沖縄、ボスニア、湾岸からの部分撤退を検討せよ

(部分公開)

(フォーリン・アフェアーズ日本語版, 2010.04)

》

FiddlerとWatcherでWebサイトのセキュリティをチェックする

(マイコミジャーナル, 4/21)

》

筆洗

(東京新聞, 4/20)。石原都知事ねた。

》

厚労省文書偽造 村木元局長公判

供述調書証拠扱い 来月判断 「不採用なら無罪濃厚」

(prop.or.jp, 4/19)

》

Poor performance when you transfer many small files on a computer that is running Windows 7 or Windows Server 2008 R2

(Microsoft KB 981208)。Windows 7 / Server 2008 R2 上で、4KB に満たないファイルを多数転送しようとするとパフォーマンスが出ない。

Hotfix あります。

》

Opera mini for iPhoneではオレオレ証明書が警告されない

(disり用。, 4/18)

》

WinSCPスクリプト入門:コマンドやバッチファイルとの連携による自動処理

(sourceforge.jp, 4/20)

》

FSFがソフトウェア特許に反対するドキュメンタリー映画「Patent Absurdity」を公開

(sourceforge.jp, 4/20)

》

元国連査察団委員長が語るイラク開戦の真実/イラク最激戦地ファルージャからの証言ツアー

(イラク戦争なんだったの!?)

》

宮崎で口蹄疫か

》

英会話学校ジオス破綻 学校乱立で経営悪化

(中日, 4/21)

》

与謝野氏ら4人の離党届、扱い結論出ず

(読売, 4/21)。自民党、まだこんな状態だったのね。

Google Chrome 4.1.249.1059 登場。2 つの $500 級欠陥を含む、複数の欠陥 (High x 4、Medium x 3) が修正されている。

「USB 接続のキーボード」として動作することで、数々の防壁を突破する。

うまいこと考えるなあ。

》

サイバーテロ対策の強化指示

警察庁が責任者会議

(共同 / 京都新聞, 4/20)。言うだけの人は楽でいいですね。

昨年には、米韓両国の政府機関や国内企業のウェブサイトを標的にしたサイバー攻撃が発生。捜査の過程で日本国内のサーバーが悪用されたことも分かっている。

捜査の過程ねぇ……。

》

火山灰の空路規制、基準緩和へ EU緊急理事会が合意

(asahi.com, 4/20)

空港や運航の規制は最終的には各国の管制当局の判断に委ねられるが、航空会社からの強い要望を受けてドイツ政府は19日、火山灰の層より低い高度の飛行や操縦士の有視界飛行などを条件に運航を認める方針を表明。独最大手のルフトハンザは20日、アジア、北米などからドイツに向けて50便を飛ばすことを決めた。

ロイター通信などによると、20日早朝からイタリアの空域制限が段階的に解除されるほか、オランダでも一部の旅客便が運航を開始した。仏エールフランスは、パリのシャルル・ドゴール空港の20日の発着便を一部再開すると発表した。

》

「行政主導の記者会見開放はメディアの危機」——フリー記者たちがアピール

(Business Media 誠, 4/20)。

記者会見・記者室の完全開放を求める会の 4/19 記者会見の模様。

神保哲生(ビデオニュース・ドットコム代表)(中略)

記者会見開放についてまず押さえておかないといけないのは、岩上さんがおっしゃられたように「自分たちの権益を伸ばすためにやっているわけではない」ということです。もちろん、そういう面がまったくないとは言いません。

ただ、いろんな業界にいろんな不公正な商習慣があるわけですが、メディアにおける不公正な商習慣は次元が明らかに1次元違います。なぜなら、メディアで何らかの障壁があった場合、その障壁があったことが知らされることがなく、「何が知らされていないのかを知らされることがない」からです。一般の市民は何が知らされていないのかが分からないのがメディア問題の本質で、だからこそ記者クラブ問題がここまで温存されてしまいました。一般の人は記者クラブ問題の存在を知ることがなかったわけです。それは、記者クラブ問題の当事者が記者クラブ問題を報じていないからで、これはいまだにそういう状態です。

鳩山首相が初めてオープンの記者会見をしたという事実さえ、ほとんど報じられていません。また、民主党が政権をとる前、マニフェスト発表会見で「記者会見の開放も自分たちの約束です」と言った。主要メディアの報道では、マニフェスト会見の議事録からそこだけ消されているんですね。「どうせならそこだけ黒く塗ってくれたらいいな」と僕は思いました。「黒く塗られている部分がありますよ」ということを世の中が知っていればまだ、「何か怪しいな」と思うのですが、何もなかったように消されているんです。だから、ほかの業界の不公正な慣習とは明らかに違う次元のものがメディア問題にはある、ということを認識していただく必要があると思います。

関連: 《会見抄録つき》記者会見の開放に向けてアピール フリージャーナリストら70人が呼びかけ人に

(The Journal, 4/20)

》

「政府批判、力で沈黙」露女性記者が現状訴え

(読売, 4/19)。「ノーバヤ・ガゼータ」のエレナ・ミラシナ記者。

》

ゲノム解読がはじめて明かすメスとオスへの進化

メスらしさのはじまり“HIBOTAN”遺伝子群の発見

(東京大学, 4/16)。興味深い。

(5)研究の波及効果

同型配偶からメスとオスの性をもつ卵生殖に至る進化の根本原因が両性で特異的な遺伝子群を新たに獲得したことを初めて明らかにした。これは進化生物学のみならず、様々な生物学の分野に影響するものと思われる。また、メスは同型配偶の “性の原型” から進化し、高等動植物ではメスのゲノムに特異的な遺伝子が一般的に認められないことから、メスは遺伝子組成から見ると性の原型そのものとも考えられることもあった。しかし、今回のボルボックスの性染色体のゲノム解読によるメス特異的 “HIBOTAN ” 遺伝子群の発見は、メスは単なる性の原型ではなく、メスへの進化には、メスらしさをもたらす遺伝子の新たなる獲得が必要であったことを強く示唆した。このことは雌雄の性に関する根本的な概念に影響し、生物学のみならず、様々な学問分野に大きく浸透するものと思われる。

(6)今後の課題

今回性染色体のゲノムを解読した生物は群体性ボルボックス目でメスとオスの差異が最も顕著なボルボックスであり、メスとオスが進化した直後の段階ではない。また、比較対象のクラミドモナスは群体性ボルボックス目のメスとオスをもつ群とは系統的に直結していない。これまでの我々の系統学的研究によると群体性ボルボックス目でメスとオスが進化したのはヤマギシエラとユードリナの分岐の間であり(図3)、この両者の両性(交配型プラスとマイナス、メスとオス)の性染色体領域のピンポイント的ゲノム比較を実施することで、メスとオスの進化のより直接の原因となった遺伝子をあぶり出すことが可能になると思われる。また、これらの比較ゲノム研究で雌雄性の進化に直接かかわったと推測された遺伝子のほとんどが機能未知であり、遺伝子導入等を用いた機能解析も重要な研究課題となってくる。

》

マイクロソフト、「Sexting」を助長すると指摘された広告を修正

(slashdot.jp, 4/20)。このストーリーだと、「じゃあ今度はもっと下ね!」とか、「君のも送ってよ!」と続くとまずそうだよなあ。

いやフツー送んないだろ! と思いたいところだが、

案外送ってしまう人がいるというのが問題なわけで。アチラだと、撮影するだけでも駄目だろうし。

こういう映像はどんな場合でも不許可とすべき、とは思わないけれど、

新商品のプロモーションに使うべきシチュエーションではないと思う。

関連:

》

On Microsoft Windows 7 with a touch enabled device, 16 point calibration switches the display from portrait to landscape

(Microsoft KB 2023512)

》

On Microsoft Windows 7 with multiple touch devices connected to a system, you may not be able to calibrate the secondary touch device.

(Microsoft KB 2023494)。

現状の Windows 7 では、

複数のマルチタッチデバイスを複数ディスプレイ環境に接続した場合に、

セカンダリディスプレイ上ではセカンダリマルチタッチデバイスを 4 点キャリブレーションできないのだそうで。関連:

》

Kaspersky サポート情報

2010.04.19

現在Kaspersky 2010/2009製品において、最新の定義データベースが取得できない現象が発生する場合があり、修正した定義データベースを準備中です。

現状では、定義データベースをロールバックし、手動にて更新することで、一時的に回避することができます。ご迷惑をおかけいたしておりますことを、深くお詫び申し上げます。

http://support.kaspersky.com/desktop

には同様の情報はなさげなので、日本だけなんですかねえ。

》

「World of Warcraft」アカウントにはどんな価値があるか?

(エフセキュアブログ, 4/17)、

オンライゲームのアカウントの価値について (エフセキュアブログ, 4/19)。

》

迷惑メール:出会い系業者「広告研究所」に措置命令、相談通報約1万通

(so-net セキュリティ通信, 4/19)

》

「NHK ハーバード白熱教室」が面白い

(slashdot.jp, 4/20)。サンデル教授の議事進行が凄いんです。

》

経済産業省所管独立行政法人の改革について

(経産省, 4/19)。IPA は、こうだそうです:

1.個別企業に対するソフトウェア開発支援業務を全面廃止する。これに伴い、ソフトウェア開発事業部を廃止する。

2.情報処理技術者試験業務は、国が行うべき企画・問題作成・合否判定といった企画・管理業務を除き、3年以内に運営業務を民間に完全移行する。これに伴い、地方支部は全廃する。

ソフトウェア開発事業部は

中小企業経営革新ベンチャー支援

未踏 IT 人材発掘・育成

新技術債務保障

をやっていた部局だそうで (機構概要)。でも、よく見ると、IT 人材育成本部に「IT 人材育成企画部」というのがあって、似たようなことをやっているんだよなあ。

実際には、「廃止」じゃなくて「統合・整理」なんじゃないのか。

地方支部の廃止はこれまでも試行されていたようで。例: 情報処理技術者試験実施に係る市場化テスト*20の活用(情報処理技術者試験センター中国支部の閉鎖)

(8月のIPAの活動(2009年8月))。

セキュリティセンターについては何もいじらないようですね。いいんだか、悪いんだか。

》

新型インフルエンザ(A/H1N1)対策総括会議資料

(厚生労働省)。taka さん情報ありがとうございます。

この資料を読む前に、「インフルエンザ21世紀」を読んでおいた方がよいでしょう。

》

ホスティングサービスで設定ファイルが読まれる話

(水無月ばけらのえび日記, 4/14)

そういう話であれば、Movable Typeもmt-config.cgiにDBのユーザーとパスワードがそのまんま書いてあるわけですから、全く同じ事が起きます。WordPress特有の問題というわけでも無さそうですね。

》

自民党の液状化は止まらない

(The Journal, 4/19)

》

かば焼き縁遠く…シラスウナギ漁獲量激減

(読売, 4/19)。ただでさえ減っていたところなのに、さらに「激減」。

乱獲による資源の枯渇を挙げる声もある。今シーズンの落ち込みは異例だが、シラスの漁獲量は1960年代前半の200トンから年々減少し、近年は10トン前後に落ち込んだ。水産総合研究センターの田中秀樹繁殖研究グループ長は「養殖用に天然の稚魚が大量に捕獲され、子孫を残せないウナギが増えている」と懸念する。

畜養マグロと同じ構図なのかな。

》

常岡浩介さんへのツイッターインタビューより

(江川紹子ジャーナル, 4/19)

》

iPhoneアプリ開発から他社ツール閉め出し Appleの真意は?

(Enterprise Watch, 4/19)

TechCrunchは、メーカーの採用を増やしているAndroidをモバイルの世界のWindowsになぞらえ、Apple の王座がいつまで続くのかわからないとしている。そして「Jobs氏はかつてMacをニッチにしてしまった過ちを再び犯しているのではないか」と問いかける。

》

「接続されたネットワーク」は脆弱:壊滅が急激に連鎖

(WIRED VISION, 4/19)

「広域的に分布したネットワークは、ランダムな攻撃への耐性が高い。ところが、相互接続された広域的ネットワークは非常に脆弱であることがわかった」と、論文執筆者の1人で、同じくボストン大学の物理学者であるGerald Paul氏は話す。

ネットワークを相互接続したことで、カスケード(連鎖)効果が生まれやすくなり、障害が両方のネットワークを往復するように次々と発生していくことが明らかになった。第1のネットワークで、あるノードがダメージを受けると、それが第2のネットワークのノードをダウンさせ、それが第1ネットワークのノードをクラッシュさせ、それが第2ネットワークのノードをさらに……という具合だ。

うーん……。システムの組み方が悪いだけのような気がするんだが。

原論文を読むべきなんだろうなあ。

》

原口総務大臣閣議後記者会見の概要:

平成22年4月16日

(総務省, 4/16)

問:

毎日新聞の望月です。おはようございます。以前お尋ねした、児童ポルノ対策のブロッキングの件なのですけれども、通信の秘密との関係で、できるのか、できないのかという、お考えの整理ができていれば教えていただきたいのですが、どういう理論立てで、正当行為なのか、緊急避難なのか、どういう理論立てで、できる、できないという判断されたのかもお願いします。

答:

今、これ議長を大島内閣府副大臣の下でですね、児童ポルノ排除対策ワーキングチーム、これ6月をめどに対策案をまとめて、犯罪対策閣僚会議で決定をしようと考えています。そこで今、望月さんの御指摘のブロッキングの扱いですけれども、通信の秘密を侵害する、その上で、ブロッキングを認める場合の考え方について。で、警察庁の考え方は、刑法第7章第35条の正当行為、つまり、法令又は正当な業務による行為は罰しない。この中に入るのではないか。私たちは緊急避難、自己又は他人の生命、身体、自由又は財産に対する現在の危難を避けるため、やむを得ずにした行為は、これによって生じた害が避けようとした害の程度を超えなかった場合に限り罰しない。この二つの考え方があるわけでございまして、様々な通信の秘密、これは、前回も申し上げましたけれども、絶対に侵してはならないものでございまして、そことの法益の考慮ということで、検討を今しているところでございます。

(中略)

問:

すみません。先ほどの回答の確認ですけれども、大臣の御発言で、私たちは緊急避難、やむを得ないという発言をされた、私たちはというのは、総務省はという理解でよろしいのですか。

答:

そうですね。総務省、今、事務方に整理をさせていますけれども、先ほど申し上げました、第35条の正当行為だけ言い切るには、通信の秘密というのは、もっと重いのではないか。ですから、37条という考え方があるのではないか。いずれにせよ、この二つをですね、今、分かりやすくこの二つを言ったわけです。刑法の条文を。事務方に整理をさせているところでございまして、近々整理ができれば、もっと詳しく考え方について御説明できると思います。

こういう記事になったみたい: 児童ポルノ:遮断「可能」原口総務相

(毎日, 4/16)

関連: 児童ポルノ排除対策ワーキングチーム (cao.go.jp)。この下にさらに「児童ポルノ排除対策ワーキンググループ」というのがあって、

3〜4 月に WG の第1回会合があるみたい。

あれ? 先日の

児童ポルノの所持規制強化要請 民主党研究会でアグネスさん (47news.jp, 4/15) は?

と思ったら、これは「民主党の法務議員政策研究会」だそうで。

》

池田信夫氏の電波開放を訴えるコラムを孫正義氏が受け、原口大臣が応えるまでのツイートをまとめました。

(togetter)。関連:

原口総務大臣閣議後記者会見の概要: 平成22年4月9日

(総務省, 4/9)

3点目は、今日の閣僚懇談会でも問題提起を致しましたが、2011年7月24日、完全デジタル化に向けて、私たちは電波の再編成ということを考えています。現在の電波の状況について、しっかりと精査をするようにと。この中には、例えて言うと、高速道路の中に自転車道が何本もあるのではないか。その結果、世界標準とずれるということになれば、正に日本はまた、競争の基盤を失う、あるいは損なうということになりかねません。したがって、電波がどのような監理をされるべきかということを、政務三役会議でも議論しましたけれども、更に調査を徹底し、そして公正でダイナミックな世界の競争の先頭を行けるような標準的な電波の再編、これを目指してまいりたいと考えています。

(中略)

問:

日経ニューメディアの長谷川と申します。大臣、先ほどお話があった地上放送の完全デジタル化に伴う電波の再編成についてお伺いしたいのですけれども、これはどのような体制で議論をお進めになるのでしょうか。既にタスクフォースですとか、ICTの権利保障フォーラムなど、いろいろな組織がございますけれども、既存の組織で議論されるのか、それとも新たな組織を立ち上げるのか、それとも、政務三役会議なども含め議論を進められるのかということについて。それから、電波の再編成のイメージとして、具体的にどういうものをお持ちかということと、いつごろ議論の結論をお出しになろうとお考えなのか教えてください。

答:

前段の質問でいうと、現在あるICTタスクフォースの中で、しっかりと御議論いただきたいというふうに考えています。特に他省庁にまたがる、例えばタクシーの無線であるとか、そういったものについては他省庁の協力も得なければいけないものでございまして、そういうことからすると、ICTタスクフォースで議論をしていただきながら、政務三役でその結果をしっかりと踏まえて、政府全体としての結論に導いていきたいというふうに思っています。

それから、電波の再編のイメージですけれども、その中で御議論いただいた結果を、私がそれを実現するということですけれども、今、私がどういうイメージを持っているかと言うと、できるだけ高速道路は広ければ広い方がいい。そしてお互いが、中に自転車道はない方が走りやすいですね。高速道路の真ん中に自転車が走っていたらやはり怖いですよね、自転車で走る人たちも。もっと言うと、これからICTが進んでいくと、使うトラヒックの量が級数的に増えていくと考えています。ということは、より電波が公正で、公平で、そして、みんなに等しくアクセスが自由に行われるということが大事だと。そのために、どういう電波帯域の利用があるのか。それから、世界とずれていると、微妙にその端っこが違っていたり、利用バンドが。そうすると、また日本に帰ってきたときに、あるいは日本から外に出るときに、また別の機械を作らなければいけない。それは二重投資になるでしょうと。できるだけそろえておいた方がいいのではないのかなと。これは今の私の主観です。「いや、そうじゃない」という意見も多分あると思います。その辺を御議論いただきたいと思っています。

問:

結論はいつごろをお考えですか。

答:

できるだけ早くですね。

原口総務大臣閣議後記者会見の概要:

平成22年4月13日

(総務省, 4/13)。この件について J-CAST とブルームバーグニュースが質問してます。

》

福島香織さんの青海省大地震についてのコメント (togetter)

》

Developments in volcanic ash affecting air travel

(CNN, 4/18)。状況を見ながら、一時的に再開する空港も出てきているみたい。

関連:

》

ローマ法王、涙ながらに謝罪

性的虐待の被害者に

(共同 / 京都新聞, 4/19)。

関連: 「ローマ法王」と「ローマ教皇」、どちらが正しい? (カトリック中央協議会)。

日本政府、杓子定規な対応だなあ。

》

WebメールのHTTP通信の危険性

(security.gs, 4/14)。常時 SSL なサイトは少ないので注意という話。

》

The CryptDecrypt function fails when you try to decrypt encrypted content on a computer that is running Windows 7 or Windows Server 2008 R2

(Microsoft KB 981118)。Hotfix あり。

》

"STOP: 0x0000006B" Stop error message during startup on a computer that is running Windows 7 or Windows Server 2008 R2

(Microsoft KB 981833)。

Bootcat.cache ファイルが壊れている場合に発生。Hotfix あり。

》

フランス、聖職者の児童性虐待を同性愛と結びつけるバチカンを批判

(みやきち日記, 4/16)

》

「政府情報システムの整備の在り方に関する研究会」最終報告書 —政府共通プラットフォームの構築に向けて—

(総務省, 4/16)

》

《第18回》竹中ナミの郵便不正事件公判傍聴記:厚子さんにみる公務員の矜持と、それを失った検察官たち

(The Journal, 4/17)。

1 個前のはこちら: 《第17回》竹中ナミの郵便不正事件公判傍聴記:自立支援法を通すため、という検察ストーリーの嘘

(The Journal, 4/16)

》

Change or Reset Windows Password from a Ubuntu Live CD

(How-to Geek, 4/13)。Ubuntu Live CD を起動し、chntpw パッケージをインストールして Windows のパスワードを変更する事例。

》

ウイルスバスター2009: Windows VistaやWinsows 7環境で、メイン画面を起動すると「パーソナルファイアウォールが終了しました。」メッセージが表示される

(トレンドマイクロ, 4/16)。原因不明っぽいなあ。

》

Windows XPでも保護機能:Google Chromeのサンドボックス

(FFR Blog, 4/16)

端的にいえば、サンドボックスの実装は、保護モードで使われていた整合性レベルの機能に依存していません。ドキュメントを読むと分かるのですが、整合性レベルの調整はオマケのような扱いです。実装は古くからあるWindows APIを巧みに組み合わせたもので、サンドボックスのドキュメントには、この仕組み自体はWindows 2000から動作すると書かれています。

》

Persistent Meterpreter over Reverse HTTPS

(metasploit blog, 4/13)

》

普天間移設:徳之島で反対集会 1万5000人が参加

(毎日, 4/18)。メーワク団体、US Marine Corps

》

欧州混乱…ロンドン〜ミラノ、ハイヤー利用も

(読売, 4/18)。一方、エールフランスKLM とルフトハンザの 2 社が試験飛行を実施したそうで:

欧州 運航再開へ試験飛行開始

(NHK, 4/18)

フランスに本拠を置く「エールフランスKLM」とドイツの「ルフトハンザ」の2つの航空会社は、運航の再開が可能かどうかを見極めるため、17日に試験飛行を行いました。

Ash causes no problems for Dutch test flight

(CNN, 4/18)。KLM のテスト、Dusseldorf - Amsterdam:

Saturday's test involved a Boeing 737-800 flying at an altitude of 41,000 feet (13,000 meters), the maximum altitude for the aircraft.

The first test flight Sunday departed from Dusseldorf, Germany, about 6:30 local time (12:30 a.m. ET).

ルフトハンザの……はテストじゃなかった?

Lufthansa also put planes in the air Saturday, but does not consider them to be test flights, spokesman Aage Duenhaupt said.

The German carrier flew 10 planes from Munich to Frankfurt, but kept below the altitude affected by the volcanic ash, he said.

Most flew at about 9,840 feet (3,000 meters), but one flew at 26,350 feet (8,000 meters).

》

事態は改善するもハイチの情勢は劣悪

(国連情報誌SUNブログ対応版, 4/16)

》

「法律上問題ない」と断言する秋葉原のマジコン販売事情を徹底レポート、B-CASカードの販売も

(gigazine, 4/17)

》

ウイルス定義(DAT)ファイルDAT5933での誤認について

(マカフィー, 4/16)。3/28 の件を 4/16 になって掲載するマカフィー。

》

天安艦調査団、「左側で外部爆発の可能性」と正式発表

(東亜日報, 4/17)

》

STOP: 0x0000007Bでまた「DELLトラップ」…かと思いきや!

(パソコントラブル出張修理・サポート日記, 4/15)。

「ウイルスセキュリティ」PCが起動できなくなる不具合、誤検知での件、現場での事例。

関連: 「Stopエラー 0x0000007B」に関するご注意

(DELL, 4/12)

》

不正なSIP着信 218.93.205.205

(cNotes, 4/16)。

関連かな: SIP Attacks on internet connected port5060 targeting Asterix servers

(SANS ISC, 4/15)

》

アフリカンドリーム 第2回

大地の力を我らに

〜南部アフリカ“資源回廊”の新たな挑戦〜

(NHK スペシャル, 5/2)

この悲惨な実態……。

2010.04.28 追記:

関連:

2010.04.30 追記:

関連:

》

学習塾の京進;生徒の殺害事件で損害賠償金9893万円支払い、地方裁判所で判決

(livedoor ニュース, 4/1)

当社に対する民事訴訟の判決に関するお知らせ

(京進, 4/1)。京都地方裁判所 平成22 年3月31 日ですか。

判例検索システム (裁判所)

にはまだ引っかからないようで。

京都女子小学生殺害事件判決と使用者責任(@seijifujii1965を中心に)

(togetter)

2005.12に京都の進学塾で起きた女子小学生殺害事件で、被害者遺族が加害者を雇っていた塾を訴えた事件の判決文を読む。つまり「使用者責任」。判決は既報のとおり1億近い賠償。でも、メディアは大事なところはちゃんと伝えてないなあ。「荻野(加害者の名)を漫然と雇用して小学生の指導担当と

(続き)した上、荻野のS(被害者女子小学生)に対する異常な対応等があったにもかかわらず荻野の犯罪歴やアスペルガー障害について調査しないなど、本件を未然に防止できる機会を逸した」から「過失責任は重大」。犯罪歴とは、荻野が同志社大学で事件の2年前に窃盗を繰り返していて、これを目撃して

(続き)咎めた者に対して暴行をふるった(停学処分)というもの。これは刑事事件になり懲役2年6月、執行猶予3年になってる。で、停学中に塾の講師採用試験を受けて合格、国語と英語を教えていた。同じ時期にさきの発達障害だという診断をうけて、投薬治療を継続的に受けていた。判決文を引用すると

(続き)こうなるわけだけど、もちろん荻野の犯した罪はゆるしてはならない。だが思うのは、雇い主というのは判決文が言うように犯罪歴や障害について把握できるものなのだろうか、あるいは把握したとしたらどうしたらよかったのか、ということ。荻野は医療につながっていたけれど、仮にそのことを

(続き)塾側が知り、医療側に問い合わせても情報を提供されたかどうか。まちがいなく医師にとっては患者の重大なプライバシーは渡さないはずだ。停学中の理由もふくめて、本人の「申告」がないかぎり、そういったことは他者にはわからないということだ。たしかに被害者遺族が塾を訴える気持ちはわかる

(続き)のだが、判決のいう予見義務をどう担保していけばいいのだろうか。どうすりゃいいんでしょうか? こういったところを掘り下げていかないとこの問題の本質は見えてこない気がします。雇おうとしている相手のプライバシーを調べあげるなんて無理だし、今回のような「障害」はなおさら。悩む。

これだけ読むと「また地裁名物トンデモ判決か」と思うのだけど、

とりあえず判決文読んでみたいなあ。

判決文は一次情報なんだから、全件速やかに公開してほしいものだ。

》

「ネット解約され立腹」 家族刺した容疑の30歳長男

(asahi.com, 4/17)。ヒッキーですか……。

ところで、引きこもり (ウィキペディア) にあるこの記述:

インターネット等を通して人と関わりを持つ事は、引きこもる人にとって唯一の人との交流手段であり、人とつながりを保つ上でとても重要なものである一方、インターネット依存症に陥る危険性もはらんでいる。ボランティアでウィキペディアの管理を行っている多数のウィキペディア管理者もこれに該当している。

「多数のウィキペディア管理者もこれに該当している」って……。

》

「疲れた宇宙人」、南アに飛来 話題の映画「第9地区」

(asahi.com, 4/17)

》

急患搬送に九州新幹線を JR、多目的室の活用検討

(asahi.com, 4/17)

本州を走行するJR各社によると、JR東日本は「事前に病院などから要請があれば搬送もあり得る」(広報担当者)が、西日本、東海では搬送目的の利用は実施していないという。

社風ですなあ。

》

アイスランドで大規模な火山活動、火山灰の影響で北欧の空港が次々閉鎖のつづき。前ねた。

》

岩上安身×高野孟:日本を破滅に導く検察とマスコミ

(The Journal, 4/17)

》

中国工場の未成年就労と劣悪労働環境問題、米Microsoftが調査を開始

(マイコミジャーナル, 4/16)。

Microsoft supplier in China Forces Teenagers to Work 15-hour Shifts Under Sweatshop Conditions

(National Labor Committee, 4/13) の件。

》

「無罪証言」が続出するDM不正事件で、大阪地検特捜部はなぜ凸版、大日本を“目こぼし”したのか?

(情報紙「ストレイ・ドッグ」(山岡俊介取材メモ), 4/2)

》

「青少年のネット・携帯電話〜教育と規制のあり方」勉強会(10/05/14)

(東京ライフ)。2010.05.14、東京都千代田区、1000円。

》

総務省案では次世代のiPhoneも iPadも日本で使えない

(池田信夫 blog part 2, 4/16)。電波周波数割当の話。

》

「味の素」の工場内食堂で原因不明の集団感染。現在も営業を自主停止

(情報紙「ストレイ・ドッグ」(山岡俊介取材メモ), 4/16)。

味の素 12ふり目【化学調味料】 #27 (2ch.net) に真偽不明の情報があるなあ。

》

【星のカービィ】 エラー音の逆襲 【メタナイト】

(ニコニコ動画 / YouTube)。すげぇ。涙出てきた。

》

ネットボランチDNS障害履歴

(ヤマハ, 4/16)

》

なぜ新聞社はツイッターを恐れるのか

ITジャーナリスト・佐々木俊尚インタビュー vol.3

(現代ビジネス, 4/16)

田原 『サンデープロジェクト』は検察批判、リーク問題をやっていました。『サンプロ』には元検察官の郷原信郎弁護士が出ていた。検察捜査に批判的な郷原さんは、他のテレビ、他の番組には一切でない。なぜか。テレビ局が出さないからです。

佐々木 なるほど。

田原 「サンデープロジェクトも郷原を出すな」という圧力が来ていた。

佐々木 そうなんですか?

田原 もちろん。

だけど僕は、「誰を出そうと勝手だ。文句を言うな」とはねつけました。じゃあなぜテレビ局が、郷原さんをどの番組にも出さないようにしたか。郷原さんを出したら、その局の司法記者に検察が意地悪して取材させないからです。

》

品質保証部門向けに「早めのチェック - 3工程によるセキュリティ品質確保」を公開 (IPA, 4/16)

》

「国内外の自動車の情報セキュリティ動向と意識向上策に関する調査報告書」の公開

(IPA, 4/15)

》

無断立ち入りは犯罪行為、「涼宮ハルヒの憂鬱」の舞台となった高校が警告文を掲載

(gigazine, 4/16)。外部からさっと眺めるくらいにしておきましょう。

》

インジェクション - recover888.com

(cNotes, 4/15)。関連:

》

竹島周辺海域の地質調査 外務副大臣、韓国に中止要求

(asahi.com, 4/16)。うーん、またキナ臭くなってるんですか?

》

最高裁も誤判検証へ 足利事件教訓、4月中にも

(asahi.com, 4/16)

》

アイスランドで大規模な火山活動、火山灰の影響で北欧の空港が次々閉鎖

》

ムーディーズ、韓国をA1に格上げ…通貨危機前の水準に (中央日報, 4/15)

》

PCC-722 コルベット「天安」関連

》

【事例で学ぶ ネットの落とし穴】 下取りに出したPCが原因でストーカー被害

(Internet Watch, 4/15)。ネットエージェントの中の人ですね。

関連:

》

OpenSSH 5.5 / 5.5p1 出ました。新機能は無いようです。

Mac OS X 10.5.x / 10.6.x に欠陥。Apple Type Services における埋め込みフォントの処理に欠陥があり、攻略文書ファイルによって任意のコードが実行される。

CanSecWest Pwn2Own ハッキングコンテスト

で Safari がヤラれた件の修正。

CVE-2010-1120

》

セキュリティの神話 (オライリージャパン) ですが、

amazon と bk1 では予約できますね。楽天ブックスとジュンク堂はまだ。

この違いはどこから来るのだろう。

》

京都、フィルタリング義務化検討 府知事3選の山田氏

(東京新聞, 4/12)。具体案なんもなし、としか読めないのだが。

オフィシャルサイトも全く更新されていないしなあ。

》

Internet Week 2009プレゼンテーション

(JPNIC) が公開されたようで。

》

Updates: Process Monitor v2.9, Process Explorer v12.02, Testlimit v5.02 | A new Mark's blog post and Mark to speak at the Windows Summit and TechEd US

(Sysinternals Site Discussion, 4/15)。URL 長すぎ。

》

記者会見・記者室の完全開放を求めるアピール、4月19日記者会見で発表します

(情報流通促進計画 by ヤメ記者弁護士(ヤメ蚊), 4/15)

》

Emerging P2P Trojan Botnet Uncovered

(trendmicro blog, 4/14)

》

goo メール、ひきつづき迷走中

》

「きちんと責任取れるのか」=米大統領、首相に疑問呈す−普天間移設

(時事, 4/15)。普天間は US にとってはサイコーな計画だからねえ。

》

The Rise of Fake Anti-Virus

(Google Online Security Blog, 4/14)。

the 3rd USENIX Workshop on Large-Scale Exploits and Emergent Threats

(usenix.org) で発表予定ですか。

にせアンチウイルスは大成功しているからなあ。関連:

》

Facebook、安全性に関する情報センター「Safety Center」をリニューアル

(日経 IT Pro, 4/14)

》

How secure is the secure web? SSL/TLS-server stats, part 1

(Opera, 4/6)

》

「iPad」vs「Kindle」--アマゾンがアップルに学ぶべき5つのこと

(CNET, 4/15)

Amazonは、すぐにでもKindleの販売を中止して葬り去ろうというつもりがないのなら、これまでよりはるかに美しいハードウェアを作っていく必要があるだろう。単に醜いものを飾り立てたところで無駄だと言っているのではない。このハードウェアは、根本的な部分から人を不快にさせるようなデザインになっているということだ。

すごい言われようだ。

筆者は2009年にKindleを購入した。寝る前に読書をするのが好きなのだが、Kindleは使えないと感じた。なぜなら、夜は暗いからだ。代わりにKindleの本をiPhoneに移して、iPhoneで読んだ。(中略) ちなみに、筆者はKindleを返品して代金を全額払い戻してもらった。

わはは。

》

JPCERT/CC、新人研修向け情報セキュリティマニュアルとクイズを無償公開

(Internet Watch, 4/15)。なぜ問2の答は「全部」じゃないんだろう。

.doc と .docx とでは注意の度合いが異なるし。

》

Stop error message if under heavy load in Windows Server 2008 and in Windows Vista: "Stop 0x00000050"

(Microsoft KB 980135)。

高負荷環境話。Hotfix が公開されている。

》

Some data is corrupted when cached and noncached I/O operations occur by using the same NTFS file handle

(Microsoft KB 981166)。

cached I/O と noncached I/O

とを、同じファイルに対して混ぜて行うと、NTFS ファイルが壊れる模様。

Windows Server 2003 / Vista / Server 2008 / 7 / Server 2008 R2 用の Hotfix が公開されている。

》

ClamAV 0.94 EOL Reminder

(SANS ISC, 4/14)

》

タイムスタンプ方面 (B-) の独り言, 4/11)。Vista 話。

》

Android フォレンジック方面 (B-) の独り言, 4/11)

》

ブラウザフォレンジックの資料

(B-) の独り言, 4/11)

》

日韓で同じ個体の鯨肉販売 DNA鑑定で判明、密輸か

(asahi.com, 4/14)、

密輸鯨肉出した疑い ソウルの日本料理店捜索

(asahi.com, 4/15)

》

PCC-722 コルベット「天安」引きあげ作業はじまる

》

中国地震:死者617人 10万人避難、当局は報道規制も

(毎日, 4/15)。当該方面は「分離独立運動を抱えるチベット族居住地域」だそうで。

》

「ウイルスセキュリティ」PCが起動できなくなる不具合、誤検知で

(Internet Watch, 4/15)。

特定のバージョンの Intel Matrix Storage Manager driver (AHCI driver)

を誤検出した模様。

taka さん、tvb19131 さん情報ありがとうございます。関連:

》

本会議に臨む、たちあがれ日本の3議員 (時事通信)

(時事 / infoseek, 4/13)。なかよくおひるね。

》

OSC東京とOSC高知のプレゼン資料の公開

(yohgaki's blog, 4/14)

》

One for Apple, All for Apple.

All your base are belong to Apple.

Apple、iPhone SDKの利用規約変更。「Flash排除」の姿勢を強化

(Apple, 4/13)

アップル、「iPhone OS 4.0」でFlash排除を強化か

(CNET, 4/12)

Daring FireballのJohn Gruber氏は、iPhone OS 4.0向けの新しい「iPhone Software Developer Kit」ライセンスの変更点を指摘した。新ライセンスには、次の条項が新たに追加されている。「アプリケーションのオリジナルのソースコードは、iPhone OSの『WebKit』エンジンが実行できるObjective-C、C、C++またはJavaScriptで記述されなければならない。そして、C、 C++またはObjective-Cで記述されたコードだけがコンパイルされ、Documented APIに直接リンクされる(換言すると、翻訳を介したり、互換性レイヤおよびツールを使ったりしてDocumented APIにリンクするアプリケーションは禁止されている)」(新ライセンスの条項)

これはひどい。

堪忍袋の緒が切れた?AdobeがついにApple提訴へ=米ITWrold【湯川】

TechWave, 4/14)

Appleのモバイル広告iAdは売上最高47億ドルに=米アナリストが推計【湯川】

(TechWave, 4/14)

Wall Street Journalのブログによると、Appleとアプリ開発者の間で交わす契約の中にApple以外の広告ネットワークのデータを送受信するアプリを禁止するという条項が入っているとして、一部開発者の間で苦情が出ているという。広告が何度表示されたか、クリックされたかなどという効果測定データは、オンライン広告に不可欠。効果測定できないのであれば広告を出稿しない広告主も多くなるだろう。実質的にApple以外の広告ネットワークを締め出そうとしている、というわけだ。

》

ポリシーとガイドラインの違いは海賊に真鍋

(FFR Blog, 4/14)

奥天@人生折り返し点なう

奥天師匠が時間を逆行し始めるようです。タイムトラベラー?

》

プロバイダーの賠償責任を否定 最高裁 発信者情報開示は確定

(産経 MSN, 4/13)、最高裁判例: 平成21(受)609 発信者情報開示等請求事件

平成22年04月13日 最高裁判所第三小法廷 判決 その他 東京高等裁判所 (裁判所)。関連:

発信者情報開示すべき案件だったけど、発信者情報開示しなかったのが

ISP の落度とまでは言えない、

という判決なんですかね。どうにもすっきりしない感じがするのだが。

》

電子書籍の開放を阻むべきではない

(CNET, 4/14)

結局、中抜きを短期的にでも回避できたらハッピーなのは、あと10年ぐらいで定年退職すれば逃げ切れると思っている高給の高齢社員だけなのである。こんな人たちにつきあわされる若手出版社員こそいい迷惑というものだろう。

老害だなあ。

》

中国でM7.1 死者数百人 倒壊・生き埋め多数

(asahi.com, 4/14)

》

児童虐待防止法はなぜ生まれたか「医療構想・千葉」で講演 (保坂展人のどこどこ日記, 4/11)。「自民党のキーマン」は、太田“レイプ容認”誠一氏かなあ。

》

インターネット電子情報と非デジタル情報の間に

(保坂展人のどこどこ日記, 4/14)

インターネットの欠点は、2000年以前の情報はきわめて限られていること、まして1995年以前の情報は「検索サービス」に引っかかってこないことにあると感じている。過去に発行された書籍や雑誌の歴史的文書のデジタル化は、ほとんど進んでいない。私は、国会での質問をする時に必ずと言っていいほど国立国会図書館の立法考査局の力を借りてきた。かれらは、書類上のデータのみならずネット上の情報についても優秀なリサーチャーである。

》

偵察衛星の目をごまかすための軍用車両型おとり風船

(gigazine, 4/14)。よくできてるなあ。

》

2党が略称「日本」? 田中氏反発、有権者混乱も

(47news.jp, 4/13)。「たちあがれ日本」ねた。めちゃくちゃだなあ。

というか、英語だと The Sunrise Party of Japan だそうで。

意味違うじゃん……。「新党旭日」の方が合ってるんじゃ。

》

リアップ○・育毛剤?・人工植毛×…皮膚科学会

(読売, 4/13)、薄毛・脱毛に何が有効? 男性の脱毛症に初の診療指針

(asahi.com, 4/13)。「指針は17日の日本皮膚科学会で発表する」そうです。

関連:

》

記者の目:新潟市美術館の“かび”騒動=立上修

(毎日, 4/14)

》

天井からテン侵入、はっきり トキ死亡検証委で映像公開

(asahi.com, 4/13)。まるで「エイリアン2」ですな。

》

New email address for Microsoft security email notifications

(MSRC blog, 4/12)

》

「ハイジ」原作は盗作? スイス紙騒然「神話崩壊」

(中日, 4/13)。エェェーーーッ?!

》

FBI Cyber Division Describes Criminal Specialization

(ESET Threat Blog, 4/13)

》

Is Net Neutrality a legit beef against Senate Bill 773?

(ESET Threat Blog, 4/13)

》

Web App Testing Tools

(SANS ISC, 4/13)

》

クラウドの「保証」を考える (2)

(Security, time after time, 4/12)

》

《録画放送中!》片岡晴彦×仙波敏郎×高橋玄:ウソつきは警察のはじまり!? ── 警察の裏金と捏造された高知白バイ事件は権力犯罪だ!

(The Journal, 4/13)

》

Russian trade body aims to fight cybercrime -

Russia no safe haven for spammers and cybercriminals

(The Register, 4/12)。ふぅん。

予定どおり出ました。

2010.04.19 追記:

-

MS10-019 - 緊急:

Windows の脆弱性により、リモートでコードが実行される (981210)

-

Windows 2000 / XP / Server 2003 / Vista / Server 2008 / 7 / Server 2008 R2 の Windows Authenticode に 2 件の欠陥。

「WinVerifyTrust Signature Verification の脆弱性」 - CVE-2010-0486

既存の Authenticode 署名済みファイルを改変し、エラーが発生しないまま、攻略コードを埋め込むことができる。

この脆弱性は、Authenticode Signature Verification の機能が PE またはキャビネット ファイルに署名および検証を行う場合に、ファイル ダイジェストのフィールドを省略する際に起こります。

Exploitability Index: 2

「Cabview の破損の検証の脆弱性」 - CVE-2010-0487

既存の Authenticode 署名済み .cab ファイルを改変し、

署名の非検証部分が攻略コードにリンクされるようにすると、

攻略 .cab ファイルを開いた時点でドカン。

Exploitability Index: 2

-

MS10-020 - 緊急:

SMB クライアントの脆弱性により、リモートでコードが実行される (980232)

-

Windows 2000 / XP / Server 2003 / Vista / Server 2008 / 7 / Server 2008 R2 の SMB クライアント実装に 5 件の欠陥。

関連: MS10-020: SMB Client Update

(Microsoft Security Research & Defense, 2010.04.12)

-

MS10-021 - 重要:

Windows カーネルの脆弱性により、特権が昇格される (979683)

-

-

MS10-022 - 重要:

VBScript スクリプト エンジンの脆弱性により、リモートでコードが実行される (981169)

-

-

MS10-023 - 重要:

Microsoft Office Publisher の脆弱性により、リモートでコードが実行される (981160)

-

Publisher 2002 / 2003 / 2007 に欠陥。攻略 Publisher ファイルによって任意のコードを実行できる。

CVE-2010-0479

Exploitability Index: 1

-

MS10-024 - 重要:

Microsoft Exchange および Windows SMTP サービスの脆弱性により、サービス拒否が起こる (981832)

-

Windows 2000 / XP / Server 2003 / Server 2008 / Server 2008 R2、

および Exchange 2000 / 2003 / 2007 / 2010 に計 2 つの欠陥。

-

MS10-025 - 緊急:

Microsoft Windows Media Services の脆弱性により、リモートでコードが実行される (980858)

-

Windows 2000 Server 上の Windows Media Services に欠陥。buffer overflow する欠陥があり、攻略パケットによって任意のコードが実行される。CVE-2010-0478

Exploitability Index: 1

-

MS10-026 - 緊急:

MPEG Layer-3 コーデックの脆弱性により、リモートでコードが実行される (977816)

-

Windows 2000 / XP / Server 2003 / Vista / Server 2008 に欠陥。

MPEG Layer-3 オーディオ コーデックに欠陥があり、攻略 AVI ファイルによって任意のコードを実行できる。CVE-2010-0480

Exploitability Index: 1

-

MS10-027 - 緊急:

Windows Media Player の脆弱性により、リモートでコードが実行される (979402)

-

Windows 2000 / XP 上の Windows Media Player 9 に欠陥。ActiveX コントロールに欠陥があり、攻略 Web ページによって任意のコードを実行できる。CVE-2010-0268

Exploitability Index: 1

-

MS10-028 - 重要:

Microsoft Visio の脆弱性により、リモートでコードが実行される (980094)

-

Visio 2002 / 2003 / 2007 に 2 つの欠陥。

-

MS10-029 - 警告:

Windows ISATAP コンポーネントの脆弱性により、なりすましが行われる (978338)

-

Windows XP / Server 2003 / Vista / Server 2008 に欠陥。

TCP/IP スタックに欠陥があり、トンネリングされた ISATAP パケットの IPv6 ソースアドレスを検証しないため、なりすましが可能。CVE-2010-0812

Exploitability Index: N/A

関連: 2010年4月14日のセキュリティ情報 (月例)

(日本のセキュリティチーム, 2010.04.14)

2010.04.22 追記:

MS10-025 - 緊急:

Microsoft Windows Media Services の脆弱性により、リモートでコードが実行される (980858) の patch が引っ込められました。欠陥がきちんと修正されていなかった模様です。改訂版を準備中。

2010.04.27 追記:

MS10-025 - 緊急:

Microsoft Windows Media Services の脆弱性により、リモートでコードが実行される (980858) の patch、明日再リリース予定だそうです。

2010.04.28 追記:

MS10-025 - 緊急:

Microsoft Windows Media Services の脆弱性により、リモートでコードが実行される (980858) の patch、再リリースされました。

2010.05.29 追記:

MS10-020 patch を適用すると、SMB 1.0 ベースのリモートサーバ

(例: Windows NT 4.0、Cisco WAAS、NetApp DataOnTap) との間で、文書の保存やパーミッションの変更ができなくなる場合があるそうで。

Cisco WAAS (Samba ベースの実装のようです) と NetApp DataOnTap については修正プログラムが用意されている模様。

-

APSB10-09: Security Advisory for Adobe Reader and Acrobat

-

Adobe Reader / Acrobat 9.3.2 / 8.2.2 出ました:

Operaブラウザに深刻な脆弱性、パッチは未公開

関連:

Opera 10.51 で修正されたそうです。Mac / Linux 版はまだβテスト中のようで。

》

「Twitterの“投稿だけ”を遮断可能」---パロアルトがファイアウォールの新OSを発表

(日経 IT Pro, 4/12)。はあ。

》

デジタル社会の著作権のあり方は? 基本問題小委員会スタート

(Internet Watch, 4/9)

》

「光る食肉」中国各地で報告される

(slashdot.jp, 4/13)。中国 4000 年の味。

》

消費者庁、都内のドロップシッピング業者に6カ月の業務停止命令

(CNET, 4/13)、

悪質DS業者包囲網

(壇弁護士の事務室, 4/13)。「ウインド」「バイオインターナショナル」

》

試験データ不正問題、田辺三菱製薬と子会社を業務停止に

(asahi.com, 4/139。田辺三菱 25 日、バイファ 30 日。

》

〔お知らせ〕杉並・藤沢・表現規制とイベント企画

(保坂展人のどこどこ日記, 4/12)。表現規制話は 4/24。

》

[Clamav-announce] announcing ClamAV 0.96

(Clamav.net, 4/1)。出てたのね。

》

京都に水族館?!

》

iPad発売--まずはアップルがアマゾンに学ぶべき5つのこと

(CNET, 4/13)。興味深い。

Amazonは、Kindleのソフトウェアと電子ブックを、Kindleのハードウェア以外のデバイスでも利用できるようにすることによって、自社の流通戦略のみならず、何百万人もの顧客が購入した商品についても、将来にわたって盤石なものにしている。

(中略)

Kindleは、中央集権的にコントロールされているDRMを用いた商品が、将来にわたって利用できることが、実際にある程度保証されている初めての例の1つだ。Wal- Martが音楽サービスを終了すると決めた際には、顧客は購入した楽曲をCDに移すか、今後聞けなくなるかのどちらかだと宣告された。MSNや Yahoo!がDRMサーバを停止すると決めたときには、顧客は悲鳴を上げた。

関連かなあ:

》

「企業内容等の開示に関する留意事項について」(企業内容等開示ガイドライン)の一部改正案の公表について

(金融庁, 4/9)。うぉぅ。新規事項多数ですね。1-1-2 項は

「お前ら法令尊守の本当の意味わかってんのかオラ」的な気が。

》

セキュリティの神話 (オライリージャパン)。The Myths of Security

の邦訳版、4/24 発売予定。ふつうの本屋では、まだ予約はできないのかな。

予約しようと思ってオンライン書店をいくつか見てみたのだけど、棚的にはジュンク堂がいちばんおもしろいなあ。

オンライン書店って殺伐としたサイトが多いけど、ジュンク堂には愛がある。

amazon みたいな「愛は第三者におまかせ、ウチらは配送に特化しますッ」

というのは、それはそれでありだと思うのだけど、そんなサイトばっかじゃねえ。

》

CanSecWest2010発表報告

(FFR Blog, 4/7)、

やわらかCanSecWest2010参加報告 (FFR Blog, 4/7)。Dragos さんはめちゃいい人ですホント。

》

iTunes不正請求〜消費者庁公開質問に回答「iTunes特有の問題ではない」 (so-net セキュリティ通信, 4/8)。so-net セキュリティ通信の記事は一味違うなあ。

》

著作権侵害:Shareで洋画配信/ヤフオクで海賊版販売/違法配信に有罪判決 (so-net セキュリティ通信, 4/8)

》

迷惑メール:出会い系業者「スパイラルネット」に措置命令、相談通報7900通

(so-net セキュリティ通信, 4/9)

》

川口洋のつぶやき 第7回

(LAC, 4/9)。「Gumblarの脅威!新たな危険挙動を追跡中!」だそうです。

関連: 川口洋のセキュリティ・プライベート・アイズ(24)

Gumblar、いま注目すべきは名前ではなく“事象”

(@IT, 4/13)

》

ICPP著作権財団は偽物

(エフセキュアブログ, 4/12)。

Kenzero

みたいなネタだなあ。

》

週刊ダイヤモンド4月17日号 4月12日 (月)発売

(ダイヤモンド)。

幻の特集「電子書籍と出版業界」(週刊ダイヤモンド)

の差しかえ特集号。どう見てもやっつけ仕事です、本当にありがとうございました。

》

The computer stops responding or restarts during the Hyper-V Live Migration process in Windows Server 2008 R2

(Microsoft KB 981618)。AMD Family 10h processors の欠陥だそうで。回避用 Hotfix が用意されています。

》

古賀連合会長の「日銀法改正」

発言を報じないメディアの自滅

政府当局の意のままに操られ

(現代ビジネス, 4/12)

古賀会長は午後4時10分までしか時間がなく、あわただしい形でスピーチを行ったのだが、その最後に注目すべき発言をしたのだ。

「(アメリカの中央銀行の)FRB(連邦準備制度)は、雇用の最大化が政策目標に掲げられている。ところが日銀法には雇用への配慮が掲げられていない。日銀も雇用に対する一定の責任を果たすことを明文化すべきだ」と発言したのである。

日銀法の改正を示唆したのである。私は聞いていて腰を抜かすほどびっくりした。事前に配付された資料にも、このことは触れられていなかった。こうした発言は労働界トップとして初めてだと思う。

(中略)

ところが、この重大発言を報道したメディアほとんどなかった。この会合はメディアにフルオープンで、数社の記者が聞いていたにもかかわらずだ。あまりの重大発言に、メディアが大切なネタ元である日銀の窮地を察して自己規制してしまったとしか思えない。

(中略)

さらに、記者会見の最後、前日6日の古賀連合会長の日銀法改正についての質問があった。この記者の問題意識は高い。記者会見の中で唯一まともな質問であり、白川総裁の答えはかなり動揺していた。しかし、このやり取りはほとんど報道されていない。意図的としか思えないことに、この部分の会見要旨をカットしている新聞もある。

2日続いて、日銀について都合の悪い話には触れないというメディアの姿勢は、かなり異様である。そこまでして、日銀当局にすり寄っているようなメディアは読者からの信頼を失い、自滅するしかないないだろう。

関連:

複数のアンチウイルス製品に欠陥。アーカイブファイルの取扱いに欠陥があり、ウイルスを含むアーカイブであってもウイルスを検出できないことがある。

ゲートウェイ型のサービスで利用されているアンチウイルス製品において特に問題となる。

関連: JVNVU#545953 -

複数のアンチウィルス製品に脆弱性 (JVN, 2010.04.13)

少なくとも、一太郎 2006〜2010 に欠陥。フォント情報の処理に欠陥があり、攻略文書ファイルを開くと任意のコードが実行される。

現時点では、一太郎 2009 / 2010 用のアップデートモジュールが公開されている。

一太郎 2006〜2008 用のアップデートモジュールについては準備中。他のプログラムの安全性については調査中。

「2010年 4月 7日、弊社の一部製品に脆弱性の存在を確認いたしました」とあるけど、0-day だったのかな:

2010.04.13 追記:

関連:

2010.04.15 追記:

一太郎 2006〜2008 用のアップデートモジュールが公開されました。

また、一太郎2010 体験版についても新版が公開されています。

》

次世代車2020年に50% 経産省が目標に

(中日, 4/11)。ハイブリッドは「次世代車」ではないでしょう。

あれは「次世代車へのつなぎ」でしかない。

》

“イチロー”を評価しない、会社の不条理

「毎日、同じことを繰り返す」職人は認めてもらえないのか?

(河合薫の新・リーダー術 上司と部下の力学, 4/8)

》

エコカー、ETC利権の“独占法人”の背後に「トヨタ」

(情報紙「ストレイ・ドッグ」(山岡俊介取材メモ), 4/10)

》

SNSのミニメール、運営事業者が内容を監視できる条件を整理

(Internet Watch, 4/9)。

「利用者視点を踏まえたICTサービスに係る諸問題に関する研究会」第二次提言(案)に対する意見募集

(総務省, 4/9) の件。うぅ、読まなきゃだなあ。関連:

》

田辺三菱製薬子会社、社長が試験データ不正の指摘を放置

(asahi.com, 4/11)。社外調査委員会による報告書ができあがった模様。

さらに調査委の調べで、「メドウェイ注25%」についても、承認申請をめぐる試験で、試料を薄めたり、規定外の試薬を加えたりしていたことがわかった。

調査委の調べでは、05年に就任したバ社の2代目の社長は、社内の意識調査で不正をうかがわせる内容の回答があったのに、取り合わなかった。調べに対し、「(親会社からの)出向者との待遇面での格差などに不満をもつ現地採用者が、過激な表現や針小棒大な回答をしていると考えた」と話したという。

田辺三菱は、旧ミドリ十字などが合併を重ねて今の姿になった。調査委は、ミドリ十字時代からメドウェイの開発、製造を担ったバ社の初代社長について、「不正の可能性を認識しながら事実確認をしなかった」とみている。

関連:

》

タイの騒乱、死者が出る事態に

タイ騒乱、日本人記者ら13人死亡 500人以上が負傷

(asahi.com, 4/10)

タイ政府は10日、首都バンコクに軍部隊を出動させ、反政府集会を続けるタクシン元首相派「反独裁民主同盟」の強制排除を開始した。軍は催涙弾やゴム弾を使用。同盟側も銃や爆発物を使って抵抗したため、市街戦のような状態になり、病院などによると少なくとも13人が死亡した。うち1人はロイター通信日本支局に勤める村本博之さん。負傷者は521人に達した。軍は同日夜、予想以上の被害が出たことから、治安部隊の撤収を宣言。同盟側にも首都からの退去を求めた。

タイ騒乱、死者19人に 元首相派、軍兵士を「人質」に

(asahi.com, 4/11)

死者の内訳は、ロイター通信のテレビカメラマン、村本博之さんのほか、軍兵士が4人、元首相派の支持者らが14人だという。

激しい撃ち合い、抗議派の排除失敗…タイ

UDDは同日、バンコク西部の陸軍第1管区司令部前で抗議活動を開始し、軍は放水や催涙ガス、ゴム弾で応戦、強制排除に乗り出した。

兵士約2000人と装甲車など約40台の軍用車両でデモ隊を押し戻したが、UDDは司令部とハンファ橋との中間にあたるコクウオ交差点で激しく抵抗。銃器などで応戦し、双方は激しい撃ち合いを展開した。

現場は夜になって爆発が起き、近くの首相府にも2発の小型迫撃弾が撃ち込まれ、建物に被害が出た。

こうした事態を受け、軍は夜になって現場から退却し、排除作戦は失敗した。

ロイターの村本博之カメラマン、バンコクの騒乱取材中に死亡

(ロイター, 4/11)

》

沖縄密約開示請求訴訟勝訴判決全文をNPJが掲載〜ぜひ、ご一読を

(情報流通促進計画 by ヤメ記者弁護士(ヤメ蚊), 4/11)

》

問われるノートPCのセキュリティ対策——データ侵害の特定、多くの企業では困難に

「HDD全体を暗号化すれば、ある程度は特定できるのだが…」と専門家

(ComputerWorld.jp, 4/8)

》

システム構成の自動化 〜 新しいネットワークを検出したタイミングでの自動実行: うっかりミスによるファイアウォールのオフ状態からPCを保護する

(ComputerWorld.jp, 4/8)。

EVENTTRIGGERS コマンドというものがあるのですか。

》

3D映像に初の安全指針案 国と業界、規格作り

(asahi.com, 4/10)

指針案は経産省の委託を受け、同省が所管する産総研と、業界団体の電子情報技術産業協会(東京都千代田区)、主なディスプレーメーカーなど約60社で作る「3Dコンソーシアム」が、国内外の学術論文約130本をもとにまとめた。

「3DC安全ガイドライン」改訂版

(3D コンソーシアム) の発展版かな。

》

45%の米国IT専門家は「クラウドコンピューティングはメリットよりリスクの方が大きい」と考えている

(まるちゃんの情報セキュリティ気まぐれ日記, 4/10)。

38%は「同等」、17%は「メリットの方が大きい」。

》

第14回サイバー犯罪に関する白浜シンポジウム

(まるちゃんの情報セキュリティ気まぐれ日記, 4/11)。

2010.06.03〜05。

》

Wordpress と Network Solutions

Mass infection of Wordpress blogs at Network Solutions

(Sucuri Security, 4/9)

Details on the Network Solutions / Wordpress mass hack

(Sucuri Security, 4/10)

1. Wordpress stores the database credentials in plain-text at the wp-config.php file.

2. This configuration file should only be read by Apache, but some users (well, lots of users) left it in a way that anyone could read it (755 instead of 750 in Linux slang).

3. A malicious user at Network Solutions creates a script to find those configuration files that were incorrectly configured.

》

U.K. Passes Internet Censorship and Disconnection Law

(EFF, 4/9)、

英国で3ストライクを含むDigital Economy Billが可決

(欧州の視点, 4/9)、

英国:スリーストライク規定を含むデジタル・エコノミー・ビルが下院を通過

(P2Pとかその辺のお話, 4/14)

》

今夜、TBSラジオで「非実在青少年」を議論

(保坂展人のどこどこ日記, 4/8)

》

Shadows in the Cloud

(エフセキュアブログ, 4/7)。

Shadows in the Cloud: An investigation into cyber espionage 2.0

(Information Warfare Monitor, 4/5) の件。

Java 6 Update 10 以降の Windows / Linux 版が対象の模様。このへん:

javaws / javaws.exe を無効化することで回避できる模様。

2010.04.16 追記:

実際に攻撃が行われているそうです。守屋さん情報ありがとうございます。

この欠陥を修正した JDK / JRE 6 Update 20 が公開されました。

Oracle Security Alert CVE-2010-0886

(Oracle, 2010.04.15) を参照。

関連:

2010.04.18 追記:

関連:

VMware Workstation / Player / ACE / Server / Fusion / VIX API / ESX / ESXi

に影響する欠陥。

Windows-based VMware Tools Unsafe Library Loading vulnerability

Windows-based VMware Tools Arbitrary Code Execution vulnerability

Windows-based VMware Workstation and Player host privilege

escalation

Third party library update for libpng to version 1.2.37

VMware VMnc Codec heap overflow vulnerabilities

VMware Remote Console format string vulnerability

Windows-based VMware authd remote denial of service

Potential information leak via hosted networking stack

Linux-based vmrun format string vulnerability

Windows-based と書かれているからと言って、Windows 版だけに影響するとは限らないので注意。

Workstation 7.0.1 / 6.5.4 など、各製品の最新版、あるいは patch で対応される。

》

「議員辞職することも選択肢」 自民幹部、与謝野氏批判

(asahi.com, 4/9)

与謝野馨元財務相について「自民党の比例で議席を得た人が離党して新党をつくることに疑問が残る。議員辞職をすることも選択肢。その方が明快だ」と批判した。

正論だなあ。

》

《インタビュー》石井一二:新党結党「あの党はひどい、みじめな結果になるでしょう」

(The Journal, 4/8)

─今後の自民党はどうなりますか?

年寄り連中が出たことによって、自民党はまとまりがよくなります。党内で与謝野氏のように足を引っ張る発言をする連中がいなくなります。党内議員はみんな危機感を持ってますし、雪崩を打って新党に入るような動きはありません。ちょうどいい大掃除ができたのではないかと思っています。

》

沖縄返還文書訴訟:日米密約認め、国に開示命令 東京地裁

(毎日, 4/9)

》

On a Microsoft Windows Server 2008 R2 Fail over cluster with a Hyper-V guest with many pass-through disks, the machine configuration may take some time to come online

(Microsoft KB 2020559)。RFC 1122 遅延 ACK が悪さをする例。

TcpAckFrequency を 1 に設定して遅延 ACK を無効化すれば回避できる

(デフォルトは 2)。

関連: Windows XP および Windows Server 2003 で TCP ACK の動作を制御するための新しいレジストリ エントリ

(Microsoft KB 328890)

》

There is high CPU usage when a full-speed USB 2.0 audio device is connected to a high-speed hub which is connected to the root hub on a computer that is running Windows Server 2008 R2 or Windows 7

(Microsoft KB 981214)。Hotfix あるそうで。

》

Determine Windows version from offline image

(skullsecurity, 4/8)。%SYSTEMROOT%\system32\config\software を regedit から load して。

》

[Web]Webビジネスを加速するには「フェアユース規定」が必須 北尻総合法律事務所 弁護士

壇 俊光 氏

(日経 IT Pro, 4/7)

—— フェアユースが導入されればすべてが解決するか。

フェアユース以外にも「カラオケ法理」という問題がある。

(中略) カラオケ法理は,事業者が提供するサービスによってユーザーが著作権侵害を犯した場合の罪責は,事業者側にあるという考え方だ。国内では広く適用されている。このカラオケ法理は,早急に見直されるべきだと考える。

》

レディー・ガガ、ゲイTシャツで注意されたファンをtwitterで激励 (みやきち日記, 4/9)

》

「男性同性愛者・両性愛者の74%は異性愛者に変わりたくないと思っている」ネット調査で判明

(みやきち日記, 4/9)

》

ポルトガルの憲法裁判所、同性婚法を合憲と判断

(みやきち日記, 4/9)

》

1,980円のカード型パッケージ版限定発売開始しました

(Panda Security Japan ブログ, 4/9)

》

BSD magazine 4月号 -HOSTING BSD- 登場

(FreeBSD Daily Topics, 4/9)

》

喜納昌吉:官房機密費の怪

(The Journal, 4/9)

》

英国人の33%、海賊版ソフトの使用に容認姿勢

「12%の企業従業員が職場で海賊版ソフトを利用」という調査結果も

(ComputerWorld.jp, 4/8)

》

総務省 IDビジネスの現状と課題に関する調査研究

(まるちゃんの情報セキュリティ気まぐれ日記, 4/9)

》

米軍残虐アパッチヘリ、子ども二人を巻き添えにした直後、通行人を巻き添えに〜リーク映像フルバージョン

(情報流通促進計画 by ヤメ記者弁護士(ヤメ蚊), 4/9)。 Collateral Murder

(WikiLeaks) の件。Full Version はまだ見てない……。

》

警察組織の腐敗をテーマにした映画「ポチの告白」の高橋玄監督にインタビューしてみた

(gigazine, 4/8)。なかなか見る機会がない作品だったわけですが、DVD が出たのだそうで。

戦争世代の人がこの映画を見ると、すごく支持してくれるんです。「英語を使ってはいけない」というのが一夜にして変わってしまったということを経験している人は、大本営発表的なものは元から信用していないわけなんですね。特高警察時代を知っている老齢の女性が見に来ていて、「よく分かります」と言ってくれたりもしました。

日本のジャーナリストやニュースキャスターは、申し訳ないけど食い扶持を稼ぐためにやっている人がほとんどですから。具体的に言えば「報道ステーション」の古館さんの会社にも映画の公開に際して連絡して取り上げてもらうよう頼んでみたのですが、「内容的に厳しい」との理由で断られました。

ついでに言えばテレビ朝日は系列会社のテレビ朝日映像が、公安委員会から依頼されて交通免許書き換えの際の講習ビデオなんかを作っているわけなんですよ。だからこそ関係業者は「警察には逆らわないほうがいい」というわけです。そうなってしまったら、ジャーナリズムも何もないわけなんですね。

GIGAZINE:

実際にはおそらく殆どの人は「何も悪いことをしていなければ警察のお世話になることはないので、自分たちには警察の不正など何の関係もない」と思っているはずですが、本作を見ていると警察が自分で罠を張って事件を作り出すことは仕組みとして十分可能であり、それを実行するかどうかは法律ではなく警察官自身の良心にあまりにも日本は頼りすぎであるという印象を受けました。そこで質問なのですが、日本の警察官のうち、どれぐらいの割合の警察官が不正を働いた経験があると考えていますか?

高橋:

自分が手を染める染めないにかかわらず全員ですね。100%です。先ほども申し上げましたが、ずっと裏金の領収書作りを拒否したために定年退職まで35年間巡査部長から昇任できなかった仙波敏郎さんから具体的に内情を聞きましたけど、彼自身が「警察は日本最大の犯罪組織」だと証言しています。警察組織のなかで違法行為を拒否すれば村八分にされるし出世もできない。辞めてから告発する人はいますが、それは「自分は違うぞ」と言いたいだけの話で、本当に変えたいと思ったらその時に言わなくちゃいけない。

DVD、さきほど発注した。

》

疾走巨大都市 上海

〜20世紀を駆け抜けた街〜(仮)

(NHK スペシャル, 4/25 放送予定)。

沸騰都市 2010?

》

Pay Per Install - The New Malware Distribution Network

(Symantec, 4/9)

》

プロバイダーに情報開示義務

(壇弁護士の事務室, 4/8)、判決文。プロバイダ責任制限法の件。当該情報を直接発信していたプロバイダ (コンテンツプロバイダ。Web サーバなどの設置元) だけでなく、

「情報発信者」がコンテンツプロバイダに接続するために利用したプロバイダ (経由プロバイダ) についても、プロバイダ責任制限法における「特定電気通信役務提供者」にあたる、という判決。

当たり前である。

これが認められないとプロバイダ責任制限法は被害救済制限法になりかねない。

あたりまえといえばあたりまえなんだけど、法律の図解 (総務省)

や逐条解説 (総務省) を素直に読む限りでは、そういう必要性についてはなんも考えてなかったっぽい気が。

しかし、このような問題ですら、最高裁まで争わねばならぬのは異常である。

とりあえず、法律の図解 (総務省) を直してもらうのがいいかなあ。

コンテンツプロバイダと経由プロバイダが明確に区別された図にして、「どっちも該当だから!」と書いておけばいいわけで。

》

家庭用空気清浄機ご愛用のお客様へのお詫びと無償点検・修理のお願い

(ダイキン, 4/9)。光クリエール / うるおい光クリエール / クリアフォースに発火・発熱のおそれあり。無償点検・修理の受付を開始。

私もユーザなので、他人事じゃないな。

光クリエール / うるおい光クリエールはユーザ自身による対応も可能ですが、クリアフォースは引き取り修理だけですね。

》

「事故、ヒヤリ・ハット情報の収集・活用の進め方 ~事故の再発防止・予防に向けて~(海運モード編)」の公表について (国土交通省, 4/9)

》

高速道路の再検証結果と新たな料金割引について

(国土交通省, 4/9)。関連:

燃費が 20km/l 以上のクルマは軽と同じ料金 (上限 1000 円、普通車の半値) にするそうで。「電気自動車」もここに入るのかなあ。

入るみたい (別添資料2:高速道路の再検証結果と新たな料金割引の p.18 に記載されている)。

ただし、あくまで H22 年度限定施行なので、次年度にはまた変わるかな。

首都高・阪神高速については、ETC があるとお得になるかも。

》

マルチタスク対応の「iPhone OS 4」発表 今夏提供予定

(ITmedia, 4/9)。モバイル広告 iAd が成功するかどうかは重要だなあ。

アップル、「iPhone OS 4」に搭載する広告プラットフォーム「iAd」を発表

HTML5規格採用で「Flash」を全面的に排除 (ComputerWorld.jp, 4/9)

iAdプラットフォームを通じて提供される広告は、Appleが直接販売する。同社は広告収入を、広告を提供するアプリケーションをホストする開発者と分配する。App Storeでのアプリケーションの販売収入は、開発者が70%、Appleが30%の割合で分配されるが、広告収入では、開発者に分配される割合は60%にとどまる。だが、これは業界の相場よりもよい条件だ。

》

Benign Feature, Malicious Use

(securelist, 4/8)。親切な機能、悪意ある利用。pac ファイル話。

関連: 検証 IEの自動Proxy設定とセキュリティ・ゾーン

—— 自動構成ファイルにおける“DIRECT”の意味を理解する ——

(@IT, 2003.04.18)

》

Spotlighting the Botnet Business Model

(trendmicro blog, 4/8)

》

Bank of America Employee Charged With Planting Malware on ATMs

(WIRED, 4/8)。内部犯行ですか。

》

ネットでのラジオ放送配信「radiko」、セキュリティ強化へ

(slashdot.jp, 4/9)。ユーザにとっては、もちろん改悪。

》

JPCERT/CC 活動概要 [ 2010年1月1日〜2010年3月31日 ]

(JPCERT/CC, 4/8)

1-1-1-1. Webページの改ざんの届出件数増加

システムへの不正侵入に関するインシデントは、809件でした。前四半期の372件から大幅に増加しました。本四半期の報告のすべてが、Webサイトで公開しているファイルに不審なJavaScriptが埋め込まれる改ざんに関するものでした。これらは、前四半期から報告が続いている改ざんと同様の事例です。

Web サイト改ざんに関する情報提供のお願い

(JPCERT/CC, 1/8) の効果かなあ。

》

ウイルスバスター コーポレートエディション用ウイルス検索エンジン9.120の配信パッケージの修正について

(トレンドマイクロ, 4/8)

2010年4月7日に公開させて頂きましたウイルスバスター コーポレートエディション用ウイルス検索エンジン9.120の配信パッケージにおきまして、32ビット環境のウイルスバスター Corp.クライアントへの適用に失敗がみられる事象が確認されました。

そのため、2010年4月8日にウイルスバスター コーポレートエディション用ウイルス検索エンジン9.120の配信パッケージを修正し、再公開いたしました。

今回は 11 個。Office や Exchange も含まれます。Exchange って、ひさしぶりに見た気が。

関連: 2010年4月14日のセキュリティリリース予定 (月例)

(日本のセキュリティチーム, 2010.04.09)

また、セキュリティ アドバイザリ 977544 (SMB) , セキュリティ アドバイザリ 981169 (VBScript) の件について今月提供するセキュリティ更新プログラムでの対処を予定しています。

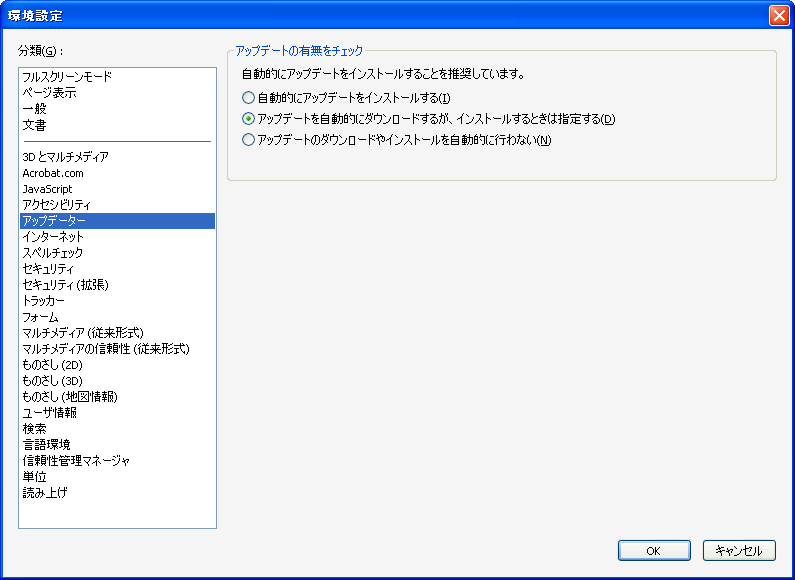

Adobe から予告出ました。2010.04.13 (US 時間) に Adobe Reader / Acrobat

9.3.2 / 8.2.2 が出るそうです。

critical updates と判定されています。

関連: Upcoming Adobe Reader and Acrobat 9.3.2 and 8.2.2 to be Delivered by New Updater

(Adobe Reader Blog, 2010.04.08)

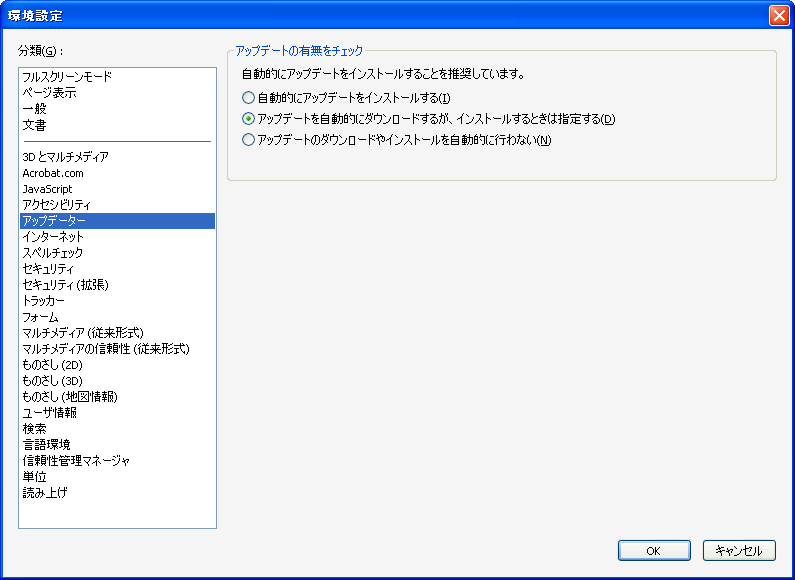

On Tuesday, April 13, 2010, as part of our quarterly update, we will activate the new updater for all users needing Adobe Reader and Acrobat 9.3.2 and 8.2.2 for Windows and Macintosh. As of yesterday, April 7, 2010, we have been activating our new updater for those users who are not yet up-to-date with our latest versions. During this phase of the process, we are utilizing users' current update setting found in the Adobe Reader and Acrobat Preferences, under the "Updater" panel, as shown in the screen captures below.

ふむん。

「自動的にアップデートをインストールする」にしておくと、うれしいことがあるのかな。設定すると HKLM\SOFTWARE\Adobe\Adobe ARM\1.0\ARM\iCheck が 3 になるみたい。

関連: アドビ、新たな自動アップデートシステムをローンチへ--13日のセキュリティアップデートで

(CNET, 2010.04.09)

2010.04.14 追記:

Adobe Reader / Acrobat 9.3.2 / 8.2.2 出ました:

2010.04.23 追記:

日本語版: APSB10-09: Adobe ReaderおよびAcrobat用セキュリティアップデート公開

(Adobe)

な、なんだってーーー

2010.04.12 追記:

サイトが更新されました……が、

見れない。しくしく。どうやら、説3のリアル冴子先生のようなのだが。

……Cell_雀

なんてものがあるのですね。「冴子先生とトキメキ☆モード」って……。というか、この方、Microsoft MVP だ……。

関連: Excelのマクロで動く異色麻雀ゲーム---「Cell_雀」

Excelのマクロで動く異色麻雀ゲーム

(日経 PC Online, 2009.03.27)。

2010.04.16 追記:

ビデオ更新されました。そして冴子先生が 4/22 よりつぶやきはじめます @saeko2010 4/22 あの冴子先生が帰ってくる!? http://bit.ly/bUQZho #saeko2010

(Office2010J, 2010.04.16)。

次回ですか。

2010.04.19 追記:

関連:

2010.04.22 追記:

関連:

2010.04.27 追記:

「2,010人のいいね!」を目指し、冴子先生がセミナーデビュー

〜70人超の参加者を前にOffice 2010の新機能をデモ

(PC Watch, 2010.04.26)

2010.05.25 追記:

冴子 2010 卒業イベント実施のお知らせ!! (saeko2010.tv)。2010.06.30、東京渋谷区某所、無料。東京都渋谷区と言われたら、マイクロソフト株式会社 新宿本社しか思いつかないのですが、どうなんでしょう……。

》

常岡浩介さん方面

》

ガイドラインへのコメント (B-) の独り言, 4/8)。

「証拠保全ガイドライン 第1版」公開のお知らせ

(デジタル・フォレンジック研究会, 4/6) の件。

》

You cannot use certain tools to deploy Windows on a UEFI-based computer by using Windows PE 2.1 (Microsoft KB 981138)。

Windows PE 2.1 に MSKB981138.zip

の中身を追加すればよいそうで。

》

"STOP 0x000000A" Stop error when there is a request to allocate a large amount of contiguous physical memory in Windows Server 2008 R2 or Windows 7

(Microsoft KB 979903)。Hotfix あるそうで。

》

ティム・オライリーの「インターネットOS」というヴィジョン

(yomoyomoの「情報共有の未来」, 4/8)

》

LED電球で「受信障害」、街路灯交換へ

(読売, 4/7)、

エコかノイズか? 〜 LED電球のHF(短波)ノイズ

(KAYS, 1/9)。注意が必要なようで。

》

京SEC 0x0000 勉強会 (kyosec.org)。2010.04.25、京都府京都市、無料。ICMP だそうで。

》

マルウエアを使った新たな金儲け

(日経 IT Pro, 4/8)。アフィリエイトねた。

》

キルギスタンでデモ隊と警官隊が衝突

(国連情報誌SUNブログ対応版, 4/8)、

キルギス:野党勢力「臨時政府」樹立を宣言

(毎日, 4/8)、

キルギス政権崩壊か、デモで65人死亡

(読売, 4/8)、

キルギス野党、暫定政権樹立宣言 ロ首相が支援表明

(47news.jp, 4/8)

》

eBay、偽ブランド品オークション問題の控訴審でもティファニーに勝訴

(CNET, 4/2)

》

アイヌ「聖地」に産廃処分場計画 国連に権利擁護訴えへ

(asahi.com, 4/7)

》

トヨタ問題をリードしたLAタイムズの「調査報道」

日本の新聞が報じないリコール騒動の真実

(現代ビジネス, 4/8)

》

山谷剛史のマンスリー・チャイナネット事件簿

Google、中国から撤退 ほか

2010年3月

(Internet Watch, 4/8)

》

「ねつ造された虚構で解任された」富士通元社長、株主代表訴訟を表明

(ITmedia, 4/7)

》

「Google Book Search」めぐる著作権侵害問題、今度は写真家団体から訴えられる

(CNET, 4/8)

》

Linux Kernel Watch 3月版 2TBを超えろ! ATAディスクの4Kセクタ問題とは?

(@IT, 4/7)

》

米軍の核兵器関連事故、1980 年より前だけでも 32 件

(slashdot.jp, 4/8)。

Narrative Summaries of Accidents Involving U.S. Nuclear Weapons 1950-1980

の件。同じ内容と思われるものが

http://www.dod.mil/pubs/foi/reading_room/635.pdf

にある (書体等は異なる)。

冷戦時代には、核塔載航空機を空中待機させておく、なんてことをやっていたりもしましたからねえ。

関連:

》

RSS フィード - 製品一覧 (Microsoft)。いまだに Windows 7 がない。

》

セキュリティの神話

(オーム社)。オライリージャパンにはまだページがないみたい。

The Myths of Security

の邦訳版みたい。4 月中に出る予定のようです。

》

企業のリンクポリシーが無茶な要求をする理由

(水無月ばけらのえび日記, 4/7)

》

RFC 5735: Special Use IPv4 Addresses

(IETF)。RFC 3330 の置きかえ版だそうで。

》

パイオニアFA社製 プログラムの誤認ついて (マカフィー)。

なぜこんな場所で告知してるの……。KB 出してくださいよ。

英語版はあるのに: Incorrect detection of some programs made by Pioneer FA Corporation

(McAfee KB68670)

》

これからのセキュリティマネジメント

〜高度に洗練された新手の攻撃に備える〜

(マカフィー)。2010.04.16、大阪府大阪市、無料。高倉先生が名大の中の人になっている。

》

田原総一朗 × 佐々木俊尚

》

FCC にはインターネットを規制する (インターネットの中立性を強制する) 権限はありません、という判決

》

「言論封じ込めのマルウェア」は事実無根——ベトナム政府が反論

(ITmedia, 4/7)

》

事務総長、セミパラチンスクで核のない世界を訴え

(国連情報誌SUNブログ対応版, 4/7)

》

Top 25 Series - Summary and Links

(SANS SSI, 4/6)

》

海の向こうの“セキュリティ”

第43回:韓国で個人情報の大規模流出が続発 ほか

(Internet Watch, 4/7)

》

Shadows in the Cloud: An investigation into cyber espionage 2.0

(Information Warfare Monitor, 4/5)。関連:

》

スマトラ島沖でM7・7の地震 17人負傷、津波40センチ

(中日, 4/7)。続くなぁ……。

》

「証拠保全ガイドライン 第1版」公開のお知らせ

(デジタル・フォレンジック研究会, 4/6)

尚、5/13(木)のIDF総会に続く講演会では、WGの上原座長が「証拠保全ガイドライン(第1版)の解説とその普及に向けて」と題して本ガイドラインの説明を行いますので多くの方々にご参加を賜りたいと思います。

》

各地で「NBCテロ対策訓練」

NBC ってなってるけど、どう見ても C だなぁ。西武鉄道方面では、前日のこっちのニュースの方が楽しそう。

》

平沼新党の党名は「たちあがれ日本」

(産経, 4/7)。なんでこう、スローガンっぽくなるんだろう。

……石原都知事ですか: 平沼・与謝野新党の名称は「たちあがれ日本」 石原都知事が命名 (The Journal, 4/7)。なんだかなあ。

関連:

それにしてもなあ。高々半年前までずーーっと政権与党をやっていたのは自分達なのだ、という自覚もなく、「たちあがれ日本」とは。

》

セキュリティ=保険、そろそろ考え方変えたほうがいいかも

(FFR Blog, 4/7)。バックアップは保険だと思うけど、アンチウイルスソフトは保険じゃないよなあ。アテにできないし。

》

明らかにPhotoshopの加工ミスと思われる奇妙な画像いろいろ

(gigazine, 4/7)

》

『世界の危険な公共交通』:著者に聞く(動画) (WIRED VISION, 4/7)

》

3大学でiPad無料配布:「紙の教科書は時代遅れに」(動画)

(WIRED VISION, 4/7)。バッテリーの持ちがが心配だけど、どうなんだろう。

やっぱ買ってみるべきかなあ。

》

「ヘリによる民間人殺害」秘密映像:精密な照準技術

(WIRED VISION, 4/7)。

Collateral Murder

(WikiLeaks) の件。Full Version も掲載されました。

関連: イラクでのありふれた殺人〜これが戦争の実態だ。9条=お花畑?ふざけんな!これが現実だ! (情報流通促進計画 by ヤメ記者弁護士(ヤメ蚊), 4/7)

》

iTunes社が不当請求問題で検知システム導入へ、消費者庁に回答

(Internet Watch, 4/6)、

音楽情報サイト運営事業者に対する補足的な質問について掲載しました

(消費者庁, 3/4)、

補足的な質問に対する音楽情報サイト運営事業者からの回答について掲載しました

(消費者庁, 4/6)

4 照会事項3について

(中略)

(3) 「昨年12月時点より、漏洩したアカウントにおける購入を防止するために、利用者のパスワードが変更された場合には常に、利用者は、購入のご注文の前にクレジットカード番号を再度認証することを求められる仕様となっている」旨を御回答いただいたところであるが、

ア このような仕様の変更を行うこととした理由・契機はどのようなものか

イ 対策実施の前後での事例発生件数・発生率の変動の有無等の観点から見て、貴社は、このような対策の導入効果がどの程度あったと考えているか。

ご質問4(3)について

お客様がご注文を確定する前に再度、あるいはパスワードが変更された場合は常にクレジットカード番号をシステムがチェックする要件は、現在進行中であるアカウントのセキュリティおよび不正請求に関する調査の結果の1つとして生じたものです。これまでの不正事例から、お客様のメールアカウントはハッキングに遭っていたことが分かっています。この漏洩したメールアカウントにアクセスすることで、不正行為を働いた者はメールパスワードを再設定する仕組みを利用し、iTunes Store アカウントにアクセスしていました。この機能は、お客様が Apple ID およびパスワード、ならびに有効な決裁のための情報を保持することで初めて購入を行えることを確かなものにするために実装されていたものです。

この体制の即時的な結果として、アカウントのパスワードを再設定する手段は不可能になりました。しかし残念なことに、ウェブメール等から iTunes Store アカウントに至るまで同じパスワードを使っていたお客様については遮断することができません。結果的に、アカウントの ID (メールアドレス) とパスワードの (メールアカウントで存在するものに合致する) 組み合せを使って、iTunes Store での購入が可能になってしまいます。

疲れた……。テキスト版も公開してほしい。

関連:

》

Apple vs. Android: Developing and Distributing Your App 。

iPhone とかはゲーム機みたいな市場で、Android はパソコンみたいな市場なわけですね。

》

東京新聞が社説で東京地検特捜部を批判!

(The Journal, 4/6)

》

FreeBSD 8.1-RELEASEスケジュール発表,7月10日ごろ予定

(FreeBSD Daily Topics, 4/6)

》

Hackers Use Google Trends to Poison Searches

(StopTheHacker.com, 4/5)

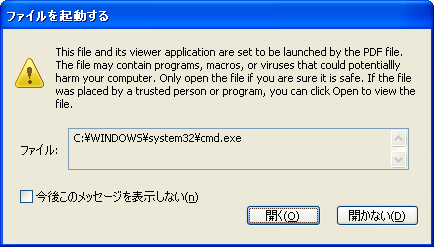

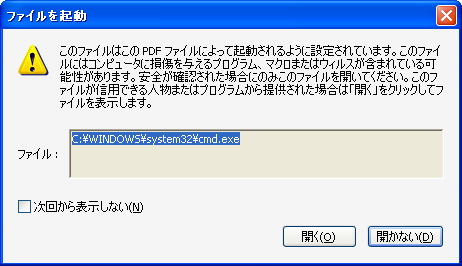

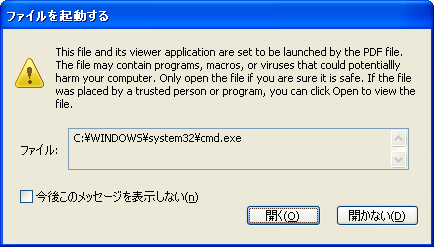

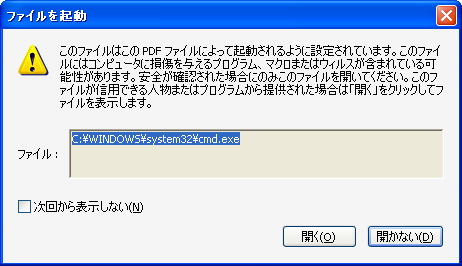

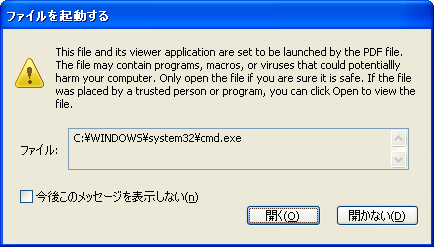

Authorization Bypass When Executing An Embedded Executable.

Adobe から公式アナウンス出ました: PDF "/Launch" Social Engineering Attack (Adobe Reader Blog, 2010.04.06)。

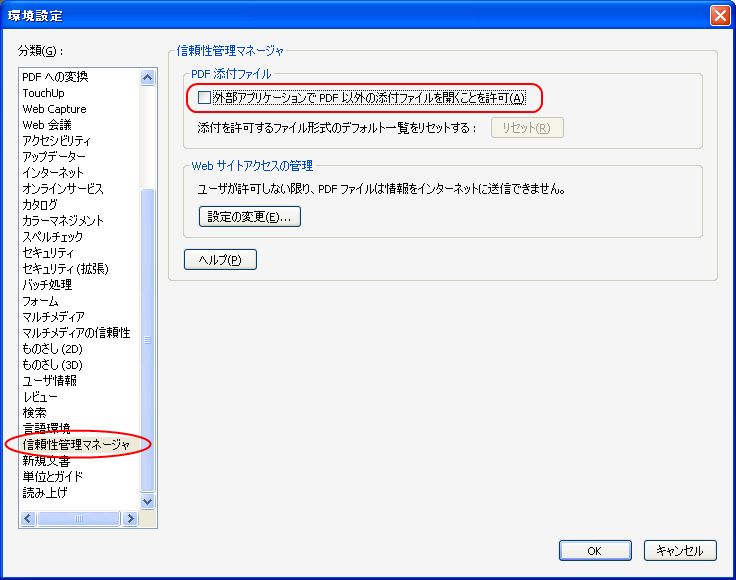

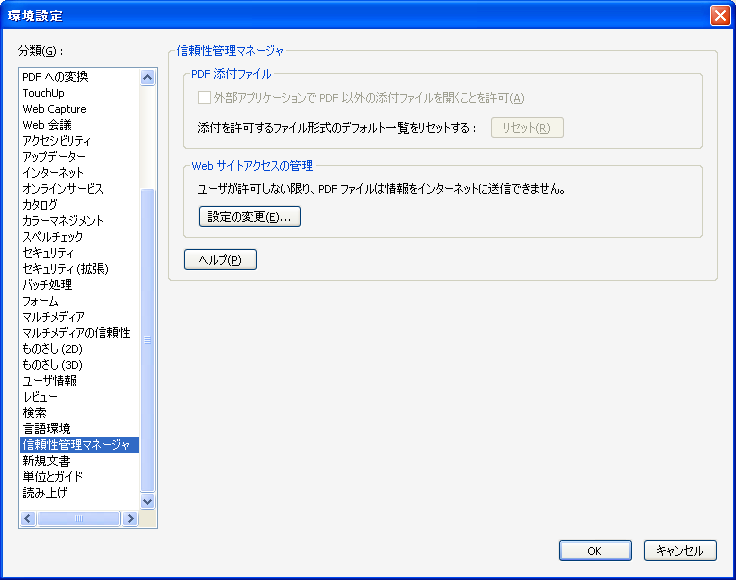

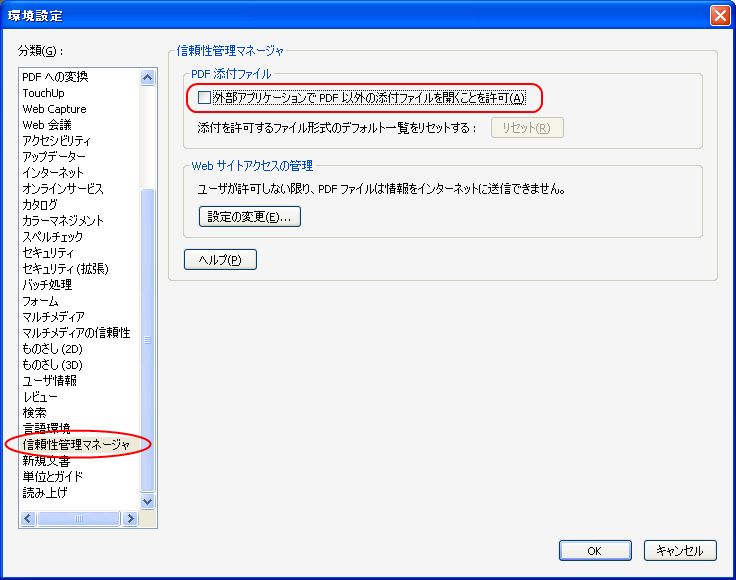

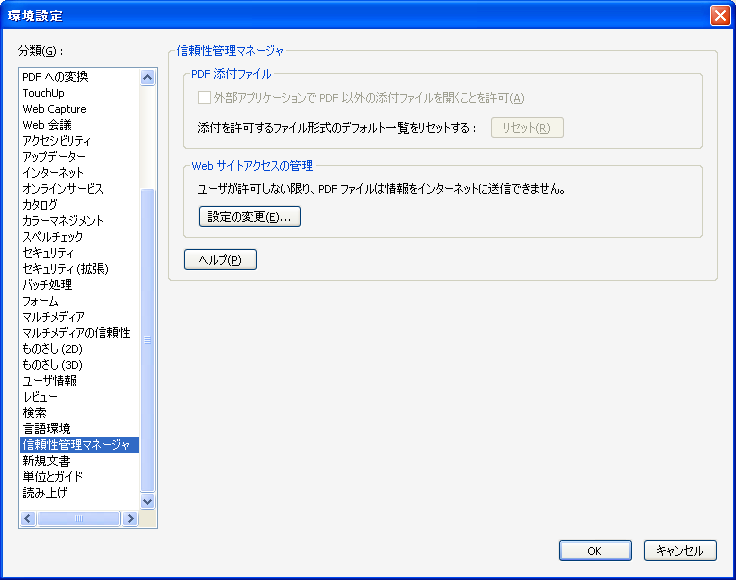

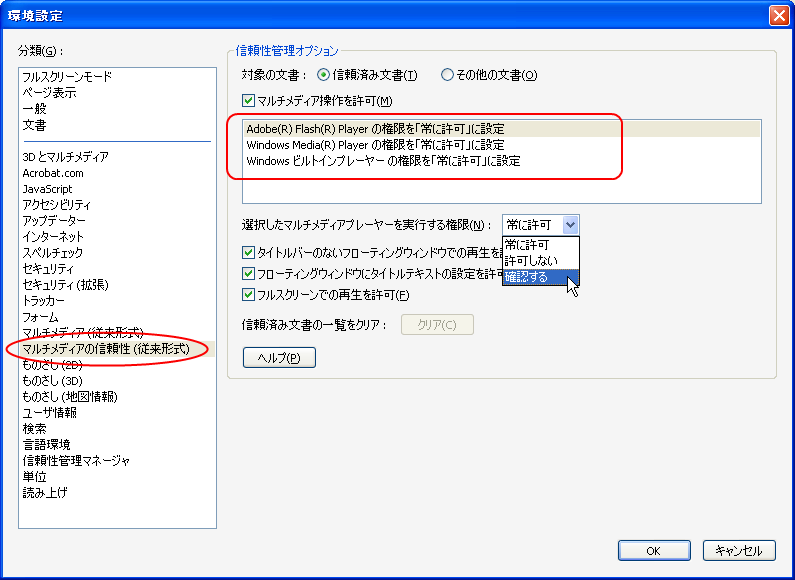

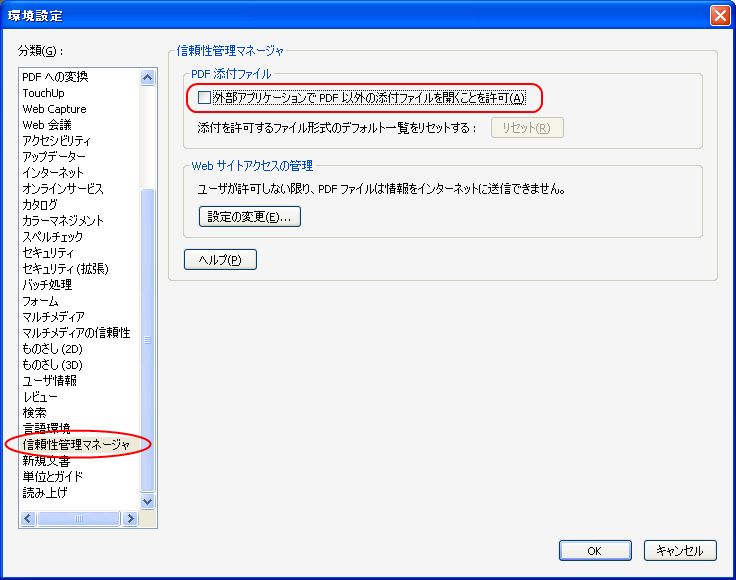

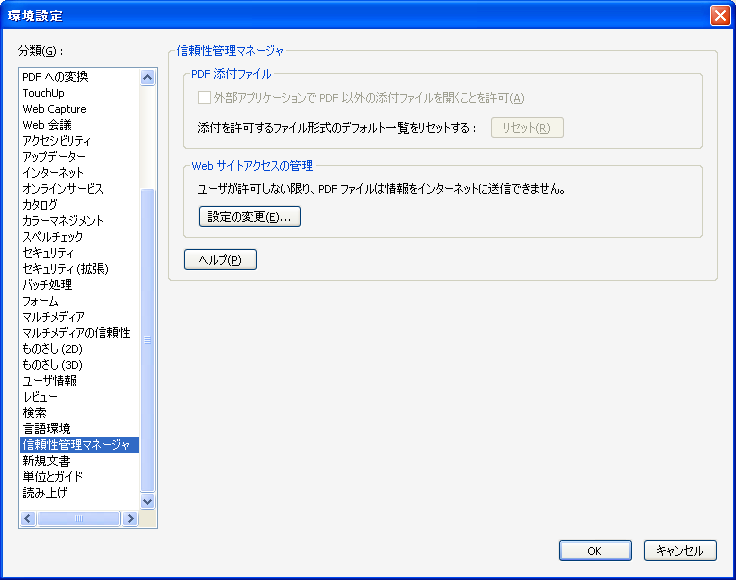

[環境設定] → [信頼性管理マネージャ] の「外部アプリケーションで PDF 以外の添付ファイルを開くことを許可」を無効にする (チェックを外す) ことで回避できるそうです。

レジストリだと、HKEY_CURRENT_USER\Software\Adobe\Acrobat Reader\バージョン番号\Originals

で bAllowOpenFile を 0 にするのだそうで。

あと、同じ場所で bSecureOpenFile を 1 にすると、この設定項目がグレイアウトされるそうで。

Mozilla 製品に組み込まれているルート証明書 RSA Security 1024 v3 は、

RSA からのものでも VeriSign からのものでもないから削除すべき、という話。

……アナウンス出ました: Removing the RSA Security 1024 V3 Root

(Mozilla Security Blog, 2010.04.06)

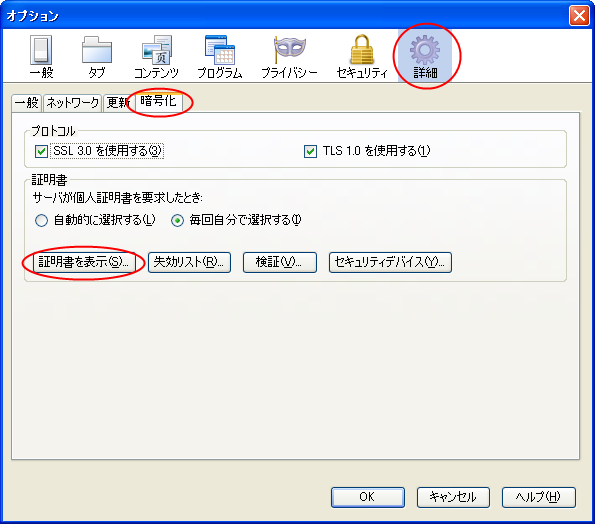

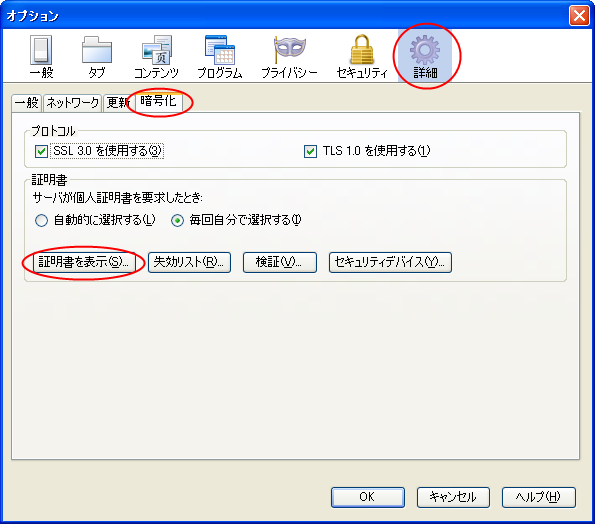

やり方:

[ツール] メニューの [オプション] を選択します。

「オプション」ウィンドウが開きます。

「オプション」ウィンドウにおいて、[詳細] の [暗号化] タブを選択し、[証明書を表示] を選択します。

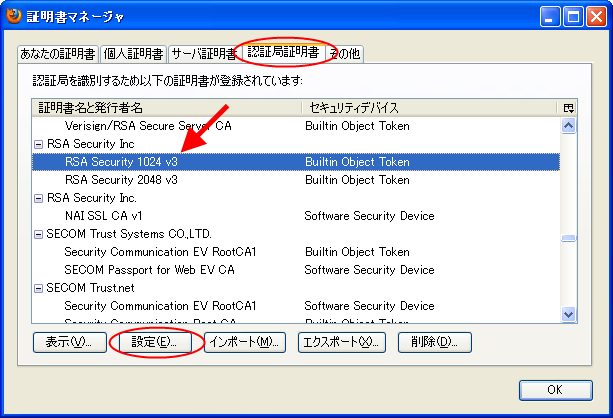

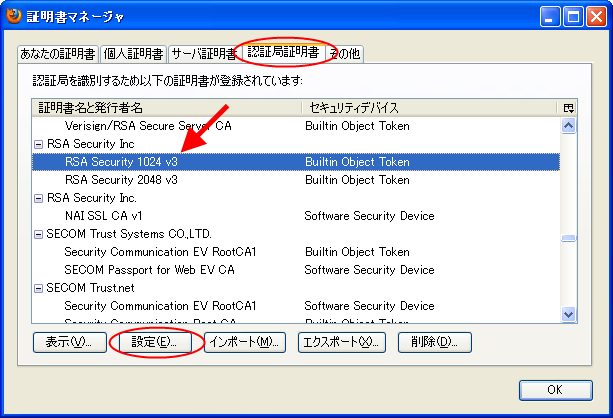

「証明書マネージャ」ウィンドウが開きます。

「証明書マネージャ」ウィンドウにおいて、[認証局証明書] タブを選択し、

RSA Security Inc の RSA Security 1024 v3 を選択します。

その後で [設定] を選択します。

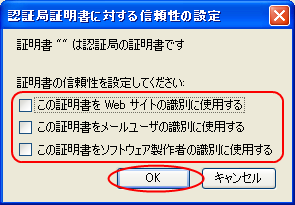

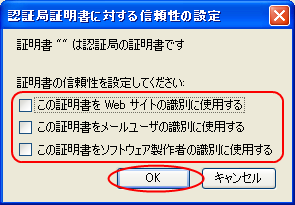

「認証局証明書に対する信頼性の設定」ウィンドウが表示されます。

「認証局証明書に対する信頼性の設定」ウィンドウにおいて、

- この証明書を Web サイトの識別に使用する

- この証明書をメールユーザの識別に使用する

- この証明書をソフトウェア製作者の識別に使用する

全てについてチェックを外します。

外し終えたら、[OK] を選択します。「認証局証明書に対する信頼性の設定」ウィンドウが消えます。

「証明書マネージャ」ウィンドウにおいて、[設定] ではなく [削除] を選択すると、一見削除できるように見えますが、

アプリを再起動するとまた復活してしまうようです。ただしこのとき、信頼性設定は全て無効 (チェックが外された状態) になっています。そのため、[削除] を実行しても結果的には問題ないようですが、

誤解を招きやすいので [設定] を使う方法に書き直しました。たかださん情報ありがとうございます。

アプリケーション個別に実行する必要があります。たとえば

Firefox と Thunderbird をインストールしている場合は、Firefox と Thunderbird

それぞれにおいて削除を実行する必要があります。

》

名張毒ぶどう酒事件:再審の可能性も…最高裁が差し戻し

(毎日, 4/6)

》

海賊版ゲーム、被害数兆円規模 マジコン出回り深刻化

(asahi.com, 4/3)

被害は欧州にも飛び火。米国の業界団体による昨年12月の調査では、国別ダウンロード数はイタリア、スペイン、フランスの順に多かった。任天堂の欧州などでの昨年4〜12月のDSソフト販売数は前年同期比45%減。日本(同7%減)や米国(同11%減)と比べ大きく落ち込んだ。

-10% くらいが不況分ってことかなあ。

》

OSSEC v2.4 released

(ossec.net, 4/1)

》

FreeBSD 7.2のセキュリティサポート終了は6月30日

(FreeBSD Daily Topics, 4/5)

》

次期Firefoxでは:visited疑似クラスのスタイルが制限される

(水無月ばけらのえび日記, 4/2)、

CSS によるブラウザ履歴の漏えいを防ぐ取り組み

(Mozilla Japan ブログ, 4/1)

》

ニジェールの食糧危機にさらなる支援を要請

(国連情報誌SUNブログ対応版, 4/6)

》

Bitlocker/Truecrypt Decryption Tool

(McAfee Security Insights Blog, 4/5)。ファームウェアの脆弱性を利用したリカバリーサービス。

》

制御システムセキュリティ関連資料を公開