セキュリティホール memo - 2005.06

Last modified: Mon Dec 14 18:15:54 2020

+0900 (JST)

このページの情報を利用される前に、注意書きをお読みください。

VISAドメイン問題と同様の状況が、総務省消防庁の FDMA.GO.JP ドメインにおいても発生する事が懸念されていたという指摘。

状況が顕在化する直前に、IPA 経由での鈴木氏の指摘により対応された模様。

ただし DNS 運用上はいまだ問題のある設定の模様。

ネームサーバは内部名で〜DNSの抱える問題点

(JPRS) という話もありますし、別ドメインを NS 指定するのはやめませう。

(改訂版が出たのでリンク先を修正: 鈴木さん情報ありがとうございます / typo fixed: 堀田さん感謝)

……前野さんから (ありがとうございます)

そちらの 2005.06.27 付け

■ 消防省のドメイン FDMA.GO.JP に存在した危険性

に関連してかかれている対策に異議があります。

確かに今回の危険(実例は極めて少い)は

『別ドメインを NS 指定するのはやめませう。』

によって避けられるでしょう。

しかし、内部名を使うことによって、glue レコードを指定する必要ができます。

DNS の仕組を理解することなく、glue レコードを使うことは

間違った IP アドレスを指定するという別な危険を誘発します。

(こちらの例はかなりあると思われる。)

(適当とは言えない)対策をすることにより、より危険になるでしょう。

今回のようなケースの対策として、

内部名を使うことを素人向けに勧めるのはよくないのです。

事故としては、「間違った IP アドレスを指定する」のは間違える人が悪いので自業自得のような気がしますが、「名前は同じなのだがいつのまにか IP アドレスが変わってしまっていた」という状況もあり得そうな気がしてきました。

いずれにしても、「NS には (ドメイン名も含めて) 信頼できるものを」ということになるのかな。信頼できるところでもいきなり倒れる場合もあるのでしょうが……。

2005.06.28 追記:

2005.07.01 追記:

visa.co.jp などの NS レコードに「escdns01.e-ontap.com」が記載されていたのだが、2005.05.18 までに

e-ontap.com ドメイン自体が消滅。e-ontap.com ドメインを取得すれば、誰でも大手を振ってファーミングを実施できる状態に。

見るに見かねた鈴木氏が e-ontap.com を取得して悪用されるのを防止、前野氏の協力もあって通知・対応等された模様。

前野氏によると、このような問題をかかえるドメインは他にもあるのだが、説明してもなかなか理解してもらえず、中には修正されないまま放置され続ける事例もあるそうだ。

Real Player 8〜10.5 (6.0.12.1040-1069) Windows 版、RealOne Player

v1 / v2、Rhapsody 3 (build 0.815 - 0.1006)、RealPlayer Enterprise、Mac 版 Real Player 10 / RealOne Player、Linux RealPlayerr (10.0.0 - 4) / Helix Player (10.0.0 - 4) に欠陥。

攻略 MP3 ファイルを用いて、ローカルファイルを上書きしたりローカルマシン上の ActiveX コントロールを実行したりできる。

RealText を用いた RealMedia ファイルの処理において

buffer overflow が発生するため、

攻略 RealMedia ファイルで任意のコードを実行できる。

関連:

[VulnWatch] iDEFENSE Security Advisory 06.23.05: RealNetworks RealPlayer RealText Parsing

Heap Overflow Vulnerability。

CVE: CAN-2005-1277

AVI ファイルの処理において

buffer overflow が発生するため、

攻略 AVI ファイルで任意のコードを実行できる。

関連: eEye Advisory - EEYEB-200505 - RealPlayer AVI Processing Overflow。

日本語版: eEye Advisory - EEYEB-200505 - RealPlayer vidplin.dll AVI処理ヒープオーバーフロー。

以前の版の Internet Explorer のデフォルト設定を用いて、

攻略 web サイトがローカル HTML ファイルを作成し、RM ファイルを演奏させることで、その HTML ファイルを参照させることができる。

Windows 版 RealOne Player

v1 / v2 および Real Player 10〜10.5 (6.0.12.1040-1069) については、上記の全てが該当する。Windows 版 Real Player 8 および RealPlayer Enterprise については 2〜4 が該当する。Rhapsody 3 (build 0.815 - 0.1006) は 3 のみ、Mac 版 Real Player 10 / RealOne Player と

Linux RealPlayerr (10.0.0 - 4) / Helix Player (10.0.0 - 4)

は 2 のみ。

更新版があるので、アップデートあるいはアップグレードすればよい。

RealPlayer Enterprise についてはこちら:

Security Patch Update For Realplayer Enterprise (real.com)

Tor 0.0.9.x に欠陥。

攻撃者は、終了したサーバのプロセス空間から任意のメモリを読み出すことが可能。

0.1.0.10 および 0.0.9.10 で修正されている。

Internet Explorer (for Windows / Mac), Mozilla, Firefox, Camino, Opera,

Safari, iCab に欠陥。悪意ある web サイトに設置されたリンクをたどって正当なサイトをアクセスする場合に、悪意ある web サイトから表示された JavaScript ダイアログは、それがどこから来たのかを区別するための表示がなされないため、正当なサイトから表示されたかのように見えてしまう。

デモが用意されているので各自試されたい。

JavaScript を無効にすれば回避できる。また Opera については

8.01 で対応されているそうだ。

関連: Microsoft Security Advisory (902333):

Browser Windows Without Indications of Their Origins may be Used in Phishing Attempts (Microsoft)

2005.06.27 追記:

実際にやってみた (slashdot.jp) によると、Konqueror の場合は、どこから表示されたのかがちゃんとわかるようです。

Microsoft Security Advisory の日本語版出ました:

マイクロソフト セキュリティ アドバイザリ (902333):

元の場所が表示されないブラウザ ウィンドウがフィッシング詐欺に利用される可能性について

(Microsoft)。

ruby 1.8.2 の lib/xmlrpc/utils.rb に欠陥。XMLRPC サーバ上で任意のコマンドの実行を許してしまう?

CVE: CAN-2005-1992

ruby-1.8.2-1.fc3.3 に含まれているのはこんな patch:

diff -ruN ruby-1.8.2.orig/lib/xmlrpc/utils.rb ruby-1.8.2/lib/xmlrpc/utils.rb

--- ruby-1.8.2.orig/lib/xmlrpc/utils.rb 2003-08-15 02:20:14.000000000 +0900

+++ ruby-1.8.2/lib/xmlrpc/utils.rb 2005-06-21 17:28:32.000000000 +0900

@@ -138,7 +138,7 @@

def get_methods(obj, delim=".")

prefix = @prefix + delim

- obj.class.public_instance_methods.collect { |name|

+ obj.class.public_instance_methods(false).collect { |name|

[prefix + name, obj.method(name).to_proc, nil, nil]

}

end

Windows 98 / 98 SE / Me / 2000 / XP / Server 2003 に欠陥。

ステップバイステップ インタラクティブ トレーニングに buffer overflow

する欠陥があり、攻略 .cbo ファイルを通じて任意のコードを実行可能。

Windows 2000 / XP / Server 2003 には patch があるので適用すればよい。

また .cbo ファイルへの関連づけを削除することにより回避できる。

この修正プログラムの必要性は MBSA では検出できない。

Enterprise Update Scan Tool

であれば検出できるそうだ。

Outlook Express 5.5 SP2 / 6.0 SP1 / 6.0 (Windows Server 2003) に欠陥。

NNTP プロトコルの処理において、LIST コマンドへの reply が長大だった場合に

buffer overflow が発生、任意のコードを実行される。

Windows XP SP2 / Windows Server 2003 SP1 にはこの欠陥はない。

Windows 2000 / XP / Server 2003 には patch があるので適用すればよい。また news:// URI ハンドラを無効化することによって回避できる。

2005.06.27 追記:

exploit らしきものが公開されています:

Microsoft Outlook Express NNTP Buffer Overflow Exploit (MS05-030)

(frsirt.com)

■

いろいろ

(various)

sudo 1.3.1〜1.6.8p8 に欠陥。競合状態が発生するため、

- local の攻撃者が何らかのコマンドの実行を sudoers ファイル内で許可されており、かつ

- local の攻撃者がシンボリックリンクを作成でき、かつ

- ALL 擬似コマンドが許可されているユーザエントリが攻撃者よりも後ろにある

場合に、攻撃者は任意のシェルコマンドを管理者権限で実行可能となる……という理解でいいのかな。

sudo 1.6.8p9 で修正されている。

》

VISA・Master クレジットカード情報漏曳話。

報道:

プレスリリース:

》

Freeradius

1.0.4 が出てますね。内容的には 1.0.3 のマイナーチェンジのようですが。

1.0.3 では

* Always escape the strings in the SQL module.

* Check buffer bound when input character needs escaping in

the SQL module. Bug found by Primoz Bratanic.

という修正がされているそうなので、1.0.2 以前の方は 1.0.3 以降にアップグレードしましょう。

Exchange Server 5.5 SP4 に欠陥。Outlook Web Access に XSS 欠陥がある。

Exchange Server 2000 / 2003 にはこの欠陥はない。

patch があるので適用すればよい。

Windows XP SP1 / Server 2003 gold に欠陥。

WebClient サービスに buffer overflow する欠陥があり、remote の認証ユーザが

LocalService 権限を取得できる。

WebClient サービスは

Windows XP ではデフォルトで有効、Windows Server 2003 ではデフォルトで無効。

CVE: CAN-2005-1207

patch があるので適用すればよい。

また Windows XP SP2 / Server 2003 SP1 にはこの欠陥はない。

Windows 2000 / XP / Server 2003 に欠陥。

SMB 実装に buffer overflow する欠陥があり、remote から local SYSTEM 権限で任意のコードを実行可能。

CVE: CAN-2005-1206

patch があるので適用すればよい。

Windows 98 / 98 SE / Me / 2000 / XP / Server 2003 に欠陥。

HTML ヘルプファイル (.CHM) の処理において buffer overflow する欠陥があり、

攻略 HTML ヘルプファイルによって任意のコードを実行させることが可能。

ms-its プロトコルを利用すると HTML ヘルプファイルをユーザ操作なしに開かせることができるため、これはたいへん危険な欠陥となる。

patch があるので適用すればよい。patch を適用すると、以下の点も変更になる:

InfoTech プロトコル (ms-its, its, mk:@msitstore)

を利用可能なセキュリティゾーンが制限される。

標準ではマイコンピュータゾーンでしか利用できない。

利用可能範囲の詳細と変更の方法については

KB 896054

を参照。

その他非互換点について、KB 896358 にまとまっている。

2005.08.14 追記:

副作用情報: 905215 - セキュリティ更新プログラム 896358 のインストール後、HTML ヘルプ ActiveX コントロールのパラメータで URL スキームを使用するときに、一部の URL スキームが無視される (Microsoft)

InterScan VirusWall for UNIX 3.8 / 3.81 / 3.8 CVP エディションの欠陥を修正する patch が登場している。

本Patchを適用することにより、一時ファイルを作成するディレクトリ (/tmp) のあるディスクの空き容量が許容量に達した場合に、まれにウイルス検索が実行されなくなる問題が修正されます。

いまいち日本語になってない気がするが、まあ、そういうことなんだろう。

patch は

solution 6609

から入手できる。patch 自体は 2005.05.25 に登場しているのだが、製品 Q&A がいまだに登場していないのはなんでだろう。

まっちゃだいふくさん情報ありがとうございます。

razor-agents

2.70 において、

ふつうでない HTML メッセージの処理において crash する欠陥、

無限ループに陥いる欠陥などが修正されているそうな。

最新は 2.72。

- TCP/IP の脆弱性により、リモートでコードが実行され、サービス拒否が起こる (893066) (MS05-019)

改訂版 patch を適用すると、ISS 製品の一部が動作を停止してしまうそうで:

ISS 製品用の patch が出ているので、該当者は適用しませう。

この話:

GIF87a (GIF)、Microsoft icon resource (ICO)、

WAP-Forum Wireless bitmap (WBMP)、X Consortium X Bitmap (XBM)

について、buffer overflow や

Format バグ等の状況をチェックした模様。

日経 IT Pro 記事にもあるように、ベンダ情報には、今のところ MSIE の話しか書かれていない。これは

MS05-025

の「壊れた GIF ファイルや BMP ファイルなどによって IE がクラッシュするのを防ぐために、画像ファイルをよりきちんと検証するようにな」るとか「XBM 画像の処理が行われなくなる」のことだと思われ。

JVN に何か出ていそうなものなのに、何も出ていないし……。

2005.06.18 追記:

NISCC-891011:

複数のウェブブラウザに存在する画像データの処理に関する脆弱性

(JVN)

SquirrelMail

1.4.0〜1.4.4 に欠陥。複数の XSS 欠陥が存在する。対応 patch が公開されている。SquirrelMail 1.4.5 (現在 RC1) で修正される。

なお、SquirrelMail 1.2 系列はもはや維持されておらず、1.4.4 + patch へのアップグレードが推奨されている。

2005.07.14 追記:

CVE: CAN-2005-1769

SpamAssassin 3.0.1〜3.0.3 に欠陥。特定の長大なヘッダにより処理時間が大幅に増加、DoS 状態となる。SpamAssassin 3.0.4 で修正されている。CVE: CAN-2005-1266

》

Mac OS X で気楽に「安全に消去」

(リンクとか備忘録とか日記とか, 6/16)。Mac OS X には srm が標準で入っているんですね。rm -P も使えるようですが。

》

中国、空母保有「真剣に検討」…建造着手は否定

(読売, 6/16)。艦載機はあるんですか?

》

警察庁 インターネット安全・安心相談 というサイトができています。

》

Microsoft Update の日本語ページ

(Microsoft)

ができています。

》

チェチェンに50箇所以上の大量遺体遺棄現場がある

親ロシア派政府当局者が認める

(チェチェンニュース, 6/16)。まずは掘れ!

》

アークン、国内初の「スパイウェア リサーチセンター」を開設

(アークン, 6/15)

》

ネット上の有害情報、政府が対策を検討へ〜関係省庁間の連絡会議を設置

(Internet Watch, 6/14)。とりあえず設置してみるテスト、かな。

》

経済産業省,迷惑メール業者に特商法違反で初の業務停止命令

(日経 IT Pro, 6/15)。

》

会誌「情報処理」 Vol.46 No.6 目次 (情報処理学会電子図書館 オンデマンドサービス)。特集は「情報社会における脆弱性にかかわる研究動向」。

》

「攻撃手法から学べ」、ハッキング関連のWebサイトを運営するZone-Hが日本上陸

(日経 IT Pro, 6/16)。

》

BS 世界のドキュメンタリー

(NHK)。「“テロとの戦い”の真相」の再放送は 6/25 だそうです。

上島さん情報ありがとうございます。

……って、@random presents:

マイクロソフトの中の人と考える、Windows のセキュリティ

の裏番組じゃないか……(^^;;)

》

「官製ハッカー」でサイバー攻撃演習 来年度から総務省 (asahi.com, 6/15)。

情報セキュリティ基本問題委員会

(bits.go.jp)

第2次提言には「4.2.4. 総合的演習を通じた機能・体制の検証と見直し」という項目があるので、それに基づいたもの……なのか、別の話なのか。

総務省は、管轄するネット接続業者がこうした攻撃を受けやすいとみて、演習による防御の確認を急ぐ。

この件の対象は ISP 方面のようですね。

計画では、大学などで情報セキュリティーなどを研究する専門家でチームを編成。各社の参加を募り、数週間程度の演習期間内に抜き打ちで、各社のシステムへ侵入したり、アクセスを集中させたりする。

従来のタイガーチーム的活動だと「各社のシステムへ侵入」が主眼だと思いますが、

「アクセスを集中させたり」と、(D)DoS 攻撃に対する演習が含まれている点に注目すべきでしょう。

演習を通じて、どんな弱点を破られたかといったシステム上の問題だけでなく、いつ攻撃に気づいたかや、誰がどういう対応をとったか、社内外への情報提供や業者間の連携は十分だったかなど、危機管理態勢全般を確認する。参加企業は伏せたうえで演習の経緯を公表し、業界全体の対策づくりに生かす。

(D)DoS 攻撃への対応の場合は「業者間の連携」が重要になってくるはずなので、そのあたりも興味深いですね。

1 回目はひどいことになるかもですが、その場合、ひどいことを確認する事こそが重要なわけですし。

演習は3年計画で、

こういうのは、3 年と言わず、ぜひ定期化してほしいですね。

関連: 官製ハッカー?

(武田圭史, 6/15)。住基は対象外な感じですが……。

》

環境負荷の高いIBM広告 (高木浩光@自宅の日記, 6/15)。

最近はウザい flash 広告が増えて CPU にも目にもやさしくないので、

手元の Firefox では

Adblock

でことごとく消してしまいました。

flash 広告、1 回上映したらそこで止まってほしいのだけどなあ。

IE 5.01 SP[34] / 5.5 SP2 / 6 SP[12] に新たな 2 つの欠陥。

修正プログラムがあるので適用すればよい。

MS05-025 修正プログラムを適用すると、以下の仕様変更も行われるそうだ:

Windows XP SP2 / Windows Server 2003 SP1 の「ポップアップブロック機能」が改善される。

壊れた GIF ファイルや BMP ファイルなどによって IE がクラッシュするのを防ぐために、画像ファイルをよりきちんと検証するようになった模様。

XBM 画像の処理が行われなくなる。

「MSN で使用されている Microsoft DigWebX ActiveX コントロールの Kill Bit を設定」する。CLSID は:

{FF2BBC4A-6881-4294-BE0C-17535B1FCCFA}

{72770C4F-967D-4517-982B-92D6B9015649}

{0519F3C1-0ED3-4EF1-98F5-CC3FB10218C7}

{05E6787D-82D9-4D24-91DD-97FE8D199501}

{13FA0C3E-6B1C-4D8B-88CD-6DA8E1CA7653}

「Microsoft MsnPUpld ActiveX コントロールの Kill Bit を設定」する。

CLSID は:

{C3DFA998-A486-11d4-AA25-00C04F72DAEB}

{F107317A-A488-11d4-AA25-00C04F72DAEB}

修正プログラムには、上記セキュリティ欠陥の修正の他に、非セキュリティな IE の修正も含まれている。

非セキュリティな修正も適用したい場合は、修正プログラムを適用する前に KB 897225 の処置を実施しておく。

非セキュリティな修正の一覧は

KB 883939

に記載されている。

Windows 版および Mac OS 版の

Adobe Acrobat / Adobe Reader 7.0〜7.0.1 に欠陥。

JavaScript に XML スクリプトが含まれている場合に、local file

が存在するか否かを知ることができる。

Adobe Acrobat / Adobe Reader 7.0.2 で修正されている。

現時点では Windows 版の修正モジュールしか公開されていない。

Acrobat の JavaScript を無効にすることにより回避できる。

Mac OS 版の Adobe Acrobat / Adobe Reader 7.0〜7.0.1 利用者は、

修正モジュールが公開されるまで JavaScript を無効にしておこう。

関連: Adobe Reader 7: XML External Entity (XXE) Attack。

2005.06.20 追記:

[NEWS] Adobe Reader 7 XML External Entity (XXE) Attack

(SecuriTeam)

2005.07.04 追記:

Mac OS 版 Acrobat 7.0.2 / Adobe Reader 7.0.2 アップデートが登場。

XML 外部エンティティに関するセキュリティ情報(Adobe Reader/Acrobat 7.0-7.0.1) (Adobe)

も改訂され、Mac OS 版アップデートファイルへのリンクが掲載されている。

Opera 8.01 が登場しています。多数の

セキュリティ修正が含まれています。

Mac OS X 版も出てます: Opera 8 delivers secure browsing to Macintosh (opera.com)

■

Java 方面

(CTC, 2005.06.15)

多くのベンダーの telnet クライアントに欠陥。

NEW-ENVIRON コマンドの処理に欠陥があり、サーバ側から

NEW-ENVIRON コマンドを送られると、クライアント側の任意の環境変数を通知してしまう。本来は TERM など特定のものに限るべき。

iDEFENSE アドバイザリでは iframe を使った罠が紹介されている。

CVE: CAN-2005-0488

CAN-2005-1205

iDEFENSE アドバイザリでは Microsoft (Windows)、MIT Kerberos、Sun (Solaris)、SUSE Linux にこの欠陥があるとしている。

新規 10 + 更新 3 出てます。IE の更新もありますね。

非セキュリティな IE の更新も行いたい場合は、Windows Update / Microsoft Update の前に、KB 897225 の処置を実施しておきましょう。

■

いろいろ

(various)

2005.06.16 追記:

米Adobeが公表した「Photoshop CS」英語版などの脆弱性は日本語版にも影響

(窓の杜, 6/15)。英語版 patch を日本語版にも適用できるそうです。

6 月の Windows Update の日 (6/15) には以下のセキュリティ修正プログラムが登場する予定だそうで。

- Windows - 7 件

- Windows / Microsoft Services for UNIX - 1 件

- Exchange - 1 件

- Internet Security and Acceleration (ISA) Server / Small Business Server

- 1 件

だそうです。Windows の 7 件の中には「緊急」レベルが含まれるそうです。

Upcoming Advisories

(eEye) はどのくらい減りますかねえ……。

■

いろいろ

(various)

- ASN.1 の脆弱性により、コードが実行される (828028) (MS04-007)

Microsoft ASN.1 の整数操作における複数の脆弱点

(ISSKK) が改訂されています。「同様の問題」が発見され、RBOT の変種に攻略手法が実装されているのだそうです。

同様の問題に対する新しいエクスプロイトが公になっており、RBOT の変種を自動化された方法で蔓延させるために使用されています。

(中略) 新しく発見された問題の悪用は、元の問題の悪用よりもはるかに簡単です。

(中略) この脆弱点が公表されたのは最近のことです。

(中略)

X-Force では、この問題を HTTP 越しに悪用する RBOT 変種のみを観測しています。

英語版: Microsoft ASN.1 Integer Manipulation Vulnerabilities (ISS)

「同様の問題」についても MS04-007 patch で対応されているそうなので、日頃から Windows Update している人には何の心配もありません。

■

いろいろ

(various)

》

VeriSign でシステム障害

》

新コピーソフト「RatDVD」--映画業界に新たな強敵出現か

(CNET, 6/6)。

RatDVD (google)。

》

プライバシー侵害、最高裁でも元公安調査官が一部勝訴

(読売, 6/6)

》

北朝鮮方面

》

2004年の個人情報漏洩事件、被害者合計は約1,044万人〜JNSA調査

(Internet Watch, 6/6)

》

韓国版MSNのページが改竄、IFRAMEでウイルス配布サイトが埋め込まれる

(Internet Watch, 6/6)

閲覧したユーザーのPCにウイルスをインストールしようとするサイトがIFRAMEで埋め込まれていた (中略) MMORPG「リネージュII」のパスワードを盗み出そうとする「PWS-Lineage.dll」

リネージュねただったのか……。

》

中国国家環境保護総局「重慶など10都市で大気汚染が最も深刻」

(日経 BP, 6/6)。これ、海を越えて日本にも影響しますからねえ。酸性雨とか。

》

IPA、5月の不正アクセス届出は94件〜カカクコムからの詳細報告はなし

(Internet Watch, 6/6)。

なお、IPAではカカクコムの不正アクセス事件について「事件が発生した段階の第一報はカカクコムから連絡があったが、現時点でも不正アクセスの詳細については連絡を受けていない。報告はボランティアなので強制することはできないが、できるだけ協力してほしい」とコメントした。

先日のまっちゃ 139 勉強会でも話が出ていたのですが、

微に入り細に入り公開する必要はないけれど、「SQL Injection でした」とか「buffer overflow でした」とかいったレベルは表明してほしいなあ。

そうすると、「カカクコムは SQL Injection とやらでヤラレたそうだけど、ウチは大丈夫なのかね?」という「社長命令」が発生し、それによって全社のセキュリティの総点検が行われる……といったシナリオが想定できるわけで。

》

RFC4074: Common Misbehavior Against DNS Queries for IPv6 Addresses (IETF)。

》

面白いんですけれども (Lucrezia Borgia の Room Cantarella,

2005-06-03)。うーむ、どういうオチなんだろう……。

やっぱり読んでおいた方がいいのかなあ。でも

ハニーネットプロジェクトもぜんぜん読めてないし……。

ところで、この表紙の何が問題なんだ?

》

技術者を襲うストレスとうつ、原因と対処法は

(ITmedia, 6/6)

》

中村正三郎のホットコーナー

の乳の詫び状(2005/06/05)。

超サタディないと ウワサの眞相 (朝日ニュースター)、おもしろそうだなあ。

2020.12.14 追記:

「超サタディないと ウワサの眞相」は http://www.asahi-newstar.com/newstar/program/pg_super_uwasa/index.html にリンクしていたが、リンクを削除した。

asahi-newstar.com はもやは朝日ニュースターのサイトではなくなっている上に、見かけとは異なるコンテンツが埋め込まれている模様のため。

》

パスワードは校長名、生徒が校内LANに侵入 北海道

(asahi.com, 6/4)。「LAN に侵入」ではなく「教員用データにアクセス」だと思うのだが。

生徒と教員が共用するパソコンから学内業務用サーバーに侵入、生徒の成績や名前、住所などのデータを取り出した。(中略) 31日にパスワードを変更し、教員用と生徒用のLANを切り分けるなどの対策をとったと説明している。

都合により切りわけられない学校もあると思いますが、切りわけ可能であれば、切りわけた方がもちろんいいですね。

》

しらべものをしていて見つけたページ

》

RBOT ねた

》

「DDoS/DoS攻撃による企業の被害額は10億ドルを超える」,米netZentry

(日経 IT Pro, 6/2)。

元ねた:

New Study From Independent Research Firm Finds Organizations Are Paying a Hefty Price for Inadequate DDoS and Worm Protection (netzentry.com)。この被害金額が妥当かどうかなんてさっぱりわからないし、DoS と DDoS とを区別してないしで、

この文章だけだと危機煽り系な雰囲気があるけど、いろんな話を総合すると、

DDoS が「よくある話」になってきているのは確かみたい。

DDoS への対応は簡単じゃないし、ISP 横断的な動きも必要になるので、……。

もし直接的な被害の発生を防止できたとしても、そのためのオペレーションコストがばかにならないしなあ。

》

ファウンドリー,検疫ネットワーク構築を想定した統合型セキュリティ装置を8月出荷

(日経 IT Pro, 6/3)

》

脆弱性の徹底理解

(武田圭史, 6/4)。武田さんは参加できたんだ。いいなあ。

アンケートのこのイベントをどこで知りましたか?という設問の選択肢に、住商エレクトロニクスさんのサイトと「セキュリティーmemo」しかなかったのは笑えましたが・・・。

(^^;)

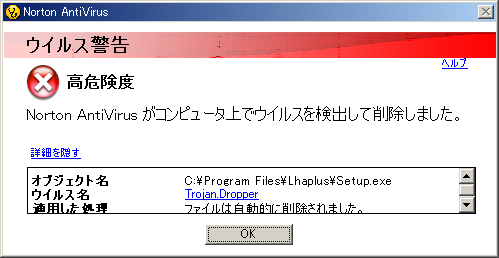

Norton AntiVirus の「2005/06/03 の定義ファイル」以降で、

Lhaplus

1.51 (以前?) に含まれるファイル Setup.exe と Uninst.exe をウイルスとして誤検出してしまう。

実際にはウイルスではない。

手元の Norton AntiVirus 2005 + 20050605.007 + Lhaplus 1.51 でも確認できた。

Trojan.Dropper ですか。Schezo 氏によると、「プログラム中で System.ParamStr というコマンドラインに指定されたパラメータを取得する関数を使用するとウィルスとして検出される」そうだ。

System.ParamStr を使わないようにすることで Lhaplus 1.51a で対応されたそうで、こちらで Setup.exe と Uninst.exe 単独でも配布しているが、Norton 側での対応が本来あるべき姿。シマンテックに確認中だそうだ。

根暗井さん情報ありがとうございます。

……20050605.037 で対応された模様です。渋谷さん情報ありがとうございます。

渋谷さんから:

ところで、HDDlife 1.0.14.msi

も同じ理由で誤検出された人はわたしだけでしょうか?

(こちらもSymantecのIntelligentUpdater更新で解消済みのもよう)

当該の関数を使っているソフトは軒並アウトなのかもしれませんね……。

■

いろいろ

(various)

QuickTime 7.0 に欠陥。細工した Quartz Composer オブジェクトにより、local data を収集し任意の web サイトに送ることが可能。

詳細: Quartz Composer / QuickTime 7 information leakage

(remahl.se)。デモサイトも公開されている。

CVE: CAN-2005-1334

QuickTime 7.0.1 で修正されている。

ダウンロード。

![[セキュリティホール memo]](/%7Ekjm/security/memo/sechole-memo.gif) 私について

私について