セキュリティホール memo - 2004.09

Last modified: Sat Jun 11 22:33:24 2005

+0900 (JST)

》

LAC SNS

のページがリニューアルされてますね。

》

“Sender ID騒動”の代償はあまりに大きい

(ITmedia, 9/30)。

》

ドコモ プリペイド携帯廃止へ 犯罪に使用相次ぎ

(毎日, 9/30)。なんだか煮えきらない発言だなあ。

》

エプソンモノクロレーザープリンタ(LP-8300S/F,LP-8400/LP-8600シリーズ)

ご愛用のお客様へ(お詫びと感電防止に関するお願い)

(EPSON, 9/15) 関連話。まなP〜♪♯♭さんから (ありがとうございます)。

紹介が遅れてごめんなさい。

今回のプリンターの事故(回収)について、同じように富士通のプリンターで、情報公開されました。

http://www.fmworld.net/biz/peripherals/info/20040915/

OEM元のフジゼロックスでは・・・・

http://www.fujixerox.co.jp/release/2004/0915_announce.html

どちらも「アースしてね」と書かれてますね。

製造元が同じフジゼロックスにもかかわらず、エプソンの方では、対策部品等取り付けの修理をするようですが・・・・富士通 フジゼロックスでは対策しないようですね。なぜこのような差が生じるのが、気になるところですが・・・・・・

セイコーエプソン:

レーザープリンターに不具合 感電例も、約25万台改修へ

(毎日, 9/15) によると「設計ミスではなく、製造工程・修理段階での人的ミス」だそうですから、富士通や富士ゼロックスでは人的ミスがなかったのかもしれません。

》

CD 話

ゴミはゴミ箱に捨てましょう。

》

NOD32アンチウイルス 新機能のご紹介 (canon-sol.jp)。XP SP2 対応、DEP 対応、AMON/IMON/オンデマンドスキャナの強化、DMON の追加。

先行公開されているのは Windows 2000/XP 用だけ。

でもこのインストーラ、やってくれすぎな気も。

》

連載:インターネットの気になる法律相談所

(真紀奈17歳さん)。おかえりなさいませ。問題は、インターネットマガジンは半径 50m 以内では販売されていないっぽいことだけだな…… (致命的ぢゃん)。

》

ACCS 話

》

887022 - [IE] 基本認証サイトへ URL にユーザー ID とパスワードを含めて接続した場合の動作について (Microsoft)。

概要セクションお願い:この KB はまだ billing product が選択されていません。"Applies to" の中から主要な製品を 1つ選択し、[Set Billing Product] ボタンをクリックしてください。

何それ……。

弊社では、この問題を冒頭に記載した Internet Explorer の問題として認識しており、現在調査中です。

調査中って……。MS04-004 以降で無効にしたの、あなたでしょ?

IEにURLを偽装できるパッチ未公開の脆弱性が発見される

も参照。

》

JVNのことはほとんど知られていないのだろうか

(高木浩光@茨城県つくば市 の日記, 9/29)。

知られていないでしょうね。毎日見るようなページではないし、

新着情報をおしらせしてくれるような ML があるわけでもないし、

JPCERT/CC レポートに掲載されるわけでもないようだし。

とりあえず JPCERT/CC レポートに載せちゃうのがてっとり早そうな気がするのですが、そのあたりどうなんでしょう > JVN の中の人。

けっきょく、これだけの体制をとっても、ベンダーの発表した通りにしか公表できない*1というのであれば、わざわざこういう体制をとった意義がないのではないか。単なる脆弱性リストとしての役割(CVEのようなもの)しか果たさない。この調子では、発見者が脆弱性情報を自力で公表する必要性を感じてしまうだろう。

CVE というよりは US-CERT Vulnerability Notes Database

でしょうし、それ以上のものにはならないでしょう。

「IPA 自身による調査」組織ががんばれば別かもしれませんが、そう簡単ではないでしょうし……。個人的には、はじまったばかりなのだし、こんなもんだろうと思ってます。

やはり、ベンダーが脆弱性情報を公表するときの、言葉の使い方とか、タイトルのつけ方とか、脆弱性の深刻さについての書き方とか、起こり得る被害の内容の書き方とか、そういうものの標準というか、ガイドラインというか、お手本が必要だろう。

書法の問題ではないと思います。IT Pro なら Microsoft が何やってるかくらいは知っているはずですし。

》

誰も止めようとしない 家畜用ICタグの小学生への適用

(高木浩光@茨城県つくば市 の日記, 9/27)。

》

「個人情報保護法と標準化」シンポジウム

(日本規格協会)。2004.10.29、大阪市都島区、一般 9,450 円。

ちせさん情報ありがとうございます。

》

JPEG処理の脆弱性悪用画像、今度はAIMのプロフィールに

(ITmedia, 9/30)。なにしろ画像ファイルの顔をしているから、どこにあっても不思議じゃないわなあ。ソーシャルネットワーク系ならどこでも似たような攻撃ができるだろうし。

》

VirusScan Enterprise 8.0i (マカフィー) の再パッケージ版が 9/28 にリリースされたそうです。そろそろ 8.0i を試してみてもいいかなあ。

VirusScan Enterprise7.1 お試し版 (マカフィー) なんてのも出てますね。

》

portaudit: apache -- heap overflow in mod_proxy

(FreeBSD.org) の件、「Problem Report ports/72161 直しました〜」とメールが来たので見てみると「Affects: apache <=1.3.31_1」ってアナタ……。

1.3.31_1 で修正されている

んだから「Affects: apache < 1.3.31_1」にしナイト。

まあ、最新の www/apache13 port がインストールできるようになってはいますが。

》

とくダネ! (フジテレビ)

を見て、さっそく読売新聞を買う。……うわぁ、週刊文春の広告が本当にまっくろ。

メディアとしては自殺というか、わかりやすい会社というか。

とくダネ! でも指摘されていたが、よほどツボにはまった記事なのだろう。

というわけで、週刊文春も買ってしまう。……広告効果おおありじゃん (^^;;)。釣られているような気が。

わざわざ読売新聞なんぞを買わねばらなかったのは、龍大の講師控室には読売新聞だけがなぜか設置されていないからだ。

まあ、こんなことでもないと読まない新聞だから、それでもいいのだけど。

巨人 文春と日経BPに抗議書送付 楽天のプロ野球参入めぐる記事で

(毎日, 9/30)。黒塗り写真あります。日経ビジネスにも既に出ていたのか。

いよいよ信憑性高いじゃん。ニュースソース同じだったらアレだけど。

週刊文春記事巡り、楽天も文藝春秋に抗議書

(読売, 9/30)。

週刊文春の鈴木洋嗣編集長は「文書はまだ届いていないが、当該記事には絶対の自信がある」とコメントしている。

- ハードディスクレコーダーからのコメントスパム攻撃

藤村さんから (ありがとうございます):

私もRD-XS40を外から確認できるようにしていたため、さっそく試してみたのですが、oyak さんのおっしゃる様に、セキュリティON,BASIC認証、ルータで接続ポートの変更を行っていても、接続できてしまいました。POSTも可能です。

また、リバースプロキシとしての機能も持ってしまうため、おそらく家庭で一般的に使われているであろうルータの設定ページ192.168.1.1等にも接続できてしまいます。

- [Full-Disclosure] Advisory 06/2004: libneon date parsing vulnerability

fix / patch:

- [Full-Disclosure] R7-0017: TCPDUMP ISAKMP payload handling denial-of-service vulnerabilities

fix / patch:

RealPlayer 8 / Enterprise / 10 / 10.5、RealOne Player v1 / v2、Helix Player に複数の欠陥。任意のコードの実行が可能な欠陥も含まれる。欠陥のあるもの:

- Windows - RealPlayer 8 / Enterprise / 10 / 10.5 (6.0.12.1040)、RealOne Player v1 / v2

- Mac - RealOne Player、RealPlayer 10 ベータ

- Linux - Helix Player、RealPlayer 10

欠陥のないもの:

- Windows - RealPlayer 10.5 (6.0.12.1053)

- Mac - RealPlayer 10

- Nokia Series60

- Symbian OS 用 Helix Player

- Palm OS 用 RealPlayer / RealOne Player

Windows の場合は、Real Player / RealOne Player のアップデート機構を利用してアップデートできる。Mac や Linux の場合は、更新版を入手しインストールする。

インストールの前に

RealPlayerはスパイウェア?

(アダルトサイト被害対策の部屋) も読んでおくと吉かもしれません。

2004.10.09 追記:

関連:

Cookie盗聴によるWebアプリケーションハイジャックの危険性とその対策 (SecurIT) ねた。現時点では SecureTicket (横河電気) に問題があり

SecureTicket ver.4.0.b で修正されたことが明らかになっているようだ。

しかしこの横河電気のアナウンスなのだが、

という、なかなか頭の痛いものになっている。

- 「のこぎりでも壊れない」U字ロック、ボールペンで簡単に解錠

Kryptoniteチューブシリンダーロックをご使用の皆様へ

(fet-japan.co.jp, 9/24)。中村さん情報ありがとうございます。

本国USAの方でも、本件に関しては9月13日にその情報を確認しており、すでに無償でのアップグレードサービスをおこなうことを本国にて発表しておりますが、FETを含むUSA以外の各国代理店につきましては、現在本国からの対応方法について指示を待っている状況にあります。

本国よりの最終的な指示が到着次第、弊社よりWEB・メディアなどを通して対応方法についてのご説明をさせていただく予定です。

- Fixed in Apache httpd 2.0.52-dev: Bypass of authentication

apache 2.0.52 が登場したそうです。

Apache HTTP Server 2.0.52 リリース (apache.org)。

- JPEG 処理 (GDI+) のバッファ オーバーランにより、コードが実行される (833987) (MS04-028)

さらなる exploit が登場し、さらには、exploit jpeg ファイルが

netnews に投稿された模様。

stm_d さんから (ありがとうございます)

[OFF2003] 複数の GDI+ セキュリティ更新プログラムをサイレント インストールするためのバッチ ファイルの作成方法および使用方法

http://support.microsoft.com/default.aspx?scid=kb;ja;885885

の下の方にに密かに書いていますが

Visio Viewer も該当するようです。

が Vewer の対策方法はまだ書いていないようです。

確かに……。個別の更新プログラムを適用すればいいのかなあ。

GDI Scan (SANS) ですが、

GDIPLUS.DLL更新プログラム UpdateGDI+ (アメリカ生活情報) というソフトが公開されています。

なお、Sophs AntiVirus は

Exp/MS04-028

で対応したようです。

MDaemon

6.5.1 に欠陥。SMTP サーバの SAML, SOML, SEND, MAIL コマンドと、

IMAP サーバの LIST コマンドで buffer overflow が発生。remote から任意のコードを実行できると思われる。

http://www.securitylab.ru/48146.html

に PoC コードが掲載されている。

MDaemon の最新版は 7.2.0 のようですね。

ダウンロードページ

には日本語版もちゃんとあります。

》

米国産牛肉輸入再開でも「供給量6割減」の声

(日経 BP, 9/21)。

日本では21カ月と23カ月の若い牛でBSEが見つかり、20カ月で線引きする根拠になったが、米国政府は、その検査結果自体を実は、いまだ正式に認めていない。

あら、USA は科学的じゃなかったのかしらん。「本当なんだから仕方がない」

(声: 丹波哲郎) のに。で、「24 か月」の理由は

米国では肉牛として出荷される牛の生育期間は平均18カ月だが、正確な月齢の証明にはならない。そこで、生後18〜24カ月で生えてくる第1切歯という永久歯の摩耗具合や、成育に伴って増える骨内のカルシウム量を測定することなどによって、少なくとも24カ月齢以下ならば、ほぼ確実に判別できると考えたからだ。

こりゃまた大雑把ですなあ。

日本と違って、米国では牛の出生情報などを記録する個体識別システムの導入がまだ一部で始まったばかりで、それが全米レベルで普及するには、3年以上の期間を要するとされている。

とっととやれ。

》

[健康]秋晴れの日に外出、くしゃみや鼻水が止まらない

(日経 BP)。

》

Microsoft Application Development Community 2005。

「人情報保護法施行まで、あと半年。セキュリティプログラミングセミナー」というのが、東京と大阪であるそうで。

》

ACCS:不正アクセス事件を含めたセキュリティーセミナー開催

(毎日, 9/22)。

情報セキュリティセミナー 〜あなたも情報犯罪の被害者かも?!〜

(ACCS) のことのようです。まだ間にあうんですかね。

》

The Phishing Guide (NGSSoftware)。

》

McAfee Beta Program: McAfee Olympus Anti-Virus Engine 4.4.00

(McAfee)。玉岡さん情報ありがとうございます。

64bit Windows をネイティブサポートですか。

UNIX 版もありますね。日本のマカフィーも、UNIX 版売ってくれないかなあ。

》

SpamAssassin

3.0 が出たそうです。玉岡さん情報ありがとうございます。

》

Yahoo! オークションについて、古田さんから (ありがとうございます)

yahooオークションのトップページ左側を見てゆくと、お知らせ、ご注意とあります。今回の分はそのご注意の中にありました。私も普段は全く気にしておりませんでしたので、記事を読むと注意しなくてはいけないのだなーと改めて思いました。

でも、yahooだって注意事項ならもっとトップの目立つところに配置すれば良いのにと思

いますが。

どうやら、Yahoo! オークションのトップページ

からしかたどれないようですね。ふと見ると、トップに

Yahoo!オークションをかたるメールにご注意(9月24日) (Yahoo!)

がありますから、最新記事は探しやすくなったのかもしれません。

》

884020 - Windows XP Service Pack 2 でループバック アドレスの範囲内の IP アドレスに接続するプログラムが正常に動作しないことがある

(Microsoft)

の件ですが、ダウンロードの詳細 : Windows XP Service Pack 2 用更新プログラム (KB884020)

(Microsoft) から patch をダウンロード可能だそうです。

nkz さん情報ありがとうございます。

ダウンロードセンターで公開されているにもかかわらず KB に記載がないというのはよくあることなんですかね。

》

巷では MS04-028 ネタで盛り上がって (?) いるようですが、画像ファイルによるコマンド実行と言えば、やっぱり「神の狩人」ですね。

刊行当時には、そういう実例は存在しなかったのでは、と思うのだけど。

》

Scott Charney 氏話

情報セキュリティ基本問題委員会 第 2 会会合の「資料 5」と「資料 6」のリンク先が同じになっているような気が。「資料 6」は

http://www.bits.go.jp/kaigi/kihon/dai2/pdfs/2siryou6.pdf

ですね。

》

小野清子議員公設秘書問題

(Yahoo)。これで国家公安委員長だとは。

》

世界で最も厳しい排ガス規制導入 米カリフォルニア

(CNN, 9/25)。

》

美浜原発に運転停止命令 保安院が関電を行政処分

(asahi.com, 9/27)。保安院がついに刀を抜いた模様。

高浜3、美浜1、大飯2号機(いずれも福井県)は、定期事業者検査で国からA〜CのうちB評定を受けていたが、Cに格下げした。

どう見ても F だと思うんだが……。

》

ファルージャで米軍の爆撃続く イラク人8人死亡

(asahi.com, 9/26)。ファルージャといえば、

ファルージャ 2004年4月

が刊行されています。読みましょう。

》

空母戦闘群を追加配備 米、太平洋戦力強化へ

(中日, 9/24)。北朝鮮というよりは、中国だろうなあ、やっぱり。

》

原子力委:

長期計画策定会議 次回、直接処分コスト試算へ

(毎日, 9/25)。次回は 10/7 だそうです。

》

大統領暗殺テロ摘発は当局の創作?容疑者は死亡 ロシア

(asahi.com, 9/24)。なんかもう、めちゃくちゃだなあ。

》

長女「犯人扱い」、長野県警が公安委で謝罪報告

(読売, 9/24)。真犯人らしき人が出てきたから「犯人扱い」が終ったものの、出てきてなかったらずーっと続いていたってことなんですかね。

》

小泉首相:

「イラク戦争支持、判断正しかった」

(毎日, 9/21)。自画自賛。

》

15 インチ PowerBook G4 ディスプレイリペアエクステンションプログラム FAQ

(Apple, 9/24)。

15 インチ PowerBook G4

バッテリー交換プログラム

(Apple) にひきつづき、「15 インチ PowerBook G4」ですか……。

PowerBook G4のLCDに無償修理プログラム

(slashdot.jp) には

StudioDisplay17inchも、同様の症状が出てたりするけど対象外、

とありますが、どうなっているんですかね……。

どちらの部品も LG 製のようですが……。

Apache 2.0.51 にのみ欠陥。

Satisfy ディレクティブ

の処理に欠陥があり、アクセス制限したはずのディレクトリが無制限で公開されてしまう……ということでいいのかな。マニュアル

によると、

バージョン 2.0.51 からは <Limit> セクションと <LimitExcept> セクションを使用することで Satisfy ディレクティブが適用されるメソッドを制限することができるようになりました。

とあるので、この部分の処理に問題があったということなのかな。

CVE: CAN-2004-0811

patch

があるので適用すればよい。

Apache 2.0.52 で修正される。

fix / patch:

2004.09.29 追記:

apache 2.0.52 が登場したそうです。

Apache HTTP Server 2.0.52 リリース (apache.org)。

Symantec Firewall/VPN Appliance 100/200/200R,

Symantec Gateway Security Appliance 320/360/360R に 3 つの欠陥。

Multiple Vulnerabilities in Symantec Enterprise Firewall/Gateway Security Products

の話だと思われ。

- WAN インターフェイスに高速な UDP スキャンをかけると DoS (反応停止、要再起動) となる。

- sport=53 な UDP を使うと WAN 側インターフェイスのフィルタを突破できる。

- デフォルの SNMP サービスの community string は public で、read/write 可能になっている。

Symantec Firewall/VPN Appliance 100/200/200R は firmware 1.63 で、

Symantec Gateway Security Appliance 320/360/360R は firmware 622

で対応しているそうだ。もっとも、

シマンテックの日本語ページ

にはまだ何の情報もないようだ。

- 「のこぎりでも壊れない」U字ロック、ボールペンで簡単に解錠

山内さんから (ありがとうございます):

本家では遅まきながら交換を始めているようです

http://www.kryptonitelock.com/inetisscripts/abtinetis.exe/templateform@public?tn=urgent_update

一方で日本の代理店では

Web サイトを斜め読みした限りではこの弱点について公開されていないようです

http://www.fet-japan.co.jp/kryptonite/products.html

だたし他社でも輸入しているかも知れません。

東急ハンズなどでも販売していたと思いますそちらの対応は分かりません

http://www5.big.or.jp/~hellcat/news/0409/17a.html

にも今回の騒動が詳しく書かれています

- ハードディスクレコーダーからのコメントスパム攻撃

oyak さんから (ありがとうございます):

私がもつRD-X4で検証したところ、セキュリティ設定をonにし、パスワードを設定しても、

http://(RDシリーズのアドレス)/@@@@@www.yahoo.co.jp/

といった形で、直接URLを指定すれば、Basic認証が起こらずに

proxy先のサイトを参照することができました。

POST等は試していませんが、参考まで。

どひゃあ……。

- JPEG 処理 (GDI+) のバッファ オーバーランにより、コードが実行される (833987) (MS04-028)

Itagaki さんから (ありがとうございます):

表題の件のPOCで作成されたファイルをNOD32 1877(040925)で試してみましたが検出するようです。

ただし、NOD32の既定ではJPGファイルは検出対象外なので、拡張子を追加するか、全ファイルを検査対象にする必要があります。

手元の NOD32 でも確認できました _o_。

サポート情報に書いておいてほしいなあ > canon-sol.jp。

》

原発トラブル隠し、福島原発で自主点検記録を改ざん

(読売, 9/24)。東京電力ですか。

》

「忠誠の誓い」支持の法案が下院通過 連邦裁判決を禁止

(CNN, 9/24)

米下院は23日、連邦裁判所が誓いの違憲性を判断することを禁止する法案を、247対173の賛成多数で可決した。

ポカーン……。何これ……。

》

スロヴァキア政府、チェチェン難民を強制送還?

(チェチェンニュース, 9/24)。

なんだこれは……。いよいよソ連復活なのか。

》

Weapons Grade Plutonium Shipped to France

(cryptome, 9/23)。ふぅむ。

》

MS セキュリティー戦略の最高責任者来日

(毎日, 9/24)。

》

ITエンジニアリングから見た不正アクセス禁止法。

2004.10.10 (日)、東京都大田区、3,000円。

》

SP2のWindows Firewallが有効でもリモートアクセスを許可? ドイツの雑誌が指摘

(ITmedia, 9/22)。はぁ。

どうする? Windows XP SP2

(日経 IT Pro, 8/4)

などで紹介されている

実は,フォルダやプリンタを公開しているマシンにWindows XP SP2を適用した場合,Windowsファイアウオールはフォルダやプリンタの公開を妨げないよう自動的に“緩く”設定される(必要なポートがオープンされる)。

とか

Windowsファイアウオールには「ブロードキャスト・パケットの送信後3秒間は,同一のサブネットにあるすべてのアドレスからの応答を許可する」という「例外」が設けられていた。

の話なんじゃないの?

いまごろ「海外ニュース」として紹介してどうするって気が。

というか、「日経 Windows プロ」は読むでしょう、ふつう。

ちなみに「日経 Windows プロ」2004.08 の特集は

緊急報告!Windows XP SP2の全貌

(日経 IT Pro) で読めます。

》

迷惑メールの受信を回避しながらWebでメール・アドレスを公開する方法

(@IT, 9/25)。

》

Sender ID 話

》

米で電子投票システムに新たな欠陥--MS Accessで結果が修正可能の指摘

(CNET, 9/24)。なにそれ……。

》

インテル、Windows XP SP2のDEP機能に対応

〜型番にJ付きの製品はNX機能搭載

(PC Watch, 9/24)。

》

「ワークグループでも使えるパッチ管理製品」SUS活用のススメ

(Enterprise Watch, 9/22)。手元でも使ってますが、SUS は便利です。

http proxy 経由でも問題なく使えるので、SUS サーバを外界に曝す必要は、必ずしもありません。

》

Inernet Week 2004 プログラム。葉書が来たので改めて見ていたのだが、日程を立てるのに悩む時間割だなあ……。

desknet's

V4.2J R1.6 以前に欠陥。攻略スクリプト入りの HTML メールやインフォメーションによって、個人情報が漏洩する可能性がある。

patch

があるので適用すればよい。

ColdFusion / JRun ねた出てます。

patch があるので適用しましょう。ColdFusion MX 6.0 は、ColdFusion MX 6.1 に upgrade した後に patch を適用する必要があるようです。

2004.10.09 追記:

- Internet Explorer 用の累積的なセキュリティ更新プログラム (867801) (MS04-025)

884763 - showDocument メソッドを使用する JavaScript URL の呼び出しが正常に実行されない

(Microsoft)。「JavaScript URL を使用した showDocument メソッドの呼び出し」が、

MS04-025 の適用によって機能しなくなるそうです。

「同じドメインのフレームに対する showDocument メソッドの呼び出し」に書き換えることで対応できるそうです。

また、MS04-025 に対応した Java プラグインは開発中だそうです。

- ハードディスクレコーダーからのコメントスパム攻撃

本田雅一:

ネット家電に潜むセキュリティホール (ITmedia, 2004.09.24)。

東芝からのコメントが掲載されている:

東芝にこの件についてコメントを求めたところ「弊社では、RDを外部公開して使用することは推奨しておりません。しかしながら、今後は(公開の推奨はしませんが、あえて外部公開して使う場合は)取扱説明書やHP上でセキュリティをオンにしてご使用いただくよう、注意を促していくことを検討中です」との回答を得た(*2)。RDシリーズのセキュリティ設定は、オンにすることでパスワードが設定され、Webブラウザからアクセス時にユーザー認証が必要になる。

- JPEG 処理 (GDI+) のバッファ オーバーランにより、コードが実行される (833987) (MS04-028)

crash する exploit

だけでなく、コマンドを実行する exploit が登場しています:

これを受けて、ISS から警告が出ています。

手元のアンチウイルスものを試したところ、

- マカフィー VirusScan Enterprise 7.1.0 + DAT4394

- トレンドマイクロ ウィルスバスター 2004、

エンジン 7.100 + パターン 2.178.00

- シマンテック Norton AntiVirus 2004 + 定義ファイル 20040923.035

は、上記 exploit で作成された JPEG ファイルを全て検出しました。

[memo:7805]

によると、

- Dr.Web ver. 4.32.1 + drwtoday.vdb(9/24 16:03)

も検出するそうです。一方、

- NOD32 1.876 (20040924)

- Sophos AntiVirus 3.85 + latest IDEs

- ClamAV 0.75.1 + main.cvd 27, daily.cvd 503

- kaspersky AntiVirus Personal 5.0.149 + data 2004/09/24 18:01:30

は何も検出しませんでした。

News from the Lab

(F-Secure) Thursday, September 23, 2004 によると、JPEG Downloader 1.0 というものも登場しているようです。しかし F-Secure AntiVirus 自体は、

JPG Vulnerability Exploit (F-Secure) によると

F-secureは、将来のデータ・ベース更新に、この脆弱性のための総括的な検知を加えることを計画しています。

だそうで、「準備中」という状況のようです。

トレンドマイクロからは次の文書が公開されています。標準状態では JPEG ファイルを検査しないので設定を変更しましょう、という内容のようです。これらを利用している場合はご注意を。

Macromedia からは次の文書が公開されています。Macromedia 製品には、この欠陥の影響を受けるものは存在しないそうです。

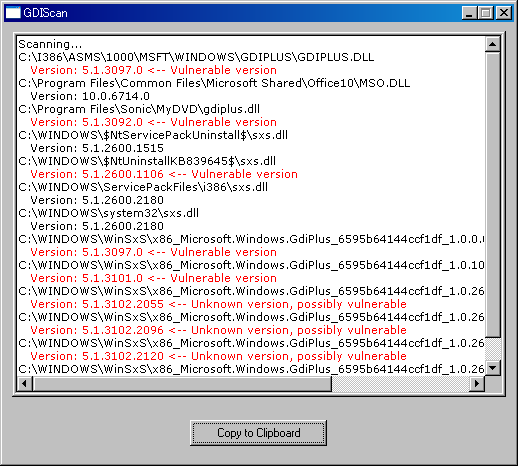

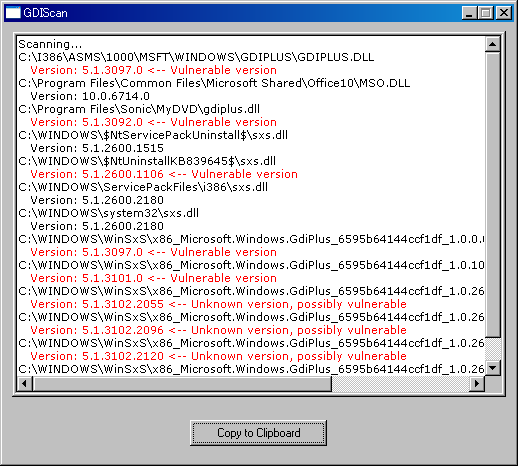

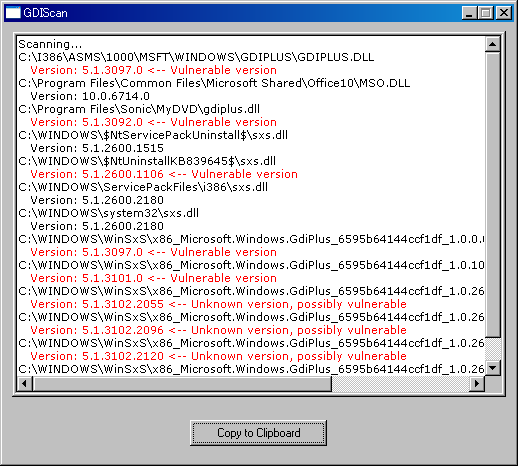

SANS ISC から GDI Scan が公開されています。わかりやすくていいです。

JVN の TRTA04-260A:

Microsoft Windows JPEG コンポーネントにバッファオーバーフロー

はなかなか興味深いです。

MS04-028 な JPEG 画像

(B-) の独り言, 2004.09.24)。興味深いですね。

うーん、手元では、exploit

を試してもInternet Watch 記事にあるような画面にはならないなあ……。

「Google ツールバーについて」は出るのだが……。何が悪いんだろう。

Internet Watch 記事の画面に「不明なゾーン」とあるのが気にはなるのだが……。

元ネタ: wp-04-0001: Multiple Browser Cookie Injection Vulnerabilities。

Cross-Domain Cookie Injection

.co.jp のように 2LD が自分のものではない場合に、

cookie に domain=.co.jp. とか書けてしまうとまずいわけだが、

Opera はだいじょうぶだったそうだ。

Cross Security Boundary Cookie Injection

https:// なチャンネルでのみやりとりされた cookie が、

http:// なチャンネルからもやりとりできてしまう。

secure 属性が設定されていない場合はそれは仕様な気がするが、「その仕様でいいんですか?」という問題提起か。

CVE: CAN-2004-0869

CAN-2004-0870

CAN-2004-0871

CAN-2004-0872

Konqueror の CAN-2004-0746

については、KDE Security Advisory: Konqueror Cross-Domain Cookie Injection

で修正されている。

Apache 2 ≦ 2.0.50 の mod_ssl に DoS 攻撃を受ける欠陥

で述べたもの (CAN-2004-0748,

CAN-2004-0751) の他に、

Apache 2.0.50 以前の 2.0.x が該当する。また

CAN-2004-0809

は

mod_dav

1.03 以前にも影響する。

Apache 2.0.51 で修正されている。また Apache 2.0.50 用の patch が公開されている。

関連:

fix / patch:

sudo

1.6.8 に欠陥。

sudo の -e オプション (sudoedit) に欠陥があり、これを利用すると、一般ユーザには閲覧できないファイル (例: /etc/shadow) を閲覧できてしまう。

exploit。

sudo 1.6.8p1 で修正されている。また sudo 1.6.7 以前にはこの欠陥は存在しない。

fix / patch:

QuickTime ムービーで、実際にボールペン 1 本で開けている様子を見ることができます。SECURITY.ORG

に写真があるようなやつもダメだそうです。

2004.09.27 追記:

山内さんから (ありがとうございます):

本家では遅まきながら交換を始めているようです

http://www.kryptonitelock.com/inetisscripts/abtinetis.exe/templateform@public?tn=urgent_update

一方で日本の代理店では

Web サイトを斜め読みした限りではこの弱点について公開されていないようです

http://www.fet-japan.co.jp/kryptonite/products.html

だたし他社でも輸入しているかも知れません。

東急ハンズなどでも販売していたと思いますそちらの対応は分かりません

http://www5.big.or.jp/~hellcat/news/0409/17a.html

にも今回の騒動が詳しく書かれています

2004.09.29 追記:

Kryptoniteチューブシリンダーロックをご使用の皆様へ

(fet-japan.co.jp, 9/24)。中村さん情報ありがとうございます。

本国USAの方でも、本件に関しては9月13日にその情報を確認しており、すでに無償でのアップグレードサービスをおこなうことを本国にて発表しておりますが、FETを含むUSA以外の各国代理店につきましては、現在本国からの対応方法について指示を待っている状況にあります。

本国よりの最終的な指示が到着次第、弊社よりWEB・メディアなどを通して対応方法についてのご説明をさせていただく予定です。

》

超大型ハリケーン『アイバン』は地球温暖化の結果か

(WIRED NEWS, 9/17)。これはまだ序章に過ぎないでしょう、どう考えても。

関連: 「温暖化で日本の猛暑と豪雨は激化」、地球シミュレータで見通し計算

(日経 BP, 9/21)

》

MSの事前通知プログラムはセキュリティ問題を起こす?

(ITmedia, 9/17)

「攻撃者の役に立たない、概略的な情報であるというのなら、どうして皆に教えないのか」

》

Windows Server 2003 SP1ではVPN下の検疫LANをサポート、R2ではLANに拡大

(Enterprise Watch, 9/17)。なぁんだ、がっくり。

》

Sasser author hired by a software company (F-Secure, 2004.09.18)。へぇ。

》

日本雑誌協会とYahoo! JAPAN、

Yahoo!オークションの知的財産権侵害出品対策を共同で実施

(Yahoo, 9/21)

》

総務省が“タイムビジネス”で指針案,文書の存在時間などを証明

(日経 IT Pro, 9/17)。

元ネタ: 「タイムビジネスに係る指針(案)(ネットワークの安心な利用と電子データの安全な長期保存のために)」に対する意見の募集

(総務省, 9/17)。「エルンスト、タイムビジネス 1 号で発進だ!」「はいパパ」

》

緊急報告会と共同声明について

(チェチェンニュース, 9/21)。

賛同者募集中。

》

「Sender ID」はphishing詐欺防止に効果をもたらすか

(高木浩光@茨城県つくば市 の日記, 9/19)

信頼ある企業のとるべきフィッシング詐欺対策という観点で見ると、長期的にはたしかにSender ID Frameworkは有効であるし、本来の姿なのだろうけれども、中途半端にしか普及しそうにないものが普及するのを待つまでもなく、今すぐ電子署名すればよいのであるし、元々そうするべきである。

署名できれば苦労はしないのだけど、わけあって署名ができないから Sender ID……という面があるように思います……。「わけあって」の部分が、私にもいまいちどころかいま 3 つほど理解できないのですが……。

》

架空請求110番

(弁護士紀藤正樹のLINC TOP NEWS−BLOG版, 9/19)。

今日 (9/21) やってます、というところが多いようです。

》

s4g

0.8 が出ています。

ptrace(2) を利用した

user mode sandbox だそうです。ライセンス: GNU GPL。

》

AntiExploit 1.3 Beta 3 が出ています。Dazuko

を利用したオンアクセス exploit スキャナだそうです。

Linux と FreeBSD に対応している模様。ライセンス: GNU GPL。

たとえば

MS04-028

欠陥の状況を調べようと思って Windows XP SP2 で gdiplus.dll を検索してみると、手元ではこうなったりします。

Windows XP で分離アプリケーションと Side-by-Side アセンブリをビルドし、サービスを提供する方法 (Microsoft) などによると、%windir%\WinSxS というのが

「Side-by-Side アセンブリキャッシュ」と呼ばれるフォルダなのだそうです。

ちなみに MS04-028 の場合、5.1.3102.1355 以前のバージョンの gdiplus.dll で影響が発生するそうです。

Side-by-Side は、「DLL 地獄」を避けるために複数のバージョンの DLL をアプリ毎に別々に利用するための機構のようです。しかしこれを利用してしまうと、セキュリティホールが残っている DLL を使い続けることにつながってしまう場合があるのでなるべく使わないようにしてね、ということのようです。

》

Webアプリケーションに潜むセキュリティホール

第12回 mod_securityのXSS対策ルールを作成する

(@IT, 9/16)。サンプルルールが掲載されています。

》

法律でサイバー犯罪に立ち向かう欧州評議会

(ITmedia, 9/16)。

この条約は今年7月に、既に同条約を批准しているアルバニア、クロアチア、エストニア、ハンガリー、リトアニア、ルーマニア、スロベニア、マケドニアの8カ国のみで発効された。

》

リストカット話

》

「北の大爆発」しぼむ根拠…韓国、科学的データ示せず

(読売, 9/15)。結局、あの騒ぎは何だったんでしょう。

》

英記者またもや「潜入取材」 給仕装い議会へ

(産経, 9/17)。正面から堂々と行くのがコツなんですかね。

》

新手の架空請求 少額訴訟など悪用 「無視」続けると敗訴に

(産経, 9/17)。産経的には新手ということで。このネタも続いているようです。

》

イラク:

調査団「大量破壊兵器の備蓄なし」と結論へ

(毎日, 9/17)、社説:

大量破壊兵器 小泉首相の説明が聞きたい

(毎日, 9/17)。「勘違いだったんでしょう」とかの一言で済ませられそうな気が。

そのイラクではあいかわらず戦闘が続いているようです:

米軍がファルージャ攻撃、60人殺害か イラク

(asahi.com, 9/17)。

》

「現場の安全を軽視」 JCO事故で学会が最終報告

(asahi.com, 9/17)。美浜でも見事に軽視されていましたね……。

》

美浜原発の全機で肉厚不足放置 国の技術基準を独自解釈

(asahi.com, 9/16)

》

「気候変動に対する更なる行動」に関する非公式会合の開催について

(外務省, 9/9)。こんなことやってたんだ。

》

わが国の原子力活動に対する国際原子力機関(IAEA)による統合保障措置の適用について

(外務省, 9/14)。

大規模な原子力活動を行う国に対して統合保障措置が適用されるのはわが国が初めてのケースであり、極めて重要な意義を有するものと考える。

(中略)

統合保障措置とは、従来型の保障措置と追加議定書に基づく保障措置との有機的な結合を図る概念であり、IAEAによって「結論」が導かれた国を対象に、従来型の保障措置に基づく通常査察を合理化するもの。

》

米国政府による外国人渡航者からの生体情報読み取り措置について

(外務省)。対テロ戦争って、すばらしい口実ですね。

》

Symantec、セキュリティ企業の@stakeを買収

(ITmedia, 9/17)。

どんどん買われますねえ。

》

だめだめ日記 が SmartFilter にブロックされるようになった。その後

(だめだめ日記, 9/16)。分類が、エロい人から偉い人に変わったようです。

(^^)

東芝のハードディスクレコーダー RD-XS40 を外部に無認証公開すると、anonymous proxy と化してしまう模様。

「ネットdeナビ」機能を塔載しているハードディスクレコーダーは皆同様なのかもしない。

(検証求む)

2004.09.21 追記:

hideck さんから (ありがとうございます):

我が家の RD-X4EX で検証してみました。

こじま先生の予想通り、ネットdeナビ が OpenProxy にになっていることが確認できました。

ときんさんから (ありがとうございます):

自宅にあるRD-XS53でも同様にOpen Proxy動作を行うことを確認しましたのでご報告いたします。

いくつかこの件につきまして私のページに書いていますのでごらんいただければ幸いと存じます。

http://tokin.haun.org/blog/archives/2004/09/post_26.html

http://tokin.haun.org/blog/archives/2004/09/re_hdddvd.html

RD-XS53の検証

http://tokin.haun.org/blog/archives/2004/09/rdxs53_1.html

RD-XSの検証 続き

http://tokin.haun.org/blog/archives/2004/09/rdxs.html

2004.09.24 追記:

本田雅一:

ネット家電に潜むセキュリティホール (ITmedia, 2004.09.24)。

東芝からのコメントが掲載されている:

東芝にこの件についてコメントを求めたところ「弊社では、RDを外部公開して使用することは推奨しておりません。しかしながら、今後は(公開の推奨はしませんが、あえて外部公開して使う場合は)取扱説明書やHP上でセキュリティをオンにしてご使用いただくよう、注意を促していくことを検討中です」との回答を得た(*2)。RDシリーズのセキュリティ設定は、オンにすることでパスワードが設定され、Webブラウザからアクセス時にユーザー認証が必要になる。

2004.09.27 追記:

oyak さんから (ありがとうございます):

私がもつRD-X4で検証したところ、セキュリティ設定をonにし、パスワードを設定しても、

http://(RDシリーズのアドレス)/@@@@@www.yahoo.co.jp/

といった形で、直接URLを指定すれば、Basic認証が起こらずに

proxy先のサイトを参照することができました。

POST等は試していませんが、参考まで。

どひゃあ……。

2004.09.30 追記:

藤村さんから (ありがとうございます):

私もRD-XS40を外から確認できるようにしていたため、さっそく試してみたのですが、oyak さんのおっしゃる様に、セキュリティON,BASIC認証、ルータで接続ポートの変更を行っていても、接続できてしまいました。POSTも可能です。

また、リバースプロキシとしての機能も持ってしまうため、おそらく家庭で一般的に使われているであろうルータの設定ページ192.168.1.1等にも接続できてしまいます。

2004.10.05 追記:

浅見さんから (ありがとうございます):

東芝のRDシリーズの公式サイトに、

<重要なお知らせ:セキュリティ設定のお願い>

http://www.rd-style.com/support/info/security/security.htm

という情報が掲載されていましたのでお知らせします。

レコーダ本体のバージョンが古いと、本体セキュリティの設定がONでも匿名proxyとして動作するのでバージョンアップせよ、ということみたいです。

ちなみに、私が所有しているのは"RD-X4"に機能拡張キットを適応した"RD-X4EX" ですの

で、すでに本体セキュリティ設定をONにしておけば、Proxy動作をするときでもBASIC認証ダイアログがでました。

重要なお知らせ:セキュリティー設定のお願い (rd-style.com)

によると、対象となるのは RD-XS40, RD-X3, RD-XS31, RD-XS41,

RD-XS41KJ-CH869, RD-X4, RD-X4EX, RD-XS43, RD-XS53, RD-XS34 (10/5 現在) だそうです。

2004.10.07 追記:

oyak さんから (ありがとうございます):

http://www.rd-style.com/support/info/security/security.htm

をよんでみると・・・

さて、弊社製HDD&DVDビデオレコーダー(対象製品は下記をご参照ください。)におきまして『ネットdeナビ』機能をお使いの場合に、悪意の第三者によってお客様が知らないうちに当該製品から大量のスパム(無意味な電子データ)が発信されてしまった事例の報告がありました。

調査の結果、外部ネットワークとの接続を行っている(下記 1. (2) をご参照ください。)お客様が、常時(長時間)接続されて、ネットワーク設定のセキュリティ機能を利用されていない場合に発生することがわかりました。

ということで、いかにもセキュリティ機能をonにしていれば、大丈夫的な記述に読めてしまい、旧バージョンだとセキュリティ機能をonにしていても問題だということを東芝は明記してくれていません。

対応部分に関しては、バージョンアップ&セキュリティ設定onにしろということで、問題ないのですが、この書き方だと、バージョンアップをしない人もいるかもしれないですね。

藤村さんから (ありがとうございます):

東芝のアナウンスやインプレスの記事についても、認証設定のことだけが大きく採り上げられているように読み取れます。

問題は認証バイパスできてしまうことですので、この点(ファームウェアアップグレードが最優先)を注意されるとよいかと思います。

そう言われて、

東芝、HDD搭載DVDレコーダ「RD」シリーズが“踏み台”になる危険性

〜セキュリティ設定「あり」に変更を呼びかけ

(Internet Watch, 10/6) を見ると、

東芝は対策として、ソフトを最新版にバージョンアップすることとセキュリティ設定を「あり」に変更することを呼びかけている。セキュリティ設定を「あり」にすることで、外部からアクセスする際にユーザー名とパスワードの入力が必要になり、不正アクセスを防げるようになる。

とあり、「ソフトを最新版にバージョンアップ」しないと、セキュリティ設定を「あり」にしても無意味な模様であることは強調されてはいませんね。

2004.10.15 追記:

JVN#E7DDE712:

東芝製HDD&DVDビデオレコーダーへ認証なしでアクセス可能

(JVN)。

- JPEG 処理 (GDI+) のバッファ オーバーランにより、コードが実行される (833987) (MS04-028)

攻撃 JPEG ファイル事例が登場し、アンチウイルス各社が対応したようです。

Microsoft warns of critical JPEG image vulnerability, reports Sophos

(Sophos)

Windows XP SP2 users may still be vulnerable to JPEG flaw

Sophos warns users of Microsoft Windows XP Service Pack 2 that they may still be at risk from the flaw, even though Microsoft has declared the operating system itself does not require an update, as the vulnerability affects programs as well as the operating system.

"Although the Windows XP SP2 operating system is not reported as having the vulnerability, if you are running programs on XP SP2 which contain the flaw - such as Microsoft Office - you could be putting your computer data in danger. It's important that everyone at risk ensures their PC is running the latest security updates," said Cluley.

[Vmyths.com ALERT] Hysteria predicted for 'JPEG Processor' vulnerability

(NTBUGTRAQ)。あらゆる JPEG ファイルをウイルス扱いする人が出てきているのかしら?

問題になるのは、攻撃用に特別に作成した JPEG ファイルだけなのですが。

Re: Alert: Microsoft Security Bulletin MS04-028 - Buffer Overrun in JPEG Processing

(GDI+) Could Allow Code Execution (833987) (NTBUGTRAQ)。

3rd party アプリに入っている gdiplus.dll が問題ですねえ。

セキュリティなんて気にしない 3rd party は山ほどありますし。

とりあえず gdiplus.dll を検索してみるが吉なのでしょう。

》

爆破犯はワイロで搭乗 ロシア機爆破

(CNN, 9/16)。

》

ハリケーン「アイバン」が米国に接近 フロリダ州で死者2人

(CNN, 9/16)。環境テロ国家 USA にとっては自業自得ではあるものの……。

》

ロシア学校占拠事件関連

》

「すぐに気持ちよくなるから大丈夫だよ」の世界

(高木浩光@茨城県つくば市 の日記)

そして、第六の点は、Gmailにはないが、RFIDタグにはある問題点である。Gmailは一つのサービスにすぎず、信頼できないなら使わないという選択肢があるが、RFIDタグは、RFIDタグを取り付けた事業者を信頼するか否かの問題ではないのである。

RFIDタグが消費財に取り付けられることは、プライバシー侵害のためのインフラが構築されるということである。侵害する主体は、事業者のみならず、詐欺師や隣人までと幅広い。この点が懸念されていることについて、渡辺氏は単に無知なのだろう。

》

RFIDタグの識別マークが登場

(ITmedia, 9/15)。

マークは

AIM RFID Mark Standard Announced

(aimglobal.org) で見れます。なんだかパッとしないマークだなあ。

》

米の空大混乱、原因はミスの重複 異常接近も5件発生

(asahi.com, 9/16)。

FAAによると、無線システムを維持するには所定の点検作業を毎月1回行う必要があるが、職員がこれを怠ったため、システムはプログラム通り自動的に機能を停止した。そこで予備システムを起動しようとしたが、これもきちんと組み立てていなかったため作動しなかった。

なんじゃそりゃ〜。止まる前に警告とか出ないんですか?

》

ホログラムシール卸元逮捕 外登証を偽造 (産経, 9/16)。

》

「イコカ」不正使用 JR駅員60人が無賃乗車

(産経, 9/16)。東でもやってたりする人がいるのかな。

》

新米から有機ヒ素検出

茨城・神栖町の旧軍毒ガス問題

(京都新聞, 9/14)

》

「おれおれ」に専従捜査員50人、警視庁が取締本部

(読売, 9/16)。より精緻に進化しているのか……。

470万円を振り込む直前、不審に思った主婦が夫の携帯電話に連絡して詐欺だと気付き、間一髪で被害は免れた。

call back が有効な対策のひとつであることの証明ですね。

dial up 接続とかと同じ。

「単身赴任しているご主人が……」「大学に通われている息子さんが……」と、家族の状況を把握したうえで電話してくるケースも増えており、「個人情報の流出も被害拡大の背景にある」(同)という。

う〜む……。そこらじゅうからだだ洩れですからねえ。

》

口の粘膜から角膜再生、視力回復に成功

(読売, 9/16)

》

浅間山、噴火続き火山性地震が多発 気象庁注意呼びかけ

(asahi.com, 9/16)

》

3万人の顧客情報窃盗、元ヘルプデスク担当者が有罪認める

(ITmedia, 9/16)。

》

京都府警のWinny突破の手法が、ついに明らかに: 違法ユーザーのパソコンに府警が1対1で接続

(asahi.com, 9/15)。

谷口さん情報ありがとうございます。

》

総合セキュリティソフトの新製品「ウイルスバスター(TM) 2005 インターネット セキュリティ」10月22日(金)より発売開始

(トレンドマイクロ, 9/9)。世の中的にはそろそろ 2005 年なんですね。

黄色い箱の 2005 はこちら: http://www.symantec.com/region/jp/products/index_homecomp.html。

》

エプソンモノクロレーザープリンタ(LP-8300S/F,LP-8400/LP-8600シリーズ)

ご愛用のお客様へ(お詫びと感電防止に関するお願い)

(EPSON, 9/15)。該当製品を所有している場合は、製造番号を確認の上、対応窓口に電話しましょう。混んでるみたいなので、数日後くらいの方がいいかもしれません。

関連: セイコーエプソン:

レーザープリンターに不具合 感電例も、約25万台改修へ

(毎日, 9/15)。

これらのレーザープリンターでは、トナーの粉を用紙につける定着器(用紙排出部の部品)と電源コードが接近しており、製造出荷時や分解修理した際に、電源コードを挟み込んだ事例が確認された。(中略) 同社には、これまでに計39件の苦情・相談が寄せられ、ろう電や感電の事例もあるという。同社では「設計ミスではなく、製造工程・修理段階での人的ミスだ」と話している。(中略) 無償改修を行う。具体的には、電源コードに保護チューブを巻いた上、固定具で固定させる対策を行う。

》

Mozillaの脆弱性報告プログラムに第一回受賞者

(ITmedia, 9/15)。

》

870765: [OL2003] Outlook 2003 迷惑メール フィルタ更新プログラム (2004 年 9 月 14 日) について

(Microsoft)。

Microsoft の多くのソフトウェアに含まれている GDI+

に欠陥。

JPEG 形式画像の処理において buffer overflow する欠陥がある。

この欠陥を利用すると、JPEG ファイルを用いて任意のコードを実行させることが可能。

欠陥のあるソフトウェアは以下のとおり:

| OS |

- Windows XP gold / SP1

- Windows Server 2003

Windows XP SP2 にはこの欠陥はない。

Windows 98 / 98SE / Me / NT 4.0 / 2000 にもこの欠陥はない。

|

| Office |

- Office XP (2002) / 2003 gold

- Office InterConnect Lite

- Office Home Style+ gold

- Project 2002 SP1 / 2003 gold

- Visio 2002 SP2 / 2003 gold

Office 2000 / 2003 SP1、Office InterConnect 2004、

Office Home Style+ SP1、

Outlook Plus! 1.0 / 2.0、

Project 2000 / 2003 SP1、

Visio 2000 / 2003 SP1

にはこの欠陥はない。

|

| 開発系 |

- Visual Studio .NET 2002 / 2003

- Platform SDK Redistributable: GDI+

- .NET Framework 1.0 SDK SP2

.NET Framework 1.1 SDK にはこの欠陥はない。

|

| コンポーネントなど |

- Internet Explorer 6 SP1

- .NET Framework 1.0 SP2 / 1.1 gold

- Windows Journal Viewer (Windows 2000 のみ)

IE 5.01 SP[34] / 5.5 SP2、

.NET Framework 1.0 SP3 / 1.1 SP1 にはこの欠陥はない。

|

| その他のソフト |

- Picture It! 2002 /

version 7 / version 9

- Picture It! デジカメスタジオ Version 2002 / 2003 / version 9

- Picture It! Express version 2002 / 2003 / version 9

- Digital Image Pro version 2003 / 7.0 / version 9

- Digital Image Suite version 9

- Producer for Microsoft Office PowerPoint

Digital Image Suite 10, Microsoft Digital Image Pro 10, Picture It! Premium 10 にはこの欠陥はない。

|

対応するには、修正プログラムを適用するか、あるいは欠陥のないバージョン (SP) にアップグレードすればよい。

Windows Update や Office アップデートを利用すると負担が少なくて済むが、

全ての修正がこれらから入手できるわけではない。

JPEG 処理 (GDI+) のセキュリティ更新プログラムでコンピュータを更新する方法

(Microsoft) に手順があるが、

Windows 2000 や Windows XP SP2 でも .NET Framework があるから「ステップ 1」は飛ばせないと思うし、

「ステップ 3」では何が検査されているのかよくわからないし。

学内向け情報

に私家版の手順を書いてみた。

対応すべきファイル: FAQ より:

SMS は Gdiplus.dll ファイルの存在を検索することができます。このセキュリティ情報に記載されている影響を受けるプログラムおよびコンポーネントについて、バージョン 5.1.3102.1355 以前の Gdiplus.dll のすべてのバージョンを更新する必要があります。 (中略)

Office XP および Project 2002 について、Mso.dll ファイルが存在するかどうかも検索する必要があります。10.0.6714.0 より前の Mso.dll のすべてのバージョンを更新して下さい。Visio 2002 については、Mso.dll ファイルおよび Gdiplus.dll ファイルの存在を検索する必要があります。この理由は、Visio 2002 は、両方のファイルを提供するためです。(Windows XP または Windows Server 2003 は除きます。これらのオペレーティング システムでは Mso.dll ファイルのみを提供します。) Windows XP または Windows Server 2003 オペレーティング システムで実行されていない Internet Explorer 6 Service Pack 1SP1 のインストールについては、Vgx.dll ファイルを検索して下さい。バージョン 6.0.2800.1411 より前の Vgx.dll のすべてのバージョンを更新して下さい。

Windows Update などで「GDI+ 検出ツール」というものが配布されているが、実行しても「あります」「ありません」レベルの答えしか返ってこないし。上記ファイルにあるファイルをひとつずつチェックした方が早いと思う。

スレッド: MS04-028[緊急]:JPEG 処理 (GDI+) のバッファ オーバーランにより、コードが実行される

(hotfix.jp) も参照。

3rd party 製ソフトに含まれる場合もあるようですね……。いやはや。

MSDE 2000 と同じパターンか。

JPEG 処理 (GDI+) のセキュリティ更新プログラムでコンピュータを更新する方法

(Microsoft) には「更新プログラム番号」という記述欄がありますね。

関連:

2004.09.17 追記:

攻撃 JPEG ファイル事例が登場し、アンチウイルス各社が対応したようです。

Microsoft warns of critical JPEG image vulnerability, reports Sophos

(Sophos)

Windows XP SP2 users may still be vulnerable to JPEG flaw

Sophos warns users of Microsoft Windows XP Service Pack 2 that they may still be at risk from the flaw, even though Microsoft has declared the operating system itself does not require an update, as the vulnerability affects programs as well as the operating system.

"Although the Windows XP SP2 operating system is not reported as having the vulnerability, if you are running programs on XP SP2 which contain the flaw - such as Microsoft Office - you could be putting your computer data in danger. It's important that everyone at risk ensures their PC is running the latest security updates," said Cluley.

[Vmyths.com ALERT] Hysteria predicted for 'JPEG Processor' vulnerability

(NTBUGTRAQ)。あらゆる JPEG ファイルをウイルス扱いする人が出てきているのかしら?

問題になるのは、攻撃用に特別に作成した JPEG ファイルだけなのですが。

Re: Alert: Microsoft Security Bulletin MS04-028 - Buffer Overrun in JPEG Processing

(GDI+) Could Allow Code Execution (833987) (NTBUGTRAQ)。

3rd party アプリに入っている gdiplus.dll が問題ですねえ。

セキュリティなんて気にしない 3rd party は山ほどありますし。

とりあえず gdiplus.dll を検索してみるが吉なのでしょう。

2004.09.20 追記:

835322: グローバルに提供される side-by-side アセンブリを適用しないアプリケーションは、マイクロソフトのソフトウェア更新プログラムで修正される問題に対して脆弱になる可能性がある (Microsoft)。

上記 Sophos の言い分は、この話かもしれません。

2004.09.24 追記:

crash する exploit

だけでなく、コマンドを実行する exploit が登場しています:

これを受けて、ISS から警告が出ています。

手元のアンチウイルスものを試したところ、

- マカフィー VirusScan Enterprise 7.1.0 + DAT4394

- トレンドマイクロ ウィルスバスター 2004、

エンジン 7.100 + パターン 2.178.00

- シマンテック Norton AntiVirus 2004 + 定義ファイル 20040923.035

は、上記 exploit で作成された JPEG ファイルを全て検出しました。

[memo:7805]

によると、

- Dr.Web ver. 4.32.1 + drwtoday.vdb(9/24 16:03)

でも検出するそうです。一方、

- NOD32 1.876 (20040924)

- Sophos AntiVirus 3.85 + latest IDEs

- ClamAV 0.75.1 + main.cvd 27, daily.cvd 503

- kaspersky AntiVirus Personal 5.0.149 + data 2004/09/24 18:01:30

は何も検出しませんでした。

(追記: NOD32 1.876 (20040924) は当該 JPEG ファイルを検出できます。ただし、「検査対象ファイルの拡張子リスト」に JPEG ファイルを追加するか、あるいは「全てのファイルを検査」に設定する必要があります。「2004.09.25 追記」を参照)

News from the Lab

(F-Secure) Thursday, September 23, 2004 によると、JPEG Downloader 1.0 というものも登場しているようです。しかし F-Secure AntiVirus は、

JPG Vulnerability Exploit (F-Secure) によると

F-secureは、将来のデータ・ベース更新に、この脆弱性のための総括的な検知を加えることを計画しています。

だそうで、「準備中」という状況のようです。

トレンドマイクロからは次の文書が公開されています。標準状態では JPEG ファイルを検査しないので設定を変更しましょう、という内容のようです。これらを利用している場合はご注意を。

Macromedia からは次の文書が公開されています。Macromedia 製品には、この欠陥の影響を受けるものは存在しないそうです。

SANS ISC から GDI Scan が公開されています。わかりやすくていいです。

JVN の TRTA04-260A:

Microsoft Windows JPEG コンポーネントにバッファオーバーフロー

はなかなか興味深いです。

MS04-028 な JPEG 画像

(B-) の独り言, 2004.09.24)。興味深いですね。

2004.09.25 追記:

Itagaki さんから (ありがとうございます):

表題の件のPOCで作成されたファイルをNOD32 1877(040925)で試してみましたが検出するようです。

ただし、NOD32の既定ではJPGファイルは検出対象外なので、拡張子を追加するか、全ファイルを検査対象にする必要があります。

手元の NOD32 でも確認できました _o_。

サポート情報に書いておいてほしいなあ > canon-sol.jp。

2004.09.29 追記:

さらなる exploit が登場し、さらには、exploit jpeg ファイルが

netnews に投稿された模様。

stm_d さんから (ありがとうございます)

[OFF2003] 複数の GDI+ セキュリティ更新プログラムをサイレント インストールするためのバッチ ファイルの作成方法および使用方法

http://support.microsoft.com/default.aspx?scid=kb;ja;885885

の下の方にに密かに書いていますが

Visio Viewer も該当するようです。

が Vewer の対策方法はまだ書いていないようです。

確かに……。個別の更新プログラムを適用すればいいのかなあ。

GDI Scan (SANS) ですが、

GDIPLUS.DLL更新プログラム UpdateGDI+ (アメリカ生活情報) というソフトが公開されています。

なお、Sophs AntiVirus は

Exp/MS04-028

で対応したようです。

2004.10.01 追記:

2004.10.06 追記:

2004.10.14 追記:

ClamAV

0.80rc4 が出ています。手元で試してみたところ、

0.75.1 では検出できない MS04-028 攻略 JPEG ファイルをきちんと検出できることを確認できました。

2004.10.13 付で MS04-028 が改訂されています。

Windows XP SP2 上の Office XP、Visio 2002、Project 2002 に対する、

改定版のセキュリティ更新プログラムが登場しています。

最初のセキュリティ更新プログラムは、うまく適用されないことがあった模様です。

具体的には、%Programfiles%\Common Files\Microsoft Shared\Office10\Mso.dll が正しくアップデートされなかったようです。

改訂版では、この問題が修正されています。

自動更新や Windows Update、

Office Update

で適用できるそうです。

FAQ

の「9 月に提供された Office XP のセキュリティ更新プログラムをインストールしましたが mso.dll のファイルバージョンが古いままでした。何か問題がありますか?」も参照。

MS04-028 Enterprise Update Scanning Tool が登場しています。

関連: 米MS,JPEGファイル処理のセキュリティ・ホールをチェックする企業向けツールを公開

(日経 IT Pro, 2004.10.13)

Windows 2000 用の Windows Journal Viewer 更新プログラムが登場しています。MS04-028 からダウンロードできます。自動更新や Windows Update からも適用できます。

FAQ

の「Windows Journal Viewer 用の更新プログラムが 2004 年 10 月 12 日 (米国日付) にリリースされたのはなぜですか?」も参照。

2004.10.20 追記:

885920 - MS04-028 Enterprise Update Scanning Tool の入手方法および Systems Management Server を使用している環境での使用方法

(Microsoft)。

2005.01.19 追記:

SYM05-002:

シマンテックが Microsoft の Graphic Device Interface Component (gdiplus.dll) の更新を完了

(シマンテック, 2005.01.18)。

シマンテック製品に含まれている gdiplus.dll は、この欠陥の影響を受けるような方法では使われていないものの、 gdiplus.dll を最新のものに更新するための更新プログラムが用意された模様。

具体的には、対象となるのは LiveUpdate クライアントで、用意されている更新プログラムは LiveUpdate をバージョン 2.6 に更新するためのもの。

2005.01.31 追記:

マイクロソフト、“GDI+”脆弱性を修正した「PowerPoint Viewer 2003」を公開

(窓の杜, 2005.01.28)。

Office 2000 / XP (2002) / 2003、Works Suite 2001 / 2002 / 2003 / 2004

に欠陥。これらに付属する WordPerfect 5.x コンバータに heap overflow する欠陥があるため、攻略ファイルにより任意のコードを実行させることが可能。

CVE: CAN-2004-0573

修正プログラムが配布されているので適用すればよい。

Mozilla 1.7.3 / Firefox 1.0 Preview Release / Thunderbird 0.8 が出ています。

修正された欠陥の詳細については、

Firefox Preview Release / Mozilla 1.7.3 / Thunderbird 0.8 で修正済み

(Mozilla における既知の脆弱性) を参照してください。

関連: [SA12535] Netscape Multiple Vulnerabilities

(secunia)。Netscape 7.3 (?) はいつ出るんでしょうね……。

2004.09.13 に、BEA WebLogic 関連で Advisory が 9 個ほど出ているようです。

WebLogic な人は参照しておきましょう。

それにしても、text/plain で返すのはやめようよ…… > BEA。

》

Microsoft、仮想サーバーソフト「Microsoft Virtual Server 2005」発売

(Internet Watch, 9/14)。

》

ISSKK から「アンケートにご協力ください」

というメールが来たのでアンケートにご協力してみたが、

UNIX 上の mozilla からご協力すると、最後の最後で文字化けした画面が表示された。こういう例って多いような気がする。

》

Reiser4のファイルセマンティクス:オープンソースには好機

(japan.linux.com)。うーむ。結局は、全てのアプリが Reiser4

の名前の使い方に対応しないとだめなのでは。

特定の plugin 経由での名前の使い方しか使わない、ことをアプリが指定できればいいと思うけど、そういうことはできるのかな。

》

「NECソフト インターネット・エチケット教室」の開催について

(NEC ソフト, 9/13)。日本ガーディアン・エンジェルスと NEC との共催。

10 月〜12 月、新潟、埼玉、静岡、長野、東京で。

》

マイクロソフトのSender IDに関する提案が否決に

(CNET, 9/14)。

米Microsoftの送信者認証技術「Sender ID」にオープンソース陣営が反発する理由

(日経 IT Pro, 9/10)。

》

人体通信の実用化に成功──松下電工が販売開始

(ITmedia, 9/13)。「信号が外部に漏れないセキュリティ性」という言葉には違和感を感じるのだが……。人体を伝送路として使う、という意味しかないのに。

》

MD5 Online Cracking:

using Rainbow Tables (passcracking.com, info from けんのぼやき)。

》

spam 対策

(moin.qmail.jp)。

》

言論の自由とセキュリティコミュニティ

(@IT, 9/1)

セキュリティコミュニティの参加者は、ほかのコンピュータ/ネットワーク系のコミュニティと同様にMLやBlogで活発に活動しているが、不思議なほどflame(感情的ないい争い)を見ない(皆無ではないだろうが)。これはどうしたことだろうか?

セキュリティ方面はオープンソース方面とは違って宗教論争にはなりにくい、という要素はあると思うけど、

一部しか見ていないからそう見えるだけ、な気も。

》

新防衛大綱素案、陸自常備定数7千人増 装備削減は小幅

(asahi.com, 9/14)。世の中は Goodbye MD だけど自衛隊は Welcome MD なんですよね。

この MD がまた高いんだこれが。

(MD 違い)

》

「大量破壊兵器、見つからないだろう」米国務長官が断念

(asahi.com, 9/14)。「大義なき戦争」最終決定。

》

食

BSEで米牛肉輸入停止から9カ月 なぜ消えぬ牛タン /宮城

(毎日, 9/11)。

》

日本銀行金融研究所 貨幣博物館: 第6回企画展

あたらしい日本銀行券

(日本銀行金融研究所, info from SecuLog)。地方巡業してほしいなあ。

》

ロシア学校占拠事件関連

- 惨事の裏、残る「疑問」 ロシア学校占拠事件

(asahi.com, 9/4)

- 検証 突入の瞬間…「午後1時 2度爆発」焦点

(読売, 9/5)。興味深い。

- 「救出作戦に不備」と英紙が指摘 ロシア学校占拠事件

(asahi.com, 9/5)。興味深い。

- 情報抑える露当局

(読売, 9/4)

- 学校テロで政権への顔色うかがうロシアメディア

(asahi.com, 9/6)

- イスラエル首相、テロ対策でロシアとの共同歩調強調

(asahi.com, 9/6)

- イスラムへの偏見懸念、アラブ諸国が学校占拠テロ非難

(読売, 9/6)

- モスクワで13万人の反テロ集会 国民結集を演出

(asahi.com, 9/7)

- 悲劇の引き金家族の銃撃? 露紙報道

(読売, 9/7)

- 学校占拠で特殊部隊犠牲者11人、人質解放で最多

(読売, 9/8)

- 床にすし詰め、頭上に爆弾 武装集団撮影のビデオ公開

(asahi.com, 9/8)

- ロシア学校テロ事件、体育館爆発は偶発的 検事総長報告

(asahi.com, 9/9)

- 検事総長報告 「皆ここで死ぬ」犯人は玉砕覚悟

(読売, 9/9)

- <露学校占拠>犯人側「やめさせて」と電話 突入直後に

(毎日, 9/9)

- 改修中の映画館に爆発物 独立派がテロ計画か

(共同 / goo, 9/9)

- 北オセチア共和国閣僚、総辞職 学校テロの責任取り

(asahi.com, 9/10)

- テロリストの基地 他国でも先制攻撃

(読売, 9/10)

参謀総長は「我々は、世界のいかなる地域であろうと、テロリストの基地を先制攻撃でせん滅するためにあらゆる行動を取る」と述べた。

- ロシアの対テロ先制攻撃 グルジア内に標的

(読売, 9/11)

- ロシア大統領、中央集権を強化 首長の直接選挙廃止へ

(asahi.com, 9/14)

- 露外務省、独立派サイト閉鎖を要請

(産経, 9/14)

駐ロシアのリトアニア大使に対し (中略) 外務省は「閉鎖しないのなら、ロシアに対する露骨な敵対行為と見なす」などと警告した。

対テロを口実に、ソ連復活の模様。(BGM: 帝国マーチ)

- チェチェンニュース Vol.04 No.31: イングーシ共和国前大統領・ルスラン・アウシェフへのインタビュー

(チェチェンニュース, 9/14)。極めて興味深い。

少々長いが引用する:

アウシェフ:時間的にはその通りだ。昼までは全て正常だった。死体を回収に行かせた。21名の死体が横たわっていたから。グツェリーエフ(現地本部の要員?)が彼らと(テロリストたちと)話しあった。車に医師を乗せて5人で行くことに合意したんだ。その時に、向こうの建物の中で爆発音がした。女性が飛び出してきて、誰かが、何かに引っかかったと叫んだ。紐だか、電線だか、そんなものに戦闘員の一人が引っかかって、爆発が起こったんだ。われわれの方も何が起こっているのか、確かめようとした。そしたら、射撃が始まった。次々といろんなことがね。

NV:射撃というのは校内からですか?

いや、校内で起こったのは爆発だ。そして子どもたちが飛びだしてきた。それより前に私が校内に入って、見たときには、体育館内は女性と子どもがすし詰め状態だった。爆発が起こって、人々が出口に殺到して、その後は大混乱だ。

われわれは射撃を止めさせようと思った。で、電話をした。彼らはこう言った。「こっちは撃つのをやめた。撃っているのは、そっちだ」と。こちらも「一切撃つな、射撃止めろ」と命令を出した。ところが、馬鹿なことに軍でも犯行グループでもない、「第3勢力」がいたのだ。そんな連中が、一体なぜあそこにいたのか、それは今、調べているところだが、自動小銃などを手にした「自警団」の様な連中が、自分たちで人質を解放しようとした。そして彼らが学校に向かって撃ったのだ。ということで、公式な部隊は撃たなかったし、占拠者も撃たなかった。

われわれは互いに怒鳴りあっていた。「誰が撃っているんだ?」学校の中にいる連中は「もうダメだ、ならば自爆だ」で、自爆した。彼らは突入と解釈したのだ。自爆があって初めて、こちら側でも突入命令が出た。

これを読む限りでは、1 回目の爆発は事故、2 回目は占拠者が「突入」と解釈したことによる自爆。

準備された「突入」では全くなかった。

『「自警団」の様な連中』というのは、読売記事にある『父兄、住民による「父親義勇部隊」』のことだろう。このような者を周囲から排除できていなかったというのは、基本中の基本すらできていなかったわけで、ロシアの治安当局って……。

■

Samba 3.x に DoS 攻撃を受ける欠陥

(Full-Disclosure ML, Mon, 13 Sep 2004 23:47:16 +0900)

Samba 3.x に DoS 攻撃を受ける欠陥。

正式アナウンス: Samba 3.0 DoS Vulnerabilities (samba.org)。

Samba 3.0.7

で修正されている。

fix / patch:

MIME 規格のあいまいな点を突くような MIME メールを送ると、いくつかのプロダクトでは、ブロックすべきものを通してしまう模様。

アンチウイルスなどのコンテンツチェッカ / フィルタ系列も含め、mail 関連のあらゆるプロダクトをテストすべきなのだろうが、残念ながら、現在リストされているベンダーはあまりに少ない。たとえば「Microsoft」や「Red Hat」「Google」という文字が見あたらないのはどうしたことなのか。

日本では JVN で NISCC-380375

MIME に関する複数の脆弱性としてまとめられているが、ここにおいても、リストされているベンダーはあまりに少ない。国産の mail 関連ソフトは少なくないはずなのだが。登録しましょう。

CVE:

2004.09.28 追記:

Advisory

の Revision が 1.4 になっています。

》

気象庁の津波情報システムに不具合、一時送信不能に

(読売, 9/6)。まずすぎます。

》

鳥インフルエンザ:

タイで子ども4人 同様の症状で入院

(毎日, 9/13)

》

個人情報保護、厚労省などが指針素案 (asahi.com, 9/13)

》

道警裏金問題、裏金の総額は約11億円

(asahi.com, 9/13)

》

国内BSE12頭目を確認 熊本県の62カ月齢

(asahi.com, 9/13)

》

韓国核話

》

関電 美浜原発で蒸気噴出、死者 5 人関連

- 三菱重工、北電・泊原発での配管検査漏れを関電に伝えず

(asahi.com, 9/3)

- 関電、美浜1号機も肉厚不足のまま運転 停止予定早める

(asahi.com, 9/4)

- 美浜原発の別系統配管も破裂寸前、肉厚1・8ミリ

(読売, 9/6)

- 別の配管も減肉し破損寸前 美浜3号機で保安院報告

(asahi.com, 9/6)

- 三菱重工が検査台帳「ヤミ修正」 美浜と別の2原発で

(asahi.com, 9/7)

- こんどは美浜1号で、

国の基準以下に配管が減肉しているのを隠し続け、今も運転継続 /

関電は即刻、美浜1号の運転を停止せよ!

美浜1号の不正運転の責任を明らかにせよ!

高浜2号、大飯4号の運転再開糾弾

(美浜の会, 9/4)

- 今度は大飯2号で、2次系配管曲がり部の主要点検箇所で /

点検リストには載っていたが、運転開始以来25年間1度も検査せず /

保安院は、ただちに、全ての原発の検査実態を公開せよ /

9月中の「中間報告」による事故の幕引きを許すな (美浜の会, 9/7)

- 2次系管理指針破綻の事実から目をそらすな

(美浜の会, 9/8)

- 美浜3号機事故の背景−老朽炉にムチ打つ、修繕費削減・定検短縮:

関西電力による経済性最優先の危険な原発運転の実態

(美浜の会, 9/13)

- 高砂火力発電所:

配管2カ所で肉厚不足 兵庫

(毎日, 9/14)

- 火力発電所:

配管の肉厚管理、大半で行わず

(毎日, 9/14)

》

NAVDefUpdateService:

Norton AntiVirus, Symantec AntiVirus のウイルス定義を最新の状態に更新するWindowsサービス

(vector.co.jp)。すばらしい。

》

セキュアなWeb構築の秘訣

〜クロスサイトスクリプティングは思わぬ個所に巣食っている(1)〜

(日経 IT Pro, 9/7)。

》

Topic: Security Update 2004-09-07 killed ftp

(discussions.info.apple.com, info from [macosx-jp:17896])。

Security Update 2004-09-07 をインストールすると、ftp サーバが腐るそうです。

》

マイクロソフト セキュリティ ニュースレターのご案内

(Microsoft)。日本語版 第 1 号は 9/29 配信予定だそうです。

》

トレンドマイクロねた

8/10 にトレンドマイクロに送った解析依頼物が、9/9 になってようやく「TROJ_BAGLE.AC として検出可能になりました」と返答があった。うーん。ウイルスバスタークラブではこんなもんなのでしょうか。企業向け窓口じゃないとだめなのかな。

》

9月18日 緊急報告:「チェチェンで何が起こっているのか」

(チェチェンニュース)。東京・文京区民センター3C会議室、だそうです。

》

Windows XP SP2上におけるVirusScan ASaPのRumor機能(ルーモア機能)に関する注意点

(McAfee)。2.8.1 で解決 (強制的に例外ルールを追加) するそうです。

》

“WindowsXPSP2にVirusScanEnterprise7.1(以下VSE7.1)をインストール後、自動アップデート時のイベントログにDCOMエラー ID10021が表示されます

(McAfee, 9/10)。手元でも出てます。VSE8.0i では出ないのですか。

VSE8.0i を試してみないとなあ。

》

Windows TIPS: キャッシュされたログオンを無効にする

(@IT, 9/11)

》

ポルノサイト遮断義務付けの州法に違憲判決

(ITmedia, 9/11)

》

パソコンで「ケナフ繊維強化バイオプラスチック」を採用

(NEC, 9/10)

この資源枯渇と地球温暖化対策として、廃プラスチックの利用を促進するとともに、石油を使用しない植物由来のバイオプラスチックへの移行が注目されていますが、(中略)

2010年までにパソコンの筐体に使用するプラスチックの約10%を植物由来のバイオプラスチックに置き換えていく所存であります。

》

社員監視時代,始まる

(日経 IT Pro, 9/13)。日経コンピュータ本誌の記事は今ひとつツッコミ不足な気が。

》

Sender ID / spam 対策関連

[janog:05717] 迷惑メール対策に関する技術交流会のお知らせ(再送)、というメールが流れているなあ。参加したい〜 (無理)。

》

Windows XP SP2 関連

》

Microsoft、一部顧客のみにセキュリティ情報を事前通知

(ITmedia, 9/11)。9 月の Windows Update の日は 9 月 15 日です。

「現時点では脆弱性の深刻度や詳細に関する追加情報はなく、さらなる情報は2004年9月14日まで提供されない」

9/14 というのは USA 時間だろう。この程度の先行通知であれば、広く ITpro 一般に公開してもよいような気がするのだが……。

》

MS、Tabキーでリンクを見つける手法の特許取得

(ITmedia, 9/11)。なんじゃそりゃあ……。USA もうダメぽ。

MSが「Tabキーでリンクを探す機能」の特許を取得

(slashdot.jp)。

「Tabキーでリンクを探す」技法の特許、MSはどう使うのか?

(ITmedia, 9/13)。

》

脆弱性関連情報に関する届出話:

》

第10回 情報セキュリティセミナー - Advanced IT Security Seminar 2004 -

開催のご案内

(IPA, 9/7)。全国行脚。

会場では

情報セキュリティ読本

を販売する模様。

》

ライブドア、ウイルス対策ソフト「Panda Titanium Antivirus」発売

(Internet Watch, 9/10)。ライブドアからですか……。

F-Secure Anti-Virus for Microsoft Exchange 6.21 以前 / 6.01 以前、および

F-Secure Internet Gatekeeper 6.32 以前に欠陥。

これらに含まれる F-Secure Content Scanner Server が、

細工したパケットにより remote から DoS 攻撃を受ける。

F-Secure Anti-Virus for Microsoft Exchange 6.30 および

F-Secure Internet Gatekeeper 6.40 で修正されている。

また hotfix が用意されている。

関連: [Full-Disclosure] iDEFENSE Security Advisory 09.09.04: F-Secure Internet Gatekeeper Content Scanning Server Denial of Service Vulnerability。

CVE: CAN-2004-0830

Usermin

1.070 / 1.080 に欠陥。Webメール機能に欠陥があり、特殊な HTML メールにより任意の OS コマンドを実行可能。Usermin 1.090 で修正されている。

fix / patch:

Brocade Silkworm 2800 / 3200 / 3800 などの fiber channel switch に欠陥があり、

特殊な TCP パケットによって DoS 状態となるそうだ。バージョン 3.2 の code で修正されるそうだ。

Star

1.5a09〜1.5a45 に欠陥。cdrecord と同じ問題の模様 (同じ作者だし)。

star-1.5a46 で修正されている。

fix / patch:

cdrtools 2.00.3 に含まれる cdrecord コマンドに欠陥。

suid root でインストールされた場合に、$RSH 環境変数で指定されたコマンドを実行する時に euid=0 を無効化しないため、そのコマンドが root 権限で実行されてしまう。

このため、local user が root 権限を取得できてしまう。

suid root でインストールしていない場合には問題がない。

また cdrtools 2.01a38 で修正されている。

CVE: CAN-2004-0806

fix / patch:

StarOffice 7 / OpenOffice 1.1.2 に欠陥。

一時ファイルを誰でも読めるようなモードで作成してしまうため、local user が

StarOffice / OpenOffice 利用者の一時ファイルを読めてしまう。

StarOffice 7 Product Update 3 および OpenOffice 1.1.3 (まもなく登場予定)

で修正されている。

CVE: CAN-2004-0752。

33357: OpenOffice World-Readable Temporary Files Disclose Files to Local Users

(openoffice.org)。

squid-2.5.STABLE6 以前に欠陥。

NTLM 認証ヘルパーモジュールに欠陥があり、DoS 攻撃を受ける。

NTLM 認証を使っていない場合には、この欠陥は影響しない。

2.5.STABLE6 用の

patch

があるので適用すればよい。

fix / patch:

》

米国牛輸入「20カ月以下」再開を打診へ 厚労・農水省

(asahi.com, 9/10)。日本と USA では BSE 対策全般に違いがあるのだから、単に「20 か月以下」なら USA 産も ok ok という話にはならないはずなのだが。

米国でのBSE発生に伴う海外調査について (農林水産庁, 1/19) にあるような「米国のBSE対策」の問題点は解消されているのか?

米国:BSE高リスク牛が検査なしでレンダリングに

産業最優先姿勢が鮮明に (農業情報研究所, 5/7) という状況は改善されたのか?

米国産牛肉/輸入再開の条件整わず

(日本農業新聞, 9/4):

米国の牛海綿状脳症(BSE)対策の欠陥が次々と明るみに出てきた。日本農業新聞が報道したように、牛の歯による月齢判断で「6カ月の誤差」が生じること、1頭ごとの個体識別の導入にはあと5〜6年かかること、さらに、感染リスクの高い特定部位を、いまだに飼料から完全に排除できない実態など。これらはBSE対策の基本中の基本である。それができないような国からの牛肉輸入は、国民のために絶対にしてはならない。

(中略)

米国にも求めたい。BSE発生国として、やるべき安全対策がまだまだある。まず牛の肉骨粉の豚・鶏、ペットフードへの使用禁止だ。英国の場合、肉骨粉をすべて禁止した後も100頭近いBSE感染牛が見つかった。交差汚染は、それほど恐ろしい。米国では特定部位とダウナー牛(へたり牛)も肉骨粉にしており、これも問題だ。

日本農業新聞の記事を読んだ後は、石原事務次官も関心を示したというアメリカのBSE新検査開発技術とは?

(Sasayama's Weblog, 8/30) も参照かな。

あくまで「月齢20ヶ月検出限界論」にこだわる食品安全委員会事務局の性懲りのなさ (Sasayama's Weblog, 9/9) も。

ESPIO! も 《ESPIO!》 狂牛病と孤発型CJD (9/10) で BSE ねたを出してますね。

滋賀医科大学動物生命科学研究センター 霊長類フォーラム:人獣共通感染症講義 にいろいろあります:

ちょっとぐぐってみると、こんなのもみつかった:

納教授の言う「完璧な対策」を degrade しようとしているわけで……。

しかも USA のような、完璧とはほど遠い状況の国のものを輸入再開しようとしているわけで……。

》

[aml 40991] Fw: [ナブルス通信]ガザ北部への攻撃が拡大

》

ビッグローブ 迷惑メール対策を強化 同時大量送信を制限

(毎日, 9/10)。

》

電子メール傍受裁判:司法省の再審請求を、市民権擁護団体が支持

(WIRED NEWS, 9/10)。

》

ハリケーン『フランシス』の爪跡——電力・通信各社の対応は

(WIRED NEWS, 9/9)。

すごい状況のようですね……。

》

「犯罪者」になるP2Pユーザーが増える?——著作権法案に批判

(ITmedia, 9/10)。「Piracy Deterrence and Education Act of 2004」だそうです。

》

暴力・アダルト・ギャンブルなど未成年に不適切なサイトへのアクセスを遮断!

保護者・管理者も安心な「BUFFALOコンテンツフィルタ」機能 サービス開始!

(Buffalo, 9/9)。うまい商売だと思うけど、フィルタの内容が変なときは文句を言えるのかな。

CYBERIAN は

BlueCoat が買ったんですね。

Q.6:フィルタ対象ホームページのデ−タベ−スは更新されるのですか?

(Buffalo)

データベースの更新は日本/英語専任スタッフの目視だけでなく、アダルト等特にフィルタしたい有害ホームページに関してはコンピュ−タ−による自動判別〜自動データベース登録を行い、新規有害ホームページのいち早いフィルタを実現しています。

なので、referer spam で禁止されたりするんだろうな。

》

RFIDでプライバシーの心配は無用?

(ITmedia, 9/9)

そういう意味では、電話番号を盗まれたりすることよりは、プライバシーの問題はずっと小さいことであって、あまりにナーバスになるという状況は、私としても理解できません。ただ、そのIDにヒモづけて、いろいろな情報が管理されるようになった暁に、そこをどう防御するかは問題だと思います。

ふつうの人はその「ただ、」以下の部分を心配していると思うのだが。

いろいろな情報でなくても、ID と利用者のヒモづけだけで十分心配だと思うのだが。

一方で、今ICタグをビジネスに使おうとしているのは、ざっと言うと、流通の手前の話なわけです。

そうじゃない話もあるようなので、心配していると思うのだが。

》

インターネット事件簿 第16回 Winny開発者の真意が見えない「世紀の裁判」

(Internet Watch, 9/10)。

》

米VeriSign、DNSサーバーの更新間隔を1日2回から数秒ごとに短縮

(Internet Watch, 9/10)。

》

使わなければ安全か? (B-) の独り言, 9/10)

IE 乗り換え派?の人に質問なのですが、別のブラウザをインストールしたとして、OS 上に残っている IE はどうしているんでしょうか?

どうしようもないでしょう。どうしようもないという事実こそが問題の 1 つなのでしょう。

ユーザーが誤って起動できないような仕組みになっていればいいんでしょうけど、動いてしまった場合のリスクを考えるといずれにせよパッチ(セキュリティ修正モジュール)は適用しておかないとアレなんですよね?!。

必須でしょう。

IE のロックダウンが完全であればいいんでしょうけど、私はそんなことやったことないのでわかりません。

「IE のロックダウン」が何を意味するのかよくわかりませんが、IE (コンポーネント含む) を 100% 使わずに済ませることは事実上不可能なので、patch 全部あて + セキュリティ設定強化 + QwikFix インストール、くらいのことはしておくのでしょう。

その上で、ふだんの生活では他のブラウザを使うのがよいと思います。

個人的には Mozilla / FireFox + Policy Manager

がよいと思います。

》

aircrack

2.0 が出たそうです。

》

Steganography Detection with Stegdetect (outguess.org)。

Stegdetect 0.6 が出たそうです。

》

HTTP response split attacks, HttpWebRequest and the NET Framework 1.1 SP1 (Gilles' WebLog, 9/5)。

.NET Framework 1.1 SP1 を適用するモチベーションができたので、Windows Update してインストールし再起動。

》

インシデント対応のポイントは「マインド」と「事前の準備」

(ITmedia, 9/9)。

》

News from the Lab

Thursday, September 9, 2004 (F-Secure)。ふぅむ。

》

ServerProtect for Linux 1.3の既知の制限事項

(トレンドマイクロ)。

》

関連会社の社員を懲戒解雇、日能研が情報流出で

(日経 IT Pro, 9/8)

》

1万台を超えるパソコンで構成された“攻撃用ネットワーク”が確認される

(日経 IT Pro, 9/9)。「10 万台」というニュースが登場するのも、それほど先のことではないのだろうなあ……。

APPLE-SA-0024-09-07 Security Update 2004-09-07

を APPLE-SA-2004-09-07 Security Update 2004-09-07

に修正しました。古暮さん情報ありがとうございます。

もともとは、これ の Subject: がアレなんですけどね。

- Cisco Security Advisory: Cisco Telnet Denial of Service Vulnerability

Advisory が 2.1 版になっている。

Workarounds として

Clearing Hung TCP Connections Using the IOS CLI

や Clearing Hung TCP Connections Using SNMP が追加されている。

》

安易なブラウザ乗り換えは得策ではない〜セキュリティ対策セッション

(Internet Watch, 9/9)。空席が目立つのがちょっと悲しい写真だなあ。

「マイクロソフト製品以外のOSが含まれた環境を本当にActive Directoryで管理できるのか?」

できると思うけどなあ。

「Internet Explorer(IE)は、今後どうなるんですか?」

どうにもならないということですかねえ。

最近一部でIEを捨てて、ほかのWebブラウザに乗り換えることを勧める動きが見られることについて「他のブラウザにも同じようにセキュリティホールが存在する可能性があることを考えると、安易にIEから乗り換えれば問題が解決するということはありえない」

安易に乗りかえても 100% 解決するなんてことはないけど、95%

くらいは解決すると思う。あと、乗りかえると 10%

くらい別の問題が増える (笑)。

「問題はセキュリティホールなどが見つかった場合にどれだけ責任を持って対応できるか、そしてどれだけ情報を出せるかという点にある」

IE / Windows は、シェアがでかすぎて身動き取れなくなっている、というのが実際のところなのでは。

》

「クローン携帯」でサイバーマネー購入の容疑者3人拘束

(朝鮮日報, 9/9)

》

【狂牛病】国のBSE対策で意見交換会 応募者の大半が外食産業関係者に偏る

(2ch.net, 元ネタ: NHK)。

いやあ、すさまじいですなあ。

というか、ふつうの感覚を持っていれば、「21 か月で BSE 検出事例あり」だけど「20 か月までは無検査で ok」とはとてもじゃないが言えんだろう。

「食品に関するリスクコミュニケーション(東京・大阪)-日本における牛海綿状脳症(BSE)対策の検証に関する意見交換会-」の開催と参加者の募集について(お知らせ)

(食品安全委員会) なんてのも出てますね。

9/16 (東京), 9/18 (大阪) だそうです。

20か月以下の牛 検査除外へ

(NHK, 9/10)。いやはや。薬害エイズの教訓という概念はないのかね。

》

ETC事故、4年で2000件…バー開かず・人身も

(読売, 9/3)

》

海底ボーリング調査反対の座り込み再開 沖縄・辺野古

(asahi.com, 9/7)、

辺野古沖の調査開始へ 防衛施設局が発表

(asahi.com, 9/9)、

「着手ノー」辺野古住民座り込み 反発 (asahi.com, 9/9)。

絵に描いたような「たらい回し」だからなあ。

はじまってしまったようですね:

普天間代替地 海底ボーリング調査4カ月半遅れで着手

(asahi.com, 9/9)

》

神恵内の大森大橋 くの字に折れ曲がる惨状 【写真】

(北海道新聞, 9/9)

》

道警裏金疑惑

》

43の北朝鮮寄りサイトが活動中

(朝鮮日報, 9/8)

》

韓国核話

》

国松長官銃撃、元巡査長ら不起訴へ 「供述裏付け困難」

(asahi.com, 9/9)

》

ジャカルタの豪大使館前で爆発、7人死亡

(asahi.com, 9/9)、

車爆弾テロと断定、JI関与か、ジャカルタの豪大使館事件

(CNN, 9/9)。

》

イスラエル軍、ガザ難民キャンプに侵攻

(asahi.com, 9/9)

》

ファルージャ情勢再び緊迫、米軍が3日連続空爆

(読売, 9/9)。

》

チェチェン総合情報 chechennews.org

というサイトがあるのですね。

チェチェンの本を読もう!。

とりあえず「チェチェンで何が起こっているのか」と「チェチェン やめられない戦争」を発注。

》

紀伊半島沖地震、「東南海」抑え「東海」促した?

(読売, 9/9)。

》

被告の量刑、コンピューター任せ 山東省で「電脳量刑」

(asahi.com, 9/8)。中国はすごいな。いろんな意味で。

》

P2P論争に飛び込んだ米著作権局、だがその評価は……

(ITmedia, 9/8)

》

ISO-2022-JP以外の日本語メールも振り分け可能になった「POPFile」v0.22.0

(窓の杜, 9/9)

》

Explorerを別のユーザーとして実行する

(@IT)。手元の Windows 2000 SP4 では、こんな感じでないとうまくいかなかった。

- 制限ユーザーとしてログオンし、runas /user:Administrator cmd.exe を実行する

- 上記で生成した administrator な cmd.exe 上で、サポートツールの

reg.exe を利用し、

reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced /v SeparateProcess /t REG_DWORD /d 1

を実行する

まあ reg.exe じゃなくて regedit.exe とか regedt32.exe とかでもいいと思いますが、ユーザ Administrator と runas /user:Administrator とは違う、みたいです。

》

Sasserワーム作者、コンピュータ破壊容疑で刑事告発

(ITmedia, 9/9)

》

輸入CD規制問題はいま、どうなっている?——公取委で懇談会

(ITmedia, 9/7)

》

ユーザーの“ものぐさ”が変える「監視カメラ」の世界

(ITmedia, 9/6)

》

内部犯行者はこっそりと作業中

(ITmedia, 9/7)。

61%の事件で、内部関係者による犯行は、自動セキュリティソフトウェアによってではなく、古典的な監査手法で発覚したという。(中略) 人間によるきちんとした管理の方がソリューションとして優れている。

》

「端末ID」を表示〜迷惑メールの悪質な手口

(ITmedia, 9/8)。いよいよ来ましたね。

》

「Linux世界では誰も特許を支持しない」とMSバルマー氏

(ITmedia, 9/6)

スティーブ・バルマー氏の世界は、2000年にシアトルで行った年次アナリスト説明会で「Linux支持者は共産主義者のようだ」と発言した時から大して変わっていない。

「GNU GPL 支持者は」と言った方がよいだろう。実際、共産主義なんだし。

ただし、政治の世界での「共産主義」は支配するための道具 (のひとつ)

だが、GNU GPL は、

誰にも支配させないための道具であることには注意する必要があるだろう。

》

DebianもSender IDを拒否

(CNET, 9/7)。

》

http://damedame.monyo.com/

にアクセスできない人は、かわりに

http://damedame.sugi.ru/

にアクセスすると幸せになれる模様です。

だめだめ日記 が SmartFilter にブロックされるようになった

(monyo.com)

も参照。

やまねさん情報ありがとうございます。

APPLE-SA-0024-09-07 Security Update 2003-09-07

についても

APPLE-SA-0024-09-07 Security Update 2004-09-07

に修正しました。_o_

- [rsync-announce] security hole in non-chroot rsync daemon

fix / patch:

- [SA12435] LHA Multiple Vulnerabilities

fix / patch:

- Webサーバー「Apache」のSSLモジュールにセキュリティ・ホール

fix / patch:

- [ANNOUNCE] mod_ssl 2.8.18

fix / patch:

- ウイルスバスターコーポレートエディションにセキュリティ・ホール,“予防ポリシー”を閲覧できる

ちいちゃんさんから (情報ありがとうございます):

> よくわからないのだが、管理コンソールへは誰でもアクセスできてしまうのだろう

>か。管理コンソールへアクセスできるのが管理者だけなら問題ない気がするし、誰で

>も管理コンソールへアクセスできるのなら、むしろそのことの方が問題な気がするし。

ですが 管理コンソールの機能を使うにはパスワード認証が必要ですが なんとこの脆弱性はOutbreak Prevent Policyの設定ファイルがURLを指定するだけで認証もなしにダウンロードして見ることができます。

かみらさんから (情報ありがとうございます):

たまたま自分の環境にも同様のものがございましたため検証してみました。

そのレビューを以下のページにまとめてみました。

http://nakoruru.jp/index.php?p=26

基本的に管理コンソールと名を打ってますが、ただのhtmlページなのでアドレスがわかれば誰にでもアクセスができます。

そのサーバが外部に公開されていれば、勿論外部からも参照できます。

2.0.50 以前の Apache 2.x に欠陥。Apache 2 に含まれる

mod_ssl に複数の欠陥があり、DoS 攻撃を受ける。

最新の CVS 版では修正されている。

fix / patch:

OpenSSH 3.4 / 3.4p1 以前に含まれる scp に directory traversal な欠陥があり、悪意ある ssh サーバによってファイルを破壊されたりする可能性があるそうな。

OpenSSH 3.5 / 3.5p1 以降で修正されている。

CVE: CAN-2004-0175

fix / patch:

Mac OS X / Mac OS X Server 10.2.8 / 10.3.[45] の最新セキュリティアップデート登場。

古暮涼氏による日本語訳: [harden-mac:0680]。

Mac OS X 特有系としては以下か:

2004.09.14 追記:

APPLE-SA-2004-09-13 Security Update 2004-09-07 v1.1

が出ました (古暮涼氏による邦訳版)。

Topic: Security Update 2004-09-07 killed ftp

(discussions.info.apple.com) の fix の他、Safari のバージョン番号が変更されたそうです。

よくわからないのだが、管理コンソールへは誰でもアクセスできてしまうのだろうか。管理コンソールへアクセスできるのが管理者だけなら問題ない気がするし、誰でも管理コンソールへアクセスできるのなら、むしろそのことの方が問題な気がするし。

2004.09.09 追記:

ちいちゃんさんから (情報ありがとうございます):

> よくわからないのだが、管理コンソールへは誰でもアクセスできてしまうのだろう

>か。管理コンソールへアクセスできるのが管理者だけなら問題ない気がするし、誰で

>も管理コンソールへアクセスできるのなら、むしろそのことの方が問題な気がするし。

ですが 管理コンソールの機能を使うにはパスワード認証が必要ですが なんとこの脆弱性はOutbreak Prevent Policyの設定ファイルがURLを指定するだけで認証もなしにダウンロードして見ることができます。

かみらさんから (情報ありがとうございます):

たまたま自分の環境にも同様のものがございましたため検証してみました。

そのレビューを以下のページにまとめてみました。

http://nakoruru.jp/index.php?p=26

基本的に管理コンソールと名を打ってますが、ただのhtmlページなのでアドレスがわかれば誰にでもアクセスができます。

そのサーバが外部に公開されていれば、勿論外部からも参照できます。

》

Windows XP SP2のデータ実行防止機能「DEP」を調べた

(日経 IT Pro, 9/7)

RC2では,ソフトウエアによるDEPはVisual C++の「/GS」オプションによるものだとされていた。それが製品版では,例外ハンドラのチェックによるものだとされている。製品版SP2でもVisual C++の「/GS」オプションがオンの状態でコンパイルされているが,それを(ソフトウエア)DEPと呼んでいない。

ひょえ〜、そうだったのか。

ここで,「Windowsのシステム・プログラム」とは,どの範囲を指すのか疑問に思うかもしれない。これは,Windowsが内部に持っているリストに書かれたプログラムである。何が書かれているかは公開されておらず不明だが,Internet Explorerが対象外になっていることは,次の(2)のオプションを選んだときに出たDEPの警告ダイアログが,(1)のオプションにすると出なくなったことから確かめられた。

IE は OS ではない、と。

》

chkrootkit

0.44 が出ました。FreeBSD 4.10-RELEASE で false positive になる問題も修正されています。

匿名希望さん情報ありがとうございます。

ports/security/chkrootkit/

も 0.44 になりました。

》

http://www.sourcewear.com/

で ClamAV の T シャツを売りはじめたそうです。

でもデカいサイズしかないなあ。

LHa for UNIX

1.14i 以前に複数の欠陥。

まず FreeBSD ports の patch

(patch-command_buffer と patch-dir_length_bounds_check)

を読んだ方が理解が早いかもしれません。

fix / patch:

》

「インシデントはガッツとやる気で対応せよ」〜歌代JPCERT/CC代表理事

(Internet Watch, 9/3)。

人生気合ダァ!!

》

Sender ID策定メンバーも登場、MSが「迷惑メール対策技術セミナー」を開催へ

(ITmedia, 9/3)。2004.09.10、東京都千代田区、無料。

こんな記事も:

ApacheなどのオープンソースグループがSender IDに懸念を表明

(ITmedia, 9/3)。

The Apache Foundationは米国時間2日、スパム対策標準として提案されている「Sender ID」に関して、Microsoftのライセンス要件が厳しすぎることを理由に、この支持を撤回した。

これについて誰か会場で質問して、結果をどこかで公開してくださいな。

8月30日には、オープンソースのメールサーバ「Sendmail」を開発する同名のグループが、どのバージョンのSendmailにもSender IDの機能を付加できるようなモジュールをリリースしている。「milter」と呼ばれるこのモジュールはオープンソースだが、ユーザはやはりMicrosoftがライセンス契約で課す制限に同意しなくてはならない。

あれ?

sid-milter: Sender ID plug-in for the sendmail MTA

(sendmail.net) は sendmail 8.13.0 以降か Sendmail Switch 3.1.6 以降でしか使えないと思うのですが。

》

顧客情報2431人分、NTTコム社員がパソコン紛失

(読売, 9/3)

厳重な安全対策が施されており、第三者が顧客情報のファイルに到達することは事実上不可能

オリジナル:

お客さま情報を含むノートパソコンの盗難について

(NTTコミュニケーションズ, 9/3)

盗難にあったパソコンは、当社の規程により、パソコンへのパスワード設定など、3重の厳重なセキュリティ対策が施されており、第3者が当該ファイルのお客さま情報に到達することは事実上不可能と認識しております。

「パソコンへのパスワード設定」って、具体的には何を意味するんだろう。

BIOS パスワード?

情報が少なすぎて、これでは顧客は全然安心できないと思うが。

》

英 性犯罪者らをGPSで監視

(NHK, 9/3)

》

防衛庁 統合幕僚監部を新設

(NHK, 9/4)。というか、いままでなかった事の方が、……。

》

最近は、いろんなものが家に来るらしい

ツキノワグマ被害 今年急増

(NHK, 9/4) という話もあるそうで。

》

関電 美浜原発で蒸気噴出、死者 5 人関連

》

[aml 40912] 共和党大会抗議デモで現在まで1200名以上が逮捕。

最終的には 1800 人ほどになったようですね。

いやはや、すごい数です。

》

レッドアラート発令 - 新種ウイルスに対応せよ

(MYCOM PC WEB, 9/3)。

》

ロシア学校占拠事件、特殊部隊突入、人質に死傷者多数。

またしても 100 名を越える死者?!

そもそもロシア政府は状況をきちんと把握・掌握していたのか、とても疑問。

というわけで、こんなの出てます:

……死者は 200 人を越えているようですね。痛ましい。

》

BSE 関連。再開したくてたまらない人達が画策している風味。

》

鳥インフルエンザ、ネコの発症を実験で確認

(asahi.com, 9/3)

》

韓国ウラン濃縮関連

》

山梨大:

手続きせずウランなど核燃料物質保管

(毎日, 9/4)

具体的な情報としては

WinZip 9.0 Service Release 1 (SR-1)

(winzip.com) しかないようだ。

In the course of its internal review and testing, WinZip Computing also identified and addressed some specific cases where security vulnerabilities, including potential buffer overflows, existed in previous versions of WinZip.

(中略)

WinZip 9.0 SR-1 also addresses a buffer overflow issue privately reported by a WinZip user that could be triggered by specially-crafted invalid input on the WinZip command line.

WinZip 利用者は 9.0 SR-1 にアップグレードしましょう。

2005.06.11 追記:

WinZip Local Buffer Overflow (Exploit)。

samba 2.2.11 / 3.0.6 より前に欠陥。FindFirstPrintChangeNotify() なしで

FindNextPrintChangeNotify() を送ることにより、smbd がクラッシュする。

samba 2.2.11 / 3.0.6 で修正されている。

fix / patch:

IBM DB2 8.1 Fixpak 6 以前 / 7.x Fixpak 11 以前に欠陥。

IBM DB2 8.1 Fixpak 7 / 7.x Fixpak 12 で修正されたそうだ。

欠陥の詳細については 2004.12.01 に公表されるそうだ。

2004.12.27 追記:

NGSSoftware が詳細情報を公開した。

かねてより噂の「Oracleデータベースに34件の脆弱性」の話。西山さん情報ありがとうございます。

影響範囲:

- Oracle Database 10g Release 1 (10.1.0.2)

- Oracle9i Database Server Release 2 (9.2.0)

- Oracle9i Database Server Release 1 (9.0.1)

- Oracle8i Database Server R8.1.7

- Oracle Enterprise Manager Grid Control 10g (10.1.0.2)

- Oracle Enterprise Manager Database Control 10g (10.1.0.2)

- Oracle Application Server 10g (9.0.4)

- Oracle9i Application Server Release 2 (9.0.2/9.0.3)

- Oracle9i Application Server Release 1 (1.0.2.2)

次のものにはこの欠陥はないそうだ:

- Oracle Database 10g Release 1 PatchSet 1 (10.1.0.3)

- Oracle Enterprise Manager Grid Control 10g (10.1.0.3) (まだ存在しない)

- Oracle Application Server 10g PatchSet 2 (9.0.4.2) (まだ存在しない)

各種 Oracle への patch は現在作成中だそうだ。

現状では、Oracle 10g Release 1 PatchSet 1 でしか防げないということか。関連:

2004.12.27 追記:

NGSSoftware が詳細情報を公開した。

》

2004念10且30曰 まっちゃ139勉強会(第02回)。

1000 円。

》

全方位的ウイルス対策のすすめ

(ITmedia, 9/1)

このように狭い範囲を狙った、いわば「オーダーメイド」の不正プログラムへの対処も含めた対策は容易ではない。しかし、昨今の情報保護の機運を考えるならば、こうした脅威に対してもそろそろ真剣に取り組み始めてもいいだろう。

「これだ! 豊橋名産ヤマサのちくわ」という解はないので、薄皮を積み重ねるしかないんですよね。

》

NetskyとSasserを作った少年の弁明

(ITmedia, 9/1)

だが、私を本当に震え上がらせるのは、多くの人が当初から彼が行っていることを知っていたにもかかわらず、やめさせなかったという点だ。彼の兄弟や姉妹、それからドイツのローテンブルクにあるコンピュータ科学の専門学校のクラスメートですら、スベンが何をやっているのか知っていた。

うーむ、そういうものなのですか。

》

携帯電話に求められるセキュリティの条件

(ITmedia, 9/1)。利便性追及方面の人には、追及して自滅して頂けばいいのでは。

》

そろそろIEを捨てる時?

(ITmedia, 9/2)。完全に捨てるのは難しいのですが、なるべく使わないようにはできるかと。IE を使うなら、Qwik-Fix Pro (PivX) くらいは入れておきたいと個人的には思う。

ちなみに Qwik-Fix Pro Home を proxy 環境で使う場合は、

proxy 環境下での自動更新 (だめだめ日記) にある設定を行ってから再起動しておく必要があるようだ。

》

Virex 7.5 (appling, 8/22)、

Virex 7.5に問題あり?

(appling, 8/31)。

Virex 7.5 でようやくふつうのアンチウイルスものになるようですが、不具合ありですか……。

》

劇団四季、反日感情のため韓国行き放棄

(中央日報, 8/29)。うーむ。

》

データ流出 診療報酬明細書9000人が業者に 社会保険庁

(毎日, 9/2)。

》

ついに子どもも被害者に? 個人情報流出事件についての考察

(ITmedia, 9/1)。

》

東海地震の災害派遣計画、陸自派遣時期前倒しへ 防衛庁

(asahi.com, 9/2)。

》

京大病院で院内感染か 2人死亡、11人から耐性菌検出

(asahi.com, 9/2)。

》

立てこもり続く 4人死亡か ロシア学校占拠

(CNN, 9/2)、

ロシアの学校占拠、犯人指定の医師が交渉開始

(読売, 9/2)。

》

秋田・大潟村の水田で「塩害」48億円、台風通過で

(読売, 9/2)。こんなことがあるんですね……。風が強かったからなあ。うーむ。

》

浅間山が 9/1 20:02 に噴火。幸い、今のところ大きな被害はないようです。

9月1日20時02分に発生した浅間山の噴火について(第2報) (気象庁, 9/2)

によると、

8/31 の段階で地震回数が増加し、火山活動度レベルが 1 から 2 になっていたようです。そのとき「火山観測情報 第2号」が出ているようなのですが、

火山の資料

(気象庁) にはないようです。

浅間山 火山情報一覧ページ

(気象庁) にも 9 月分しかないし。

よくまとまった、わかりやすい記事だと思います。以下、いくつか。

(5)

Windows XP SP2の新機能(4) セキュリティ面が強化された「Internet Explorer」 - ファイルのダウンロード

ではダウンロード画面での署名確認機能について触れていますが、

[memo:4926] にあるように、

IE 6 の [詳細設定] にある「ダウンロードしたプログラムの署名を確認する」

を有効にしてもそれ的な動作になります。Windows XP SP2 を入れられない人はぜひ。

(6)

Windows XP SP2の新機能(4) セキュリティ面が強化された「Internet Explorer」 - アドオン管理機能

では IE の強化された BHO 管理機能を紹介していますが、

たとえば

BHODemon

のようなものも併用した方がよいと思います。

- IEのドラッグ&ドロップ処理に深刻な脆弱性、XP SP2でも防げず

Qwik-Fix Pro (PivX)

は 2004.09.1 付 (ってたぶん今日) でこの欠陥に対応したそうです。

》

マニラに集積するトレンドマイクロの知能——Trend Labs

(ITmedia, 8/31)。

》

中野サンプラザ:

譲渡交渉の内部情報がネットに流出 中野区が告発

(毎日, 9/1)。

両文書は、同区のLAN(構内情報通信網)で共有され、区職員しか見ることができない。

実は無線 LAN でたれ流しでした……というオチでなければいいのですが。

》

パソコン廃棄時のセキュリティーも安心−ハードディスク内データ消去ソフトを無償提供

(IBM, 9/1)。すばらしい。配布は 9/6 から。

》

情報セキュリティ読本

- IT時代の危機管理入門 -

(IPA, 9/1)。改訂版が 10 月中旬に発売になるそうで。500 円。

》

IPAへのぜい弱性情報の届け出,開始から2カ月弱で67件に

(日経 IT Pro, 8/31)。

》

米国立研、携帯電話に搭載できる超小型の原子時計を開発

(WIRED NEWS, 9/1)。

単三電池で動かせるので、携帯機器に採用しやすい。また、生産も容易で、コストを抑えられる。

NTP サーバに使いたいなあ。

》

ISS、個人情報保護法対策を統合支援するセキュリティコンサルティング

(Enterprise Watch, 9/1)。

》

「Winny」開発の東大助手、無罪主張

京都地裁初公判

(京都新聞, 9/1)。

The Trembling of a Leaf: September 1, 2004

に関連リンクがまとまっている。

》

記者解放求める、仏のデモ拡大

(読売, 9/1)。イラク方面。

》

武装集団が学校占拠、生徒ら人質400人と、ロシア

(CNN, 9/1)、人質400人、3人死亡か 露学校占拠 (サンケイ, 9/1)。今度も「ガスを流して強行突入、ガスの副作用で人質多数死亡」なんてことになるんだろうか。

》

Windows XP SP2が午前0時公開に、システム管理者は社内ユーザーへ緊急告知を

(日経 IT Pro, 9/1)。

ネタ元: Microsoft(R) Windows(R) XP Service Pack 2 セキュリティ強化機能搭載。日本語版の提供を9月2日(木)よりダウンロード開始

(マイクロソフト)。

いよいよ明日 0 時からだそうです。

先行入手できる立場にいる人は、今のうちに入手しておきましょう。

10/1 から郵便局でも get できるらしい:

Windows XP SP2は郵便局でも配布:全国約25000局で

(CNET, 9/1)

なお、トラブった場合は、

875355 - Windows XP Service Pack 2 のインストールが正常に完了しなかった場合に、自動回復機能を使用してコンピュータを回復する方法

(Microsoft) を見ながら削除しましょう。

ふつうの人は WinPE なんて持ってないと思いますけど > Microsoft。

MIT Kerberos 5

に複数の欠陥。

fix / patch:

imlib 1.9.14 以前において、BMP ファイルの取り扱いにおいて buffer overflow する欠陥があるという話。

Bug 151034: buffer overflow in bmp handling

に patch が示されている。

CVE: CAN-2004-0817

fix / patch:

ImageMagick 6.0.5 以前に欠陥。

BMP ファイルの取り扱いにおいて buffer overflow する欠陥があり、6.0.6 で修正された。

fix / patch:

![[セキュリティホール memo]](/%7Ekjm/security/memo/sechole-memo.gif) 私について

私について