セキュリティホール memo - 2005.04

Last modified: Wed Dec 26 11:16:28 2012

+0900 (JST)

このページの情報を利用される前に、注意書きをお読みください。

》

Poderosa

3.0.0 が出たそうです。

》

導入進むマネーロンダリング対策ソフト:一般人も監視対象に

(WIRED NEWS, 4/28)

》

Panda Softwareアンチウイルス製品のデイリーアップデートについて

(Panda, 4/28)

》

スカイダイブしながら『ニンテンドーDS』ワイヤレス対戦

(WIRED NEWS, 4/27)。自由落下というものは、言葉で言うほど自由ではないのですね (C) シャア。

Bluesniper

みたいなものを使えば、もっと長距離からできるかな。でもお互いに狙わないといけないので、自由落下中はかなりたいへんそう。街中でやると、おまわりさんが飛んできそうだし。

》

「そふとはうす」名で大量のスパムメール、海賊版ソフト販売で摘発

(ACCS, 4/27)

》

地方公共団体における個人情報保護条例の制定状況等(平成17年4月1日現在)

(総務省, 4/22)。Ikegami さん情報ありがとうございます。

》

「ウルトラマン」になって怪獣と戦う 新アトラクション

(asahi.com, 4/28)。ライドものだそうです。

まず和歌山県白浜町の白浜エネルギーランドで29日に公開される。

第9回 コンピュータ犯罪に関する白浜シンポジウムにお寄りの際は、ぜひご体験を。

》

さきほど、

尼崎・列車脱線事故で亡くなられた本学理工学部 1 回生・福田和樹さんの

追悼法要

が行われました。TV 局らしき、VTR 機材を持った人が 5〜6 人来ていたのですが、喪服を着ていたのは NHK の腕章を持った人だけでした。NHK も、VTR の人は喪服だったのですが、マイクの人はそうではありませんでした。TV 局の人ってこんなものなのでしょうか。

新聞社らしき、手持ちカメラを持った人も 7〜8 人来ていたのですが、こちらはほとんど喪服でした。

(おがわさんの助言に従って用語を修正: ありがとうございます)

- 横に傾き片輪走行の後、横転脱線か (TBS, 4/28 11:16)。

片輪走行……。マシンハヤブサじゃあるまいし、列車がやっていいことじゃない。

- 「片輪走行」説浮上にJR西日本は

(TBS, 4/28 11:53)。こんな事故自体が「通常ならあり得ない」ので……。

- 「カーブ外側に傾いて走行」 脱線事故で複数住民目撃

(asahi.com, 4/28 15:33)

県警が現場付近の住民から事故当時の事情を聴いたところ、「電車はカーブの外側に傾きながら走ってきた」という複数の目撃情報が得られたという。

現場付近は右カーブになっているため、左側のレールが右側に比べて9.7センチ高くなっており、本来なら内側に傾いて通過する形になる。

- JR西日本に安全向上計画を命令へ 国土交通省

(産経, 4/28 12:51)

- 【暴走快速 尼崎JR脱線事故】(1)焦り (産経, 4/28)。

「日勤教育」は、「教育」の名に値するのか?

JR 西日本という会社は、何か大きく勘違いしていないか?

- 【暴走快速 尼崎JR脱線事故】(2)曲芸的ダイヤ

(産経, 4/28)

- 懲りぬJR西の体質とは ミスした運転士追い込む?再教育

(東京新聞, 4/27)

「旧国鉄時代は『安全は輸送業務の最大の使命である』で始まる安全綱領を毎日、唱えさせられた。現在のJR綱領は『われわれはリーダーカンパニーを目指します』だ」とJR東日本関係者はため息をつく。

「昔は見習い中『全責任は運転席にあり、総裁が乗ってきても運転士の判断が勝る』と同乗する先輩運転士に誇りをたたき込まれた。いまはマニュアル漬け。かつては想定外の事態にも冷静に対応できるよう先輩がわざとオーバーランをして、パニックからの回復を練習させた。いまではあり得ないことだ」

今回の事故について、自殺した運転士の父親は訴える。「背景には職場の余裕のなさがあるのではないか。これを運転士個人の責任に帰したり、『再発させません』という精神論だけで終わらせてはいけない」

- 尼崎・JR脱線 遅れ時加速 県内も

(asahi.com マイタウン神奈川, 4/27)。神奈川県内の鉄道の状況。Mattun さん情報ありがとうございます。

》

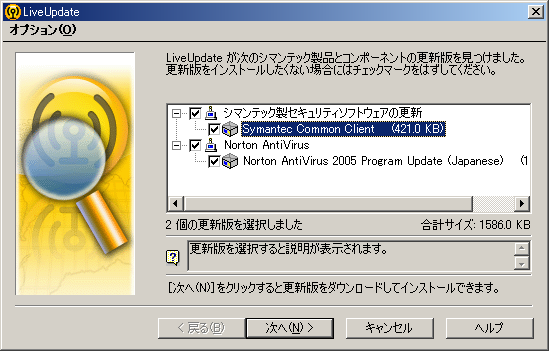

自動アップデートは電子署名検証が必須なのだが…… (高木浩光@自宅の日記, 4/24)。どうなんでしょうねえ。

シマンテックの Windows 用アンチウイルスプロダクトに欠陥。

具体的には、

Symantec Web Security, Symantec Mail Security for SMTP,

Symantec AntiVirus Scan Engine,

Symantec SAV/Filter for Domino NT,

Symantec Mail Security for Exchange, Symantec Norton AntiVirus 2005,

Symantec Norton Internet Security 2005 ,

Symantec Norton System Works 2005 に欠陥がある。

RAR ファイルの検査において、特殊な RAR を展開しようとすると展開コンポーネントがクラッシュしてしまう場合がある。この結果、当該 RAR ファイル内にウイルスが格納されていても検査されないままになってしまう。

修正版がすでに存在する。LiveUpdate 等で最新の patch を適用してあれば、修正された版以降になっているはずのようだ。詳細については

SYM05-007 を参照。

手元の LiveUpdate してある

Norton AntiVirus 2005 のバージョンは 11.0.9.16 になっており、

本件の修正バージョン 11.0.9 を満足している。

2005.04.30 追記:

SYM05-007:

Symantec AntiVirus に RAR アーカイブをバイパスする脆弱性

(シマンテック)。

問題のサイト Googkle.com をちょっと見てみたのですが、確かにいろいろ仕掛けられているようで。いやはや。仕掛けのひとつ

counter.jpg の中身はこんな感じ:

% unzip -l counter.jpg

Archive: counter.jpg

Length Date Time Name

-------- ---- ---- ----

19952 07-09-04 18:03 Counter.class

240 07-09-04 18:03 Gummy.class

0 07-09-04 18:03 META-INF/

71 07-09-04 18:03 META-INF/MANIFEST.MF

902 07-09-04 18:03 VerifierBug.class

3400 07-09-04 18:03 Worker.class

1263 07-09-04 18:03 Xeyond.class

8992 04-24-05 18:52 web.exe

-------- -------

34820 8 files

このうち MANIFEST.MF は

Manifest-Version: 1.0

Created-By: 1.3.0_02 (Sun Microsystems Inc.)

というだけのファイルなのでいいのですが、他は全部アレなファイルです。

Gummy.class や web.exe をウイルス判定しないプロダクトがけっこうあるので注意。

web.exe については、AVG / Dr.Web / F-Prot / Kaspersky / mks_vir / VBA32 / McAfee は検出した。Norton AntiVirus 2005 (20050427.008) や Trendmicro

(Virus Scanner v3.1, VSAPI v7.510-1002 /

Pattern number 2.604.00) では検出しなかった。

2005.05.02 追記:

Handler's Diary April 30th 2005

(SANS ISC) によると、当該ドメインの DNS エントリが削除された模様。

googkle.com の他にもいろいろあったみたいです。

》

qpopper 4.0.7 が出たそうです。なかのさん情報ありがとうございます。

Changes を見ると、from 4.0.5 to 4.0.6 にこんな記述がありますね。

4. poppassd now runs smbpasswd as user, not root, to avoid exploit

25. Process user and spool config files as user, not as root (fix

security hole reported by Jens Steube)

27. popauth now opens trace file as user, not root (fix security

hole reported by Jens Steube); also umask now set.

33. Added code to use mkstemp() instead of our perfectly safe usage

of tempnam() because some compilers issue overly broad warnings

implying that all uses of tempnam() are unsafe. To bypass,

use '--enable-tempnam' with ./configure.

》

JR尼崎駅、1秒単位で遅れ報告 「負担過酷」指摘も

(asahi.com, 4/26)。相対的に安全教育が軽視されたということか。

伊丹駅から事故現場まで、平均120キロで走行

(読売, 4/27) という反応を引き起こしてしまうほどに。

尼崎脱線事故:

急ブレーキで「せり上がり脱線」か

(毎日, 4/27)。

「事故の教訓生かされず」信楽事故遺族会がJR西非難

(読売, 4/27)。というか、JR 西日本には「信楽事故の教訓」という概念自体がもともと存在しないのでは。

JR西日本・南谷会長、関経連副会長職続投の意向

(asahi.com, 4/27)。

関電 + JR 西日本、死亡事故まみれのツートップが続投だそうです。関西の地盤沈下ここに極まれり、という感じでしょうか。

》

侵入傾向分析レポート Vol.4

(LAC JSOC, 4/27) が出ています。

》

ちいちゃんさんから情報をいただきました (ありがとうございます)

先ほどパターンが2.602.00に上がったようなので

せっせとTMCMからプッシュしていたら

「ちいちゃんさん トレンドマイクロから電話です。」

何だろう?

「トレンドマイクロの○○です。先ほど配布した

2.602.00ですが 差分ダウンロードができないので

WANからの配信を停止してください。」

「え すぐに改訂版が出るんですか?」

「今 準備しています。」

しかしすでにプッシュのボタンを押してしまい

普段なかなかTMCMからサーバーまで配布されないのに

こう言う日に限ってほとんどのサーバーがすんなり

あがってしまいました。うちは細い回線で繋がっている

のでとんでもないことになってしまった〜

ちゃんとテストしているのかな〜

すぐにまたパターンが公開されると思います。

情報出ました: パターンファイル 2.600.00 から 2.602.00へのアップデート時における、フルサイズのパターンファイルのアップデートに関して

(トレンドマイクロ)。約 7 MB ですか。「よわり目にたたり目」ですねえ……。

》

セキュリティ更新プログラムの展開に関する頭痛の種 進化した Windows Software Update Services

(Microsoft)。WSUS の解説。WSUS は RC 版公開中。

》

監視系の異常でホストがダウン

---UFJ銀行のATMが利用不可に,フェールオーバーするも処理継続できず

(日経 IT Pro, 4/6)

》

SP1適用に関する互換性情報、不具合報告スレッド

(hotfix.jp)。Windows Server 2003 SP1 に関する不具合情報がまとめられています。

Windows Storage Server 2003 OS搭載のStorageWorks NAS/ProLiant Storage ServerへのWindows Server 2003 SP1はインストールしないでください

(hp) だそうで……。こういう事例は多いのかなあ。

》

明治安田生命の厚顔、「不祥事は語らず、業界団体トップには就任」

(日経 BP, 4/27)

》

DATアップデート実行時にエラー『ウイルス定義ファイルが無効です』が発生する

(マカフィー, 4/27)。

初期バージョンのVirusScan Enterprise7.xではデフォルトのスキャンエンジンが4.2.60である為今回の現象が発生します。

その為、現在弊社ライセンス版ダウンロードサイトに掲載されております新しいVirusScan Enterprise7.1(4.4.00エンジンバンドル版)をダウンロードし、こちらをインストールして下さい。

お、4400 エンジン同梱版の VSE 7.1 パッケージがあるんだ。

あとで入手しておこう。

なんだか old news ですが……

Microsoft Word 2000 (Office 2000), Word 2002 (Office XP), Word 2003

(Office 2003) に 2 つの欠陥。

patch があるので適用すればよい。ふつうの人は

Office Update

を使うのがよいだろう。

- メディア・JRなどLAN障害、ウイルス対策で不具合

今回の事象については、日経 IT Pro の一連の記事がいちばんまとまっている感じです。

あと、こんな記事も:

日本政府ご用達、ですしねえ。

2005.04.26 深夜 追記:

エバ・チェン社長が日本に到着されたようです。

一方、トレンドマイクロのサポート情報が大幅に更新されています。

Windows XP SP2、Windows Server 2003 gold / SP1

は欠陥が高い確率で発現するが、Windows Me や Microsoft Office XP (を塔載した PC)

でも低い確率ではあるが発現する、とされています。

2ch.net では「Windows 2000 だけど発現した」という報告が出ていたけど、こういうことだったのかな。

また、全国無料出張サポートと全国 CD 配布を行うそうです。

- TCP/IP の脆弱性により、リモートでコードが実行され、サービス拒否が起こる (893066) (MS05-019)

副作用情報:

なんだか old news ですが……。

MSN Messenger 6.2 / MSN Messenger 7.0 βに欠陥。細工した GIF ファイルによって任意のコードを実行可能。MSN Messenger 7.0 正式版にはこの欠陥はない。

修正版 MSN Messenger 6.2 が用意されているのでインストールすればよい。

MSN Messenger 7.0 正式版にアップグレードすることで対応するのもよいだろう。

関連:

なんだか old news ですが……

Exchange 2000 SP3, Exchange 2003 gold / SP1 に欠陥。

SMTP サービスにおける、特定の拡張コマンドを処理する部分 (xlsasink.dll) に buffer overflow する欠陥があるため、remote から任意のコードを実行可能。

Exchange 2000 の場合は、無認証ユーザが、

細工した

SMTP 拡張コマンドを使って local SYSTEM 権限を奪取できてしまう。

極めて危険。

Exchange 2003 の場合は、Exchange Enterprise Servers または Exchange Domain Server グループに所属するアカウントで認証された攻撃者が、

細工した

SMTP 拡張コマンドを使って local SYSTEM 権限を奪取できてしまう。

まず認証されることが必要なので、Exchange 2000 と比べると危険性は低い。

patch があるので適用すればよい。ただし、Exchange 2000 用の patch をインストールするには、

SP3 の他、2004 年 8 月公開の Exchange 2000 Server Service Pack 3 以降の更新プログラムのロールアップ

をあらかじめインストールしておく必要がある。

また patch をインストールすると、Exchange 2000 の場合でも、Exchange 2003 と同様の認証が事前に必要となる。

関連:

nProtect:Netizen Ver.2005.4.20.1

より前に欠陥。nProtect:Netizen のアップデート機能に欠陥があり、任意のファイルを任意の場所に保存させるなどの悪業が可能となる。Ver.2005.4.20.1 以降で修正されている。nProtect:Netizen を起動することにより、自動的に更新される。

関連:

nProtect:Netizen については以下も参照:

SAISON CARDホームページにてnProtect Netizenサービス開始 (npro-shop.jp) ですか……。

■

いろいろ

(various)

- メディア・JRなどLAN障害、ウイルス対策で不具合

続報など。@IT の記事が詳しい。

ウイルスパターンファイル2.594.00(日本時間:AM7:33頃公開)へのアップデートにおける、コンピュータのCPUが100%になる現象に関して

(トレンドマイクロ) は随時改訂されている。事象は、ウイルス検索エンジンが 7.5xx

の場合にのみ発生していたようだ。まあ、ふつうは

7.510 を使っているはずなわけなのだが。

原因

Ultra Protect圧縮ファイルを解凍、検索するためのパターンファイルの問題

※原因については、引き続き調査中です。

Ultra Protect というのは、これ

のことか?

さらに続報:

さらに続報 (22:53):

トレンドマイクロのパターンファイル問題、ダブルチェックの不備が最大の原因

(CNET, 2005.04.24 18:56)

しかし一番の問題は、テスト工程に不備があったことだ。通常、パターンファイルを公開する前には製品とOSの組み合わせを確認するため複数のOS上で動作確認を行う。しかし今回はWindows XP Service Pack 2環境におけるテストが人為的ミスにより行われなかった。

また、同社のウイルス対策ソフトには現在7.5.0または7.5.1と呼ばれる検索エンジンが搭載されているが、テストでは7.5.0以前の検索エンジンを利用した。このため、Ultra Protectの圧縮、解凍に関する部分のテストが行われなかった。

あり得ね〜〜〜〜。唖然、愕然。

原因は「二重の人為的ミス」 ウイルスバスター不具合で謝罪

(ITmedia, 2005.04.24 21:06)。一問一答記録あり。

——問題のパターンファイルはどういう体制で開発しているのか。チェックに関するルールはあったのか。

大三川執行役員 十数人のチームで、交代制で動いている。誰がチェックミスしたのかはまだ聞いていない。チェックには厳格なルールを適用しており、ISO9002(国際品質保証規格)にも認定されている。

十数人しかいないのか……。「トレンドマイクロは最近トラブル続きでしたが、品質管理体制のどこかに問題があるのでは、と認識した人はいなかったのか」という質問をした人は、誰もいなかった模様。

【会見速報】「トレンドのリソースを100%使い対処」,ネギCFOが大規模障害を陳謝

(日経 IT Pro, 2005.04.24)

今回の障害は,ウイルスバスターがOS上のファイルをUltraProtectによる圧縮が施されているかどうか判定するプログラムで発生した。特定の条件がそろったOS上のファイルへの検索が無限ループとなってしまうのである。Windows XPのService Pack2で,他のOSより大きな障害が起きる理由については「Windows XPのService Pack2には条件に該当するファイルが多い」(同)という。

「特定の条件」に合致するようなファイルを持つアプリケーションがインストールされている、といった場合には、Windows XP SP2 / Server 2003 でなくても発現するのでしょうね。また、

#727330

(slashodot.jp)

が指摘しているように、デュアルブート環境でも該当しそうです。

- Handler's Diary April 23rd 2005

(SANS ISC)

- ウイルス対策ソフト不具合で謝罪会見

(TBS, 2005.04.24 16:31)。映像あり。

- ウイルス対策ソフト不具合によるシステム障害 販売元の会社に17万件を上回る問い合わせ

(FNN, 2005.04.24 18:08)。映像あり。

- ウイルスバスター不具合、61社で被害確認

(asahi.com, 2005.04.24 21:01)

- トレンドマイクロ製品をご使用のお客様へウイルスパターンファイルに関する問題のご報告とお詫び

(トレンドマイクロ, 2005.04.24)

Windows XP SP 2 / Server 2003 + トレンドマイクロ ウイルスバスター + パターンファイル

2.594.00 の組み合わせで CPU 100% 状態になってしまうため、

いくつもの組織で大規模な障害が発生した模様。

パターンファイル 2.596.00 で修正されている。

報道によると、少なくとも共同通信、朝日新聞、読売新聞、日本経済新聞、産経新聞、信濃毎日新聞、JR 東日本、佐川急便、大阪市営地下鉄、富山市 (期日前投票所) で障害が発生していた模様。

Windows XP SP2 / Server 2003 を採用し、かつパターンファイルも即刻更新しているような組織でだけ影響が発現しているのは、なんとも皮肉な話ではある。

首相官邸や内閣府、外務省などにはトラブルはなく、金融機関の現金自動預払機(ATM)への障害報告もないという。

これらでは XP SP2 / Server 2003 を使っていないのか、あるいはパターンファイルを即刻更新しているわけではないのか。少なくとも ATM 方面はまだまだ NT 4.0 が多いと思うけど。

土曜日だったため、土曜日でも稼働しているような組織 (インフラ系)

でしか表立った障害が発現しなかったようだが、平日であればもっと大規模な状況になっていたと考えられる。正直、このところのトレンドマイクロ方面は不具合が多すぎるように思うのだが、トレンドマイクロ製品を導入・運用している組織の中の人はどのように考えているんだろう。

関連:

2005.04.24 追記:

続報など。@IT の記事が詳しい。

ウイルスパターンファイル2.594.00(日本時間:AM7:33頃公開)へのアップデートにおける、コンピュータのCPUが100%になる現象に関して

(トレンドマイクロ) は随時改訂されている。事象は、ウイルス検索エンジンが 7.5xx

の場合にのみ発生していたようだ。まあ、ふつうは

7.510 を使っているはずなわけなのだが。

原因

Ultra Protect圧縮ファイルを解凍、検索するためのパターンファイルの問題

※原因については、引き続き調査中です。

Ultra Protect というのは、これ

のことか?

さらに続報:

2005.04.24 22:53 追記:

さらに続報:

トレンドマイクロのパターンファイル問題、ダブルチェックの不備が最大の原因

(CNET, 2005.04.24 18:56)

しかし一番の問題は、テスト工程に不備があったことだ。通常、パターンファイルを公開する前には製品とOSの組み合わせを確認するため複数のOS上で動作確認を行う。しかし今回はWindows XP Service Pack 2環境におけるテストが人為的ミスにより行われなかった。

また、同社のウイルス対策ソフトには現在7.5.0または7.5.1と呼ばれる検索エンジンが搭載されているが、テストでは7.5.0以前の検索エンジンを利用した。このため、Ultra Protectの圧縮、解凍に関する部分のテストが行われなかった。

あり得ね〜〜〜〜。唖然、愕然。

原因は「二重の人為的ミス」 ウイルスバスター不具合で謝罪

(ITmedia, 2005.04.24 21:06)。一問一答記録あり。

——問題のパターンファイルはどういう体制で開発しているのか。チェックに関するルールはあったのか。

大三川執行役員 十数人のチームで、交代制で動いている。誰がチェックミスしたのかはまだ聞いていない。チェックには厳格なルールを適用しており、ISO9002(国際品質保証規格)にも認定されている。

十数人しかいないのか……。「トレンドマイクロは最近トラブル続きでしたが、品質管理体制のどこかに問題があるのでは、と認識した人はいなかったのか」という質問をした人は、誰もいなかった模様。

【会見速報】「トレンドのリソースを100%使い対処」,ネギCFOが大規模障害を陳謝

(日経 IT Pro, 2005.04.24)

今回の障害は,ウイルスバスターがOS上のファイルをUltraProtectによる圧縮が施されているかどうか判定するプログラムで発生した。特定の条件がそろったOS上のファイルへの検索が無限ループとなってしまうのである。Windows XPのService Pack2で,他のOSより大きな障害が起きる理由については「Windows XPのService Pack2には条件に該当するファイルが多い」(同)という。

「特定の条件」に合致するようなファイルを持つアプリケーションがインストールされている、といった場合には、Windows XP SP2 / Server 2003 でなくても発現するのでしょうね。また、

#727330

(slashodot.jp)

が指摘しているように、デュアルブート環境でも該当しそうです。

- Handler's Diary April 23rd 2005

(SANS ISC)

ウイルス対策ソフト不具合で謝罪会見

(TBS, 2005.04.24 16:31)。映像あり。

- ウイルス対策ソフト不具合によるシステム障害 販売元の会社に17万件を上回る問い合わせ

(FNN, 2005.04.24 18:08)。映像あり。

- ウイルスバスター不具合、61社で被害確認

(asahi.com, 2005.04.24 21:01)

- トレンドマイクロ製品をご使用のお客様へウイルスパターンファイルに関する問題のご報告とお詫び

(トレンドマイクロ, 2005.04.24)

2005.04.25 追記:

続報など:

2005.04.26 追記:

今回の事象については、日経 IT Pro の一連の記事がいちばんまとまっている感じです。

あと、こんな記事も:

日本政府ご用達、ですしねえ。

2005.04.26 深夜 追記:

エバ・チェン社長が日本に到着されたようです。

一方、トレンドマイクロのサポート情報が大幅に更新されています。

Windows XP SP2、Windows Server 2003 gold / SP1

は欠陥が高い確率で発現するが、Windows Me や Microsoft Office XP (を塔載した PC)

でも低い確率ではあるが発現する、とされています。

2ch.net では「Windows 2000 だけど発現した」という報告が出ていたけど、こういうことだったのかな。

また、全国無料出張サポートと全国 CD 配布を行うそうです。

2005.04.27 追記:

検証プロセス、情報伝達体制……事件がトレンドマイクロに突きつけた課題

(ITmedia, 2005.04.27)

トレンドマイクロでは今年2月より、土日を除く毎日、ウイルスパターンファイルをアップデートする体制をとっていた。だがそれと相前後して、ウイルスの誤検出などのトラブルが何度か報告されている。

大三川氏はこの点について「過去に生じた誤検出の不具合は、テスト時の人為的ミスに起因する今回の問題とは別の問題」とし、連日更新によるスケジュールの過密化がこのトラブルに影響したとの見方は否定した。

しかし、事件を踏まえたプロセス見直しの一環として、誤検出問題についても修正することにしたという。先のサイドエフェクトテストなどはその一環だ。「これまで、危ないものを検出できるかどうかはテストしていたが、既存のシステムにどういった影響を与えるかについてはテストしていなかった」(同氏)。

【続々報】「もう一度チャンスをください」とトレンドマイクロCEOが謝罪会見

(日経 IT Pro, 2005.04.26)

トレンドマイクロのパターンファイル障害−チェンCEOが謝罪

(Enterprise Watch, 2005.04.27)

2005.04.28 追記:

ウイルスパターンファイルに関する問題について (トレンドマイクロ) というページができています。

2005.05.01 追記:

関連記事:

2005.06.27 追記:

》

「内閣官房情報セキュリティセンター」設立,セキュリティ政策/対策の中核的役割を担う

(日経 IT Pro, 4/21)

》

Fwd: (KAME-snap 9012) racoon in the kame project

(freebsd-security ML)。

racoon はこれから

ipsec-tools

の方で保守されるのだそうです。

》

ネット自殺:

志願者特定の手続き明確化 対策会議が提言

(毎日, 4/21)

》

ウイルスバスター コーポレートエディション

6.5 patch 3 というものが 4/25 に出る予定、という情報を匿名希望さんからいただきました (ありがとうございます)。

US のページを見ると、

OfficeScan Corporate Edition v6.5 Patch 3 というのが 2/4 に出ていますね。

README。

》

Microsoft Windows Server 2003 Service Pack 1へのトレンドマイクロ製品の対応に関して

(トレンドマイクロ, 4/21)。

トレンドマイクロ的には対応製品なしだそうです。

》

Kaspersky Lab begins beta testing of three new versions of Kaspersky Anti-Virus for Linux, FreeBSD and OpenBSD

(kaspersky.com)

だそうです。

》

チェック・ポイント、2つのエンドポイント・セキュリティ技術で特許認定を取得

(CheckPoint, 4/20)

》

大型連休期間(4/29〜5/8)における、トレンドマイクロ製品のパターンファイルアップデート時の注意

(トレンドマイクロ)。もう来週なんですね。

大型連休中にクライアントコンピュータやサーバコンピュータを停止しているお客さま

2005年4月15日時点において、差分パターンファイルの数は7世代分となっており、最新のパターンファイルより7世代古いパターンファイルを使用している場合には、差分パターンファイルによるアップデートの対象外となります。

この場合、フルサイズのパターンファイルによるアップデートが行われ、ネットワークトラフィックに影響を及ぼす可能性があります。

負荷話ですか……。

》

急増するウイルス感染のゾンビPC、中国が20%以上を占める〜米CipherTrust

(Internet Watch, 4/21)。誤解を招く題名だなあ。

元ネタ CipherTrust Study Reveals More Than 20 Percent Of New Zombies Originate In China より:

Throughout the month of March and first half of April 2005, (中略) an average of 157,000 new zombies are identified each day, with more than 20 percent originating in China.

最近の中国では 31,400 台/day 以上の割合でゾンビ PC が増えているわけですか……。本当なのかなあ。

》

NTTドコモの顧客情報流出、容疑の元契約社員逮捕

(asahi.com, 4/21)。内部犯行だった模様。

これの話だそうです:

》

892211 - Web フォルダ用のソフトウェア更新プログラム (2005 年 1 月 25 日) について

(Microsoft)。

2005.04.18 付で日本語版の修正プログラムが登場しています。

WebDAV な方はどうぞ。セキュリティ方面はこのあたり:

この更新プログラムを適用することで、Web フォルダのセキュリティが強化され、SSL (Security Sockets Layer) を使用した Web サイトの URL のサポートも追加されます。

》

イベントもの

》

Express5800シリーズおよびiStorage NSシリーズへの 「Microsoft Windows Server 2003 Service Pack 1」 の適用にあたって

(NEC) (typo fixed: 135 さん感謝)

Express5800シリーズ、および iStorage NSシリーズにサービスパックを適用いただくには、Express5800差分モジュール も合わせて適用いただく必要があります。

只今、Express5800差分モジュールを準備しておりますので、今暫くお待ちください。

Express5800差分モジュールは、本ページにて6月上旬より順次公開する予定です。

》

セキュリティの本来の目的は「コアビジネスを動かし続けること」——ISSセミナー

(ITmedia, 4/21)

高橋氏はこれまでの監査の経験を踏まえ、「『ISMSを取得したから大丈夫』『IPSを入れたから大丈夫』といった具合に、何かをすればセキュリティは大丈夫、と考えるケースが多すぎるのではないか」と指摘。それ以上に大事なのは、「セキュリティ施策に対する全体観」と「現状や効果を検証する仕組み」だと述べた。

うーむ。

Plan や Check がないと PDCA ぐるぐるができないじゃないか。

ISMSは生かし続けてこそ意味がある (@IT) わけで。

》

[AML 1218] [key] 辺野古から電話メッセージ ( 4月20日 )。事象継続中です。というか、防衛施設庁は「隙あらば」という活動を継続しているようですね。

》

utf8 patch for sleuthkit and autopsy

(チームチドリ) が出ています。

IE 5.01 / 5.5 / 6 に、新たな 3 つの欠陥。

DHTML オブジェクト メモリの破損の脆弱性 -

CVE: CAN-2005-0553

IE 5.01 / 5.5 / 6 に欠陥。

DHTML におけるオブジェクトやメソッドの実装に欠陥があり、

競合状態が発生。これを利用すると、攻略 web ページや攻略 HTML メールに設置した

JavaScript を利用して、IE 上で任意のコードを実行できる。

関連:

URL 解析メモリの破損の脆弱性 -

CVE: CAN-2005-0554

IE 5.01 / 5.5 / 6 に欠陥。

URL 中に長大なホスト名を記述するとヒープ破壊が発生。

これを利用すると、攻略 web ページや攻略 HTML メールを利用して、IE

上で任意のコードを実行できる。

関連:

コンテンツ アドバイザ メモリの破損の脆弱性 -

CVE: CAN-2005-0555

IE 5.01 / 5.5 / 6 に欠陥。

コンテンツの規制ファイル (.rat ファイル) の処理において

buffer overflow する欠陥が存在。

このため、攻略 .rat ファイルを通じて、任意のコードを実行可能となる。

修正プログラムがあるので適用すればよい。

ちなみに修正プログラムには、セキュリティ修正だけではなく、非セキュリティの修正も含まれている。

非セキュリティ修正も適用したい場合は、897225 - Internet Explorer 6 Service Pack 1 用の累積的なセキュリティ更新プログラムに含まれる修正プログラムをインストールする方法

(Microsoft) に従って作業すること。

含まれている非セキュリティ修正の一覧はこちら: 890923 - [MS05-020] Internet Explorer 用の累積的なセキュリティ更新プログラム

(Microsoft)

- NISCC Vulnerability Advisory ICMP - 532967:

Vulnerability Issues in ICMP packets with TCP payloads

ICMP attacks against TCP (Proof-of-Concept code) (MS05-019,

CISCO:20050412)

- TCP/IP の脆弱性により、リモートでコードが実行され、サービス拒否が起こる (893066) (MS05-019)

Windows Malformed IP Options DoS Exploit (MS05-019)。

- メッセージ キューの脆弱性により、コードが実行される (892944) (MS05-017)

MS05-017/892944

メッセージ・キューの脆弱性により、コードが実行される

(@IT, 2005.04.19) によると、

ただしDA Labで検証したところ、Windows XP SP1/SP1aでは、明示的にMSMQをインストールしていない場合でも、Windows UpdateでMSMQを構成するファイルの一部が検出され、MSMQをインストールしていない環境でも、Windows UpdateでMS05-017の適用が必要だと判定される場合がある。具体的な影響は不明だが、この場合は念のためMS05-017を適用しておいた方が安心だろう。

だそうです。Sugawara さん情報ありがとうございます。

- mixiにCSRF脆弱性「ぼくはまちちゃん!」トラップ

匿名希望さんから (情報ありがとうございます):

Ver.3 に対する対策はいちおうmixiでも

取られたようですが、根本的な対策ではないため、

mixi内での他の箇所に関しては同様の攻撃が通用するとのこと。

http://d.hatena.ne.jp/mixi_love/20050420/p6

なお、mixi ではこれまでに何度も CSRF の脆弱性が発見および報告されていますが、都度、根本的な対策がなされておらず、その場しのぎの対応で終わっています。

私が知っているだけでも

2005年2月 mixi への招待機能で CSRF

http://yamagata.int21h.jp/d/?date=20050217#p04

2005年3月

マイミクシィの強制削除およびコミュニティの強制退会に関するCSRFをmixiに報告するも、中途半端な対策のみ。

2005年4月

マイミクシィのリクエストの強制送信に関するCSRFを

mixiに報告するも返答なし。IPAへ連絡、受理。

というような状況です。

- telnet クライアントに複数の欠陥

Gentoo, Vine, Debian, Heimdal 追加。

- MicrosoftのJetデータベースエンジンに脆弱性、攻撃コードもすでに公開

Exploit-MSJet.gen

(マカフィー)

■

いろいろ

(various)

2005.05.11 追記:

Windows 2000 の Explorer の件は

MS05-024

で修正されました。

》

FF式石油温風機及び石油フラットラジアントヒーターをご愛用の皆様へ お知らせとお願い

(松下電機産業, 4/20)。ホースの経年劣化により亀裂が発生、排気ガスが室内に流入して一酸化炭素中毒事故が発生。死亡事故が発生している:

松下製温風機で中毒事故3件、小6死亡…ホースに亀裂

(読売, 4/20)。

「無料で部品交換等の処置を行」っているそうなので、該当機種を利用している場合はフリーダイヤルに電話しましょう。

》

サーバー攻撃:

FF11、ラグナロクともに障害続く

(毎日, 4/20)。事象継続中のようです。

》

お客様情報が記録されたノートパソコンの盗難について

(トヨタ, 4/20)。あいかわらず盗難事例は多いですね。

》

from WIRED NEWS:

》

国内・海外におけるコンピュータウイルス被害状況調査[2004年]

(IPA ISEC, 4/20)。「国内におけるコンピュータウイルス被害状況調査」報告書にこんな文章がある。

2004 年 1 月から 12 月の 1 年間におけるコンピュータウイルス遭遇経験の有無については、「感染はないが発見したことがある」が 48.0% になっており、「一度でも感染したことがある」(20.9%) と合わせると、68.9% がコンピュータウイルスに遭遇 (発見・感染) した経験があることとなる。

「2004 年 1 月から 12 月の 1 年間」の中で、ウイルスに全く遭遇していないという回答が

31.1% もあるというのは、2004 年の爆発的なウイルス状況を考えるといささか信じがたいのだが……。

これはもしかして、「管理外注先の SIer とか社内の IT 管理担当者はウイルスに遭遇してるかもしれないが、アンケートに答えている『私』は遭遇してない」とかいうケースがかなりある、ということだろうか。

民間企業と自治体の比較をみると、コンピュータウイルス遭遇率 (中略)

は、自治体 (88.7%) が民間企業 (58.8%) よりも約 30 ポイント高くなっている。

これは、自治体の回答者群の方が、民間企業の回答者群よりも現場に近い、ということだろうか。逆に言うと、民間企業回答者群の半数近くは現場とは遠い位置にいる、ということだろうか。

発見に使用したウイルス対策ソフトについては、「ウイルスバスター」が 50.8% と最も多く、他の項目を大きく上回っている、次いで「Symantec Norton Internet Security」(22.2%)、「McAfee VirusScan」(14.1%)、「InterScan VirusWall」(13.6%) 等が続いている。

トレンドマイクロのシェアは高いですねえ。

しかしそれにしては、「2.4.6 ウイルス対策ソフトの選択基準」では「価格」(54.9%) が最も高率、という回答状況は何なのか。

トレンドマイクロはどちらかというと安売りしない部類の会社だと思うのだが。本当の選択基準は「昔からこのベンダーの製品を使ってるから」じゃないの?

あと、組織 (企業、自治体) に聞いているのに「Symantec Norton Internet Security」とコンシューマ向け製品の名前が出てくるのはなぜなんだろう。

》

ソフトウエア等の脆弱性関連情報に関する届出状況

[2005年第1四半期(1月〜3月)]

(IPA ISEC, 4/19)。web アプリ方面の「取扱い不能: 29 件」というのが問題だよなあ。

》

ハッシュ関数に関する研究動向について

(IPA ISEC, 4/20)。「ご報告」はいつごろに予定されているのだろう。

》

TechNet Security Home Page

(Microsoft)。うわ、3 段組になってるし。

》

IPv6アドレスのサービス拡張に伴うJPNIC文書公開のお知らせ

(JPNIC, 4/11)。v6 時代は確実に近づいてきている……んですかねえ。

Windows の TCP/IP 実装に 5 つの欠陥。

patch があるので適用すればよい。なお、Windows Server 2003 SP1 にはこの欠陥はない。

また、patch を適用すると、その副作用として

TCP のウインドウサイズが 64K から

17520 バイトに減少するので注意。参照: 890345 - セキュリティ更新プログラム 893066 は Windows 2000 で TCP 受信ウィンドウの既定のサイズを SP3 以前の既定のサイズ 17,520 バイトに戻す

(Microsoft)。レジストリをいじることにより、SP3 以降のデフォルト値だった

64KB に戻すことが可能。

2005.04.21 追記:

Windows Malformed IP Options DoS Exploit (MS05-019)。

2005.04.26 追記:

副作用情報:

2005.04.27 追記:

副作用情報:

2005.05.17 追記:

Windows (XP, 2k3,

Longhorn) is vulnerable to IpV6 Land attack. (ntbugtraq)。

patch 適用後も、IPv6 については

land アタックが有効である、という指摘。

2005.05.20 追記:

MS05-019 patch には、Vulnerability Note VU#637934:

TCP does not adequately validate segments before updating timestamp value

に対する修正も含まれているそうだ。

また Microsoft Security Advisory (899480)

には、MS05-019 patch が 6 月に再リリースされる予定である、とも記載されている。

KB898060

問題が修正されるようだ。

2005.05.26 追記:

Microsoft Security Advisory (899480) の日本語版が出ました:

マイクロソフト セキュリティ アドバイザリ (899480)

TCP の脆弱性により、接続がリセットされる (Microsoft)

2005.06.15 追記:

改訂版 patch が出ています。適用しませう。

2005.06.17 追記:

改訂版 patch を適用すると、ISS 製品の一部が動作を停止してしまうそうで:

ISS 製品用の patch が出ているので、該当者は適用しませう。

法務省と岡山、山梨、大分の各県が去年から今年にかけて提供した電子申請用のソフトに欠陥があることがわかりました。

ぐぐってみると、このあたりのお話のようです:

どうやらお話は 2 種類あるようですね。

NHK の報道は、後者についてのものだったようです。

また、ぐぐってみると、NHK 報道にはないのですが、こんな話がみつかりました:

2005.05.03 追記:

電子申請システムの点検指示 (NHK, 2005.04.29)。すでに消えてしまっている (T_T)

ので、以下に全文引用させていただきます。

総務省は行政が欠陥のあるソフトを配布していたことは問題だとして、全国の自治体に対し、同じような欠陥のあるソフトを配布していないかどうか来月13日までに点検するよう指示しました。また、内閣官房情報セキュリティーセンターでも各省庁に対し、全国の出先機関が使っている電子申請ソフトの安全性を点検するよう指示しました。

まだ全ての対応が終ったわけではない、ということなんでしょうか。

その割には、いろんな自治体が勝手に情報を出してしまっていて、なかなかアレな気がします。

インシデント対応手順が不明確 and/or 不徹底ということなんでしょうか。

ところで、ソフトウエア等の脆弱性関連情報に関する届出状況

[2005年第1四半期(1月〜3月)]

(IPA ISEC) にこんな文章があるのですが、

2005年第1四半期の届出事例として、Javaアプリケーション(Javaアプレット)のインストールプログラム等がインストール時にクライアントPCのJava環境のセキュリティポリシーを書換えてしまい、結果として、クライアントPCのセキュリティレベルを低下させてしまう、というものが複数ありました。(7)

中略

(7) これらは、クライアントPCにインストールするソフトウエアですが、ウェブアプリケーションを使うためのものであり、そのウェブアプリケーションと独立して起動され、使用されるものではないため、ウェブアプリケーションの一部として捉え、ウェブアプリケーションの脆弱性関連情報の届出として取扱いました。

セキュリティ問題の詳細説明 (やまなし申請・予約ポータルサイト) に

2005年2月16日の10時33分に、IPA(独立行政法人情報処理推進機構)のセキュリティセンタから、e-やまなしサポートセンタ宛に「やまなし申請・予約ポータルサイト」の「お使いのPCの設定」-「ユーザ設定ファイル」でファイルの組み込みを行った場合、セキュリティ上の問題が生じる可能性があるというご指摘を頂きました。

(中略)

セキュリティ問題

電子申請サービスの電子署名を行う場合には、お使いのパソコン上にある資源(署名に必要なファイル等)の利用を行うために、ユーザ設定ファイルの組み込みを行っていただいています。

そのユーザ設定ファイルの1つとして、「java.policy」ファイルの組み込みを行っていただいていますが、2005年2月16日以前の「java.policy」ファイルの記述内容に誤りがありました。

2005年2月16日以前にユーザ設定ファイルの組み込みを行ったパソコンで、悪意のあるサイトを訪れた場合に、ユーザ名、ローカルファイルの盗み出し・破壊、任意コードの実行、ウィルスへの感染等が発生する可能性があることが判明しました。

とあるので、これがその話なんじゃないのかなーという気がします。

しかしこの話の場合、影響範囲が当該 web サイトに限られるわけではないのですから、「ウェブアプリケーションの脆弱性関連情報の届出として取扱いました」というのはちょっとまずいのではないかと思います。

Windows 2000 / XP / Server 2003 に欠陥。

Windows Kernel に 4 つの欠陥がある。

patch があるので適用すればよい。

2005.04.27 追記:

そういえば、不具合情報があったのでした。

2005.05.27 追記:

You receive a "STOP 0x0000001E" error after you install security update MS05-018 on a Windows 2000-based computer (Microsoft)。サポート経由で hotfix を入手可能らしい。

Mac OS X 10.3.9 Update には複数のセキュリティ修正が含まれている、という話。

Mac OS X 10.3.x 利用者は Mac OS X 10.3.9 にアップグレードすればよい。

なお、Mac OS X 10.3.9 をインストールすると、Java がうまく動かなくなる事例が発生している模様。該当する場合は

Java and Safari issues after updating to Mac OS X v10.3.9

(Apple) を参照して対応されたい。

Java Update 1.4.2 Update 2

および / または

Security Update 2005-002 の適用により解決する模様。

Windows 2000、Windows XP SP1 に欠陥。

Microsoft Message Queuing (デフォルトではインストールされていない)

に buffer overflow する欠陥があり、remote から任意のコードを local SYSTEM 権限で実行可能。ただし、「MSMQ HTTP メッセージの配信のコンポーネント」にはこの欠陥はない。攻略可能なのは RPC 経由のみ。

なお、Windows XP SP SP1 や Windows Server 2003 にはこの欠陥はない。

patch があるので適用すればよい。

関連:

2005.04.21 追記:

MS05-017/892944

メッセージ・キューの脆弱性により、コードが実行される

(@IT, 2005.04.19) によると、

ただしDA Labで検証したところ、Windows XP SP1/SP1aでは、明示的にMSMQをインストールしていない場合でも、Windows UpdateでMSMQを構成するファイルの一部が検出され、MSMQをインストールしていない環境でも、Windows UpdateでMS05-017の適用が必要だと判定される場合がある。具体的な影響は不明だが、この場合は念のためMS05-017を適用しておいた方が安心だろう。

だそうです。Sugawara さん情報ありがとうございます。

ソーシャルネットワーク mixi に

Cross-Site Request Forgeries (CSRF; クロスサイト・リクエスト偽造)

欠陥があった模様。

輪王さん情報ありがとうございます。

現在は「はまちちゃん ver 3.0」を含め対応されているようです。

ソフトウエア等の脆弱性関連情報に関する届出状況

[2005年第1四半期(1月〜3月)]

(IPA ISEC) に「クロス・サイト・リクエスト・フォージェリ」という言葉が出ていて、個人的には「それは何?」状態だったのですが、こういうものだそうです:

世の中いろいろあるんですね。

2005.04.21 追記:

匿名希望さんから (情報ありがとうございます):

Ver.3 に対する対策はいちおうmixiでも

取られたようですが、根本的な対策ではないため、

mixi内での他の箇所に関しては同様の攻撃が通用するとのこと。

http://d.hatena.ne.jp/mixi_love/20050420/p6

なお、mixi ではこれまでに何度も CSRF の脆弱性が発見および報告されていますが、都度、根本的な対策がなされておらず、その場しのぎの対応で終わっています。

私が知っているだけでも

2005年2月 mixi への招待機能で CSRF

http://yamagata.int21h.jp/d/?date=20050217#p04

2005年3月

マイミクシィの強制削除およびコミュニティの強制退会に関するCSRFをmixiに報告するも、中途半端な対策のみ。

2005年4月

マイミクシィのリクエストの強制送信に関するCSRFを

mixiに報告するも返答なし。IPAへ連絡、受理。

というような状況です。

2005.04.25 追記:

大量の「はまちちゃん」を生み出したCSRFの脆弱性とは?

(ITmedia, 2005.04.23)

2005.04.27 追記:

「ぼくはまちちゃん」 ——知られざるCSRF攻撃

(@IT, 2005.04.27)

2005.05.01 追記:

クロスサイトリクエストフォージェリ(CSRF)の正しい対策方法

(高木浩光@自宅の日記, 2005.04.27)

RealPlayer、RealOne Player、RealPlayer Enterprise、Helix Player に欠陥。Ram ファイル

の処理において buffer overflow が発生、攻略 Ram ファイルにより任意のコードを実行可能。

ハンドヘルド デバイス用の RealPlayer / RealOne Player にはこの欠陥はない。

RealPlayer 10 系列と Linux 用の Helix Player 10 および Realplayer Enterprise

については修正プログラムが用意されている。

RealOne Player や RealPlayer 8 については、最新の RealPlayer 10 系列へのアップグレードが必要となる。詳細は RealNetworks による文書を参照されたい。

関連: RealNetworks RealPlayer/RealOne Player/Helix Player Remote Heap Overflow。

- 2005 年 4 月のセキュリティ情報

Windows Update実行後WebScanX.exeのアプリケーションエラーが発生します

(マカフィー, 2005.04.15)。VirusScan for Client 4.5.1 SP1

と Windows Installer 3.1 が喧嘩をするそうです。VirusScan Enterprise へアップグレードすれば解決するそうです。

マカフィー インターネットセキュリティスイート 2005 に欠陥。

インストールされた状態における、マカフィー インターネットセキュリティスイート 2005 のファイルのパーミッションに欠陥があり、管理者でなくてもファイルを改変できてしまう。改変できるファイルの中には local SYSTEM 権限で動作するものもあるため、結果として local user が SYSTEM 権限を取得できる。

マカフィー インターネットセキュリティスイート 2005 の自動更新機能において修正されているそうだ。が、日本でもそうなのかはいまいち不明。

CVE: CAN-2005-1107

2005.04.19 追記:

青木さんから (ありがとうございます)

これですが、TrendMicro VirusBuster も似たようなもののように思えます。

以下はバスター 2004 の話ですが 2005 も同様だったような。

C:\Program Files\Trend Micro\Virus Buster 2004

これ以下のファイル、フォルダは Everyone: Full になっています。そこには Tmntsrv.exe, tmproxy.exe がありますが、それらは LocalSystem

にて動くサービスです。またこれらのサービスは、制限ユーザーで停止、開始が可能に設定されています。

そうしないと管理権限のないユーザーがログオンしているときにパターンファイル等のアップデートが出来ないため、そのような「仕様」になっているのではないかと思われます。

手元のウイルスバスター 2004 を見てみました。……確かに Everyone: Full ですねえ。もし「そうしないと……出来ない」としたら、それはプログラムの組み方が悪いだけだろうと思いますが。

■

いろいろ

(various)

FreeBSD 4.x / 5.x に欠陥。SIOCGIFCONF ioctl においてバッファが初期化されないまま使用されてしまうため、カーネルメモリの内容 (12 バイト) が漏曳してしまう。

最新の RELENG_4 / RELENG_4_10 / RELENG_4_11 / RELENG_5 / RELENG_5_3 / RELENG_5_4 に更新するか、あるいは FreeBSD 4.x / 5.3 用の patch を適用し、kernel を再構築してインストールし、再起動する。

RELENG_4_8 はもはや維持されていないが、FreeBSD 4.x 用 patch は適用できた。

うぅ、またカーネルつくりなおしですか…… (T_T)

CVS 1.11.19 / 1.12.11 以前に複数の欠陥。NEWS

によると、CVS 本体に buffer overflow や memory leak など複数の欠陥があり、

寄贈された複数の perl スクリプトにも欠陥があったという。

buffer overflow については

CAN-2005-0753

として登録されている。CVS 開発者は、この buffer overflow 欠陥は攻略可能な欠陥ではないと判断している。

CVS 1.11.20 および 1.12.12 で修正されている。ただし、perl スクリプトの欠陥は完全には解消されていないそうだ。

fix / patch:

Windows 2000 / XP / Server 2003 に欠陥。

MS Office 文書は、拡張子を変更しても MS Office 文書として開かれることはよく知られている。これと同じ機構を利用することで、任意の拡張子のついたファイルを

Microsoft HTML Application Host (MSHTA) ファイルであるとして実行させることが可能となる。

修正プログラムがあるので適用すればよい。なお、この欠陥は Windows Server 2003 SP1 および Windows XP / Server 2003 x64 Edition には存在しない。

関連:

とんでもない勘違いをしていたので修正。西村さんご指摘ありがとうございます。

_o_

SSL サーバ証明書において、Organization 項目が詐称されたものを誰でも簡単に取得できてしまうにもかかわらず、Organization 項目を信頼できるものとして扱う web ブラウザが存在する。具体的には

Opera 8 Beta 3 がそのようなブラウザだが、

この挙動が広く採用されるようだと、新たなフィッシング手段として悪用される恐れがある、という話みたい。

PoC サイトと Opera 8 Beta 3 での表示例が

http://www.geotrust.com/resources/advisory/sslorg/index.htm

に示されている。Opera 8 Beta 3 ではアドレスバーに詐称された Organization 項目が大きく表示されてしまうため、実際のサイトとは関係のないドメインに存在していても気がつかない恐れがある、という話みたい。

GeoTrust が Organization 詐称証明書をどこから入手したのかは……各自で確かめられたい。

Firefox 1.0.3 / Mozilla 1.7.7 登場。多数の欠陥

(Firefox: 9 つ、Mozilla: 7 つ) が修正されている。

Firefox / Mozilla 利用者は更新しましょう。Firefox 1.0.3 については日本語版も用意されています:

(typo fixed: 小澤さん感謝)

関連:

》

2ちゃんねるに書き込む“山田ウイルス”にトレンドマイクロが対応

(Internet Watch, 4/14)

》

InterScan Messaging Security Suite 5.11 Solaris/Linux版、および 5.1 サービスパック1 Solaris/Linux版 Patch3 公開お知らせ

(トレンドマイクロ) が改訂され、公開予定日が 2005.05.11 に変更になっています。匿名希望さん、ちいちゃんさん情報ありがとうございます。

》

警察庁 ホームページにDos攻撃か〜〜アクセス不調に

(毎日, 4/14)

》

謎の微粒子「ナノバクテリア」は雲に乗って移動?

(WIRED NEWS, 4/14)

》

衛星写真がとらえた「思いがけないシーン」(上)

(WIRED NEWS, 4/14)

》

悪性インフルエンザ・ウイルス、世界中に誤配布

(WIRED NEWS, 4/14)。もらってラッキーなのか、どうなのか。

》

Hack IIS 6.0 Challenge。

2005.04.17〜2005.06.08 (US 時間) だそうです。

》

システム部門も法律を勉強しよう

(日経 IT Pro, 4/13)。

》

六ケ所村か,仏カダラッシュか−−,熱核融合炉の建設地決定は2005年7月まで持ち越し

(日経 Tech On, 4/12)

》

つくる会ねた

》

Derivative Only Licenseの提案 (バーチャルネット法律娘 真紀奈17歳, 4/13)。

興味深いです。

権利者が経済的な被害をあまり受けない範囲で、そしてコンテンツ業界でプロとアマチュアが共存共栄することが可能なくらいの範囲で、二次創作を許可するライセンスというものが重要なのではないかと思って、それを提案しようというわけです。

》

権利者団体で導入が進む権利保護技術と共通ID〜CCDシンポジウム

(Internet Watch, 4/13)

》

DoS攻撃の手法と対策[後編]

DoS攻撃防御製品の仕組みと特徴

(@IT, 4/14)

》

PostgreSQL 8.0.2リリース

(slashdot.jp, 4/14)。特許方面の係争を避けるために使用アルゴリズムを変更、ですか。

》

17th Annual FIRST Conference (first.org)。

2005.06.26〜2005.07.01、シャングリラホテル (シンガポール) だそうです。

from Schedule:

Sunday - June 26, 2005

18:00-19:00 Program Committee Meeting - Gardenia Red

Yurie Ito, JPCERT/CC &

Mark McPherson, AUSCERT

Program Chairs

JPCERT/CC の伊藤友里恵さんが chair をやっていらっしゃるようです。

おっと、こっちの方がもっとおおきく出ているぞ。

》

組織内での各種活動記録を活用し

セキュリティに関する事件・事故への対応を可能とする

フォレンジックソリューション「Secureplaza/FS」を提供開始

(日立, 4/14)。個別見積だそうです。

》

チェック・ポイント、中規模向けファイアウォール/VPNにウイルス対策機能を統合

(ITmedia, 4/12)。Computer Associates のアンチウイルスが組みこまれたのだそうで。

今ではウイルス対策ソフトを導入していない企業を見つけるほうが難しい状況だが、「クライアント側での対策にゲートウェイでの対策を組み合わせることで、多段的なセキュリティを実現できる。ウイルス検出の精度向上につながるだけでなく、情報流出への備えにもなる」と卯城氏は述べている。

日本での CA (eTrust AntiVirus)

のシェアは低いだろうから多重化にはなるだろうけど、

相互補完製品としてはどうなんだろう。

個人的な印象としては、eTrust AntiVirus は 3 大ベンダーの製品と性格があまり変わらない気がするのだが。

》

アナリストの言うことは信用できるか?

(ITmedia, 4/12)。

》

情報セキュリティ対策は「トライ&エラー」で

(ITmedia, 4/13)。RSA Conference 2005 Japan のたのしみかた。

思い出した言葉: 「論より RUN」。論より RUN でいいけど PDCA サイクルはガンガン回せ、ということかな。

》

太陽電池に迫る危機に業界が警鐘

(ITmedia, 4/14)。原材料費の高騰と補助金の削減により成長が鈍化、ということか。

》

LexisNexisの個人情報流出、3万人から30万人に被害拡大

(ITmedia, 4/13)

》

ブラインド署名の特許が間も無く失効

(武田圭史, 4/12)

》

今夜、NHK BS1 でこういう番組が放送されるそうです。

「背景となる状況」であるチェチェン方面がきちんと解説されているのかどうかがあれですが、はてさて。私自身は見れないのですが……。

■

いろいろ

(various)

OpenOffice.org 1.1.4 以前に欠陥。

StgCompObjStream::Load() に

heap overflow する欠陥があり、

攻略文書ファイルを開かせることにより任意のコードを実行可能。

Issue 46388 (openoffice.org) を参照。

OpenOffice.org 1.1.4 利用者は、差替ファイルが用意されているので、

これを適用すればよい。1.1.3 以前の場合は、まず 1.1.4 まで上げ、差替ファイルを適用する。

「悪意のあるソフトウェアの削除ツール」V 1.3 (April 2005) が登場しています。

V 1.3 では著名な Windows 用ルートキットのひとつ

HackerDefender に対応しています。

HackerDefender 1.0.0 で試してみたところ、検出・削除されるのは「起動されていた HackerDefender」だけのようです。

HackerDefender を起動せずに単に置いておくと、削除どころか検出すらされませんでした。

ついでに

F-Secure BlackLight

で HackerDefender 1.00 を試してみたところ、起動されていたり隠されていたりしたプロセス・ファイルの情報を表示するのみでした。「悪意のあるソフトウェアの削除ツール」は、とりあえず削除してくれるという意味ではわかりやすそうです。

HackerDefenderを悪用したスパイウェア − スパイウェア除去アプリケーションが使えない

(アダルトサイト被害対策の部屋) も、「悪意のあるソフトウェアの削除ツール」を利用する形に更新するといいかもしれません。

というわけで、「悪意のあるソフトウェアの削除ツール」は「アンチウイルスを導入している人もぜひ実行しましょう」というツールになった、と言えます。

なお、HackerDefender の捜索・消去に関して

Strider GhostBuster Rootkit Detection

(Microsoft Research) の技術が使われているのかどうかについてはよくわかりません。

au の携帯電話 PENCK、W31SA、W21CA、W21T、W22H、W22SA、W21SA、W21S、Talby、A5509T、A5507SA、A5506T、A5505SA、A5502K、A1404S、A1402S II、A1402S に塔載されている バーコードリーダアプリに欠陥。

特定の QR コードを読み込んだ場合に、「1 行目」にカーソルがあるにもかかわらず「2 行目」の URL にアクセスしてしまう。

バーコード (2次元コード) リーダーご利用にあたっての注意点

(au, 2005.04.14) に詳細があるので参照されたい。

修正版のバーコードリーダアプリが用意されているので更新すればよい。

2005.04.18 追記:

詳細が公開された: au携帯電話のバーコードリーダでジャンプ先URLが偽装される

(bugtraq-jp)

本日 2005.04.14 から、『EZwebアクセス時にEZ番号を「通知しない」設定を選択できる機能』が追加されるそうです。高木先生が何年も前からその危険性について指摘してきたわけですが、ワンクリック詐欺にさんざん悪用されるようになって、ようやく……なわけですね。

出たようです。

日本の Oracle

には 2005.04.15 に情報が掲載されるようです。匿名希望さん情報ありがとうございます。

2005.04.14 追記:

[VulnWatch] Multiple High Risk flaws fixed in Oracle

(NGSSoftware)

2005.04.19 追記:

ICMP を使うと、既存の TCP コネクションをリセットしたり速度を低下させたりすることが可能だという指摘。

CVE: CAN-2004-0790

RFC1122

の要請により、ICMP type 3 code 2〜4 を受信するとハードエラーとみなされて

TCP が切れる。ICMP type 3 code 2〜4 パケットには

IP ヘッダおよび TCP ヘッダの最初の 64 ビットがペイロードとして塔載されているが、RFC では TCP ヘッダ中のシーケンス番号が当該 TCP コネクションと一致するかどうかの検査が推奨されていない。

このため、シーケンス番号の検査を実施していないような TCP 実装の場合、偽造 ICMP パケットによる TCP リセットを容易に実施できてしまう。

CVE: CAN-2004-1060

Path MTU Discovery を悪用し、next-hop MTU が極端に小さいような

ICMP Type 3 Code 4 パケットを送ることにより、

転送効率を極端に悪化させることができる。

CVE: CAN-2004-0791

RFC1122

の要請により、ICMP type 4 (Source Quench) を受信すると

「スロースタート」の引金になり、転送速度が低下する。

ICMP type 4 パケットには

IP ヘッダおよび TCP ヘッダの最初の 64 ビットがペイロードとして塔載されているが、RFC では TCP ヘッダ中のシーケンス番号が当該 TCP コネクションと一致するかどうかの検査が推奨されていない。

このため、シーケンス番号の検査を実施していないような TCP 実装の場合、偽造 ICMP パケットによる TCP 転送速度低下を容易に実施できてしまう。

同様の攻撃は IPv6 (ICMPv6) においても実施可能。

関連:

fix / patch:

2005.04.21 追記:

ICMP attacks against TCP (Proof-of-Concept code) (MS05-019,

CISCO:20050412)

2005.05.06 追記:

SYM05-008:

シマンテックのセキュリティ・ゲートウェイ ICMP にサービス拒否の危険性

(シマンテック, 2005.05.02)。

以下のシマンテック製品に欠陥があるそうだ。

Symantec Gateway Security 5400 Series, v2.x

Symantec Gateway Security 5300 Series, v1.0

Symantec Enterprise Firewall, v7.0.x (Windows 版および Solaris 版)

Symantec Enterprise Firewall v8.0 (Windows 版および Solaris 版)

Symantec VelociRaptor, Model 1100/1200/1300 v1.5

Symantec Gateway Security 300 Series (すべてのファームウェア・バージョン)

Symantec Gateway Security 400 Series (すべてのファームウェア・バージョン)

Symantec Firewall/VPN Appliance 100/200/200R (すべてのファームウェア・バージョン)

Nexland ISB SOHO Firewall Appliances (すべてのファームウェア・バージョン)

Nexland Pro Series Firewall Appliances

このうち修正版があるのは Symantec Gateway Security 300 Series、Symantec Gateway Security 400 Series だけで、他については開発中だそうだ。

2005.05.20 追記:

「TCP実装におけるICMPエラーメッセージ処理に関する脆弱性」対策について

(日立)

- ライセンス ログ サービスの脆弱性により、コードが実行される (885834) (MS05-010)

日本語版 MS05-010

は更新されていないようだが、

英語版 MS05-010

は 2 度更新されている。このあたり:

Mitigating Factors for License Logging Service Vulnerability - CAN-2005-0050:

(中略)

On Windows 2000 Server Service Pack 4 and Windows Server 2003, only authenticated users or programs can establish a connection to the License Logging service. However, this does not apply to installations of Windows 2000 Server where Service Pack 4 has been `slipstreamed' into the operating system directory. For more information, see Microsoft Knowledge Base Article 896658.

- PNG 処理の脆弱性により、バッファオーバーランが起こる (890261) (MS05-009)

MS05-009 が 2005.04.13 付で更新されている。

なぜマイクロソフトはこのセキュリティ情報を2005年4月13日に更新したのですか?

このセキュリティ情報のリリース後、Windows Messenger version 4.7.0.2009 (Windows XP Service Pack 1 で実行されている場合) の更新が SMS または自動更新を介し配布された場合、インストールが失敗することが確認されました。 更新されたパッケージはこの動作を修正します。

前回の更新が正常にインストールされ、現在 Windows Messenger のバージョン 4.7.0.2010を実行しているお客様は、この脆弱性から保護されており、現時点で何のアクションも行う必要はありません。

- カーソルおよびアイコンのフォーマットの処理の脆弱性により、リモートでコードが実行される (891711) (MS05-002)

MS05-002

の Windows 98 / 98 SE / Me 用 patch が更新されました。

2005 年 4 月 13 日にこのセキュリティ情報を更新したのはなぜですか?

セキュリティ情報 MS05-002 をリリース後、マイクロソフトは Windows 98、98SE および ME 用のセキュリティ更新プログラムを展開したお客様に影響を与える問題を確認しました。ほとんどの場合はこの問題により、コンピューターが予期しないときに再起動します。

マイクロソフトはこの問題を調査し、これらのプラットフォーム用の改訂版のセキュリティ更新プログラムを用意しました。これらの改訂版のセキュリティ更新プログラムは、Windows Update およびマイクロソフト ダウンロード センターから入手することができます。これらの更新プログラムのオリジナルのバージョン (2005 年 2 月 9 日リリース) をまだ適用していないお客様は、Windows Update のサイトにアクセスし、改訂版の更新プログラムをインストールする必要があります。

既にオリジナルのバージョンの Windows 98、98SE および ME 用のセキュリティ更新プログラムを適用したお客様も、Windows Update から現在の改訂版の更新プログラムをインストールすることを推奨します。

なお、マイクロソフト:「Windows用パッチに脆弱性あり」 (CNET, 2005.04.01)

だが、Microsoft が認識していたのはあくまで「旧 patch を適用すると OS が不安定になる」事であって、「MS05-002 旧 patch がセキュリティ的に不十分」という事実はなかった模様。

出ました。MS05-016 から MS05-023 までの 8 つです。

ふつうのひとは、こんな手順でよろしいかと:

なお、OS Kernel は変わってるわ、TCP/IP プロトコルスタックは変わってるわ、IE は変わってるわなので、いつもより注意深くテストしましょう。

デフォルトの挙動が変更になる話もあるようです。

KB 893066

とか。

これにあわせて、「Microsoft Windows インストーラ 3.1」と「バックグラウンド インテリジェント転送サービス (BITS) 2.0 および WinHTTP 5.1 用の更新プログラム」も公開されているようですね。

なお、残念ながら今回の patch では

Upcoming Advisories

(eEye)

の EEYEB-20050316 と EEYEB-20050329

は消えていません。

2005.04.14 追記:

不具合情報が出てきています。

2005.04.20 追記:

Windows Update実行後WebScanX.exeのアプリケーションエラーが発生します

(マカフィー, 2005.04.15)。VirusScan for Client 4.5.1 SP1

と Windows Installer 3.1 が喧嘩をするそうです。VirusScan Enterprise へアップグレードすれば解決するそうです。

2005.04.27 追記:

Windows インストーラ 3.1 をインストールすると、修正プログラムによっては適用に失敗する可能性がある

(updatecorp.co.jp)。

Windows インストーラの呼び出し時に完全サイレント インストールのためのオプションを指定すると、適用に失敗します。

4 月の Windows Update の日に Windows インストーラ 3.1 も配布されていますが、互換性に少々難があるようです。

2005.05.19 追記:

Windows インストーラ 3.1(v2) と、Windows 2003 SP1 および 64bit 版 Windows XP

用の Windows インストーラ 3.1 アップデートが公開されています。

この話:

2005.04.21 追記:

Exploit-MSJet.gen

(マカフィー)

2005.10.04 追記:

MS Officeの脆弱性突いたトロイの木馬が出現

(ITmedia, 2005.10.04)

AN HTTP

1.42n 以前に 2 つの欠陥。

cmdIS.DLL に buffer overflow する欠陥があり、remote から任意のコードを実行させられる。

buffer overflow するのは

user-agent, host, accept-encoding HTTP ヘッダ。

ログファイルに URI を記録する際の除染処理が不十分なため、制御文字など任意の文字を挿入できる。これによりログファイルの改ざんが可能。

また cmdIS.DLL によって実行され得るようなコマンドを挿入することも可能。

修正版はまだない。AN HTTP ホームページ

では

バージョン 1.42n およびそれ以前のすべてのバージョンのサンプルスクリプトに重大セキュリティホールがあります。 scripts フォルダの cmdIS.dll を削除してください。(2005/4/7)

と呼びかけている。

ColdFusion MX 6.1 の Updater 1 に欠陥があり、ファイルまるみえ系の事象が発生する模様。回避策が掲載されている。

Critical Patch Update - April 2005 (scheduled for release at noon PDT on 12 April 2005)

Oracle から、2005.04.12 12:00 -0700 (PDT) に累積的 patch が公開されるそうです。JST だと 2005.04.13 04:00 かな。

4 月の Windows Update の日 (日本では 4/13) には次のものが出る予定だそうです。

- OS - 5 件

- Office - 1 件

- MSN Messenger - 1 件

- Exchange - 1 件

もりだくさんですね。

これにあわせて「悪意のあるソフトウェアの削除ツール」が更新され、さらに

Windows Update サイトで

Windows 用のセキュリティ以外の優先度高の更新プログラムをリリースする予定です。これらは Software Update Services

に配布される予定です。

だそうです。なんだろう……。

■

CISCO 方面

(CISCO, 2005.04.07)

NTT コミュニケーションズが扱っているトランジット・サービスだけでも「ハイレベルなものだけで1日に60件」ですか。そういう時代になってしまったのですね。

- Microsoft Windows Server 2003 "Shell Folders" Directory Traversal Vulnerability

Windows Server 2003 SP1 英語版で修正されていることが確認された: penetration technique research site 参照。

また PivX によると、bid 7826 の exploit 欄にある ftpexp.html については Windows Server 2003

だけでなく Windows XP (SP2 含む) にも影響するという。

- March 2005 DNS Poisoning Summary

Handler's Diary April 7th 2005: DNS cache poisoning update

(SANS ISC)。欠陥ありの Windows NT / 2000 DNS サーバから BIND や上位 Windows NT / 2000 DNS サーバに forward していた場合にどうなるか、という話が出ている。

Windows DNS → BIND 9 へ forward:

BIND 9 がゴミを除去してくれるので、cache 汚染は発生しない。

Windows DNS → BIND 4 または BIND 8 へ forward:

BIND 4 / 8 はゴミを除去してくれないので、cache 汚染が発生。

Windows DNS → Windows DNS:

上位の Windows DNS に KB241352 の設定がされていれば、下位 Windows DNS には

cache 汚染は発生しない。そうでなければ、cache 汚染が発生。

Handler's Diary では、上位 DNS サーバが BIND の場合は、BIND 9 へのアップグレードを推奨している。

- いろいろ (2005.03.30)

日本語 KB 出ました: 889323 - 管理者の権限を持たないユーザーがリモート コンピュータから TSShutdn.exe コマンドを使用して Windows XP Service Pack 1 ベースのコンピュータをシャットダウンできる

(Microsoft)

- SHA-1 Broken

解読されたSHA-1: 「CRYPTO-GRAM March 15, 2005」より

(日経 IT Pro, 2005.04.07)

》

iDEFENSE Labs Releases OllyDbg Breakpoint Manager

だそうです。

》

Microsoft TechNet Japan News ‐ 2005 年 3 月 30 日号

(Microsoft) というページがあるんですね。

》

第04回まっちゃ139勉強会。2005.06.04、京都府京都市、2000 円

(19 歳以下の方には割引あり)。

》

コンピュータウイルス・不正アクセスの届出状況[3月分および第1四半期]について

(IPA ISEC, 4/6)。Mytob 一族は続いていますねえ。

》

ACCS 事件関連

東京地裁H17.3.25不正アクセス行為の禁止等に関する法律違反被告事件

(奥村弁護士の見解, 4/5) が加筆され、判決書が「構成要件該当性の判示を中心に公開」されています。

アクセス制御機能の有無をプロトコルごとに判断するとすれば,例えば,第3者が特殊なプロトコルを介し識別符号を入力せずにホームページのファイルを書き換える機能を有する不正なプログラム(いわゆるトロイの木馬型プログラム)を電子メールによって送信し,そのプログラムを無害なプログラムだと誤信させて実行させた上,その特殊なプロトコルを使用してFTPを介して書き込みを行うべきホームページのファイルを管理者の意図に反して書き換えてしまうような行為すら不可罰となってしまい,このような典型的ともいえる行為の処罰を法は当然に想定していたというべきである。

不正アクセス禁止法としては不可罰だと思うし、

こういう状況を想定した法だとも思えないけどなあ。

他の法で罰せられるべき内容だと思うのだが。

》

下↓の話を書くための資料さがしをしている最中に、

住基カードのデザインが変わります (総務省) という話を見つけました。

たとえば

住基ネット・住基カードのご案内

(三鷹市) や

住民基本台帳カードとは?

(横浜市) にある画像が「幾何学模様」入りのもののようです。

この件については、住民基本台帳カードのデザイン変更 (自治体情報政策研究所)

が詳しいです。

それにしても、有効期間 10 年というのは、「公的な証明書としても使用でき」るものとしては長すぎるように思うなあ。

》

住基ネットのセキュリティ向上に関する健全な議論について

(武田圭史, 4/1)。個人的には「現行の住基ネットは破棄し、「地方自治」を強く意識した分散型システムとして再構築すべき」と思っています。その上で、それはそうかもしれないが、今できることは? という意味では、

たとえば京都府宇治市のとりくみが参考になると思います。

住基ネット稼働で気になる

自治体の個人情報保護対策

(日経 IT Pro, 2002.10.04) より:

問題は住基ネットだ。住基ネットで使用するデータベースは閉鎖系の中にある。ところが,住基ネットの先にある他の地方自治体のシステムについては安全性を担保できない。そこで,住基ネットとの常時接続を避け,宇治市の住民情報の更新だけを全国サーバにバッチ処理するようにした。通常はケーブルを外しておき,数分程度の更新作業中だけ職員が手でつなぐことにした(写真2)。

ここでふと気がついたのですが、元ねたの

県住基ネットシステムにおけるISMS認証取得について

(埼玉県) の対象はあくまで「県住基ネットシステム」であって、

実際の現場である市区町村では全くないのですね。

5 地方公共団体における認証取得の状況

これまでに認証取得した企業・団体は683(H17.3.23現在)。地方自治体では、市川市(千葉県)、三鷹市、杉並区(東京都)が取得しているが、都道府県レベルでは初めてとなる。

市川市:

- 全国の自治体に先駆け

国際基準を満たした情報セキュリティ対策に取り組む

(市川市, 2003.10.31)

(対象範囲)

情報システム部 情報政策課、情報システム課、地域情報推進課

市民生活部 市民課、大柏出張所、市川窓口連絡所、中山窓口連絡所、信篤窓口連絡所、中山窓口連絡所

財政部 税制課

行徳支所 市民課、税務課、南行徳市民センター

(業務)

・住民票や印鑑証明書、税などの証明書の交付に関する窓口業務

・住基ネットや電子申請に関する内部業務

・情報センターにおける情報資産管理に関する業務

三鷹市:

- 情報セキュリティの認証を取得しました (三鷹市, 2004.02.03)

(対象部署)

市民部市民課、三鷹駅市政窓口、三鷹台市政窓口、三鷹東部市政窓口及び三鷹西部市政窓口

企画部情報推進室

(対象業務)

・住民基本台帳関係業務、住民基本台帳ネットワーク関係業務、印鑑登録関係業務、各種証明書発行業務

・戸籍関係業務

・外国人登録関係業務、国民年金関係業務、市民保養所等関係業務、住居表示関係業務他

・市税等収納業務、その他取次業務 等

・住民情報系情報システム管理関係業務、住民基本台帳ネットワークシステム管理関係業務、庁内ネットワーク管理関係業務、庁内事務処理システム管理関係業務 等

杉並区:

ISMS については、住基ネットだけではなく、住民情報業務全般に関して取得するのがふつうのようです。そりゃそうですよね。

eTrust Intrusion Detection

3.0 / 3.0 SP1 に欠陥。buffer overflow する欠陥があり、DoS 攻撃を受ける。

patch があるので適用すればよい。が、

このページ

には存在しないようだ。

PHP 4.3.10 / 5.0.3 以前に 2 つの欠陥。

PHP 4.3.11 / 5.0.4 で修正されている。

2005.04.19 追記:

[SECURITY] [DSA 708-1] New PHP3 packages fix denial of service。Debian さすがです。いまだに PHP3 がメンテナンスされています。

Adobe Reader 7.0 / Adobe Acrobat 7.0 以前 for Windows に、DoS となる欠陥とパス情報が漏曳する欠陥。Adobe Reader 7.0.1 / Adobe Acrobat 7.0.1 for Windows

で修正されている。patch。

無償の Adobe Reader はともかく、有償の Adobe Acrobat 6.x についても、7.0 へのアップグレードでしか対応されない模様。すばらしい会社ですな。

2005.04.28 追記:

アドビシステムズ社Adobe Acrobat ReaderおよびAdobe Readerの脆弱性に関するお知らせ

(富士通, 2005.04.21)。製品添付 CD-ROM 内の Acrobat Reader / Adobe Reader

に関する文書。

このごろ騒ぎになっている DNS キャッシュ汚染さわぎの概要。

Microsoft は今からでも、Windows NT 4.0 / 2000 の DNS サーバに対して、

KB241352

の設定を自動的に行って再起動するような「セキュリティ修正プログラム」を「重要な更新」として公開すべきなのではないのか。

Windows な DNS クライアント方面については、Vulnerability Note VU#458659: Microsoft Windows domain name resolver service

accepts responses from non-queried DNS servers by default

の話も参照。またキャッシュ期間については:

2005.04.06 追記:

316786 - DNS サーバーの [Pollution に対してセキュリティでキャッシュを保護する] 設定について

(Microsoft)

DNS キャッシュ破壊の防止は、Windows 2000 SP3 以降では、デフォルトで有効にされます。

そうだったのか。すると、攻撃を受けてしまったサーバは

Windows 2000 SP2 以前か Windows NT 4.0 Server だということに?

どっちももはやサポートされてないし。

2005.04.07 追記:

Handler's Diary April 7th 2005: DNS cache poisoning update

(SANS ISC)。欠陥ありの Windows NT / 2000 DNS サーバから BIND や上位 Windows NT / 2000 DNS サーバに forward していた場合にどうなるか、という話が出ている。

Windows DNS → BIND 9 へ forward:

BIND 9 がゴミを除去してくれるので、cache 汚染は発生しない。

Windows DNS → BIND 4 または BIND 8 へ forward:

BIND 4 / 8 はゴミを除去してくれないので、cache 汚染が発生。

Windows DNS → Windows DNS:

上位の Windows DNS に KB241352 の設定がされていれば、下位 Windows DNS には

cache 汚染は発生しない。そうでなければ、cache 汚染が発生。

Handler's Diary では、上位 DNS サーバが BIND の場合は、BIND 9 へのアップグレードを推奨している。

2005.04.14 追記:

4/12 追記分とまとめた。

》

診療記録がネットに流出 鳥取、PCウイルス感染で

(北海道新聞, 4/1)。これまたキン●マか。

またしてもWinnyで診察記録が流出?鳥取赤十字病院の元医師

(Internet Watch, 4/1)

》

海賊:

日本の貨物船襲撃 乗組員は全員比人 マラッカ海峡

(毎日, 4/1)。うーむ、カモにされている風味だなあ。

》

新にわか管理者奮闘記(最終回) 傷だらけの勝利? 情報漏えい事件解決 (@IT, 3/31)。

》

インテル話

》

「光学ディスクはどれくらい長持ちすればいいのか」——米で検討始まる

(ITmedia, 3/31)。コンテンツ自身が急速に陳腐化するようなものなら、5 年も保てば十分だろうしなあ。

》

ヤフオク詐欺被害で572人が集団提訴

(ITmedia, 3/31)

》

2004年の脅威、変わったのは脆弱性の「悪用方法」

(ITmedia, 3/31)。

コンピュータ・セキュリティ 〜2004年の傾向と今後の対策〜

(IPA ISEC, 3/31) の話。

》

MS、フィッシング詐欺対策で117件提訴

(ITmedia, 4/1)

》

企業のセキュリティレベルを"ベンチマーク" - 経産省の新たな取り組み

(MYCOM PC WEB, 3/31)。

企業における情報セキュリティガバナンスのあり方に関する研究会報告書の取りまとめ・公表について

(経済産業省, 3/31) の話。

》

第9回コンピュータ犯罪に関する白浜シンポジウム: SCCS 2005。

2005.05.19〜21、和歌山県田辺市、A トラック 10,000円 (宿泊費は別)。

上原さん情報ありがとうございます。

》

SANNET、迷惑メール対策として外部のSMTPサーバー利用を制限

(Internet Watch, 3/31)。Outbound Port25 Blocking 実施へ。

》

仁義なき……は www2 にも DoS

(水無月ばけらのえび日記, 3/31)。さっそくですか……。

》

平成17年春の全国交通安全運動。4/6〜4/15 だそうです。

運 動 の 基 本

子供と高齢者の交通事故防止

そういえば、高齢者が加害者であるような交通事故が急激に増加しているという話をどこかで聞いたような気が。

![[セキュリティホール memo]](/%7Ekjm/security/memo/sechole-memo.gif) 私について

私について