》 警備・生安の参事官兼務でサイバー犯罪対策 (ポリスチャンネル, 6/24)。滋賀県警。

生安部にサイバー犯罪対策を中心とする「サイバー犯罪対策委員会」、警備部にサイバーテロ対策を中心とする「サイバー攻撃対策プロジェクト」がそれぞれ設置されており、双方を調整する場が存在しなかったため、部門間相互の連携や対処能力強化を図ることにしたという。

》 【疑問】商業施設「KITTE」の地下入口でなぜモスキート音らしきものが聞こえるのかその理由を聞いてみた (ロケットニュース24, 6/22)

担当者「ネズミ避けのために、音を流しています」

》 ディズニーランド、疲弊する現場にキャストらが会社と争い 突然解雇や偽装請負疑惑も (Business Journal, 6/22)

「オリエンタルランドは、これまでも見てみぬふりを続けてきました。最小限の人数で回すことを余儀なくされた現場はブラック企業化し、疲弊しています。疲弊しているうえにパフォーマーはケガをしても自己責任で、『ケガをして動けないのなら仕事を辞めろ』『妊娠したら仕事を辞めろ』などと中間会社からいわれ、泣き寝入りして辞めていく人が多い。オリエンタルランドに直接、相談をしようものなら、契約先の中間会社の社長から『俺の顔をつぶす気か』と恫喝する電話がかかってきた人もいます。最近は景気がよくなったために、アルバイト応募者も減ってきており、ますます現場は苦しくなっている」(ユニオン)

》 実数とずれ、国が放置 総務省の全国避難者情報システム不評 (河北新報, 6/22)

》 蘇った米国のネオコン 混沌とした世界がブッシュ時代の保守派に息吹 (Financial Times / JBpress, 6/24)。 うぉぅ、「ネオコンの主張は間違っているが、事実がその世界観に調和」。すごい言葉だ。

》 STAP 細胞滅亡まであと x 日 (前ねた: 6/17)

STAP細胞疑惑=小保方ファンタジーの闇を推理する (団藤保晴 / BLOGOS, 6/19)

STAP細胞で大儲けした人間を許してはいけない 米国ではとっくに導入している「先端研究にまつわる詐欺」を取り締まる法律制定を (JBpress, 6/23)

STAP有無「結論まだ早い」 理研再生研の竹市氏 (朝日, 6/20)。この記事には問題がある模様: https://www.facebook.com/shinichi.nakagawa.585/posts/637659916309843

iwata_kobe: そういえば、今日竹市センター長が言ってたことですが、STAPあるかもしれないという朝日の記事はでっち上げ。何度も念押ししたのにも関わらず、そういう記事にされてしまい、怒りを通り越して呆れてました。本当はまず存在しないと思っているというのが真相で、広めて欲しいということでした。

iwata_kobe: 広報担当者も一緒に念押ししたと証言していたので、間違いなさそうです。チェックできない最終稿で書き換えられちゃったとか。旧知の記者だったらしいのだが。一人でも多くの人にこの真実が伝わればいいのですが。もう遅いですよねぇ。

》 Twitter Reverses Decision to Censor Content in Pakistan (EFF, 6/23)

》 Passwords in IE11 (MSDN, 6/24)

》 Driving a Collectively Stronger Security Community with Microsoft Interflow (MSRC blog, 6/23)、 Microsoft Interflow Private Preview (Microsoft)

》 Amebaへ行われた不正ログインについてまとめてみた (piyolog, 6/20)

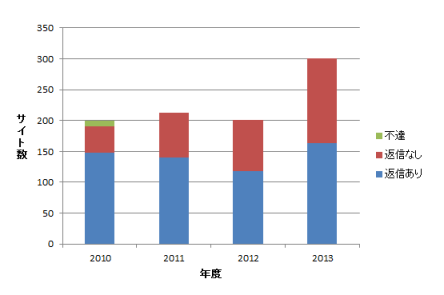

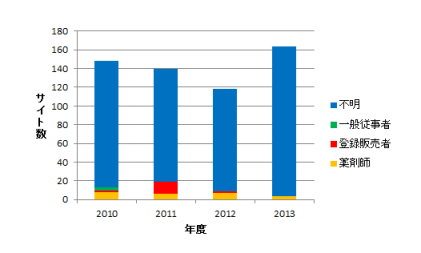

》 医薬品通販サイトにメールで問い合わせてみた……半数近くが返信なし (Internet Watch, 6/24)、 一般用医薬品販売制度の定着状況の調査結果 (厚生労働省, 6/23)。ソフトブレーン・フィールド。調査対象 Web サイトは 300 件。

通販サイトに対しては、メールで問い合わせを行ってみる調査などを実施している。これによると、「相談時及び緊急時の連絡先」として記載されているメールアドレス宛に医薬品に関する問い合わせをしたところ、返信があったのは54.7%にとどまった。2010年度調査の74.0%から年々低下している。

ちょっと待て、絶対数はどうなってるの? と思って過去の分も見てみた。

平成24年度一般用医薬品販売制度定着状況の調査結果 (厚生労働省, 2013.07.26)。ソフトブレーン・フィールド。調査対象 Web サイトは 201 件。

平成23年度一般用医薬品販売制度定着状況の調査結果 (厚生労働省, 2012.12.21)。ソフトブレーン・フィールド。調査対象 Web サイトは 213 件。

平成22年度一般用医薬品販売制度定着状況調査結果報告書の公表について (厚生労働省, 2012.01.19)。みずほ情報総研。調査対象 Web サイトは 200 件。

図にしてみた。

返信ありサイトの絶対数は大して変わってないんじゃね? そこよりもむしろ、返信メールを書いた人がどのような立場なのか不明な事例が大半、という点の方が問題のような。

》 日経ビジネスオンライン メール、テスト配信が本番送信されてしまう不具合発生。Benjamin さん情報ありがとうございます。

本番に向けたテストメールが、なぜか実際に流通してしまったようで。 気づいた人の例: りゅう @ryuuryuu さん、Kohei YOSHIDA @yosida95 さん、眠れぬ鶏 @ohshita さん

手元でも NBO メール取ってるので確認してみたところ、6/23 に流れたテストメール、6/24 の本番とほとんど同じ内容でした。

From: 日経ビジネスオンライン <nbonline@nikkeibp.co.jp>

Subject: Test(1):【NBO】「60歳新入社員」がやってくる/東京の地下鉄は世界一!?(6/24)

Date: Mon, 23 Jun 2014 19:06:20 +0900

MIME-Version: 1.0

Reply-To: <nbonline@nikkeibp.co.jp>

Content-Type: text/plain; charset="ISO-2022-JP"

Content-Transfer-Encoding: 7bit

X-Mailer: ClickM@iler

X-Test: Test(1)メルマガ配信 ASP サービス ClickM@iler には「本番配信前に指定したテスト用受信者に対してテスト配信を実行」する「テスト配信」機能があるそうで、上記はそれを使ったものだろうと思うのですが、それがなぜか本番の受信者にも送信されてしまったみたい。テスト配信機能の不具合なのか、受信者 DB に問題があったのか、他の理由なのか。

![[セキュリティホール memo]](/~kjm/security/memo/memologo-s.png)