セキュリティホール memo - 2014.05

Last modified: Mon Mar 30 12:39:22 2015

+0900 (JST)

このページの情報を利用される前に、注意書きをお読みください。

》

中国×ベトナム方面

》

中国「ウイグルを力で」方針決定

(NHK, 5/30)

》

米軍機にも急接近していた中国戦闘機 習近平の指示が濃厚、米国の弱腰を見た中国が一線を越えた可能性

(JBPress, 5/30)

》

不正B-CASカード販売者に、損害賠償3億2,590万円の全額支払い判決。民事訴訟第一審

(AV Watch, 5/29)。東京地裁判決。

》

スノーデン事件と監視社会— 服従、盲従、予定調和

(Tatsuhei Morozumi, 5/26)

》

TrueCrypt 開発終了のお知らせ

》

ハッカー集団LulzSec元リーダー、釈放される。司法取引で大幅減刑

(gizmodo, 5/28)、

LulzSecリーダー Sabuへの判決 (セキュリティは楽しいかね? Part 2, 5/28)

》

Listening:<特集ワイド>続報真相 座談会 ベビーシッター事件、再発防止は可能か

(毎日, 5/30)

》

Meet myBulletins: an online security bulletin customization service

(MSRC blog, 5/28)

》

その男: 田中知 (日本原子力学会会長、東京大学教授、原子力規制委員会委員候補)。

原子力ムラど真ん中な方ですな。

関連:

》

JUGEM ブログが改竄された件つづき

(前ねた 5/28、5/29)

》

Unicode in URL changes for IE11

(IEInternals, 4/22) (info from Yosuke HASEGAWA @hasegawayosuke)

Consider the following URL:

http://webdbg.com/ほむら/?Query=ほむら

》

イネ科花粉症の症状と治療

(allabout)。どうもこれにやられてるっぽい。血液検査かぁ。

》

ヤマダ電機、電子書籍ストア閉鎖対応を一転、DL済み作品は閲覧可能に

(Internet Watch, 5/29)

》

“iPhone人質攻撃”を教訓に――今、ユーザーが確認しておくべきこととは

(Internet Watch, 5/29)。「パスコードの有効化に加えて、あなたのApple/iCloud/iTunesアカウントに強力かつユニークなパスワードを使用する必要がある」

関連: 侵害された Apple ID: iPhone、iPad、Mac がロックされ身代金を要求される

(シマンテック, 5/29)。上記に加えて「Apple ID に 2 ステップ確認を設定する」

「デバイスのバックアップを実行する」を推奨。

》

公安捜査資料のネット流出事件は私たちに何を教えるか 弁護団メンバーの立場から流出資料を読み解く

(河﨑 健一郎 / Yahoo, 5/30)

》

追跡 アフリカゾウ密猟とテロ

(NHK クローズアップ現代, 5/26)。象牙の非合法取引がテロリストの資金源になっているという現実。

》

「iPhoneを探す」機能を悪用ねた。

昨日の

Apple ransomware strikes Australia - pay Oleg $100 or else

(Sophos, 5/27) の件のつづき。

「iPhoneを探す」機能を使って iOS 機器をロックしたり消去したり。

2014.06.10 追記:

iOS端末乗っ取り事件、ロシアで容疑者拘束

(ITmedia, 6/10)

》

より信頼できる証明書利用環境へ向けて〜 Internet Explorer 11 SmartScreen 証明書評価

(日本のセキュリティチーム, 5/28)。わざわざ「IE 11 SmartScreen」と特定して書いているので、

IE 10 の SmartScreen ではできないということなのだろう。

》

中国“第2段階の作業”ベトナム強く反発

(NHK, 5/28)。着々と進行中のようで。

》

海自 OP-3C と空自 YS-11EB に中国 Su-27 戦闘機が異常接近の件つづき。

[こちら] のつづき。

》

アノニマス(Anonymous)が中国への攻撃を予告 #OpChina 2014年6月25日

(rootdown 情報セキュリティブログ)。随時更新されている模様。

》

とある診断員とSQLインジェクション

(zaki4649 / slideshare, 5/25)。「MySQL の暗黙の型変換は怖い」。

》

脆弱性の見つけ方(初心者向け脆弱性検査入門)

(WEB系情報セキュリティ学習メモ, 5/27)

》

代表の東大教授が口止めメール J―ADNIデータ操作

(朝日, 5/27)。岩坪威・東大教授。これはいかん。

》

Listening:集団的自衛権、事例提示 具体案で公明説得狙う 行使容認を細分化

(毎日, 5/28)

》

リコール社告: ノートパソコン用バッテリーパック交換・回収のお知らせ

(パナソニック, 5/28)。

CF-S10・CF-N10 シリーズ用のバッテリーパックのうち、品番

CF-VZSU60AJS・

CF-VZSU61AJS・

CF-VZSU64AJS

の一部のロットに欠陥があり、発煙・発火のおそれがある。

確認はこちらから。

》

JUGEM ブログが改竄され (た|ている) 模様。

戸井さん情報ありがとうございます。

サポート切れのWindows XPでセキュリティアップデートを受ける方法が公開される

(2014.05.27)

サポート切れのWindows XPでアップデートを受け取る方法にMicrosoftが警告

(gigazine, 2014.05.28)。

元ねたである

Registry hack enables continued updates for Windows XP

(ZDNet, 2014.05.26) に追記されたこの部分の話:

[UPDATE:] Late Monday we received a statement from a Microsoft spokesperson:

We recently became aware of a hack that purportedly aims to provide security updates to Windows XP customers. The security updates that could be installed are intended for Windows Embedded and Windows Server 2003 customers and do not fully protect Windows XP customers. Windows XP customers also run a significant risk of functionality issues with their machines if they install these updates, as they are not tested against Windows XP. The best way for Windows XP customers to protect their systems is to upgrade to a more modern operating system, like Windows 7 or Windows 8.1.

MS 広報は、この手法で十分に保護できるわけではないし安定性も保障されないという、あたりまえの話しかしていない。むしろ、ライセンスについては一切言及しなかったという点が重要でしょう。

あくまで自己責任でどうぞ。

》

5 tips to make your Facebook account safer [UPDATED]

(Sophos, 5/27)

》

Apple ransomware strikes Australia - pay Oleg $100 or else

(Sophos, 5/27)。iOS 対応のランサムウェア登場?! と思いきや、そうではない模様。

As far as we can tell, the affected devices aren't infected with malware; instead, it looks as though the attackers have somehow got hold of the victims' iCloud login credentials and locked their devices remotely.

》

A surprising discovery on converting IPv6 addresses: we no longer prefer getaddrinfo()

(PowerDNS, 5/21)。getaddrinfo() は駄目な子の模様。

In this post, we sadly have to recant this statement. In fact, we’d like to replace it with ‘getaddrinfo() considered slow and potentially dangerous in 2014′.

》

著作権保護期間延長にまつわる「法の不遡及」について

(栗原潔のIT弁理士日記, 5/23)

》

米政府、ハッカー系中国人を入国させない措置を開始

(gizmodo, 5/26)。いやがらせにしか見えないなあ。

》

2014年第1四半期 日本と海外における脅威動向:新たな獲物を見つけたサイバー犯罪者

(トレンドマイクロ セキュリティ blog, 5/20)

》

台湾の政府機関を狙った標的型攻撃キャンペーン「PLEAD」を確認

(トレンドマイクロ セキュリティ blog, 5/27)

》

NIST 800 Series Publications - New and Improved

(SANS ISC, 5/26)

》

ゼロデイ脆弱性が発覚!あなたはどうする?

セキュリティ担当者として心得ておくべきことは

(日経 IT Pro, 5/27)

》

"Let it go"と「ありのまま」の違い

(小野昌弘 / Yahoo, 5/27)

》

追跡 アフリカゾウ密猟とテロ

(NHK クローズアップ現代, 5/26)。象牙がテロリストの資金源になっているそうで。

》

災害時に無料で使える公衆無線LAN「00000JAPAN」を統一SSIDとして提供

(ケータイ Watch, 5/27)

》

「原田ウイルス」「イカタコウイルス」作者が出所後自身の逮捕に関する情報を消そうとしているらしい

(楽しくないブログ, 5/27)。memo にも来たので対応しました。

》

iPhoneのカメラのシャッター音を逆位相の音を流して消す試み

(slashdot.jp, 5/26)

》

「福島産という名前だけで避けていませんか?」――漫画「そばもん」最新話Web公開 会津のそばへの放射能の影響描く

(ITmedia, 5/26)

》

ベトナム方面

》

「セキュリティー対策」…実は遠隔操作ソフト 不正指令電磁的記録供用容疑で男再逮捕

(産経, 5/27)。

最初の逮捕は強要容疑: 強要:女性に裸を 容疑で男を逮捕 遠隔操作ソフト悪用

(毎日, 5/4)

》

多様化でDRAMが変わる、メモリ階層が変わる

(PC Watch, 5/26)

》

「地球の歩き方」電子書籍版がリリース。必要エリアだけを買える分冊制を採用

(やじうま Watch, 5/27)

》

ミドルウェアの変更だけでSSDの書き込み速度を大幅に向上させる技術

(slashdot.jp, 5/26)。中央大学の竹内健教授ら。最大 4 倍だそうで。

》

AVAST forum offline due to attack

(AVAST, 5/26)

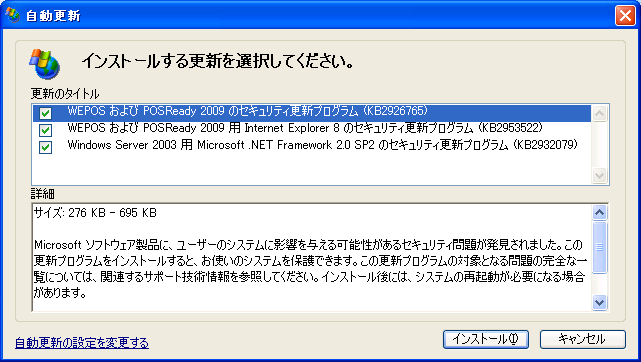

レジストリ設定によって Windows XP SP3 派生 OS である Windows Embedded POSReady 2009 に見せかけ、

Windows Embedded POSReady 2009 用の更新プログラムを入手する方法。

やりたい方は自己責任でどうぞ。

やったらこんな感じ:

関連:

2014.05.28 追記:

サポート切れのWindows XPでアップデートを受け取る方法にMicrosoftが警告

(gigazine, 2014.05.28)。

元ねたである

Registry hack enables continued updates for Windows XP

(ZDNet, 2014.05.26) に追記されたこの部分の話:

[UPDATE:] Late Monday we received a statement from a Microsoft spokesperson:

We recently became aware of a hack that purportedly aims to provide security updates to Windows XP customers. The security updates that could be installed are intended for Windows Embedded and Windows Server 2003 customers and do not fully protect Windows XP customers. Windows XP customers also run a significant risk of functionality issues with their machines if they install these updates, as they are not tested against Windows XP. The best way for Windows XP customers to protect their systems is to upgrade to a more modern operating system, like Windows 7 or Windows 8.1.

MS 広報は、この手法で十分に保護できるわけではないし安定性も保障されないという、あたりまえの話しかしていない。むしろ、ライセンスについては一切言及しなかったという点が重要でしょう。

あくまで自己責任でどうぞ。

》

専門家による中国の巡航ミサイル分析

(海国防衛ジャーナル, 5/12)、

中国の主要な巡航ミサイル戦力 (海国防衛ジャーナル, 5/16)

》

陸上型イージス:「イージス・アショア」による初のSM-3ブロック1B発射実験

(海国防衛ジャーナル, 5/22)

》

第3回「ストーカー行為等の規制等の在り方に関する有識者検討会」

(警察庁, 5/19)

》

コミュニティサイトに起因する児童被害の事犯に係る調査結果について(平成25年下半期)

(警察庁, 5/19)

》

ウイルスバスター コーポレートエディション 10.5 Patch 6 build 2440 公開のお知らせ

(トレンドマイクロ, 5/22)

機能1: [N/A](N/A)

Webレピュテーションサービスの改善

- Webブロックリストの差分アップデートが可能になります。

これにより、Webブロックリストのロード時におけるメモリ使用量およびネット

ワーク帯域幅の使用量が削減されます。

これまで差分じゃなかったんだ……。

》

2014年5月24〜25日のtwitterセキュリティクラスタ

「佐賀県の高校が生徒に使わせるタブレットにツールを勝手にインストールするのは法律違反なのでは?という疑惑」など。

》

The Blackshades RAT – Entry-Level Cybercrime

(trendmicro blog, 5/26)

》

ネットバンク利用者への攻撃ツール「SPYEYE」関連のサイバー犯罪者、英国で逮捕

(トレンドマイクロ セキュリティ blog, 5/23)

》

ルータに存在する脆弱性、DNSポイズニングに誘導

この攻撃の犠牲者とならないために、どのように身を守るべきでしょうか。弊社の提案は、一般に公開されている DNSサーバを積極的に使用することです(Google の場合は、「8.8.8.8」と「8.8.4.4」)。

ルータなんとかしようよ……

》

2014 年のゼロデイ攻撃を助長している Elderwood プラットフォーム

(シマンテック, 5/19)

》

Amazon公式ツイッターアカウントが「オレ的ゲーム速報@刃」のアフィコードを含んだツイートをする

(楽しくないブログ, 5/14)

》

2chまとめ系アンテナサイトのアクセス数が半年で半分に減る

(楽しくないブログ, 5/20)

》

2chブラウザ「2chMate」が違法サイト「2ch.sc」に対応する

(楽しくないブログ, 5/22)

》

Amazon.com、出版大手Hachetteの書籍から予約ボタン消す

(ITmedia, 5/26)。これはひどい。

》

都庁の人に聞いてきた!2(小原篤のアニマゲ丼)

(朝日, 5/26)。「妹ぱらだいす!2」の件。これはひどい。まさに濫用。

》

英国、衛星を使用しない測位システム「量子コンパス」を開発中

(slashdot.jp, 5/25)

Moodle

libgadu

Drupal core

Android って、スリープ状態でもカメラで撮影し送信できるのですね。

Sidorさんは同様のアプリの被害にあわないためには以下のような対策が有効であるとブログで呼びかけています。

1.アプリのインストール時に表示される「アプリの権限」に注意する

メモ用アプリなど、カメラに関係なさそうなアプリにもかかわらずカメラ機能への権限を要求してくる場合は注意が必要です。

》

海自OP-3Cと空自YS-11EBに中国Su-27戦闘機が異常接近

(FlyTeam, 5/25)。中国、あいかわらず国際常識のない国だなあ。

中国軍機による自衛隊機への接近について

(防衛省, 5/24)

大臣臨時会見概要

(防衛省, 5/25)

Q:今回起きた空域なのですけれども、日本が防空識別圏と言っているエリアで、一方で中国が一方的に主張している防空識別区と重なるところです。それについて中国軍機が自衛隊機にスクランブルしてきたとの認識なんでしょうか。

A:これはあの私どもとして、通常、例えば領海・領空に迫ってくる航空機に対しては、スクランブルをかけて対応します。ただ、通常スクランブルというのは、一定の距離をもって本当にその領海の方に入ってくる場合の対応が通常であって、今回のようにごく普通に公海上を飛んでいることに関して近接するなんてことはあり得ませんので、これは常識を完全に逸した近接行動だと思っています。

Q:確認ですけど、自衛隊機の方は中国の領空の方に向かって飛んでいたという飛び方ではなかったということでよろしいでしょうか。

A:それはありません。それは通常、私どもが行っている警戒監視の任務の一環であります。

(中略)

中国軍機:自衛隊機に30メートル 異常接近…東シナ海上

(毎日, 5/25)

政府関係者によると、東シナ海北部では今月20日から、中露海軍が合同演習を行っており、自衛隊機が監視していたという。防衛省幹部は、自衛隊機が数十メートル規模まで中国軍機に接近されたケースは「記憶にない」としている。

同省幹部によると、自衛隊機も緊急発進(スクランブル)した際、外国軍機に近づき機種などを確認するが、30〜50メートルまで接近することはないという。中国軍機から威嚇射撃や進路妨害などは受けなかったという。

中国軍機接近:防衛相「偶発事故につながる危険な行為」

(毎日, 5/25)

中国軍戦闘機が自衛隊機に異常接近

(NHK, 5/25)

「常軌逸した近接」 防衛相が中国を強く批判

(NHK, 5/25)

異常接近「日本の演習妨害が原因」と中国

(NHK, 5/25)

》

災害時の燃料輸送体制を整備へ

(NHK, 5/25)。ようやくこういう話が具体的に出てきたようです。

訓練は大阪・堺市にある「コスモ石油」の製油所で行われ、ガソリンスタンドが被災するなどして燃料をタンクローリーで輸送できなくなったことを想定して、陸上自衛隊のトラックが製油所に入り、ドラム缶に軽油を充填(じゅうてん)するなど、輸送のための手順を確認することにしています。(中略)

さらに、石油を輸送する民間の車両を緊急車両としてあらかじめ登録することについて警察庁と協議するなどして、災害時に燃料を輸送するための体制の整備を進めることにしています。

》

Simeji 日本語キーボード【重要】ユーザーのみなさまへ

(simeji, 5/12)。例の件について。

》

NYTの社外秘レポートが明かすネットメディアの生死を左右する6つの課題

(Growth Hack Japan, 5/23)

ソーシャルとの隔離は、ニューヨークタイムズのマネージング・エディターであるDean Baquet氏のツイッターアカウントを見ても明らか。

6,335人のフォロワーを抱えながら、未だかつて1度たりともツイートしていないのです。

》

EU司法裁:「忘れられる権利」訴訟 リンク削除要求 欧州では氷山の一角

(毎日, 5/19)

》

Microsoft、箝口令を含む国家安全保障書簡に異議申立て ― そして勝利

(techcrunch, 5/23)

書簡は、Microsoftがこのデータ要求について一切口外することを禁じていた。Microsoftは要求が理にかなっているとは考えなかったため、異議を申し立てた。そしてFBIは要求を取下げた。問題の顧客は、Office 365ユーザーだった。FBIは、「契約の下でMicrosoftから[編集済み]に提供された個別Office 365アカウント[編集済み]のブロック内でサポートされているEメールドメイン[編集済み]に関連付けられた、一ユーザーアカウントに関する何種類かの情報」を欲しがっていた。

》

量子暗号に30年ぶりの新原理 ー 「読まれたら気づく」から「読めない」手法へー :光量子科学研究センター 小芦雅斗教授

(東大, 5/22)

》

Internet Infrastructure Review (IIR) Vol.23

(IIJ, 5/23)

今号では、PlugXの検体群を解析することで背後にどのような標的型攻撃グループが関与しているかを調査した結果の解説をはじめ、2013年4月1日から2014年3月30日までの52週分の迷惑メールの動向分析や送信ドメイン技術の導入状況と標準化の動向の紹介、技術トレンドとしてビッグデータ解析の現状を解説します。

マカフィー ePolicy Orchestrator

Cisco

Chrome 35.0.1916.114 出てたんですね。セキュリティ修正も 23 件ありだそうで。

Adobe Shockwave Player のびっくり仕様

(2012.12.19)

JVNVU#93897900:

Adobe Shockwave Player に旧バージョンの Flash ランタイムが同梱されている問題

(JVN, 2012.12.19) の元ねた、

VU#323161:

Adobe Shockwave player provides vulnerable Flash runtime

(US-CERT) が 2014.05.15 付で改訂されました。

Shockwave Player 11.6.8.638 ベースから 12.1.1.151 ベースの情報に変わってます。というか、

The "Full" installer for Shockwave player 12.1.1.151 provides Flash version 11.5.502.146, which was released on January 8, 2013.This version of Flash contains several exploitable vulnerabilities. Note that Shockwave uses its own Flash runtime, provided by the file Flash Asset.x32, rather than using a Flash runtime that may be installed on a system-wide basis.

こういう状況が全然変わってないと言うべきか。

腐ってる。

関連: Why You Should Ditch Adobe Shockwave

(Krebs on Security, 2014.05.21)

Not sure whether your computer has Shockwave installed? If you visit this link and see a short animation, it should tell you which version of Shockwave you have installed. If it prompts you to download Shockwave (or in the case of Google Chrome for some reason just automatically downloads the installer), then you don’t have Shockwave installed. To remove Shockwave, grab Adobe’s uninstall tool here. Mozilla Firefox users should note that the presence of the "Shockwave Flash” plugin listed in the Firefox Add-ons section denotes an installation of Adobe Flash Player plugin — not Adobe Shockwave Player.

》

あなたの車は狙われている—マイカーをサイバーアタックから守る

(日経 IT Pro)

》

米オレゴン州、同性婚を認める

(石壁に百合の花咲く, 5/20)、

米ペンシルベニア州も同性婚を認める

(石壁に百合の花咲く, 5/21)

関連: Same-sex marriage in the United States

(Wikipedia)

》

「静脈認証」や「顔認証」が1万円台、低価格化が進む生体認証

(日経 IT Pro, 5/23)

》

アンチウイルスソフトは本当に終わっているか

(日経 IT Pro, 5/23)

ファイア・アイの研究部門が2年間にわたる50万のマルウエアサンプルを分析したところ、平均寿命は非常に短く、ほとんどのマルウエアの活動期間は2時間以下だという。

マルウエアの82%は1時間以内しか存在せず、マルウエアの70%は1回限りで姿を消す。マルウエアの寿命が大変短いことを考えると、シグネチャベースのアンチウイルスソフトが行うことは、ファイア・アイの言葉を借りれば、脅威の検出や防止というより幽霊狩りに近い。

(中略)

ファイア・アイは企業に対し、シグネチャベースのアンチウイルスモデルが企業保護の主要な役割を果たさないことを受け入れてセキュリティ戦略の変更に着手すること、コンプライアンス指令を見直して、アンチウイルスなど受け身的なシグネチャベースの手法から革新的手法の導入に焦点を移すことを強く勧めている。

参照: Ghost-Hunting With Anti-Virus

(FireEye, 5/5)

》

97%の企業がセキュリティ対策をしてもマルウェアに侵入されている

(gigazine, 5/21)

多くの企業では、ファイアウォール・侵入検知(IDS)/侵入防止(IPS)システム・アンチウイルスソフトなどを組み合わせた「多層防御」によるセキュリティ対策をとっていますが、いずれも確実にマルウェアの侵入を防げるものはなかったことが判明。FireEyeデバイスは監視していたネットワークから20万8000ものマルウェアのダウンロードを検知し、12万4000のマルウェア亜種を発見。

元ねた: CYBERSECURITY’S

MAGINOT LINE: A Real-World Assessment

of the Defense-in-Depth Model

(FireEye)。Defense-in-Depth と言いながら、実態はマジノ線だよねという話。うまいこと言うね。

》

「ITセキュリティ評価及び認証制度に関する説明会

~政府調達におけるセキュリティ要件について~」 開催のご案内

(IPA, 5/15)。2014.06.10、東京都文京区、無料。

》

「組織における内部不正対策セミナー」開催のご案内

(IPA, 5/16)。満員締切。「第2回の開催を企画」中だそうです。

》

What should be the optimal crypto-strength for CryptoLocker?

(HP Security Research Blog, 5/11)

》

虚偽否認と刑事弁護

(弁護士 落合洋司 (東京弁護士会) の 「日々是好日」, 5/22)、

片山さんちの事情

(壇弁護士の事務室, 5/21)

》

航空母艦からハッキングを仕掛けた海軍の原子炉管理者

(gigazine, 5/24)。CVN-75 Harry S. Truman。

》

すき家「鍋の乱」で大量閉店の真相

バイトが明かす衝撃の勤務実態

(日経ビジネス, 5/19)。

5/29 に

#すき家ストライキ

という動きもあるそうで。

関連: すき家で働くみなさんへ

(首都圏青年ユニオン)

》

次の巨大地震に備える

~古地震研究への期待と課題~

(NHK, 5/24)

》

【オピニオン】中国のオイルリグ設置、現状変更狙う進出戦略

(ウォール・ストリート・ジャーナル日本版, 5/23)

》

告発スクープ シンドラーエレベーターまたも“暴走”あわや大事故

(週刊朝日, 5/21)

》

国交省、緊急停止ボタン義務化 立体駐車場、事故防止で

(共同, 5/23)

》

インプレッサは蘇った。

(中津スバルの濃いスバリストに贈る情報, 5/22)。

インプレッサ伝説はまだまだ続く。関連:

》

STAP問題:小保方氏、採用も特例 通常審査の一部省略

(毎日, 5/22)、

STAP問題:笹井氏、枠超え小保方氏を「囲い込み」

(毎日, 5/22)。そもそも異常な人事だったようで。

》

災害対応ロボットと、人と一緒に働くロボットの共通性

〜日米災害対応ロボット共同研究カンファレンス・レポート

(PC Watch, 5/22)

》

ウイルス対策ソフトは「どれも同じ?」「効果なし?」――その疑問に答えよう

(ITmedia, 5/23)

》

北朝鮮で 23 階建てマンション崩壊事故 (5/13)

》

北朝鮮、韓国軍ミサイル艇付近 (150m) に砲撃。

まず、5/20 に別の小競り合いがあったのですね。

そして 5/22 に北朝鮮から砲撃。どこから撃たれたのかはよくわかってない模様。

北朝鮮が韓国軍の艦艇近くに砲撃

(NHK, 5/22)

北朝鮮軍が韓国海域に2発砲撃 韓国軍は応射

(聯合ニュース, 5/22)

韓国海軍 北朝鮮の攻撃言及に「容赦なく応戦する」 (聯合ニュース, 5/22)

韓国艦艇への照準打撃、北の意図は?

(朝鮮日報, 5/22)。「尹永夏(ユン・ヨンハ)級ミサイル高速艦」の近く (距離 150m) に着弾。

北朝鮮が海岸砲を発射したのか、もしくは警備艇などの艦艇から艦砲を発射したのかも、はっきり確認されなかった。韓国軍当局はひとまず、延坪島付近の茂島・長在島や黄海道の海岸に配備された122ミリ海岸砲、あるいは130ミリ海岸砲だった可能性が高いと考えている。当時、韓国軍の高速艦は、黄海道の海岸から20キロ以上離れた海上を航行していた。

韓国国防部(省に相当)の金寛鎮(キム・グァンジン)長官などはこれまで、北朝鮮が挑発を行った場合は「原点打撃」を行うと公言してきたが、韓国軍当局はこの日、北朝鮮の海岸砲を攻撃しなかった。北朝鮮の砲弾がどこから飛んできたのか対砲レーダーで捉えられなかったため挑発の原点を把握できなかった上、韓国軍の艦艇が直接被害を受けたわけではないため、と韓国軍当局は説明した。韓国軍のミサイル高速艦は、12キロ離れた場所を航行していた北朝鮮の警備艇の近くに向けて、対応砲撃として艦載の76ミリ砲を5発射撃した。

コムドクスリ級ミサイル艇

(ウィキペディア)

コムクスドリ型ミサイル艇(PKG)

(日本周辺国の軍事兵器)

その後

》

北朝鮮が韓国軍の艦艇近くに砲撃

(NHK, 5/22)、

北朝鮮、韓国の海域に砲撃―韓国が応射

(ウォール・ストリート・ジャーナル日本版, 5/22)。

》

民主党偽メール事件の提供者、今度は詐欺容疑 会社役員を逮捕

(産経, 5/23)

》

40ドルのPC遠隔操作ソフト「黒い闇」摘発 簡単に乗っ取り、世界50万台が被害

(ITmedia, 5/23)、

Blackshades - 一斉摘発により多数の逮捕者

(シマンテック, 5/22)

》

DDoS攻撃されたらそこで試合終了!? レンサバから利用停止を宣告される前にできる8つの対策

(Qiita, 5/20)。GMOクラウドPublic、ですか。いやはや。

》

ヤフーとCCC、Tカード購買履歴とWeb閲覧履歴を相互提供へ

(日経 IT Pro, 5/21)。気色悪い。

ヤフーは、新たなプライバシーポリシーの文章を6月2日に公開する予定で、同日に有効になる。情報連携を望まないユーザーにはオプトアウト(情報提供の停止)の仕組みを用意する。オプトアウトの告知日や告知方法は「現在調整中」(ヤフー広報)。

あと 10 日ちょっとしかないのに調整中とは……。

》

中国政府がWindows 8の使用禁止令、米司法省の発表に反論

(ITmedia, 5/21)

禁止の理由として、中国政府のコンピュータはほとんどがWindows XP搭載で、中国国内のXPのシェアは70%を占めているにもかかわらず、Microsoftがサポートを打ち切ったために安全上の懸念が生じたと説明。

なんじゃそりゃ……。プレミアサポート使いなさいよ。

》

インターネットオークション大手の eBay、パスワードの流出を認める

(Sophos, 5/22)

eBay の広報担当者には、「セキュリティ上の重大ミスを犯した企業が、自社サイトのブログに記事を投稿するのであれば、自分の会社のインシデントのことを第三者の視点からのような書き方で書いてはいけない」とアドバイスしておきます。

実際に、攻撃者の侵入を許したのは、他の誰でもなく あなた (eBay) 自身 なのです。したがって、当事者として伝えるべきことをしっかり書くべきです。

》

カラーコンタクトレンズの安全性-カラコンの使用で目に障害も-

(国民生活センター, 5/22)

カラーコンタクトレンズ17銘柄に、参考として日本で承認を受けていない個人輸入品3銘柄を加え、安全性や使用実態等を調べ消費者に情報提供することとしました。

(中略)

治療やコンタクトレンズの装用中止等の対応が必要な程度(エフロン分類グレード3、4)の角膜上皮障害が16銘柄中12銘柄、結膜上皮障害が16銘柄中13銘柄、輪部充血が16銘柄中10銘柄でみられることがありました。

1銘柄を除いて、角膜浮腫、角膜上皮障害、結膜上皮障害、輪部充血のいずれかの項目において治療やコンタクトレンズの装用中止等の対応が必要な程度(エフロン分類グレード3、4)の障害がみられることがありました。

治療やコンタクトレンズの装用中止等の対応が必要な程度(エフロン分類グレード3、4)の障害が起こっていても、痛みなどの自覚症状がない場合がありました。

怖ぇ……

》

ユニクロがUGCに手を出して著作権問題で炎上した件

(山本 一郎 / Yahoo, 5/21)。UTme!利用規約、改訂されました。

》

逮捕された人物の著作物を販売停止することの是非は?

(slashdot.jp, 5/21)。作品と人物とを分離しましょう。

》

PC 遠隔操作事件関連

》

福井地裁、大飯原発3、4号機運転差し止めを命ず。

おめでとうございます。

【速報】大飯原発運転差止請求事件判決要旨全文を掲載します

(NPJ訟廷日誌, 5/21)

個人の生命、身体、精神及び生活に関する利益は、各人の人格に本質的なものであって、その総体が人格権であるということができる。人格権は憲法上の権利であり(13条、25条)、また人の生命を基礎とするものであるがゆえに、我が国の法制下においてはこれを超える価値を他に見出すことはできない。したがって、この人格権とりわけ生命を守り生活を維持するという人格権の根幹部分に対する具体的侵害のおそれがあるときは、人格権そのものに基づいて侵害行為の差止めを請求できることになる。人格権は各個人に由来するものであるが、その侵害形態が多数人の人格権を同時に侵害する性質を有するとき、その差止めの要請が強く働くのは理の当然である。

憲法の力だ。

5 冷却機能の維持にっいて

(1) 1260ガルを超える地震について

原子力発電所は地震による緊急停止後の冷却機能について外部からの交流電流によって水を循環させるという基本的なシステムをとっている。1260ガルを超える地震によってこのシステムは崩壊し、非常用設備ないし予備的手段による補完もほぼ不可能となり、メルトダウンに結びつく。この規模の地震が起きた場合には打つべき有効な手段がほとんどないことは被告において自認しているところである。

しかるに、我が国の地震学会においてこのような規模の地震の発生を一度も予知できていないことは公知の事実である。地震は地下深くで起こる現象であるから、その発生の機序の分析は仮説や推測に依拠せざるを得ないのであって、仮説の立論や検証も実験という手法がとれない以上過去のデータに頼らざるを得ない。確かに地震は太古の昔から存在し、繰り返し発生している現象ではあるがその発生頻度は必ずしも高いものではない上に、正確な記録は近時のものに限られることからすると、頼るべき過去のデータは極めて限られたものにならざるをえない。したがって、大飯原発には1260ガルを超える地震は来ないとの確実な科学的根拠に基づく想定は本来的に不可能である。むしろ、①我が国において記録された既往最大の震度は岩手宮城内陸地震における4022ガルであり、1260ガルという数値はこれをはるかに下回るものであること、②岩手宮城内陸地震は大飯でも発生する可能性があるとされる内陸地殻内地震であること、③この地震が起きた東北地方と大飯原発の位置する北陸地方ないし隣接する近畿地方とでは地震の発生頻度において有意的な違いは認められず、若狭地方の既知の活断層に限っても陸海を問わず多数存在すること、④この既往最大という概念自体が、有史以来世界最大というものではなく近時の我が国において最大というものにすぎないことからすると、1260ガルを超える地震は大飯原発に到来する危険がある。

この分野について、人類の知識はまだまだ圧倒的に足りてないということを謙虚に認めるべきなんだよなあ。

エ 基準地震動の信頼性について

被告は、大飯原発の周辺の活断層の調査結果に基づき活断層の状況等を勘案した場合の地震学の理論上導かれるガル数の最大数値が700であり、そもそも、700ガルを超える地震が到来することはまず考えられないと主張する。しかし、この理論上の数値計算の正当性、正確性について論じるより、現に、全国で20箇所にも満たない原発のうち4つの原発に5回にわたり想定した地震動を超える地震が平成17年以後10年足らずの問に到来しているという事実を重視すべきは当然である。地震の想定に関しこのような誤りが重ねられてしまった理由については、今後学術的に解決すべきものであって、当裁判所が立ち入って判断する必要のない事柄である。これらの事例はいずれも地震という自然の前における人間の能力の限界を示すものというしかない。本件原発の地震想定が基本的には上記4つの原発におけるのと同様、過去における地震の記録と周辺の活断層の調査分析という手法に基づきなされたにもかかわらず、被告の本件原発の地震想定だけが信頼に値するという根拠は見い出せない。

「まず考えられない」がことごとく発生しているのが現実だからなあ。

大飯原発:「安全性に欠陥」 福井地裁、運転差し止め判決

(毎日, 5/21)

大飯原発 運転再開認めない判決

(NHK, 5/21)

【社説】

大飯原発・差し止め訴訟 国民の命を守る判決だ

(東京, 5/22)

関連:

発言:手法古すぎる原発地震動評価=長沢啓行・大阪府立大名誉教授

(毎日, 5/1)

原発の地震動評価手法として現在用いられているのは主に「耐専スペクトル」と「断層モデル」の2種類だ。だが、十数年前に作られて以降、この20年間に収集された国内の地震観測記録は反映されていない。

(中略)

これら貴重な記録を耐専スペクトルに反映して適用範囲も広げるべきところ、規制庁は古いままの耐専スペクトルを用い、かたくなに「極近距離」より近くでは適用外にしている。福井の大飯原発などでは活断層が近すぎるため耐専スペクトルが使われず、主に断層モデルで地震動評価を行っている。

ところが高浜原発は活断層の距離が少し離れているため、耐専スペクトルと断層モデル双方による評価が行われた。何と、断層モデルによる地震規模の評価結果は耐専スペクトルの2分の1ないし3分の1にすぎなかった。鹿児島の川内原発でも同様だった。規制庁は「手法が違うので異なっても仕方がない」「いろんな手法で基準地震動を作っている」と言う。断層モデルだけで基準地震動を検討している大飯原発は大幅な過小評価になっているのではないか。関西電力は断層上端の深さを3キロに上げ、地震規模を15%程度増やす方針に転換したが、地震動評価結果はその程度にしか増えない。耐専スペクトルにしても最近の観測記録で見直した場合、高浜も川内も大幅な過小評価になっている。

長沢教授 大甘な大飯・高浜・川内原発の基準地震動

(ものぐさブログ, 5/20)

同委員会が発表する各原発の基準地震動を監視していく必要があります。同委員会等や電力会社が主張する基準地震動と長沢教授らが主張する基準地震動を以下併記します。

・ 高浜原発 同委員会 700ガル 長沢教授 1000ガル以上

・ 大飯原発 同委員会 856ガル 長沢教授 1500ガル以上

・ 川内原発 同委員会 700ガル 長沢教授 断層モデルの2~3倍(注1)

・ 伊方原発 四国電力 570ガル 美浜の会(武村の式) 2680ガル以上

実は最近 20 年の知見を導入するだけでも、大飯原発は駄目な模様です。

IE 8 に 0-day 欠陥があり、攻略 Web ページを閲覧すると任意のコードが実行される。CVE-2014-1770

Microsoft には 2013.10.11 に通知されているが、7 か月以上経過しても直らなかった。未修正でも 180 日経過したら公開するという ZDI のルールを 1 か月以上延長した上での公開。

なお、ZDI は今では 180 日ではなく 120 日で運用しているそうです:

Picking up the pace: A new 120-day disclosure window

(HP Security Research Blog, 2014.02.26)

2014.05.26 追記:

Corelan Teamが発見したIEの脆弱性CVE-2014-1770に関係する情報についてまとめてみた

(piyolog, 2014.05.22)

2014.11.14 追記:

2014.06 の MS14-035 - 緊急:

Internet Explorer 用の累積的なセキュリティ更新プログラム (2969262)

で修正されている。

》

偽アンチウイルス – クローンの襲撃

(Kaspersky, 5/23)

》

格納容器から漏えい場所初確認

(NHK「かぶん」ブログ, 5/15)。3号機。

》

株式投資のDVD 大学生のトラブル急増

(NHK「かぶん」ブログ, 5/11)

》

福島第一「地下水バイパス」あす放出開始

(NHK「かぶん」ブログ, 5/20)

》

汚染水処理設備「ALPS」全系統停止

(NHK, 5/20)。あらあら。

》

時論公論 「どうなるウクライナ危機・現地で見えてきたもの」

(NHK 解説委員室, 5/14)、

ここに注目! 「どうなるウクライナ大統領選挙は?」

(NHK 解説委員室, 5/19)

》

時論公論 「自動車運転死傷行為処罰法 きょう施行」

(NHK 解説委員室, 5/20)。

危険運転致死傷罪を新設 (最高刑: 懲役 15 年)、発覚免脱罪を新設 (最高刑: 懲役 12 年)、無免許運転時には刑を重くする。

》

視点・論点 「地球温暖化に直面する農産物」

(NHK 解説委員室, 5/20)

》

ユーザのプライバシーを保護しつつビッグデータの脅威分析を行う。

(エフセキュアブログ, 4/30)

》

昨年は戦闘で3330万人が避難

(国連情報誌SUNブログ対応版, 5/15)。「2012年が450万人だったことに比べると激増しています」

》

アンチウイルスはもう死んでいる

(エフセキュアブログ, 5/15)、

「アンチウイルス製品の死」発言をめぐる騒動に寄せて

(Kaspersky, 5/9)

》

デジタル・フリーダムの4つのテーマと俳優デビット・ハッセルホフ氏の提案

(エフセキュアブログ, 5/19)

》

「警察からの警告」を装う Android ランサムウェア。その回避策と感染した場合の対策について

(Sophos, 5/20)

この数週間では、金銭を支払うとロックを解除するランサムウェア (Koler) が Android 環境で拡大しており、復旧のために、ここでも 300 ドルが要求されます。

(中略)

これを回避するには、Android の「セーフモード」を利用し必要な操作を行います。

関連:

深刻さを増すAndroidのマルウェア問題

(Kaspersky, 5/15)、

「ポリス・ランサムウェア」がAndroidのエコシステムに拡大

(エフセキュアブログ, 5/16)

》

サバイバル水泳

(Glolea, 5/15)。オランダ人のたしなみ。着衣水泳 100m 等できて一人前だそうで。

》

著作権を無償で譲渡?:「いえ、著作権はユーザーに帰属します」とユニクロ Tシャツ作成サービス「UTme!」の利用規約が話題、問題を認めて修正へ

(ねとらぼ, 5/20)。なら最初からそう書こう。

》

臨界寸前だったハイゼンベルク原子炉

(サイエンスポータル, 5/19)。

岩瀬広さんがモンテカルロ法でこの原子炉の核分裂反応を計算した。天然ウランの量は、臨界に達するのに十分で、燃料切片のサイズや間隔もほぼ適切だったが、炉心が小さかったために、わずかに臨界に達しなかったことを確かめた。

岩瀬さんの計算では、この原子炉はかなり臨界に近い状態で、炉心の円筒の高さと直径をそれぞれ8センチ伸ばして132センチにしておれば、臨界したことになる。

》

宝塚に伝わる「ブスの25箇条」が話題に

(IROIRO, 5/19)

》

Cisco、当局の監視活動の規制を米大統領に要求、新興国で大幅な受注減

(日経 IT Pro, 5/20)。米国家安全保障局、Cisco製品にバックドアを仕込んでいた?

(slashdot.jp, 5/16) 話のおかげで。

》

米司法省、中国人民解放軍のハッカー5人を産業スパイで起訴

(ITmedia, 5/20)、

U.S. Charges Five Chinese Military Hackers for Cyber Espionage Against U.S. Corporations and a Labor Organization for Commercial Advantage

(Department of Justice, 5/19)。

61398 部隊 (中国人民解放軍総参謀部第3部第2局) の 5 名。

関連: 中国サイバー部隊の起訴は「自衛権」発動にらむ米国の最後通牒だ

(BLOGOS, 5/20)

》

FBI、マルウェア「Blackshades」の作者を摘発 世界で90人逮捕

(ITmedia, 5/20)。関連:

》

字幕ひとつで印象が激変する「偽ニュース映像の作り方」がタメになると評判

(やじうま Watch, 5/20)

》

Operation PayBack - Anonymous Centre

(pastebin, 5/19)。#OperationPayBack

により .mil の DNS サーバが落ち、.mil 全体に接続不能中?

(その後復活した?)

》

PC 遠隔操作事件、片山被告が自身を真犯人と認めた模様。

弁護人による記者会見が行われている模様。

Symantec Workspace Streaming

Django

Dovecot

X.Org libXfont

Linux

iTunes 11.2 公開。Windows 版はセキュリティ修正 CVE-2014-1296 を含む。

Set-Cookie HTTP headers would be processed even if the connection closed before the header line was complete. An attacker could strip security settings from the cookie by forcing the connection to close before the security settings were sent, and then obtain the value of the unprotected cookie. This issue was addressed by ignoring incomplete HTTP header lines.

不完全な HTTP ヘッダを処理すると脆弱性になる時代なのですね……。

古い Movable Type がバタバタ倒されている模様。

6.0.3、5.2.10、5.17 セキュリティアップデートの提供を開始

(movabletype.jp, 2014.04.09) が最新だそうです。

あと、6.0.3、5.2.10、5.17 アップデートにはこんな注意が:

Movable Type 6.0.3、5.2.10 ならびに 5.17 では、セキュリティ問題の修正のために、ウェブサイトおよびブログのテーマに含まれているテンプレートの一部が変更されています。以下のテーマをご利用の場合は、テンプレートのリフレッシュを行うか、手動でテンプレートの修正を行ってください。

影響を受けるテーマ

- クラシックブログ

- クラシックウェブサイト

- Pico

- プロフェッショナル ウェブサイト

- プロフェッショナル ブログ

- コミュニティブログ

- コミュニティ掲示板

- Rainier

- Eiger

予定どおり出ました。

-

MS14-022 - 緊急:

Microsoft SharePoint Server の脆弱性により、リモートでコードが実行される (2952166)

-

SharePoint Server 2007・2010・2013、Office Web Apps 2010・2013、SharePoint Server 2013 Client Components SDK、SharePoint Designer 2007・2010・2013 に 3 件の欠陥。

SharePoint ページ コンテンツの脆弱性 - CVE-2014-0251

(Exploitability Index: 1)

認証済み攻撃者が攻略ページコンテンツを送ると任意のコードが W3WP サービスの権限で実行される。

SharePoint XSS の脆弱性 - CVE-2014-1754

(Exploitability Index: 1)

攻撃者は認証済みである必要がある。

XSS を踏むとログオンユーザーの権限でスクリプトが実行される。

Web Applications ページ コンテンツの脆弱性 - CVE-2014-1813

(Exploitability Index: 3)

認証済み攻撃者が攻略ページコンテンツを送ると任意のコードが W3WP サービスの権限で実行される。

-

MS14-023 - 重要:

Microsoft Office の脆弱性により、リモートでコードが実行される (2961037)

-

Office 2007・2010・2013・2013 RT に 2 件の欠陥。

Microsoft Office の中国語文章校正の脆弱性 - CVE-2014-1756

(Exploitability Index: 1)

簡体字中国語言語パックの校正ツール (2007) または

校正ツール (2010・2013) に、.dll ファイルのロード処理にまつわる欠陥。.docx など Office 文書ファイルと同じディレクトリに攻略 .dll ファイルを設置すると、文書ファイルを開いた時点で攻略 .dll ファイルが読み込まれ、任意のコードが実行される。

トークン再使用の脆弱性 - CVE-2014-1808

(Exploitability Index: 3)

Web サイトにある Office 文書を開くときの応答の処理に欠陥があり、

攻略 Web サイトが細工した応答を返すとアクセストークンが漏洩する。

このアクセストークンはリプレイ攻撃に利用できる。

DLL の安全な読み込み方法については、Load Library Safely

(Microsoft Security Research & Defense, 2014.05.13)

を参照。

-

MS14-024 - 重要:

Microsoft コモン コントロールの脆弱性により、セキュリティ機能のバイパスが起こる (2961033)

-

Office 2007・2010・2013・2013 RT に欠陥。

MSCOMCTL コモンコントロールライブラリに欠陥があり、

IE などで攻略 Web ページを閲覧するときに ASLR の回避に悪用される。

CVE-2014-1809 (Exploitability Index: N/A)

この欠陥は「非公開で報告された」ものだったが、結果として 0-day となった。

2014 年 5 月のセキュリティ更新プログラムのリスク評価

(日本のセキュリティチーム, 2014.05.14)

によると、

この脆弱性は、現場で悪用されている以下の CVE について ASLR のバイパスとして利用されています:

- CVE-2012-0158

- CVE-2012-1856

- CVE-2013-3906

- CVE-2014-1761

-

MS14-025 - 重要:

グループ ポリシー基本設定の脆弱性により、特権が昇格される (2962486)

-

Windows Vista、Server 2008、7、Server 2008 R2、8・8.1、2012・2012 R2 に欠陥。

「Active Directory がグループ ポリシー基本設定を使用して構成されているパスワードを配布する方法」に欠陥があり、認証済みユーザーによる権限上昇が可能。

Windows Vista、7、8・8.1 については、リモートサーバー管理ツールがインストールされている場合にのみ影響を受ける。

CVE-2014-1812

(Exploitability Index: 1)。この欠陥は 0-day だった。

更新プログラムは Windows Update や自動更新では配布されない。

Microsoft ダウンロードセンター、あるいは Microsoft Update カタログから入手する。

更新プログラムを適用すると、「グループポリシー基本設定拡張を使用してパスワードを構成および配布する機能」が削除される。

関連: MS14-025: An Update for Group Policy Preferences

(Microsoft Security Research & Defense, 2014.05.13)

-

MS14-026 - 重要:

.NET Framework の脆弱性により、特権が昇格される (2958732)

-

.NET Framework 1.1 SP1、2.0 SP2、3.5、3.5.1、4、4.5、4.5.1 に欠陥。

「正しくない形式の一部のオブジェクトに対して TypeFilterLevel チェックを処理する方法」に欠陥があり、認証済みユーザーによる権限上昇が可能。

CVE-2014-1806 (Exploitability Index: 1)

-

MS14-027 - 重要:

Windows シェル ハンドラーの脆弱性により、特権が昇格される (2962488)

-

Windows Server 2003、Vista、Server 2008、7、Server 2008 R2、8・8.1、Server 2012・2012 R2、RT・RT 8.1 に欠陥。

Windows シェルにおけるファイルの関連付け処理に欠陥があり、

認証済みユーザーが攻略アプリケーションを実行すると local SYSTEM 権限を取得できる。

CVE-2014-1807

(Exploitability Index: 1)

この欠陥は「非公開で報告された」ものだったが、結果として 0-day となった。

-

MS14-028 - 重要:

iSCSI の脆弱性により、サービス拒否が起こる (2962485)

-

Windows Server 2008 (Storage Server 2008 のみ)、Server 2008 R2、Server 2012・2012 R2 の iSCSI 実装に 2 件の欠陥。

iSCSI ターゲットとなっている場合に remote から DoS 攻撃を受ける。

なお Server 2008 用の更新プログラムは提供されない。

更新プログラムで提供される修正を適切にサポートするためのアーキテクチャが Windows Storage Server 2008 システムに存在しないため、Windows Storage Server 2008 用の修正プログラムを作成することが不可能です。作成するためには、影響を受けるコンポーネントだけでなく、Windows Storage Server 2008 オペレーティング システムのアーキテクチャの相当な部分を変更する必要があります。そのようなアーキテクチャ変更を行った製品は Windows Storage Server 2008 との互換性がなくなる可能性が高く、Windows Storage Server 2008 上で実行されるように設計されたアプリケーションが、更新されたシステムで引き続き動作する保証はありません。

(中略) マイクロソフトでは、Windows Storage Server 2008 を実行しているお客様に、インターネット トラフィックが流れるネットワークとは分離された独自のネットワーク上に iSCSI を配置し、信頼できないネットワークからの攻撃経路を制限することを推奨します。

-

MS14-029 - 緊急:

Internet Explorer 用のセキュリティ更新プログラム (2962482)

-

関連:

》

憲法解釈の変更も? 集団的自衛権を巡って安倍総理が記者会見! そのときテレ東は

(livedoor news, 5/16)。

いつものテレビ東京です本当にありがとうございました。

このコンテクストで考えると、東日本大震災というのは、あのテレビ東京ですら緊急放送に走らせた事態、だったのだなあ。

》

神奈川県警ヘリに光照射容疑

(ロイター, 5/16)、

県警ヘリにLEDライト4分照射 容疑の男を逮捕

(朝日, 5/16)。現行犯逮捕だそうで。

》

ゼンショーHD:すき家、28店舗休止 アルバイト不足で

(毎日, 5/15)。関連:

すき家のゼンショーHD社長「3K仕事やりたがらない」

(朝日, 5/14)

本日の朝日新聞記事について

(ゼンショー, 5/15)。朝日記事を「事実と異なる」として否定。

「日本人はだんだん3Kの仕事をやりたがらなくなっている」という部分については、記事(5月17日号の東洋経済の記事「誤解だらけの介護職〜もう3Kとは言わせない」と題した特集記事)にそういう趣旨が書いてあったと述べたものであり、小川の所感を述べたものではありません。

また、文脈としても「すき家」のことではなく日本の労働市場全般に関する一般論を述べた中で語ったものです。

》

【社説】中国の海洋進出に打つ手ない国際社会

(ウォール・ストリート・ジャーナル日本版, 5/15)

》

中国の埋め立てで南シナ海に出現した新たな「島」―フィリピンが画像公表

(ウォール・ストリート・ジャーナル日本版, 5/16)。「南沙(スプラトリー)諸島近くのジョンソン南礁」。

》

ベトナムで反中デモが暴徒化

死者数に複数説

西沙諸島紛争で反中国感情が爆発-選択肢少ないベトナム

(ウォール・ストリート・ジャーナル日本版, 5/15)

ベトナム、「反中デモ」発生に伴う影響(5、15現在の状況)

(Travel vision, 5/15)

ベトナム:中国へ抗議デモ暴徒化 中国系工場など放火被害

(毎日, 5/14)、

ベトナム:日系工場にも破壊被害 日本人学校は休校に

(毎日, 5/14)

ベトナム 反中デモ 工場放火 日系企業にも暴徒

(東京, 5/15)

ベトナムの反中デモで韓国企業54社にとばっちり

(朝鮮日報, 5/15)

反中暴動で対ベトナム投資に不安

(ウォール・ストリート・ジャーナル日本版, 5/16)

ベトナムに進出している台湾企業が特にひどく、台湾当局によると、少なくとも200の工場が略奪されたり、放火されて焼け落ちたりした。

ホーチミン日本商工会によると、日本の少なくとも10カ所の工場も、窓ガラスを割られたり監視カメラを壊されたりした。(中略)

一方、韓国領事館によると、同国の55の企業の工場も被害を受けたという。

「私は台湾人」明示を 暴動で呼び掛け

(産経, 5/15)。台湾政府、シール 2 万枚作製だそうで。

「不法分子を放任」 中国外務省が批判

(産経, 5/15)、暴動の死亡情報報じず 中国、メディア規制か

(産経, 5/15)

Windows 8、8.1、Server 2012、Server 2012 R2。「4 つの非公開のサードパーティ製 UEFI (Unified Extensible Firmware Interface) モジュールのデジタル署名を失効」。

タイトルどおりのもの。更新プログラム 2868725 の事前適用が必要 (Windows 8.1、Server 2012 R2、RT 8.1 を除く)。Windows Update では提供されない。

ダウンロードセンターと Microsoft Update カタログのみ。

Windows 7、Server 2008 R2、8、Server 2012、RT 用の「資格情報の保護とドメイン認証の制御を改善して資格情報の盗用を低減する更新プログラム」を公開。

Windows 8.1 系にはあらかじめこれ相当の機能が入っている感じ。

この更新プログラムは、Local Security Authority (LSA) の保護を強化し、Credential Security Support Provider (CredSSP) の制限管理モードを追加し、保護されているアカウント制限のあるドメイン ユーザー カテゴリのサポートを導入し、クライアントとしての Windows 7、Windows Server 2008 R2、Windows 8、および Windows Server 2012 コンピューターに対してより厳格な認証ポリシーを適用します。

「よく寄せられる質問」の項で、もうすこし詳しい説明がされている。

2014.07.10 追記:

更新プログラム

2973351

と

2975625

が公開された。

Windows 8.1・Server 2012 R2・RT 8.1 に

2973351

(Windows 8.1 Update 適用済用)

または 2975625

(Windows 8.1 Update 適用なし用) をインストールすると、制限管理モードがデフォルト OFF になる (これまではデフォルト ON だった)。HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa へのレジストリ設定 + 再起動で ON/OFF を切り替えられるようになる。

Windows 7、Server 2008 R2、8、Server 2012、RT の場合、これまでは、2871997

更新プログラムで制限管理モード機能を追加し、Fixit 20141 の適用で有効化するというしくみになっていた (なぜか無効化手順が説明されていない……)。

今回、2871997 に加えて 2973351

を適用すると、HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa へのレジストリ設定 + 再起動で ON/OFF を切り替えられるようになる。

》

美味しんぼの鼻血

美味しんぼ問題が全くナンセンスである医学的理由

(togetter, 5/14)

さて、ここまで説明を読まれた方ならお解りと思いますが、通常の鼻血と放射線障害による鼻血は全く異なるものです。そのため、鑑別が簡単にできます。具体的には、簡単な血液検査と耳鼻科医による患部の観察でしょう。放射線障害であれば、血球全体、少なくとも血小板の減少があります。

言い換えれば、血小板の減少を伴わない鼻血は、放射線障害によるものではありません。これに、耳鼻科医の所見が加われば完璧で、放射線障害であれば、鼻粘膜全体から湧き出す様に出血しています。出血部位があって、上に瘡蓋が乗っている様であれば、それは通常の鼻出血にしかすぎません。

(中略)

雁谷や前町長が「自身が被爆しいることを証明」したいのであれば、自分の血液検査の結果と耳鼻科医の所見を公開すれば良い。

飯坂温泉のキャンセルはデマ?

(togetter, 5/15)。全くないわけじゃないが、数百人という規模ではない模様。

クローズアップ2014:美味しんぼ、広がる波紋 鼻血描写、閣僚ら異例の批判

(毎日, 5/15)

社説:美味しんぼ 「鼻血」に疑問はあるが

(毎日, 5/15)

》

#検察なう (394) 「『勝率ゼロへの挑戦 史上初の無罪はいかにして生まれたか』発売に寄せて」

(「蟷螂の斧となろうとも」 by 元外資系証券マン, 5/15)

》

くらしナビ・科学:わずか10人の福島第1原子力規制事務所 真価問われる、廃炉の審判役

(毎日, 5/15)

》

安保法制懇が挙げる「グレーゾーン」は存在せず。

首相のメンツを保つための苦肉の策

(DIAMOND Online, 5/15)

》

ネットバンキング不正送金被害が最悪に

(NHK, 5/15)。5/9 までに昨年越え達成 (873件、約14億1700万円)。

被害は58の金融機関に広がり、特に地方銀行や信用金庫などの地域の金融機関では、被害件数が去年1年間の2倍の100件、金額も去年の3.4倍の4億円余りと大幅に増えています。

また、地域の金融機関では企業など法人口座の被害が9割を占め、犯人グループが地方銀行などの法人口座を狙って犯行を繰り返しているとみられています。

》

木語:昔の気分に逆戻り=金子秀敏

(毎日, 5/15)

13日、中国海事局が上海の沿岸と東シナ海の特定海域を17日から27日まで航行規制すると発表した。「国家の重大な活動のため」だという。なにがあるのか。

本欄で前回紹介したアジア信頼醸成措置会議(CICA)の上海サミットが20日から始まる。長いので中国では「亜信(ヤーシン)」と縮める。習近平国家主席が議長をつとめ、ロシアのプーチン大統領が最も重要なゲストとして参加する。この上海サミットで中国とロシアを中心にしたユーラシア軍事協力体制が宣言されるのではないか。

》

米MozillaがFirefoxにDRMを採用へ〜オープン性に疑問符がつく苦渋の選択

(Internet Watch, 5/15)

》

日本を狙う標的型攻撃特化型マルウェア「PlugX」の特徴

(togetter, 5/15)

PlugXは犯罪グループが自分たちで作っている。明らかに標的型攻撃に特化したマルウェアを作っていると思われる(トレンドマイクロ・新井悠氏)

》

2014年5月15日 株式会社日立製作所社員による国立国会図書館情報の不正取得行為について

(国会図書館, 5/15)。まっくろ。

平成26年3月27日(木)、国立国会図書館内ネットワークシステム運用管理者である日立製作所社員が、国立国会図書館の業務用サーバ内に置かれた職員専用フォルダに不正にアクセスし、国立国会図書館の内部情報を閲覧していた事実を国立国会図書館職員が発見しました。

》

韓国客船セウォル号沈没事故関連

》

宅急便を装う不審電話について

(ヤマト運輸)。あの手この手。

》

佐村河内守氏方面。

著作権まわりの交渉が行われているようです。

おまけ

》

あなたの行動データを利用しているのは誰?「Ghostery」で「パーソナルデータ」を考える

(日経 IT Pro, 5/15)

》

ロボット活用し脊髄損傷治療で受賞

(NHK, 5/15)。サイバーダインのロボットスーツ HAL 医療用がエジソン賞を受賞。プレスリリース

》

McAfee Agent 4.5.x サポート終了のご案内

(マカフィー, 5/14)。6/30 で終了。

》

竹田恒泰氏をめぐるFAQ

(Gepäckkasten)、

竹田恒泰氏、もう「慶大講師」じゃなかった…今年3月で契約終了済み

(デイリースポーツ, 4/23)

》

ロシアが報復措置、米国向けロケットエンジン販売禁止

(ウォール・ストリート・ジャーナル日本版, 5/14)、

Moscow to suspend American GPS sites on Russian territory from June

(RT, 5/13)。ロケットエンジン RD-180 (アトラスIIIで使用)、

NK-33

(アンタレスロケットで使用) について、軍用目的での販売を禁止。

あと、

副首相はまた、GPS(全地球測位システム)衛星の追跡網について、米国がロシアを拠点に利用する部分を停止する考えを表明。

これは何のことを言っているんだろう。

GPS Control Segment

はロシアにはなさそうなんだけど、実際にはあるのかな。

》

都の青少年育成条例、新基準を初適用 KADOKAWA「妹ぱらだいす!2」不健全図書に

(ITmedia, 5/12)

》

「Googleは要請があれば個人情報へのリンクを削除すべし」──欧州司法裁判所の裁定

(ITmedia, 5/14)、EUの裁判所がGoogleの検索結果から特定の個人情報へのリンクを削除せよと裁定 (techcrunch, 5/14)。すばらしい。

関連: Is the EU compelling Google to become about.me?

(Future of the Internet Blog, 5/13)。Jonathan Zitrain 氏。

》

Winny/Shareで流通する著作物、アダルト3割・同人2割、クローリング調査推定

(Internet Watch, 5/14)、ファイル共有ソフトのユーザーは引き続き減少

〜「ファイル共有ソフトの利用実態調査(クローリング調査)」結果〜 (ACCS, 5/13)。ACCS、ACA の共同調査。

》

著作権保護期間、70年に統一で調整 TPP「知財」合意へ前進

(ITmedia, 5/14)

》

「Windows 8.1 Update」、個人ユーザーも6月まで適用期限を延長

(Internet Watch, 5/13)。

企業ユーザーは8月まで。

》

ネットカフェで2年半暮らす母親姉妹にチャンスと詰寄るNHKスペシャル女性たちの貧困のパラドクス

(すくらむ, 4/28)。日本の現実、NHK の現実。

まずもって生活保護で生存権を保障することが必要なのにそのことを一切指摘しなかった番組内容に怒りを覚えますし、その上で、すでにこのブログでも何度も指摘してきましたが、「女性たちの貧困」の根本的な原因には以下のような日本社会の構造上の問題があり、これらの問題を改善する必要があると思います。

関連: NHKの2番組に批判殺到、なぜNHKは社会保障の問題点を批判できず、世間とズレる?

(日刊サイゾー, 5/9)

》

就学援助、ほぼ4人に1人 北海道内、15年で2.3倍

(北海道新聞, 4/29)。日本の現実。

就学援助は、生活保護を受けている「要保護」世帯と、それに近い困窮状況と市町村が認める「準要保護」世帯が対象。生活保護基準額の引き下げなどもあり、対象世帯から「子供が十分な教育を受けられない」との声が上がっている。

》

残業や休日出勤は「評価に影響せず」は、ミスリーディングな報道

(上西充子 / Yahoo, 5/14)。読売新聞記事。

》

厚生労働省は固定残業代をめぐるトラブルに本気で向き合うのか?

(上西充子 / Yahoo, 5/12)

》

<スクープ>火山予知連会長が警告/川内原発「立地不適」/超巨大噴火の予測は不可能(しんぶん赤旗・日曜版)

(阿修羅, 5/9)

》

Microsoft releases many non-security updates

(ZDNet, 5/13)

Update for Windows Server 2008 R2 x64 Edition (KB2852386) — This update adds a new plugin to the Disk Cleanup wizard. After you install this update, you can use the Windows Update Cleanup option to delete Windows updates that you no longer need.

これまで Windows 7 でしか使えなかった KB2852386 を Server 2008 R2 でも使えるようになった。ディスククリーンアップウィザードで「Windows Update のクリンアップ」オプションを使えるようになる。

なお、Server 2008 R2 でディスククリーンアップするためには、

デスクトップエクスペリエンスが必要。

》

NSA、輸出ルーターに傍受機能を埋め込んだ疑い (techcrunch, 5/13)

》

スノーデンの最新文書、Facebookの脆弱性を暴露

(techcrunch, 5/14)。

暴露―スノーデンが私に託したファイル―

(新潮社) 発売記念に公開された文書に含まれる内容だそうで。

ただしこのプレゼンテーションは2011年当時のものであり、誰かがスライドで説明されている方法を実際に使ったかどうかは定かでない

》

アンチウイルスは死んだ?

(エフセキュアブログ, 5/14)

とエフセキュアの主席研究員であるミッコ・ヒッポネンは説明します。

ここまで読んだ時点で、脳内音声が妹達 (ささきのぞみ) になった。

》

Listening:<記者の目>米原子力艦の事故対策=酒井雅浩(川崎支局)

(毎日, 5/13)。原発と原子力艦とで基準が違う件。記事によると、こうなっているそうで。

| 対象 |

法律、指針 |

緊急事態の判断基準 |

| 原発 |

原子力災害対策特別措置法、原子力災害対策指針 |

5μSv/h |

| 原子力艦 |

災害対策基本法、原子力艦の原子力災害対策マニュアル |

100μSv/h |

原発の方は 1F 事故後に見直しがかかったのに原子力艦はそのままなのだそうで。

そもそも、10年前に定められた原子力艦マニュアルの毎時100マイクロシーベルト以上という緊急事態判断基準は、策定当時の原発の基準(毎時500マイクロシーベルト)の5分の1の値だ。原子力艦の原子炉システムの構成が公表されておらず安全性がチェックできないため、厳しい基準が設けられた。(中略) マニュアル策定時の考えに従えば、原発の基準が毎時5マイクロシーベルトに引き下げられた今、原子力艦は5分の1の毎時1マイクロシーベルトとすべきだ。

1μSv/h がいいかどうかはともかく、両者があまりにもかけ離れているのは確かですねえ。

》

建設現場に広がるiPad、大量の図面持ち運び不要に

(日経, 5/13)

》

Google Glassベータ版の一般向け販売が開始される

(gigazine, 5/14)。18 歳以上の US 市民向け。

Windows 版および Mac 版の Illustrator CS6 (16.x) に任意のコードの実行を招く欠陥

CVE-2014-0513。

Priority rating は全て 3。

Hotfix が用意されているので適用すればよい。

まず Illustrator CS6 を最新版に更新し、続いて Hotfix を適用する。

詳細は

Install Instructions for Illustrator CS6 Hotfix.pdf

を参照。

Flash Player および AIR の更新版登場。6 件のセキュリティ欠陥

CVE-2014-0510 CVE-2014-0516 CVE-2014-0517 CVE-2014-0518 CVE-2014-0519 CVE-2014-0520

を修正。Priority rating は Linux 版と AIR が 3、他は 1。

Android 版 AIR も 13.0.0.111 になってるけど、

APSB14-14

を見る限りでは、今回の欠陥は Android 版には影響しないようです。

(APSB14-09 と見比べてください)

34.0.1847.137 登場。3 件のセキュリティ修正 + Flash Player 更新。

》

三井住友銀行等で発生している自動送金するマルウェアを使った不正送金に関連する情報をまとめてみた

(piyolog, 5/12)、

「暗証番号を入力するだけで不正送金完了」、三井住友銀行が注意喚起

(日経 IT Pro, 5/12)

関連: 三井住友銀行の不正送金は「MITB攻撃」、ワンタイムパスワード利用者も被害に

(日経 IT Pro, 5/13)。man in the browser 攻撃。

かつて欧州で猛威を振るった不正送金詐欺「Operation High Roller」

でも、MITB攻撃が使われた。この詐欺による被害額は2000億円規模だったという。ウイルスはWebブラウザーに「しばらくお待ち下さい」といった偽画面を表示させ、時間を稼ぐ。その間に、不正な口座番号と送金額、不正取得したワンタイムパスワードを含む偽情報を銀行サイトに順次送る。

今回の不正送金も、こうした過去の攻撃事例と類似する。

》

くる病:乳幼児に増える 母乳、日光浴不足、食事が要因

(毎日, 5/2)

ビタミンDが欠乏している乳幼児の増加の3大要因は、母乳栄養の推進▽日光浴不足▽偏った食事−−という。母乳は赤ちゃんに大切な免疫物質が含まれるなど利点が多いものの、ビタミンDは人工乳に比べて極めて少ない。また、ビタミンDは太陽の光にあたると体内で作られるが、皮膚がんやしみ・しわ予防の観点から紫外線対策が普及したことも影響している。

食物アレルギーでビタミンDを多く含む卵や魚などを取るのを制限している場合もあり、こうした要因が重なると発症しやすい。

》

救命いかだ

》

韓国海洋警察は沈没現場へ… 中国漁船団 黄海で違法操業

(東京, 5/11)。世の中こんなもの。

》

Twitter、SMSを使ったパスワードリセット手段を追加

(日経 IT Pro, 5/12)

》

米Twitterが「ミュート」機能を発表

〜“うるさい”アカウントを相手に気づかれることなく非表示に

(Internet Watch, 5/13)

》

ふたばちゃんねるの二次元実況板が閉鎖、「やらおん!」がキャプチャ盗用に困り2ch実況板から盗むようになる

(楽しくないブログ, 5/12)

》

SECCON 2013 全国大会 CTF 参加者意識調査結果

(ScanNetSecurity, 5/13)。回答数 20。

》

南京大虐殺否定「翻訳者が無断加筆」 著者ら否定

(日本報道検証機構, 5/12)。東京新聞掲載の共同配信記事の写真あり。

本来は、これだけの分量があったのですね。

祥伝社の角田勉取締役は12日、日本報道検証機構の取材に対し、報道翌日の9日にストークス氏と藤田氏に事情聴取した内容を詳しく説明した。角田取締役によると、ストークス氏は共同通信の取材で報道されたような受け答えをしたこと自体は認めた。ただ、記者の質問の趣旨を取り違え、「南京事件そのものを否定するかのような記述」が本文中に入っていると勘違い。自分の意に反した文章が本の中に入っていると思い込み、記者に、それは自分の考えではないので訂正の必要があると答えたという。ただ、記者が実際にどのような表現で質問したのかについては、角田取締役は「把握していない」と答えた。

また、角田取締役によると、ストークス氏は事情聴取で「1937年12月、日本軍が南京の場内に入ったときに、ひどい事件がまったくなかったとは考えていない」との認識を示した。一方で、ストークス氏は、「現在中国政府が主唱し、一部の識者が追随している万の単位を超えるような、ましてや20万、30万人などという虐殺があったはずはなく、それは中国のプロパガンダだ」との見解を示しており、「南京大虐殺」という用語は使うべきではなく「南京事件」と呼ぶべきだと述べたことも明らかにしたという。共同通信の記事のうち、ストークス氏が「大虐殺」より「事件」という表現が的確だとの見解を示したとの部分や「南京で何か非常に恐ろしい事件が起きたかと問われれば、答えはイエスだ」と述べたとの部分は、間違いではなかったと考えられる。

他方、日本語が十分に読めないストークス氏に日本文の詳細な説明を行っていなかったかのような報道については、ストークス氏自身が「著しく事実に反する」と述べたという。角田取締役によると、「南京大虐殺」が中国が世界に発信した謀略宣伝であるとの見解を示した「まえがき」や、そうした見解を繰り返し主張している第5章の文章は、ストークス氏の原稿ではなく、口述を翻訳して整理したもの。ただ、今回問題となった記述を含め、日本文の趣旨を詳しく説明し、本人の了解をとるという手順を踏んだと強調している。

祥伝社は12日現在、共同通信社に記事の訂正や撤回の要請は行っていない。ただ、角田取締役は、8日共同通信記者に取材された際、「一日あれば出版社として公式コメントを用意するから配信を遅らせてほしい」と要望していたことを明かし、「報道機関として公平を期すのであれば、一日待って反論も載せてほしかった」と話している。共同通信は9日に配信した記事で「著者の見解」を伝えた。

当該書籍にも共同記事にも問題があった、ということかな。

》

美味しんぼの鼻血

》

韓国で完成目前のビルが20度傾く、倒壊の危険も

(ロイター, 5/13)。これが韓国クオリティと笑って済ませたいところだけど、

日本でもザ・パークハウスグラン南青山高樹町なんて事例が明るみになったばかりだしなあ。

三菱地所×鹿島で欠陥工事 億ション解約騒動の顛末

(ダイヤモンド・オンライン, 2/12)

東京青山の億ション工事で最強トリオが引き起こした前代未聞の大失敗

(日経 BP, 2/3)

三菱地所系「億ション」でミス発覚

施工図の調整不足でスリーブ約600カ所に不備

(日経アーキテクチュア, 2/24)。コメント覧から引用:

今回の事故の真相は以下の事ではないか。まず三菱地所レジデンスや三菱地所の説明は設備のプロから言わせれば全くデタラメもよいとこです。躯体コンクリート図と配管系統図とは何の関係もなく、関係するのは配管平面図であり、マンションのようなRC造りの構造体ではコンクリート打設前に配管設備の施工図を作成して、其を元にコンクリート図上に他者と色々調整した上でスリーブ図を作成して設計監理者の承認を得て施工に掛かります。スリーブの入れ忘れの様なイージミスは余程三流四流の業者でも滅多に起きません。今回の関電工では通常は起きません。これが起きるのはゼネコンの低発注金額のため設備業者が決まらず、一方で現場は工期があるのでコンクリート打ちは配管業者が決まっていなくても進むために基礎梁や低層階の梁や床のスリーブ入れをする者が無くて入っていない状態になるケースが生じます。これを防ぐには元請のゼネコンが配管業者が決まるまでは自分達でスリーブ入れをするべきであるのに作業所長以下現場のスタッフが設備に素人であるため気がつかずに結果として防げなかったと見るのが妥当であろう。三菱地所やレジデンスの検査員が本当に設備に精通した技術者であれば、マンションの様な簡単な設備のスリーブ検査など見落とす事などあり得ないと思うが、多分素人かセミプロ程度のレベルと思われる。なお、建築物の出来映えはどんな一流業者に発注しても担当者の力量にかなり左右されるのが実情で、ミスを無くす色々なチェックシステムを構築して全社挙げてバックアップしても、それを使いこなせる社員のレベルが低いと今回の事故となる。

(設備のプロフェッショナル 2014/03/02 22:56)

施工ミス「億ション」が 解体・建て直し - 費用は施工者の鹿島が全額負担

(日経アーキテクチュア 2014年4月10日号 7〜9ページ)

》

被リンクは死ぬのか?マット・カッツの話を和訳してみた

(notnil creation weblog, 5/12)。

【速報】Google「被リンクからオーサーランクに移行する」SEO業者全滅か!?

(netgeek, 5/11) の元ねたの和訳。netgeek のは乱暴すぎる模様。

関連: Google「バックリンクの重要性は薄れる」今後は著者オーソリティやコンテンツ分析へ

(SEM リサーチ, 5/7)

》

「生徒も『プリントの方がいい』と言います」 佐賀県の授業用タブレット問題、現場から伝えたブログ終了

(ITmedia, 5/12)、

佐賀県ICT利活用教育の現場報告 (Yahoo! JAPAN ブログ)

》

セガ、不正アクセスで一部公式サイトが停止

(CNET, 5/12)、不正アクセスによる一部公式サイト停止のお知らせ

(セガ, 5/12)

》

日本は「貧血大国」だ――妊娠を考えている女性は、貧血の恐ろしさを認識してほしい

(山本佳奈 / ハフィントンポスト, 5/13)

実は、我が国は「貧血大国」だ。我が国の妊婦の30-40%が貧血だが、これは先進国の平均である18%とは比較にならず、発展途上国の56%に近い。(中略)

我が国では、この問題に適切な対応をとっているとは言いがたい。私は、妊娠を考えている女性に、貧血の恐ろしさについて、正しく認識してほしい。

そんなに……。

妊婦の貧血を緩和するには鉄を補充するしかない。重症の場合、医師が処方する鉄剤を服用する。(中略) ところが、何とか鉄剤を飲んでも、問題は解決しないことがある。それは、鉄剤の服用を開始してから、貧血が改善するまでに1-2ヶ月を要するからだ。妊娠が分かるのは、通常、妊娠6週くらいである。この時点で、すぐに鉄剤を始めても、妊娠10週程度にならないと貧血は改善しない。

実は、この時期こそ、胎児の発達に重要だ。それは、妊娠3〜8週に、循環器系・呼吸器系・消化器系・神経系が形成され、妊娠8〜11週に実際に臓器が働き始めるからだ。妊娠が分かった時点で、すぐに鉄剤を始めても間に合わないことになる。

どうすれば、いいだろうか。結局、妊娠前から貧血に注意するしかない。

(中略)

世界各国では、鉄欠乏を改善するために、様々な対策がとられている。例えば、中国・ベトナム・タイでは、鉄を添加した醤油を学校給食に積極的に使用することが推奨されている。また、米国などでは、小麦粉・とうもろこし粉・砂糖・食塩・シリアルなどに、鉄を添加している。米国でよく摂取されているシリアルには、一食分(30 g)あたり1.4 mgの鉄が含まれている。

一方、日本では、このような対策は全く採られていない。あくまで、個人の意志に委ねられている。

ぐぐってみるとそういう商品が無いわけじゃないけど、採用を公的に推奨したり、広く普及していたりはしないということかな。

》

Windows 8.1 Updateの新機能「WIMBoot」を試す

Miix 2 8 32GB版の空き容量が6GBから17GBに

(Internet Watch, 5/12)。

「圧縮されたシステムファイルから直接Windowsを起動する」。

Miix 2 8のリカバリイメージからWIMBootを構成することも可能かもしれないが、少なくとも筆者は実現できなかった(リカバリイメージに8.1 Updateを適用する段階でエラーが発生)ので、標準のOSとOfficeのライセンスを破棄する覚悟が必要だ。

新規にOSとOfficeのライセンスに投資するくらいなら、Miix 2 8を売った金額に差額を足して、他のタブレットを購入した方が効率的なので、あくまで興味がある人のみ試すことをおすすめする。

うぉぅ……。まさに趣味の世界だな……。

冒頭で触れた通り、WIMbootでは、CドライブのシステムファイルをWIMイメージのポインターファイルにすることで容量を節約しているが、Windows Updateなどでファイルが実ファイルに置き換えられれば、その分、容量は消費されていくことになる。

全ての効果が永続されるわけではないと。

》

Registry Agreements

(ICANN)。いろいろできてるんですね。

HP OneView

NTT DATA intra-mart

Fortinet Fortiweb

-

OpenSSLに脆弱性、クライアントやサーバにメモリ露呈の恐れ

(2014.04.08)

-

Microsoft Security Advisory 2963983:

Vulnerability in Internet Explorer Could Allow Remote Code Execution

(2014.04.28)

関連:

IEに見つかった「ゼロデイ脆弱性」、“タイミング”と“誤解”で騒ぎ拡大

(日経 IT Pro, 2014.05.12)

なぜ、IEの脆弱性問題は過剰報道になったのか?

〜必要以上に危険性を煽った日本のメディアの問題点

(PC Watch, 2014.05.13)

実は全世界で、この脆弱性に関して、報道機関向けにMicrosoftがニュースリリースを用意したのは日本だけ。そして、個人ユーザーの問い合わせ件数は、日本だけが圧倒的に多かったという。それだけ日本での報道が過熱していたことを示す事象だと言える。

ゴールデンウィークを襲ったIE問題、金融機関での対応秘話

(ITmedia, 2014.05.09)

お手柄、エメット(EMET)さん!

(@IT, 2014.05.12)

今回のIEの脆弱性に関して最初に公開されたマイクロソフトセキュリティアドバイザリ 2963983では、EMET 4.0以降を推奨設定で導入していれば、追加手順なしで今回の脆弱性の悪用を回避できたそうです。推奨設定には、IE(iexplore.exe)に対する全ての緩和策が構成済みになっています。

その後に公開されたセキュリティチームの情報によると、IEに対する全ての緩和策に加えて、「Deep Hooks」(ディープフック)および「Anti Detours」(迂回回避)という追加のROP(Return-Oriented Programming)緩和策(Anti-ROP)を有効化することが、更新プログラム公開までの間の有効な回避策とされました。

これらの緩和策がどういうものであるか、難しい話になるので説明はしません。重要なのは、次期バージョンのプレビュー版であるEMET 5.0 Technical Previewでは両オプションは既定で有効となっていますが、EMET 4.0/4.1では「Deep Hooks」は既定で無効だったということです。もしかしたら、実際に攻撃に遭った場合、EMET 4.0/4.1の推奨設定では防ぎきれなかったのかもしれません。

ここがよくわからないのですよね。Microsoft の人達がそんなミスをするとは思えないのですが、EMET 4.1 Update 1 では Deep Hooks がデフォルト ON になったわけで。

》

Google対Oracle裁判、Java APIの著作権を認める判決

(ITmedia, 5/12)。げぇ。

》

セキュリティ・キャンプキャラバンin大阪 2014

(togetter, 5/11)

》

【速報】Google「被リンクからオーサーランクに移行する」SEO業者全滅か!?

(netgeek, 5/11)

これまでSEO業者は被リンクという操作可能なものをコントロールすることで検索順位を操ってきた。それが、オーサーランクという操作性のないものに移行するというのだから、これはもはや死活問題。あと数年のうちに事業を畳むしかなくなるのではないか。

2014.05.13 追記:

関連:

》

セキュmemoのRSS生成

(sourceforge.jp)。のいんさんのがうまくいっていなくてお困りの方はこちらをご利用ください。Tamo さん情報ありがとうございます。

》

スノーデン氏の内部資料で暴露本出版 英紙コラムニスト

(朝日, 5/12)、

暴露―スノーデンが私に託したファイル―

(新潮社)

》

サウジがMERS感染源をラクダと特定、感染者500人に近づく

(ロイター, 5/12)。ついに自然宿主が特定された模様。ラクダ……。なるほど。

》

日本のLGBT生徒の約7割がいじめ被害を経験、3割が自殺企図を経験

(石壁に百合の花咲く, 5/9)

》

母の日にはレズビアン・ママにも感謝を。2人のママ用メッセージカードが発売に

(石壁に百合の花咲く, 5/9)。

高町ヴィヴィオさんもこういうの使うのかな。

》

『トモダチコレクション』の同性婚問題で「マイノリティ(=同性愛者)は黙ってろ」とか言っちゃうのがガラパゴスすぎて笑える件

(みやきち日記, 5/10)

》

違法音楽ダウンロードサイト「にこさうんど」管理人が逮捕

(楽しくないブログ, 5/9)

》

唐澤貴洋弁護士への殺害予告でついに実名報道の逮捕者が出る

(楽しくないブログ, 5/9)

》

ロンドン警視庁、500台のウェアラブルビデオカメラを導入

(ITmedia, 5/9)。「米Taser製の警官専用カメラ「AXON body」で価格は299ドル。市販はしていない」。

警官がウェアラブルカメラを装備することは、事件の証拠などの記録に役立つだけでなく、警察官による行動を抑制することにもなる。Taserがカリフォルニア州のリアルト警察と協力して実施した1年にわたるテストでは、カメラを装備したところ、警察官の暴力に対する苦情が87.5%減ったという。

すげー。10% 20% どころじゃない。これぞ可視化の威力。

》

サンコー、スマホなどを強制的に圏外にできるポーチ

(PC Watch, 5/8)

》

銀河神風ジンライガー。あの J9 が帰ってくるらしい。

オリジナルアニメに関して

(銀河神風ジンライガー, 5/10)

私が携わった2000本ほどのアニメの半分は原作もの、あと半分はオリジナルアニメでしたが、現場では総監督が決定権をもっているかに見えても、見えない規制がかかり自由にならないことを間近で目にしてきました。

「制作打ち切り」になったオリジナルアニメに、私が脚本参加した「機動戦士ガンダム」がありますが、現場のスタッフが続けたくとも、続けることはできませんでした。でも熱いファンに支えられ見事に復活し、シリーズは代を重ねて30年後の今もなお命脈を保ち続けています。

私が原案・シリーズ構成・脚本・作詞を担当したJ9シリーズも、熱いファンに支えられ、今なお愛されていますが、シリーズは30年前に続行不能になったままです。好き放題に何でもやれたオリジナルアニメでしたが、それでも制約はありました。

わたしが今度の作品でやりたいのは、純粋なクリエーターの売り手市場によるオリジナルアニメ作りなのです。

テレビ放送が打ち切りになろうが続行するのです。

胸熱……。

》

NEC、「こども安心ネットタイマー」機能搭載の家庭向けWi-Fiルーター

〜11n対応で5000円前後の普及モデル「AtermWF300HP2」

(Internet Watch, 5/12)

》

漫画「美味しんぼ」問題

(毎日)。鼻血の件、特集ページ。

》

中国、空軍基地の護衛のためサルを徴用

(slashdot.jp, 5/11)。何かと思ったらバードストライク対策だった。

》

Wmの憂鬱、隠し球が決めた小保方さんの研究不正確定【日経バイオテクONLINE Vol.2050】

(日経バイオテクONLINE, 5/8)

調査委員会が隠し球を投げたのは、報告書の6頁です。実はSTAP細胞の論文は2012年4月にNature誌に投稿し、掲載拒絶された論文(2012年論文)に加え、ほぼ同じ内容の論文をScience誌とCell誌にも投稿しており、それぞれ掲載が拒絶されていました。調査委員会はその論文とレフェリーの掲載拒否や論文に対する問い合わせなどに関するメールを証拠として調査していました。この事実は一切今まで明らかにされていなかったものです。実際、不服申し立てに答えるために追加した調査から隠し球を得たというのが事実です。しかも、調査委員会は入手したScience誌投稿論文を確認するため、小保方さんにScience誌投稿論文の提出を求めておりましたが、意見書は提出されたもののScience投稿論文の提出は拒絶されていました。

この新しい隠し球によって、Science誌のレフェリーがT細胞受容体の組み換えを示す電気泳動の図に関して「この論文は複数のデータから切り貼りされており、通常は間にスペースを入れて、再構成が判るように表示する。また、ジャームライン(GL)のTCRのバンドが信じられないくらい明確だ」と指摘を受けていたことが明らかになりました。こうした指摘がありながら、何故、小保方さんは画像が再構成されたものを明示する努力をNature誌の2014年の論文では行わなかったのか? 今回の証拠は非常に明確に小保方さんがこの図を1つの図として再構成することを「知っていて」やってしまったことを示すものです。

報告書はこちらから: 研究論文の疑義に関する調査委員会による調査結果に対する不服申立ての審査結果について

(理研, 5/8)

》

「南京大虐殺なかった」翻訳者加筆と報道 出版社は否定

(朝日, 5/9)

これに対してストークスさんは9日、「本書に記載されたことは、すべて著者の見解。訂正する必要を認めない」とした。祥伝社によると、ストークスさんは記者の質問の趣旨を誤解して答えたと説明しているという。

共同通信社総務局は9日夜、「翻訳者同席の上で元東京支局長に取材した結果を記事化した。録音もとっている」とのコメントを出した。

関連:

》

任天堂「トモダチコレクション 新生活」方面

》

Snapchat が FTC と和解

記事:

》

Windows 8.1 Update、多数の導入失敗報告を受けて企業ユーザーに対しては適用を猶予へ

(slashdot.jp, 5/8)。そんなに失敗してるん?

》

日本創成会議・人口減少問題検討分科会 提言

「ストップ少子化・地方元気戦略」記者会見

(日本創成会議, 5/8)。

高齢者優遇から子育て世代優遇に舵を切らないと、いよいよ深刻な事態になるという話。

「ストップ少子化・地方元気戦略」が極点社会を避けるための方策と。

関連:

》

JavaScriptでセキュアなコーディングをするために気をつけること

(cybozu.com developer network, 4/28)

》

北海道警のやっとる爆発事件 「爆発あった時は警察で取り調べ」とあっと驚く証言

(いまにしのりゆき 商売繁盛でささもって来い!, 5/9)、

札幌ボンベ爆発事件「爆破してない」と否認

(NHK, 5/9)

》

In regards to “Questions surround reporter’s revisionist take on Japan’s history”

(Angela Erika Kubo / japansubculture.com, 5/9)。

南京虐殺否定を無断加筆 ベストセラーの翻訳者

(共同, 5/8) において

関係者によると、インタビューの録音テープを文書化したスタッフの1人は、南京大虐殺や従軍慰安婦に関するストークス氏の発言が「文脈と異なる形で引用され故意に無視された」として辞職した。

と書かれている「スタッフの1人」自身による手記。

》

経団連の代表 労政審で暴言 “過労死原因は加齢や生活習慣”

(しんぶん赤旗, 4/23)。いつもの経団連。

》

実家の回線電話が突然使えなくなった?KDDI「ソフトバンクから要請があったから解約した。工事済で復旧不能。使いたければ新規契約を」

(togetter, 5/8)。わけがわからないよ。

》

アフガン麻薬、密輸絶て タジキスタン、取り締まり強化

(朝日, 5/9)

》

Bitly、アカウントのクレデンシャル情報が侵害を受けた疑い

(Internet Watch, 5/9)。「ユーザーに対しては、パスワード変更などの対応を求めている」

》

特集ワイド:続報真相 シッター事件、母の悔い 「いつもそばにいて、私を支えてくれたのに」

(毎日, 5/9)

》

米Twitter、パスワードリセットを改善

〜不審なログイン行動の検知システムも導入

(Internet Watch, 5/9)。「ただし、日本国内ではSMSによる通知サービスは提供しておらず、国内でこの機能が提供されるかどうかは不明だ」

》

WordPress 3.9.1 メンテナンスリリース

(WordPress, 5/9)。日本語版も公開されました。

》

誰でも簡単にできる4つのセキュリティ対策で、被害を80%減らせる!? Webセキュリティの専門家・徳丸浩さんに聞いてきた

(Web 担当者フォーラム, 5/9)

》

ジャーナリストが「美味しんぼ」原作者の「リンチ」呼びかけ? 石井孝明氏、批判されツイートを削除

(J-CAST, 5/8)

》

川口洋のセキュリティ・プライベート・アイズ(49):ウイルスとは言い切れない“悪意のあるソフトウェア”

(@IT, 5/8)

》

任天堂「トモダチコレクション 新生活」(Tomodachi Life)、同性婚対応を拒否

》

鯨肉2千トン、アイスランドから日本へコソコソ到着

(グリーンピース, 5/8)

鯨肉の輸入としては、過去最大となる規模だ(注1)。鯨肉の年間の消費量が約3000トンと言われている(注2)から、年間の消費量の3分の2となるような量でもある。

しかも、アイスランドの輸出統計を見ると1キロあたり700円程度と格安だ(注1)。これが日本の末端価格で、部位にもよるが1キロ1万円から2万円にもなる。

》

第25回セキュリティもみじセミナー

(セキュリティもみじ)。2014.05.31、広島県広島市、2,000円。

“ハッカー検事”大橋充直氏登壇。

BIND 9.10.0 に欠陥。プリフェッチ機能 (デフォルトで有効) に欠陥があり、特定の属性を持つ応答を返すようなクエリの処理において異常終了する。キャッシュ DNS サーバーとして運用している場合に影響を受ける。

BIND 9.10.0-P1 で修正されている。またプリフェッチ機能を無効にする (named.conf で prefetch 0; を設定する) ことで回避できる。

》

専門家「小保方氏のノートは落書きレベル」

(NHK, 5/8)。いかりや長介「だめだこりゃ」

日本分子生物学会副理事長で九州大学の中山敬一教授は「実験ノートはいつ、どこで、何を、どのように実験したか、どのような結果が出たか記述するのが基本だが、小保方氏のノートは他人が見て分かるように書かれていないうえ具体的な内容が全くない。実験ノートではなくメモ、落書きのレベルだ。マウスの絵が描いてある実験は通常であれば20~30ページを使って記述する実験で、明らかに記述が足りず、証拠になりえない」

関連: あのノート公開されたら、小保方女史は駄目だってすぐ分かるわ

(やまもといちろう Blog, 5/8)

》

南京虐殺否定を無断加筆 ベストセラーの翻訳者

(共同, 5/8)。英国人記者が見た連合国戦勝史観の虚妄

(祥伝社新書) の件。

米ニューヨーク・タイムズ紙の元東京支局長が、ベストセラーの自著「英国人記者が見た連合国戦勝史観の虚妄」(祥伝社新書)で、日本軍による「『南京大虐殺』はなかった」と主張した部分は、著者に無断で翻訳者が書き加えていたことが8日明らかになった。(中略) 翻訳者の藤田裕行氏は加筆を認め「2人の間で解釈に違いがあると思う。誤解が生じたとすれば私に責任がある」と語った。(中略) ストークス氏単独の著書という体裁だが、大部分は同氏とのインタビューを基に藤田氏が日本語で書き下ろしたという。藤田氏は、日本の戦争責任を否定する立場。

ひでえ……。

》

現行法の理解(パーソナルデータ保護法制の行方 その2)

(高木浩光@自宅の日記, 4/23)。わかりやすい。

》

re:publica 2014での「デジタルフリーダム宣言」基調講演 #rp14

(エフセキュアブログ, 5/7)

》

集団的自衛権:法整備、政府が原案 18件改正を明記

(毎日, 5/8)

》

マイクロソフト セキュリティ インテリジェンスレポート 第 16 版公開

》

小型無人機 いずれも北朝鮮地域から離陸=韓国当局

(聯合ニュース, 5/8)。無人機の件、北からということで確定。

》

モバイル端末から2ch.scに書き込む際に端末登録が必要となったらしい

(楽しくないブログ, 5/7)

》

2014 Verizon Data Breach Investigations Report

(Verizon)

》

Facebookの怪しい広告にダマされるな

(三上洋 / 読売, 4/25)。

SNSの思わぬ落とし穴にご注意!-消費者トラブルのきっかけは、SNSの広告や知人から?-

(国民生活センター, 4/24) の件は Facebook がメインターゲットだった?!

まるで無法地帯で、Facebookには怪しい広告が目立って多い。

Facebookの広告は、形だけの審査はあるものの、実際はだれでも簡単に出稿できるものだ。特にFacebookページからの広告掲載は簡単で、クレジットカードだけで誰でも広告を出せてしまう。そのため、このような怪しい物、詐欺同然のものが登場してしまっている。Facebookで出てくる広告は、疑ってかかるほうがいい。

関連: 読売新聞が面と向かってFacebookの広告をdisっている件

(山本 一郎 / Yahoo, 5/8)

》

SEC、Bitcoin関連のリスクをリストアップして投資家に警告

(techcrunch, 5/8)

》

特別講演会「仮想貨幣の在り方と法規制」

(情報ネットワーク法学会, 5/8)。「2013年6月7日(土)」って、2014.06.07 の間違いですよねきっと……。東京都千代田区、無料。

》

中国 vs ベトナム・フィリピン。西沙諸島、南沙諸島で小競り合い発生。

》

SHA-2 takes off, thanks to Heartbleed

(ZDNet, 5/6)。Heartbleed 対応にあわせて SHA-2 なサーバー証明書が増えたようで。

》

Android 方面

》

ClamAV 0.98.3 has been released!

(ClamAV, 5/7)。0.98.2 はリリース直後に欠番となり、0.98.3 が緊急リリースされたように見える。

http://sourceforge.net/projects/clamav/files/clamav/0.98.3/

や、ClamAV 0.98.3 の NEWS ファイルを見ると、0.98.2 と 0.98.3 の記述が混在している。

》

トモコレ:米男性が「同性婚可能にして」任天堂に要請

(毎日, 5/8)

》

3Dプリンターで拳銃製造か 所持容疑で逮捕

(NHK, 5/8)。「湘南工科大学の職員」。

容疑者はインターネットの動画投稿サイトに、樹脂などから立体的に物を作り出す3Dプリンターを使って製造したとみられる拳銃を撮影した動画を投稿していたということです。

このため警察が先月、自宅を捜索した結果、樹脂でできた拳銃のようなもの5丁を押収し、このうち2丁は鑑定の結果、殺傷能力があることが確認されたということです。

関連:

》

美味しんぼの鼻血

》

光線照射:本社ヘリに計3回 レーザー光線か

(毎日, 5/7)、

レーザー照射:東邦航空ヘリにも 重大事故の恐れ

(毎日, 5/8)。テロ行為。どちらも 5/5 夜。

リンクを含む文書 (PDF, Word 等) を「リンクを共有」で共有 (というか公開) したときに、当該文書を開いて文書中のリンクをたどると、referer ヘッダから当該文書への共有リンクが漏洩してしまう。

Dropbox は、一旦既存の共有リンクを全て無効とした上で、リンクを含まない文書については順次共有リンクを有効にする処置を実施。また、既存の共有リンクを削除した上で新しい共有リンクを作成することで対応できる。

関連:

》

エボラ出血熱での死者は160人に、政府の予想に反して感染者は増加

(gigazine, 5/6)

》

“Covert Redirect”の件。

OAuth / OpenID プロトコルに問題があるのではないみたい。

》

本当は怖い「Zidory」の利用規約(サイト運営者からのコメント追記あり)

(家庭内インフラ管理者の独り言(はなずきんの日記っぽいの), 5/7)。指摘を受け改善される方向にあるようで。

》

「磁気テープ」なぜか復権 ソニー、富士フイルムが技術磨く

(ITmedia, 5/7)

》

中国の不動産バブルは既に破裂=野村レポート

(ウォール・ストリート・ジャーナル日本版, 5/7)

》

北朝鮮の4回目の核実験、「中国の悪夢」のカギ

(ウォール・ストリート・ジャーナル日本版, 5/7)

》

「こんなクソみたいな人生」 黒子のバスケ事件、被告が法廷で吐露した「負け組」の思い

(ITmedia, 5/7)。創で既報のとおり。

》

「アンチウイルスソフトは死んだ」とノートンで有名なシマンテック幹部が告白、半分以上の攻撃を検知できず

(gigazine, 5/7)。元ねたは

Symantec Develops New Attack on Cyberhacking:

Declaring Antivirus Software Dead, Firm Turns to Minimizing Damage From Breaches

(Wall Street Journal, 5/4)。AV が効かないのは昨日今日はじまった話ではないと思うのですが。

従来は「強固な守りを固めて悪意のある動作を排除する」というのが主な目的だったセキュリティソフトの役目ですが、ダイ氏は今後の方向性について「ハッキングされていることを感知して、ユーザーの損失を可能な限り少なくする」という方向へ進むことを示しています。この方向性については大手セキュリティ関連のKasperskyやMcAfeeがすでに対応を進めており、Symantecは一歩遅れている感はありますが、全体としての方向がシフトしていることは間違いないと言えそうです。

元ねたには Kaspersky という名前は出ていないので注意。

元ねたではこんな書かれ方:

The company has no plans to abandon Norton but will find revenue growth in its new product lines, he says. "If customers are shifting from protect to detect and respond, the growth is going to come from detect and respond," Mr. Dye says.

Other traditional antivirus makers such as McAfee, Intel Corp.'s security unit, have moved in the same direction. Michael Fey, McAfee's chief technology officer, says there is typically a two- to three-year lag on developing the technology Symantec seeks to create. "They haven't been part of the thought-leader group for some time," Mr. Fey says.

元ねたの主題はビジネスで、protect 製品はもう成長限界だから detect and respond 製品をやらないと今後の成長はないよね、という。

マカフィーで言うと、数ミリ秒で未知の脅威を検出・防御するリアルタイムの適応型脅威防御ソリューション McAfee Threat Intelligence Exchange

みたいなもののことかなあ。

McAfee Advanced Threat Defense

もかな。

関連: IBMとシマンテック、サイバーセキュリティ分野の新サービスをそれぞれ発表

(CNET, 5/7)。

IBM Threat Protection System, Critical Data Protection Program

Symantec Managed Security Services - Advanced Threat Protection,

Symantec Advanced Threat Protection Solution

》

韓国地下鉄事故関連。

エラー発生が常態化していた模様。

<ソウル地下鉄追突>米国・ドイツ・日本のシステム混在

(中央日報, 5/7)

今月2日に発生した2号線上往十里(サンワンシムリ)駅の列車追突事故も、混在した技術標準が原因になっていた可能性が大きい。地下鉄には、突発状況に備えて列車を自動で止めることができる自動停止システムがある。もともと2号線には日本の京三などが開発したATSが設置されていた。ATSは線路に設置された信号を見て機関士が対応するアナログ方式だ。このシステムの老朽化によりソウルメトロは2000年代に入りデジタル方式の新型ATO(自動列車運行システム、ドイツ方式)に交換し始めた。線路は2006年までATOを全て設置したが車両が問題だった。今年4月現在でATS方式の2号線列車は50本、ATO方式は38本だ。つまり線路と車両に2種類の技術標準が混在している状況だ。2つの技術を連結する「インターフェースシステム」まで別に運営されている。

最近までメトロの鉄道制御分野で働いていたA氏は「1つの路線に3種類の標準システムがあると互いに衝突し、ややもするとエラーが出る」と打ち明けた。自動制御方式は路線ごとに別々だ。1号線は日本のATS、3・4号線は米国技術のATCを採択している。5〜9号線はATO方式だ。

6日、ソウル地方警察庁関係者は「上往十里駅の追突事故当日午前1時30分、列車運行終了後に線路に実際はない列車が軌道上にあると(管制所に)表示されるエラーが発生したのをソウルメトロ信号チームの職員が確認した」として「この職員はよくあるエラーだと考えて積極的な措置を取らなかった」と明らかにした。また「ATSの作動部分は捜査が進行中」と付け加えた。

<ソウル地下鉄追突>自動停止装置、常習的に消して走っていた

(中央日報, 5/7)

2011〜2012年のATSなど制御装置のエラーによる事故を調査したある専門家は6日「2000年代中盤に新型の自動列車運行システム(ATO)が普及する中で旧型のATSがエラーを起こすことが多く、これにより現場では一部の機関士がATSを任意に消していることがあった」と話した。

【社説】「安全不感症」を越え「高度危険社会」に向かう韓国

(中央日報, 5/7)

》

韓国客船セウォル号沈没事故関連

セウォル号 過積載繰り返し約3億円の不当利益

(NHK, 5/7)。過積載が常態化。

韓国の旅客船セウォル号は、客室部分の増築によって積み込める貨物量が987トンへと大幅に減りましたが、事故当時、その3.6倍に当たるおよそ3600トンを積載していたことが分かっています。

これに関連して、検察などの合同捜査本部は6日、船が去年3月から先月16日の事故当日まで合わせて241回の運航のうち、6割近い139回にわたって貨物の過積載を繰り返していたことを明らかにしました。

セウォル号 過積載隠すのためバラスト水を調整

(聯合ニュース / Yahoo, 5/6)。バラスト水を規定量 2023t から 580t に削減した上で大幅な過積載を実施。

客船沈没事故で乗船していない社員も逮捕 過積載指示か

(聯合ニュース, 5/2)

ダイバー死亡

》

窪田順生の時事日想:セウォル号事件にみる「プロパガンダ社会」の危険性

(Business Media 誠, 5/6)

ナチスドイツが新聞やラジオ、映画というプロパガンダに力を入れていたのはご存じのとおりだ。それをリアルタイムに己の目で見て、考察をしたドラッカーは処女作『「経済人」の終わり』のなかで、プロパガンダがファシズムを生み出したと「過大評価」されていることを真っ向から否定し、後世にはこのような結論にいたっている。

「プロパガンダ蔓えんの危険性は、プロパガンダが信じ込まれる、ということにあるのではまったくない。その危険は、何も信じられなくなり、すべてのコミュニケーションが疑わしいものになることにある」

今の韓国社会の状況は、まさにこの言葉にピッタリではないか。

関連: 大韓民国は「災難民国」…不正構造が「危険社会」の主犯

(中央日報, 5/6)

》

安倍首相、NATOとの新連携協定に調印 脅しによる現状変更は容認せずと言明

(ロイター, 5/7)

海賊掃討作戦、災害対策、人道支援などの分野でNATOとの連携を強化する新たなパートナーシップ協定に調印

海賊対処で共同訓練へ=安倍首相とNATO事務総長が会談

(ウォール・ストリート・ジャーナル日本版, 5/7) によると

「日・NATO国別パートナーシップ協力計画(IPCP)」というのだそうで。

関連:

》

ウクライナ方面

Allies enhance NATO air-policing duties in Baltic States, Poland, Romania

(NATO, 4/29)

時論公論 「ウクライナ情勢緊迫 軍事介入は避けられるか」

(NHK 解説委員室, 4/30)

ウクライナ問題を引き起こした張本人は米国だった 欧米では早くも「新冷戦」への準備が始まる

(JBpress, 4/30)

ウクライナが「紛争時には原発が攻撃対象になる」と警告(大貫 康雄)

(NO BORDER, 5/2)

ウクライナ当局、南部オデッサに特殊部隊派遣へ

(ロイター, 5/5)

ウクライナ東部 戦闘で30人以上死亡

(NHK, 5/6)

流血回避へロシアが協議呼び掛け、ウクライナ東部で衝突相次ぐ

(ロイター, 5/6)

ウクライナ分裂の危機深まる、21歳看護師が親ロ派の「殉教者」に

(ロイター, 5/6)

ロシアが大統領選支持なら協議に応じる=ウクライナ外相

(ロイター, 5/7)

ウクライナ東部の空港、運航一時中止 軍が空域封鎖

(朝日, 5/7)。「運航中止は6日午後3時半ごろまで続いたとみられる」

》

時論公論 「イラク選挙 行き詰まる国づくり」

(NHK 解説委員室, 5/1)

》

iTunes Matchは日本の著作権法をクリアーしているのか

(栗原潔のIT弁理士日記, 5/2)。してなさそうっぽい。

前者の「不正ファイルを使ってiTunesの正規ファイルが入手できる」問題は、iTunesで販売している楽曲の権利者が納得の上で許諾すれば問題ないのですが、後者のユーザーの手持ち音源アップロード問題は、権利者の範囲が確定しない(著作権についてはJASRAC等の著作権管理団体で何とかカバーできますが原盤権については個人もいます)ので全員の許諾を取るのは不可能だと思います。要するに前者は当事者間の合意(契約)の話ですむのですが、後者は法解釈の問題(私的使用目的複製に該当するか)となります。

Appleとしては、JASRACやRIAJは(MYUTAの提供業者のような小規模事業者は訴えても)Appleは訴えないであろう、また、最悪、手持ち音源のアップロード機能さえカットすれば侵害は回避できるだろうという読みの元に見切り発車したということかもしれません。

PHP 5.5.12、5.4.28 公開。デフォルト設定の状態で権限上昇が可能な欠陥

CVE-2014-0185

が修正されている。

2014.06.08 追記:

PHP v5.4.28, v5.5.12以降で必要なPHP-FPMの設定

(Webアプリケーションセキュリティのメモ, 2014.06.07)。

socket ファイルのデフォルト mode が 666 → 660 になるので、必要に応じて owner / group を設定しましょうという話。

》

海の向こうの“セキュリティ”第92回

Google Safe Browsing APIは無意味? ほか

(Internet Watch, 5/2)。

Browser Security Comparative Analysis Report - Socially Engineered Malware

(NSSLabs, 3/31) の件など。

これはあくまで「Socially Engineered Malware」についてのみ述べたものなので注意。

NSSLabs が集めたサンプル 657 件の詳細は不明なんだよなあ。

関連: Security Stack (Network Devices): Test Methodology v1.5

(NSSLabs)。Socially Engineered Malware と exploit は別物みたい。

》

脱線事故から9年 捜査機関をなめたJR西日本に資料を横流したマスコミ(文・写真/今西 憲之)

(NO BORDER, 4/28)。証拠隠滅・改ざん、口裏合わせ、メディア工作。

》

平成25年中の「インターネット・ホットラインセンター」の運用状況等について

(警察庁, 4/24)

》

EFF、ユーザーの追跡を遮断するブラウザ拡張機能「Privacy Badger」のアルファ版を公開

(sourceforge.jp, 5/6)

》

記者の目:難航する「核のごみ」の処分地選定=山田大輔(とうきょう支局<前東京科学環境部>)

(毎日, 5/1)

》

千葉県がんセンター方面

》

熊本鳥インフル感染拡大なし、搬出制限を解除

(TBS, 5/1)、

高病原性鳥インフルエンザに係る搬出制限区域の解除について

(熊本県, 5/1)。本当によかった。

》

NHK会長「公平性は番組ごとに」 政府見解と相違

(朝日, 5/2)。籾井勝人氏、あいかわらずめちゃくちゃ。

》

ナイジェリアの女子生徒集団誘拐、イスラム過激派が犯行声明―「奴隷だから売り飛ばす」

(ウォール・ストリート・ジャーナル日本版, 5/6)

》

国会図書館、保護期間満了のデジタル資料について転載申し込みを不要に

(Internet Watch, 5/2)

》

ソーシャルメディアなしでは「1日も耐えられない」人が4割以上?

(Internet Watch, 5/2)。「サイバー・バズのRipre会員797名の男女を対象に行なった調査結果」。そういう母集団でしたというだけの話なんじゃ。

》

ゴールデンウィークのOpen2chの書き込み人口数が目に見えて不調

(楽しくないブログ, 5/5)。本家 2ch.net とは逆パターンだそうで。

》

SNSでの消費者トラブルに注意を

(NHK「かぶん」ブログ, 5/3)、

SNSの思わぬ落とし穴にご注意!-消費者トラブルのきっかけは、SNSの広告や知人から?-

(国民生活センター, 4/24)

》

「不自然な大量アクセス」の理由を説明しない百度、ユーザーはどこまで信じるべきか

(techcrunch, 5/2)

》

新興宗教の最高指導者だった韓国沈没船の実質的オーナー

(やや日刊カルト新聞, 5/2)

》

“佐賀大学事件”で大学のカルト対策の正当性を認める画期的判決―佐賀地裁

(やや日刊カルト新聞, 4/26)

》

EMET 4.1 Update 1 提供開始

(山市良のえぬなんとかわーるど, 5/1)。本体バグ修正の他、

以前は既定でオフだった追加の緩和策「Deep Hooks」が既定でオンになりました。

(中略) 推奨設定で構成されるアプリの緩和策も変更されているものがあります。例えば、Acrobat.exe と AcroRd32.exe の MemProt が以前のオフからオンに変更になっています。

など。利用者は更新しておくのが吉のよう。

》

2038年問題に対応した「OpenBSD 5.5」リリース

(sourceforge.jp, 5/2)。OpenBSD 5.5 では 32bit OS でも 64bit time_t になったみたい。

Parts of the system that could not use 64-bit time_t were converted to use unsigned 32-bit instead, so they are good till the year 2106.

》

「消せるボールペン」のリスクは“消せる”か…自治体、使用禁止に躍起

(産経, 5/3)

》

【コラム】日本の“オーバー”は、オーバーではなかった=韓国

(中央日報, 5/5)。

2012.04.29 の高速ツアーバス事故の件。

韓国で新聞やテレビで報道されるかどうかという程度の事故も、日本では主要ニュースとして扱われることが多い。群馬のバス事故2周年がそうであるように、いくら死亡者数が少ない事故でもマスコミは「××事故から1カ月」「事故×ケ月が過ぎた今は」という節目を作り、日本社会全体が痛恨の教訓を再確認する機会にする。

いやいやちょっと待て……。7 名死亡の大事故が、韓国では「新聞やテレビで報道されるかどうかという程度」なのか?!

》

韓国地下鉄事故関連

Symantec

サイボウズ ガルーン

Google 検索アプライアンス

Apple Developer Center

》

ColdFusion 11 Enhances the Security Foundation of ColdFusion 10

(Adobe, 5/1)

》

amp/reflection ddos attack

(cNotes, 4/29)

》

汚染水流出トラブル 操作ミスの可能性

(NHK, 5/2)。例のポンプで 200 トンの件。

東京電力は、作業員が空調設備のスイッチを入れようとして誤ってポンプのスイッチを入れた操作ミスの可能性が高いとする調査結果をまとめました。

オフィシャル: 福島第一原子力発電所 集中廃棄物処理施設焼却・工作建屋等への滞留水の誤った移送について

(東電, 5/2)

》

ロボット掃除機はどこまで使えるか? 3機種を比較 記者が見た残念な結果

(ウォール・ストリート・ジャーナル日本版, 5/1)

》

Internet Explorer を無効にする方法

(Microsoft)。オフィシャルな方法。

》

なりすましログインで「ソニーポイント」75万円相当が不正交換される被害

(Internet Watch, 5/2)

》

スポークもハブもない折り畳み自転車「Sada Bike」―タイヤサイズは26インチ!

(えん乗り, 4/22)。おもしろい。

》

Listening:<校閲発>春夏秋冬

(毎日, 5/2)。アヤメ、カキツバタ、ハナショウブ、ショウブ。

菖蒲の字はアヤメとも読むが、実はショウブとアヤメは別種の植物でややこしい。

(中略) 古くからアヤメ科のハナショウブと混同されたが、ショウブはサトイモ科の多年草。

》

2chとおーぷん2chと2ch.scの投稿数を比較するサイトが作られる

(楽しくないブログ, 5/1)、

2ch投稿数 比較

(kenmo.biz)

》

警視庁、トレンドマイクロからの情報に基づき国内 C&C サーバを調査、口座情報約 13,000 件等を確認。当該口座停止を要請

》

紛失・盗難対策アプリ悪用でスマホを“のぞき見”、IPAが対策を解説 (Internet Watch, 5/1)、

2014年5月の呼びかけ

(IPA, 5/1)

》

消費者庁、二重価格表示問題で楽天に再発防止を要請

(Internet Watch, 5/1)

》

1巻で185Tバイト・従来の74倍 ソニー、次世代大容量磁気テープ開発

(ITmedia, 4/30)

》

米大陸間弾道ミサイルのシステムでは8インチフロッピーが現役で使われている

(slashdot.jp, 5/1)

》

「交通テロ」が現実に? 制御装置の脆弱性突く攻撃を実証

(ITmedia, 5/1)、

Hacking US (and UK, Australia, France, etc.) Traffic Control Systems

(IOActive, 4/30)

》

ソフトバンク、「My SoftBank」で不正アクセス被害 - 724件に影響か

(マイナビニュース, 4/30)、

2014年4月にMy Softbankへ行われた不正ログインをまとめてみた

(piyolog, 4/30)

》

アフィブログ「真実を探すブログ」がスパム攻撃を嫌儲のせいにするもすぐに論破される

(楽しくないブログ, 4/26)

2014.05.02 追記:

訂正記事が出ている: 【お知らせ】削除依頼に基づき、記事の内容を変更いたしました (楽しくないブログ, 5/2)

》

西村博之と矢野さとるが手を組み画像掲示板「xpic」を立ち上げる

(楽しくないブログ, 4/29)

》

川内原発方面

》

日本火山学会、「原子力問題対応委員会」を創設

》

Facebookが個人情報をアプリに渡さずログインする「匿名ログイン」を発表

(gigazine, 5/1)。当該アプリに対しては匿名のままアプリを試すことが可能になるみたい。

》

Google、Google Appsアカウントの広告ターゲット用解析も中止へ

(techcrunch, 5/1)

今日(米国時間4/30)午前Googleは、ターゲット広告のために学生の “Apps for Education” アカウントを解析するのをやめると発表した。この発表に紛れがちだが、他のタイプのアカウントについても同様の変更が行われる。

》

柔道事故後絶たず 元指導員有罪 安全教育徹底課題

(東京, 5/1)

》

米ツイッター、利用者数の伸び鈍化

(CNN, 4/30)

》

2014年度夏学期も東京大学学際情報学府にて「デジタル時代の著作権とオープン化」の授業を担当します

(CCJP, 4/28)

》

女子トイレで盗撮 法務省幹部を懲戒免職

(NHK, 5/1)。略式起訴・罰金 50 万が確定したためか、実名が出てますね。

》

Listening:<時流・底流>原発作業員が漫画連載 「見たものを記録に残したい」

(毎日, 4/28)。マンガ「いちえふ 福島第一原子力発電所労働記」の件。

マンガというメディアの強力さが如何なく発揮されている作品。

すばらしい。

》

米軍、フィリピンに再駐留へ

関連:

》

取り調べ可視化、「新時代の刑事司法制度特別部会」で法務省試案提示

取り調べ可視化:全過程で義務付け 対象は2案併記

(毎日, 5/1)

| |

裁判員対象事件

(起訴は年 1500 件程度) |

それ以外の身柄事件

(起訴は年 5〜6 万件) |

| A 案 |

検察・警察の取り調べをすべて可視化 |

可視化せず |

| B 案 |

検察・警察の取り調べをすべて可視化 |

検察の取り調べだけを可視化 |

オイオイ……。全事件完全可視化という選択肢が最初から無いってのはどういうことだい。

クローズアップ2014:取り調べ、法務省試案 可視化、対象で隔たり 検察「裁判員のみ」 弁護士「全てに適用」

(毎日, 5/1)

全過程可視化が明示され、今後の焦点は「対象事件をどこまで拡大するかにほぼ絞られる」(法務省幹部)。検察の委員は、容疑者が逮捕・勾留される身柄事件が年間約12万件に上り、起訴される5万〜6万件のうち任意性が争いになるのは600件に1件だとしたうえで「録音録画の記録が裁判で利用される場面はほとんどない」と指摘。業務負担増や施設整備の問題を考慮すると、可視化の対象を裁判員事件に限定するのが現実的との考え方を示した。

オイオイ……。何が起こるかわからないからこそ念のため可視化しておく必要があるのに。

最初から限定してどうする。よほど見られたくないことをやってるってことか。

だが、裁判員事件に絞った場合、可視化が義務化されるのは身柄事件で起訴されるケースの2〜3%にとどまり、在宅で取り調べる事件や試行的に可視化されてきた特捜部の事件も含まれないことになる。証拠改ざん事件につながった郵便不正事件で無罪が確定した村木厚子・厚生労働事務次官は「自分の事件では厚生労働省職員が在宅の取り調べで虚偽の内容の調書を取られた。身柄事件に限られるのは不安だ」と強調した。

「全身柄事件が対象」では十分ではないと。

警察の委員からは「真に必要なものに限定すべきだ」と改めて「裁量」案を支持する意見が示された。

ケーサツはあいかわらずだな。

社説:取り調べ可視化 「全ての事件」が基本だ

(毎日, 5/1)

法制審議会-新時代の刑事司法制度特別部会

(法務省)。4/30 の資料はまだ載ってないみたい。

![[セキュリティホール memo]](/~kjm/security/memo/memologo-s.png)

![[セキュリティホール memo]](/~kjm/security/memo/memologo-s.png)