セキュリティホール memo - 2004.11

Last modified: Thu Feb 24 20:04:27 2005

+0900 (JST)

Windows NT 3.51 / 4.0 / 2000 / Server 2003 の WINS サーバに欠陥。

buffer overflow する欠陥が存在し、これを利用すると remote から任意のコードを WINS サーバ実行権限 (local SYSTEM) で実行可能。

この欠陥に対応した修正プログラムはまだ存在しない。

日本語版アドバイザリ: Microsoft WINS サーバーの脆弱性 (ISSKK)。

関連文書 890710 - How to help protect against a WINS security issue

(Microsoft)

には、回避策として、WINS サーバを停止する / 削除する、WINS が利用する 42/tcp と 42/udp をファイアウォールやパケットフィルタによりフィルタする、

WINS サーバ間の同期については IPsec で保護する、

が挙げられている。

この欠陥を突く攻略プログラムについて、ISS は以下のように述べている:

At the time of publication, no exploits are available to the public

at large. However, X-Force expects that exploits for this vulnerability

will appear in the near future.

また

Handler's Diary November 28th 2004

(SANS ISC)

は、次の情報を掲載している:

There is some activity with irresponsible released exploits against WINS. As a precaution till Microsoft gets a chance to release a patch for it, we can only reiterate the urgent and continued need to make sure you block the unneeded ports in your firewalls (either the XP2 or the corporate firewall). Ports 42, 137-139, 445 both TCP and UDP can be safely blocked for most applications.

So far we doubt this will be a huge thing, but we might be proven wrong. Still the only thing you can do is block the protocols, which you probably already did if you read this.

I’ll be the first to acknowledge that big vendors aren’t easy to get to move in order to release a patch for something you discovered in their product. Take on top of that, their legal and marketing spin once they finally do and most people will get frustrated by the process.

Still that’s no excuse to release attacking details without giving the world a chance to look into it and get ready for that newly created exploit. If the hackers out there are using it, you can’t really claim to have done it yourself, and if you’ve done it all, there’s not really that urgent a need to beat anybody to releasing the details, but an urge to get your 15 minutes of fame. My guess anyway.

2004.12.01 追記:

元ネタ: Wins.exe remote vulnerability (immunitysec.com)。

Microsoft KB 日本語版:

WINS のセキュリティの問題からコンピュータを保護する方法

(Microsoft)

2004.12.15 追記:

fix 登場: WINS の脆弱性により、リモートでコードが実行される (870763) (MS04-045)

http://www.edup.tudelft.nl/~bjwever/advisory_firefox_flaws.html

の話。手元で試してみたところ、Mozilla 1.7.3 や IE 6.0 SP1

ではブラウザが落ちてしまった。IE 6.0 SP2 では、ブラウザは落ちないように見える。

例えば現在,最新のパッチまでを適用した状態のWindows 2000に,Windowsコンポーネントの1つである「WINS」を追加すると,WINSはセキュリティ・ホールが残った状態でインストールされてしまう。SP4のリリース後に,WINSのセキュリティ上のぜい弱性が発見されて,セキュリティ修正パッチがリリースされているためだ。SP4以降のパッチをすべて適用しているシステムでも,パッチを再適用しなければならない。

試してみました。WINS 追加後に

Windows Update

すると MS04-006 の修正プログラム

KB830352 が表示されました。

また MBSA で調べると、ここでも

MS04-006

が示されました。

ですから、

でよいのでは。あと、これって「再適用」じゃないですよね。

2004.12.07 追記:

コンポーネントを追加したときに、セキュリティ更新プログラムが適用されない現象について

(日本のセキュリティチームの Blog, 2004.12.07)。

「すでにインストールされているコンポーネント」については XP / Server 2003 の「デュアルモードインストール」で解決されているが、「まだインストールされていないコンポーネント」を解決する sticky updates はまだ実装されていない、ということなのかな。

とりあえずは MBSA で確認、が現状での最善手のようです。

Windows と Windows コンポーネント用パッケージ インストーラ Update.exe の内部メカニズム

(Microsoft) は、きちんと読んでおいた方がよさそうだなあ。

Windows XP SP2 で Windows Update に接続すると、

Internet Explorer 用の累積的なセキュリティ更新プログラム (834707) (MS04-038)

の patch、

Windows XP Service Pack 2 用累積的なセキュリティ更新プログラム (KB834707)

が、なぜか表示されない模様。自動更新については何も述べられていないので、多分問題ないのでしょう。

Windows XP SP2 な人は念のため、

- コントロールパネルの「プログラムの追加と削除」において、「更新プログラムの表示」をチェックした上で、「Windows XP ホットフィックス - KB834707」の存在を確認する

- MBSA をインストールして patch 適用状況を確認する

などしておいた方がよさそうです。

2004.11.30 追記:

マイクロソフト、Windows XP SP2におけるWindows Updateの不具合を修正

(Internet Watch, 11/30)。修正されたようです。

》

「プロモーションよりも技術力で勝負する」——ロシアKaspersky Labs

(日経 IT Pro, 11/26)。OKADA さん情報ありがとうございます。

AVP/KAV エンジンを積んだソフトがちょっとほしかったのですが、

手元では結局 F-Secure に転んでしまいました。

》

一部ウイルス対策ソフトがWindows版FFXIのショートカットプログラムを誤検出

(Internet Watch, 11/29)。ふぅん。

》

DropMyRights

(GrayRecord, 11/23)。

権限を削った上でコマンドを実行するための wrapper プログラムだそうです。

池田さん情報ありがとうございます。

》

不正アクセス行為の禁止等に関する法律違反の第五回公判を傍聴した記録

(ちせのぺーじ@せきゅりてぃ, 11/28)

》

Norton AntiVirus 2005

をインストールしてみてびっくりしたのだが、NAV 2005 って、なんでこんな、蟲みたいなアイコンになっちゃったの?

いや、本当は、箱絵にもある「聴診器」をイメージしたものなのだろうが、残念ながら蟲にしか見えないし。それにしても、NAV は重いなあ。

付属の Adobe Reader 6.0 を入れてみたら、なんと、セキュリティホールつきの 6.0.0 ですよあなた。だめじゃん。

》

47氏本人が記す「Winnyの技術」

(slashdot.jp, 11/29)。おぉ。

ネットエージェント

な人によるコラム 4 ページ、とか入ってるともっとおもしろそうだけど、どうかしら。

》

netstatでリッスンしているプロセスを特定する

(@IT, 2004.11.27)。XP SP2 では -b とか -b -v とかできるのですか。

》

欧州Lycosがスパムサイトを「DDoS攻撃」するスクリーンセーバ配布

(ITmedia, 11/27)。まともな社会では「私刑」は禁止されていると思うのだが……。

》

よりFirefoxを使いこなすためのエクステンション集:

さまざまな環境設定をワンボタンで設定できるPrefBar

(ITmedia, 11/27)

》

ハイテクパスポートのセキュリティに懸念の声

(ITmedia, 11/29)。RFID なのかな。

》

海自救難飛行艇の改造機、メーカーが輸出検討

(asahi.com, 11/27)。

同社によると、燃料タンクを改造すれば、15トンの水を胴体に蓄えて空中から放水できる。消防飛行艇として、フランスやギリシャなど山林火災が多い欧州諸国を中心に数十件の引き合いがあり、米国からも需要を見込んでいる。

消防庁が買いなさい。「東海」や「関東」が起きる前に。

》

高信頼メッセージング

(IPA ビジネスグリッドコンピューティング研究開発事業)。

Requirements

Red Hat Linux 8.0 or later

Java2 SDK, Enterprise Edition Platform Edition 8 Update 1

Java2 SDK, Standard Edition 1.4.2

PostgreSQL 7.4

Apache Axis 1.1

》

Windows 2000 Update Rollup Announcement

(Microsoft, 11/24)。正式発表キタ〜。

Because Microsoft believes the Update Rollup will meet the needs of customers better than a new service pack, there will be no Service Pack 5 (SP5) for Windows 2000.

Windows 2000 SP5 は出ないので、SP4 で 2010.06.30 までサポートする、と。

Windows デスクトップ製品のライフサイクル

- サービスパックロードマップ

もそのうち書き直されるのでしょう。

》

AVAR 関連

》

お客様情報流出についてのお詫びとご説明

(ヤマダ電機, 11/23)。ハードディスクの内容を消去しないまま、中古パソコンを販売してしまった模様。しかも、複数店舗で事案が発生。

弊社の情報削除プロセスが不十分だったため

とあるが、単なる担当者のポカなのか、それともマニュアル・教育等の不備なのか。

c32 さん情報ありがとうございます。

》

Fighting Spammers With Honeypots: Part 1

(SecurityFocus, 11/26)。

》

セキュリティホールmemo BoFでの予定

(高木浩光@自宅の日記, 11/24)。

セキュリティホール memo BoF

のページにもリンクを追加しました。

ふと思い出したのですが、本ってどうなっているんでしょう? > 高木さん。

》

Vine Linux

3.1 CR / 3.1 が出たそうです。

》

名門カーネギーメロン大学が神戸に日本校、高度な情報セキュリティ人材を育成

(ITmedia, 11/26)。いよいよスタートですか。

》

ISPが無償でウイルス対策とファイアウォール機能を提供すべき理由

(ITmedia, 11/24)。AOL は無料だからいいけど、日本でもよく見かける「月額 x 円」というのは、よく考えるとふつうに買うよりも高いコトが多いような。

- Sun Alert ID 57591: Security Vulnerability With Java Plug-in in JRE/SDK

.go.jp 方面などの電子申請システムには Java を使ったものが多いわけですが、例によって、この欠陥への対応は進んでいないようです。例:

》

AVAR 関連

》

ターゲット絞ったフィッシングが増加 - 日本もホスティング国にランクイン

(MYCOM PC WEB, 11/26)。

Anti-Phishing Working Group

という組織があるんですね。

》

「サーバーを認証する」ことでフィッシング詐欺を防ぐソリューション

(Enterprise Watch, 11/24)。

セキュアブレイン

の 1 発目はフィッシング対策ソフトなのだそうです。

でもサーバ側にもこのソフトが入れられていないと意味がないようで、……。

》

共有 PC って、コワー

(exconn.net, 11/25)。奥天師匠キーロガーを発見す。

》

セキュリティ川柳、続けますか、止めますか

(exconn.net, 11/25)。確かに重大な問題です (^^;;)。

個人的には、継続に一票。

》

アクセス探偵IHARA (cbook24.com)

のタイトルとサブタイトルが変化しています (笑)。

以前の状況、関連情報 (極楽せきゅあ日記)。

》

川内博史「正々堂々」日記から:

2004年11月24日

(中略)

今、中国では、現地のお金持ち達が、日本の生産者が丹精込めて作った、安心・安全な農作物を、ものすごく高い値段で買い漁っているんです。

鹿児島の黒豚を始めとして、関アジ、関サバ、岡山の桃等、今やこの国は世界中のお金持ちが手に入れたがるブランド農林水産物の宝庫と言ってもいいでしょう!

そーです!!農林水産物も知的財産戦略が結びつく時代です!

でも、ぼくが今回、農水委員会で取り上げる鹿児島黒豚を始めとして、国内の食品市場は海賊食品であふれているのでは、と思われる状態です。

》

文化庁著作権課が最近一年間に実施したパブリックコメント及び意見募集等に関する質問主意書 (衆議院, 提出者: 川内博史議員)。

著作権課長は本年九月十七日に開催された著作権フォーラムで行った講演に際して「今回の改正に当たっては『著作権は文化のためだけではない』という意識で取り組んだ」と発言したと報じられているが、この発言は著作権法(昭和四十五年五月六日法律第四十八号)第一条の「文化の発展に寄与することを目的とする」と定められている基本理念や、文部科学省設置法(平成十一年七月十六日法律第九十六号)第二十七条において「文化庁は、文化の振興及び国際文化交流の振興を図るとともに、宗教に関する行政事務を適切に行うことを任務とする。」と定められている文化庁の設置目的を逸脱しているのではないか。

》

著作権法第三十八条第一項及び第四項の解釈等に関する質問主意書

(衆議院, 提出者: 川内博史議員)。

私学方面の人はこのあたりに注目かな:

第一項と第四項の「料金」について異なる解釈を行うことを許容する法文上の根拠が存在しない現状では平成十七年一月一日施行の著作権法の一部を改正する法律(平成十六年六月九日法律第九十二号。以下「一部改正法」という。)により附則第四条の二が廃止されて以降、私立の学校法人が学生に付属図書館の図書を貸し出す行為は「教育行為として必要不可欠であっても、法第二十六条の三に規定される貸与権を侵害する」と解されるのではないか。

》

ドルの自滅

(tanakanews.com, 11/26)。石油はあいかわらず高いし円も高いしで、アレになっている日本企業は多いのだろうなあ。

》

TEPCOひかりのメールニュース登録者にウイルス添付メール17,000通配信

(Internet Watch, 11/25)

》

はてなへの住所登録の義務化撤回について

(はてな, 11/25)。個人的には、住所よりもここだ:

警察からの照会など法的拘束力がないものについては開示条件から外し、プライバシーポリシーを変更しました。

》

米Microsoft,Windows 2000 SP5を取りやめ,アップデート・ロールパックをリリースへ

(日経 IT Pro, 11/25)。マジですか?!

SP 打ちどめにするにはまだチト早いと思うんですが……。

SP4 じゃなくて SP5 で打ちどめするくらいがちょうどいい気がするんですが……。

》

VSE8.0iインストールエラー:このコマンドを実行するのに十分な記憶域がありません。

(マカフィー, 2004.11.26)。

インストーラを事前に展開する方法。

Windows XP SP2 / XP Tablet PC Edition 2005 / Server 2003 に欠陥。

http.sys に欠陥があり、

- TDI フィルタドライバがインストールされており、かつ

- その TDI フィルタドライバが、TDI_SET_EVENT_HANDLER I/O リクエストに対して STATUS_PENDING を返す

場合に、http.sys がスタックを破壊してしまう。その結果、OS がブルーサンダー状態になってしまう。TDI フィルタドライバは、典型的にはアンチウイルスソフトやファイアウォールソフトに含まれるそうだ。

この欠陥は Windows XP gold / SP1 には存在しない。

Windows XP SP2 用の patch (KB887742) はあるが、Windows Server 2003 用の patch はまだない模様。Windows XP Tablet PC Edition 2005 用の patch については明記されていないのだが、

The Windows XP SP2 features and components are included in Windows XP Tablet PC Edition 2005.

だそうなので、Windows XP SP2 用の patch を適用できるんじゃないかという気がする。

2005.02.24 追記:

KB 887742 の日本語版が登場: 887742 - Windows XP Service Pack 2 または Windows Server 2003 で Stop エラー "Stop 0x05

(INVALID_PROCESS_ATTACH_ATTEMPT)" が表示される。

また、patch が Windows Update でも配布されているそうだ

(日経 IT Pro)。

ただし、Windows Server 2003 用の patch はまだないし、Windows XP Tablet PC Edition 2005 に Windows XP Service Pack 2 用の patch を適用してもいいのか否かも明確ではない。Windows XP Tablet PC Edition 2005 で Windows Update してみれば答はわかるのかもしれない。

■

いろいろ

(various)

unarj 2.63a 以前に 2 つの欠陥。

unarj じゃなくて arj

を使うべき、という話もある模様。Debian の unstable では

unarj は arj のダミーらしい。

fix / patch:

PukiWiki 1.4.x に含まれる color プラグインに、クロスサイトスクリプティング欠陥が存在したそうです。plugin/color.inc.php 1.13 で修正されているそうです。

heno さん情報ありがとうございます。

》

Buy Nothing Day Japan。

2004.11.27 は Buy Nothing Day です。ガービさん情報ありがとうございます。

君は禅タクロースを見たか。

》

成田のホテル産肥料からカドミウム 出荷停止へ

(asahi.com, 11/24)。

エーエヌエーホテル成田ですか。

「肥料取締法」というものがあるんですね。

》

静岡地検:

捜査情報漏えいなどで検事ら28人処分

(毎日, 11/25)

》

沖縄・四国の陸上自衛隊を増強 防衛庁の「将来像」

(asahi.com, 11/24)。興味深い。

防衛庁の陸自増強方針に沖縄県内で強い反発

(asahi.com, 11/24)。そりゃそうだわなあ。

》

「迫撃砲数発で危険と判断しない」 防衛庁説明に反発が

(asahi.com, 11/24)。数発で人が死んでも ok ok なのだろうな。

》

ファルージャ攻撃:

無抵抗イラク人射殺を撮影の記者が詳述

(毎日, 11/24)

》

「ツードッグス」の回収に関するお詫びとお知らせ

(キリン, 11/24)。

》

セキュリティコンテンツの紆余曲折

(Microsoft, 2004.11.24)。

そんな中で生まれてきたのが、「絵でみるセキュリティ情報」やスクリーンショットを中心に対策手順を解説したページでした。こういったページは IT 管理者の方たちには必要のない情報ページのように思われますが、企業内のユーザーに対策を説明する場合に非常に有効とご好評いただいています。弊社サイトの月ごとのサイトアクセス数を見ていても「絵でみるセキュリティ情報」は常に上位に食い込んでいます。

》

Bot とは (Microsoft, 2004.11.24)。

奥天師匠による bot の解説。

》

パスフレーズ vs. パスワード Part 2

(Microsoft, 2004.11.24)。パスフレーズは一般に思われているほど強いわけではない、という話。

》

日本のセキュリティチームの Blog

(eXconn.net)。毎日更新する、くらいの気合いでやる……のは無理かなあ。

》

座礁の海王丸をつり上げ 修理のため造船所に

(熊本日日新聞, 11/24)。地震ばかりが注目されますが、台風被害の復旧も、まだまだ終ってません。

》

ウクライナ方面

》

空自機で「空飛ぶ手術室」…災害時に搬送

(読売, 11/24)。C-130 ねぇ……。なんだかデカすぎません?

自己目的化している印象を受けるのだが。

》

「弾圧への心得」赤旗手帳に6年ぶり復活 共産党

(asahi.com, 11/24)。ビラ配ったたけで逮捕・起訴される世の中ですからねえ。

》

下水道の液状化対策に穴 中越地震教訓、国交省見直しへ

(asahi.com, 11/24)。

被害の多くは、下水道を敷設した後の埋め戻し部分で出ていた。被害の拡大は、揺れが強かったことに加え、直前の大雨も影響して地下水位が高かったこと、埋め戻しの際に液状化しやすい砂を使っていたこと、などが原因とみられる。

》

アクセス探偵IHARA

というのは実はサブタイトルで、本題は「エンターティメント情報セキュリティコミック」だったんですか。知りませんでした。

》

BASE

1.0 が出たそうです。日本語化もされているそうです。

■

いろいろ

(various)

Java SDK / JRE 1.4.2_05 以前、1.4.1 および 1.4.0 系列全て、1.3.1_12 以前に欠陥。これらに含まれる Java Plug-in に欠陥があり、JavaScript を利用して、Java セキュリティマネージャを無効にできてしまう。この結果、Java アプレットをサンドボックスによる制限なしで動作させることが可能となる。

Java SDK / JRE 1.4.2_06 および 1.3.1_13 で修正されている。

また、SDK / JRE 5.0 にはこの欠陥はない。関連:

2004.11.29 追記:

.go.jp 方面などの電子申請システムには Java を使ったものが多いわけですが、例によって、この欠陥への対応は進んでいないようです。例:

2004.12.10 追記:

サン、Javaプラグインの配布で不手際--初心者対応で課題浮き彫りに

(CNET, 2004.12.08)。不手際というか、昔も今も変わらない企業というか。

[問] Microsoft の変化ぶりと比較せよ (20 点)。

いたがきさんから (ありがとうございます):

Javaプラグインのアップデート配布の問題についてCNETに報じられていましたが、今日現在、プラグインの自動アップデート機能(コントロールパネルによるもの)が機能していないようです。1.4.2_05のマシンで手動確認ボタンを押しても、「最新のプラグインになっています」などというメッセージが表示されます。

試しに J2SE SDK 1.4.2_03 をインストールして、Java Plug-in コントロールパネルからアップデートしてみたら、そこに現れるのは J2SE JRE 1.4.2_05-b04 というものでした。ふぅむ。なぜ 1.4.2_06 ではないのでしょうねえ。

2005.01.07 追記:

SYM05-001:

Sun Alert ID 57591:Java Runtime Environment (JRE)

(シマンテック, 2005.01.04)。Symantec Gateway Security 5400 Series v2.0 / v2.0.1 、Symantec Enterprise Firewall v8.0 が該当するそうです。

Cyrus IMAP Server に 4 つの欠陥。攻撃者は任意のコードの実行が可能となる。

imapmagicplus オプションを有効にすると、PROXY および LOGIN コマンドで

stack buffer overflow が発生。

2.2.4 〜 2.2.8 に影響。

認証前に攻略可能であるため、この欠陥は特に重大。

CVE: CAN-2004-1011

PARTIAL コマンドの引数処理においてメモリ破損が発生。

2.2.6 以前に影響。

CVE: CAN-2004-1012

FETCH コマンドの引数処理においてメモリ破損が発生。

2.2.8 以前に影響。

CVE: CAN-2004-1013

APPEND コマンドが未定義動作を引きおこす可能性がある。

2.2.7 と 2.2.8 に影響。

Cyrus IMAP Server 2.2.9 で修正されている。

fix / patch:

iCal 1.5.3 以前に欠陥。

iCal でカレンダーを開くとき、あるいは import するときに、そのカレンダーに

alarm が含まれていても、何の警告も表示されなかった。

alarm にはプログラムを開いたりメールを送ったりできる機能があるため、悪意あるカレンダーによって任意のコマンドが警告なしに実行される恐れがあった。

iCal 1.5.4 で修正されている。iCal 1.5.4 では、そのようなカレンダーを開く / import する際には承認を求めるようになったようだ。

Winamp

5.05 以前に欠陥。IN_CDDA.dll に stack buffer overflow する欠陥があり、

細工した .m3u ファイルを利用して任意のコードを実行させることが可能。

詳細: [Full-Disclosure] Winamp - Buffer Overflow In IN_CDDA.dll

Winamp 5.06 で修正されている。

2004.11.24 追記:

Winamp 5.06 でも欠陥が修正されていない旨が、問題発見者自身から指摘されている:

[Full-Disclosure] Winamp - Buffer Overflow In IN_CDDA.dll [Unpatched]。問題発見者は、

回避方法として、拡張子 .cda および .m3u への Winamp の登録を削除する事を挙げている。うーむ。

2004.12.06 追記:

Winamp 5.07 が登場しています。欠陥が修正されたことになっているようです。

》

SANS ISC。

RAID 5 で 2 DISK 同時エラーですか……。

》

テレビコマーシャル時代の終焉

(ITmedia, 11/22)。あたらしいビジネスモデルが必要ですね……。

》

チリ大統領、ブッシュ氏警備担当者に激怒 晩餐会中止に

(asahi.com, 11/22)。どこまでいっても USA は USA。

》

原発:

耐震性に1000倍の差 原子力安全基盤機構が試算

(毎日, 11/22)。

》

三井物産が排気ガス浄化装置のデータを偽装

》

火消しライダー参上!渋滞なんの、被災地でも活躍期待

(読売, 11/22)。

♪ライダー、ライダー、火消しライダー。

》

ACCS裁判、弁護側は不正アクセス禁止法の技術的解釈について意見書を提出

(Internet Watch, 11/22)

》

研究活動の自由とセキュリティ

(日経 IT Pro / CRYPTO-GRAM, 2004.11.16)。

あらゆる科学分野は国際化されており,カンファレンスや大学での研究活動では,自由でオープンな情報交換が行われる。こうした活動が,本土防衛に不可欠な技術を最大限進歩させる。かつてソ連は研究活動の自由を国内だけに制限しようとしたが,よいことは何もなかった。我々は同じ轍を踏んではいけない。

総務省の中の人はわかりましたか。

》

ejovinuwere's Journal

(ejovi.net, info from たぬきん貧乏日記)

そこでNuwere氏は、本提訴により、日本において今後このような公権力による妨害行為が繰り返されないよう、裁判で問題を明らかにすることにいたしました。

11月22日、東京地方裁判所にて表現の自由の侵害に基づく損害賠償請求の訴訟を提起します。

下記日程で記者会見を行いますので、ぜひ、取材・報道をお願いします.

戦闘開始。関連:

》

[Unicodeとセキュリティ] その1 (葉っぱ日記, 11/20)。

》

Soberワームに、お色気路線の新亜種登場

(CNET, 11/22)。

しかし、ドイツ語圏に住んでいない限り、メールの内容はあまり魅力的ではない。Sober.iは、ダンサーのメッセージを.de(ドイツ)あるいは.ch (スイス)のようなドイツ語圏のドメインにだけ送信するようプログラムされている。

なぁんだ、がっくり (違)。

》

フィッシング詐欺対策、3割は「どうすればよいか分からない」——シマンテック調査

(ITmedia, 11/19)

シマンテックは11月19日、インターネットの利用者1000人を対象に行った「オンライン詐欺に関する調査結果」を明らかにし

どこで明らかにしたんだろう。

シマンテック最新ニュースリリース

には何もないようなのだが。

フィッシング詐欺に騙されないための心構えも重要〜シマンテック調査

(Internet Watch, 11/19) でも不明確。

シマンテック、「セキュリティ対策ソフトだけでオンライン詐欺は防げない」

(CNET, 11/19) には「同社がインフォプラントと共同で行ったオンライン詐欺に関する調査結果の説明会」とあるなあ。

》

[WSJ]日本でのiTunes Music Store提供は「できるだけ早期に」

(ITmedia, 11/19)。

音楽サービス立ち上げの準備はいつ整うのか、提供する楽曲数はどの程度かについては未定とアップル広報は付け加えた。

価格は決定済み、ってコト?

》

GPSで居場所が通知される携帯電話?

(高木浩光@自宅の日記, 11/20)。

》

NHKの現状について本を紹介する (松浦晋也のL/D, 11/10)。

》

元官房長官の反撃

(ESPIO!, 11/18)。

トカゲのシッポ切りですらない、のかもしれない。

》

[aml 41898] ILOが勧告 日本の司法・警察は労働組合権を侵害。

『鉄路の7人』の話の模様。

》

ロシアの中央集権化に米が懸念 米ロ首脳会談

(asahi.com, 11/21)。とりあえず言ってみるテスト?

プーチン大統領は首脳会談前、メディアに「いかなる意味でもロシアが全体主義的な体制に戻ることはあり得ない」と発言していた。

しかし、限りなくそれに近づくことはできますな。

》

ミサイル迎撃「閣議省略」の法改正案 来年提出へ

(asahi.com, 11/21)。間にあわなければ意味ないですからね。まあ、BMD の場合、発射が間にあっても意味なさげ (多分命中しない) なんですが。

》

あらためてスパイウェアやアドウェアについて調べていたのですが、ウィキペディアの解説が優れているように見えます

e-words の解説はいまいちって感じ。

》

Ad-Aware SEによるスパイウェアの除去方法

(アダルトサイト被害対策の部屋)

*注 : 旧バージョンのAd-aware 6.0は2004年11月の第一週でサポートが終了されます。

うは、そうだったのか。さっそく Ad-Aware SE に入れかえ。

》

セキュリティアカデミー、おぉ、「 アクセス探偵 誕生秘話」ですか。12/5 ですか。うぅ〜……参加は無理か……。

》

アフガン、「アヘン国家」に逆戻りの危険性と、国連

(CNN, 11/19)。言わんこっちゃない、というやつですな。

》

ビンラーディン名でネットに爆破予告、大学1年生逮捕

(読売, 11/20)。こういうことするとリアルでタイホされるってことが、まだわからない人がいるんですねえ。

つーか、テロリストが「私はテロリストの……」とか言ったりはしないんだけどね、ふつう。

鳥取大学ホームページ

には、この件については何もないようです。

セキュリティな話としては、

FileVault が有効な場合でも自動バックアップが正常に動作します。

マクロを含む書類を開くときのセキュリティが強化されました。

SSL を使用した SMTP が強化されました。

あたりか。improve の訳語は「強化する」よりも「改善する」の方が適切な場合が多いと思うのだが。

あと、Office 2004 for Mac SP1 については、こんな話もあるそうで:

888136 - [XL2004] Excel 2004 for Mac を終了する時のエラー "非表示モジュール AutoExec 内でコンパイル エラーが発生しました。"

(Microsoft)。

Mac OS X 用 IE 5.2 における 証明書の fingerprint の表示において、17 バイト目が異常になることがある模様。

1バイト目から16バイト目の情報が正しい場合には指紋情報が正しいと判断できますので 、現象が発生した際には 17 バイト目は無視して下さい。

この会社は fingerprint を何だと思っているのだ。今すぐ直しなさい。

- ISA Server 2000 および Proxy Server 2.0 の脆弱性により、インターネット コンテンツのなりすましが行われる (888258) (MS04-039)

890097 - マイクロソフト セキュリティ更新プログラム MS04-039 のインストール後に複数の障害が発生する

(Microsoft)

- IE 6に新たなバッファオーバーフロー、パッチは未公開、実証コードは公に

アドウェア屋さんもこの欠陥を使いはじめたようです:

62.4.84.45 はまだ生きているようです。get できるものを検査してみると、

- ClamAV 0.80 (main.cvd 28, daily.cvd 600) は mmdom.exe を Trojan.Dropper.Virmo-1 として検出しました。

- トレンドマイクロ VSAPI v7.000-1011 (2.257.00)

は minst.exe を TROJ_DLOADER.R として検出しました。

- マカフィー VSE 8.0i (engine 4320, dat 4409) は minst.exe を Vundo として検出しました。

- NOD32 (1.928) は mmdom.exe を Win32/Spy.Agent.NAD トロイとして検出しました。

- Sophos AntiVirus 3.87.0 は何も検出しませんでした。

》

ソフトバンク 顧客情報流出事件 恐喝2被告に有罪判決 (毎日, 11/19)。

》

射撃サイト 本物のライフルを遠隔操作 米国で物議

(毎日, 11/19)。うーむ。

》

個人情報流出 「徹底追及 個人情報流出事件」 佐々木俊尚氏が出版

(毎日, 11/19)。へぇ。

》

ファイル交換ソフトを利用した

音楽ファイル不正アップロードユーザーの

発信者情報開示請求手続き開始

(日本レコード協会, 11/16)。戦闘開始。

》

Sober.I がヨーロッパ方面で流行ってる?

》

個人情報保護:

無防備な学校現場 残された時間少なく

(毎日, 11/17)

》

AppRecon。

ネットワーク上で稼働しているアプリを探すツールだそうです。

》

ATK - Attack Tool Kit

3.0 が出たそうです。Visual Basic で書かれた GPL な脆弱性スキャナのようです。

》

Fedora Core 3 に WebDAV 用のポリシーを設定しよう

(和彦さんちのSERAですよ)。

FC3 はいろいろとポリシーが足りないようですね。

》

USA 大統領選挙話

素敵な国だこと。

》

尖閣の警備強化 海上保安庁、巡視船2隻体制に

(琉球新報, 11/18)

》

辺野古話

調査、アセス対象に 専門家、反対派「環境破壊」

(琉球新報, 11/18)

調査行為それ自体が環境破壊につながる可能性が高いにもかかわらず、なぜか環境影響評価の対象外になっている模様。那覇防衛施設局にはなかなか素敵な人達がいらっしゃるご様子。

反対派への排除激化 業者、水中で“危険行為”

(琉球新報, 11/18)

単管足場建設が行われた辺野古漁港沖では午前に行動を始めたカヌー隊が午後も作業を阻止。キャンプ・シュワブ沖には住民らがいないため作業が進んだ。午後2時40分ごろ、現場に駆けつけた平良さんが潜水し、単管パイプをつかむなどして妨害すると、業者の潜水士4人が平良さんを「パイプでたたく」「ける」「水中眼鏡を外す」「潜水タンクの空気を放出させる」などしたという。

那覇防衛施設局から、とっても素敵な指示が出ていたんでしょうかね。

》

911 ボーイングを捜せ。

興味深い作品のようです。

オリジナルサイト

では「The Director's Cut」版が登場しているようです。

911第2弾福岡で初公開(11/19) (peace2001.org)。第 2 弾も用意されているようです。

》

Flaws in SP2 security features, part II

(heise.de)。

Windows XP SP2 で nmap がうまく動かない (raw socket の扱いが変わったので) 話を回避する方法。net stop SharedAccess すればよいのだそうだ。

》

MSのバルマーCEOが突きつけた「Linuxには228の特許侵害」説

(ITmedia, 11/18)。FUD ですか。

バルマー氏はMicrosoftのソフトウェアに関するセキュリティへの不安は誇張されたものだと述べた。

「われわれのソフトウェアはオープンソースソフトウェアよりもずっと安全だと考えている。われわれが後ろ盾となって、われわれが修復しているから、われわれが作っているから、より安全なのだ。オープンソースのソフトウェアは、誰が作ったかすら分からない」とバルマー氏は語った。

「われわれが後ろ盾となって、われわれが修復しているから、われわれが作っているから」と「より安全」が結びつくかどうかは、正直よくわからんなあ。

少なくとも Microsoft は、IE 方面の 0day バシバシ状況にはうまく対応できていないように見えるし。導入ソフトを決定する際に、

『セキュリティホールを利用されないために「Internet Explorer」のモジュールを使わないこと』

とか言われちゃうようなソフトをつくってるトコロって、他にありますか?

Windows XP SP2 はよくがんばっているとも思うけど、ふつうの企業なら、今年いっぱいくらいはテストしないと導入する気分になれないだろうし。

「オープンソースのソフトウェアは、誰が作ったかすら分からない」というのはある方面ではそのとおりなのだが、それでも、どんなコードかはわかるんだよね。

「こんなコードじゃだめだ、ステステ」という判断は、オープンソースについてはやりやすいのだけど、Microsoft 製品については困難なんだよね。

》

米Oracle、セキュリティ・パッチを定期刊行化

(日経 BP, 11/19)。年 4 回しか出さないという御神託。

》

フリーのアンチウイルスソフト「AVG Free Edition」v6の後継版v7.0.289が公開

(窓の杜, 11/16) だそうです。

なお、

AVG Free Edition 7 の E-Mail Scanner は APOP をサポートしていない (Firewall & Forest 掲示板)

そうなので、ご注意ください。

》

C6 : インターネット上の法律勉強会 「ネット上の迷惑行為の現状について」 [午前の部]

(Internet Week 2004)。Antinny による ACCS DDoS 話のようです。

》

IIJ Technical WEEK 2004

関連

今日の項目には「不正侵入の被害調査」なんてのもありますね。

》

情報セキュリティ基本問題委員会 第1次提言には、こんなのも含まれてますね:

大学を中心とした教育機関での人材育成の取り組みの体系化を促すべく、「情報セキュリティ奨学金 (仮称)」の創設を検討。

》

@nifty、吉田戦車のマンガや動画によるセキュリティ解説サイト

(Internet Watch, 11/18)。なぁんだ、11/24 からじゃん……。

》

億万長者ゲイツ氏、迷惑メールでも世界一

(nikkansports.com, 11/19)。400 万通 / day ……。さすがです。

》

潜水艦侵入問題と日中関係 (tanakanews.com, 11/19)

中国が世界の大国としてふるまえるのは、アメリカに対する気兼ねがあまりなく、アメリカが嫌う国々との関係を密接にしたり、ガリレオなどアメリカに対抗する事業にも参画できる自由をもっているからだ。日本が中国に対抗しようと思ったら、日本もアメリカに対する気兼ねをやめて外交的にいろいろやれば良い。世界の多極化がしだいに確定的になり、日本にとっても外交的な可能性が広がっている。だが、日本では政府にも、マスコミやネット上の言論界にも、そのような発想はほとんどない。

》

パウエル辞任の背景 (tanakanews.com, 11/17)。ブレアの断末魔ですか……。

》

マイクロソフトが無料メールを「hotmail.co.jp」に変更、迷惑メール対策

(日経 BP, 11/18)。今後、新規利用者は @hotmail.co.jp になるようです。

いいアドレスは今が取りごろか。

》

フィッシングねた

》

不正アクセス 何が禁止法で処罰されるべきか ACCS事件の法廷から

(毎日, 11/18)。

一方、弁護団は冒頭陳述で、不正アクセス禁止法の運用のあるべき姿についての論を展開した。その論をかいつまんで言えば、不正アクセス禁止法というのは行政法に近い性格を持っており、どのような行為が不正アクセス禁止法に抵触するのかということを厳密に定義されなければならないというものである。検察官が「被告はACCSの意図していない方法でASKACCSにアクセスした」という点を捉えて不正アクセスだと主張しているのに対し、「そのような曖昧な概念で処罰するのはおかしい」と異をとなえたのだ。

そしてアナロジーとして、交通法規に関わる問題を上げた。交通法には「交通安全は守らなければならない」という抽象的な概念は存在するが、「交通安全を守っていない」という曖昧な概念だけで処罰されることはない。交通法規は「時速○○キロメートル以下」「信号交差点では停止線の手前で停止する」といったこと細かな基準が定義されており、違反者はこの基準を破ったかどうかを厳密に検証される。

何度読んでも、私には、弁護団主張の方がまともに見えるんだよなあ。

関連。記事はいずれも佐々木俊尚氏。

》

ロシアの裁判所、ウイルス作者に罰金刑 (ITmedia, 11/19)。

今年はウイルスの作者 (とされている人) があちこちで捕まりましたね。

》

墓場から蘇ったSender ID

(日経 IT Pro, 11/18)

》

更新されたWindows Serverのロードマップのまとめ

(日経 IT Pro, 11/18)

》

Downloader-RK

(マカフィー) ねたのつづき。

Sophos でも対応されました: Troj/Dloader-EB。

phpMyAdmin 2.6.0-pl2 以前に複数のクロスサイトスクリプティング欠陥があるそうで、2.6.0-pl3 で直ったそうです。

ZoneAlarm Security Suite / ZoneAlarm Pro に欠陥。

ad-blocking 機能に欠陥があり、web サイト上の特殊な JavaScript

により DoS 状態になる。

2004.11.8 に登場した 5.5.062 版で修正されている。

Check For Update を利用してアップデートすればよい。

- pacsec.jp から

pacsec.jp に参加した方から、Firewire/IEEE1394に物理的セキュリティ侵害につながる脆弱性

は恐いものがあった旨、教えていただいた。

ターゲットコンピュータに IEEE1394 経由で攻撃者のコンピュータを接続し、とあるツールを動かすと、ターゲットコンピュータの内部情報にアクセスできる他、ターゲットコンピュータ上で動作しているプロセスの権限を直接 (!) 変更できたりする……というデモが行われた模様。

- [SquirrelMail Security Advisory] Cross Site Scripting in encoded text

fix / patch:

- ISA Server 2000 および Proxy Server 2.0 の脆弱性により、インターネット コンテンツのなりすましが行われる (888258) (MS04-039)

ISA Server 2000 (SBS 2000 / 2003) 用の patch が改訂されています。

- ISA Server 2000 SP1 で動作するために必要なファイルが不足していた

- Windows 2000 SP3 にうまくインストールできなかった

- Bash scripts run via Sudo can be subverted

とか言っている間に sudo 1.6.8p4 が出ましたよ。

552) The KRB5CCNAME environment variable is preserved during sudo

execution for password lookups that use GSSAPI.

だそうです。

- Microsoft Windows のセキュリティ更新プログラム (840987) (MS04-032)

WORM_GOLTEN.A (トレンドマイクロ)。

Graphics Rendering Engine の脆弱性- CAN-2004-0209

を利用するウイルスだそうです。

SP2 を含む Internet Explorer 6 に 2 つの欠陥がある、という指摘。

- Content-Location ヘッダを細工することにより、ダウンロードダイアログを表示させないようにすることが可能

- JavaScript 関数 execCommand() を利用して特定の形式のファイルを保存するとエラーになることを利用して、"Save HTML Document" ダイアログに表示されるファイル拡張子を偽装することが可能。ただし、フォルダオプション「登録されている拡張子は表示しない」が有効になっていることが条件 (デフォルトで有効)。

両者を組みあわせることで、攻撃ファイルを自動的にユーザコンピュータ上に保存させことが可能となるという。

回避するには、アクティブスクリプトを無効とし、フォルダオプション「登録されている拡張子は表示しない」を無効にする (チェックを外す)。

なお、MS、IEの脆弱性公表は「無責任」と批判

(ITmedia, 11/18) のように「secunia がバラした」と勘違いしている人がいるようだが、

secunia が報じた欠陥を発見したのは cyber flash という、secunia の外の人の模様。

完全未公開なら secunia は報じないだろうから、どこかでは詳細が公開されているのだろう (憶測度 200%)。

2004.11.25 追記:

Internet Explorer 6.0 SP2 File Download Security Warning Bypass Exploit

(k-otik.com)。上記における、後者の問題 (ファイル拡張子偽装) の exploit。

これ (非 IIS 版) を使ったテストページ

をつくりました。

マカフィーはこの exploit に対応したようです:

Exploit-NotFound。

FreeBSD に付属の fetch コマンドに欠陥。整数オーバーフローが原因による buffer overflow が発生。攻略サーバに fetch で接続した場合に、fetch 動作権限により任意のコードを実行可能。

FreeBSD 4.8 / 4.10 / 5.2 / 5.3 対応の patch が用意されている他、最新の RELENG_4_7 / RELENG_5_0 以降で修正されている。

Shuriken Pro3

に欠陥。電子署名メールにおいて、証明書の電子メールアドレスと、送られてきた電子メールに記載された電子メールアドレスが異なっていても警告が表示されないため、不適切な電子署名メールを正当と判断してしまいかねない。

2004.11.16 以降の Shuriken Pro3 アップデートモジュールにより対応されている。

Shuriken Pro3 には

Shuriken Pro3 、Shuriken Pro3 /R.2、Shuriken Pro3 /R.2 [ベリサイン セキュリティメールセット]でデジタル署名付きでメールを送信した際に受信者側で警告が表示される現象につ

いて

という話もあり、これについては 2004.06.30 以降のアップデートモジュールで対応されているようですね。

Becky! S/MIME plug-in

1.03 以前に欠陥。証明書チェインや証明書の有効期間が検証されないため、自己署名証明書を利用した詐称電子署名メールに気がつかなかったり、期限切れの証明書による署名に気がつかなかったりする。

また、証明書の電子メールアドレスと、送られてきた電子メールに記載された電子メールアドレスが異なっていても警告が表示されないため、不適切な電子署名メールを正当と判断してしまいかねない。

Becky! S/MIME plug-in 1.04 で修正されている。Becky! S/MIME plug-in 1.04 は 2004.09.20 に作成されているようですね。

InterScan for Lotus Notes 2.51, 2.51J, 2.6, 2.6+SP1 に欠陥。

管理者権限がなくても、「ドミノWebAccess」を利用して InterScan を無効化できてしまう。

patch は今のところ存在しないようだ。回避方法が記されているので、いずれかの方法を実施する。と言っても具体的な方法は記載されていないようなので、サポートに相談するのかな。

》

「60名程度の『国家情報セキュリティセンター』の設立を」——IT戦略本部の専門委員会が提言

(日経 IT Pro, 11/16)。

情報セキュリティ基本問題委員会

(bits.go.jp) の「第1次提言」によると、

- 基本戦略の立案 (10 人)

- 政府機関の総合対策促進 (30 人)

- 政府機関の事案対処支援 (20 人)

だそうです。

》

ネットワーク障害を隠す

(CRYPT-GRAM / 日経 IT Pro, 11/15)。

》

Sleipnir作者、開発マシンが盗難に遭う

(slashdot.jp, 11/17)。オフサイト バックアップは有効、ということでしょうか。貸金庫とかは個人ではツラそうだけど、CD/DVD にコピって、盗まれなさそうなところにしまっておくくらいならできるかなあ。

GMail でという意見もあるようで。

みゃーさん情報ありがとうございます。

》

Downloader-RK

(マカフィー)。うぅ〜む、ダウンロードできますね……。

Sophos (3.87 + latest ides)、トレンドマイクロ (2.251.00)、

NOD32 (20041117) は対応してないみたいだなあ。

ClamAV は Trojan.Downloader.VB.DB として検出するのですが。

》

RSA SecurWorld Forum 2004 〜 先進事例に学ぶセキュリティ対策最前線。

2004.11.26、東京都千代田区、無料。

》

情報社会で企業が問われる責任 — 個人情報保護、情報セキュリティへの対策 — (ハイパーネットワーク社会研究所)。

2004.12.16、東京都千代田区、無料。

江原さん情報ありがとうございます。

》

マカフィーが、NTTドコモのFOMAにウイルススキャンを提供

〜NTTドコモが、携帯電話機のウイルス対策をマカフィーと共同開発し、携帯電話通信事業者として世界で初めて新製品に採用〜 (マカフィー, 11/17)、

FOMA「901i シリーズ」を開発 - FOMA「SH901iC」から発売開始- (NTT ドコモ, 11/17)。

【901i続報4】NとPはLinux,DはSymbianに,OS変更は発売時期にも影響

(日経 NE, 11/17)、FOMA端末用ソフトウェアプラットフォームを開発 (NTT ドコモ, 11/18)。

NEC / Panasonic が Linux、三菱電機 / 富士通が Symbian、シャープが μITRON のようですが、ドコモとNetwork Associates、携帯向けアンチウイルスエンジン開発〜2004年にも搭載

(ITmedia, 2003.10.17)

によると TRON はステのようなのだが、実際にはトップバッターの

SH901iC は μITRON だそうで、結局のところ μITRON 対応版をつくったのか、どうなのか。

関連: 【901i続報2】新搭載の「セキュリティスキャン」,外部から入手したデータの危険度を4段階で通知

(日経 NE, 11/17)

》

長野県住基ネット侵入実験のNuwere氏「管理責任の所在をはっきりと」

(MYCOM PC WEB, 11/17)。

》

Interdomain Routing Security ワークショップ

の資料が公開されています。

》

Microsoft、「Windows Update Services」のβ版などサーバー向け製品発表

(Internet Watch, 11/18)。

》

遭難信号の発信源は、なんと家庭用テレビ

(CNET, 10/19)、

テレビを見て遭難!

(Wunder Kammer(驚異の部屋), 10/21)。豪快だなあ。

》

mixi

に「個人情報保護」というコミュニティがあるようなので、とりあえず参加してみるテスト。

》

今

Internet Week 2004

の参加申込をしている最中なのですが、アンケート欄の「日頃どのようなメディアをご覧になっていますか?」に「セキュリティホールmemo」という項目があってびっくり。あの〜、「セキュリティホールmemo」だけ浮いてる気がするんですけど〜。

Open Source Way 2004

をやるのに slashdot.jp がないのはなぜ?

とか思うし。

あと、「日経Windowsプロ」があるのに「Windows Server World」がないのはなぜ? とか。

》

身分証明ができない人は携帯電話をもつ資格がないのだろうか?

(崎山伸夫のmemo, 11/16)。身分証明のために住基カードを持て、ということなのでは。:-)

》

ウイルスバスター2005 インターネット セキュリティ:

修正モジュール 公開のお知らせ

(トレンドマイクロ, 11/16)。

「一部の環境において、タスクトレイのアイコンが表示されない現象」が修正されたそうです。

- Apache <= 1.3.32 mod_include local buffer overflow Exploit

fix / patch:

- Bash scripts run via Sudo can be subverted

どうやら sudo 1.6.8p2 は不十分だったようで、sudo 1.6.8p3 が出ています。

1.6.8p2 で修正されたはずの

549) Bash exported functions and the CDPATH variable are now stripped from

the environment passed to the program to be executed.

が 1.6.8p3 では

549) Bash exported functions are now stripped from the environment passed

to the program to be executed.

となっており、新たに

550) The CDPATH variable is now stripped from the environment passed

to the program to be executed.

551) Fix temp file generation on systems where the _PATH_VARTMP macro

lacks a trailing slash.

が追加されています。つまり、1.6.8p2 では CDPATH まわりが未修正である、と。

うぅ、1.6.8p2 を入れまくったのに……。(T_T)

明日のこのページの更新は多分ありません。

》

[aml 41850] 中国の民乱に注目を!。

読売の社説は

[中国抗議騒動]「『弱者の反乱』が始まったのか」

ですね。

》

イラク派兵延期案否決、ハンガリーは年内撤退

(asahi.com, 11/16)。さようなら。

》

非武装・無抵抗のイラク人負傷者、米兵が射殺 米軍捜査

(asahi.com, 11/16)。そら来た。こんなのは、それこそ「氷山の一角」なのでしょうね。

》

オランダ軍撤退後のサマワ イラク部隊が治安維持

(中日, 11/13)。イラク軍でだいじょうぶなんですかね。

》

IT戦略本部委員会:

60人規模の国家情報セキュリティセンター提言

(毎日, 11/16)。あれ? 100 人とか言ってませんでしたっけ?

関連: 情報セキュリティ基本問題委員会「第1次提言」を発表

(MYCOM PC WEB, 11/16)。

》

中国、原潜の領海侵犯認める「遺憾、誤って入った」

(asahi.com, 11/16)。意外と素直に認めたような。

領海侵犯の原潜、中国基地に入港…衛星情報などで確認

(読売, 11/16)。「日米の衛星情報」ですか。

》

ウイルスバスター コーポレートエディション: インテル Itanium / Itanium 2 プロセッサへの対応について

(トレンドマイクロ)。結局どれも対応してないんじゃん……。

》

Mass deploying Osiris

(linuxsecurity.com, 2004.10.18)。

》

DLL Help (Microsoft)。

2.0 だそうです。

》

Virtual Server 2005 特別提供キャンペーン

(Microsoft)。へぇ。get しておかナイト。

》

新潟県中越地震の被災地に学ぶ“強い通信”の実際

(日経 IT Pro, 11/13)。よくまとまっていて助かるなあ。

》

【今週のSecurity Check】スパイウエアにご用心〜駆除作業体験記〜

(日経 IT Pro, 11/12)。人生いろいろ、スパイウェアもいろいろ。

》

著作権分科会法制問題小委員会(第3回)議事録

(文科省)。

著作権法改正要望事項に対する意見募集の結果について

などが掲載されています。

取り敢えず、結果発表

(The Trembling of a Leaf, 11/15)

に、概算統計が掲載されています。

著作権法改正要望事項に対する各府省の意見について

もおもしろい。

(100) プログラムおよびデータベースの著作物は著作者人格権が及ばない旨を明確化する という話があったんですね。

》

どうなる? メールの送信者認証

(日経 IT Pro, 11/15)

》

「迷惑メールへの対応の在り方に関する研究会中間とりまとめ案」

に対する意見募集

(総務省, 11/15)。

》

お客様の情報が外部から閲覧できる状況にあった事象について

(NTT 西日本大阪支店, 11/16)。

なぜか GIF 画像を貼っただけの web ページ。視覚障碍者はどうでもいいってことですね? [y/Y]

》

Trend Micro Network VirusWall 2500

(トレンドマイクロ) というものが出るのだそうで。

Trend Micro Network VirusWall 300

の

販売代理店

はまだ明記されていませんね。

ImageMagick

6.1.1 以前に欠陥。EXIF 形式ファイルの処理において buffer overflow する欠陥があり、攻略 EXIF ファイルによって任意のコードの実行が可能。

CVE: CAN-2004-0981

ImageMagick 6.1.2 以降で修正されている。

ChangeLog

の

2004-10-25 Daniel Kobras <kobras@debian.org>

* Fix EXIF code to prevent an overflow of the ifdstack array by one entry.

がこの修正。

fix / patch:

[memo:7884] Yahoo!を装った日本語フィッシングメール

で語られているフィッシングメールの話。

[memo:7890]

によると、このフィッシングは Yahoo! メールに存在するクロスサイトスクリプティング脆弱性を利用して JavaScript を実行し、情報を取得したり利用者をダマしたりしている模様。

さらに、[memo:7895] によると、偽サイトにも欠陥があるため、偽サイトに送られたはずの ID / password 情報が、騙されている他の Yahoo! ユーザに渡ってしまう場合がある模様。

回避方法としては、web ブラウザで JavaScript を無効とすればよいようです

[memo:7892]。しかし JavaScript 無効な web ブラウザで Yahoo! メールにアクセスすると、「ご利用のブラウザのJavaScriptの設定が無効になっている場合は下記の手順に従って、JavaScriptの設定を有効にしてください」と言われてしまいますね。

2004.12.06 追記:

詳細が公開されています:

ヤフーからの通知を装った日本語フィッシングで何が起きていたか (高木浩光@自宅の日記, 2004.12.05)。

Samba 3.0.7 以前の 3.0.x に欠陥。

細工した TRANSACT2_QFILEPATHINFO リクエストにより UJNICODE ファイル名での buffer overflow が発生、remote から任意のコードの実行が可能。

CVE: CAN-2004-0882

Samba 3.0.8 で修正されている。また Samba 3.0.7 用の

patch

が用意されている。

IPSwitch IMail 8.13 に欠陥。長大な DELETE コマンドにより buffer overflow が発生するため、IMail の認証を通過できるユーザが、IMail 上で任意のコードを実行可能。

最新は

8.14

のようだけど、この欠陥が修正されているのかどうかはよくわからない。

情報は

Support のページ

にいろいろあるみたいなんだけど。

Windows 版の Skype に欠陥。callto: URI の取り扱いにおいて buffer overflow する欠陥があるため、攻略 callto: URI により任意のコードを実行される可能性がある。

secunia は The vulnerability affects versions 1.0.*.95 through 1.0.*.98

と書いているが、Windows 版 Skype の Change Log

を見る限り、それに合致するのは 1.0.0.97 のみ。

最新の Skype 1.0.0.100 で修正されている模様。

関連: [Full-Disclosure] Skype callto:// BoF technical details

》

NTT西の顧客情報7千人分、ネットで一時閲覧可能に

(asahi.com, 11/13)。

NTT 西日本支店の顧客のデータだそうです……が、web 上には何のアナウンスもありませんね。

》

PGP 最新情報

さんも移転 (というか blog 化) され

http://pgp.s33.xrea.com/

にいらっしゃるそうです。Daa さん情報ありがとうございます。

》

pacsec.jp での住基ネットねた発表を総務省が妨害関連:

総務省って、本当に素敵ですね。

》

ユーザー猛反発! ライブドアブログで“著作権行使不可”の規約改定

(やじうま Watch, 11/15)。はてなに続いて、今度は噂の企業ライブドアですか。

》

セキュリティ対策として最新のPCを使うことも重要〜Intelセキュリティ担当者

(Internet Watch, 11/15)。それを言うなら、「セキュリティ対策として Intel じゃない CPU を使うことも重要」なのでは。

》

不正侵入の実態と具体的対策 (JPNIC)。

2005.02.03〜04、 東京都千代田区 (?)、一般30,000円。

一部演者が決ってないところがあるようで。

》

システム起動時にVirusScan Enterprise7.x/8.0iのスプラッシュを表示させないようにすることはできますか?

(マカフィー)。

》

885409 - セキュリティ構成ガイダンスのサポートについて

(Microsoft)

》

ファイルを完全に消去するには

(@IT, 11/11)。GNU shred の -z オプションは「最後に 0 書きする」だけのはずですけど。GNU shred はデフォルトで変形 Gutmann 方式 (?) による 25 回の上書き処理を実行し、

-z オプションを指定すると、最後に 0 書きを追加するのですから、

完ぺきを期すなら-n −3ではなく-zオプションを使う。-zオプションはランダムな書き込みを25回行い、最後にNULL(0)を書き込むため相当な時間が必要になる。

という書き方は誤解を招くでしょう。

あと、info にある

*Please note* that `shred' relies on a very important assumption:

that the filesystem overwrites data in place. This is the traditional

way to do things, but many modern filesystem designs do not satisfy this

assumption. Exceptions include:

* Log-structured or journaled filesystems, such as those supplied

with AIX and Solaris, and JFS, ReiserFS, XFS, Ext3, etc.

* Filesystems that write redundant data and carry on even if some

writes fail, such as RAID-based filesystems.

* Filesystems that make snapshots, such as Network Appliance's NFS

server.

* Filesystems that cache in temporary locations, such as NFS version

3 clients.

* Compressed filesystems.

あたりは注記しておいた方がよいのでは。

》

「崎山伸夫のmemo」

も

移転している

ので、↓とあわせて

アンテナ

をいじっておきました。

》

「高木浩光@茨城県つくば市の日記」

が

http://takagi-hiromitsu.jp/diary/

に移転されたようなので、このページにあったリンクは全て http://takagi-hiromitsu.jp/diary/ 方面に sed で一撃置換した。

……tDiaryへの移転でつまづいたところ (高木浩光@自宅の日記, 11/14)

ところで、旧日記の移転は全部は完了していない。とりあえず10月までさかのぼって移転させてみた。

あら (^^;;;;;)。2004.09 以前についてはバックアップから元に戻した。バックアップは友達。

tDiary 2.0.0 が出ているんですね。

》

イラク・ホープ・ダイアリー。高遠氏はアンマンで活動されていたようです。

半田さん情報ありがとうございます。

報告会の予定 (中略)

12月2日 京都 龍谷大学

そんな日にかぎって横浜にいたりする予定の私って……。(T_T)

米・イラク軍、ファルージャ市全域を支配下に

(読売, 11/14) にも「米軍幹部はAP通信に対し、武装勢力1200人以上を殺害したと述べた」なんてあるわけだが、

ファルージャ 2004年4月なんて前例もあるように、

その「武装勢力」が本当に戦闘員だったかどうかは全く不明なわけで。

ファルージャのイラク人記者報告「人々は飢えに苦しむ」

(asahi.com, 11/15) にも、悲惨な状況の一端が描かれています。

イラク北部で蜂起続発 ファルージャは近く戦闘終了

(asahi.com, 11/14)、イラク各地で武装勢力攻撃、11組織が戦闘拡大を宣言

(読売, 11/15)。

陸自の第4次派遣部隊、仙台空港からサマワへ出発 (asahi.com, 11/13) だそうですが、どうなることやら。

赤新月社のファルージャ市街地入り、米軍が拒否 (asahi.com, 11/15)。

なんだかなあ。

sudo 1.6.8p1 以前に欠陥。

sudo で bash スクリプトを実行できる場合、local user による権限上昇が可能な模様。sudo 1.6.8p2 で修正されている。また、sudoers ファイルで

Defaults env_reset

を設定することで回避できる。

2004.11.18 追記:

どうやら sudo 1.6.8p2 は不十分だったようで、sudo 1.6.8p3 が出ています。

1.6.8p2 で修正されたはずの

549) Bash exported functions and the CDPATH variable are now stripped from

the environment passed to the program to be executed.

が 1.6.8p3 では

549) Bash exported functions are now stripped from the environment passed

to the program to be executed.

となっており、新たに

550) The CDPATH variable is now stripped from the environment passed

to the program to be executed.

551) Fix temp file generation on systems where the _PATH_VARTMP macro

lacks a trailing slash.

が追加されています。つまり、1.6.8p2 では CDPATH まわりが未修正である、と。

うぅ、1.6.8p2 を入れまくったのに……。(T_T)

2004.11.19 追記:

とか言っている間に sudo 1.6.8p4 が出ましたよ。

552) The KRB5CCNAME environment variable is preserved during sudo

execution for password lookups that use GSSAPI.

だそうです。

fix / patch:

》

住基ネット侵入実験者の発表が中止に 総務省が難色

(asahi.com, 11/12)。なんじゃそりゃ〜。

》

組織犯罪対策要綱の制定について

(警察庁, 11/10)。

ビラを配っただけで逮捕・起訴された人々

は、彼ら的分類では「(カ) 社会運動等標ぼうゴロ」ってことになるんですかね。

まともに情報を収集・分析していれば、もっと他にやるべきことがある、ことがわかるのではと思うのだが。

》

F-Secure

も

Bofra

に名称を変更してますね。

》

833594 - "Windows Installer Clean Up" を利用したトラブルシューティング

(Microsoft)

》

銀行で待ち伏せ--オンラインバンク利用者を狙うトロイの木馬が出現

(CNET, 11/12)。要はキーロガー?

》

VISA フィッシングねた

》

はてな、住所登録に関して広く意見を募集

(ITmedia, 11/11)。ふぅむ。

》

「SP2に10件の脆弱性」とセキュリティソフトメーカーが発表

(ITmedia, 11/12)。

元ネタ: Finjan Software Warns of Ten New Vulnerabilities in Windows XP SP2

(Finjan Software, 11/10)。

》

中国海軍潜水艦が領海侵犯話

》

イラク方面

》

韓国のウラン濃縮、微量ながら兵器級も IAEA報告

(CNN, 11/12)。へぇ。

》

ウイルス対策ソフトの更新価格上昇の理由は?

(ITmedia, 11/11)。

Analyst's Diary (viruslist.com)

の AV products are NOT all the same (November 11, 2004 | 17:34 MSK)

がこの記事を取りあげてますね。

》

大阪府警の警部補、2,146人分の補導記録を保存した携帯型メモリを紛失 (Internet Watch, 11/12)。

》

[FreeBSD-users-jp 81722] Re: Accusys ACS-7500、

[FreeBSD-users-jp 81723] Re: Accusys ACS-7500。

RAID 話。

きんねこ氏が「うちの製品」と言っているものについては、たとえば

[FreeBSD-users-jp 81584]

とか

[FreeBSD-users-jp 81596]

に言及がある。

このスレッドは全体として興味深いです。

VERITAS Cluster Server Solaris 版 / Linux 版に欠陥。

local user が root 権限を奪取可能。patch があるので適用すればよい。

また、VERITAS Cluster Server のコマンド群を chmod 500 することで回避できる。

Mozilla Firefox の正式版 1.0 では、プレリリース版に存在した、

Known Vulnerabilities in Mozilla

には記載されていない 3 つの欠陥が修正されているそうだ。

Firefox 利用者は 1.0 にアップグレードしましょう。

CISCO IOS 12.2(18)EW, 12.2(18)EWA, 12.2(14)SZ, 12.2(18)S, 12.2(18)SE, 12.2(18)SV, 12.2(18)SW に欠陥。DHCP サーバ / DHCP リレーエージェントを動作させている (no service dhcp していない) 場合に、特定の細工した、配送できないような DHCP パケットを送られると、それが入力 queue に溜りつづけてしまう。そのようなパケットで queue が埋めつくされると DoS 状態になってしまう。

DHCP が必要なければ no service dhcp することでこの欠陥を回避できる。また ACL を利用することで、攻撃を受ける可能性を小さくすることができる。

対応としては、修正版の IOS が用意されているので、それに入れかえればよい。

関連:

apache 2.0.35〜2.0.52 に欠陥。大量の空白リクエストを送ると、apache が DoS 状態になってしまう。

最新の apache 2.0.x 開発版では修正されている模様。

fix / patch:

2005.02.11 追記:

Apache 2.0.53 が登場した。

CHANGES_2.0

このへんの話:

指摘者は、Norton AntiVirus の「スクリプトブロック」機能をかいくぐって Auto-Protect (CCapp.exe) を停止させる VBScript を書くことができる、と主張しているみたい。シマンテックとしては、CCapp.exe を停止されても Auto-Protect そのものは生きているのでたいしたことにはならない、ということみたい。

Norton AntiVirus 2005 用の patch があり、サポートから入手できるそうだ。

》

「競合他社のように代理店を切り捨てたりはしない」、米セキュアコンピューティング社長

(日経 IT Pro, 11/10)。

SmartFilter と言えば、最近では

だめだめ日記をブロックしたことで有名になりましたね

(その後まっとうなカテゴリに入れられたようですが)。

シェアが高いだけに、いろんな方面に影響しちゃうんですよね。

》

[aml 41770] 『鉄路の7人』のご案内。これまた公安ですか……。

》

地球温暖化、米調査生物種の半数に影響を確認 (WIRED NEWS, 11/11)。

時間はもうほとんどないのに、環境テロ国家がのさばっているしなあ。

》

異常気象に襲われる中国 (WIRED NEWS, 11/11)。

》

[aml 41784] 核廃棄物輸送列車にひかれ、抗議の青年死亡 & 映画「六ヶ所ラプソディ」作製カンパ

》

[Full-Disclosure] bash-3.0-18 FC3 + syslog patch。そういうものだそうです。

》

迷惑メールの規制法強化へ,総務省の研究会が中間とりまとめ案

(日経 IT Pro, 11/10)

》

Eudora

6.2 (英語版) が出たそうです。

6.2 には

ScamWatch

という対 phishing 機能が塔載されているそうです。玉岡さん情報ありがとうございます。

》

VISA フィッシングねた

手元でもようやく試せたのでわかったのですが、

google ツールバーに付属のポップアップブロック機能は、この場合効きませんね。

でも目で見る「アドレスバー偽造型」フィッシング詐欺の手法

(ITmedia, 11/11) にあるように、

google ツールバー (でなくても、何らかのツールバーもの) があれば、位置がズレるおかげで偽装に気がつくことはできます。

しかしこのメール、Content-Type: text/html; charset="iso-8859-1"

で送られてるじゃないですか。文字化けした状態で表示するのが正しい処理だと思うのですが。(道理で気がつかないわけだ……)

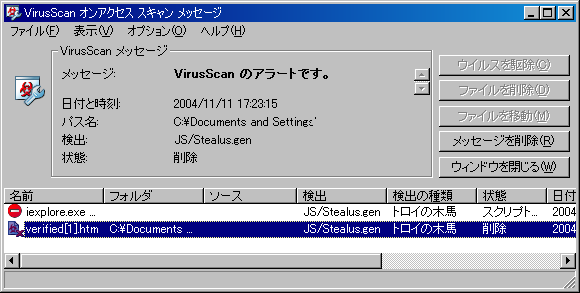

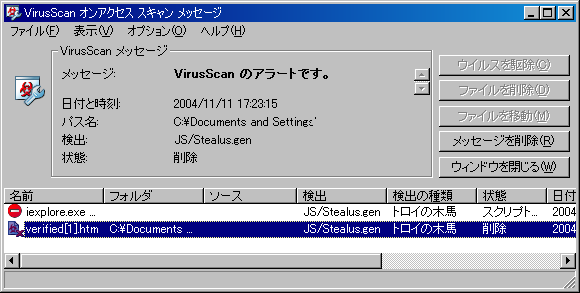

あと、当該 web ページを閲覧すると、マカフィー VirusScan Enterprise は

JS/Stealus.gen として検出しますね。スクリプトの実行が停止されるので、偽装に気がつくことができます。画像は VSE 8.0i のものです。

トレンドマイクロ ウイルスバスター 2004 だと

JS STEALUS.A として検出するのですが、アドレスバー偽装自体は行われてしまいました。

しかもなぜか「JS STEALUS.A」はトレンドマイクロのウイルスデータベースには存在しないようです。

謎。

NOD32 と eTrust AntiVirus 7.0 は何も検出しませんでした。

》

最新のMyDoom亜種、マイクロソフトの月例パッチリリースに挑戦か

(CNET, 11/11)。quick response は望めない、という意味で「IE は使えない」と判断するのは正しいと思うし。

その「MyDoom亜種」は、あいかわらず新種が登場し続けているようで:

》

大山さんから (ありがとうございます)

Firefox の件なんですが、Bugzilla を spoofing で検索すると、山のようにバグが列挙されます。

セキュリティmemoで取り上げられていたアンカー要素とテーブル要素を組み合わせると spoofing が可能になるのもその一例です。

Firefox が IE よりはクリティカルな危険性が少ないことは私も認めますが、決して完全に安全なブラウザでないことはたしかです。

あまりメディアで Firefox は安全だ、と強調しない方がいいと考えています。

》

「原発事故に備えてヨウ化カリウムを」計画の現状

(WIRED NEWS, 11/10)。

ヨウ化カリウム ((財)原子力安全研究協会 放射線災害医療研究所) ですか。

どれくらいの期間飲み続ければいいのだろうか。「この質問の答えに関係する要素は3つだけだ——放射能の発生源からどのくらいの距離にいるか、事故の規模がどの程度か、そして、薬を摂取する人の年齢だ」とモリス社長。最も被害を受けやすい40歳未満の人なら、重大な原発事故の現場から30数キロメートル圏内にいる場合、28錠——ほぼ1ヵ月分として——を備えておきたいという。

http://e-tyozai.com/ki.html

を見ると、100 錠で¥2,600 だそうで。この製品は「24 時間毎に 2 丸 (1 丸 = 50mg)」だそうなので、上記モリス社長の会社のものは 100mg 入りなんですかね。

》

不要書類処理請負会社 (極楽せきゅあ日記, 11/11)。

紙を溶かすというと NSA

(すべては傍受されている)

を思い出します。あと、電子メディアのデータ消去を含めた廃棄・リサイクルについては、たとえばオリエント測器さんが活動されてますね。

ハードディスク物理クラッシャーも、リサイクルを念頭に置いて開発されているそうです。(ハードディスククラッシャーの予算化には失敗しました、すいません > 担当氏)

》

【CRYPTO-GRAM日本語版】DESの遺産

(日経 IT Pro, 11/8)

》

【新潟県中越地震】震災時に防災無線が使われなかった本当の理由

(日経 IT Pro, 11/10)

Linux 2.4.27 以前 / 2.6.8 以前の

ELF バイナリローダにおいて、

setuid されたバイナリの処理に複数の欠陥があるという指摘。

local user が root 権限を奪取できる可能性があるという。

デモコードが付属している。

Linux 2.6.9 も同様だとフォローされている。

Samhain 1.8.9〜2.0.1 に欠陥。

データベースを更新するためのコードに欠陥があり、local user が samhain 動作権限を奪取できる模様。

ChangeLog にはこうある:

Fixed buffer overflow in sh_hash_compdata() (only in 'update' code)

Samhain 2.0.2 で修正されている。最新は 2.0.2a。

■

XSS@truste.org

(bugtraq, Tue, 09 Nov 2004 01:05:49 +0900)

SquirrelMail

1.4.3a 以前 / 2004.11.23 以前の 1.5.1-cvs に欠陥。

特定のヘッダにおける encoded text のデコードに際してクロスサイトスクリプティング問題が発生。

1.4.3a 用の patch が用意されている。

1.5.1-cvs については、最新のものは修正されている。永野さん情報ありがとうございます。

CVE: CAN-2004-1036

fix / patch:

特定の DNS 実装に欠陥。特定の形式の response メッセージを

query メッセージと解釈してしまう実装がある。そのような実装では、query - response が無限に続く状況があり得るため、DoS 状態が発生し得る。

という理解でいいのかな。

欠陥のあるものとしては、Axis 社の製品と、

DNS ライブラリ Poslib

が示されている。

対応する JVN、NISCC-758884:

DNSプロトコル実装における脆弱性

(JVN) には欠陥のあるものは記載されていない。

》

iモード伝言板の成功で、災害時の連絡方法は変わるか

(ITmedia, 11/9)。

》

専用クライアントで完全なトンネリングを実現、ノキアのSSL VPNがバージョンアップ

(ITmedia, 11/9)

同社はこれに先立つ9月に、Nokia Secure Access Systemのバージョン2.1をリリースしたばかりだ。バージョン2.1では、インターネットカフェやキオスクなど、不特定多数のユーザーが利用する端末からSSL VPN接続を行った場合に備え、ログアウト後にセッションに関するデータを削除し、情報漏洩やなりすましの危険性を減らす「Secure Workspace」機能が追加された。

ぞ〜っ。そういう信用できない端末にも簡単にインストールされて接続できてしまう

(というかインストールするという概念がそもそも希薄)

というのは危険な香りがするなあ。

》

メール認証サミットでもSender ID問題が話題に (ITmedia, 11/10)。

》

Windows流出コード販売の男性を逮捕

(ITmedia, 11/10)。

》

HideSeek (サッポロワークス) 2.0.0 が出ています。

》

ExRegView (サッポロワークス)。

》

ようやく動き始めたクレジット・カードの「なりすまし」対策

(日経 IT Pro, 10/26)

》

セキュリティホール memo BoF 2004、

プログラムを公開しました。

》

アラファトの「死」

(tanakanews.com, 11/10)。

》

アンケートで分かった「心の病」の悲惨な実態

(日経 IT Pro, 11/4)。

》

「金融機関サイトのコンテンツを偽物にすりかえる」,新たなフィッシング手口を英企業が警告

(日経 IT Pro, 11/9)。クロスサイトスクリプティング欠陥を利用した web ページ書きかえ、かなあ。日本では (office さんのおかげで) よく知られた問題なんだけど、UK では目新しい問題なんだろうか。

》

「セキュリティで選ばれるFirefox」——Mozilla Foundationのディレクタ

(日経 IT Pro, 11/2)

「IEには『セキュリティ・ゾーン』という考え方がある。この考え方(アーキテクチャ)では,実装に不具合があると,ユーザーに警告などを出すことなく,任意のプログラムをリモートから実行されてしまう。ActiveXコントロールについても同様だ。セキュリティ・ゾーンとActiveXコントロール,この2つでほとんどのセキュリティ問題は起きている。FireFoxではこれらのアーキテクチャは採用していないので心配はない」

FireFox では、いかなる実装欠陥が存在しても「ユーザーに警告などを出すことなく,任意のプログラムをリモートから実行され」ることはない、と言いたいのだろうか。ご冗談でしょうファインマンさん。

……FirefoxはIEに比べてセキュリティ面でも優位〜Mozilla技術責任者

(Internet Watch, 11/2) を読んだ方がよいようです。杉原さん情報ありがとうございます。

》

Firefox

1.0 正式版が登場したそうです。

》

オラクルがサポート・サービスを延長

(日経 IT Pro, 11/9)。金さえ出せば永遠に保守してもらえるのかな。

》

DSA-588-1 gzip -- insecure temporary files、

tmp=/tmp/zfoo.$$

とかいうコードが放置されているのはなぜなんだろう。

ISA Server 2000 および Proxy Server 2.0 に欠陥。

ISA Server 2000 および Proxy Server 2.0 は、

DNS の逆引きで得られた情報をキャッシュするのはいいのだが、この逆引きキャッシュを正引きにも使用してしまう (なんちゅう実装だ……) ため、これを利用して DNS 詐称を引きおこすことが可能。結果として、

ISA Server 2000 または Proxy Server 2.0 を経由してインターネットに接続すると、偽サーバに誘導されてしまう可能性がある。

ISA 2000 は SBS 2000 / 2003 にも含まれているので注意。

ISA 2004 にはこの欠陥はない。

CVE: CAN-2004-0892。

回避策としては、ISA Server 2000 および Proxy Server 2.0 の DNS キャッシュサイズを 0 とする。具体的な方法は 889189 - How to work around the ISA Server 2000 and Proxy Server 2.0 DNS spoofing vulnerability described in Microsoft Security Bulletin MS04-039

で解説されている。

対応としては、patch があるので適用すればよい。

patch は Proxy Server 2.0 SP1 および ISA 2000 SP1 / Feature Pack 1 / SP2 に適用できる。

2004.11.19 追記:

ISA Server 2000 (SBS 2000 / 2003) 用の patch が改訂されています。

- ISA Server 2000 SP1 で動作するために必要なファイルが不足していた

- Windows 2000 SP3 にうまくインストールできなかった

2004.11.22 追記:

890097 - マイクロソフト セキュリティ更新プログラム MS04-039 のインストール後に複数の障害が発生する

(Microsoft)

Kerio Personal Firewall 4.0.0〜4.1.1 に欠陥。FWDRV.SYS に欠陥があり、長さ

0x00 の IP オプションを設定した TCP / UDP / ICMP パケットによって無限ループに陥ってしまう。

Kerio Personal Firewall 4.1.2 で修正されている。

関連: KSEC-2004-11-04-01

(kerio.com)

samba 3.0.7 以前の 3.0.x に欠陥。

ワイルドカード文字が含まれたファイル名に対する入力値検証に欠陥があり、remote から DoS 攻撃 (高 CPU 負荷) を実施可能。

samba 3.0.7 用の patch が用意されているので適用すればよい。

関連:

- IE 6に新たなバッファオーバーフロー、パッチは未公開、実証コードは公に

[memo:7841]

などで再現成功が報告されていたので、web サーバの設定を見直したところ、再現に成功した。PoC コードは UNICODE で書かれているのだけど、手元の web サーバは

<Files *.html>

ForceType 'text/html; charset=ISO-2022-JP'

</Files>

にしてあったので、なんだか変になっていた模様。

というわけで、これはヤバいですね。この欠陥が修正されるまでは、IE の利用はしない方がよさそうです。Windows XP SP2 ならだいじょうぶなようですが。

関連: IEに新たなセキュリティ・ホール,WebページやHTMLメールを開くだけで被害を受ける

(日経 IT Pro, 11/4)。

あと、McAfee VSE 8.0i

をインストールしてあると、VSE 8.0i のバッファオーバーフロー保護が機能して守ってくれるようです。画像。

Handler's Diary November 8th 2004 (SANS ISC)。この欠陥を利用する MyDoom 亜種が登場しているようです。

exploit 用の signature も用意されているようです:

関連: メールのリンクをクリックするだけで感染、IEの脆弱性を突くMydoom.AH

(Internet Watch, 11/9)

》

884776 - 時刻が大きく変更されないように Windows タイム サービスを構成する

(Microsoft)。

》

Winny 方面であたらしいウイルスが流行ったみたいです

》

東海・東南海地震、同時発生なら…、揺れの広がり方予測

(asahi.com, 11/8)

約100秒後に到達する関東平野では、軟らかい堆積(たいせき)層の影響で6〜10秒という長い周期の揺れが増幅され、揺れは3分以上続く見込みだ。ゆっくりとした「長周期地震動」で、超高層ビルや大型の橋などに被害を与える可能性がある。

》

あぶり出すまでも無く

(The Trembling of a Leaf, 11/4)。

フェアユース! フェアユース!! フェアユース!!!

》

非常事態でも事業継続できる体制を〜「ビジネス・コンティニュイティ」の重要性〜

(日経 IT Pro, 11/1)。↓な記事も、事業継続の失敗事例のひとつですよねえ。

》

【新潟県中越地震】不安定な給電でサーバーがクラッシュ──小千谷市の情報システム

(日経 IT Pro, 11/6)

》

運転中の携帯、ハンズフリーでも危険 工業大助教授実証

(asahi.com, 11/3)。それを言い出すと、助手席の人と喋りながらでも危険、とかゆー方向へ行かないか?

関連: 県内事故件数「携帯」上回る 「ハンズフリー」通話

(信濃毎日新聞社 / Koizuka's MovableType blog)。藤井さん情報ありがとうございます。

Hashimoto さんから (ありがとうございます):

ハンズフリー電話の危険性についての話ですが、助手席の人と話す場合は話し相手(助手席の人)が運転手の状況などを分かった上で会話するので運転手の注意力が減りにくいという話を夕方のTVニュースでやっていました。

(電話の場合は運転手の運転状況が分からないので一方的になってしまうそうです。)

逆に言うと、運転者の状況を無視して喋りまくるとスゲー危険、ということですね。そういう同乗者って少なくないと思うし。

あと、ヘッドセットはOK?NG?〜どうなる車内の携帯利用

(ITmedia, 10/28) という話もあるそうです。藤井さん情報ありがとうございます。

》

USA 大統領選挙

民主主義国家としては、もはや終っている模様。

》

共同通信、「香田さん殺害」誤報で編集局長らを更迭

(読売, 11/8)。

》

BSE問題:

月齢判別法の検討会設置 厚労・農水両省

(毎日, 11/5)。アリバイづくり作戦にならなければいいのですが。

元ネタ: 第1回牛の月齢判別に関する検討会の開催について

(農林水産省, 11/5)。11/12 だそうです。

》

情報ファイル:

鳥インフルエンザ アオサギからウイルス検出−−香港

(毎日, 11/6)

》

新潟中越地震:

魚沼市で震度5強=午前11時16分

(毎日, 11/8)。なかなかおさまらないなあ……。

》

イラク方面

またもや多くの非戦闘員が死傷し、そして無視されるのだろうな……。

北部クルド地区を除くイラク全土に 60 日間の非常事態宣言が出ている状況で、

まだ非戦闘地域だと言いますか……。

》

岡田代表、陸上自衛隊観閲式に出席

(民主党, 11/7)。はじめてだったのね。

》

【アダルトサイト被害対策の部屋】のWiki

ができています。

》

あの人が!!

(B-) の独り言, 11/2)。あの人って誰? と思っていたら、K 氏だったのですね

(メールありがとうございます)。

Lyris MailShield Server

ですか……。

》

ソフトバンクBB阿多氏「履歴書や採用情報も個人情報保護の大きな課題」

(Internet Watch, 11/5)。確かになあ。

学校だと入試方面ですねえ。

》

牛の末しょう神経や副腎から異常プリオン検出

(日経, 11/2)。どこまで捨てればいいんだろう。

》

防衛庁“我慢の限界”三菱重工の指名停止検討 自動車に続き…スリーダイヤ凋落

(ZAKZAK, 11/5)。

三菱重工業株式会社 名古屋誘導推進システム製作所

ですか……。

だが、三菱重工では不祥事が続発。F2支援戦闘機の資料流出、ヘリ搭載護衛艦「おおなみ」のマスト溶接ミス…。

F2 方面は、資料流出よりも機体強度不足問題の方が遥かに重大だと思うが。

元をたどれば、糞政治的な理由で F-16 なんかをベースにしたのがそもそも……。FS-X 候補だった F/A-18 はその後強化型 E/F (super hornet) が登場し、今では

US NAVY の主力となっているのに比べると、ねぇ……。

MSIE <IFRAME> and <FRAME> tag NAME property bufferoverflow PoC exploit (was: pyth

on does mangleme (with IE bugs!)) の件だと思われます。

対応方法としては、「IE は使わない」になるんですかねえ。

手元の Windows 2000 Server SP4 英語版 + IE 6.0 SP1、ではうまく動いてくれないみたいなので、よくわからないのですが。

2004.11.09 追記:

[memo:7841]

などで再現成功が報告されていたので、web サーバの設定を見直したところ、再現に成功した。PoC コードは UNICODE で書かれているのだけど、手元の web サーバは

<Files *.html>

ForceType 'text/html; charset=ISO-2022-JP'

</Files>

にしてあったので、なんだか変になっていた模様。

というわけで、これはヤバいですね。この欠陥が修正されるまでは、IE の利用はしない方がよさそうです。Windows XP SP2 ならだいじょうぶなようですが。

関連: IEに新たなセキュリティ・ホール,WebページやHTMLメールを開くだけで被害を受ける

(日経 IT Pro, 11/4)。

あと、McAfee VSE 8.0i

をインストールしてあると、VSE 8.0i のバッファオーバーフロー保護が機能して守ってくれるようです。画像。

Handler's Diary November 8th 2004 (SANS ISC)。この欠陥を利用する MyDoom 亜種が登場しているようです。

exploit 用の signature も用意されているようです:

関連: メールのリンクをクリックするだけで感染、IEの脆弱性を突くMydoom.AH

(Internet Watch, 11/9)

2004.11.22 追記:

アドウェア屋さんもこの欠陥を使いはじめたようです:

62.4.84.45 はまだ生きているようです。get できるものを検査してみると、

- ClamAV 0.80 (main.cvd 28, daily.cvd 600) は mmdom.exe を Trojan.Dropper.Virmo-1 として検出しました。

- トレンドマイクロ VSAPI v7.000-1011 (2.257.00)

は minst.exe を TROJ_DLOADER.R として検出しました。

- マカフィー VSE 8.0i (engine 4320, dat 4409) は minst.exe を Vundo として検出しました。

- NOD32 (1.928) は mmdom.exe を Win32/Spy.Agent.NAD トロイとして検出しました。

- Sophos AntiVirus 3.87.0 は何も検出しませんでした。

2004.11.30 追記:

フィンランド政府、IEの使用中止を勧告--MSのBofra対策急がれる

(CNET, 2004.11.29)。

元ネタは

http://www.ficora.fi/suomi/tietoturva/cert.htm#2004-11-25_1337

(CERT-FI)

かなあ。

ちなみに 2004.11.22 の話ですが、その後 Sophos は minst.exe を Troj/Virtum-A

として検出するようになりました。mmdom.exe はアドウェアなのであえて検出していないようです。

2004.12.02 追記:

patch が出たようです:

Internet Explorer 用の累積的なセキュリティ更新プログラム (889293) (MS04-040)

(Microsoft)。

Cisco Secure Access Control Server (ACS) 3.3.1 に欠陥。EAP-TLS 認証において、

形式的に正当な証明書であれば、自己署名だろうが何だろうが受け入れてしまう模様。

この欠陥は Cisco Secure ACS 3.3.1 のみに存在するそうだ。

WinRAR

3.40 以前に「medium risk vulnerability」が存在し、WinRAR 3.41 で修正されたのだそうだ。詳細については 2005.02.02 に公開されるそうだ。

「メールボックスを検索する」は使っちゃダメらしい。

Sophos MailMonitor for SMTP - UNIX 2.1 に欠陥。

詳細不明だが、細工したメールによって何かが起こる模様。

Linux / Solaris 用のアップデートパッケージが用意されているので適用すればよい。

Sun Java System Web Proxy Server (Sun ONE Proxy Server) 3.6 SP4 以前に欠陥。

buffer overflow する欠陥があり、remote から Web Proxy Server 動作権限

(デフォルト: nobody) あるいは Admin Server 動作権限 (デフォルト: root)

を奪取可能。Sun Java System Web Proxy Server 3.6 SP5 で修正されている。

関連: Buffer Overflow Vulnerabilities in Sun Java System Web Proxy Server

(pentest.co.uk)、

Sun fixes flaw in Java proxy server

(techtarget.com)。connect をうまく扱えないそうで。

GD

2.0.28 以前に欠陥。PNG ファイルの取扱いにおいて整数オーバーフローが発生するため、攻撃 PNG ファイルによって、GD を利用するアプリケーション上で任意のコードを実行可能。欠陥は gd_png.c の gdImageCreateFromPngCtx() にあるという。

CVE: CAN-2004-0990

GD 2.0.29

で修正されている。最新は 2.0.33。

fix / patch:

shadow

4.0.4.1 以前に欠陥。libmisc/pwdcheck.c の passwd_check() に欠陥があり、

local user が

chfn や chsh を利用してアカウントのプロパティを意図しない形で変更できてしまう。

CVE: CAN-2004-1001

shadow 4.0.5 で修正されている。

fix / patch:

iptables 1.2.11 に欠陥。特定の状況で、必要なモジュールがロードされない。

iptables.c と ip6tables.c に欠陥が含まれる模様。

CVS 版では修正されているそうだが、いつの時点で直ったのかよくわからない。

CVS

の web インターフェイスは死んでいるようだし。

CVE: CAN-2004-0986

fix / patch:

2.6.7 以前の Linux 2.6.x カーネルに欠陥。

iptables に整数アンダーフローする欠陥があり、remote から DoS 攻撃を実施可能。

Linux 2.6.8 で修正されている。

何日も前のメールを今ごろ読んでいるモード。

》

[memo:7832] ftp.nai.com のふしぎ。手元では、

205.227.137.53 を見るものと ftp.nai.speedera.net を見るものと 2 つ用意してみて、顕著な違いが出るかどうか、しばらく様子を見てみることにしてみました。

ePO 使えというのがマカフィー的見解らしいのですが

[memo:7833] ……。

関連: 自動アップデートのFTPサーバのディレクトリ/パス名について (nai.com)。

》

Antivirus Partners Currently Supporting Windows Security Center

(Microsoft)。シマンテックとマカフィーがないのはなぜ?

》

バーゼル条約、引退した船舶は「有毒廃棄物」と認定

(WIRED NEWS, 11/5)。

「米国政府は今回の決定に対して、一貫して反対してきた」とグリーンピースは述べている。米国は、1992年に発効したバーゼル条約に批准しておらず、同条約の定める規則にしたがう義務はない。

さすがは USA、環境テロ国家の面目躍如ですね。

》

11月4日のWeb改竄情報

(NetSecurity, 11/4)。って、あの〜、wiki なんですけど……。

開発日記/2004-11-04 (PukiWiki)

に検証記事があるそうです。heno さん情報ありがとうございます。

》

オックスフォード大、学内ネットワークをハッキングした学生を停学処分に

(ITmedia, 11/2)

》

速報!Windows Server 2003 SP1の新機能

(日経 IT Pro)

》

第9回 分散システム/インターネット運用技術シンポジウム

- 再考 ネットワークの運用・管理とセキュリティ -。

2004.12.09〜10、広島市中区、一般非会員 15,000円。

おもしろそうだなあ。

》

[aml 41715] 【ご案内】院内集会「住民基本台帳の大量閲覧と住基ネット、個人情報保護法」。

2004.11.11、 東京都千代田区、無料。

》

[aml 41710] 反戦ビラ弾圧求刑。

判決は

12/16 だそうです。

》

米大統領選:電子投票機のトラブル報告、相次ぐ(上)

(WIRED NEWS, 11/4)。

》

[selinux-users:00542] SELinux BOF開催のお知らせ。

2004.11.30、東京都港区、無料。

》

Security Information Vol.028 2004/11/04

(F-Secure, 11/4)。

●F-Secureウィルス研究所長ミッコ・ヒッポネンがAVAR2004で講演

(中略)

なお、日本エフ・セキュアはF-Secureアンチウィルスのユーザ、パートナーに限り、AVAR2004へ無料招待しています。ご希望の方はJapan@f-secure.com

宛にお問い合わせください。

へぇ〜。玉岡さん情報ありがとうございます。

》

Analyst's Diary

(viruslist.com) というページがあるそうです。

Kaspersky な人の weblog だそうです。

玉岡さん情報ありがとうございます。

》

IYバンク銀行がWindows勘定系の採用を正式発表、稼働は2006年

(日経 IT Pro, 11/2)。ウイルスチェックする勘定系になるのだろうか。

》

サード・パーティ製品で強化する「ブラウザ・セキュリティ」

(日経 IT Pro, 11/1)

》

「セキュリティで選ばれるFireFox」——Mozilla Foundationのディレクタ

(日経 IT Pro, 11/2)

》

《 ESPIO! 》懲りない「ハッカー検事」。正直、真偽はよくわからぬが……。

》

チェチェンでの平和創出のためのジャーナリストからの提案 (チェチェンニュース, 11/3)

》

Nonlethal Weapons: Terms and References

(The Memory Hole, 11/3)

》

警察庁伊貝氏「警察にも情報セキュリティに強い連中がいる」

(Internet Watch, 11/2)。

「マニアックな技術にも自信がある。なぜ利用されないのか不思議だ」とし、「根本的な解決は悪いやつを捕まえること。サイバー犯罪の被害を蒙ったら、警察にも情報セキュリティに強い連中がいるということを思い出してほしい」

なぜ利用されないのか? 必ずしも「悪い」とは言いきれないような人も逮捕・起訴されている印象が強いから、なのでは。

あと、コンピュータ・データ差しおさえ系への懸念とか?

》

OpenNTPD

3.6 が出たそうです。

》

イラク方面

香田さん関連:

自衛隊関連:

死者推計:

ファルージャ:

USA による捕虜虐待:

「企業ユーザーもWindows XP SP2を適用すべき」——米MSのセキュリティ最高責任者

(日経 IT Pro, 9/24)

にある「特定の顧客にセキュリティ情報を前もって知らせる制度」の提供対象が、NDA な人のみから IT Pro 一般になった模様。すばらしい。

ただしこの情報、

However, this information often changes due to the complexity of testing security updates. Therefore, the notification should not be viewed definitive.

あくまで予定であって決定ではないので注意しましょう。

次回の Windows Update の日 (日本時間で 11/10)

に予定されているのは、ISA サーバの「重要」な修正 1 件、だそうです。

》

新にわか管理者奮闘記: 第1回 まさかわが社の顧客情報が漏えいするとは!

(@IT)。

》

News from the Lab

Monday, October 25, 2004。興味深い図のつくりかた、

DIGITAL GENOME MAPPING - ADVANCED BINARY MALWARE ANALYSIS

(f-secure.com) でいろいろ解説されているようで。

》

現実の犯罪行為に結び付いた不正アクセスが増加——シュナイアー氏が指摘

(ITmedia, 10/29)。

》

自分のデータが盗まれたことをどうやって知るか?

(ITmedia, 10/26)。UCB ハッキング事件関連。

》

セキュリティ業界、失った信頼はどう回復すべきか?

(ITmedia, 10/30)。うーん、全体的には昔より今の方がまともになってきていると思うけど、そうでもないのかなあ。変なことを言うベンダーや SIer は昔もいましたし。

》

東芝、ノートPCのメモリに不具合

〜対象製品はメモリを無償交換

(PC Watch, 11/1)

》

ATMやPOSでもウイルス被害増加〜トレンドマイクロ、対策機器発表

(Internet Watch, 11/1)。一般売りはしないのかなあ。

》

apache

1.3.33 が出ていますが、[Apache-Users 4723] apache-1.3.32 で mod_rewrite の不具合?

の件が無言で直っている (元に戻っている) のだそうです。

1.3.32 はなかったことになっているからなのでしょうが、でもねえ。

らむじぃさん情報ありがとうございます。

apache-1.3/src/modules/standard/mod_rewrite.c

も参照。

》

ターボリナックスとトレンドマイクロが、Linux向けウイルス対策でグローバルの提携−日本国内だけでなくワールドワイドでの協業へ−

(トレンドマイクロ, 10/29)。

とりあえず ISMSS を Turbolinux 10 Server でサポートしてほしいな。

》

ブッシュ支援企業の基準と企業名・商品名のリストです

(ピースチョイス)。Microsoft の名前もありますね。

》

アメリカ帝国の基礎知識

という本が出ているそうです。

》

Debian GNU/Linux 3.0 のアップデート (リビジョン 3)

が出たそうです。

》

著作権を振り回しアメリカで笑い者になっている任天堂

(海外ボツ!News, 10/29)。いやはや。

》

究極の後出しジャンケン

(The Trembling of a Leaf, 10/30)。輸入権話、

環流防止対象期間が 4 年に決定だそうで。

示されている特異事例なのだが、

- 10 + 8 + 18 = 36 万枚で、全売上 340 万枚の 10% 程なわけで。

当然、3 年目までの枚数と比較すべきはずだが、示されていないのはどういうわけか。

- 4 年目、5 年目には数千だが 6 年目に 9 万枚 (全売上 50 万枚)

という例も、当然、3 年目までの枚数と比較すべきはずだが、示されていないのはどういうわけか。

どちらについても、意図して隠蔽しているとしか思えない。

これはあまりにまずすぎるのでは。

》

西部警察

復活はいいけれど、チェチェンマフィアって何だ。

》

OpenBSD 3.6公開

(slashdot.jp, 10/30) だそうです。

pf がいい、という意見が複数出ているなあ。

ports/security/pf/

をインストールしてみるべきか。

……pf ドキュメントをちらっと見てみたのですが、これは確かにいいですね。

》

香田さん遺体で発見。今回は本当でしたか……。

サマワの陸自宿営地内に着弾か 大きな爆発音、被害なし

(asahi.com, 11/1) という話もあるようで。

関連:

![[セキュリティホール memo]](/%7Ekjm/security/memo/sechole-memo.gif) 私について

私について