セキュリティホール memo - 2006.03

Last modified: Wed May 10 14:03:09 2006

+0900 (JST)

このページの情報を利用される前に、注意書きをお読みください。

》

NTT西日本、エリア全域でひかり電話と他事業者の発着信ができない障害

(Internet Watch, 3/31)

》

ここが変だよ、“国家認定ビンテージ”

(ITmedia, 3/31)。PSE ねた。しょせん、役人がテキトーにえいやっとつくったリストなのでしょうから。

》

明かされるスパムメール判定率の実情

(ITmedia, 3/30)。SpamAssassin ねた。

》

MS、IE変更に60日の猶予 -- 混乱懸念の声も

(ITmedia, 3/30)

この非公開の会議に参加した提携企業によると、Microsoftは4月の月例パッチに加えて、ActiveXコントロールの変更を6月まで無効にする「パッチアップデート」をリリースすることを提案した。

この猶予期間中に、このパッチアップデートをすべてのマシンには適用しないようMicrosoftは主張した。6月にリリース予定のIEアップデートがすべての変更を無効にするからだという。

つまり、IE 累積的 patch は 4 月と 6 月に出る (5 月には出ない) と。

》

マイクロソフト、インターネットの安全に向けた協力体制を強化、新たに3社のISP参加へ

(Microsoft, 3/31)。こんなのやってたんだ。ふぅん。

》

東海道・山陽新幹線の新型車両「N700系」にインターネット環境

(Internet Watch, 3/31)。おぉ電源。すばらしい。

グリーン車のスライドテーブルも魅力だなあ。

》

導入事例 : 株式会社ぷららネットワークス

(Cisco)。Cisco SCE 2000シリーズ

だそうです。(info from [openmya:033539])

》

事例集: 一般の人も対象になり得る「共謀罪」 (共謀罪って‥なんだ?)。ギャグではありません。

》

今そこにあるITの電力問題:

省電力技術が相次ぎ登場

(日経 IT Pro, 3/28)。実に半分が空調ですか……。

》

さきほど

ConSentry セキュアLANコントローラ CSシリーズ (日商エレクトロニクス)

の話を聞いた。できることがたくさんあって性能も高い割にはコストが (かなり) 安い、のが売りのようだ。

検疫ものを検討してみて、「これでは高いよ」「入れたところでログイン時点での検査だけだしなあ」とか思ってあきらめた人には、おもしろく見えるかもしれない。

ノックスやマクニカでも扱っている模様。

》

Winnyウイルス対策を非常駐で行う「実行阻止」v1.1: 空白が異常に多いなど特殊な名前のEXEファイルを実行できないようにしておく

(窓の杜, 3/30)。【実行阻止】危険なプログラムの実行を阻止してパソコンを守るソフト

(FREE WINGの電子工作,FPGA,セキュリティ対策) によると、

現在の阻止する名前リスト

"新しいフォルダ" …… 新しいフォルダが含まれる場合

" " …… 空白が2個以上連続して含まれる場合

"winny.exe" …… winny.exe が含まれる場合

"winnyp.exe" …… winnyp.exe が含まれる場合

"新しいフォルダ.exe"

"なんとかの音楽 .exe"

の様なファイル名の実行を未然に阻止します。

※阻止条件に付いて御提案ありましたらお教えください。

同じ作者による、【流出防止】ファイル共有ソフト Winny(ウィニー)の実行を終了し情報流出を防ぐソフトというものも公開されています。

》

スパイウェアDCT 110〜168 での「ADW_BONJING.A」の誤警告

(トレンドマイクロ)。

富士電機ITソリューション株式会社製パソコン資産管理ソフト「TCOStream」がインストールされている状態で、スパイウェアDCT 137〜148 を使用すると「ADW_BONJING.A」が検出されてしまいます。

スパイウェアDCT 170 で修正されているそうです。まっちゃだいふくさん情報ありがとうございます。

》

ウイルスバスターコーポレートエディション 6.x / 7.x: Microsoft Windows Server 2003 Service Pack 1またはR2の導入により[検証ログの確認]機能が利用できない

(トレンドマイクロ)。

下記の手順に従い、ポップアップブロック機能を無効にすることにより、[検証ログの確認]機能が利用可能です。

またですか……。まっちゃだいふくさん情報ありがとうございます。

- KB912945: Internet Explorer ActiveX update

-

マイクロソフト セキュリティ アドバイザリ (912945)

Internet Explorer 用のセキュリティ以外の更新プログラム

(Microsoft) が更新された。

2006.04 に登場する予定の IE 用累積的更新プログラムには、912945 の内容も含まれる

2006.04 に登場する予定の IE 用累積的更新プログラムと同時に、「Compatibility Update (互換性維持のための更新プログラム) をリリースする予定」

Compatibility Update は、その次の IE 用累積的更新プログラム

(4 月のものの次に出るもの) によって無効化される

- DNS の再帰的な問合せを使った DDoS 攻撃に関する注意喚起

-

DNS の再帰的な問合せを使った DDoS 攻撃に関する注意喚起対応(JPCERT-AT-2006-0004)

(vwnet.jp)。Windows Server 2003 な人は読んでおくと吉なようだ。

■

いろいろ

(various)

》

Winny上への弊社関連情報流出について

(トレンドマイクロ, 3/28)。

トレンドマイクロの営業資料がWinnyに流出

(Internet Watch, 3/27) の話。

》

[AML 6469] フランスの反 CPE 闘争:最初のゼネストと 10 年ぶりの巨大デモ

》

東海地震説に「間違い」

(slashdot.jp, 3/29)

》

住基ネットのパスワードがWinnyネットワークに流出

(slashdot.jp, 3/29)、ウィニー:住基ネット情報流出 北海道斜里町職員PCから (毎日, 3/29)。パスワードを含む、住基ネットな情報が Winny に流れている模様。経緯:

- 3/15 総務省から北海道網走管内斜里町に通報。斜里町は、通報を受けた後に、職員による情報の持ち出しやファイル交換ソフトの使用を禁止。

- 3/27 パスワードを変更

- 3/28 斜里町が記者会見、ただし住基ネットには触れず

名言集

- 「パスワードは昨日変更した。住基ネットの端末パソコンは、認証カードがなければ使えないので問題はない。住基ネットに関する流出を隠していたわけでないが、会見で聞かれなかったので言わなかった」

- 「住基ネットのパスワードが出たことがそれほど重要なこととは思わなかった」

まあしかし、現場の実態はこうなんだろうなあ。

》

「F-Secureインターネットセキュリティ2006」を発表

(日本エフ・セキュア, 3/29)。ついにキターーと思ったら、

- 個人向け高機能製品をムーミンGUIで投入 -

orz。いや確かに、ムーミンは F-Secure の本拠地フィンランドが世界に誇る文学作品ではあるのだけど……。

GUIにはフィンランドのキャラクターであるムーミンを採用し、たいくつなセキュリティ製品を心和むものとしています。

o...rz。本家 F-Secure の説明には「ムーミン GUI」なんて登場しないと思うのだが、実は標準装備なんだろうか。まあ、体験版もあるようなので、試してみるか……。

》

偽装メールを見破れ!(前編)

(@IT, 3/29)。上野さん情報ありがとうございます。

》

Microsoft、韓国公取委の措置中止を求め訴訟を提起

(MYCOM PC WEB, 3/28)

》

リニューアルの隙を突かれて不正侵入 -- タイムインターメディアの場合

(ITmedia, 3/28)

》

NTTデータ元社員、顧客情報を持ち出しカード偽造 3100万円被害

(ITmedia, 3/28)

取引記録の内容を出力するプログラムは通常は暗証番号を表示しないが、容疑者はプログラムを不正改造した上で暗証番号などをプリントアウトして情報を持ち出したとみられる。コンピュータ室への入退室時に記録する指紋認証の履歴も改ざんしていた。

DNS アンプねた。といっても、「DDoS 攻撃を防ぐ」話ではなく、「DDoS 攻撃に利用されない (踏み台にならない) ためにはどうすべきか」という話。

具体的な作業については、DNS の再帰的な問合せを使った DDoS 攻撃の対策について

(JPRS) を参照。関連:

注意喚起にも記載されているが、DNS アンプについては、最近、DNS Amplification Attacks

という文書が公開されている。(まだ読めてない……(T_T))

2006.03.30 追記:

DNS の再帰的な問合せを使った DDoS 攻撃に関する注意喚起対応(JPCERT-AT-2006-0004)

(vwnet.jp)。Windows Server 2003 な人は読んでおくと吉なようだ。

今度は .HTA だそうです。

またしても IE 7 beta 2 には影響しないのだそうで。

》

ラジオ電波で誤作動、松下電器がガスコンロ発売中止

(読売, 3/27)、

ビルトインガスコンロの発売中止について

(松下電器産業, 3/27)。

》

電気用品安全法全国講習会の開催について(電気用品安全法の経過措置一部終了に伴う対策の実施)

(経産省, 3/27)

》

鉛含有のブレスレット回収指示 米国で幼児の死亡例

(asahi.com, 3/27)。リーボックですよ奥さん!

厚生労働、経済産業両省は27日、米スポーツ用品大手リーボックインターナショナルの日本法人に対し、子供用の靴の販売の際に無料配布した金属製ブレスレットの自主回収を指示した。米消費者製品安全委員会が、米国内で2月にブレスレットを誤飲した4歳の男児が含有する鉛による中毒症状で死亡したと今月23日に発表したため。

》

Winny ねた

トレンドマイクロの営業資料がWinnyに流出

(Internet Watch, 3/27)。西畑さん情報ありがとうございます。

トレンドマイクロによれば、2005年3月の時点ですでに確認しており、営業先の企業などには個別に連絡し、「ご理解していただいた」という。

(中略) この社員に対しては「社内規定に基づいた処分を行なった。その後、2005年中に処分とは別の理由で退職した」としている。

「短絡的にWinnyを規制するのはおかしい」という短絡的な発想

(武田圭史, 3/25)。これだけ spam だのウイルスだのが蔓延しているにもかかわらず、電子メールを規制しろという意見はなぜか出ませんね。

次は「汝のcacheを開いて鏡に映して見よ」と国民に呼びかけてはどうか

(高木浩光@自宅の日記, 3/19)。

それは、チェーンメールが酷く広がっているときに、メールの転送をやめるように呼びかけるのと類似している。

それは、チェーンメールが酷く広がっているときに、電子メールそのものをやめるように呼びかけるのと類似していると思うのだが。

》

総務省、“Webサイト安全マーク”の実証実験

(ITmedia, 3/24)

》

知的財産権保護ガイド (Yahoo! オークション) なんてページがあるんですね。Yahoo! オークション

のすげー下の方にリンクされてます。

》

ライフカードTV-CM 「フィッシング詐欺に気をつけて!」篇

なんてあったんですね。

(ニュース JAPAN なんてごく稀にしか見ないから……)

》

第一回 トラステッド・コンピューティング ワークショップ

(IBM 東京基礎研究所)。講演資料が公開されています。松尾さん情報ありがとうございます。

》

電子政府が使えない理由、縦割りの弊害?JREの弊害?

(slashdot.jp, 3/26)。ようやく改善の動きがあるってことなのか、窓口設置でお茶を濁そうということなのか。

》

B-) の独り言

から:

》

「過去に持ち出された業務データも回収すべき」---ネットエージェント杉浦氏

(日経 IT Pro, 3/24)

ただし,単に「持ってくるように」と命令しても,提出する社員はほとんどいないだろう。社員がデータを提出しやすい仕組みづくりが不可欠だ。「重要なことは,以前から持ち出しを禁止していたとしても,データを提出した社員は不問にすること。逆に,『よく提出してくれた』として,提出したメディアを大容量のメディアと交換するような対応が望ましい」(杉浦氏)

google アドワーズ広告には、インチキソフトが含まれているという話。

しかも 1 つや 2 つではない模様。

Luca さん情報ありがとうございます。

さっそく「Pal Spyware Remover」でぐぐってみたりしてみると、確かに

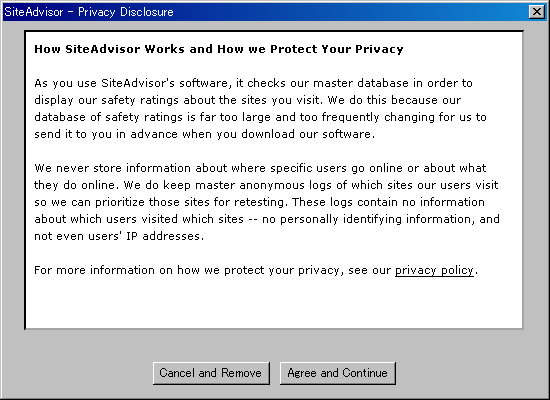

Pal Software があり、しかも Site Advisor 君はチェックマークをつけちゃってますね。

おまけに、検索結果の 1 ページ目の末尾になぜか sharp.co.jp が……(画像)。

これは何? なんだかコメントスパムっぽい感じではあるけれど。

葉っぱさんが IPA に報告して、修正された / 修正されなかった web サイト欠陥のうち、「代表的なもの」の一覧。いろいろあるものなんですね。

RealNetworks の

- Windows 用 Real Player 8〜10.5 / RealOne Player v[12] / RealPlayer Enterprise / Rhapsody 3

- Mac 用 RealOne Player / RealPlayer 10

- Linux 用 Helix Player / RealPlayer 10

に 4 つの問題。

- 問題 1: 別の攻撃によって RealPlayer のパスに置かれたローカル マシン上のプログラムが実行されてしまう。CAN-2005-2936

- 問題 2: 悪質な swf ファイル (Flash メディア) の作成により、お客様のマシン上でバッファ オーバーランが発生する可能性がある。CVE-2006-0323

- 問題 3: 悪意のあるサーバーに特定のコードを含む Web ページを配置することで、Embedded Player でヒープ オーバーフローが発生する可能性がある。CAN-2005-2922

- 問題 4: 悪質な mbc ファイル (mimio boardcast) の作成により、お客様のマシン上でバッファ オーバーランが発生する可能性がある。

問題が限定されているものもある。

- RealPlayer Enterprise は問題 2 と 4 のみ

- Rhapsody 3 は問題 2 のみ

- Mac 用 RealOne Player / RealPlayer 10 は問題 2 と 3 のみ

- Linux 用 Helix Player / RealPlayer 10 (10.0.0 〜 10.0.5) は問題 2 と 3 のみ

- Linux 用 Helix Player / RealPlayer 10 (10.0.6) は問題 2 のみ

次のものにはこの欠陥はない。

- Rhapsody 2

- Nokia Series60 携帯電話端末

- Palm OS 用 RealPlayer / RealOne Player

以下のバージョンで修正されている。

- Windows 用 RealPlayer 10.5 (6.0.12.1483)、Rhapsody 3 (build 1.0.270)

- Mac 用 RealPlayer 10 (10.0.0.352)

- Linux 用 RealPlayer 10 (10.0.7)、Helix Player (10.0.7)

関連: [Full-disclosure] iDefense Security Advisory 03.23.06:

RealNetworks RealPlayer and Helix Player Invalid Chunk Size

Heap Overflow Vulnerability。

CVE: CAN-2005-2922

- [SA18680] Microsoft Internet Explorer "createTextRange()" Code Execution

-

Microsoft Security Advisory が出ました:

MSSA 917077 に

注: 2006 年 3 月 20 日にリリースされた Microsoft Internet Explorer 7 ベータ 2 プレビュー をご使用のお客様はこの公開された報告による影響を受けません。

と明記されているので、これにあわせて昨日の記述を修正しました。

この欠陥を受けて、SANS ISC Infocon が Yellow になっています。

関連情報:

》

MSのセキュリティ担当者がAppleに説教

(ITmedia, 3/23)。Apple はわかりましたか。

》

だ捕の北朝鮮の麻薬密輸船、軍演習の「標的」で撃沈

(CNN, 3/23)。

豪州空軍のF─111型爆撃機2機がミサイルを発射、撃沈した

F-111 ってまだ運用されてるんだ……と思って調べてみると、USA では退役しているけど、オーストラリアではまだ飛んでいるんですね。

》

日本テレビのやらせ 厳重注意 (NHK, 3/23)、

番組問題への対応

(総務省, 3/23)

》

道警裏金不起訴は不当 札幌検察審査会が議決 「捜査は不十分」

(北海道新聞, 3/23)

》

鳥インフルエンザ:人間感染、受容体は肺の奥の細胞に存在

(毎日, 3/23)

》

「全頭検査認めないのは不当」 米牛肉輸出業者、農務省提訴へ

(産経, 3/23)。不自由の国アメリカ。

》

そこまでやるか!献血アップへあの手この手

(読売, 3/23)。「今月限定」「月、水、木曜日の先着10人の“特典”」だそうです。

元気のある人は、サービスの有無にかかわらず献血してあげてください。

献血条件 (日本赤十字社)。除外条件に「出血を伴う歯科治療(歯石除去を含む)をした方」なんてのがあるんですね。知らんかった。

》

第24回 むささび・もま事件、たぬき・むじな事件 (法林へのいざない) (info from

hoshikuzu | star_dust の書斎)。

恐らく決定的なポイントは、「むじな」の場合、世間一般でも「たぬき」と「むじな」は別物と考えられていたのに対し、「もま」はその地方の単なる方言に過ぎなかったという事情が、影響していると思われます。

世の中きびしいなあ。このごろの「世間一般」って、ものによっては 48 時間くらいで形成されたりひっくり返ったりするし。

》

Keychain (genntoo) というプログラムがあるんですね。

ssh-agent のフロントエンドだそうで。

》

Mac Book Pro:電源取り付け部の事故

(Macintosh トラブルニュース, 3/19)。原因調査中の模様。

》

Winny 検索ツールについて

(シマンテック)

アンラボも出してます: アンラボ、WinnyとAntinnyの検出・削除ソフトを法人向けに無償公開

(Internet Watch, 3/23)

》

ICAP連携で既存プロキシにウイルス対策を追加,ユーザー無制限で年50万円弱

(日経 IT Pro, 3/22)。ファイルフィルタ for ICAP (DrWeb.jp) の話。

》

qpopper

4.0.9 が出てますね。web page はまだ 4.0.8 になってますけど。

Changes from 4.0.8 to 4.0.9:

-----------------------------

1. Fix crash if too many MDEF commands entered.

■

いろいろ

(various)

- APSB06-03 Flash Player Update to Address Security Vulnerabilities

-

制限ユーザで使えない件、当面の回避策が公開されています:

レジストリキー HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{D27CDB6E-AE6D-11cf-96B8-444553540000}\

に everyone: read をつければよいそうです。

Windows XP SP2 上の IE 6.0 (6.0 SP2) に欠陥。createTextRange() メソッドの処理に欠陥があり、攻略 web ページによって任意のコードを実行可能。

この欠陥は古い IE 7.0 beta 2 Preview (以前?) にも存在するが、

2006.03.20 以降の IE 7 beta 2 Preview では修正されている。

patch はまだない。

JavaScript を無効にすることで回避できる。

DoS となる PoC コード: IE crash

関連:

2006.03.24 追記:

Microsoft Security Advisory が出ました:

MSSA 917077 に

注: 2006 年 3 月 20 日にリリースされた Microsoft Internet Explorer 7 ベータ 2 プレビュー をご使用のお客様はこの公開された報告による影響を受けません。

と明記されているので、これにあわせて昨日の記述を修正しました。

この欠陥を受けて、SANS ISC Infocon が Yellow になっています。

関連情報:

2006.03.28 追記:

どうやら in the wild 状態に突入しているようです。

アンチウイルス系の対応:

IDS / IPS 系の対応:

2006.03.29 追記:

curl および libcurl 7.15.2 以前に欠陥。長大な tftp:// URL を指定すると

heap overflow が発生する。CVE: CVE-2006-1061

curl および libcurl 7.15.3 以降で修正されている。また patch が用意されている。

fix / patch:

X.Org

の

- X11R7.0 に含まれる xorg-server 1.0.0 および 1.0.1

- X11R6.9.0

に欠陥。-modulepath オプションの処理に欠陥があり、local user が root 権限を取得できる。X11R6.8.2 以前にはこの欠陥はない。

CVE: CVE-2006-0745

X11R6.9.0、および X11R7.0 の xorg-server 1.0.0 / 1.0.1 用の patch が用意されている。また xorg-server 1.0.2 で修正されている。

fix / patch:

sendmail

8.13.5 以前に非同期シグナルの扱いに関する欠陥があり、競合状態が発生、remote から任意のコードの実行が可能。

UNIX / Linux 用の sendmail 商用版にも同様の欠陥があるが、Windows 用にはこの欠陥はない。

なお、この手法を用いて攻略するには、sendmail な MTA に直接接続しなければならない。

sendmail 8.13.6 で修正されている他、8.13.5 および 8.12.11 用の patch が用意されている。UNIX / Linux 用の sendmail 商用版にも修正版が用意されている。

fix / patch:

- ウイルス定義(DAT)ファイル4719でのScan32エラーについて

-

ウイルス定義(DAT)ファイル4720以降でのアプリケーションエラーについて

(マカフィー, 3/20)

ウイルス定義(DAT)ファイル4720以降におけるアプリケーションエラーの要因は特定の文字パターンをもつファイルをメモリ上に展開した際に、まれにアプリケーションエラーを起こす潜在的な問題であることが確認できました。

アプリケーションエラーを起こす可能性がある文字パターンを今後のウイルス定義(DAT)ファイルにも追加していく予定ですが、根本解決策としては、ウイルス定義(DAT)ファイルでの修正ではなく、スキャンエンジンの修正が必要となります。

本修正は今後リリース予定のスキャンエンジン5000に含まれますが、早期の対応をご要望の場合はテクニカルサポートまでお問い合わせください。

何それ……。

■

いろいろ

(various)

- ウイルス定義(DAT)ファイル4715でのW95/CTXウイルス誤認識について

-

DAT4715の W95/CTX誤検知に関する回答書 (マカフィー, 3/16) が公開されてました。

Q:なぜこの誤検出はこれほど拡大したのですか? DATのテストは行わないのですか?

A:検証テストで発現しなかったのも、ユーザ様で誤検知の障害を引き起こしたのも、DAT4715中の該当シグネチャの非常に複雑なロジック上での欠陥が原因でした。

経緯:

新しい W95/CTXの亜種を検出する為作成したシグネチャは、その作成段階で、オンアクセススキャンやゲートウェイ製品でのスキャンでパフォーマンスに影響を与える可能性があることが判明しました。

したがって、当該シグネチャをパフォーマンスへの懸念が少ないデスクトップ製品、しかもオンデマンドスキャン時のみに限定的に適用されるものとして作成しテストを実施しました。

この限定適用のシグネチャ中のロジックが、検知プロセスの途中でウイルスの特定・修復を進めてしまう欠陥をもっていました。

また、この欠陥がその後のすべてのテストでの顕在化を回避し、テストをすり抜けてしまいました。

つまり、マカフィーはオンデマンドスキャンに関するテストを一切行っていなかった、ということですか?

弊社では情報を迅速に配信するためにあらゆるツールを活用しましたが、この誤検知に関しては、すぐに通知を受けなかったと一部のお客様からご報告をいただいております。このような遅れを可能な限りなくすことができるように、緊急時のプロセスを見直します。

「あらゆるツールを活用」したのであれば、たとえば「マカフィー・セキュリティニュース」の臨時版が出ていてもおかしくないわけだが、そういうことは行われていないよね。マカフィーは自分達がどのようなツールを持っているのかをきちんと理解していない、と理解させて頂きました。

- 「RFIDタグもウイルスに感染する可能性あり」,オランダの研究者が警告

-

「ICタグによるウイルス感染はまずない」、ICタグ業界から反論

(日経 IT Pro, 2006.03.17)。

「反論」している人は、そもそも何が指摘されているのかをきちんと理解できていないような気がするなあ。

以下、「アシュトン氏」は「反論」している人、「リーバック氏」は論文の著者の一人。

これに対してアシュトン氏は、今回の研究がPCシステムと比較していることに問題があると主張する。「ICタグシステムは、ミドルウエアとソフトウエア、データベースシステム、さらに、それらをつなぐカスタムアプリケーションから成る。すべてが独自のシステムであり、(均質性が高い)PCのソフトウエアとは異なる。攻撃するには、システムに愚かな穴が必要であり、攻撃者はその穴に対して深い知識が必要である。そうであれば、攻撃の道具としてICタグが使われることはあまりないだろう」。

「愚かな穴」のあるシステムは珍しくない、という認識はこの人にはないのかな。

リーバック氏によれば、今回の研究の目的は、商用のミドルウエアベンダーやアプリケーション開発者がICタグによるセキュリティの脅威について認識することを促すことだという。「今ならまだ大きな被害は発生しない。問題となるのは、5年くらいたって、多くのICタグシステムが開発されてから、悪意のあるハッカーの手によって今回のような脅威が明らかになることだ」(リーバック氏)。

おっしゃるとおりだと思うし。

危険性を指摘することによって、「愚かな穴」のあるシステムがつくられないよう促しているわけで。

ちなみに、発表された論文

Is Your Cat Infected with a Computer Virus?

は、IEEE PerCom 2006

の Best Paper Award を受賞したそうです。

- Mac OS Xのセキュリティパッチ、Safariなどの危険な脆弱性を修正

-

さっそく Security Update 2006-002 v1.1 というものが出ています。

v1.0 と v1.1 では何が違うのか? よくわかりませんが、その 1 つは Safari 方面のようです。

この話のようです。

SANS ISC は

Both McAfee and Symantec have released signatures to detect this exploit.

としているけど、それであろう

Exploit-ScriptAction

(マカフィー)

は DAT4722 で対応予定になっている。シマンテックのページ

からはみつけられなかった。

トレンドマイクロは、HTML_SCRIPTACT.A

がそれっぽいか?

3.270.08 (CPR) で対応しているそうな。

DAT4715 に続いて DAT4719 で、またしてもオンデマンドスキャンでのみ発生する不具合。VSE 8.0i のオンデマンドスキャンが Java Runtime Environment (JRE) で異常終了してしまう。DAT4720 で修正されているそうだが、マカフィーはいったいどんなテストをした上で DAT を公開しているのだろう。なにしろ昨日の今日だからなあ……。

2006.03.22 追記:

ウイルス定義(DAT)ファイル4720以降でのアプリケーションエラーについて

(マカフィー, 3/20)

ウイルス定義(DAT)ファイル4720以降におけるアプリケーションエラーの要因は特定の文字パターンをもつファイルをメモリ上に展開した際に、まれにアプリケーションエラーを起こす潜在的な問題であることが確認できました。

アプリケーションエラーを起こす可能性がある文字パターンを今後のウイルス定義(DAT)ファイルにも追加していく予定ですが、根本解決策としては、ウイルス定義(DAT)ファイルでの修正ではなく、スキャンエンジンの修正が必要となります。

本修正は今後リリース予定のスキャンエンジン5000に含まれますが、早期の対応をご要望の場合はテクニカルサポートまでお問い合わせください。

何それ……。

》

「ネット版ハリケーン・カトリーナ」に警鐘

(ITmedia, 3/16)。DNS アンプ話。

》

他社ISPのWinnyとの通信も遮断、ぷららがWinnyの完全規制を決定

(Internet Watch, 3/16)

》

N システムねた。Winny に N な情報が、という話。

- 愛媛県警:Nシステム情報流出か 車10万台ナンバー (毎日, 3/16)

Nシステムなど公的機関の行動監視に取り組む東京都渋谷区の市民団体「一矢(いっし)の会」の浜島望代表(73)は「裁判での証拠申請にも警察は提出に応じず、運用実態を示す資料が表面化するのは初めてのことだろう。しかし、なぜ一捜査員がデータを保管していたのか、国会などでの説明と実際の運用が違う可能性がある。警察は改めてシステムについて説明すべきだ」と語った。

- 自動車のナンバー大量に流出か 愛媛県警の捜査資料

(asahi.com, 3/16)

》

平成17年下半期(7〜12月)におけるbotnet観測システム観測結果

(@police, 3/16)

》

メールアドレス情報の流出に関するお詫び (JNSA, 3/16)。

Winny とかではなくて、

純粋なミスオペのようです。

馬塲さん情報ありがとうございます。

》

「不正指令電磁的記録に関する罪」に「作成罪」はいらないのではないか (高木浩光@自宅の日記, 3/14)、

続・「作成罪」はいらない (高木浩光@自宅の日記, 3/15)。

ふぅむ。

たとえば世の中には「ジョークプログラム」というものがあるのですが、ある種のジョークプログラムを作成して公開すると、それだけで「作成罪」に問われたりする可能性があるんでしょうね。

大昔に、neko.com という有名な TSR プログラムをウイルス呼ばわりして失笑を買った人がいたように記憶していますが、近い将来においては失笑どころではなく、neko.com の作者がタイーホされる、といった状況になってしまうのかもしれません

(TSR プログラムはもはや死語ですね……)。

ぐぐってみたら、neko.com はみつからなかったのだけど、Oneko があなたの POP E-Mail を鳴き声でお知らせします というものがあるのですね。

やっぱり PC-9801 版のほうがかわいいという意見もあるようですが。

》

FrSIRT,「セキュリティ・ホールを突くプログラム」の公表を中止

(日経 IT Pro, 3/16) だそうです。

》

チェチェン支援通信 第 2 号

(チェチェンニュース, 3/12)。

誓い〜チェチェンの戦火を生きたひとりの医師の物語〜

の著者バイーエフ氏を日本に呼ぼう、という話があるそうで、支援募金への協力が呼びかけられています。そのほか、バビーツキ記者報告会、プーチンはチェチェン戦争をやめろ!11.20集会・デモのレポートなど。

》

反テロ戦争という名のテロリズム

(チェチェン 未来日記, 3/16)

》

プーチン、チェチェンから撤退するなら今のうちだぞ (チェチェンニュース, 3/15)。

4 月刊行予定。もう注文しちゃっていいのかな?

RFID の処理に関して欠陥があれば、その欠陥を突くような攻略データつきの RFID を作成することが可能、という話でいいのかな。.jpg や .wmf で exploit をつくれるのだから、RFID でもつくれるのでしょうね。おまけに .jpg や .wmf と違って、RFID データはデータベースと連動して扱われるので

RFIDタグは,ミドルウエアやバックエンドのデータベースの脆弱性を突くようにエンジニアリングできる特徴を備えている。このため,開発者にRFIDシステムを調べてセキュリティ対策を実装するように勧めている。

RFID データで SQL インジェクションとかされる可能性があると。

気をつけないとすごくヤバそうです。

元ねた: RFID Viruses and Worms

(rfidvirus.org)。

関連: F-Secure Anti-Virus for Cats (F-Secure blog)

2006.03.18 追記:

「ICタグによるウイルス感染はまずない」、ICタグ業界から反論

(日経 IT Pro, 2006.03.17)。

「反論」している人は、そもそも何が指摘されているのかをきちんと理解できていないような気がするなあ。

以下、「アシュトン氏」は「反論」している人、「リーバック氏」は論文の著者の一人。

これに対してアシュトン氏は、今回の研究がPCシステムと比較していることに問題があると主張する。「ICタグシステムは、ミドルウエアとソフトウエア、データベースシステム、さらに、それらをつなぐカスタムアプリケーションから成る。すべてが独自のシステムであり、(均質性が高い)PCのソフトウエアとは異なる。攻撃するには、システムに愚かな穴が必要であり、攻撃者はその穴に対して深い知識が必要である。そうであれば、攻撃の道具としてICタグが使われることはあまりないだろう」。

「愚かな穴」のあるシステムは珍しくない、という認識はこの人にはないのかな。

リーバック氏によれば、今回の研究の目的は、商用のミドルウエアベンダーやアプリケーション開発者がICタグによるセキュリティの脅威について認識することを促すことだという。「今ならまだ大きな被害は発生しない。問題となるのは、5年くらいたって、多くのICタグシステムが開発されてから、悪意のあるハッカーの手によって今回のような脅威が明らかになることだ」(リーバック氏)。

おっしゃるとおりだと思うし。危険性を指摘することによって、「愚かな穴」のあるシステムがつくられないよう促しているわけで。

ちなみに、発表された論文

Is Your Cat Infected with a Computer Virus?

は、IEEE PerCom 2006

の Best Paper Award for Most Impact を受賞したそうです。

2006.04.03 追記:

崎山さんから (情報ありがとうございます: 紹介が遅くてすいません)

Cambridge大CSGブログにFrank Stajano さんが書いているところによると

http://www.lightbluetouchpaper.org/2006/03/16/cat-with-computer-virus/

受賞したのは "best paper for high impact” (RFID Virus のページだと

"the Best Paper Award for Most Impact" )という、この論文の反響を鑑みて即席で作られた賞で、PerCom の事前に予定されていた Best Paper 賞 に相当する

"Mark Weiser award" は、別の論文に対して贈られた、ということのようです。

上記にあわせて記述を修正しました。_o_

eEye による Microsoft 2006.03 patch (MS06-011, MS06-012) の解説。高橋さん情報ありがとうございます。

Adobe (Macromedia) Flash Player 8.0.22.0 以前や Shockwave Player などに重大な欠陥が発見され、最新版で修正された模様。

CVE: CVE-2006-0024。福田さん情報ありがとうございます。

APSB06-03 から引用:

network distribution 版のところへ行ってライセンスを取得すると、.MSI とか .EXE とかいったインストーラ版の Flash Player などが入手できる。大量の PC に適用したい場合などに便利。

関連:

2006.03.17 追記:

新版に upgrade すると、Windows 制限ユーザ + Internet Explorer な状況でうまく動かなくなるようです。

2006.03.23 追記:

制限ユーザで使えない件、当面の回避策が公開されています:

レジストリキー HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\{D27CDB6E-AE6D-11cf-96B8-444553540000}\

に everyone: read をつければよいそうです。

2006.05.10 追記:

日本語版 Advisory 出てました: APSB06-03 Flash Player 脆弱性を解決するアップデート

(adobe)

IE に同梱されていた Flash Player については、Adobe の Macromedia Flash Player の脆弱性により、リモートでコードが実行される (913433) (MS06-020)

で対応されています。

この前出たばっかなのに、また出たんですね。

この前のやつ (Security Update 2006-001) には複数の不具合があったそうで、それも修正されています。

「Security Update 2006-001」の導入により発見された以下のセキュリティ以外の問題についても、今回のアップデートで対処しました。

- ダウンロード検証:「Security Update 2006-001」では、Word 文書など特定の安全なファイルタイプやカスタムアイコンを含むフォルダに対して、ユーザに警告が表示される場合がありました。今回のアップデートでは、このような必要のない警告が削除されました。

- apache_mod_php:今回のアップデートでは、PHP 4.4.1 に含まれる変更点により SquirrelMail が機能しなくなる問題が修正されました。

- rsync:今回のアップデートでは、rsync に含まれる変更点により「--delete」コマンドラインオプションが機能しなくなる問題が修正されました。

関連:

2006.03.18 追記:

さっそく Security Update 2006-002 v1.1 というものが出ています。

v1.0 と v1.1 では何が違うのか? よくわかりませんが、その 1 つは Safari 方面のようです。

使用済みカートリッジのデータを完全に消去するためには,一般的に,強い磁場を利用してデータを一括消去する「消磁」処理を行う。これは初期の DLTtapeなどには有効だが,LTOや3592などの新しいテープ・カートリッジの場合は,数時間をかけてカートリッジ全体のデータの「セキュリティ消去」,つまり完全な上書きが必要となる。しかし「コストに見合わないため,まったく行われていない」(同社)。

おぉ、そうなのですか……。それは知りませんでした。

namazu 2.0.15 以前の namazu.cgi および 2002.11.16 以前の pnamazuに Directory Traversal 問題が存在し、Web サーバ内のファイルを奪取可能だそうです。特に Windows 環境で問題が発生するそうです。namazu 2.0.16 および pnamazu 2006.02.28 で修正されているそうです。

DAT4715 で正常なファイルを W95/CTX と誤検出するようです。DAT4716 で直っています。

Cynos さん情報ありがとうございます。

2006年3月11日午前 3時 30分〜午前9時にPCを起動しており、その間にDAT4715への自動更新または手動更新を実施した端末で、かつ、そのDAT4715にてオンデマンドスキャンを実施した端末にて、複数のファイルを W95/CTX と誤検出してしまいます。(オンデマンドスキャンを実施していない場合、誤検知は発生いたしません。)

オンデマンドスキャンでのみ発生する (オンアクセススキャンでは発生しない)

そうです。オンデマンドスキャンをスケジュール実行していたりするとひどい目にあっている模様。W95/CTX

より:

-- 2006年3月10日18:50 (太平洋夏時間)更新 --

・以下のファイルは、誤った認識をトリガすることがわかっています。(下に掲載の検出要求をご確認ください。)

以下のリストは、すべてを網羅するものではなく、主なファイルのみを掲載しています。

| File Name |

Description |

| usersid.exe | Windows XP file |

| imjpinst.exe | Windows XP file |

| ecenter.exe | Dell file |

| ntfstype.exe | Utility |

| adobeupdatemanager.exe | Adobe Update Manager |

| gtb2k1033.exe | Google Toolbar Installer |

| 43gcjvgahnu44.ths | Macromedia Flash Player 7.0 r19 |

| excel.exe | Microsoft Excel |

| graph.exe | Microsoft Excel |

excel.exe …… まずすぎます orz。

手元の Office XP の excel.exe もひっかかってました orz

誤検出するファイルの一覧が公開されています。手元の事例だと、Cygwin なファイルがぞろそろひっかかってたりしました。

関連: マカフィー ウイルススキャンの企業ユーザの皆様へ (マカフィー)。

検疫ディレクトリに移動していた場合の復旧ツールが公開されています。

が、この復旧ツール、ACL をきちんと復旧してくれないみたい (というか、検疫ディレクトリに移す前の状態がどこにも保存されてないっぽい……)。

さて、マカフィーは

ウイルス対策製品の更新ファイル提供体制について

−企業ユーザ向け製品および個人ユーザ向け製品−

という文書を公開していたわけですが、どの工程が腐っていたのでこんな事態になったんでしょうねえ。

関連: マカフィー、3月11日配布のウイルススキャン定義ファイルに欠陥

(日経 BP, 2006.03.12)

2006.03.18 追記:

DAT4715の W95/CTX誤検知に関する回答書 (マカフィー, 3/16) が公開されてました。

Q:なぜこの誤検出はこれほど拡大したのですか? DATのテストは行わないのですか?

A:検証テストで発現しなかったのも、ユーザ様で誤検知の障害を引き起こしたのも、DAT4715中の該当シグネチャの非常に複雑なロジック上での欠陥が原因でした。

経緯:

新しい W95/CTXの亜種を検出する為作成したシグネチャは、その作成段階で、オンアクセススキャンやゲートウェイ製品でのスキャンでパフォーマンスに影響を与える可能性があることが判明しました。

したがって、当該シグネチャをパフォーマンスへの懸念が少ないデスクトップ製品、しかもオンデマンドスキャン時のみに限定的に適用されるものとして作成しテストを実施しました。

この限定適用のシグネチャ中のロジックが、検知プロセスの途中でウイルスの特定・修復を進めてしまう欠陥をもっていました。

また、この欠陥がその後のすべてのテストでの顕在化を回避し、テストをすり抜けてしまいました。

つまり、マカフィーはオンデマンドスキャンに関するテストを一切行っていなかった、ということですか?

弊社では情報を迅速に配信するためにあらゆるツールを活用しましたが、この誤検知に関しては、すぐに通知を受けなかったと一部のお客様からご報告をいただいております。このような遅れを可能な限りなくすことができるように、緊急時のプロセスを見直します。

「あらゆるツールを活用」したのであれば、たとえば「マカフィー・セキュリティニュース」の臨時版が出ていてもおかしくないわけだが、そういうことは行われていないよね。マカフィーは自分達がどのようなツールを持っているのかをきちんと理解していない、と理解させて頂きました。

■

いろいろ

(various)

- Office x 1 (緊急)

- Windows x 1 (重要)

- 悪意のあるソフトウェアの削除ツールの更新

- Microsoft Update / Windows Server Update Services で、セキュリティ以外の優先度の高い更新プログラム x 1

関連: 3 月のリリース予定 (日本のセキュリティチームの Blog, 2006.03.10)

今月は、2 月に比べると件数が少なくなっていますが、 Office 製品に関する更新は、バージョンにより MBSA だけでは検出できない場合もあり、Enterprise Scan Tool (EST) を使用しなければならないケースもあります。展開と検査には注意が必要です。

》

NYタイムズ、札幌信金事件報道 「日本は法治国家か」

(asahi.com, 3/9)。時効の話。

》

Mac OS Xハッキングコンテスト、大学側の意向で中止に

(CNET, 3/9)

》

IPA、セキュリティベンダー3社との緊急連絡体制を整備

(Internet Watch, 3/9)、

セキュリティベンダとの協力による緊急時(コンピュータ・ウイルス等の発生)における

情報収集、分析、対策、情報発信等の活動開始について

(IPA, 3/9)

IPA は、本活動に参加していただけるセキュリティベンダが増えるよう、国内においてセキュリティ対策製品やサービスを開発・販売している他のセキュリティベンダにも広く参加を働きかけていく予定です。

JPCERT/CC が既に似たような異なるようなことを行っている気がするのですが、そのあたりの関係とかってどうなるんだろう。

》

「宇宙のゴミ」が環境問題化、将来の障害に?

(WIRED NEWS, 3/9)

》

ポルノ利用者ら1700万人分の情報が流出

(WIRED NEWS, 3/9)。こりゃまたすごい規模ですね。

》

デファクトスタンダード暗号技術の大移行: 第1回 すべてはここから始まった〜SHA-1の脆弱化

(@IT, 3/9)

》

Bargain: 10,000 infected PC's for only 25$

(SANS ISC, 3/8)。価格破壊が進行中のようです。

》

snort

2.4.4 と 2.6 beta が出たそうです。

》

Winny ねた

- 郵便局でウィニー流出=顧客情報など194人分−福岡 (Yahoo / 時事, 3/8)。

西畑さん情報ありがとうございます。

- Winny個人情報流出まとめ。あーるさん情報ありがとうございます。

- 住友生命、米国子会社の取引先情報など約8,000件がWinny流出

(Internet Watch, 3/8)

- 手術情報流出:患者2800人の氏名など 富山の病院

(毎日, 3/9)

- 「ウィニー」で児童らの個人情報流出 群馬の小学校

(asahi.com, 3/8)

- 警察庁が緊急通達「私物PCでもWinny厳禁」

(Internet Watch, 3/8)

- 岡山県警情報流出:巡査長はセキュリティー担当者

(毎日, 3/8)。ミイラ取りがミイラですか……。

- 愛媛県警情報流出:パソコンにウイルス対策ソフトなし

(毎日, 3/8)

- 借り上げ私物PC全廃へ ウィニー対策で神奈川県警

(asahi.com, 3/8)

県警職員が仕事に使っている約1万2700台の公用パソコンのうち、「公用借り上げ」の私物パソコンは約5700台。県警は、交代制の職場もあるため約1万台の公用パソコンがあれば私物を借り上げなくても職務に支障がないとみており、07年末までに不足分数千台を新たに購入する方針だ。

- ウィニーで6項目の独自対策 (asahi.com 徳島, 3/8)

県警の保有するパソコンは約830台。予算の都合上、約1400人の職員全体には行き渡っておらず、私有パソコンの使用も認めているのが現状だ。公用、私有の使用比率は約半数という。

- 情報流出防止、防衛庁が官費でパソコン7万台支給へ

(読売, 3/8)

自衛隊の部隊では官品のパソコンが不足しており、私有パソコンを持ち込むケースが多い。防衛庁によると、昨年11月現在、許可を受けて職場に持ち込まれたパソコンは、陸自で約6万台、海自で約2000台、空自で約5000台に上る。

台数比はそのまま隊員数比なのかな。

- Winnyはパソコンの売り上げに関係あり

(武田圭史, 3/8)。ざぶとん 3 枚。というか、「電子政府」の実態が「私財投入」だったというのがねえ……。

- ウィニー通じて取引先情報など流出 アルプス技研

(asahi.com, 3/9)

- 捜査情報流出:興味本位でウィニー設定 愛媛県警の警部

(毎日, 3/9)

- 捜査情報流出:警察庁長官「警察職員として信じられない」

(毎日, 3/9)

- hns-SA-2006-01: make-rurimap.cgi スパムメール送信幇助の脆弱性

-

hns-2.19.8 リリースのお知らせ (はいぱー日記システム, 2006.03.07)。

2.19.7 の make-rurimap.cgi は、セキュリティ欠陥はないもののバグっていたそうです。

■

いろいろ

(various)

》

低価格アクセサリーに高濃度の鉛、幼児が口にすれば危険

(asahi.com, 3/6)。なんてこったい。

》

カーネギーメロン大学日本校セミナー都内で開催

(武田圭史, 3/3)。2006.03.24、東京都千代田区、無料。

》

《 ESPIO! 》民主党本部を直撃

》

WinnyのDownフォルダをインターネットゾーンにする

(高木浩光@自宅の日記, 3/2)。

》

岡山県警資料流出、巡査長がウィニー削除通達3度無視

(読売, 3/6)。確信犯な方だったんですね。

県警は、職員が使う約2500台の公用パソコンのうち、約200台を占める「公用借り上げ」の私物をなくすため、新年度予算案に新規購入を計上、7月に私物パソコンを全廃する。

私物が 8% ですか……。他の地域の警察も似たようなものなんだろうか。

》

岡山県警からも捜査資料がネット流出

(slashdot.jp, 3/4)。Winny ねた、終りませんねえ。

》

大量の偽ドル札持ち込み、香港で男拘束 北朝鮮が関与か

(asahi.com, 3/5)。マカオと言えば「金太」……。

》

マイクロソフト、「Vista」のバックドア実装報道を否定

(CNET, 2006.03.06)

》

BSE 問題 -- 日本での経緯と現状を再考する

(日経 BP, 3/3)

》

MVP インサイダー 2006年2月:

濱本 常義 MVP for Windows - Security

(Microsoft)。ふむむ……

無制限のデータ処理能力を手にしたら、それを使って何をしますか?

やっぱり THcomp の実装だよなあ……

》

セキュリティ解説 第14回

「情報セキュリティを脅かすもの〜情報セキュリティマネジメントの観点から〜」

(内田勝也氏 / @police)。たとえば SQL injection 方面では「スクリプトキディでも簡単にネットワークに侵入できてしまう」場合がままあるような気がします。

まあ、その手の対応洩れも「設定ミス」と呼ぶのなら別でしょうけど。

あと、タイタニックは「いとも簡単に沈んで」はいないように思います。衝突後、何時間も浮かんでいたんですから。

》

SymantecがKeyloggerに関するIRC脆弱性を修正へ

(slashdot.jp, 3/4)。脆弱性というか、誤検知ですね……。

Symantec 方面にはこの手のネタが多いようで。

》

学校の石綿濃度測定で混乱 検査結果の撤回相次ぐ

(神戸新聞, 3/5)

》

安易な成果主義は企業を傍観者の集団に変える

(日経 IT Pro, 2/27)

》

マイクロソフト,Windows Vistaの製品構成を発表

(日経 IT Pro, 2/27)。Windows BitLocker Drive Encryption

については

Windows Vista 製品ラインナップ発表

(ウィンドウズ開発統括部 blog, 3/1) に解説されています。

TPM 1.2 をベースとしたハードウェアベースのセキュリティソリューションです。(中略) BitLocker Drive Encryption ではハードディスクを別マシン/別 OS でマウントし、中を読むことができません。これは TPM を利用し、ボリューム全体を認証/暗号化することで実現されます。

もちろん、暗号化とリカバリは反比例するので、バックアップはよりいっそうこまめに。

Windows BitLocker Drive Encryption は Windows Vista Enterprise と

Windows Vista Ultimate にしか付属しないことにも注意。

(追加機能を個別に買えるようにはならないのかなあ……)

2月にリリースされた「Opera 8.52 for Windows」の一部の言語バージョンでは、Macromedia Flashの脆弱性が修正されていない不具合が発見された。(中略) すでに「8.52」をインストールしてしまったユーザーには不具合が残っている可能性があるため、脆弱性が修正されたFlashバージョン「7r61」が含まれていることが確実な最新版の「8.53」へとアップグレードするよう推奨されている。日本語を含む15言語バージョンが対象となる。

Changelog for Opera for Windows 8.53 (opera.com) によると、具体的には次の言語版:

- Chinese, simplified

- Chinese, traditional

- Czech

- Danish

- Dutch

- Finnish

- French

- Hindi

- Italian

- Japanese

- Norwegian, bokmal

- Norwegian, nynorsk

- Portuguese

- Russian

- Swedish

》

感染症大流行:18万人感染、93人死亡 仏領レユニオン

(毎日, 3/5)

》

販売規制の電安法:

中古家電は対象外

塩川氏追及 経産省、適用根拠示せず

(しんぶん赤旗, 3/2)。大どんでん返しは成功するか?

同法施行後に、電気用品の品目ごとに五年、七年、十年の販売について猶予期間が設けられたことについて、塩川議員は、経済産業省製品安全課などが編集する『電気用品安全法関係法令集』を示しながら、「猶予期間は、製品の流通在庫が存在すると考えられる期間のこと。そもそも中古品は同法の規制の対象外だ。改定時の国会論議でも、中古品を対象とする議論はおこなわれていない」と指摘しました。そのうえで、「中古品が同法の対象になることは、法令集のどこにも書いていない。だれが、いつ、どこで決めたのか」とただしました。

■

いろいろ

(various)

■

FreeBSD 方面

(FreeBSD Security Advisories, 2006.03.02)

- Apple Safari Browser Automatically Executes Shell Scripts

-

APPLE-SA-2006-03-01 Security Update 2006-001

(apple) で修正されたようです。ここに掲載されている、これのことでしょう。

Safari, LaunchServices

CVE-ID: CVE-2006-0394

Available for: Mac OS X v10.3.9, Mac OS X Server v10.3.9, Mac OS X

v10.4.5, Mac OS X Server v10.4.5

Impact: Viewing a malicious web site may result in arbitrary code

execution

Description: It is possible to construct a file which appears to be

a safe file type, such as an image or movie, but is actually an

application. When the "Open `safe' files after downloading" option

is enabled in Safari's General preferences, visiting a malicious

web site may result in the automatic download and execution of such

a file. A proof-of-concept has been detected on public web sites

that demonstrates the automatic execution of shell scripts. This

update addresses the issue by performing additional download

validation so that the user is warned (in Mac OS X v10.4.5) or the

download is not automatically opened (in Mac OS X v10.3.9).

》

特許訴訟対策のIEアップデートがリリース

(ITmedia, 3/1) の記事中にある「WindowsファンサイトのActiveWin」のリンクをたどったページには、WinFixer な広告画像が表示された。

(fixed: itochan さん感謝)

》

園田道夫様 x リック サモナ 対談

(MSDN Community Center)

》

県立校全教員に配布のPC、ネット接続認めず 島根

(asahi.com, 3/1)。

島根県教委は今年度、県立学校の全教員にパソコンを配布する一方、個人情報が入ったパソコンについては、漏出防止のためインターネットへの接続を原則、認めない方針を打ち出した。

「個人情報が入ったパソコン」って限りなく 100% に近くないか?

そういうことして「対策」した気になるよりは、

One Point Wall

と

Packet Black Hole

でも入れた方が実効性高くないか?

県教委は「ネットを通じてウイルスなどが侵入し、パソコン内の情報が勝手に取り出されるなどの恐れがある。不便にはなるが、安全性を優先した」と説明する。

本当にそう思うのなら、Windows を使っている時点でアウトでしょ。

言ってる事とやってる事が違うと思うし。

「不便にはなるが、安全性を優先」するのなら、

Linux 2.6 + SELinux を採用するくらいの本気がほしい。

ちゃんと仕事用の PC を配るから私物 PC は禁止、という部分はよい考えだと思うけど、……。

》

ブランチオフィス向けに強化したISA Server SP2の実力

(ITmedia, 3/1)

ISA Server 2004 SP2では、Microsoft UpdateおよびWindows Update専用のBITSのキャッシュサポートが追加された。

それは確かによさげだなあ。

》

キングソフト、スパイウェア対策ソフトを無償ダウンロード提供

(Internet Watch, 3/1)

キングソフトアンチスパイ2006+にはリアルタイムスキャン機能が搭載されていないので注意が必要だ。

まあ、そういうところに不満があるけど何かを買うつもりもない人には Windows Defender でええんちゃう?

日本語版マダー? (AA 略)

それにしても、WSUS に Windows Defender の定義ファイルが流れてくるようになるとは思いもよらなかった。

》

自治体におけるセキュリティの懸念は「職員の低い意識」〜ガートナー調査

(Internet Watch, 2/28)。物理セキュリティにも意識が向いてきているのはいいことのような気はする……けど、実際に盗まれないと、なかなか変わらないんだよね。

》

いたちごっこが続く迷惑メール対策

ボットを生かすために、攻撃者は迷惑メール対策の裏をかく

(日経 IT Pro, 3/1)。高倉先生登場。京大では

Symantec Mail Security 8100 Series

を使っているのですか。

先日の NET & COM で 8100 のことを聞いたら、資料とかあまりなくて、説明員の人は 8200 の方を売りたそうな感じだったなあ。

関連:

京大といえば、折田先生も真登場しているようです。

》

《ESPIO!》 民主党・前原誠司代表と河上イチロー氏、その驚愕の接点!

繰り返し言明する。

「松永英明氏=河上イチロー氏」であることは、筆者の取材で100%裏付けられた真実である。生年、学歴が一致しているというのは、あくまで真相に気付いた契機に過ぎず、それ以外に確たる証拠を入手したので、断定しているのである。

》

片手間? それとも無手間?

(Lucrezia Borgia の Room Cantarella, 3/1)。TechTech.jp ってすごいんですね。

》

日本を守る、自衛隊

》

Redbrowser

という、ケータイとか用の Java (J2ME) を狙ったウイルスが登場しているようです。

日本の Java つきケータイだとどうなるんだろう……。

》

イラク、内戦状態?!

》

不正論文の防止ルールを要請 8府省や研究機関に

(asahi.com, 2/28)

》

「やさしいセキュリティ教室」が朝日新聞にも出ていた

(高木浩光@自宅の日記, 2/27)。ページ全体でのアクセス数が「1日9000件」ってことかなあ……。

》

【CRYPTO-GRAM日本語版】米Passlogixが私の発言を誤って広告に引用

(日経 IT Pro, 3/1)。そうそうこれこれ:

》

Weekly SOC Report (ISSKK)。今回は WinFixer ねた。(しまった、先週分をまた save し損ねた……バックナンバーがほしいよーー)

2006.02.28 より前の全てのはいぱー日記システムに欠陥。

make-rurimap.cgi に欠陥があり、remote から spam 発射台として利用できてしまう。

hns-2.19.7 で修正されている。また、make-rurimap.cgi を削除する、あるいは

config.ph の中の

「$MesMail = 'hoge@example.jp';」の行をコメントアウトすることで回避できる。

関連:

……hnsがSPAM発信源になってしまう件 (だめだめ日記 Z.o, 2006.02.17)

にまとめがあります。TOUGHBOOK☆萌えさん情報ありがとうございます。

2006.03.08 追記:

hns-2.19.8 リリースのお知らせ (はいぱー日記システム, 2006.03.07)。

2.19.7 の make-rurimap.cgi は、セキュリティ欠陥はないもののバグっていたそうです。

- KB912945: Internet Explorer ActiveX update

-

いよいよ登場したようです:

KB912945 に書かれているように、これをインストールすると不幸になる可能性があるので注意しましょう。

64bit 版の人は特に、かな。2ch.net とかにいるチャレンジャーな方の様子をしばらく観察するのが吉かと。

関連: 特許訴訟対策のIEアップデートがリリース

(ITmedia, 2006.03.01)

![[セキュリティホール memo]](/%7Ekjm/security/memo/sechole-memo.gif) 私について

私について