セキュリティホール memo - 2005.12

Last modified: Mon Jul 3 13:36:32 2006

+0900 (JST)

このページの情報を利用される前に、注意書きをお読みください。

》

Network Security Forum 2005 - 教科書で教えるべきWebサイトを安全に利用する秘訣 - 産総研・高木氏

(MYCOM PC WEB, 12/28)。

関連: Phishing対策ツールバーなんていらない! 元々あるIEの機能を使う

(高木浩光@自宅の日記, 12/24)

》

Network Security Forum 2005 - 医療の電子化、安全のための工夫

(MYCOM PC WEB, 12/28)

》

盗聴で揺れるNSA、サイトに「違法」の情報収集技術

(CNN, 12/30)。cookie だそうで。

》

「患者適応型ES細胞なし」ソウル大調査委

(中央日報, 12/29)、

04年論文のヒトクローンES細胞も存在しない

(東亜日報, 12/30)

》

山形特急転覆:原因は「ダウンバースト現象」の可能性

(毎日, 12/30)

》

【北朝鮮偽ドル札製造疑惑】韓国政府「中国も当事者」

(朝鮮日報, 12/29)

》

不正論文:国内で疑惑相次いで発覚、罰則科す方針 文科省

(毎日, 12/29)

》

米兵ひき逃げ:再び不透明なまま決着か 問題点浮き彫りに

(毎日, 12/29)

》

プログラミング解説書籍の脆弱性をどうするか

(高木浩光@自宅の日記, 12/27)。

》

InterScan for Exchange 6.2の Microsoft Exchange Server 2003 ServicePack2 対応について

(トレンドマイクロ)

》

SSH社、SSH TectiaソリューションとOpenSSHとのシームレスな互換性を発表

(ssh.com, 12/5)

OpenSSH は SCP (Secure Copy Protocol) 実装において、旧バージョンであるSecure Shellバージョン1 (SSH1) を使用しており、バージョン2には準拠していません。このため、SSH Tectia Client および Server に、OpenSSH SCPとの互換モードを組み込みました。さらに、SSH Tectia 製品の新バージョンでは、OpenSSH 公開鍵ファイル形式もサポートする予定で、これにより、マニュアルで鍵変換を行う必要がなくなります。

(中略)

保守契約を結んでいる既存のお客様は、OpenSSHに対する互換性機能が含まれたSSH Tectia Client 4.4およびSSH Tectia Server 4.4を今すぐご利用いただけます。また、一般のお客様には、2006年初頭にリリースが予定されている SSH Tectia Client 5.1およびServer 5.1でご利用いただけます。

- Windows WMF 0-day exploit in the wild

-

関連情報:

水野さんから (情報ありがとうございます)

NOD32 の場合、AMON (これは、いわゆるリアルタイムのチェックを行なうモジュールです)のチェック対象に既定では WMF ファイルは含まれないようです。

つまり、NOD32 の場合、ウィルス定義ファイル1.1342 (20051228) でトロイとして検知されるようにはなったものの、これだけでは不十分かもしれないかもしれないと思っています。

今回の脆弱性の嫌らしいところは

「exploit コードの含まれる WMF ファイルをローカルに保存した状態で、

そのフォルダの内容を explorer で見ただけで exploit が発動しうる

模様だ」

という点です。(という個人的な印象を持ちました)。この点については、公開されている 2 つの実証ファイル wmf_exp.wmf と runcalc.wmf で現象を確認しました。発現条件的には、explorer の設定−−特にフォルダ表示設定−−にも依存しそうです。手元の環境では「縮小版」と「並べて表示」の状態ではフォルダの内容を表示しただけで発現するようだという感触を持ちました。(設定が「アイコン」、「一覧」、「詳細」の場合には、とりあえずフォルダを開いただけでは exploit の発動は起きないような感じでした)。

長々と書いてしまいましたが、NOD32 の利用者さんの場合には「NOD32 2.5コントロールセンター」→「モジュール > AMON(常駐保護)」→「設定」の「検出」タブから「検査対象の拡張子リスト > 拡張子」→「追加」と進んでWMF を追加し、AMON によるリアルタイム検査(常駐保護)の対象に含めるようにしておくことが必要ではないかという感じを持ちました。

他のアンチウイルスプログラムでも同様の事例はあるだろう。注意されたい。

Explorer の設定も見直しましょう。

2005.12.30 追記 (part 2):

関連情報:

Windows XP SP2 に未知の重大な欠陥がある模様。攻略 WMF ファイルを読み込むことで、任意のコードが実行されてしまう実例が報告されている。関連:

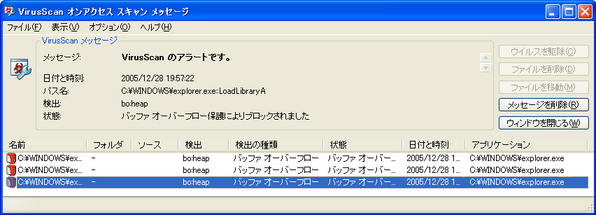

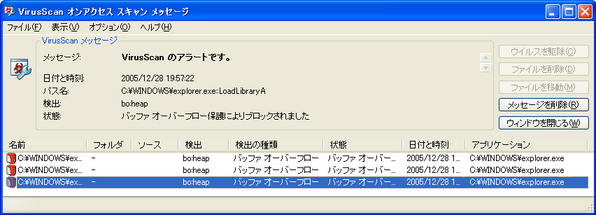

手元の Windows XP SP2 で攻略 WMF ファイルをダウンロードし、ダブルクリックしてみると、マカフィー VSE 8.0i が Explorer における

buffer overflow を検出した (画像をクリックすると拡大)。VSE 8.0i えらい。

アンチウイルス方面の対応:

2005.12.30 追記:

関連情報:

水野さんから (情報ありがとうございます)

NOD32 の場合、AMON (これは、いわゆるリアルタイムのチェックを行なうモジュールです)のチェック対象に既定では WMF ファイルは含まれないようです。

つまり、NOD32 の場合、ウィルス定義ファイル1.1342 (20051228) でトロイとして検知されるようにはなったものの、これだけでは不十分かもしれないかもしれないと思っています。

今回の脆弱性の嫌らしいところは

「exploit コードの含まれる WMF ファイルをローカルに保存した状態で、

そのフォルダの内容を explorer で見ただけで exploit が発動しうる

模様だ」

という点です。(という個人的な印象を持ちました)。この点については、公開されている 2 つの実証ファイル wmf_exp.wmf と runcalc.wmf で現象を確認しました。発現条件的には、explorer の設定−−特にフォルダ表示設定−−にも依存しそうです。手元の環境では「縮小版」と「並べて表示」の状態ではフォルダの内容を表示しただけで発現するようだという感触を持ちました。(設定が「アイコン」、「一覧」、「詳細」の場合には、とりあえずフォルダを開いただけでは exploit の発動は起きないような感じでした)。

長々と書いてしまいましたが、NOD32 の利用者さんの場合には「NOD32 2.5コントロールセンター」→「モジュール > AMON(常駐保護)」→「設定」の「検出」タブから「検査対象の拡張子リスト > 拡張子」→「追加」と進んでWMF を追加し、AMON によるリアルタイム検査(常駐保護)の対象に含めるようにしておくことが必要ではないかという感じを持ちました。

他のアンチウイルスプログラムでも同様の事例はあるだろう。注意されたい。

Explorer の設定も見直しましょう。

2005.12.30 追記 (part 2):

関連情報:

2006.01.01 追記:

IDA Pro の Ilfak Guilfanov 氏による hotfix が登場。

関連情報:

e-mail な攻撃も行われているそうで:

2006.01.02 追記:

Targeted WMF email attacks

(F-Secure blog, 2006.01.02)。スピア型攻撃もさっそく出ているようで。

2006.01.06 追記:

MS06-001

として修正プログラムが登場。ただし、Windows 2000 / XP / Server 2003 用のみ。

2006.01.10 追記:

関連記事:

- WMF FAQ 日本語版 (tarokawa.net)。WMF FAQ

version 4 の日本語版。たろかわさん情報ありがとうございます。

ちなみに WMF FAQ

は version 5 になっている。

- Interview: Ilfak Guilfanov

(SecuriTeam Blogs, 2006.01.04)

In fact, a WMF file is not an ordinary graphic file. It looks more like a program rather than a data file, because it consists of a sequence of commands for Windows.

(中略)

There is one very powerful command code in WMF files. This command code means ‘if something wrong happens, do the following: …’. So the creator of the WMF file can make your computer do anything he/she wants by using this command code and deliberately creating an error condition afterward.

(中略)

The patch just removes this powerful command. It does not do anything else. The fix modifies the memory image of the system on the fly. It does not alter any files on the disk.

- MS、自社製品のコードを徹底調査へ----WMF脆弱性を受け

(ZDNet, 2006.01.10)

2006.01.17 追記:

あいかわらず続いているようで。

- ウイルスバスター2006のフィッシング詐欺対策ツールバーはスパイウェアか?

-

関連記事:

さて、ウイルスバスタークラブ会員宛に、2005.12.21 付で「ウイルスバスタークラブニュース2005年 12月」が届いた。登録ユーザ宛のニュースレターなのだから、今回のような事案に関する案内にはもってこいのはずだ。だから何が書かれているか (書かれていないか) には興味が湧いた。その中身は……

┏━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━┓

【1】ウイルスバスター2006の新機能:フィッシング詐欺対策/スパイウェア対策

┗━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━┛

■手口が多様化・巧妙化し、総合的な対策を求められるフィッシング詐欺。

ウイルスバスター2006では、新たに「フィッシング詐欺対策」機能を搭載

しました。

http://www.trendmicro.co.jp/consumer/products/vb/goodnews/security/phishing/

★フィッシング詐欺とは?

金融機関やショッピングサイトなどを装ったメールを送り、そこにリンクを

貼り付けてニセのサイトに誘い出し、クレジットカード番号やパスワード

などをだまし取るという詐欺行為です。

http://www.trendmicro.com/jp/support/vbc/monthly/sclass/backnumber/sclass0502.htm

まず第一に機能の宣伝 (だけ) ですか……。

ここで solutionId=12478 に触れるという手段もあったと思うのだが。

┏━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━┓

【7】ウイルスバスター よくあるご質問(製品Q&A)

┗━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━┛

トレンドマイクロでは、製品に関する情報や、トラブル発生時に参考となる

情報、ウイルスバスタークラブセンターに多く寄せられるお問い合わせを

「製品Q&A」として公開しています。情報は常に更新されています。

最近追加された製品Q&Aの中から、特にお問い合わせの多いものをご紹介

します。

◆手動スパイウェア検索にて手動検索実行後、「次回から放置」を設定した

場合に、元の設定に戻すには

http://www.trendmicro.co.jp/esolution/solutionDetail.asp?solutionId=12470

◆[URLフィルタ]ならびに[フィッシング対策ツールバー]によってトレンド

マイクロへ送信される情報と扱いについて

http://www.trendmicro.co.jp/esolution/solutionDetail.asp?solutionId=12478

これでは、ふつうのユーザは見逃してしまうだろう。

せっかくきちんと告知するチャンスだったのに。

solutionId=12478 を独立させて大項目にすれば、多くの人に気づいてもらえるはずなのになあ。

- Symantec Antivirus Library Rem0te Heap Overflows

Security Advisory

-

ISS が状況を確認したそうです。

》

中国の政府系機関で不正会計4兆円、196人処分

(読売, 12/26)

》

11月にもカドミウム流出 中国広東省の精錬工場

(産経, 12/26)

》

イーホームズ社長「改ざん可能な認定プログラムに問題」

(asahi.com, 12/26)

藤田社長は「プログラムが改ざん可能でなければ今回の問題は起きなかった」と述べるとともに、106種類ある認定プログラムすべてが改ざん可能とみられることにふれ、認定した日本建築センターの責任を示唆した。

全滅ですか……。そういう発想が誰にもどこにもなかった、ということなんですね。

4者はいずれも国交相認定プログラムを所有していなかったことを明らかにし、鈴木社長は「現行の建築確認制度では審査時にすべて再計算するのは難しい」と述べた。現行の建築確認制度は各検査機関に対し、プログラムを使った再計算を求めていないが、愛知県は「見逃しを防ぐには自前で再計算するしかない」とし、鈴木社長も再計算による点検を一部に採り入れる考えを示した。

「現行の建築確認制度」とはつまり、その程度のものにすぎなかったというお寒い現実が明らかになった、と。いやあ、マンションなんて恐くて買えませんね。

》

セキュリティ更新の提供終了 (2005)

(日本のセキュリティチームの Blog, 12/26)。Exchange 5.0 / 5.5 さようなら。

Visual C++ 6.0 さようなら。

IE for Mac はどうでもいいけど、Office 2001 for Mac もさようならなんですね。

》

【CRYPTO-GRAM日本語版】Taser用カメラ

(日経 IT Pro, 12/22)。TASER International Demonstrates TASER Cam Audio-Video Recording System for TASER X26 at 112th Annual IACP Conference in Miami

とか関連か。

TASER X26

は拳銃型の飛び出すスタンガン。

》

「ボットに感染するのはWindowsだけではない,Linuxも標的に」---米SANS

(日経 IT Pro, 12/26)

》

特急脱線転覆:2人死亡32人負傷 山形・JR羽越線

(毎日, 12/25)

》

隠しカメラ 短時間に取り外し

(NHK, 12/25)。ATM 話。

》

新宿高野のケーキから黄色ブドウ球菌 約70個売れた可能性

(共同 / 産経, 12/26)。もう食われちゃってるだろうけどなあ。

》

中国:「農業税」廃止 2600年の歴史に終止符

(毎日, 12/25)

》

鳥インフルエンザ:未公表の中国・福建省でも発生か

(毎日, 12/24)。

》

高木先生も絶賛されている

簡単!やさしいセキュリティ教室

(三井住友銀行) を紹介し忘れていた気がするので紹介しておく。

文字コード変換がらみの話。元ねた:

XSS vulnerabilities in Google.com。

web アプリ (web サーバ) 側で出力の文字コードを (charset なり meta タグなりで)

きちんと指定しないと、web クライアント側の文字コード自動判定機能によって、思わぬ形で処理された結果、XSS が実現されてしまう場合があるという話。

google の事例では、meta タグを付加することによって解決されたそうだ。

また、同様の問題は、web クライアント側でユーザが文字コードを手動で変更してしまう場合にも発生する模様。

さらに、google の事例では UTF-7 が問題となっているが、この他に、

UTF-16、UTF-32、ISO-2022-JP、ISO-2022-KR、ISO-2022-CN、HZ

でも問題が発生する事例がある模様。参照:

奥が深いなあ……。

この話:

VMware Workstation, VMware GSX Server, VMware ACE, VMware Player

の vmnat.exe / vmnet-natd に欠陥があり、

- VMware guest OS で NAT を使っており、かつ

- guest OS で ftp サーバを稼働させており、かつ

- remote からその ftp サーバに対して細工した EPRT / PORT コマンドを送ると

host OS 上で buffer overflow が発生して任意のコードを実行できてしまう、ということでいいのかな。

各 VMware プロダクトの最新ダウンロード版で修正されている。

QuickTime 7.0.3 / iTunes 6.0.1 (Mac OS X / Windows) に heap overflow する欠陥があり、攻略 .mov ファイルによって、DoS の他、任意のコードの実行が可能であるという指摘。修正プログラムは存在しない。それ以前のバージョンではどうなのか、については不明。.mov ファイルを QuickTime / iTunes では扱わないことによって回避できる。

2006.01.11 追記:

QuickTime 7.0.4 で修正された。APPLE-SA-2006-01-10 QuickTime 7.0.4

》

<北朝鮮偽造ドル、韓米論争>北外交官たちが全世界で流通していた (中央日報, 12/22)、<北朝鮮偽造ドル、韓米論争>米国「証拠ある」韓国「断定できない」

(中央日報, 12/22)。

》

エチゼンクラゲ:閣僚折衝で国際調査費復活

(毎日, 12/22)。復活したからいいようなものの、こんな重要な予算を一旦蹴っていたとは。

》

耐性ウイルスで初めての死者

(NHK, 12/22)。タミフル耐性ウイルスにより 2 名死亡。

》

UFJ銀のカード偽造、盗撮グループの犯行と断定

(読売, 12/22)

》

建築基準法:建物の「完了検査」3割未実施 国交省調査

(毎日, 12/22)

》

米国:“反・進化論”科学じゃなくて→宗教です 教育利用は違憲−−米東部の連邦地裁

(毎日, 12/21)

》

中国河川汚染:広東省でも精錬工場から猛毒カドミウム流出

(毎日, 12/21)

》

耐震偽造:構造計算 改ざん防止の「暗号キー」検討

(毎日, 12/22)。

》

米愛国法の半年延長、上院で可決

(CNN, 12/22)

》

CSK、取引先528人分の情報ネットに流出

(読売, 12/22)。また Winny だそうで。

》

セキュリティコンテスト「2005 iCTF」で独アーヘン工科大のチームが優勝

(Internet Watch, 12/19)。

The 2005 UCSB International Capture The Flag

(ucsb.edu) というイベントが開かれたのだそうです。

》

スピア型攻撃ねた

特定目標だけを狙った攻撃に対応するのは難しい、という話は昔からあったわけですが、いよいよ顕在化してきたということですね。

》

古くて新しいネットの脅威「DDoS攻撃」

(日経 IT Pro, 12/20)

「IIJのユーザーに限った話だが,2003年ごろは,DDoS攻撃に関連したインシデントは月に1回程度といった印象だった。だが2004年後半以降は,週に1回は発生している」(IIJの齋藤氏)

- Symantec Antivirus Library Rem0te Heap Overflows

Security Advisory

-

攻略 .rar ファイルを検出するパターン、

Bloodhound.Exploit.55 (symantec)

が登録されたそうだ。

また、

Symantec AntiVirus RAR Archive Decompression Buffer Overflow (Secunia) では、影響を受けるプロダクトとして

Symantec AntiVirus Corporate Edition 8.x

を含めているが、おおかわさんからの情報 (ありがとうございます) によると

手元の

AntiVirus Corporate Edition 8

には、影響を受けるとされる「Dec2Rar.dll」が見当たりません

そうです。

……シマンテックから正式情報が出ました:

主要な製品はほぼ全滅ですが、SAVCE は上記した SAVCE 8 の他 SAVCE 9 も影響なしとなっています。

対応としては、これも上記した

Bloodhound.Exploit.55 (symantec)

によって検出することが挙げられています。

- SUS 1.0 の「更新の許可」

Microsoft、SUSの問題を修正 (ITmedia, 2005.12.22)、

Script for SUS 1.0 problem released

(MSRC blog, 2005.12.20)。スクリプト (Approval Analyzer Tool) は

こちらから。

日本語版 KB912307 からはまだダウンロードできないようだ。

- The "Sony rootkit" case

-

関連記事:

- Oracle Critical Patch Update - October 2005

-

Oracle Critical Patch Update - October 2005

(Oracle)

が改訂されて Rev 2 になっているようです。

* Added Database version 10.2.0.1 to Affected Products section and the DB and EM risk matrices.

* Moved Oracle Workflow to Category I and clarified version numbers.

* Added Workflow issues to the Database and Application Server Risk Matrices.

* Removed references to PeopleSoft Enterprise Tools, version 8.1.

McAfee Security Center

に含まれる ActiveX コントロール MCINSCTL.DLL (MCINSTALL.McLog) に欠陥。

任意のドメインからの利用を制限しているはずが、実際には制限できていないため、攻略 web ページなどから悪用され、任意のファイルの作成や任意のコードの実行が可能となってしまう。CVE: CVE-2005-3657

最近の (自動) アップデートで修正されているそうだ。

》

JP ドメインにおける SOA の minimum 値の短縮実験のお知らせ

(JPRS, 12/20)。

SOA minimum を短縮する実験だそうです。

現在 86400

2005年12月21日〜28日 3600

2006年 1月中に1週間 900

なお、変更されるのは正引きだけで、逆引きについては変更されないそうです。

》

日立洗濯乾燥機「NW-D8AX/NW-CSD80A/NW-D8BX/NW-D6BX」をご愛用のお客様へ

(日立, 12/20)

》

Typogoogling

(F-Secure blog, 12/20)。norponantivirus.com ですか……。なんだか涙ぐましいなあ。でも当たれば大きいからやるんだろうなあ。

》

「スパイウエアをインストールさせる“スパイウエア検出サイト”が多数」,米Websense

(日経 IT Pro, 12/20)。♪あの手、この手奥の手で〜。

》

ヒューザー小嶋社長の証人喚問 結論先送り

(テレビ朝日, 12/20)。

国会での追及は幕引きの可能性が出てきました。与野党はヒューザーの小嶋進社長の証人喚問などについて協議しましたが、自民党が難色を示し、結論は21日に先送りされました。

誰が難色を示しているのかな?

自民党吉田六左エ門議員:「(参考人招致で)流れを彼(小嶋氏)なりに話をされているし、(先日の)証人喚問から、あの人(小嶋氏)の役割などがほとんどディスクローズされていますからね」

吉田六左エ門議員は先日の証人喚問でも「ご活躍」された方ですね。

》

WIDEとJPRS、DNSルートサーバーの共同運用を開始

(Internet Watch, 12/20)

》

Windows休止後、USBフロッピーディスクドライブについて「ハードウェアの安全な取外し」が出来ない

(マカフィー)。VSE 8.0i ではなく Windows XP SP2 の問題で、MS のサポートから修正プログラムを入手できるそうです。

》

OpenSSH cutting edge

(securityfocus)。OpenSSH 開発者 Damien Miller 氏へのインタビュー。

》

日本ではHDアナログ出力制限が無効に——AACSのコンテンツ運用規定が決定

(ITmedia, 12/19)

》

NTT東日本東京支店、元社員のPCから法人顧客情報などがWinnyに流出

(Internet Watch, 12/19)

》

将来は街灯1万本にICタグ、ユビキタス実験が新宿でスタート

(日経 IT Pro, 12/19)

》

東証を追い込む3つの難題、後継社長は外部からの招聘検討

(日経 BP, 12/20)

Microsoft IIS Remote DoS .DLL Url exploit

(ingehenriksen.blogspot.com) の話。IIS 5.0 / 6.0 にはこの問題はない。

patch はまだない。

Symantec Antivirus Library における .rar アーカイブの扱いに heap overflow する欠陥があり、攻略 .rar ファイルによって任意のコードが実行可能だという指摘。指摘者は

Dec2Rar.dll v3.2.14.3 で確認したそうだ。

2005.12.22 追記:

攻略 .rar ファイルを検出するパターン、Bloodhound.Exploit.55 (symantec)

が登録されたそうだ。

また、

Symantec AntiVirus RAR Archive Decompression Buffer Overflow (Secunia) では、影響を受けるプロダクトとして

Symantec AntiVirus Corporate Edition 8.x

を含めているが、おおかわさんからの情報 (ありがとうございます) によると

手元の

AntiVirus Corporate Edition 8

には、影響を受けるとされる「Dec2Rar.dll」が見当たりません

そうです。

……シマンテックから正式情報が出ました:

主要な製品はほぼ全滅ですが、SAVCE は上記した SAVCE 8 の他 SAVCE 9 も影響なしとなっています。

対応としては、これも上記した

Bloodhound.Exploit.55 (symantec)

によって検出することが挙げられています。

2005.12.27 追記:

ISS が状況を確認したそうです。

2006.01.10 追記:

SYM05-027:脆弱性の存在する製品および影響を受けない製品一覧

(シマンテック)

の最新の更新は 2006.01.05 になっています。かなりの製品が対応されました。

SAVCE 10 / SCS 3 については、

SAVCE 10.0.1 MR1MP1、SCS 3.0.1 MR1MP1 の新機能

(シマンテック) の最後にちろっと今回の話が記載されています。

大熊さん情報ありがとうございます。

■

いろいろ

(various)

VLAN やプライベート VLAN を越えてパケットを送る方法がある、という話みたい。

Cisco Response。

関連リンク:

- DSA-870-1 sudo -- missing input sanitising

-

sudo 1.6.8p11 では、削除する環境変数のリストに JAVA_TOOL_OPTIONS が追加されたのでした。

sudo の最新は sudo 1.6.8p12 です。削除する環境変数のリストに、さらに PERLLIB, PERL5LIB, PERL5OPT が追加されています。

》

9/11後、ブッシュ氏がNSAに「秘密」盗聴を許可と

(CNN, 12/16)

》

JR西:12万人顧客情報流出 一部が仏像セールスに流用

(毎日, 12/16)。

個人情報流出に関するお詫びとお知らせ

(JR西日本ジパング倶楽部事務局, 12/16)

》

知的財産基本法の施行状況に対する意見募集

(首相官邸)。先生! 冬休みの宿題が多すぎます!

》

センドメールが迷惑メール対策の設定集やコンサルのパッケージを提供

(日経 IT Pro, 12/14)

》

Trend Micro Control Manager 3.0用 Service Pack 4 公開のお知らせ

(トレンドマイクロ)。

》

ウイルスバスター2006 インターネット セキュリティ

プログラムバージョン14.1 公開のお知らせ

(トレンドマイクロ)。12/20 公開だそうです。

ACL 話についても直っているのでしょう (どこにも書かれてないけど)。

》

InterScan VirusWall 5.0 for SMB: ウイルスパターンファイル番号の先頭にある数字の変更とともにウイルスパターンファイルのアップデート通知が繰り返し配信されてくる

(トレンドマイクロ)。InterScan VirusWall for Small and Medium Businesses

Linux版で発生するそうです。patch が出ています。

》

PacketiX VPN 2.0

(softether.co.jp) 販売開始。個人での非商用利用については無償ですが、その他については費用が発生するそうです。

》

Cumulative Hotfix for SQL Server 2000 Service

Pack 4 - Build 2162 for x86 and x64 Based Systems

(Microsoft) が出たそうです。

》

ブッシュ氏、イラク大量破壊兵器の情報間違いと認める

(CNN, 12/15)。やまざきさん情報ありがとうございます。

》

マイクロソフト、Windowsプラットフォーム製品がCC EAL4認定を取得したことを発表 (Microsoft)

今回NIAPより、CC EAL4 ALC_FLR.3付拡張認定を授与された製品は以下のとおりです。

* 「Microsoft Windows Server(TM) 2003, Standard Edition with Service Pack 1」(32ビットバージョン)

* 「Microsoft Windows Server 2003, Enterprise Edition with Service Pack 1」(32ビットバージョンと64ビットバージョン)

* 「Microsoft Windows Server 2003, Datacenter Edition with Service Pack 1」(32ビットバージョンと64ビットバージョン)

* 「Microsoft Windows Server 2003 Certificate Server、CIMC(Certificate Issuing and Management Components)(Security Level 3 Protection Profile, Version 1.0)」

* 「Microsoft Windows XP Professional with Service Pack 2」

* 「Microsoft Windows XP Embedded with Service Pack 2」

関連:

祝!CC 認定ゲット!

(日本のセキュリティチームの Blog, 12/16)

これにくわえて今回の認定でも、ALC_FLR.3 を取得していて、Windows 2000 以降継続して修正対応体制への評価を得ているほうが、私個人的には誇らしいです。製品は世に出回ってからが本番ですから、しっかりメンテできる体制があるのは必要条件ですよね。

》

メールアドレス流出に便乗してフィッシング発生

(slashdot.jp, 12/15)。jns-online.com が本物で、

jns-online.net という偽サイトがつくられたそうなのですが、今見ると、

www.jns-online.com と www.jns-online.net とは区別つかなくなってますね。

www.jns-online.net のソースを見ると、

<frameset COLS="100%,*" BORDER=0 FRAMEBORDER=0 FRAMESPACING=0 NORESIZE>

<frame SRC="http://www.jns-online.com" NAME="domaintransfer" >

<noframes>

Your browser does not support frames. We recommend upgrading your browser.<br>

Click <a HREF="http://www.jns-online.com">here</a> to enter the page.

</noframes>

</frameset>

うーん……。「jns-online.net はニセ」というメッセージを発信していたのだから、同じにしてしまうよりは、単純なリダイレクトとかの方がまだいいような気がするのだが。

あと、再発防止策が

二度と同じ事態を招かないために、同報配信する際は『BCC』以外の方法では送信できないシステムを導入いたしました。

というのは、だいじょうぶなんだろうか……。

関連: 情報流出からフィッシング、そして……

(水無月ばけらのえび日記)

》

鉄筋少ない物件、他にも 国交省が調査へ

(asahi.com, 12/16)

マンションなどの耐震強度偽装問題で、国土交通省は16日、木村建設などが関与し、姉歯秀次元建築士以外の業者が構造設計を担当したホテルに鉄筋量の少ないものがあると発表した。強度偽装の可能性もあり、他より優先して物件の特定を進め、耐震強度を確認する。

》

ウイルスメール、7千人に送信 UFJ銀行

(asahi.com, 12/16)。

関連:

ウイルスが添付されたメールが配信された件について、

同内容の PDF 版 (UFJ 銀行, 12/16)。

》

ヒトクローンの“第一人者”がヒト胚クローン論文のデータを捏造していた可能性が濃厚に

(slashdot.jp, 12/15)

》

欧州議会、通信データ保持指令を可決

(MYCOM PC WEB, 12/15)

》

PD思考法の基礎と情報収集(その2)

(ITmedia, 12/15)

》

ネット上の人権侵害情報に法務省が削除依頼、1年間で18件

(Internet Watch, 12/15)

トレンドマイクロ ウイルスバスター 2005、2006 に欠陥。

インストール時に不適切な ACL が設定されるため、local user なら管理者権限がなくてもウイルスバスターのファイルを改変できてしまう。

これを利用することで、local user は local SYSTEM 権限を奪取できる。

手元のウイルスバスター 2006 を確認してみたら、おもいっきり Everyone: full control だった。

ウイルスバスター 2005 プログラムバージョン 12.4 で修正されている。

また、適切な ACL を設定するためのアクセス権設定ツールが公開されている。

これを適用すると、Everyone: full control ではなくなる。でも、制限ユーザに full control って必要なの?

- マイクロソフト セキュリティ情報の事前通知

-

セキュリティ以外の優先度の高い更新プログラムは、これのことだったようです。

Apache 1.3.0〜1.3.34, 2.0.35〜2.0.55, 2.2.0 に欠陥。mod_imap /

mod_imagemap

における referer の扱いに XSS 欠陥があり、cookie の搾取などが可能となる。

mod_imap / mod_imagemap を無効化してある場合は、この欠陥の影響を受けない。

Apache 1.3.35, 2.0.56, 2.2.1 で修正される予定。1.3.35, 2.0.56, 2.2.1

の開発版では既に修正されている。また

ASF Bugzilla Bug 37874:

CVE-2005-3352 mod_imap cross-site scripting flaw

(apache.org) に 1.3 / 2.0 用の patch が掲載されている。

関連:

2006.05.10 追記:

apache 1.3.35 / 2.0.58 が登場しています。この欠陥が修正されています。津田さん情報ありがとうございます。

Windows NT 4.0 / 2000 に欠陥。カーネルにおける Asynchronous Procedure Call の処理に欠陥があり、local user が local SYSTEM 権限を奪取できる。Windows XP / Server 2003 にはこの欠陥はない。

関連:

Windows 2000 SP4 用の patch が用意されている。

IE 5.01 / 5.5 / 6 の最新の累積的修正プログラム。

新たに修正されたのは 4 件。

ファイルのダウンロード ダイアログ ボックスの操作に関する脆弱性 - CAN-2005-2829

新しいブラウザウインドウにおけるキーボードショートカットの処理やマウスクリックの処理に欠陥があり、ユーザのキー入力やマウスクリックが予期しない結果

(= ダウンロードファイルの自動実行) に結びつく可能性がある模様。

関連:

HTTPS プロキシの脆弱性 - CAN-2005-2830

利用時に basic 認証が必要となる https proxy を使っている場合に、

IE がリクエスト URL を平文で proxy に送ってしまう模様。

COM オブジェクト インスタンス化のメモリ破損の脆弱性 - CAN-2005-2831

MS05-052

(というか マイクロソフト

セキュリティ アドバイザリ (906267))

類似の話の影響を受けるモノがまだたくさんあった模様。

例によって Kill Bit を設定して対応。

クラス識別子 COM オブジェクト

----------------------------------------------------------

0002000D-0000-0000-C000-000000000046 Avifil32.dll

ECABAFC0-7F19-11D2-978E-0000F8757E2A Comsvcs.dll

ECABB0AB-7F19-11D2-978E-0000F8757E2A Comsvcs.dll

3050F4F5-98B5-11CF-BB82-00AA00BDCE0B Mshtmled.dll

00020421-0000-0000-C000-000000000046 Ole2disp.dll

00020422-0000-0000-C000-000000000046 Ole2disp.dll

00020423-0000-0000-C000-000000000046 Ole2disp.dll

00020424-0000-0000-C000-000000000046 Ole2disp.dll

00020425-0000-0000-C000-000000000046 Ole2disp.dll

DF0B3D60-548F-101B-8E65-08002B2BD119 Ole2disp.dll / Oleaut32.dll

0006F071-0000-0000-C000-000000000046 Outllib.dll

2D2E24CB-0CD5-458F-86EA-3E6FA22C8E64 Quartz.dll

51B4ABF3-748F-4E3B-A276-C828330E926A Quartz.dll

E4979309-7A32-495E-8A92-7B014AAD4961 Quartz.dll

62EC9F22-5E30-11D2-97A1-00C04FB6DD9A Repodbc.dll

6E2270FB-F799-11CF-9227-00AA00A1EB95 Repodbc.dll

6E227109-F799-11CF-9227-00AA00A1EB95 Repodbc.dll

6E22710A-F799-11CF-9227-00AA00A1EB95 Repodbc.dll

6E22710B-F799-11CF-9227-00AA00A1EB95 Repodbc.dll

6E22710C-F799-11CF-9227-00AA00A1EB95 Repodbc.dll

6E22710D-F799-11CF-9227-00AA00A1EB95 Repodbc.dll

6E22710E-F799-11CF-9227-00AA00A1EB95 Repodbc.dll

6E22710F-F799-11CF-9227-00AA00A1EB95 Repodbc.dll

B1D4ED44-EE64-11D0-97E6-00C04FC30B4A Repodbc.dll

D675E22B-CAE9-11D2-AF7B-00C04F99179F Repodbc.dll

00021401-0000-0000-C000-000000000046 Shell.dll

不適切な Document Object Model オブジェクトのメモリ破損の脆弱性 - CAN-2005-1790

Internet Explorer

の JavaScript の脆弱性に関する注意喚起

の話。

patch があるので適用すればよい。patch には、上記に加えて、次の機能もあるそうだ:

2006.04.06 追記:

917460 - MS5-054 Internet Explorer 用の累積的なセキュリティ更新プログラムを適用すると _serach をターゲットにしたページの表示ができない

(Microsoft)。この KB って日本語版しかないですか?

またしても SUS 1.0 SP1 でトラブル。「以前に許可された更新の新しいバージョンを自動的に許可する」を選択している人には関係ありません。

そうでない人には関係があり、KB 912307

に対応方法が記載されています。匿名希望さん情報ありがとうございます。

2005.12.22 追記:

Microsoft、SUSの問題を修正 (ITmedia, 2005.12.22)、

Script for SUS 1.0 problem released

(MSRC blog, 2005.12.20)。スクリプト (Approval Analyzer Tool) は

こちらから。

日本語版 KB912307 からはまだダウンロードできないようだ。

》

セキュリティ情報ページ(ウイルスデータベース)リニューアル

(トレンドマイクロ, 12/12)。日本語に直すと、ようやく US に追いついた、ということでしょうか。

》

VirusScan4.5.1 SP1とDAT4632以降の組み合わせの障害について

(マカフィー)。Windows95/98/ME での問題。既にサポートは原則終了しているので、なんともはや。

》

VSE 8.0i Patch11: シャットダウン時にVsTskMgr.exeがアプリケーションエラーを起こす

(マカフィー)。patch があるそうです。

》

「米国SOX法のコピーにはしない」、金融庁が日本版SOX法の基準案を公開

(日経 IT Pro, 12/8)。関連: IT部門も大混乱? 日本版SOX法に今から備えよう——監査法人トーマツ丸山氏 (ITmedia, 12/12)。かなり長い記事。

ITmedia 日本版SOX法の施行は2008年ともいわれていますが、今IT部門はどのようなことに気を付けておけば良いのでしょうか?

丸山 IT部門の人間であれば、まずは会計に近いシステムがどのような状態になっているかを把握する必要があります。今の段階では、アクセス管理やシステム開発/運用を中心にルールがどうなっているのか、文書化の具合はどうなっているのかを調べておくことが非常に重要でしょう。個人情報保護法のときのように今まで考えたこともないことをさせられるのですから、「内部統制とは何か」をよく理解し、自分はどうしていけば良いのか考えていくこと重要です。

内部統制に関するセミナーが盛んになってきていますが、内部統制の有効性は最終的に会計士が判断するものなので、なるべく会計士で実際に監査をやっている人の話を参考にした方が良いと思います。どこまで対策を実施しなければならないかは、実際に監査を行っている人であればだいたい同様の基準を持っているので、参考になるはずです。

》

シスコ社ルーター制御OSのバグ問題に、より深刻な告発

(WIRED NEWS, 12/8)。うーむ……。

》

世界一の超高層ビルが原因で地震増加?

(WIRED NEWS, 12/12)

》

EFFのギルモア氏、「米政府の秘密命令」に対抗

(WIRED NEWS, 12/13)

》

我々が不具合を報道するワケ

(日経 Tech On, 12/13)

》

まだまだある違法建築、なぜか金融庁が目を光らせる

(日経 BP, 12/13)

》

認術大会: パスワード教育用フリーソフトウエア

(セキュリティフライデー)。Hyler さん情報ありがとうございます。

》

みずほ証券誤発注:東証にも欠陥 同じ轍踏み、信用底割れ

(毎日, 12/12)

東証の問題はシステムにとどまらない。みずほ証券の誤発注でも、東証はせっかく発注の異常さに気づきながら担当者は電話で同証券に連絡するだけという「マニュアル通り」(天野富夫常務)の対応にとどまった。「組織管理や社員教育などが徹底していれば、問題の拡散を防ぐことができたかもしれない」(大手証券幹部)との指摘も出ている。

マニュアル通りの対応をしたのに問題があったというのなら、悪いのはマニュアルだと思うのだが……。どうして担当者が責められるのだろう。

そういう感覚こそが、東証ダウン、運用体制の不備が根本原因

(日経 IT Pro, 12/7) という話につながるように思うのだが。

関連: 動かないコンピュータ・フォーラム(17)証券取引所で何が起きているのか (日経 IT Pro, 12/13)

Opera 8.x が

- IME がインストールされている Windows 環境 (日本語版 Windows はこれ)

- Mac OS X

で動いている場合に、長大な <title> のついたページを bookmark に保存すると、起動時にクラッシュする。

Opera 8.51 で修正されている。JPCERT/CC 経由で報告されているようだが、JVN とかにはまだ掲載されていないようだ。

■

いろいろ

(various)

》

吉野家牛丼、1月末にも 輸入再開へ動き出す外食業界

(asahi.com, 12/12)。まあ、喜んでる人はいるわなあ。

》

pam_af

(Stanislav Sedov)。

》

「セキュリティ教育は『分かる』だけではなく『できる』ように」---ジャパネットたかた

(日経 IT Pro, 12/12)

》

KDDI、リファラ漏洩が発生する端末の改修を実施

(Internet Watch, 12/9)。

サイト「A」を閲覧した後、「お気に入り」に登録されたサイト「B」、あるいはメール本文中にあるURLのサイト「B'」にアクセスしてから「ページ更新」すると、「B」や「B'」のサーバーに「A」を見ていたことを示すリファラが送出される。

……あぁそうか、bookmark からたどった時には referer は出ないのがふつうなのか。桝田さん情報ありがとうございます。

》

「冗談でやった」——Wikipediaへの偽投稿で謝罪

(ITmedia, 12/12)

》

原発の耐震資料がWinny上に流出、関西電力社員の個人PCがウイルス感染

(Internet Watch, 12/12)。またですかー。

》

「愛・地球博支援企業協議会」のメルマガ購読者798人の個人情報流出

(Internet Watch, 12/9)

》

安全なアプリケーション開発を推進する「開発者セキュリティ」施策の開始

(Microsoft, 12/8)。

Microsoft Security Developer Center (Microsoft) が拡充されるなどされたそうです。

関連: MSが問いかける「セキュアなアプリを書けますか?」

(@IT, 12/9)

》

みずほ証券の誤発注、東証のシステム不具合で取消処理できず

(日経 BP, 12/12)。投資家及び関係の皆様へ

-12月8日のジェイコム(株)株式の注文取消処理に係る株式・CB売買システムの不具合について-

(東証, 12/11) の件。

「ジェイコムショック」、東証のシステムが原因?

(slashdot.jp, 12/11) を読むと、それは仕様じゃなかったのか? という人も少なくないようだが……。

個人的には補足説明が参考になった。

関連: みずほ証券誤発注:東証にも欠陥 同じ轍踏み、信用底割れ

(毎日, 12/12)

》

東証ダウン、運用体制の不備が根本原因

(日経 IT Pro, 12/7)

東京証券取引所で11月1日に発生したシステムダウンの根本的な原因は、運用体制の不備にあった。本来はシステムの本番機に触れない開発ベンダーである富士通が、東証が許可したとはいえ本番機上でバグを修整するなど、「あってはならない」運用がまかり通っていた。

》

提案依頼書に盛り込むべきWebセキュリティ項目,JNSAがサンプル提供

(日経 IT Pro, 12/7)。

JNSAセキュアシステム開発ガイドライン

「Webシステム セキュリティ要求仕様(RFP)」編 β版

(JNSA) の件。

》

JPCERT/CC

報告用の自作のテンプレートに誤字があったことが判明。ずーっと誤字つきのまま送っていたのか orz。

》

警察庁、1025番ポートへのアクセスに警戒するよう発表

(slashdot.jp, 12/10)。

patch あてましょうということで。

関連:

》

インターネット弁護士第一人者・牧野二郎氏が贈る!

間違いだらけの個人情報保護 (インプレス)。

間違い 小学校でクラス名簿を作ってはいけない

などの記述がいろいろ話題になっていたようです

(Okumura's Blog とか Tetsu=TaLowの雑記とか)。

先週の金曜日 (意見締切直前) にその存在に気がついて、何か書こうかなあと思ってみたのですが、どうやっても「太田 匡英」さんの意見以上にはならなかったのでやめました。

最終的にどのような内容で出版されるのかは見物かも。

》

TI-J が選ぶ「2005 年 10 大腐敗疑惑事件」 (トランスペアレンシー・ジャパン)。

》

[FreeBSD-users-jp 88664] [ANNOUNCE] FreeBSD-users-jp メーリングリスト設定変更。めでたい。

》

Sessionlimit - Rate Session Limiting

Capabilities For OpenBSD's PF

(securiteam.com)。

》

Wesley - DHCP Spoof Tool

(securiteam.com)。

》

[AML 4878] 海上自衛隊の人権侵害に抗議します。大湊ですか。

》

遺族が報道自粛など要請文 京都女児殺害

(asahi.com, 12/10)、

「節度ある取材」報道各社申し合わせ 京都女児殺害

(asahi.com, 12/10)。例によってメディア・スクラム状態だったか。

「在洛新聞放送編集責任者会議(新聞、放送、通信の計13社加盟)」

に加盟していないところは、あいかわらずの取材を行うことになるのかな。

関連:

》

アムール川で魚の採取禁止 中国の化学工場爆発汚染

(asahi.com, 12/10)

》

「偽装110番」に174件、内部告発も

(TBS, 12/10)。いよいよ「実はどこでもやってます」という話になるのか。

(URL 修正: 加藤さん感謝)

》

松下温風機欠陥疑惑ーー焼身自殺していた元販売店オーナー

(情報紙「ストレイ・ドッグ」(山岡俊介取材メモ), 12/7)。匿名希望さん情報ありがとうございます。

大手マスコミはなぜか歯切れが悪いが、同製品が老朽化したためというより、そもそも設計上欠陥があった可能性が高いのではないか。そうでなければ、松下が自ら事故について発表したり、同社CM中止を発表するわけがないだろう。

本紙がそう述べるのは、過去、この機種の前身である80年製造品で欠陥疑惑が浮上、しかもその事実を隠蔽した疑惑まであり、その件を取材し、同社の体質に疑問を感じないわけにはいかないからだ。

当該の疑惑 (松下電器温風機によるガス中毒死事件で蘇る、もう一つの欠陥商品隠蔽疑惑 (情報紙「ストレイ・ドッグ」(山岡俊介取材メモ), 4/23))

を読んだ限りでは、それが事実だとして、設計というよりはロット + ガス会社担当 + 松下担当の問題なのではないかという気がするが……。

今回発覚した問題は、事故が再発して経済産業省から消費生活用製品安全法第82条に基づく緊急命令を受け、再度「謹告」した矢先に対策済み品ですら事故が再発していたことが判明した点にあり、対策部品そのものや対策部品取りつけマニュアルに問題があったことについては各社が報じてますよね。

重大事故を未然に防止できたであろう指摘が握り潰されていたり、重大事故情報が握り潰されていたりするのは、「社風」と見られても仕方ないだろうなあ。

- First Vulnerability for Firefox 1.5 (released version) Announced - PoC available

-

Mozilla Foundation から情報が公開されました。

西村さん情報ありがとうございます。

長くとも数分待っていれば正常に起動し、攻略可能な欠陥でもないとしている。

- Internet Explorer の JavaScript の脆弱性に関する注意喚起

-

TTFOXZの日記

で NIS の誤検出の件はまだ直ってないと指摘されていたので、

捨ててしまった NIS 2006 の環境をもういちどつくって試したところ……

こちら

でも反応してしまいますね。うーん。2005.12.02 のテスト結果は何だったんだ…… orz。

とりあえず大嘘ついていたみたいですいません。

ド素人でも分かる事だろうに。

ド素人未満ですいませんねえ。

》

米反テロ法:盗聴条項など4年延長 上下両院が合意

(毎日, 12/9)。うーむ。

》

一審無罪判決破棄、被告3人に罰金刑 立川ビラ配布訴訟

(asahi.com, 12/9)。うーむ。

》

松下製温風機、修理ミス新たに12台 使用中止要請へ

(asahi.com, 12/9)

新たに修理ミスが判明したのは (中略) 計12台。利用者から「異臭がする」などの訴えを受けて点検して、交換したホースが外れていたことが判明した。

(中略) ホースが外れる事例が頻発していたにもかかわらず、この情報が松下電器本社には伝わらず、山形市の事故を防ぐことができなかった。

12/39000 = 0.03% を「頻発」とは言わないと思うが、人命にかかわることだからなあ……。

》

rootkitをばらまいたのは誰?

(ITmedia, 12/9)。FU rootkit がいろんなものに組み込まれているのですか……。

》

危険な現場に飛び込む「機械の目玉」

(ITmedia, 12/9)。「鬼太郎、逃げるんじゃー」と喋ったりはしないと思う。多分。

》

[AML 4830] [ナブルス通信]3周年臨時号

パレスチナ・ウィークエンド。

2005.12.11、京都府京都市、300円。

》

http://internetweek.jp/program/top.asp

にアクセスしたら、こんな表示が (13:47:30)

Microsoft OLE DB Provider for ODBC Drivers エラー '80004005'

[Microsoft][ODBC SQL Server Driver][TCP/IP Sockets]一般的なネットワークエラーで

す。ネットワークのマニュアルを調べてください。

/program/top.asp, 行 49

こんなのも (13:49:22)

Provider エラー '80004005'

エラーを特定できません

/program/top.asp, 行 49

http://internetweek.jp/program/shosai.asp?progid=C6

だと、こんなのが (13:52:53):

Microsoft OLE DB Provider for ODBC Drivers エラー '80004005'

[Microsoft][ODBC SQL Server Driver][TCP/IP Sockets]一般的なネットワーク エラーです。ネットワークのマニュアルを調べてください。

/program/include/shosai_M.asp, 行 10

……あ、直ったかな (13:55:10)。

》

Security DAY ここだけの話 〜あなたはどう考えますか?〜

(IW2005) の「web セキュリティに何が必要か」での NTT DATA 西尾さんのプレゼンの p.7 にあった、JUAS

による「ユーザ企業声明」というのは、ユーザー企業における情報セキュリティ対策に関する意見等について

(JUAS) のことかな。

》

どんな Web アプリケーション脆弱性スキャナがあるのかについてちょっと調べてみたのでまとめておく。

Review: Web Vulnerability Scanners

(webservicespipeline.com) に、AppScan Audit 5.0 / WebInspect 5.5 / Hailstorm 2.6 のレビュー記事がありました。WebInspect 5.5 が高く評価されてますね。

》

キャスターらが「匿名発表」で緊急提言

(TBS, 12/8)

(URL 変更: 加藤さん感謝)

》

みずほ証券:ジェイコム株「1円」と誤発注 被害数百億?

(毎日, 12/8)、

みずほ証券発注ミス、巨額損失の可能性…市場は大混乱

(読売, 12/8)、

ジェイコム株式会社の株式取引について

(みずほ証券, 12/8)。

》

空港暗証番号流出:日航乗務員のパソコンがウイルスに感染

(毎日, 12/9)。また Winny ですか。

Microsoft Windows に影響を及ぼすマイクロソフト セキュリティ情報: 2 件。

最大深刻度: 「緊急」

Microsoft Windows 悪意のあるソフトウェアの削除ツール の更新版

WU / SUS: セキュリティ以外の優先度の高い更新プログラム: 2 件

MU / WSUS: セキュリティ以外の優先度の高い更新プログラム: 3 件

だそうです。

2005.12.16 追記:

セキュリティ以外の優先度の高い更新プログラムは、これのことだったようです。

Firefox 1.5 における history.dat の扱いに buffer overflow する欠陥がある模様。SANS ISC では、Firefox 1.5 の履歴保存期間を 0 にすることによって回避できるとしている。

[ツール] メニューの [オプション] を開き、[プライバシー] タブの [表示履歴] を 0 にする、と。

2005.12.11 追記:

Mozilla Foundation から情報が公開されました。

西村さん情報ありがとうございます。

長くとも数分待っていれば正常に起動し、攻略可能な欠陥でもないとしている。

》

Little Birds-イラク戦火の家族たち- 上映会 (龍谷大学)

の案内を↑に追加しておきました。

》

お逃げになるつもりはありませんよね?〜日本語の支払い要求ウイルス (Internet Watch, 12/6)。puregirls?

》

Internet Week 2005

は今日からでしたね、そういえば。私も明日から参加するので、このページの更新はテキトーになるでしょう。まあ、いつもテキトーなんですが。

》

不正アクセス禁止法の解釈は「利用」の概念がカギ、産総研高木氏が指摘

(Internet Watch, 12/1)。個人的には (ACCS 事件判決を含めて) 納得できないですけどね。

「アクセス制御機能 = ユーザ認証」に関しては成立前からそれでええんかいという意見があったにもかかわらず、わざわざ導入しているわけですし。また、郵政省案での「アクセス制御機能」はユーザ認証に止まらなかったのに、結局これは削除されているわけですし。

(警察庁案のパブリックコメント募集の web ページはみつけられなかった……印刷されたものは手元にあるのだけど)

結局のところ、警察庁がわかってなかったから後になって皆苦労しているようにしか見えないのですが。

》

NSF 2005 方面

松本先生のはどんな内容だったんだろうなあ。

》

JPRS、ドメイン名乗っ取りなどを防ぐため不適切なDNS情報の削除措置を実施

(Internet Watch, 12/5)。JPRS がさらに一歩前進したようです。

》

OS起動前にウイルスバスターの定義ファイルを更新、NECのノートPCで搭載

(Internet Watch, 12/5)。定義ファイルのダウングレードも BIOS からできるのかなあ。

594問題への対応という観点から言うと、そういう機能の方がほしいような。

》

Winnyによる道警の捜査情報漏洩事件など、2005年のIT関連判決を振り返る

(Internet Watch, 12/5)

》

阪神大震災10年目に考えること、するべきこと(前編)

(@IT, 12/6)。その災害対策は機能しない (日経 BP) も参照かな。

あと、最近だと

9・11生死を分けた102分 崩壊する超高層ビル内部からの驚くべき証言 (amazon)

も興味深かったです。崩壊する前からタワーリング・インフェルノ (そびえ立つ地獄) だったんですね。やっぱり C3I は重要。原理原則を貫くのも重要。

amazon の sting999 という人のレビューから:

和訳が根本的に直訳の域を脱しておらず読解に大変努力を要しました

俺的には大して気にならなかったけどなあ。

構成自体も多くの場面を平行して走らせたために入り込み難く、ストーリーの整理に大変な疲労を覚えた。

読解力が根本的に不足しているのでは?

》

レイヤ2のフレームを暗号化する

新セキュリティ標準

(@IT, 12/5)。IEEE 802.1AE, IEEE 802.1af, 802.1AR というものがあるそうです。

関連:

NIDS とか用には、スイッチが復号したパケットを転送してもらうのかなあ。

》

京都:12月5日

同志社大学アッセンブリーアワー

林克明・大富亮「チェチェンで何が起こっているのか」

(チェチェンニュース)、

みなさんおつかれさまでした。

林さんと大富さんにごあいさつできて本当によかった (声: ポリアンナ)。

林さん、手をまっくろにさせてしまって失礼しました。_o_

会場で売り切れていたもの:

復刊リクエスト受付中:

同志社大にはアッセンブリーアワー

という学生による企画があり、申請が通れば大学から予算が出るのだそうです。

龍大もこういうのやればいいのにな。

同志社大はさすがに世の中クリスマス気分でした。同じような飾りつけを龍大でやるとたいへんなことになるので気をつけましょう。

》

中国で5日間に環境汚染事故4件、溶液流出や爆発など

(読売, 12/5)

》

温風器 部品交換後にも事故

(NHK, 12/5)、謹告 大切なお知らせとお願い

(松下電器産業, 12/5)。

1985年から1992年製のナショナルFF式石油温風機及び石油フラットラジアントヒーターには事故に至る危険性があります。

》

JANOG 17

の登録受付が開始されたそうです。

》

マイクロソフト、学校など向けWindows XPセキュリティツールを無償公開

(日経 IT Pro, 12/5)。12/15 に公開するよ、という話。まだ出てません。

XP でしか使えませんのでご注意。

》

NMAP + XML + PERL = Fun

(SANS ISC, 12/2)。ふぅん。

》

個人情報「のぞき見」の社保庁職員3000人超 処分へ

(ANN, 12/5)

》

「キッズオンライン」オンラインショッピング一時停止のお知らせ。

個人情報流出だそうです。ここも NEC ネクサソリューションズのサーバーだそうです。

匿名希望さん情報ありがとうございます。

オンラインショップ「キッズオンライン」お客様情報の流失について

(リトルアンデルセン) に詳細な情報があります。ふむ、ワコールメソッドですか。ワコールメソッドというよりはむしろ、NEC ネクサソリューションズメソッドというのが実態だったりしないか?

なお、キッズオンライン楽天支店は平常営業しているそうです。こういうリスク回避策はイケているかも。

(でもお金も手間もそれなりにかかりそう)

MD5 ねたのプレゼン資料 (私にはさっぱりわからん orz) と、

CRC16 / CRC32 / MD5 が同一であるような 2 つの異なるバイナリファイルのサンプル、などが公開されています。この例の場合、たとえば SHA1 なら違いがわかります。

perl 5.9.2 / 5.8.6 に欠陥。format 文字列操作において integer overflow する欠陥があり、

ia32 プラットホーム上において、format バグを持つ

perl プログラムと組みあわさることで

remote から任意のコードの実行を許してしまう……ってことでいいのかな。

関連:

fix / patch:

Apache + PHP な環境で test.php.rar だの test.php.bak だのというファイルをブラウズすると PHP スクリプトとして処理されてしまう、という話。これは実は Apache の仕様の模様。

ファイル名が basename.ext1.ext2 の場合に、

ext1 と ext2 の両方のメタ情報が定義されていれば、より右側にある ext2 のメタ情報が採用される。たとえば foo.gif.html は通常 text/html にマップされる。

(.gif が image/gif にマップされ、.html が text/html にマップされている場合など)

ext1 のメタ情報だけが定義されていれば、ext1 のメタ情報が採用される。たとえば foo.gif.bak は通常 image/gif にマップされる。

(.gif が image/gif にマップされ、.bak には何もマップされていない場合など)

これを困った問題だとする人もいるようだが、たとえば「PHP スクリプトを編集してできたバックアップファイル (foo.php.bak) をブラウズしたらスクリプトソースが読めてしまったため、センシティブ情報が漏曳した」といった事態を回避できるという意味では、有意義な機能だろう。

もっとも、直感的ではないのは確かだ。

常にいちばん右側の拡張子に従わせるような設定って、あるんですかね。

IE 6 (以前?) に欠陥。CSS を @import や addImport で読み込む場合に、内容の検証が不十分なため、JavaScript が書かれたページなど、tako {kani: ika} のような形式で書かれていると読めなくもないページであれば、CSS として読み込めてしまう模様。

これを利用して、Google Desktop v2 と組みあわせてパスワードを盗み出す PoC コードがこれ:

Google Desktop Exposed: Exploiting an Internet Explorer Vulnerability to Phish User Information

(hacker.co.il) (という理解でいいのかな……) 。Google 自体には既に対抗コードが組み込まれているが、同様の手法でプライバシー情報などを取得できてしまうサイトがあるかもしれない。

というか、star_dust 氏は既にそのようなサイトを発見したという。

2006.07.03 追記:

CSSクロスドメインの情報漏えいの脆弱性「CSSXSS」とは

(@IT, 2006.06.29)

MitakeSearch 4.2 に欠陥。

ranking.pl に XSS 欠陥がある。

MitakeSearch V4.2の脆弱性に関するお知らせ

(HP) で修正版が配布されている。

FreeStyleWiki

3.5.9 以前に欠陥。「シングルブラケットによる任意のURLへのリンク処理に脆弱性があ」るため、XSS および CSRF 欠陥がある。FreeStyleWiki 3.5.10

で修正されている。

JVN: JVN#67001206

- ウイルスバスター2006のフィッシング詐欺対策ツールバーはスパイウェアか?

-

TTFOXZの日記

というページが、星澤氏や高木氏の指摘に対して言及しているが、正直に言って、よけいな事を書きすぎているように思う。

今回の問題の根本をもういちど見てみよう。

ウイルスバスター2006のフィッシング詐欺対策ツールバーはスパイウェアか?

(星澤裕二メモ, 2005.11.16)

より:

アクセスしたWebサイトのURLをトレンドマイクロに送信していることは間違いない。この仕様にケチをつけるつもりはない。問題は、多くのユーザがこの仕様について知らないということだ。前回も書いたが、このことについてマニュアルに明確な記述はないし、インストール時に説明もない。これではスパイウェアやアドウェアと同じではないか。

ユーザのアクセス先 URL 情報を第三者 (トレンドマイクロ) に無断で送信しているのは「スパイウェアやアドウェアと同じではないか」という指摘だ。こういうことを行うのであれば、通常は、製品のインストール時や実行時に同意を求めるものだ。たとえば最近 Antinny 方面で話題になった、Microsoft の悪意のあるソフトウェアの削除ツールの EULA にはこうある

(画像。実際に見たい場合は、IE でアクセスし、削除ツールを web 上で実行すればよい):

プライバシーに関する通知 本ソフトウェアがお客様のデバイスで悪意のあるプログラムの存在を確認するとき、お客様のデバイスで悪意のあるプログラムが発見および除去されたかどうかをお客様に報告するためにのみ、お客様のデバイスから情報が収集されます。しかし、マイクロソフトは、本ソフトウェアの使用に関する統計データを収集、公開する場合があります。お客様のご希望により、本ソフトウェアの報告機能を

http://go.microsoft.com/fwlink/?LinkID=39987 の指示に従って無効にすることができます。

同意を求め、また Microsoft への情報提供を無効にする方法も提供している (実際に無効にする方法を発見するにはリンクを何度もたどった上に中身をよく読まなければならないのがアレではあるが……。KB891716 の

FAQ

の Q3 がそれ)。

繰り返しになるが、トレンドマイクロは、新しい EULA を用意して、利用者に同意してもらった方がいいと思う。

サポート情報が出ているものの、ほとんどのユーザは気がついていないのが現状だろう。

最低でも、このサポート情報の存在を全登録ユーザにメールで知らせる、くらいのことはした方がいいと思う。

TTFOXZの日記

では、2005-11-28 に

ねぇ星澤さん。PhishWallではどんな情報を送信しているんですか?

私が昨日のブログを書いた時点では、セキュアブレインのサイトから得られる情報は完全に不足していた(今後、改良更新されるかもしれないが・・)。

と書いているが、セキュアブレインホームページ

のPhishWall

をたどると現れるページの左メニューにある

PhishWall サーバ

にある説明を見る限りでは、何をどこに送っているかは明確だし、第三者たるセキュアブレインにユーザの情報が送られるようにもなっていない。

このページは昨日今日できたものではないはずだが、

どのあたりを見ると「私が昨日のブログを書いた時点では、セキュアブレインのサイトから得られる情報は完全に不足していた」という記述が生まれるのか、私にはよくわからない。

ちなみに、PhishWall のダウンロードページは

ここ (kddi.ne.jp)、

EULA はここ (kddi.ne.jp)

にある。ダウンロードページも EULA も securebrain.co.jp にはない……というあたりはツッコミどころのように思うのだが、TTFOXZ 氏はそういうところには興味はないようだ。

2005.12.04 追記 2:

関連情報:

ウイルスバスター2006は存在しないサーバ名もトレンドマイクロに送信する

(高木浩光@自宅の日記, 2005.11.27)

存在しないサーバ名も送信しても別にいいとは思うが、問題は、ここで示されている、送信しているものの中身である。

トレンドマイクロ曰く

「暗号化処理をしてい」るというそのデータ……これはまともな暗号化手法なのか?

ウイルスバスター2006はHTTPSサイトのURLもトレンドマイクロに送信する

(高木浩光@自宅の日記, 2005.11.27)

HTTPSサイトのURLも送信しても別にいいとは思うが、

ここでは、https:// URL に含まれるセッション情報が http:// 手法で送られていることを問題にしている。

さらに、上記の「暗号化処理」の事を考えると、……。

ウイルスバスター2006: [URLフィルタ]ならびに[フィッシング対策ツールバー]によってトレンドマイクロへ送信される情報と扱いについて

(トレンドマイクロ) は 11/28 付で改訂されているが、

上記機能に伴い、弊社サーバに送信された情報の扱いに関しましては、アクセス先URLのパラメータ部分を除くURL情報(*注1)のみ弊社サーバに蓄積され、お客様に関する各種情報(アクセス元IPアドレスやアクセス時間、ブラウザの種類など)につきましては本機能によって弊社サーバへ送信されることはありません。(中略)

(*注1)

例:http://www.trendmicro.co.jp/virusbuster/2006.asp?name=trend_taro の場合

サーバに保持される情報は、http://www.trendmicro.co.jp/virusbuster/ のみです。

? 以降も含めた形で送信しているのは明らかなようですね。

また、アクセス元IPアドレスやアクセス時間については、明に送信しなくても自動的にわかってしまうことなのだから、もし破棄しているのなら、「即座に破棄しています」などと表現した方がより適切だろう。そう書かれてはいないことから、「自動的にわかってしまうことはそのまま保存している」と理解すべきなのかもしれない。

- Sun Java JRE Sandbox Security Bypass Vulnerabilities

-

About the security content of J2SE 5.0 Release 3

(Apple)

- Internet Explorer の JavaScript の脆弱性に関する注意喚起

-

NIS での誤検出ですが、手元で試した限りでは、現在は修正されているようです。

NIS のルール「HTTP MSIE JavaScript OnLoad Rte CodeExec」を無効にして回避していた場合は、再び有効にしてみるといいかもしれません。

さて、この欠陥を利用するマルウェア TrojanDownloader:Win32/Delf.DH が登場したということで、各アンチウイルスベンダーからの情報も更新されているようです。

JS/Exploit-BO.gen (マカフィー)。

VirusScan Enterprise 8.0i / Managed VirusScan

Generic Buffer Overflow Protection protects against code execution that may result from exploiting this vulnerability.

McAfee Entercept

Entercept's Generic Buffer Overflow Protection protects against code execution that may result from exploiting this vulnerability.

McAfee IntruShield

Updated signatures are available for Trimble release with http response support.

McAfee Foundstone

Updated signatures have been released.

Bloodhound.Exploit.54

(シマンテック)

JS_WINDEXP.A、

JS_ONLOADXPLT.A

(トレンドマイクロ)

Windows 2000 SP4 日本語版 + VirusScan Enterprise 8.0i において、

JS/Exploit-BO.gen

が検出されるものの電卓が表示されてしまう件ですが、

VSE 8.0i Patch 11 にすればスクリプトの実行がきちんと停止されるようです。

VSE 8.0i Patch 10 では電卓が表示されてしまいました。

》

MBSDがセキュリティ・アプライアンスの新版を発売,「クライアントレスで検疫ネットを実現」

(日経 IT Pro, 12/1)。

そういえば、こんなのもあるそうです:

F-Secure Network Control for Service Providers (F-Secure)。日本で出るかどうかはよくわかりませんが。

Cisco and Juniper integration

だそうです。

》

NTTコムのASP型セキュリティ・サービス,Winny検出機能などを追加

(日経 IT Pro, 12/1)

》

イモビライザー 盗難被害 前年の約2倍に

(毎日, 12/1)

》

12/17(土)「セキュリティTIPS講座」開催! (PASSJ)。

2005.12.17、東京都渋谷区、3000円。「SQL インジェクション対策をはじめ、データベースのセキュリティについて、開発、運用、監視のポイントを学習」するそうです。

》

ウイルスバスター コーポレートエディション 7.0 Patch 2/6.5 Patch 5公開のお知らせ

(トレンドマイクロ)

》

検索エンジン リリースノート: VSAPI 8.000

(トレンドマイクロ)。出てます。

とりあえず手元の IMSS 5.11 Linux に入れてみましたが、問題なく動いているようです。

》

ウイルス定義(DAT)ファイル4638でのウイルス誤認について

(マカフィー)。

》

投資も防御も、効果が見えなきゃやれないのよね

(日本のセキュリティチームの Blog, 12/1)

》

blog 用の rbl に関して、大垣さんから (ありがとうございます)

MTも実装しているようですがb2evolutionも似たような機能を実装しています。

DNSを利用するRBLではなく中央サーバに保存された「許可しないキーワードデータベース」を手動で同期する仕組みになっています。この機能はデフォルトで有効です。

私のblogへのリファラスパムはbotなど(?)を利用した分散型の攻撃なのでIPアドレスよりキーワードの方が効果的なようです。

コメント・トラックバックスパムの送信元IPは気にしていない(b2evolutionでは一目で分かりづらい)ので分散型であるかは分かりません。毎日コメント・トラックバックスパムがあるわけではないですがSPAMがくるときは一度に10〜30くらいのコメント・トラックバックSPAMが来ます。

》

トレンドマイクロ初のスパイウェア対策専用ソフト、ベータ版を無償公開

(Internet Watch, 12/1)。12/13 まで。しかも 30 日しか使えない。

スパイバスター2006(仮称)

ベータ版 (トレンドマイクロ)

》

個人情報保護法:行き過ぎ続々…「配慮」どこまで

(毎日, 12/1)。名簿は不要だと思うけど。

》

姉歯建築士話 (typo fixed: おおかわさん感謝)

イーホームズ社:藤田社長の11/29国会での発言について

(日本 ERI, 11/30)

全く事実無根であり、

日本ERI社のプレスリリースに対して

(イーホームズ, 11/30)

然るに、同じ審査に関わる職業的専門家として、日本ERI社が過去の業務の中で、姉歯設計事務所が関与した物件において構造計算図書の偽造又は深刻な問題という事実を認識したのなら(中澤芳樹前社長が報道で、構造計算書の問題の話は聞いたことがあるが追求しなかったと発言したことを知りました)、その時点で、少なくとも社内において、当該事実の重要性を認識し、関係物件の調査を行い追求するべきではなかったかと思います。もし、この偽造事件が過去に公表されていたのなら、少なくともそれ以降の物件に被害が波及する事がなっかたと思います。「隠蔽」という言葉は、社内のどの段階で発覚したに関わらず社内で認識した危機の事実が外部に公表されなかった以上、結果として隠蔽と問われても致し方ないことだと思います。(私は、情報提供者が「隠蔽」という言葉を用いた事実を述べたのです)

耐震偽造:必死の告発、反応鈍く 空白の1年半に憤り

(毎日, 12/1)

「鉄筋の本数が少ないだけでなく、地震に対する水平力の入力値が通常の4分の1しかなかった」。社長が姉歯建築士の設計図を最初に見たのは04年2月。東京都港区の10階建てマンションで、同年1月に「日本ERI」(東京都港区)が建築確認していた。この構造設計を姉歯建築士に下請けに出していた横浜市内のデザイン設計事務所が「姉歯氏は仕事がいいかげん」と気付き、社長に再設計を依頼したのだ。「柱やはりも細い。一目でおかしいと感じる設計図だった」。社長が問いただすと、姉歯建築士は「外注していたから間違えてしまった。すみません」と話したという。

すぐに構造設計をやり直す一方で、同年4月、姉歯物件の建築確認をしたERIの担当検査員に「姉歯建築士の構造設計はひどい。あんなことやる人など見たことない」と強い口調で注意したという。しかし、この告発に返答はなかった。29日のERIの会見によると、告発は担当者レベルにとどまり、同社が組織的に知ることはなかった。

結局、その ERI の担当者が告発を握りつぶしたということみたいですねえ。

そして今年10月初旬。取引のあった建設業者からの相談に、1年半前の出来事がよみがえった。その設計図は「おかしさの度合いを超えたもの」で、構造計算書も検査項目の一つが抜けていたり、計算に連続性がなかった。

しかし、その「おかしさの度合いを超えたもの」を見抜けない指定確認検査機関「イーホームズ」

(担当者全員が天下り社員)。

耐震偽造:イー社、告発重視せず 情報提供の社長証言

(毎日, 12/1) によるとさらに続きがあり、

設計図を社長が取り寄せて見たところ、鉄骨が少なく柱やはりも一見して細かったため、同月14日ごろに建築確認していたイー社に「構造計算を見直したほうがいい」と電話で連絡した。

社長はその後、構造計算書も入手して点検。その結果、耐震性を測る項目の一つ「保有耐力」が抜け落ちていたり、耐震数値が計算プログラムの入力数値からはありえない数値になっていた。

ところが、同21日にイー社から「担当者が再度確認したが問題はなかった」と電話連絡があったため、社長はイー社に乗り込んで、構造計算書を基に具体的な偽造個所を指摘。ようやくイー社は問題の重大性に気付いたという。

なお、イーホームズは、

耐震偽造:イー社、告発重視せず 情報提供の社長証言

(毎日, 12/1) の見出しに関してのみ、抗議しています。

中身については抗議できる部分がないと理解していいのかな。

……NHK に偽装を見破った社長さんが出てましたね。

日本 ERI が通したものも、社長さんには即座におかしいとわかるようなシロモノだったようで。

イーホームズは、本当にどうしようもないって感じだし。

建設会社の疑問で偽装発覚へ

(NHK, 12/1) で映像が見れます。

■

いろいろ

(various)

315669 - Windows 2000 でサービス拒否攻撃に対する TCP/IP スタックを強化する方法

(Microsoft) などで解説されている、SYN flood 攻撃対策のためのレジストリ設定

SynAttackProtect を設定しても、同じハッシュ値を持つ SYN が大量にやってくるような場合には有効ではない、という話かな。

この欠陥は Windows 2000 では Update Rollup 1 で、Windows Server 2003 では SP1 で修正されているそうだ。

![[セキュリティホール memo]](/%7Ekjm/security/memo/sechole-memo.gif) 私について

私について